Le monde a changé lorsque la pandémie de COVID-19 a commencé. Toutes les activités ont migré en ligne, avec une ampleur considérablement plus importante : l'école, le travail et, étonnamment, la fraude. Bien que la fraude en ligne existe, dans une certaine mesure, depuis des décennies, la Federal Trade Commission a indiqué que les consommateurs ont perdu près de 8,8 milliards de dollars à cause de la fraude en 2022 (soit une augmentation de plus de 400 % depuis 2019), et que cette tendance inquiétante se poursuit. Les personnes continuent de passer plus de temps seules que jamais auparavant, et ce temps qu'elles passent seules fait non seulement d'elles des cibles plus fréquentes, mais également plus vulnérables à la fraude. Les entreprises sont tout autant victimes de ces tendances que les particuliers : selon l'étude « Global Economic Crime and Fraud Survey » de PWC, plus de la moitié des entreprises réalisant un chiffre d'affaires d'au moins 10 milliards de dollars ont été victimes de fraude numérique, sous une forme ou une autre.

C'est une histoire familière dans le monde des attaques lancée par l'intermédiaire de bots. La solution de gestion des bots de Cloudflare aide les clients à identifier les outils automatisés à l'origine des fraudes en ligne, mais il est important de noter que toutes les fraudes ne sont pas imputables à des bots. Si la cible a suffisamment de valeur, des acteurs malveillants sous-traiteront à des personnes physiques l'exploitation des vulnérabilités d'applications en ligne. Les équipes de sécurité ne doivent pas limiter leur examen aux bots si elles aspirent à mieux sécuriser les applications en ligne et à lutter contre la fraude en ligne moderne.

C'est avec plaisir que nous annonçons aujourd'hui le lancement de Cloudflare Fraud Detection. Fraud Detection vous fournit des outils précis et simples d'utilisation, pouvant être déployés en quelques secondes sur n'importe quel site web hébergé sur le réseau Cloudflare, afin de faciliter la détection et la catégorisation des fraudes. Pour chaque type de fraude détecté sur votre site web, vous pouvez choisir le comportement qui vous semble le plus judicieux. Si certains clients souhaitent bloquer le trafic frauduleux à la périphérie de notre réseau, d'autres préfèrent peut-être transmettre cette information dans des en-têtes afin de créer des intégrations avec leur application, ou encore utiliser notre plateforme Cloudflare Workers pour rediriger les utilisateurs à haut risque vers une expérience en ligne alternative, avec moins de fonctionnalités.

L'expérience de la fraude en ligne aujourd'hui

Lorsque nous échangeons avec des organisations affectées par des fraudes en ligne sophistiquées, la première chose que nous indiquent, avec frustration, leurs équipes de sécurité est qu'elles savent ce qu'elles pourraient faire pour arrêter la fraude dans un vide : elles ont proposé d'exiger la vérification des adresses e-mail lors de l'inscription, d'appliquer l'authentification à deux facteurs lors de toutes les connexions ou encore d'interdire les achats en ligne effectués via des VPN proposant une fonction d'anonymisation ou depuis les pays dans lesquels elles constatent un nombre disproportionné de rejets de débit. Toutes ces mesures réduiraient sans aucun doute la fraude, mais elles seraient également préjudiciables à l'expérience des utilisateurs. Or, les entreprises craignent toutes qu'une mauvaise expérience utilisateur entraîne un ralentissement de l'adoption et une baisse du chiffre d'affaires, et considèrent qu'il s'agit d'un prix trop élevé pour arrêter la plupart des fraudes en ligne courantes.

Pour celles qui ont choisi de préserver cette expérience utilisateur fluide et de supporter le coût de la fraude, nous constatons deux impacts majeurs : des coûts d'infrastructure plus élevés et des employés moins efficaces. Les acteurs malveillants exploitant les points de terminaison de création de comptes ou de disponibilité de service transmettent souvent des flots de requêtes HTTP hautement distribuées, qui transitent rapidement par des proxys résidentiels, afin d'éviter de déclencher les règles de limitation de débit basées sur l'adresse IP. Sans moyen d'identifier avec certitude le trafic frauduleux, les entreprises sont contraintes de faire évoluer leur infrastructure afin d'être en mesure de répondre aux nouveaux pics de trafic, même si elles savent que ce trafic est majoritairement illégitime. Les équipes d'ingénierie, de confiance et de sécurité se voient soudain confier une série de nouvelles responsabilités : bannir régulièrement des adresses IP qui ne seront probablement plus jamais utilisées, purger régulièrement les données frauduleuses de bases de données saturées et, parfois même, endosser le rôle de facto d'enquêteurs sur la fraude. Par conséquent, l'organisation doit s'acquitter de coûts plus élevés, sans toutefois que cela ne profite à ses clients.

Réduire la fraude moderne sans altérer l'expérience utilisateur

Les entreprises nous ont bien fait comprendre qu'une solution efficace de gestion de la fraude doit permettre, de manière fiable, d'arrêter les acteurs malveillants avant qu'ils ne puissent créer des comptes frauduleux, utiliser des cartes de crédit volées ou dérober des données clients – et tout cela, en garantissant, pour les clients légitimes, une expérience utilisateur fluide. Nous développons des détections novatrices et extrêmement précises, permettant de remédier aux quatre types de fraude les plus répandus, dont les entreprises du monde entier nous parlent le plus fréquemment :

- Création de faux comptes : des acteurs malveillants créent une multitude de comptes différents afin d'obtenir des récompenses promotionnelles ou d'accéder à plus de ressources que ne devrait pouvoir le faire un utilisateur unique.

- Prise de contrôle de comptes : cette fraude consiste à obtenir, par différents moyens, un accès non autorisé à des comptes légitimes. Les acteurs malveillants peuvent utiliser des combinaisons de noms d'utilisateur et de mots de passe dérobées sur d'autres sites web, essayer de deviner des mots de passe faibles ou exploiter des mécanismes de récupération de compte.

- Tests de cartes et transactions frauduleuses : les acteurs malveillants testent la validité des données d'une carte de crédit volée ou utilisent ces mêmes données pour acheter des biens ou des services.

- « Expediting » (consultation accélérée) : fraude consistant à obtenir des biens ou des services à disponibilité limitée en contournant le flux normal des utilisateurs, afin de finaliser les commandes plus rapidement qu'il n'est normalement possible de le faire.

Si elles veulent pouvoir faire confiance à leur solution de gestion de la fraude, les organisations doivent comprendre les décisions ou les prévisions qui sous-tendent les processus de détection de la fraude. C'est ce que l'on appelle « l'explicabilité ». Par exemple, il ne suffit pas de savoir qu'une tentative d'inscription a été identifiée comme frauduleuse. Si une inscription est frauduleuse, par exemple, vous devez précisément savoir quel champ renseigné par l'utilisateur nous a incités à l'identifier comme un problème, pourquoi il s'agit effectivement d'un problème et s'il s'agit d'une facette d'un modèle plus vaste. Nous transmettons ces informations détaillées lorsque nous détectons une fraude, afin que vous puissiez vous assurer que nous excluons uniquement les acteurs malveillants.

Toute entreprise confrontée à la fraude en ligne moderne a une perception différente des risques acceptables, ainsi que différentes préférences pour remédier à la fraude une fois qu'elle l'a identifiée. Afin d'offrir à nos clients une flexibilité maximale, nous développons les signaux de détection de la fraude de Cloudflare afin qu'ils puissent être utilisés individuellement ou être associés à d'autres produits de sécurité de Cloudflare, de la manière la plus adaptée au profil de risque et au scénario d'utilisation de chaque client – tout en conservant l'interface familière des règles de pare-feu de Cloudflare. Des règles basées sur des modèles et des suggestions de règles seront disponibles pour guider les clients et les aider à se familiariser avec les nouvelles fonctionnalités ; toutefois, chaque client aura la possibilité de personnaliser entièrement la manière dont il souhaite protéger chaque application Internet. Les clients pourront, au choix, bloquer, limiter le débit ou appliquer des défis à la périphérie pour certaines requêtes ; ils pourront également transmettre ces signaux en amont, dans les en-têtes de requêtes, afin de déclencher un comportement personnalisé dans l'application.

Cloudflare fournit des services d'amélioration des performances et de la sécurité à des millions de sites, et reçoit en moyenne 45 millions de requêtes HTTP par seconde. La diversité et le volume considérables de ce trafic nous confèrent un avantage unique pour analyser et combattre la fraude en ligne. La solution de gestion des bots de Cloudflare est déjà conçue pour exécuter notre modèle d'apprentissage automatique, permettant de détecter le trafic automatisé sur chaque requête que nous observons. Pour mieux relever les défis des scénarios d'utilisation plus complexes, tels que la fraude en ligne, nous avons encore amélioré les performances de notre modèle d'apprentissage automatique ultra-rapide. Le modèle d'apprentissage automatique habituel s'exécute désormais en moins de 0,2 milliseconde, ce qui nous fournit l'architecture indispensable à l'exécution en parallèle de plusieurs modèles d'apprentissage automatique spécifiques, sans ralentir la diffusion du contenu.

Arrêter la création de faux comptes et renforcer la défense en profondeur de Cloudflare

Le premier problème que nos clients nous ont demandé de résoudre est celui de la détection de la création de faux comptes. Cloudflare est parfaitement positionnée pour résoudre ce problème, puisque nous observons un plus grand nombre de pages de création de comptes que quiconque. À partir d'un échantillon de données transmises par nos clients concernant des attaques liées à des faux comptes, nous avons commencé à étudier les données des demandes d'inscription et la manière dont les informations sur les menaces collectées par l'équipe Cloudforce One pourraient être utiles dans ce contexte. Nous avons constaté que les données utilisées dans nos produits Cloudflare One permettaient déjà d'identifier 72 % des faux comptes sur la base des informations fournies par l'acteur malveillant lors de l'inscription, telles que l'adresse e-mail ou le domaine utilisés lors de l'attaque. Nous continuons à ajouter d'autres sources de données et d'informations sur les menaces spécifiques aux faux comptes, afin d'avoisiner un taux de 100 %. En plus de ces règles basées sur les informations concernant les menaces, nous utilisons également ces données pour former de nouveaux modèles d'apprentissage automatique, capables de repérer les tendances telles que les domaines fréquemment utilisés lors des fraudes ; ces tendances sont issues d'informations provenant des millions de domaines que nous observons sur le réseau Cloudflare.

Rendre la fraude inefficace grâce à la détection de « l'expediting »

Le deuxième problème que les clients nous ont demandé de prioriser est appelé « expediting » (consultation accélérée). Pour rappel, cette fraude consiste à consulter une succession de pages web plus rapidement que ne le ferait un utilisateur normal, et parfois à sauter des pages web dans l'ordre de consultation, afin d'exploiter une ressource.

Supposons, par exemple, que votre page de récupération de compte soit inondée de requêtes par un groupe sophistiqué d'acteurs malveillants, à la recherche d'utilisateurs vulnérables dont ils pourraient dérober les jetons de réinitialisation. Dans le cadre de cette attaque, les fraudeurs connaissent un grand nombre d'adresses e-mail valides et testent celles qui peuvent être utilisées sur votre site web. Afin d'éviter l'utilisation abusive de votre procédure de récupération de comptes, nous devons nous assurer qu'aucune personne ne puisse accélérer le déroulement de la procédure de récupération de comptes ou l'effectuer dans un ordre différent de celui d'un utilisateur légitime.

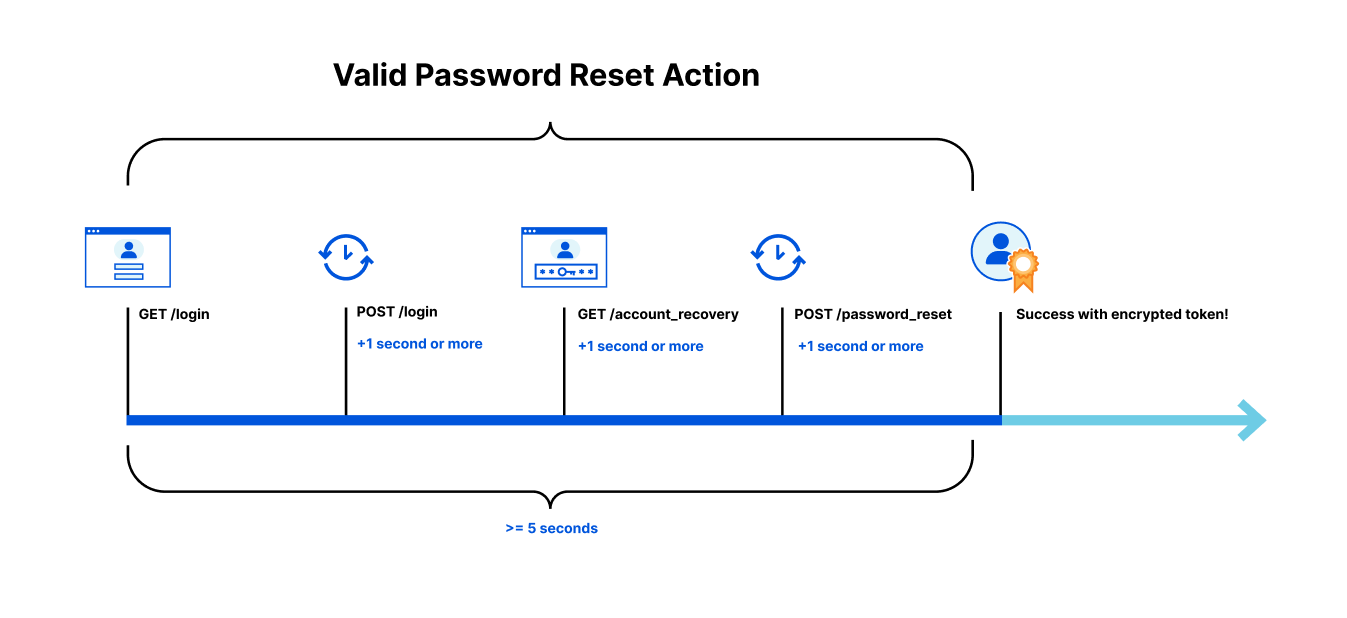

Comme vous le savez peut-être, pour exécuter une action de réinitialisation de mot de passe valide sur votre site, un utilisateur doit avoir :

- Transmis une requête GET pour afficher votre page de connexion

- Transmis une requête POST sur la page de connexion (au moins une seconde après avoir reçu le code HTML de la page de connexion)

- Transmis une requête GET pour afficher la page de récupération de compte (au moins une seconde après avoir reçu la réponse POST)

- Transmis une requête POST à la page de réinitialisation de mot de passe (au moins une seconde après avoir reçu le code HTML de la page de récupération de compte)

- Avoir effectué l'ensemble de la procédure en moins de 5 secondes.

Pour résoudre ce problème, nous nous appuierons sur les données chiffrées, stockées par l'utilisateur dans un jeton, afin de nous aider à déterminer si l'utilisateur a consulté toutes les pages nécessaires dans un laps de temps raisonnable et suffisant pour effectuer des actions sensibles sur votre site. En cas d'utilisation abusive du processus de récupération de votre compte, le jeton chiffré que nous fournissons se comporte comme un « laissez-passer VIP », qui permet exclusivement aux utilisateurs autorisés d'accomplir le processus de récupération de mot de passe. Si l'utilisateur ne dispose pas de ce « laissez-passer » indiquant qu'il a effectué le processus normal de récupération, dans l'ordre défini et dans le délai imparti, il lui est impossible de finaliser le processus de récupération de mot de passe. En contraignant un acteur malveillant à se comporter comme un utilisateur légitime, nous rendons extrêmement fastidieuse la tâche de vérification des adresses e-mail susceptibles d'être enregistrées sur votre site, ce qui l'oblige à passer à d'autres cibles.

Il ne s'agit là que de deux des premières techniques que nous utilisons pour identifier et bloquer la fraude. Nous sommes également en train de développer des fonctionnalités de détection de prise de contrôle de comptes et d'utilisation abusive de cartes de paiement, dont nous vous parlerons prochainement sur ce blog. À mesure que la fraude en ligne évolue, nous continuerons à développer des fonctions de détection nouvelles et exclusives, en tirant parti de la situation unique de Cloudflare, afin d'améliorer la sécurité de l'Internet.

Où puis-je m'inscrire ?

La mission de Cloudflare consiste à aider à bâtir un Internet meilleur, et cela exige que nous nous adaptions à l'évolution de la fraude en ligne moderne. Si vous passez des heures à remédier aux dommages dus à la fraude, ou si vous ne souhaitez plus payer pour servir du trafic web à des acteurs malveillants, vous pouvez demander à rejoindre le programme d'accès anticipé à Cloudflare Fraud Detection Early au cours de la seconde moitié de 2023 en nous transmettant vos coordonnées ici. Les clients de l'offre d'accès anticipé peuvent dès maintenant nous fournir des ensembles de données à des fins de formation, et ainsi, nous aider à améliorer l'efficacité de nos modèles pour leurs scénarios d'utilisation. Vous bénéficierez également d'un accès de test à nos modèles les plus récents et aux futures fonctionnalités de protection contre la fraude, dès leur lancement.