Votre expérience utilisateur sur Internet n'a cessé de s'améliorer au fil du temps. La vitesse, la sécurité et la fiabilité se sont améliorées. Cependant, vous devez probablement utiliser une variante de réseau moins performante dans le cadre de votre travail. Tandis qu'Internet ne cessait de s'améliorer, les entreprises et leurs employés étaient contraints d'utiliser leurs propres réseaux privés.

Au sein de ces réseaux, les équipes hébergeaient leurs propres applications, stockaient leurs propres données et protégeaient le tout en construisant un château et des douves autour de ce petit univers privé. Ce modèle cachait les ressources gérées en interne derrière des dispositifs VPN et des pare-feux matériels sur site. Le résultat était désastreux, tant pour les utilisateurs que pour les administrateurs. Tandis que le reste d'Internet devenait plus performant et plus fiable, les utilisateurs professionnels étaient coincés dans un univers alternatif.

Cette méthode était moins sûre et plus lente que ne le souhaitaient les équipes, mais la limitation au cadre de l'entreprise n'a fonctionné que pendant un certain temps. Cependant, cela a commencé à disparaître avec l'essor des applications en cloud. Les entreprises ont migré vers les versions SaaS des logiciels qui étaient auparavant utilisés dans ce château et derrière ces douves. Les utilisateurs devaient se connecter à l'internet public pour faire leur travail, et les pirates ont rendu internet dangereux par des moyens sophistiqués et imprévisibles, ce qui a exposé chaque entreprise à un nouvel éventail de risques illimités.

Comment les entreprises ont-elles réagi du point de vue de la sécurité ? En essayant de résoudre un nouveau problème avec une solution existante, et en imposant l'utilisation d'Internet à des appareils qui n'avaient été conçus que pour les réseaux privés des entreprises. Au lieu de bénéficier de la vitesse et de la disponibilité des applications SaaS, les utilisateurs devaient gérer le trafic Internet en utilisant les anciens terminaux qui paralysaient leur réseau privé.

Les factures de bande passante ont alors augmenté. L'augmentation du trafic vers Internet à partir des agences a entraîné une augmentation du trafic sur des liens spécialisés coûteux. Les administrateurs devaient désormais gérer un réseau privé et les connexions à l'ensemble d'Internet pour leurs utilisateurs, le tout avec le même matériel. L'augmentation du trafic nécessitait plus de matériel et le cycle est devenu intenable.

La première génération de produits de Cloudflare a permis de sécuriser et de rendre plus rapides ces sites en permettant aux clients, depuis les utilisateurs gratuits à certaines de plus grandes propriétés d'Internet, de remplacer cet empilement matériel par le réseau de Cloudflare. Nous avons été en mesure de proposer des solutions à une échelle que la plupart des entreprises n'auraient pas pu atteindre par elles-mêmes. Nous avons ouvert des centres de données dans plus de 200 villes du monde entier et cela nous permet d'atteindre les utilisateurs où qu'ils se trouvent.

Nous avons mis en place un réseau unique pour permettre aux sites d'adapter leur infrastructure sécurisée à leur propre évolution sur Internet. Cependant, en interne, les entreprises et leurs employés étaient contraints d'utiliser leurs propres réseaux privés.

Puisque nous avons les organisations à sécuriser leur infrastructure en remplaçant les terminaux, nous pouvons faire de même avec leurs équipes et leurs données. Aujourd'hui, nous lançons une nouvelle plate-forme qui utilise notre réseau, et tout ce que nous avons appris, pour rendre internet plus rapide et plus sûr pour les équipes.

Cloudflare for Teams protège les entreprises, les appareils et les données en sécurisant chaque connexion sans compromettre les performances pour les utilisateurs. La vitesse, la fiabilité et la protection que nous avons intégrées aux infrastructures publiques sont aujourd'hui élargies à toutes les activités de votre équipe sur Internet.

L'obsolescence de la sécurité des entreprises

Les entreprises rencontrent toutes trois problèmes liés au réseau :

- L'accès sécurisé des membres de l'équipe aux applications administrées en interne

- Protéger les membres de l'équipe contre les menaces sur Internet

- Sécuriser les données d'entreprise présentes dans les deux environnements

Chacun de ces défis représente un risque réel pour toute équipe. Si un élément est compromis, l'ensemble de l'entreprise devient vulnérable.

Applications administrées en interne

La résolution du premier problème, celui des applications administrées en interne, a commencé par la construction d'un périmètre autour de ces ressources internes. Les administrateurs ont mis en place des applications sur un réseau privé et les utilisateurs externes s'y connectaient avec des clients VPN par l'intermédiaire de dispositifs VPN installés sur place.

Les utilisateurs détestaient ce système, et ils le détestent toujours, car il compliquait leur travail. Un membre de l'équipe commerciale qui se rendait chez un client en taxi devait lancer un client VPN sur son téléphone juste pour savoir ce qui s'était dit lors de la réunion. Un ingénieur travaillant à distance devait attendre, car chaque connexion aux outils de développement passait par un dispositif VPN central.

Les administrateurs et les équipes de sécurité ont également rencontré des problèmes avec ce modèle. Une fois qu'un utilisateur se connecte au réseau privé, il est généralement en mesure d'accéder à plusieurs ressources sans avoir à prouver qu'il y est autorisé. Ce n'est pas parce que je peux entrer par la porte d'entrée d'un immeuble que je peux entrer dans n'importe quel appartement. Toutefois, sur les réseaux privés, la mise en place de mesures de sécurité supplémentaires dans les limites du réseau privé nécessitait une micro-segmentation compliquée, si elle était effectivement assurée.

Menaces sur Internet

Le deuxième défi, la sécurisation des utilisateurs se connectant aux outils SaaS sur l'Internet public et aux applications en cloud public, a obligé les équipes de sécurité à se protéger contre les menaces connues et les attaques « Zero Day » potentielles lorsque leurs utilisateurs quittaient le château et les douves.

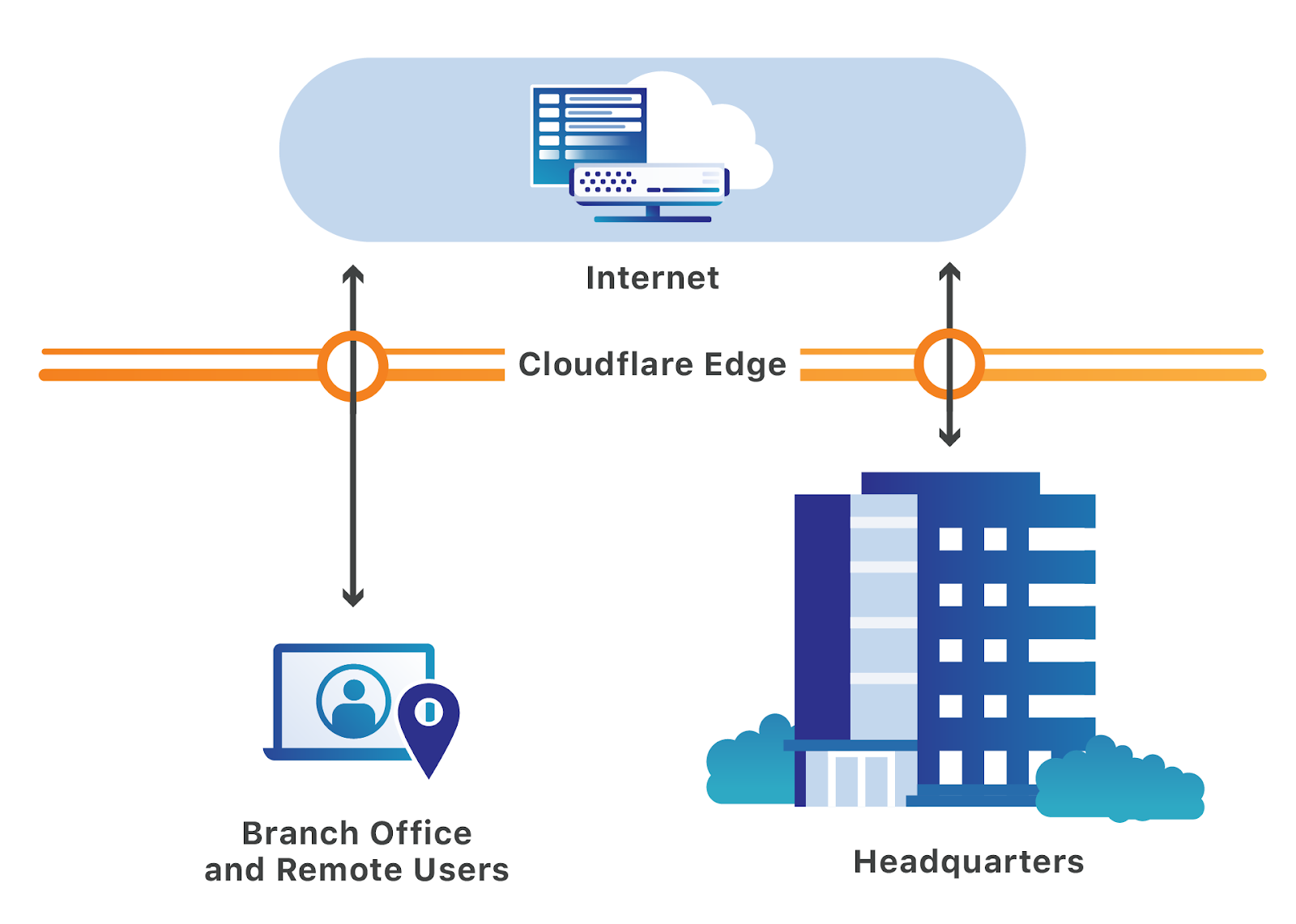

Comment la plupart des entreprises ont-elles réagi ? En obligeant tout le trafic quittant les agences ou les utilisateurs distants à repasser par le siège et à utiliser le même matériel que celui qui a servi à sécuriser leur réseau privé pour essayer de construire un périmètre autour d'internet, du moins l'internet auquel leurs utilisateurs accédaient. Tout le trafic Internet partant par exemple d'une filiale située en Asie était renvoyé vers un point central en Europe, même si la destination se trouvait juste en bas de la rue.

Les entreprises avaient besoin que ces connexions soient stables et qu'elles donnent la priorité à certaines fonctions comme la voix et la vidéo. Elles ont donc payé les opérateurs pour qu'ils prennent en charge les connexions MPLS (Multi-Protocol Label Switching). Le MPLS a permis d'améliorer les performances en appliquant une commutation d'étiquette au trafic que les routeurs en aval peuvent acheminer sans avoir à effectuer une recherche IP, mais son coût était exorbitant.

Sécurisation des données

Le troisième défi, celui de la sécurisation des données, est devenu une cible mobile. Les entreprises devaient sécuriser les données de manière cohérente, à mesure qu'elles évoluaient entre les outils privés sur les réseaux d'entreprise et les applications SaaS comme Salesforce ou Office 365.

Quelle a été la réponse ? Plus ou moins la même. Les équipes ont fait redirigé le trafic via des connexions MPLS vers un endroit où les données pouvaient être contrôlées, ce qui a augmenté le temps de latence et augmenté les besoins de maintenance des équipements.

Qu'est-ce qui a changé ?

L'équilibre entre le trafic interne et externe a commencé à changer lorsque les applications SaaS sont devenues la nouvelle norme par défaut pour les petites entreprises et les entreprises du Fortune 500. Les utilisateurs travaillent désormais principalement sur Internet, et des outils tels qu'Office 365 sont de plus en plus utilisés. Au fur et à mesure que ces outils deviennent plus populaires, de plus en plus de données quittent les douves et se retrouvent sur l'Internet public.

Le comportement des utilisateurs a également changé. Les utilisateurs ont quitté leurs bureaux pour travailler à partir de plusieurs appareils, à la fois administrés et non administrés. Les équipes sont plus dispersées et le périmètre a été étendu jusqu'à sa limite.

C'est cela qui a provoqué le déclin des stratégies traditionnelles

Les stratégies de sécurité traditionnelles des entreprises ont conduit à l'abandon du modèle basé sur un château et des douves. Toutefois, ce modèle ne peut tout simplement pas être adapté à l'utilisation actuelle d'Internet.

Applications administrées en interne

Les réseaux privés sont un casse-tête pour les utilisateurs, mais leur entretien est devenu une corvée constante et complexe. Les VPN nécessitent des équipements coûteux qui doivent être mis à niveau ou étendus et, à mesure que les utilisateurs quittent les locaux, ils doivent être améliorés.

Cette situation a pour conséquence de créer d'innombrables demandes d'assistance informatique provenant d'utilisateurs rencontrant des difficultés avec leur VPN et, par ailleurs, les administrateurs et les équipes de sécurité tentent de colmater les brèches tant bien que mal.

Menaces sur Internet

Au départ, les entreprises ont réalisé des économies en passant aux outils SaaS, mais elles ont fini par dépenser plus d'argent au fil du temps, car leur trafic a augmenté en même temps que leurs factures de bande passante.

En outre, les menaces évoluent. Le trafic renvoyé au siège était sécurisé par des modèles statiques de détection et de filtrage au moyen de passerelles matérielles. Les utilisateurs étaient encore exposés à de nouveaux types de menaces que ces terminaux sur site ne bloquaient pas encore.

Sécurisation des données

Le coût de la sécurisation des données dans les deux environnements a également augmenté. Les équipes de sécurité ont tenté de repérer les menaces et les pertes de données dans le trafic Internet en acheminant le trafic des agences au moyen de matériel sur site, en dégradant la vitesse et en augmentant les coûts de la bande passante.

Plus dangereux encore, les données étaient désormais conservées en permanence en dehors du château et des douves. Les entreprises sont désormais vulnérables aux attaques contournant leur périmètre et visant directement les applications SaaS.

Comment Cloudflare résoudra-t-il ces problèmes ?

Cloudflare for Teams est constitué de deux produits : Cloudflare Access et Cloudflare Gateway.

Nous avons lancé Access l'année dernière et nous avons hâte de l'intégrer à Cloudflare for Teams. Nous avons développé Cloudflare Access pour résoudre le premier défi auquel sont confrontées les équipes de sécurité des entreprises : la protection des applications administrées en interne.

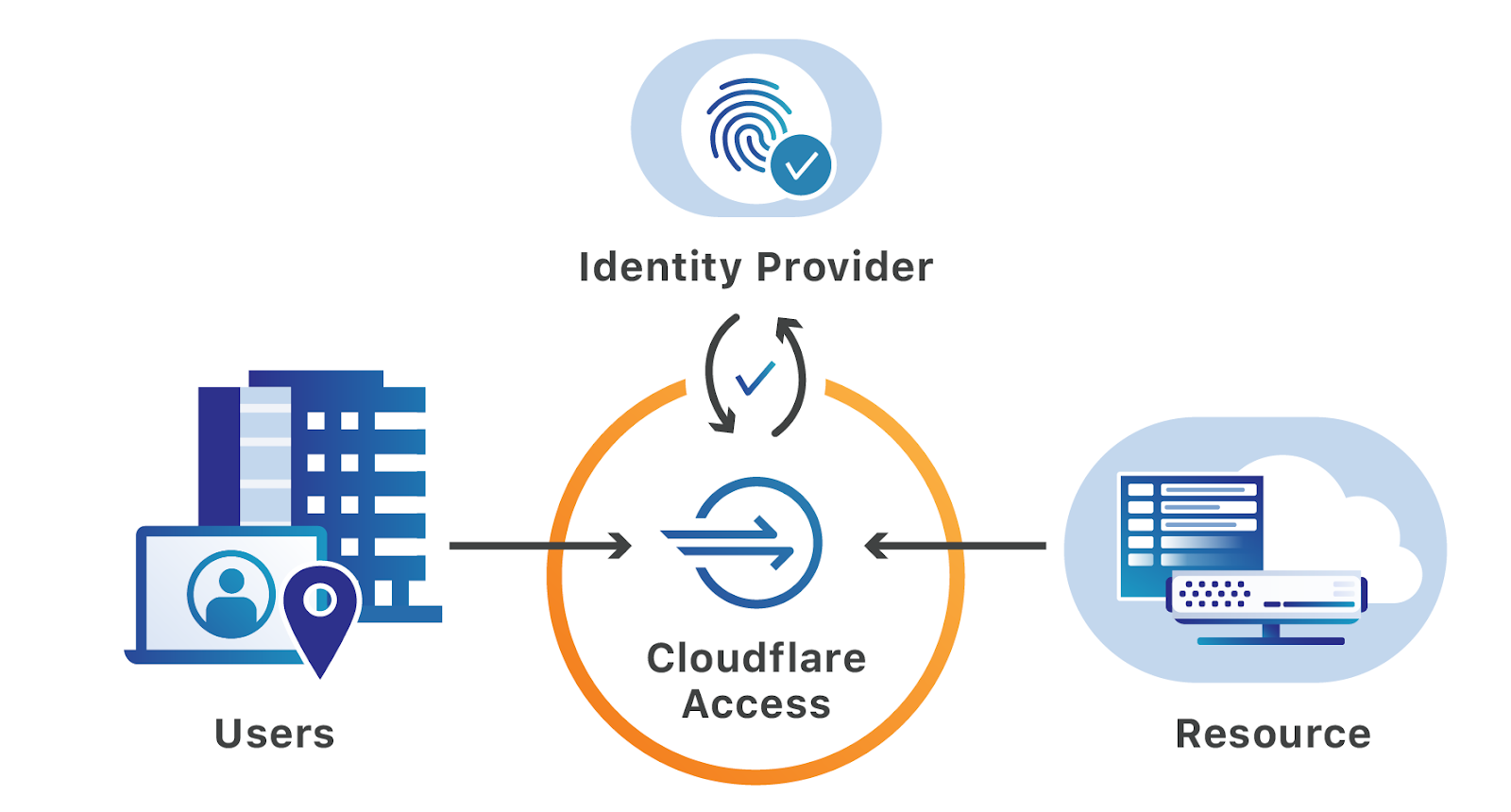

Cloudflare Access remplace les VPN des entreprises par le réseau de Cloudflare. Au lieu de placer les outils internes sur un réseau privé, les équipes les déploient dans n'importe quel environnement, y compris des modèles hybrides ou multi-clouds, et les sécurisent de manière cohérente avec le réseau de Cloudflare.

Le déploiement d'Access ne nécessite pas d'exposer de nouveaux trous dans les pare-feux des entreprises. Les équipes connectent leurs ressources par une connexion sortante sécurisée, Argo Tunnel, qui passe par votre infrastructure pour connecter les applications et les machines à Cloudflare. Ce tunnel émet des appels uniquement vers le réseau Cloudflare et les entreprises peuvent remplacer les règles complexes du pare-feu par une seule : désactiver toutes les connexions entrantes.

Les administrateurs élaborent ensuite des règles pour décider qui doit s'authentifier auprès des outils protégés par Access et y accéder. Que ces ressources soient des machines virtuelles permettant de faire fonctionner des entreprises ou des applications web internes, comme Jira ou iManage, lorsqu'un utilisateur a besoin de se connecter, il passe d'abord par Cloudflare.

Lorsque les utilisateurs ont besoin de se connecter aux outils qui se trouvent derrière Access, ils sont invités à s'authentifier auprès du responsable de la sécurité de leur équipe et, s'ils sont autorisés, ils sont instantanément connectés à l'application sans subir de ralentissements. Les applications administrées en interne commencent à ressembler à des produits SaaS, et la procédure de connexion devient conviviale et intuitive

En coulisses, chaque requête adressée à ces outils internes passe d'abord par Cloudflare, où nous appliquons des politiques d'identité. Access évalue et enregistre chaque demande d'identification pour ces applications, afin de donner aux administrateurs une plus grande visibilité et d’offrir plus de sécurité qu'un VPN traditionnel.

Chaque centre de données de Cloudflare situé dans 200 villes du monde entier, effectue la totalité du contrôle d'authentification. Les utilisateurs se connectent plus rapidement, quel que soit l'endroit où ils travaillent, au lieu de devoir acheminer le trafic vers un bureau central.

Access permet également aux administrateurs de gagner du temps. Au lieu d'élaborer des politiques de réseau complexes et propices aux erreurs, les équipes informatiques élaborent des politiques qui imposent l'authentification en utilisant leur fournisseur d'identité. Les responsables de la sécurité peuvent déterminer qui peut accéder aux applications internes à partir d'une seule fenêtre et vérifier les journaux complets à partir d'une seule source.

L'année dernière, nous avons lancé des fonctionnalités qui permettent aux équipes d'utiliser Access afin d'éliminer complètement leur VPN. Nous avons ajouté la prise en charge de RDP et SSH et rendu possible l'utilisation de certificats temporaires qui remplacent les clés statiques. Cependant, les équipes utilisent également des applications qui ne tournent pas dans les infrastructures qu'elles contrôlent, comme les applications SaaS telles que Box et Office 365. Pour relever ce défi, nous lançons un nouveau produit : Cloudflare Gateway.

La passerelle Cloudflare renforce la sécurité des équipes en faisant en sorte que la première destination soit un centre de données Cloudflare situé près d'elles, pour tout le trafic sortant. Le produit place le réseau mondial de Cloudflare entre les utilisateurs et Internet, plutôt que de forcer Internet à passer par les anciens équipements sur site.

La première fonction de Cloudflare Gateway consiste à empêcher les utilisateurs de se trouver confrontés à des tentatives d'hameçonnage ou à des sites malveillants en combinant le résolveur DNS le plus rapide du monde avec les données de Cloudflare sur les menaces. Le résolveur Gateway peut être mis en place en quelques minutes sur les réseaux des entreprises et les appareils des utilisateurs. Une fois configuré, Gateway bloque activement les logiciels malveillants et les sites de phishing potentiels tout en appliquant un filtrage de contenu basé sur les politiques configurées par les administrateurs.

Cependant, il est possible de dissimuler des menaces dans des noms d'hôtes par ailleurs sains. Pour protéger les utilisateurs contre des menaces plus sophistiquées, Gateway vérifie les URL et, si la fonction est activée, vérifie les paquets pour trouver des attaques potentielles avant qu'elles ne compromettent un appareil ou un réseau d'entreprise. Il est possible d'appliquer cette même inspection en profondeur des paquets pour empêcher la divulgation accidentelle ou malveillante de données.

Les entreprises peuvent ajouter le système avancé de protection contre les menaces de Gateway selon deux modèles :

- en connectant les réseaux des entreprises au dispositif de sécurité de Cloudflare via les tunnels GRE et

- en répartissant les clients en proxy de transfert vers les appareils mobiles.

Le premier modèle, fourni par Cloudflare Magic Transit, donnera aux entreprises un moyen de migrer vers Gateway sans perturber leur flux de travail actuel. Au lieu d'acheminer le trafic des bureaux vers des équipements centralisés sur site, les équipes dirigeront le trafic vers Cloudflare en empruntant les tunnels GRE. Une fois que le trafic sortant arrive chez Cloudflare, Gateway peut appliquer des contrôles des types de fichiers, une vérification en ligne et une protection contre les pertes de données sans affecter la qualité de la connexion. Parallèlement, Magic Transit protège les réseaux IP des entreprises contre les attaques entrantes.

Lorsque les utilisateurs cessent de travailler sur site, l'application client de Gateway offre le même niveau de sécurité sur Internet. Chaque connexion de l'appareil passera d'abord par Cloudflare, où Gateway peut appliquer des politiques de protection contre les menaces. Cloudflare peut également offrir cette sécurité sans compromettre la qualité du service pour les utilisateurs, en s'appuyant sur de nouvelles technologies comme le protocole WireGuard et en intégrant des fonctionnalités de Cloudflare Warp, notre célèbre proxy de transfert individuel.

Dans les deux environnements, l'un des vecteurs d'attaque les plus courants reste le navigateur. Les attaques de type « Zero-day » peuvent compromettre les appareils en utilisant le navigateur comme moyen d'exécuter du code..

Les solutions d'isolation de navigateur existantes tentent de résoudre ce problème selon l'une des deux solutions suivantes : 1) l’échantillonnage de pixels et 2) la reconstitution DOM. Ces deux méthodes permettent de trouver des compromis entre les performances et la sécurité. L'échantillonnage de pixels réduit la vitesse tout en augmentant le coût des sessions de streaming pour les utilisateurs. La reconstitution DOM vise à rendre inoffensifs les contenus potentiellement dangereux avant de les envoyer à l'utilisateur. Cette stratégie s'appuie sur des vulnérabilités connues et est toujours vulnérable aux menaces de type « Zero-day » que les outils d'isolement étaient censés résoudre.

Gateway sera doté d'un système d'isolation de navigateur permanent qui non seulement protégera les utilisateurs contre les menaces de type « Zero-day », mais qui pourra aussi rendre la navigation sur Internet plus rapide. La solution appliquera une procédure brevetée pour envoyer des commandes vectorielles qu'un navigateur pourra restituer sans avoir besoin d'un agent sur l'appareil. La session de navigation d'un utilisateur s'exécutera plutôt dans un centre de données Cloudflare où Gateway détruira la copie à la fin de chaque session, empêchant les logiciels malveillants d'atteindre les appareils des utilisateurs sans compromettre les performances.

Lorsqu'il sera opérationnel, les sessions de navigation à distance s'exécuteront dans l'un des 200 centres de données de Cloudflare, ce qui permettra aux utilisateurs d'accéder à un mode de navigation sur Internet plus rapide et plus sûr, sans les compromis des solutions existantes. Si vous souhaitez en savoir plus sur cette méthode d'isolement de navigateur, je vous invite à lire l'article de Darren Remington à ce sujet.

Pourquoi Cloudflare ?

Pour rendre les infrastructures plus sûres et les sites web plus rapides, Cloudflare a mis en place l'un des réseaux les plus vastes et les plus sophistiqués au monde. Cloudflare for Teams repose sur cette même plate-forme et sur tous ses avantages exclusifs.

Rapidité

La sécurité doit toujours accompagner les performances. Les produits pour infrastructures de Cloudflare offrent une meilleure protection tout en améliorant la rapidité. Cela est rendu possible par le réseau que nous avons mis en place, à la fois par sa distribution et par la manière dont les données dont nous disposons sur le réseau permettent à Cloudflare d'optimiser les requêtes et les connexions.

Cloudflare for Teams offre cette même vitesse aux utilisateurs finaux en utilisant le même réseau et la même optimisation des liaisons. De plus, Cloudflare a développé des solutions de pointe qui seront intégrées à cette nouvelle plate-forme. Toutes ces solutions tirent parti du réseau et de l'envergure de Cloudflare pour améliorer les performances des utilisateurs.

Les fonctions de filtrage DNS de Gateway sont basées sur le résolveur de DNS public 1.1.1.1 de Cloudflare, le résolveur le plus rapide du monde selon DNSPerf. Pour protéger intégralement des connexions, Cloudflare for Teams utilisera la même technologie que celle qui est utilisée pour Warp, un nouveau type de VPN dont les performances sont systématiquement supérieures à celles de ses concurrents..

Une grande évolutivité

La capacité de 30 TBps du réseau de Cloudflare peut s'adapter pour répondre aux besoins de la plupart des entreprises. Les clients n'ont plus à se soucier d'acheter suffisamment de matériel pour répondre aux besoins de leur entreprise et peuvent remplacer ce dernier par Cloudflare.

Proches des utilisateurs, où qu'ils soient : une réalité

Le réseau de Cloudflare est présent dans 200 villes et plus de 90 pays à travers le monde, ce qui permet de rapprocher des utilisateurs la sécurité et les performances de Cloudflare, quel que soit l’endroit où ils travaillent.

Ce réseau est présent dans les sièges mondiaux, par exemple à Londres et à New York, mais aussi dans des régions du monde habituellement mal desservies.

Les centres de données de Cloudflare sont à moins de 100 millisecondes de 99 % de la population connectée à Internet dans les pays développés, et à moins de 100 millisecondes de 94 % de la population connectée à Internet dans le monde entier. Tous vos utilisateurs finaux doivent avoir le sentiment de bénéficier des performances habituellement réservées aux employés des sièges sociaux.

Simplifier la tâche des administrateurs

Lorsque les produits de sécurité sont source de confusion, les équipes commettent des erreurs qui deviennent des incidents. La solution de Cloudflare est simple et facile à mettre en place. La plupart des prestataires de sécurité présents sur ce marché ont d'abord créé des fonctionnalités et n'ont jamais réfléchi à leur facilité d'utilisation ou de mise en place.

Cloudflare Access peut être mis en place en moins d'une heure : les fonctionnalités de Gateway viendront s'ajouter à ce tableau de bord et à ce flux de travail. Cloudflare for Teams offre la même facilité d'utilisation de nos outils de protection des infrastructures aux nouveaux produits qui protègent les utilisateurs, appareils et données.

De meilleurs renseignements sur les menaces

Le réseau de Cloudflare protège déjà plus de 20 millions de propriétés Internet et bloque 72 milliards de cyber-menaces par jour. Nous concevons des produits en nous appuyant sur les données relatives aux menaces que nous recueillons en protégeant en moyenne 11 millions de requêtes HTTP par seconde.

Et ensuite ?

Cloudflare Access est disponible dès maintenant. Vous pouvez commencer dès aujourd'hui à remplacer le VPN de votre équipe par le réseau de Cloudflare. Certaines fonctionnalités de Cloudflare Gateway sont disponibles en version bêta dès maintenant, et d'autres seront ajoutées en version bêta au fil du temps. Vous pouvez vous inscrire pour recevoir des bulletins d'information concernant Gateway dès maintenant.