Il y a un an, nous avons publiéotre premier rapport sur la sécurité des applications. À l'occasion de la Security Week 2023, nous vous communiquons des statistiques et des tendances concernant le trafic atténué, le trafic lié aux bots et aux API, ainsi que les attaques par usurpation de compte.

La croissance de Cloudflare a été considérable au cours de l'année dernière. En février 2023, Netcraft faisait remarquer que Cloudflare était devenu le fournisseur de serveur le plus couramment utilisé parmi le million de principaux sites en ce début d'année et cette croissance se poursuit, jusqu'à atteindre 21,71 % de part de marché, alors qu'elle ne représentait que 19,4 % en février 2022.

Cette croissance continue permet aujourd'hui à Cloudflare de traiter plus de 45 millions de requêtes HTTP par seconde en moyenne (contre 32 millions l'année dernière), et plus de 61 millions de requêtes HTTP par seconde en période de pointe. Les requêtes DNS gérées par le réseau sont également en hausse et se chiffrent à environ 24,6 requêtes par seconde. L'ensemble de ce flux de trafic nous donne un aperçu sans précédent des tendances de l'Internet.

Avant d'entrer dans les détails, nous devons définir quelques termes.

Définitions

Tout au long de ce rapport, nous allons utiliser les termes suivants :

- Trafic atténué : toute requête HTTP* d'un utilisateur ayant été « terminée » par une action de la plateforme Cloudflare. Il peut s'agit des actions suivantes :

BLOCK,CHALLENGE,JS_CHALLENGEetMANAGED_CHALLENGE. Cela ne s'applique pas aux requêtes pour lesquelles la plateforme a lancé les actions suivantes :LOG,SKIP,ALLOW. À la différence de l'année dernière, les requêtes ayant subi des actionsCONNECTION_CLOSEetFORCE_CONNECTION_CLOSEde la part de notre système d'atténuation DDoS sont exclues dans la mesure où techniquement elles ne font que ralentir le démarrage de la connexion. Par ailleurs, cela ne concerne qu'un très faible pourcentage des requêtes. De plus, nous affinons notre mode de calcul concernant les actions de typeCHALLENGEafin de garantir que seuls les défis non résolus soient comptabilisés dans les atténuations. Vous trouverez une description détaillée des actions dans notre documentation pour les développeurs. - Trafic lié aux bots/trafic automatisé : toute requête HTTP* identifiée par le système de gestion des bots de Cloudflare comme le fruit d'un bot. Cela ne comprend pas les requêtes avec un score de bot entre 1 et 29 inclus. Aucune modification n'a été apportée par rapport à l'année dernière.

- Trafic d'API : toute requête HTTP* dont le contenu de réponse est du type

XMLouJSON. Lorsque le type de contenu de réponse n'est pas disponible, comme c'est le cas pour les réponses atténuées, c'est le type de contenuAcceptéquivalent (spécifié par l'agent utilisateur) qui est utilisé à la place. Dans ce dernier cas, le trafic d'API n'est pas entièrement comptabilisé, mais il justifie toutefois les motivations que nous avons à gagner en visibilité.

Sauf mention contraire, la période évaluée dans cette publication est de 12 mois et court de mars 2022 à février 2023 (inclus).

Enfin, notez que les données ne sont calculées que sur la base du trafic observé au travers du réseau Cloudflare, elles ne reflètent pas forcément les configurations du trafic HTTP dans tout Internet.

*Lorsque nous parlons du trafic HTTP, nous faisons référence à la fois au HTTP et au HTTPS.

Informations concernant le trafic global

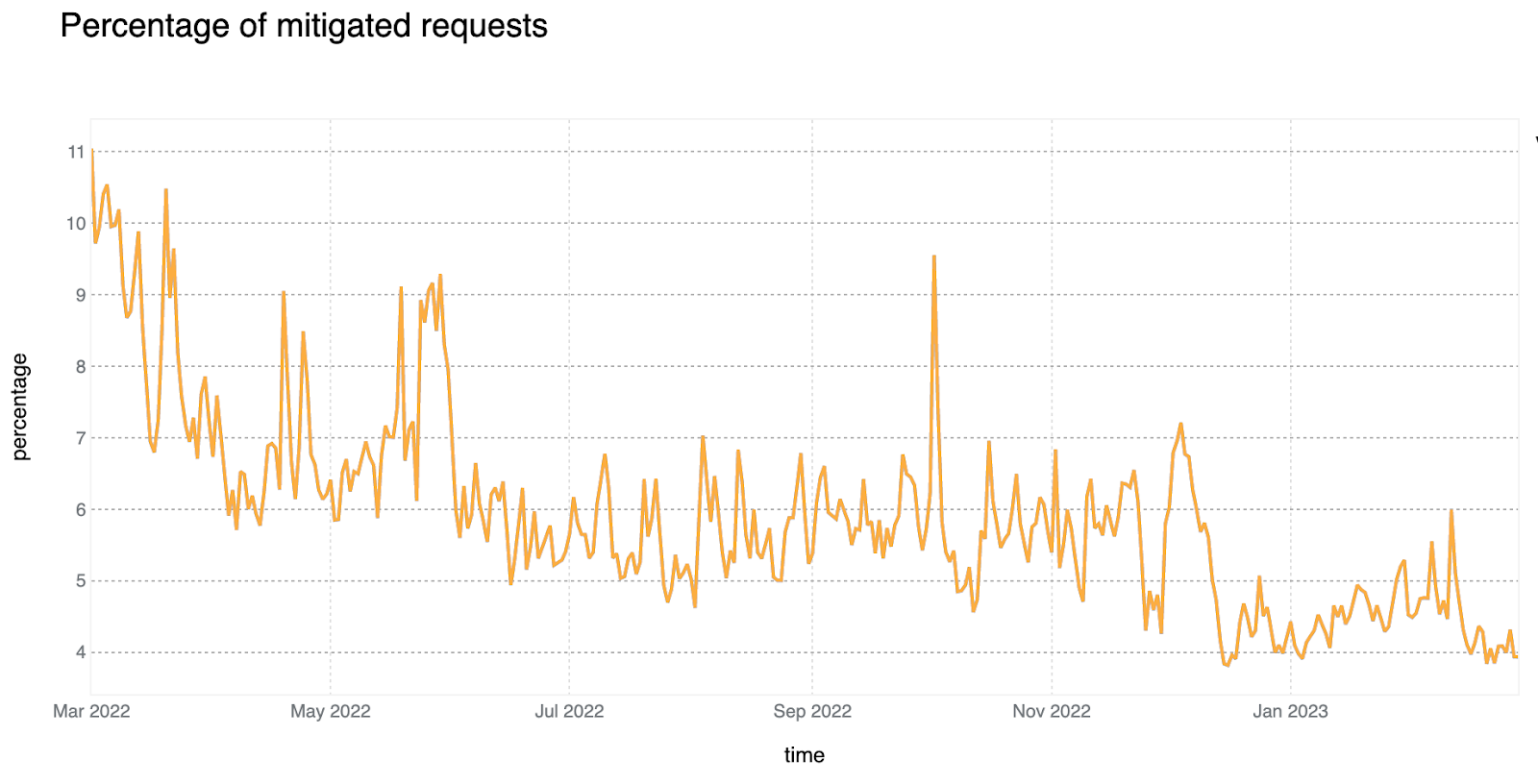

En moyenne, 6 % des requêtes HTTP quotidiennes font l'objet d'une atténuation

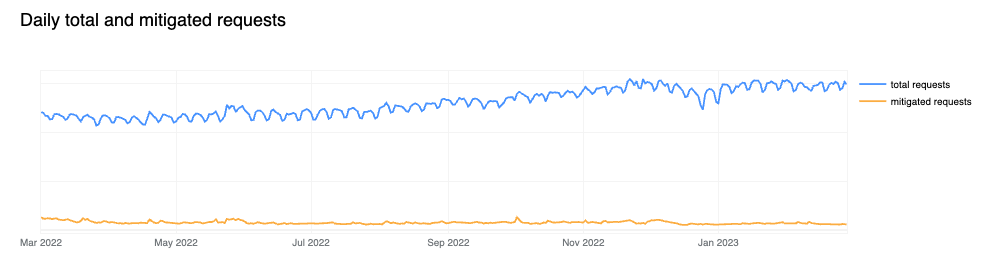

À l'examen des requêtes HTTP mises en proxy par le réseau Cloudflare, nous constatons que la part des requêtes qui sont atténuées est descendue à 6 %, ce qui représente deux points de pourcentage de moins que l'année dernière. En observant le début de l'année 2023 jusqu'à aujourd'hui, nous constatons que la part des demandes atténuées a encore diminué, pour descendre à une valeur entre 4 et 5 %. Les pics élevés visibles dans le graphique ci-dessous, tels que ceux observés en juin et en octobre, correspondent souvent à d'importantes attaques DDoS atténuées par Cloudflare. Il convient de préciser que, si le pourcentage de trafic ayant fait l'objet de mesures d'atténuation a diminué au fil du temps, le volume total de requêtes ayant fait l'objet de mesures d'atténuation est quant à lui resté relativement stable. C'est ce qu'illustre le deuxième graphique ci-dessous. Il faut en déduire que c'est le trafic propre dans son ensemble qui a augmenté mais qu'il n'y a pas eu de diminution absolue du trafic malveillant.

81 % des requêtes HTTP atténuées ont fait l'objet d'une action BLOCK immédiate, avec des atténuations pour l'ensemble restant réparties entre différentes actions de type CHALLENGE.

L'atténuation des attaques DDoS compte pour 50 % dans l'ensemble du trafic atténué.

Cloudflare propose différentes fonctions de sécurité que les clients peuvent configurer pour garantir la sécurité de leurs applications. Sans surprise, l'atténuation des attaques DDoS reste le principal vecteur d'atténuation des requêtes HTTP de la couche 7 (couche applicative). Il y a un mois à peine, en février 2023, nous avons signalé la plus grosse attaque DDoS jamais atténuée pour ce qui est du volume de requêtes HTTP par seconde (cette attaque particulière n'est pas visible dans les graphiques ci-dessus car ceux-ci correspondent à une agrégation sur une journée et l'attaque n'a duré que 5 minutes).

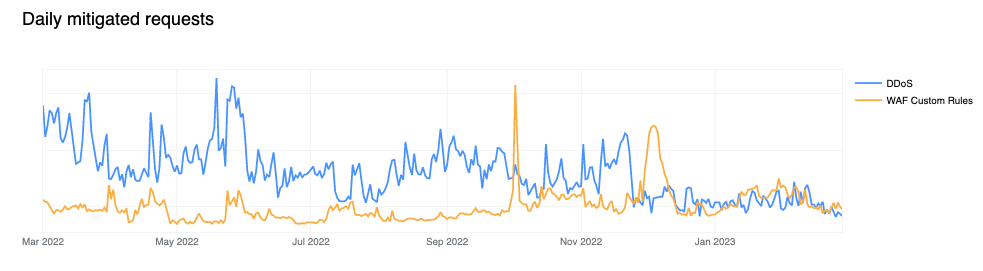

Toutefois, en comparaison avec l'année dernière, l'atténuation par le WAF de Cloudflare a augmenté de manière significative et elle représente désormais presque 41 % des requêtes atténuées. Cela peut être attribué en partie aux avancées de la technologie WAF qui lui permettent de détecter et de bloquer une plus grande diversité d'attaques.

Format tableau pour référence :

| Source | Pourcentage % |

|---|---|

| Atténuation des attaques DDoS | 52% |

| Pare-feu WAF | 41% |

| Réputation IP | 4% |

| Règles d'accès | 2% |

| Autre | 1% |

Observez que dans le tableau ci-dessus, à la différence de l'année dernière, nous regroupons désormais nos produits en fonction de notre documentation de marketing et des regroupements utilisés dans le bilan de l'année 2022 de Radar. Cela concerne principalement notre produit WAF qui comprend la combinaison de règles personnalisées WAF, de règles de limitation de débit WAF et des règles gérées par le WAF. Dans le rapport de l'année dernière, ces trois fonctionnalités représentaient au total 31 % des mesures d'atténuation.

Pour comprendre l'évolution à la hausse des requêtes atténuées par le WAF dans le temps, examinons la situation plus en profondeur, là où il apparaît comme une évidence que les clients Cloudflare dépendent de plus en plus des règles WAF personnalisées (anciennement Règles de pare-feu) pour l'atténuation du trafic malveillant ou la mise en œuvre de blocages logiques. Remarquez comment la ligne orange (firewallrules) du graphique révèle une augmentation progressive dans le temps tandis que la ligne bleue (l7ddos) affiche une tendance claire à la baisse.

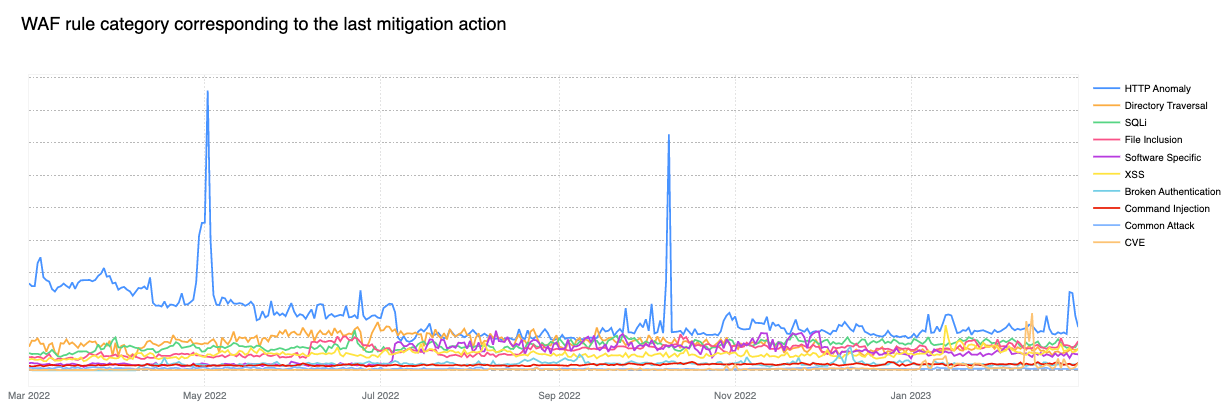

L'anomalie HTTP est le vecteur d'attaque de la couche applicative le plus fréquemment atténué par le WAF.

Alors qu'elle représentait 30 % du trafic global atténué par les règles gérées par le WAF en mars 2023, la part des anomalies HTTP a diminué de près de 25 points de pourcentage par rapport à la même période de l'année dernière. Parmi les exemples d'anomalies HTTP figurent les noms de méthode à la syntaxe incorrecte, les caractères d'octet nul dans les en-têtes, les ports non standard ou une longueur de contenu de zéro avec une requête POST. Cela peut venir du fait que les signatures d'anomalie HTTP correspondant à des botnets font progressivement évoluer leurs schémas de trafic.

Si l'on retire la ligne des anomalies HTTP du graphique, on observe qu'au début de l'année 2023, la répartition par vecteur d'attaque est beaucoup plus équilibrée.

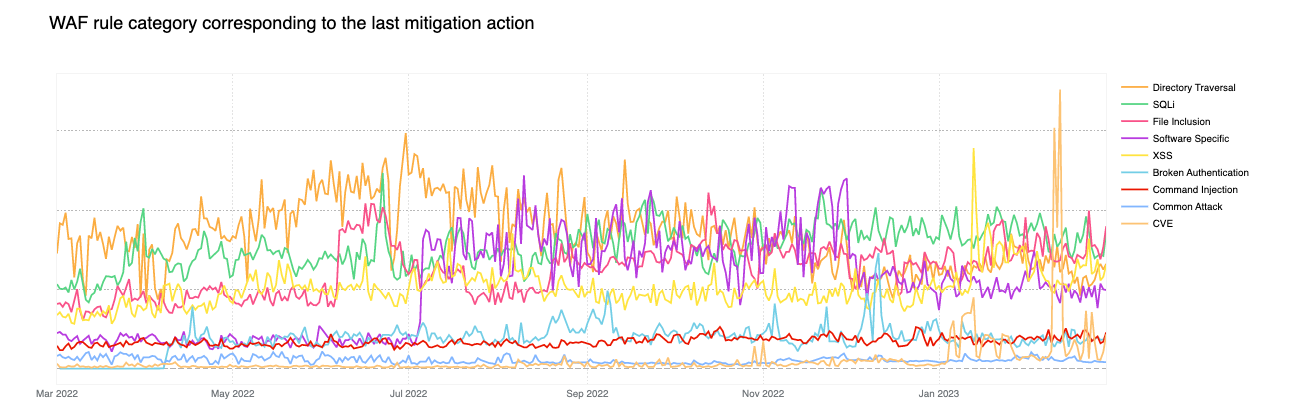

Format tableau pour référence (10 principales catégories) :

| Source | Pourcentage % (12 derniers mois) |

|---|---|

| Anomalie HTTP | 30% |

| Directory Traversal | 16% |

| SQLi | 14% |

| Inclusion de fichier | 12% |

| Spécifique à un logiciel | 10% |

| XSS | 9% |

| Défaillance d'authentification | 3% |

| Injection de commande | 3% |

| Attaque commune | 1% |

| CVE | 1% |

Il convient de mentionner le pic marqué par la ligne orange à la fin du mois de février 2023 (catégorie CVE). Le pic correspond à une hausse soudaine de deux de nos règles gérées par le WAF :

- Drupal - Anomaly:Header:X-Forwarded-For (id:

d6f6d394cb01400284cfb7971e7aed1e) - Drupal - Anomaly:Header:X-Forwarded-Host (id:

d9aeff22f1024655937e5b033a61fbc5)

Ces deux règles portent également la marque CVE-2018-14774, ce qui indique que même les vulnérabilités assez anciennes ou connues continuent d'être ciblées pour exploiter les logiciels auxquels il manque potentiellement des correctifs.

Informations sur le trafic lié aux bots

Cloudflare a beaucoup investi dans sa solution de gestion des bots au cours des douze derniers mois. Les nouvelles fonctionnalités telles que des méthodes heuristiques, des détections JavaScript renforcées, des mises à jour du modèle d'apprentissage automatique et Turnstile, le système gratuit de Cloudflare qui remplace CAPTCHA, sont autant d'améliorations quotidiennes apportées à notre classification du trafic humain ou lié aux bots.

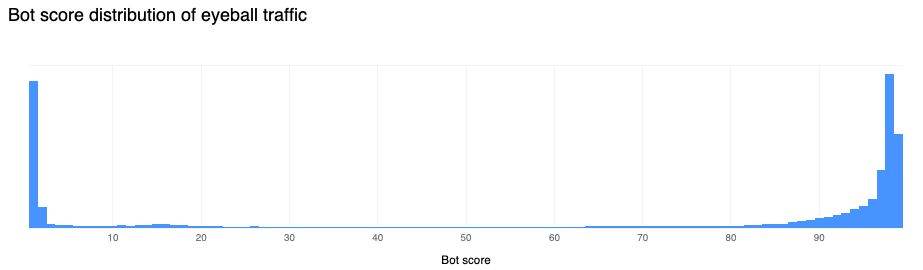

Nous avons la plus grande confiance dans le résultat de la classification. Si nous représentons les scores des bots dans le trafic de la dernière semaine de février 2023, nous observons une répartition très marquée, avec la plupart des requêtes classées comme étant résolument liées à des bots (moins de 30) ou provenant résolument d'humains (plus de 80), la plupart des requêtes obtenant en fait un score inférieur à 2 ou supérieur à 95.

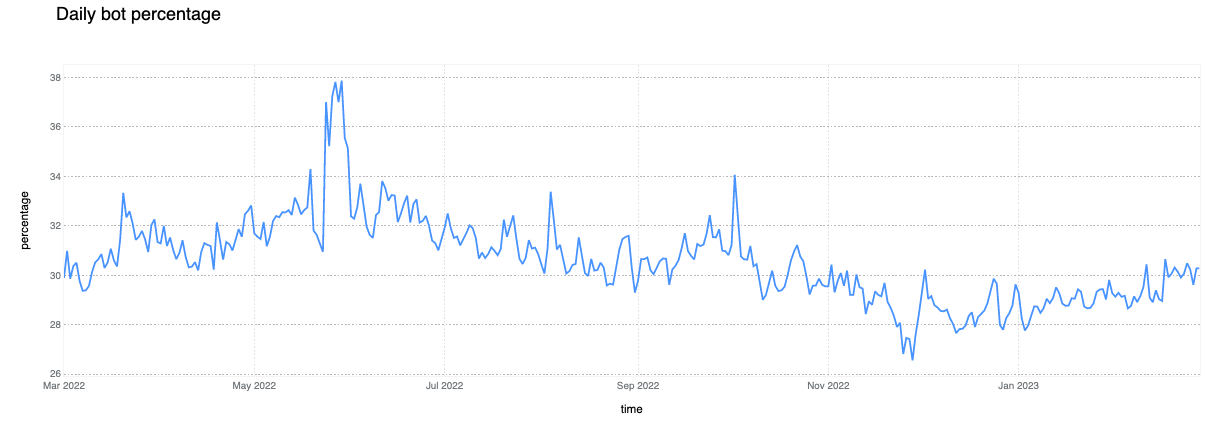

30 % du trafic HTTP est automatisé

Au cours de la dernière semaine de février 2023, 30 % du trafic HTTP de Cloudflare a été classé comme automatisé, ce qui correspond à environ 13 millions de requêtes HTTP par seconde dans le réseau Cloudflare. Cela représente une baisse de 8 points de pourcentage par rapport à la même époque l'année dernière.

L'examen du trafic lié aux bots uniquement nous indique que seul 8 % de ce trafic est généré par des bots vérifiés, c'est-à-dire 2 % du trafic total. Cloudflare tient à jour une liste des bots dont on sait qu'ils bons (vérifiés) afin de permettre aux clients de distinguer facilement les fournisseurs de bots au comportement correct tels que Google et Facebook des bots potentiellement moins connus et indésirables. La liste comporte actuellement 171 bots.

16 % du trafic HTTP lié à des bots non vérifiés est atténué.

Le trafic lié à des bots non vérifiés comprend souvent des scanners de vulnérabilités qui sont constamment à la recherche de failles à exploiter sur le web et, par conséquent, près d'un sixième de ce trafic est atténué parce que certains clients préfèrent restreindre la quantité d'informations que ces outils peuvent potentiellement obtenir.

Si les robots vérifiés tels que googlebot et bingbot sont généralement considérés comme bénéfiques et que la plupart des clients souhaitent les autoriser, nous constatons également qu'un faible pourcentage (1,5 %) du trafic lié à des bots vérifiés est atténué. En effet, certains administrateurs de sites préfèrent que certaines parties de leur site ne soient pas explorées, et les clients comptent souvent sur les règles WAF personnalisées pour appliquer cette logique métier.

L'action la plus utilisée par les clients est le blocage (BLOCK) de ces requêtes (13 %). Certains clients toutefois configurent des actions CHALLENGE (3 %) pour permettre aux faux positifs provenant d'humains de mener à bien la requête si c'est nécessaire.

Dans la continuité de cette remarque, observons également que près de 80 % de l'ensemble du trafic atténué est classé comme étant lié à des bots, comme l'illustre la figure ci-dessous. D'aucuns relèveront que 20 % du trafic atténué classé comme humain reste un chiffre très élevé ; toutefois la plupart des atténuations de trafic provenant d'humains sont le fruit de règles WAF personnalisées et elles sont souvent associées à la mise en œuvre par les clients eux-même dans leurs applications de blocages au niveau du pays ou pour des motivations juridiques. Il est courant, par exemple, pour les entreprises implantées aux États-Unis de bloquer l'accès aux utilisateurs européens pour des raisons de conformité au RGPD.

Informations sur le trafic des API

55 % du trafic dynamique (qui ne peut pas être mis en cache) est lié à des API

À l'instar de ce que nous avons fait pour notre solution de gestion des bots, nous investissons également lourdement dans des outils visant à protéger les points de terminaison API. En effet, une grande partie du trafic HTTP est associée à des API. Si vous ne comptez que les requêtes HTTP qui atteignent l'origine et ne peuvent pas être mises en cache, c'est en réalité 55 % du trafic qui est associé à des API, selon la définition énoncée précédemment. La méthodologie utilisée est la même que dans le rapport de l'année dernière, et le chiffre de 55 % n'a pas changé d'une année sur l'autre.

Si nous observons uniquement les requêtes HTTP mises en cache (celles dont le statut de cache est HIT, UPDATING, REVALIDATED et EXPIRED), nous constatons que, de façon peut-être surprenante, presque 7 % sont associées à une API. Les mises en œuvre de point de terminaison d'API et systèmes de proxy modernes, y compris notre propre API Gateway/ensemble de fonctionnalités de mise en cache, en réalité, autorisent une logique de mise en cache très flexible qui permet à la fois la mise en cache sur des clés personnalisées et une revalidation du cache rapide (aussi rapide que dans la seconde). Les développeurs sont ainsi en mesure de réduire le chargement sur les points de terminaison du back-end.

Si l'on tient compte des ressources qui peuvent être mises en cache et d'autres requêtes telles que les redirections dans le total, le chiffre diminue mais il représente toujours 25 % du trafic. Dans le graphique ci-dessous, nous présentons le trafic d'API sous les deux perspectives :

- Ligne jaune : pourcentage de trafic d'API par rapport à l'ensemble des requêtes HTTP. Le nombre total tient compte des redirections, des ressources mises en cache et de toutes les autres requêtes HTTP ;

- Ligne bleue : pourcentage du trafic d'API par rapport au trafic dynamique renvoyant un code de réponse HTTP 200 OK uniquement ;

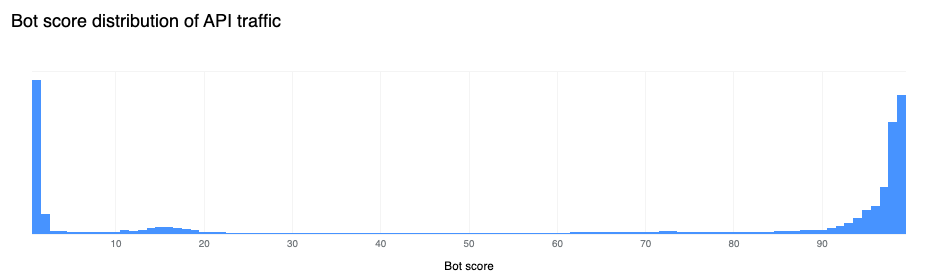

65 % du trafic d'API global est généré par les navigateurs

De nos jours, un nombre croissant d'applications web sont construites en donnant la priorité à l'API. Cela signifie que le chargement initial de la page HTML ne donne que le squelette de la présentation et que la plupart des composants dynamiques et des données sont chargés via des appels d'API distincts (par exemple via AJAX). C'est le cas pour le propre tableau de bord de Cloudflare. La croissance de ce paradigme de mise en œuvre est visible à l'analyse des scores de bots pour le trafic d'API. Nous observons en effet dans les chiffres ci-dessus qu'une grande quantité du trafic d'API est générée par des navigateurs pilotés par des utilisateurs classés comme « humains » par notre système, dont près des deux tiers sont regroupés à l'extrémité de la catégorie « humains ».

Il est difficile de calculer le volume de trafic d'API atténué, car nous ne transmettons pas la requête aux serveurs d'origine et ne pouvons donc pas nous fier au type de contenu de la réponse. Les mêmes calculs que ceux utilisés l'année dernière indiquent qu'un peu plus de 2 % du trafic d'API est atténué, ce qui est inférieur aux 10,2 % de l'année dernière.

L'anomalie HTTP dépasse SQLi dans les vecteurs d'attaque les plus courants sur les points de terminaison d'API.

Par rapport à l'année dernière, les anomalies HTTP dépassent désormais SQLi parmi les vecteurs d'attaque les plus courants contre les points de terminaison API (observez que la ligne bleue était plus élevée au début du graphique, exactement au moment de la publication du rapport de l'année dernière). Les vecteurs d'attaque sur le trafic API varient tout au long de l'année et cette variation est plus marquée que pour le trafic HTTP global. Par exemple, observez le pic dans les tentatives d'attaques par inclusion de fichier en début d'année 2023.

Exploration des attaques par usurpation de compte

Depuis mars 2021, Cloudflare propose une fonctionnalité de vérification d'identifiants compromis dans le cadre de son WAF. Elle avertit les clients (via un en-tête de requête HTTP) dès la détection d'une demande d'authentification avec une paire nom d'utilisateur/mot de passe dont on sait qu'elle a fuité. Ce signal a tendance à être très efficace dans la détection de botnets qui exécutent des tentatives de connexion par force brute.

Les clients utilisent également ce signal lors des tentatives de connexion avec des paires nom d'utilisateur/mot de passe valides, pour créer l'authentification à deux facteurs, pour la réinitialisation des mots de passe, ou dans certains cas pour intensifier la journalisation au cas où l'utilisateur n'est pas le détenteur légitime des identifiants.

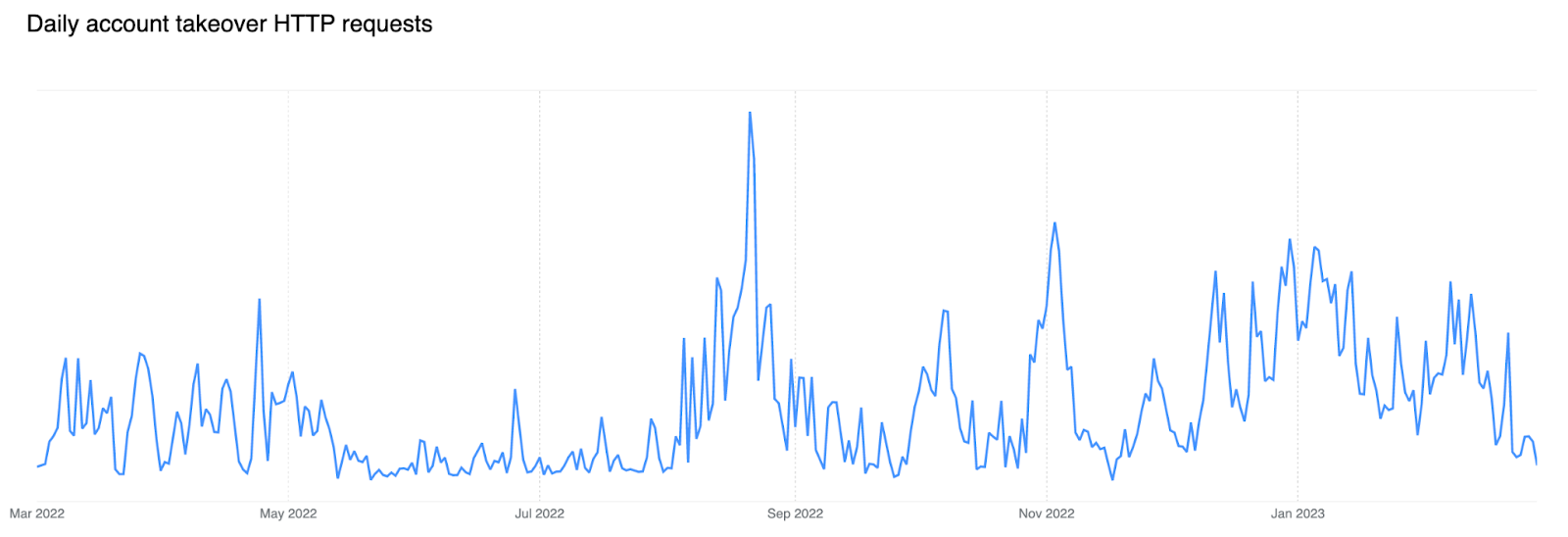

Les attaques avec usurpation de compte par force brute sont de plus en plus fréquentes

À l'examen de la tendance concernant les requêtes correspondantes au cours des 12 derniers mois, il se dégage une augmentation à partir de la deuxième moitié de l'année 2022, suggérant une intensification de l'activité frauduleuse contre les points de terminaison de connexion. Au cours des attaques par force brute de grande ampleur, nous avons observé des correspondances avec des requêtes HTTP associées à des identifiants compromis à une fréquence supérieure à 12 000 par minute.

Notre fonctionnalité de vérification d'identifiants compromis comporte des règles qui mettent en correspondance les demandes d'authentification pour les systèmes suivants :

- Drupal

- Ghost

- Joomla

- Magento

- Plone

- WordPress

- Microsoft Exchange

- Des règles génériques pour la correspondance des formats de points de terminaison d'authentification courants

Cela nous permet de comparer l'activité des acteurs malveillants, normalement sous la forme de botnet, qui tentent de « forcer l'entrée » vers des comptes potentiellement compromis.

Microsoft Exchange subit davantage d'attaques que WordPress

Essentiellement en raison de sa popularité, vous imaginez certainement que WordPress est l'application la plus à risque ou celle pour laquelle on observe le plus de trafic associé à des usurpations de compte par force brute. Toutefois, les correspondances de règles pour les systèmes répertoriés ci-dessus nous indiquent qu'après nos signatures génériques, c'est pour la signature Microsoft Exchange qu'elles sont le plus fréquentes.

La plupart des applications qui subissent des attaques par force brute ont tendance à être des ressources de grande valeur, et les comptes Exchange sont les plus ciblés d'après nos données illustrant cette tendance.

Si nous observons le trafic de correspondant à des identifiants compromis par pays source, les États-Unis sont largement en tête. Étant donnée l'ampleur de son réseau, il convient peut-être de faire remarquer l'absence de la chine en haut de la liste. La seule exception est l'Ukraine qui, au cours du premier semestre 2022, était la plus touchée, vers le début de la guerre (ligne jaune dans la figure ci-dessous).

Perspectives d'avenir

Compte tenu de la quantité de trafic web acheminée par Cloudflare, nous observons une grande diversité d'attaques. Des anomalies HTTP, attaques par injection SQL et cross-site scripting (XSS), aux tentatives d'usurpation de compte et bots malveillants, le panorama des menaces est en constante évolution. Il est donc essentiel que toutes les entreprises menant des activités en ligne investissent dans les technologies liées à la visibilité, la détection et l'atténuation. C'est ainsi qu'elles pourront garantir la sécurité des données liées aux applications, et plus important encore, des données de leurs utilisateurs finaux.

Nous espérons que les résultats présentés dans ce rapport vous ont semblé intéressants, et qu'ils vous ont au moins permis d'apprécier la situation en matière de sécurité des applications sur Internet. Les acteurs malveillants sont nombreux en ligne et rien ne laisse présager que la sécurité Internet pourrait devenir plus facile.

Nous prévoyons déjà une mise à jour de ce rapport qui intègrera des informations et données supplémentaires à propos de notre portefeuille de produit. Gardez un œil sur Cloudflare Radar pour obtenir des informations et des rapports plus fréquents sur la sécurité des applications.