Un collaborateur de votre organisation vient peut-être de saisir, sur un site web incorrect, le nom d'utilisateur et le mot de passe d'un administrateur d'un système interne. Cela suffit à permettre à un acteur malveillant d'exfiltrer des données sensibles.

Comment est-ce arrivé ? Il a suffi d'un e-mail bien rédigé.

La détection et le blocage des tentatives de phishing, ainsi que l'atténuation des risques liés à celles-ci, constituent sans doute l'un des défis les plus difficiles à relever pour toutes les équipes de sécurité.

À compter d'aujourd'hui, nous proposons un accès à la version bêta de nos nouveaux outils de protection des marques et de protection contre le phishing, directement depuis le tableau de bord du Centre de sécurité de Cloudflare. Vous pouvez désormais intercepter et atténuer les campagnes de phishing ciblant votre organisation avant même qu'elles ne se produisent.

Le défi des tentatives de phishing

Les tentatives de phishing représentent peut-être le vecteur de menace le plus médiatisé au cours de ces derniers mois. Ces attaques très sophistiquées sont difficiles à détecter ; elles deviennent toujours plus fréquentes et peuvent avoir des conséquences dévastatrices pour les entreprises qui en sont victimes.

Parmi les principaux défis liés à la prévention des attaques par phishing figurent leur volume considérable et la difficulté que présente la différenciation des e-mails et des sites web légitimes de leurs contreparties frauduleuses. Même lorsque les utilisateurs se montrent vigilants, il peut s'avérer difficile pour eux de repérer les indices subtils trahissant les imitations, souvent convaincantes, d'e-mails et de sites web utilisés par les acteurs malveillants à l'origine de tentatives de phishing.

À titre d'exemple, en juillet dernier, notre suite de produits Cloudflare One et l'utilisation de clés de sécurité physiques ont permis de déjouer l'attaque par phishing sophistiquée appelée « Oktapus », qui ciblait les employés de Cloudflare. L'auteur de l'attaque « Oktapus », qui a compromis la sécurité de plus d'une centaine d'entreprises, a enregistré le nom de domaine « cloudflare-okta.com » 40 minutes seulement avant d'envoyer le lien à nos employés.

À cette période, nous utilisions notre serveur d'inscriptions sécurisé pour identifier les domaines liés au phishing, mais la réception de la liste des domaines nouvellement enregistrés à des fins de surveillance avait été retardée. Aujourd'hui, en diffusant les domaines nouvellement observés résolus par notre résolveur 1.1.1.1 (ainsi que d'autres résolveurs), nous sommes en mesure de détecter presque immédiatement les domaines liés au phishing. Cela nous donne une longueur d'avance et nous permet de bloquer les tentatives de phishing avant même qu'elles ne soient mises en œuvre.

Pour aider nos clients à relever ce défi de tous les instants, nous voulons, dans un premier temps, leur permettre d'accéder aux outils que nous utilisons nous-mêmes en interne.

Les nouveaux outils de protection des marques et de protection contre le phishing du Centre de sécurité de Cloudflare

Nous étendons les solutions de protection contre le phishing accessibles aux clients de Cloudflare One en identifiant (et en bloquant) automatiquement les domaines « susceptibles d'être confondus ». Les erreurs de saisie courantes (clodflare.com) et les concaténations de services (cloudflare-okta.com) sont souvent enregistrées en tant que noms de domaine par des acteurs malveillants, afin d'inciter des victimes inattentives à saisir des informations privées (par exemple, des mots de passe) ; ces nouveaux outils offrent une protection supplémentaire contre ces tentatives.

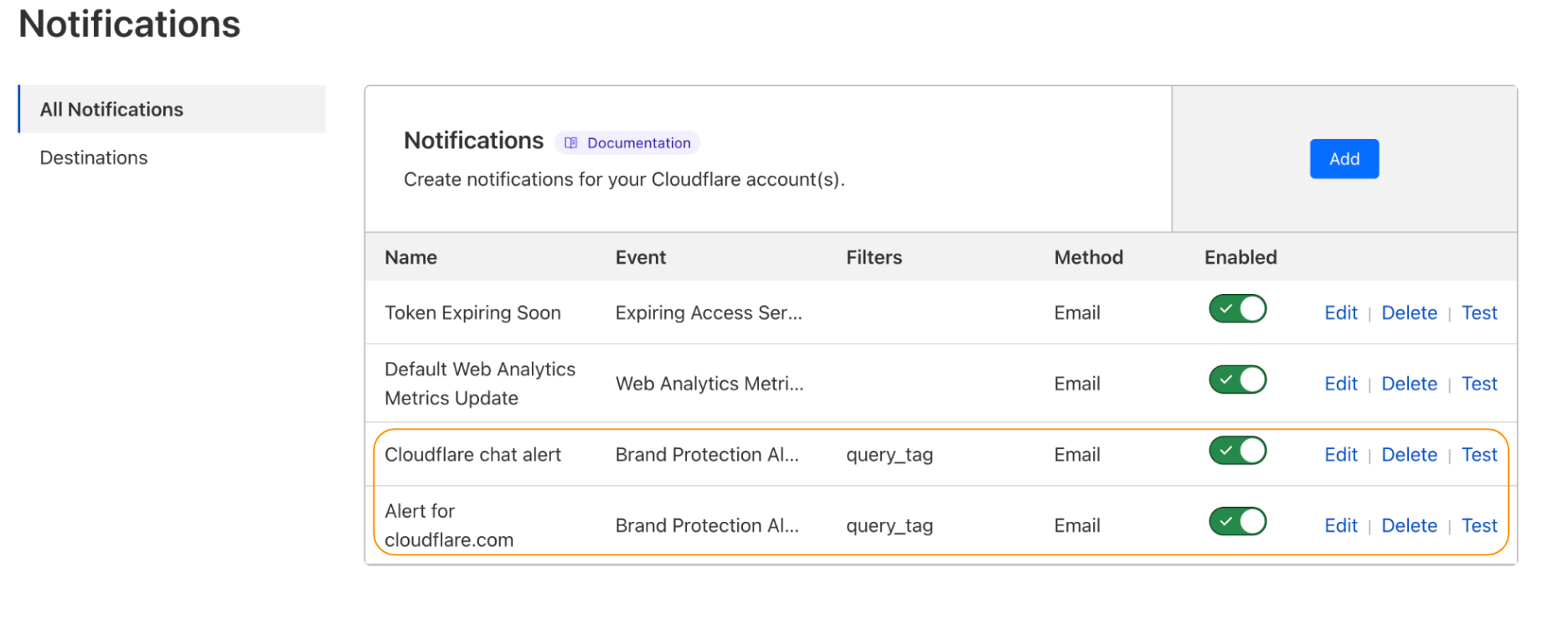

Les nouveaux outils de protection des marques et de protection contre le phishing se trouvent dans le Centre de sécurité de Cloudflare, et offrent encore plus de contrôles (par exemple, les chaînes personnalisées à surveiller, une liste consultable de domaines historiques, etc.) à nos clients. Les utilisateurs ayant souscrit une offre Cloudflare One peuvent y accéder, le niveau de contrôle, de visibilité et d'automatisation étant variable selon l'offre souscrite.

Nouvelles fonctionnalités d'alerte et de correspondance de marques et de domaines

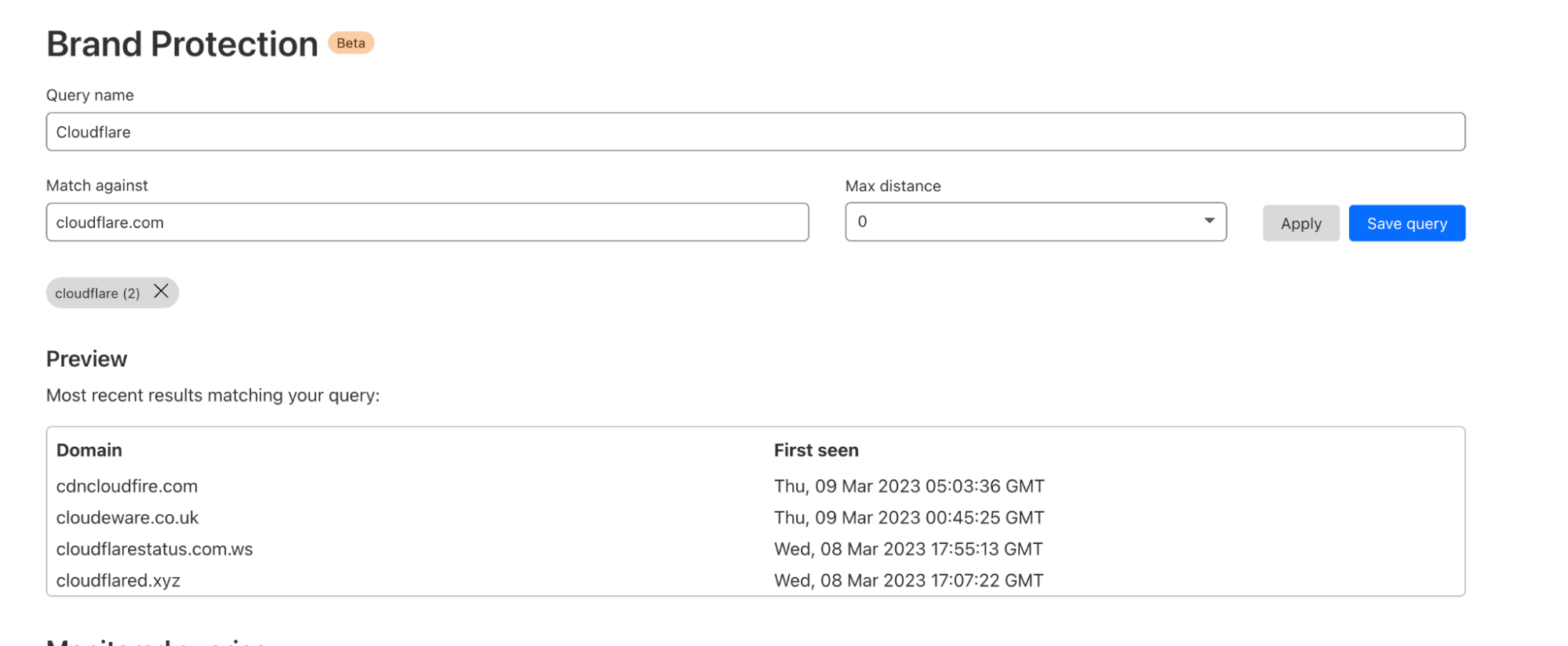

Notre nouvelle fonctionnalité de protection des marques est fondée sur notre capacité à détecter les noms d'hôtes créés spécifiquement pour lancer des attaques par phishing contre des marques légitimes. Nous commençons par surveiller la première utilisation d'un domaine ou d'un sous-domaine ; pour cela, nous scrutons les billions de requêtes DNS adressées quotidiennement à 1.1.1.1, le résolveur DNS public de Cloudflare, afin de compiler une liste de noms d'hôtes utilisés pour la première fois « en milieu naturel ».

Nous utilisons cette liste pour établir, en temps réel, une « correspondance floue », une technique utilisée pour associer deux chaînes de caractères, dont le sens ou l'orthographe sont similaires, aux modèles enregistrés par nos utilisateurs. Nous comparons les chaînes et calculons un score de similarité en fonction de différents facteurs (phonétique, distance, correspondance des sous-chaînes). Ces modèles enregistrés, qui peuvent être des chaînes avec des distances d'édition, permettent à notre système de générer des alertes chaque fois que nous détectons une correspondance avec l'un des domaines présents dans la liste.

Bien que nos utilisateurs doivent actuellement créer et enregistrer ces requêtes, nous introduirons, à l'avenir, un système de correspondance automatisé. Ce système simplifiera le processus de détection de correspondances pour nos utilisateurs ; toutefois, des chaînes personnalisées seront toujours disponibles pour les équipes de sécurité surveillant des modèles plus complexes.

Historique des recherches

En plus de la surveillance en temps réel, nous proposons un historique des recherches (requêtes enregistrées) et des alertes pour les domaines nouvellement observés au cours des 30 derniers jours. Lorsqu'un nouveau modèle est créé, nous affichons les résultats de recherche des 30 derniers jours, afin d'identifier les correspondances potentielles. Ceci permet aux équipes de sécurité d'évaluer rapidement le niveau de menace potentiel d'un nouveau domaine et de prendre les dispositions nécessaires.

Par ailleurs, ce mécanisme de recherche peut également être utilisé pour la recherche de domaines ad hoc, offrant davantage de flexibilité aux équipes de sécurité qui souhaitent enquêter sur des domaines ou des modèles spécifiques.

Observations « en milieu naturel » : les marques les plus ciblées par le phishing

Lors du développement de ces nouveaux outils de protection des marques, nous avons voulu tester nos fonctionnalités avec un large éventail de marques fréquemment ciblées par des tentatives de phishing. À cette fin, nous avons examiné la fréquence à laquelle notre résolveur 1.1.1.1 a résolu des domaines contenant des URL liées à des campagnes de phishing. Tous les domaines utilisés dans le cadre de services partagés (à l'image des plateformes d'hébergement de sites Google, Amazon, GoDaddy) dont le lien avec une tentative de phishing n'a pas pu être vérifié ont été supprimés de l'ensemble de données.

Vous pouvez retrouver la liste des 50 marques que nous avons identifiées comme étant les plus fréquemment ciblées dans le tableau ci-dessous.

| Classement | Marque | Exemple de domaine utilisé pour lancer une attaque par phishing contre la marque[1] |

|---|---|---|

| 1 | AT&T Inc. | att-rsshelp[.]com |

| 2 | PayPal | paypal-opladen[.]be |

| 3 | Microsoft | login[.]microsoftonline.ccisystems[.]us |

| 4 | DHL | dhlinfos[.]link |

| 5 | Meta | facebookztv[.]com |

| 6 | Internal Revenue Service | irs-contact-payments[.]com |

| 7 | Verizon | loginnnaolcccom[.]weebly[.]com |

| 8 | Mitsubishi UFJ NICOS Co., Ltd. | cufjaj[.]id |

| 9 | Adobe | adobe-pdf-sick-alley[.]surge[.]sh |

| 10 | Amazon | login-amazon-account[.]com |

| 11 | Apple | apple-grx-support-online[.]com |

| 12 | Wells Fargo & Company | connect-secure-wellsfargo-com.herokuapp[.]com |

| 13 | eBay, Inc. | www[.]ebay8[.]bar |

| 14 | Swiss Post | www[.]swiss-post-ch[.]com |

| 15 | Naver | uzzmuqwv[.]naveicoipa[.]tech |

| 16 | Instagram (Meta) | instagram-com-p[.]proxy.webtoppings[.]bar |

| 17 | WhatsApp (Meta) | joingrub-whatsapp-pistol90[.]duckdns[.]org |

| 18 | Rakuten | rakutentk[.]com |

| 19 | East Japan Railway Company | www[.]jreast[.]co[.]jp[.]card[.]servicelist[].bcens[.]net |

| 20 | American Express Company | www[.]webcome-aexp[.]com |

| 21 | KDDI | aupay[.]kddi-fshruyrt[.]com |

| 22 | Office365 (Microsoft) | office365loginonlinemicrosoft[.]weebly[.]com |

| 23 | Chase Bank | safemailschaseonlineserviceupgrade09[.]weebly[.]com |

| 24 | AEON | aeon-ver1fy[.]shop |

| 25 | Singtel Optus Pty Limited | myoptus[.]mobi |

| 26 | Coinbase Global, Inc. | supp0rt-coinbase[.]com |

| 27 | Banco Bradesco S.A. | portalbradesco-acesso[.]com |

| 28 | Caixa Econômica Federal | lnternetbanklng-caixa[.]com |

| 29 | JCB Co., Ltd. | www[.]jcb-co-jp[.]ascaceeccea[.]ioukrg[.]top |

| 30 | ING Group | ing-ingdirect-movil[.]com |

| 31 | HSBC Holdings plc | hsbc-bm-online[.]com |

| 32 | Netflix Inc | renew-netflix[.]com |

| 33 | Sumitomo Mitsui Banking Corporation | smbc[.]co[.]jp[.]xazee[.]com |

| 34 | Nubank | nuvip2[.]ru |

| 35 | Bank Millennium SA | www[.]bankmillenium-pl[.]com |

| 36 | National Police Agency Japan | sun[.]pollice[.]xyz |

| 37 | Allegro | powiadomienieallegro[.]net |

| 38 | InPost | www.inpost-polska-lox.order9512951[.]info |

| 39 | Correos | correosa[.]online |

| 40 | FedEx | fedexpress-couriers[.]com |

| 41 | LinkedIn (Microsoft) | linkkedin-2[.]weebly[.]com |

| 42 | United States Postal Service | uspstrack-7518276417-addressredelivery-itemnumber.netlify[.]app |

| 43 | Alphabet | www[.]googlecom[.]vn10000[.]cc |

| 44 | The Bank of America Corporation | baanofamericase8[.]hostfree[.]pw |

| 45 | Deutscher Paketdienst | dpd-info[.]net |

| 46 | Banco Itaú Unibanco S.A. | silly-itauu[.]netlify[.]app |

| 47 | Steam | gift-steam-discord[.]com |

| 48 | Swisscom AG | swiss-comch[.]duckdns[.]org |

| 49 | LexisNexis | mexce[.]live |

| 50 | Orange S.A. | orange-france24[.]yolasite[.]com |

[1] Les sites de phishing sont généralement servis avec une URL spécifique, plutôt qu'à la racine (par exemple, hxxp://example.com/login.html, plutôt que hxxp://example.com/). Les URL complètes ne sont pas fournies ici.

Réunir les fonctionnalités de notre système d'informations sur les menaces et l'application de la sécurité Zero Trust

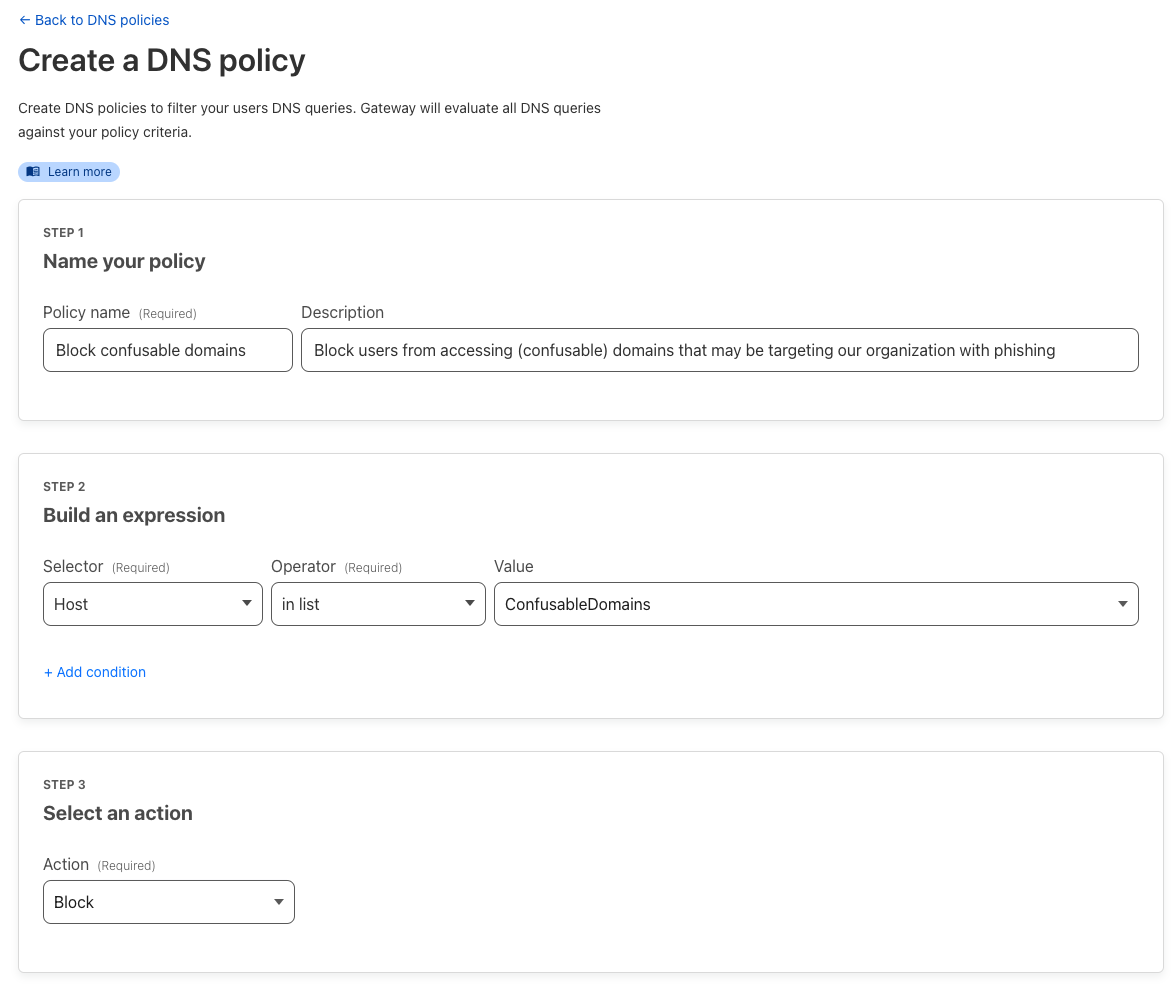

Les nouvelles fonctionnalités s'avèrent beaucoup plus efficaces pour les clients utilisant notre suite de produits Zero Trust. Vous pouvez facilement bloquer tout domaine susceptible d'être confondu dès sa détection, en créant des règles dans Cloudflare Gateway ou des règles de politique DNS. Cela empêche immédiatement vos utilisateurs de résoudre ou de consulter des sites potentiellement malveillants, vous permettant ainsi de déjouer les attaques avant même qu'elles n'aient lieu.

Améliorations futures

Ces nouvelles fonctionnalités ne sont que les premières dispositions de notre portefeuille étendu de solutions de sécurité contre le phishing et les atteintes aux marques.

Correspondance avec les certificats SSL/TLS

En plus de la correspondance avec les domaines, nous prévoyons également de proposer la correspondance avec les nouveaux certificats SSL/TLS enregistrés dans Nimbus, notre référentiel de transparence des certificats. En analysant les journaux de transparence des certificats, nous pouvons identifier les certificats potentiellement frauduleux, susceptibles d'être utilisés pour mettre en œuvre des tentatives de phishing. Cette capacité est utile, car les certificats sont généralement créés peu de temps après l'enregistrement d'un domaine, afin d'accroître la légitimité du site de phishing grâce à la prise en charge du protocole HTTPS.

Renseignement automatique des listes gérées

Bien qu'aujourd'hui, les clients puissent exécuter des scripts de mise à jour des listes personnalisées référencées par une règle de blocage Zero Trust, comme nous l'avons évoqué ci-dessus, nous avons l'intention d'ajouter automatiquement des domaines à des listes mises à jour de manière dynamique. En outre, nous ajouterons automatiquement les domaines correspondants à des listes pouvant être utilisées dans les règles de notre solution Zero Trust, par exemple, le blocage depuis Gateway.

Changements de propriétaire de domaines et modifications d'autres métadonnées

Enfin, nous prévoyons d'offrir la possibilité de surveiller les changements de propriétaire ou les modifications d'autres métadonnées liées aux domaines, telles que le titulaire, les serveurs de noms ou les adresses IP résolues. Ceci permettrait aux clients de suivre l'évolution des informations essentielles concernant leurs domaines et de prendre les dispositions nécessaires, le cas échéant.

Premiers pas

Si vous êtes client de l'offre Enterprise, inscrivez-vous pour accéder dès maintenant à la version bêta de la solution de protection des marques et bénéficier de l'analyse privée de vos domaines, de l'enregistrement de vos requêtes et de la configuration d'alertes de correspondance de domaines.