Wir freuen uns sehr, dass Cloudflare in „The Forrester WaveTM: DDoS Mitigation Solutions, Q1 2021“ als führender Anbieter eingestuft wurde. Sie können den Bericht hier kostenlos herunterladen.

David Holmes, Verfasser des Berichts und Senior Analyst for Security and Risk bei Forrester, äußert sich darin wie folgt: „Cloudflare bietet reaktionsschnellen Schutz vor DDoS-Angriffen am Netzwerkrand ... Kunden des Unternehmens bezeichnen das Edge-Netzwerk von Cloudflare als überzeugende Lösung für die sichere Bereitstellung von Anwendungen“ („Cloudflare protects against DDoS from the edge, and fast … customer references view Cloudflare’s edge network as a compelling way to protect and deliver applications“).

Uneingeschränkte DDoS-Abwehr für jeden – ohne Volumenbegrenzung

Von Anfang an stand bei Cloudflare das Ziel im Vordergrund, ein besseres Internet zu schaffen – ein Internet, mit dem man DDoS-Angriffe und ihre Auswirkungen nicht mehr fürchten muss. Dementsprechend haben wir uns in den vergangenen zehn Jahren unermüdlich darum bemüht, die Websites und Anwendungen unserer Kunden gegen DDoS-Attacken jeglicher Größe und Art abzuschirmen. 2017 gaben wir bekannt, dass wir alle unsere Services und Tarife – auch unseren Free Plan – um einen kostenlosen DDoS-Schutz ohne Volumenbegrenzung ergänzt haben, damit die Internetpräsenzen unserer Kunden durchgängig sicher sind und erreichbar bleiben.

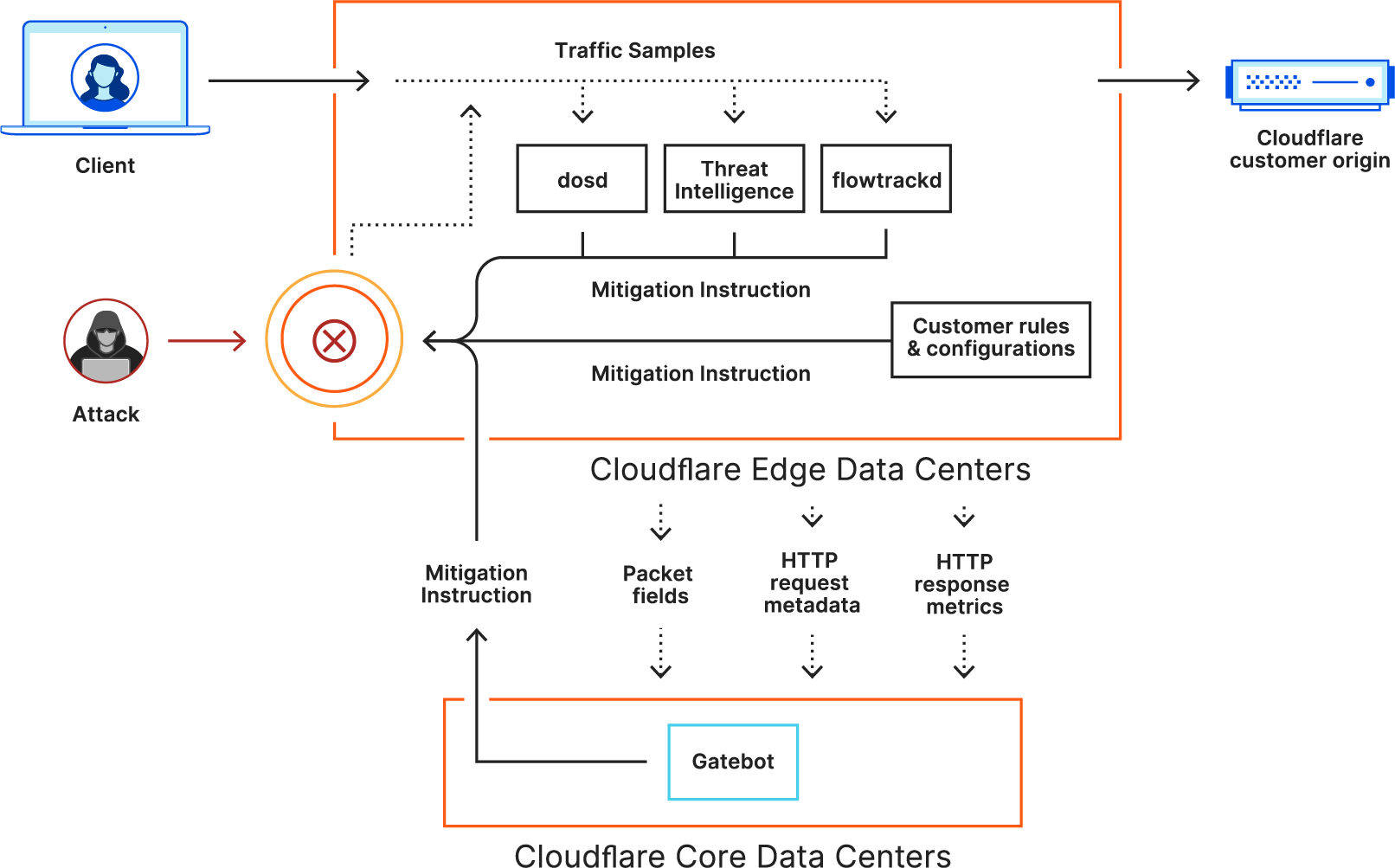

Unsere selbst entwickelten, automatisierten DDoS-Schutzsysteme erlauben es uns, eine unbegrenzte DDoS-Abwehr ohne Volumenbegrenzung anzubieten – zum Nulltarif. Diese Systeme entnehmen dem Datenverkehr kontinuierlich Stichproben; dies erfolgt asynchron, um Auswirkungen auf die Performance zu vermeiden. Der Traffic wird auf DDoS-Angriffe in den Schichten 3-7 (L3-L7) des OSI-Modells geprüft, indem er auf Muster in IP-Paketen, HTTP-Anfragen und HTTP-Antworten untersucht wird. Wenn ein Angriff erkannt wurde, wird eine Echtzeitsignatur in Form einer kurzzeitig gültigen Abwehrregel erstellt. Diese Regel wird an dem Ort an unserem Netzwerkrand platziert, der sich für eine kosteneffiziente Verteidigung am besten eignet: im eXpress Data Path (XDP) des Linux-Kernels, in iptables des Linux-Userspace oder im HTTP-Reverse-Proxy. Mit einer kosteneffizienten Abwehrstrategie ist in diesem Fall gemeint, dass die Performance auch dann nicht beeinträchtigt wird, wenn verteilte volumetrische Angriffe größten Umfangs abgewehrt werden.

Hier erfahren Sie mehr darüber, wie die DDoS-Verteidigungssysteme von Cloudflare funktionieren.

DDoS-Angriffe auf dem Vormarsch

Es wäre schön, wenn man sich wegen DDoS-Angriffen wirklich keine Sorgen mehr machen müsste. Leider sind wir von diesem Ziel aber noch weit entfernt.

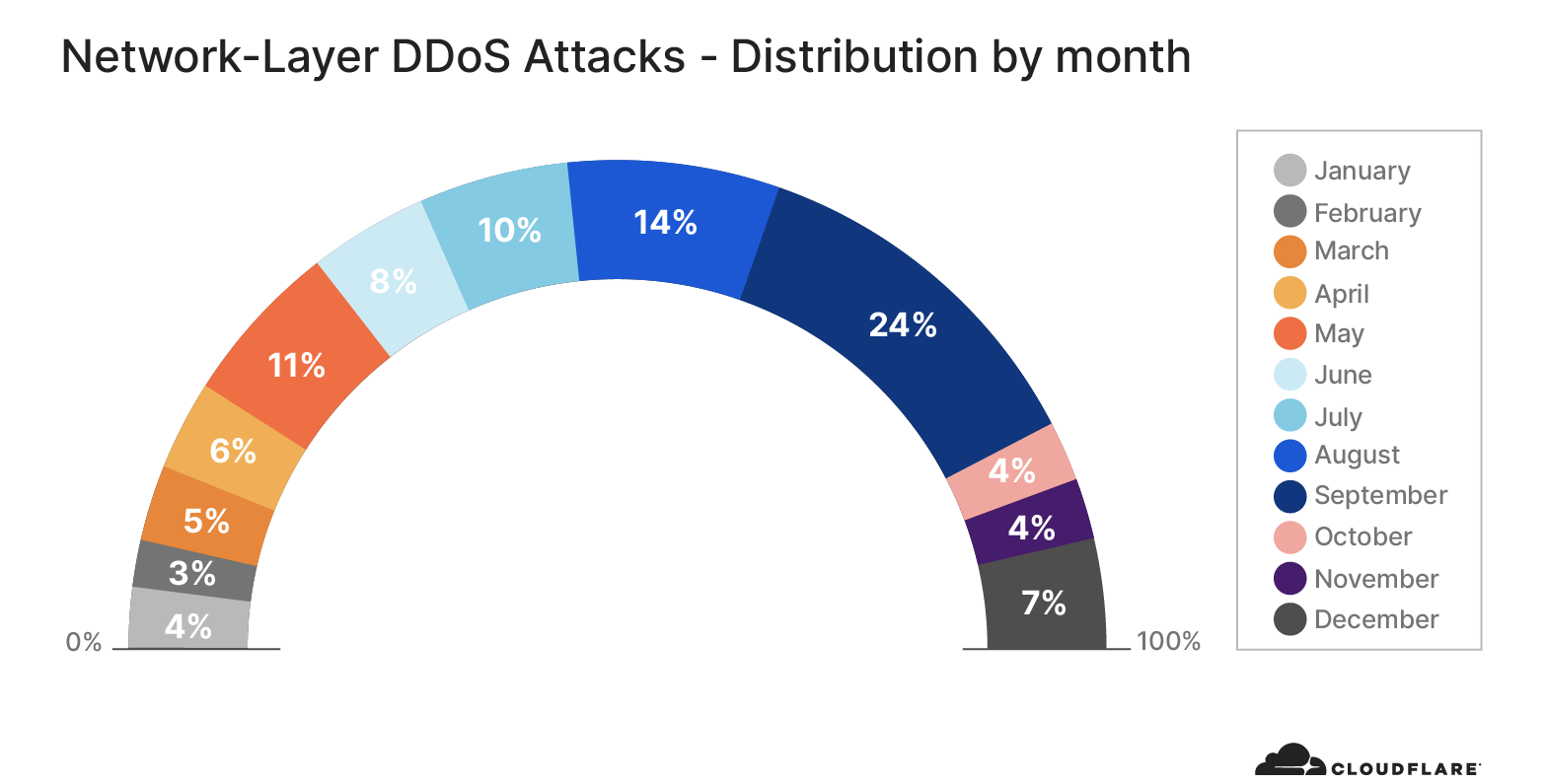

Unsere Quartalsberichte des letzten Jahres (Q1, Q2, Q3 und Q4 2020) zeigen sogar, dass die Attacken immer häufiger auftreten und immer raffinierter werden; auch ihre geografische Verteilung vergrößert sich und die Datenmengen steigen an. (Weitere Informationen zur allgemeinen Entwicklung des Internet bietet auch der Cloudflare-Radar.)

2020 hat Cloudflare einige der größten und wohl auch kreativsten Cyberangriffe identifiziert und automatisch entschärft. Angesichts der bisher ungekannten Dreistigkeit und Raffinesse der Cyberkriminellen suchen die Unternehmen nach Möglichkeiten, diese Art von Angriffen ohne Unterbrechung der von ihnen bereitgestellten Online-Services zu bekämpfen.

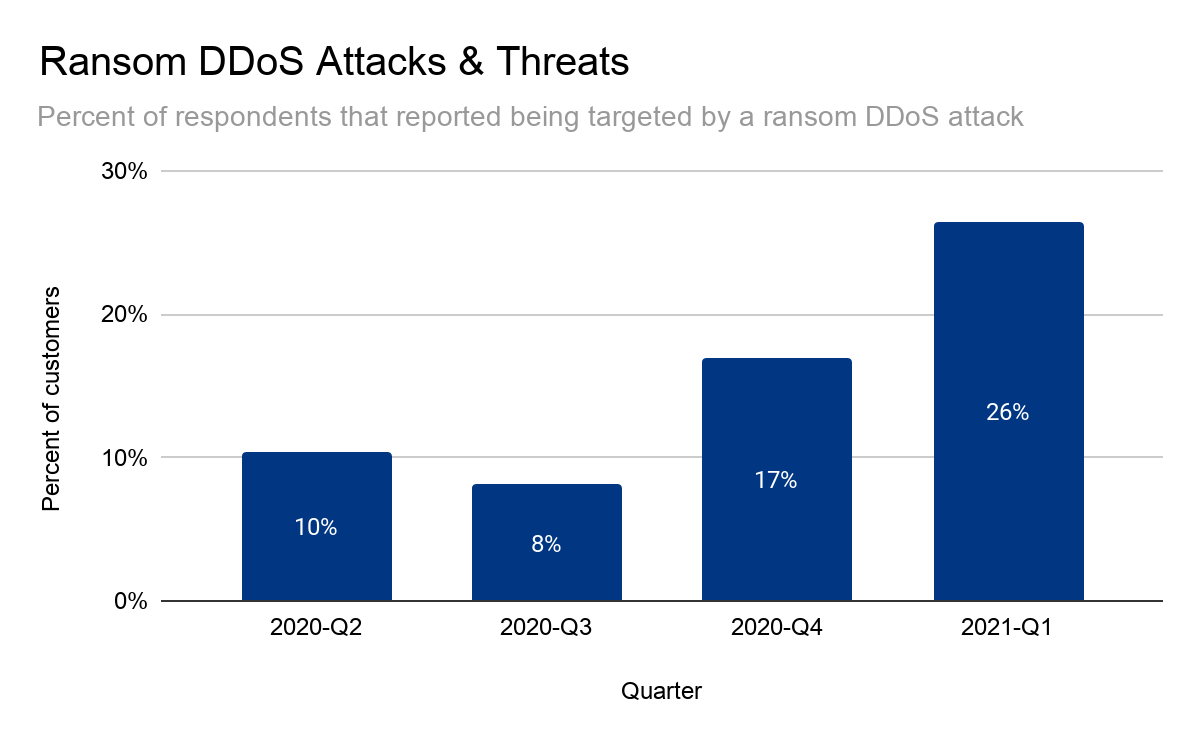

Erpressung von Unternehmen durch Androhung und Durchführung von Ransom-DDoS-Angriffen

Im Januar dieses Jahres haben wir berichtet, wie wir einem Fortune Global 500-Unternehmen helfen konnten, eine versuchte Erpressung mit Androhung eines DDoS-Angriffs gut geschützt und ohne Ausfall seiner Internetpräsenz zu überstehen. Dieser Ransom-DDoS-Angriff war kein Einzelfall: Bei einer Umfrage im vierten Quartal 2020 erfuhren wir, dass 17 % unserer befragten Kunden mit solchen Attacken bedroht und zum Teil auch entsprechend angegriffen wurden. Im ersten Quartal des laufenden Jahres stieg dieser Anteil sogar auf 26 % – rund jeder vierte Befragte berichtete von Erpressungsversuchen und einen sich daran anschließenden DDoS-Angriff auf seine Netzwerkinfrastruktur.

Unabhängig davon, ob es sich bei den Erpressungsversuchen um substanzielle Ransom-DDoS-Angriffe oder nur um amateurhaften „Cyber-Vandalismus“ handelt, müssen Unternehmen dafür sorgen, dass sie gegen DDoS-Attacken rund um die Uhr und automatisch abgeschirmt werden, um nicht auf manuelle Prozesse angewiesen zu sein, wenn es darauf ankommt. Wir sind sehr stolz darauf, dass wir unseren Kunden in diesem Umfang Schutz bieten können.

Kontinuierliche Optimierung

Angesichts der Weiterentwicklung der Angriffe und eines sich vergrößernden Kundenstamms haben wir bei Cloudflare kontinuierlich in unsere Technologie investiert, um den Cyberkriminellen immer mehrere Schritte voraus zu sein. Wir haben erhebliche Investitionen getätigt, um unsere Abwehrkapazitäten zu erhöhen, unsere Erkennungsalgorithmen zu optimieren und unseren Kunden bessere Analysemöglichkeiten zu bieten. Im Laufe der 90er Jahre hat man Wege gefunden, die damalige Flut von Spam-E-Mails unter Kontrolle zu bringen. Nun ist es unser Ziel, unseren Kunden auch die Angst vor DDoS-Angriffen ein für alle Mal zu nehmen.

2019 haben wir dosd vorgestellt, unser autonomes System zur Erkennung von und zum Schutz vor DDoS-Angriffen. Diese vollständig softwarebasierte Komponente unseres Verteidigungsarsenals setzt den eXpress Data Path (XDP) von Linux ein und ermöglicht uns die schnelle und automatische Bereitstellung von eBPF-Regeln, die auf jedes zur Prüfung empfangene Paket angewendet werden. Mit dieser Lösung gelingt es uns, gängige Angriffe sofort und selbst die raffiniertesten Attacken in durchschnittlich weniger als drei Sekunden am Netzwerkrand abzuwehren. dosd beruht auf der Erkennung von Mustern im Angriffs-Traffic und auf der schnellen und selbstständigen Anwendung von Regeln, mit denen die Angreifer ohne Beeinträchtigung der Übertragungsgeschwindigkeit abgewehrt werden. Da dosd zudem in jedem unserer Rechenzentren unabhängig betrieben wird und nicht auf einen zentralen Ausführungsort angewiesen ist, sorgt das System für eine erheblich höhere Ausfallsicherheit unseres Netzwerks.

dosd erweist sich also als ein hervorragendes Abwehrmittel, wenn sich Muster im Datenverkehr erkennen lassen. Was aber, wenn der Angriffs-Traffic derartige Patterns gar nicht aufweist? Hier kommt flowtrackd ins Spiel, unsere neuartige Engine für die TCP-Zustandsklassifizierung. Sie wurde 2020 für die Abwehr von L3/L4-Angriffen auf unsere Magic Transit-Kunden entwickelt. flowtrackd kann auch ausgeklügelte Attacken, bei denen keinerlei Struktur festzustellen ist, erkennen und entschärfen. Ergänzend liefert uns die siebte Schicht grundlegende Informationen über den Datenverkehr unserer Kunden: Wir sehen, wenn ein Ursprungsserver in Bedrängnis geraten ist, und unsere Systeme leiten bei den ersten entsprechenden Anzeichen weiche Abwehrmaßnahmen ein, um die Belastung des Servers zu reduzieren und ihm eine Rückkehr zum Normalbetrieb zu ermöglichen.

Beim Aufbau von hochmodernen Systemen zum Schutz vor DDoS-Angriffen geht es nicht nur um die Erkennung der Bedrohung, sondern auch um ihre kosteneffiziente Entschärfung. Unser Ziel ist es, bei der Abwehr von Attacken übermäßigen Aufwand an Rechenleistung, der dann möglicherweise die Performance beeinträchtigt, zu vermeiden. Diese Anforderung stand Pate, als wir der Fachwelt IP Jails vorstellten. Dabei handelt es sich um eine Komponente unseres Gatebots, mit der sich auch Angriffe, bei denen riesige Datenmengen aus einer Vielzahl von Quellen eintreffen, ohne Performance-Einbußen abwehren lassen. Sobald sich abzeichnet, dass eine Attacke mit hohem Datenvolumen einhergeht, wird IP Jails von Gatebot aktiviert. Statt einer Blockierung auf Schicht 7 trennt IP Jails dann vorübergehend die Verbindung zu der IP-Adresse, deren Anfrage zu der von Gatebot erstellten Angriffssignatur passt. IP Jails nutzt den iptables-Mechanismus von Linux, um Pakete in Höchstgeschwindigkeit zu verwerfen. Das Blockieren von L7-Angriffen in der vierten Schicht führt zu einer spürbar höheren Kosteneffizienz, kommt unseren Kunden zugute und hilft auch unseren Site Reliability Engineers.

Um unseren Kunden darüber hinaus bessere Einblicke und mehr Transparenz hinsichtlich der von uns registrierten und abgewehrten Angriffe zu bieten, haben wir 2019 außerdem das Firewall Analytics Dashboard vorgestellt. Es informiert nicht nur über DDoS-Aktivitäten und die HTTP-Anwendungssicherheit in der siebten Schicht, sondern ermöglicht es unseren Kunden auch, Regeln direkt zu konfigurieren und auf diese Weise schneller auf Vorfälle zu reagieren. Im Folgejahr präsentierten wir ein vergleichbares Tool für L3/L4-Aktivitäten, das wir Network Analytics Dashboard tauften. Es richtet sich an unsere Enterprise-Kunden, die Magic Transit und Spectrum nutzen, und liefert ihnen Einblicke in den Datenverkehr auf Paketebene, Informationen über DDoS-Angriffsaktivitäten sowie weitere regelmäßige Updates und Trends. Als Ergänzung unserer Dashboards und um unseren Nutzern immer im richtigen Moment die richtigen Informationen bereitzustellen, haben wir zusätzlich DDoS-Echtzeitwarnungen eingeführt. Außerdem versorgen wir unsere Kunden regelmäßig mit DDoS-Berichten – je nach Wunsch per E-Mail oder direkt über die SIEM-Dashboards.

Bestnoten für Cloudflare in der Kategorie Strategie

In diesem Jahr konnte sich Cloudflare aufgrund unserer fortschrittlichen Funktionen zum Schutz vor DDoS-Angriffen in der Kategorie „Strategy“ gegen die gesamte Konkurrenz durchsetzen, außerdem sicherten wir uns einen Platz unter den ersten drei in der Kategorie „Current Offering“ (aktuelles Angebot). Darüber hinaus erreichten wir bezüglich 15 weiterer Kriterien die höchstmögliche Punktzahl – einige Beispiele:

- Threat Detection (Bedrohungserkennung)

- Burst Attacks (Schutz vor Burst-Angriffen)

- Response Automation (Automatisierung von Gegenmaßnahmen)

- Speed of Implementation (Umsetzungsgeschwindigkeit)

- Product Vision (zukunftsorientierte Produktentwicklung)

- Performance

- Security Operations Center (SOC) Service

Nach unserer Überzeugung basiert die Anerkennung, die uns zuteil wird, auf der Tatsache, dass wir in den letzten Jahren nachhaltig in unser globales Anycast-Netzwerk investiert haben – denn dieses Netzwerk bildet die Grundlage für alle Dienste, die wir unseren Kunden anbieten.

Mit unserer Netzwerkarchitektur ist Skalierung kein Problem: Jeder Service läuft auf jedem unserer Server, die in den weltweit auf über 200 Städte verteilten Rechenzentren von Cloudflare betrieben werden. Und jedes einzelne dieser Rechenzentren am Netzwerkrand kann alle Cloudflare-Services auch bereitstellen – das unterscheidet uns von so manchem Konkurrenten in dem Bericht.

Integrierte Sicherheit und Performance

Ein führendes, auf die Überwachung von Anwendungs-Performance spezialisiertes Unternehmen, das die Services von Cloudflare für serverlose Rechenleistung und die Bereitstellung von Inhalten nutzt, teilte uns kürzlich mit, dass es für die von ihm benötigten Performance- und Sicherheits-Services künftig nur noch mit einem einzigen Anbieter kooperieren möchte. Der Kunde trennte sich von seinem bisherigen L3-Service-Provider und setzt seitdem in Sachen Anwendungs- und Netzwerkdienste auf Cloudflare (einschließlich Magic Transit), um seine Ressourcen einfacher verwalten zu können und besseren Support zu erhalten.

So etwas kommt immer häufiger vor, was uns auch nicht erstaunt, da die gebündelte Bereitstellung von Sicherheits- und Performance-Services durch einen einzigen Cloud-Anbieter zahlreiche Vorteile mit sich bringt:

- Einfachere Verwaltung: Die Nutzer können alle Dienste von Cloudflare – von DDoS-Schutz über WAF und CDN bis hin zu Bot-Management und serverloser Rechenleistung – von einem einzigen Dashboard und API-Endpunkt aus steuern.

- Umfassende Integration der Services: Alle unsere Dienste sind genau aufeinander abgestimmt, sodass unsere Nutzer uneingeschränkt von unserer Leistungsfähigkeit profitieren können. Zum Beispiel werden die Regeln unseres Bot-Managements mithilfe unserer Anwendungs-Firewall angewandt.

- Einfachere Fehlerbehebung: Bei Problemen sind wir der zentrale Ansprechpartner für unsere Kunden, sodass sie sich nicht an verschiedene Anbieter wenden müssen. Außerdem erreichen sie über unsere Hotline für den Angriffsfall sofort einen unserer Mitarbeiter.

- Geringere Latenz: Da alle unsere Rechenzentren jeden Cloudflare-Service bereitstellen, gibt es keine Performance-Einbußen. Zum Beispiel sind keine zusätzlichen Hops erforderlich, um den Datenverkehr von der DDoS-Abwehr zum Bot-Management-Service und schließlich noch zum CDN-Dienst umzuleiten.

Allerdings bestehen bei den derzeit am Markt verfügbaren Cloud-Services strukturelle Unterschiede: Die Mehrzahl der Anbieter ist nicht in der Lage, eine umfassende und robuste Lösung bereitzustellen. Demgegenüber kann Cloudflare dank einer einzigartigen Architektur eine integrierte Lösung mit einem Spitzenangebot an Komponenten präsentieren, die von unterschiedlicher Seite Anerkennung gefunden haben – hier nur eine Auswahl:

- CDN: Laut „Gartner Peer Insights ‚Voice of the Customer‘: Global CDN“ ist Cloudflare führender Anbieter in der Kategorie „Customers’ Choice 2020“.1

- DDoS: Cloudflare hat die meisten „High“-Bewertungen in einem von Gartner im Jahr 2020 durchgeführten Vergleich von cloudbasierten DDoS-Scrubbing-Centern erhalten („Solution Comparison for DDoS Cloud Scrubbing Centers“).2

- WAF: Cloudflare wurde im „Magic Quadrant for Web Application Firewalls“ von Gartner 2020 als „Challenger“ eingestuft (und kam dabei auf den ersten Platz in der Kategorie „Ability to Execute“ [Umsetzbarkeit]).3

- Zero Trust: Gemäß „Omdia Market Radar: Zero-Trust Access Report, 2020“ ist Cloudflare ein führender Anbieter.4

- Bot-Management: Die „SPARK Matrix: Bot Management, 2020“ zählt Cloudflare zu den führenden Anbietern.5

- Integrierte Lösung: Laut „Global Holistic Web Protection Market, 2020“ von Frost & Sullivan ist Cloudflare im Hinblick auf Innovation ein führender Anbieter.6

Wir freuen uns sehr, dass wir in „The Forrester Wave™: DDoS Mitigation Solutions, Q1 2021“, als „Leader“ eingestuft werden, und werden uns auch weiterhin unermüdlich bemühen, unseren Kunden eine – wie es in dem Bericht heißt – „überzeugende Lösung für die Absicherung und Bereitstellung von Anwendungen“ zu bieten.

Weitere Informationen zu dem von Cloudflare angebotenen Schutz vor DDoS-Angriffen erhalten Sie hier. Sie können sich auch gerne hier registrieren, wenn Sie Cloudflare in der Praxis testen möchten.

.........

1https://www.gartner.com/reviews/market/global-cdn/vendor/cloudflare/product/cloudflare-cdn

2https://www.gartner.com/en/documents/3983636/solution-comparison-for-ddos-cloud-scrubbing-centers

3Gartner, “Magic Quadrant for Web Application Firewalls'', Analyst(s): Jeremy D'Hoinne, Adam Hils, John Watts, Rajpreet Kaur, October 19, 2020. https://www.gartner.com/doc/reprints?id=1-249JQ6L1&ct=200929&st=sb

4https://www.cloudflare.com/lp/omdia-zero-trust

5https://www.cloudflare.com/lp/qks-bot-management-leader/

6https://www.cloudflare.com/lp/frost-radar-holistic-web/