Übersetzung des ursprünglichen Artikels von Matthew Prince.

Cloudflare hat sich der Mission verschrieben, das Internet zu verbessern. Heute freuen wir uns, mit der Einführung von 1.1.1.1 – dem schnellsten datenschutzorientierten DNS-Service für Endkunden – unserem ZIel einen Schritt näher zu sein. Dieser Beitrag erläutert, worum es sich dabei handelt und warum wir uns entschlossen haben, diesen Schritt zu unternehmen. (Wenn Sie sich für die technischen Einzelheiten des Service interessieren, lesen Sie den begleitenden Beitrag von Ólafur Guðmundsson.)

Kurze Einführung in DNS

Das DNS ist das Verzeichnis des Internets. Wenn Sie auf einen Link klicken, eine E-Mail verschicken oder eine mobile App öffnen, muss Ihr Gerät zunächst die Adresse einer Domain nachschlagen. Das DNS-Netzwerk hat zwei Seiten: die autoritative Seite (die Inhalte) und die der Resolver (die Verbraucher).

Jede Domain benötigt einen autoritativen DNS-Anbieter. Seit unserem Start im September 2010 betreibt Cloudflare einen äußerst schnellen und beliebten autoritativen DNS-Service. 1.1.1.1 ändert nichts am autoritativen DNS-Service von Cloudflare (zumindest nicht direkt).

Die andere Seite des DNS-Systems bilden die Resolver. Jedes Gerät, das an das Internet angeschlossen ist, braucht einen Resolver. Diese Resolver werden standardmäßig von dem Netzwerk eingerichtet, mit dem Sie sich verbinden. Für die meisten Internetnutzer gibt also ihr ISP, der WLAN-Hotspot im Café oder das mobile Netz vor, welchen DNS-Resolver sie verwenden.

Das Datenschutzproblem mit dem DNS

Das Problem dabei ist, dass diese DNS-Services oft langsam sind und nicht auf Datenschutz achten. Was viele Internetnutzer nicht wissen: Selbst wenn Sie eine verschlüsselte Webseite besuchen (zu erkennen am kleinen grünen Schloss im Browser), wird Ihr DNS-Resolver dennoch über alle Websites informiert, die Sie besuchen. Das bedeutet, dass Ihr ISP, jedes WLAN-Netzwerk, mit dem Sie sich verbunden haben, und Ihr Mobilfunkanbieter standardmäßig eine Liste aller Websites haben, die Sie über das jeweilige Netzwerk besucht haben.

Vielen Netzwerkbetreibern läuft bei dem Gedanken, die Browsing-Daten ihrer Nutzer auf irgendeine Weise zu Geld zu machen, das Wasser im Mund zusammen. In den USA wurde das vor einem Jahr einfacher, als der Senat beschloss, Regeln außer Kraft zu setzen, die verhinderten, dass ISPs die Browsing-Daten ihrer Nutzer verkauften. Gleichzeitig sind viele Menschen über die Datenmengen beunruhigt, die Unternehmen wie Facebook und Google über sie erfassen. Deshalb macht es uns Sorgen, dass ISPs wie Comcast, Time Warner und AT&T es ihnen nun gleichtun. Und dieses Problem ist keineswegs auf die USA beschränkt – ISPs in aller Welt wünschen sich dieselben Möglichkeiten zur Verletzung der Privatsphäre.

Das Zensurproblem mit dem DNS

Es gibt jedoch weitaus schwerwiegendere Datenschutzfragen als zielgerichtete Werbung. Mit Project Galileo schützt Cloudflare kostenlos politisch oder künstlerisch bedeutende Organisationen in aller Welt vor Cyberangriffen. Im Rahmen dieses Projekts schützen wir beispielsweise LGBTQ-Organisationen im Nahen Osten, Journalisten, die über politische Korruption in Afrika berichten, Menschenrechtsaktivisten in Asien und Blogger, die vor Ort über die Krimkrise berichten. Wir sind sehr stolz auf dieses Projekt, das erfolgreich Cyberattacken gegen seine Teilnehmer verhindert.

Wir waren jedoch bestürzt, wie häufig das DNS eingesetzt wird, um viele der Gruppen, die wir schützen, zu zensieren. Wir konnten zwar Cyberattacken aufhalten, aber wir konnten nicht verhindern, dass das DNS eines Verbrauchers blockiert wurde.

Im März 2014 blockierte beispielsweise die türkische Regierung Twitter, nachdem Aufnahmen eines Korruptionsskandals der Regierung online aufgetaucht waren. Die DNS-Resolver der Türkei zensierten das Internet, indem sie DNS-Anfragen an twitter.com blockierten. Viele Menschen sprühten „8.8.8.8“, die IP-Adresse des DNS-Resolvers von Google, auf Hauswände, um ihren Landsleuten wieder Internetzugriff zu verschaffen. Google bietet einen hervorragenden DNS-Resolver an, aber wir wünschen uns mehr Vielfalt und dachten uns, dass wir es noch besser machen könnten.

Entwicklung eines verbraucherorientierten DNS-Service

Das Cloudflare-Team sah die Sicherheitsmängel der DNS-Infrastruktur als ein Kernproblem des Internets. Also beschlossen wir, dieses Problem anzugehen. Angesichts der Tatsache, dass wir eines der größten und am stärksten vernetzten weltweiten Netzwerke betreiben und außerdem viel Erfahrung mit dem DNS haben, befanden wir uns in einer guten Position, einen verbraucherorientierten DNS-Service zu starten. Wir begannen mit Tests und stellten fest, dass ein Resolver, der über unser weltweites Netzwerk lief, leistungsfähiger war als jeder andere DNS-Service für Verbraucher – einschließlich 8.8.8.8 von Google. Das machte uns Mut.

Wir sprachen mit Browserherstellern über ihre Wünsche für einen DNS-Resolver. Dabei hörten wir immer wieder ein Wort: Datenschutz. Sie wollten nicht nur unser Versprechen, dass wir Browsing-Daten nicht für zielgerichtete Werbung verwenden würden, sondern sichergehen können, dass wir alle Transaktionsprotokolle innerhalb einer Woche löschen würden. Dabei wussten wir, dass wir noch mehr tun konnten. Wir versprachen, die anfragenden IP-Adressen nie auf Datenträgern zu speichern und alle Protokolle innerhalb von 24 Stunden zu löschen.

Es war noch nie ein Teil des Geschäftsmodells von Cloudflare, Nutzer zu verfolgen oder Werbung zu verkaufen. Wir betrachten persönliche Daten nicht als Vermögenswerte; als Vermögenswerte halten wir sie für toxisch. Wir müssen bis zu einem gewissen Grad Protokolle führen, um Missbrauch zu verhindern und Probleme zu beheben, aber können uns keine Situation vorstellen, in der wir diese Daten länger als 24 Stunden speichern müssten. Also ließen wir auf Worte Taten folgen: Wir versprachen, weiterhin mit der respektierten Auditing-Firma KPMG zusammenzuarbeiten, die jährlich unsere Geschäftspraktiken prüft und in einem öffentlichen Bericht bestätigt, dass wir unsere Versprechen einhalten.

Die Einführung von 1.1.1.1

Jetzt brauchten wir nur noch zwei einprägsame IP-Adressen. Einer der wichtigsten Gründe dafür, dass es das DNS-System gibt, ist, dass man sich IP-Adressen nur schwer merken kann. 172.217.10.46 ist bei weitem nicht so einprägsam wie Google.com. Aber DNS-Resolver können von Natur aus keine eingängige Domain verwenden – bei ihnen wird angefragt, um die IP-Adresse einer Domain zu erfahren. Es ist wie das Henne-Ei-Problem. Doch wenn unser Service den Menschen in Krisen wie dem versuchten Coup in der Türkei helfen sollte, brauchten wir etwas Einprägsames, das man auf Hauswände sprühen konnte.

Wir wandten uns an das Team von APNIC. APNIC ist die Regional Internet Registry (RIR), die für die Vergabe von IP-Adressen in Asien und dem Pazifikraum zuständig ist. Es ist neben ARIN (Nordamerika), RIPE (Europa und Naher Osten), AFRINIC (Afrika) und LACNIC (Südamerika) eine von fünf RIRs, die die Vergabe von IP-Adressen in aller Welt verwalten.

Die Forschungsabteilung von APNIC war im Besitz der IP-Adressen 1.1.1.1 und 1.0.0.1. Diese Adressen waren zwar gültig, aber so viele Menschen hatten sie in verschiedene Systeme eingegeben, dass sie ständig von Datenrauschen überflutet wurden. APNIC wollte dieses Datenrauschen analysieren, aber jedes Mal, wenn sie die IPs zu veröffentlichen versuchten, war die Datenflut zu groß für jedes herkömmliche Netzwerk.

Wir erzählten dem APNIC-Team von unserem Plan, ein datenschutzorientiertes und besonders schnelles DNS-System aufzubauen. Sie waren von diesem Ziel beeindruckt. Wir boten ihnen die Möglichkeit an, das Datenrauschen über das Cloudflare-Netzwerk zu empfangen und zu analysieren. Im Gegenzug ließen sie uns auf diesen einprägsamen IP-Adressen einen DNS-Resolver betreiben. Und so erblickte 1.1.1.1 das Licht der Welt.

Am 1. April? Ernsthaft?

Die einzige verbleibende Frage war: Wann sollten wir diesen neuen Service starten? Es war das erste Produkt für Verbraucher von Cloudflare; wir wollten also ein breitgefächertes Publikum erreichen. Gleichzeitig sind wir leidenschaftliche Geeks. 1.1.1.1 besteht aus viermal der Ziffer 1. Es war uns also klar, dass unser Datum der 1. 4. war.

Es war uns egal, dass es ein Sonntag war. Es war uns egal, dass es an Ostern und während des Pessach war. Es war uns egal, dass es der 1. April war – ein Tag, an dem Technologieunternehmen oft Fantasieprodukte vorstellen, die sie für witzig halten, während die Medien und der Rest der Welt die Augen verdrehen.

Wir rechtfertigten es vor uns damit, dass Gmail – ein anderer großartiger realer Service – ebenfalls am 1. April eingeführt worden war. Natürlich wies mich unser PR-Team im Vorfeld des Starts immer wieder darauf hin, dass Gmail an einem Donnerstag und nicht am Ostersonntag an den Start gegangen war. Bei fast jeder Pressekonferenz in der Woche vor unserem Start musste ich schwören, dass es kein Witz war. Und es ist keiner – ich schwöre es. Wenn Sie einen Beweis brauchen, besuchen Sie 1.1.1.1, folgen Sie der Einrichtungsanleitung und sehen Sie selbst. Es ist real, und es ist großartig.

Warum haben wir es getan?

Der Grund dafür, dass wir diesen Service entwickelt haben, liegt in unserer Mission: das Internet zu verbessern. Unsere Mitarbeiter kommen jeden Tag zur Arbeit, um das Internet besser, sicherer, zuverlässiger und effizienter zu machen. Das klingt kitschig, aber es ist so.

Als wir uns 2014 entschlossen, für all unsere Kunden kostenlose Verschlüsselung möglich zu machen, hielten uns viele Menschen für verrückt. Neben dem technischen und finanziellen Aufwand war SSL damals der Hauptunterschied zwischen unserem kostenlosen und kostenpflichtigem Service. Es war eine schwierige technische Herausforderung und verbesserte doch offensichtlich das Internet – also taten wir es. Das Ergebnis: Innerhalb eines Tages verdoppelten wir die Größe des verschlüsselten Webs. Ich bin stolz darauf, dass der Rest der Branche dreieinhalb Jahre später anfängt, unserem Beispiel zu folgen. Das Web hätte von Anfang an verschlüsselt sein müssen. Es war ein Fehler, dass das nicht der Fall war. Wir tun jetzt unser Bestes, diesen Fehler zu beheben.

Als wir letztes Jahr DDoS-Minimierung für all unsere Nutzer kostenlos und ohne Einschränkungen zur Verfügung stellten, waren erneut viele Menschen verwirrt. Aber es war richtig. Man sollte kein dickes Konto brauchen, um sich online gegen Hacking und Schikane zu wehren. Wir sind überzeugt, dass kostenlose DDoS-Minimierung irgendwann in allen Plattformen inbegriffen sein wird. Deshalb übernehmen wir dabei eine Vorreiterrolle.

Ein Grund dafür, dass wir ein so großartiges Team haben, besteht darin, dass wir solche Herausforderungen angehen, wenn es richtig ist. Wenn Sie unsere Büros besuchen, sehen Sie, dass die Laptops unseres Teams mit 1.1.1.1-Aufklebern geschmückt sind, weil wir alle stolz auf das sind, was wir hier tun. Schon deswegen war es offensichtlich, dass wir es tun mussten. (Nebenbei: Klingt das interessant? Wir sind auf der Suche nach Mitarbeitern.)

Für eine bessere DNS-Infrastruktur

Das ist aber noch nicht alles. Das DNS-Protokoll selbst ist 35 Jahre alt und das merkt man ihm auch an. Als es entwickelt wurde, dachte niemand an Datenschutz oder Sicherheit. Wenn wir uns mit Herstellern von Browsern, Betriebssystemen, Apps und Routern unterhalten, hören wir immer wieder die Beschwerde, dass selbst mit einem datenschutzorientierten Service wie 1.1.1.1 das eigentliche DNS-Protokoll von Natur aus unverschlüsselt ist und die Daten jedem gegenüber offenliegen, der die Netzwerkverbindung abhört. Es ist z. B. für einen ISP schwieriger, als wenn er selbst den DNS-Resolver betreibt, aber sicher ist das Protokoll immer noch nicht.

Wir brauchen ein neues, modernes Protokoll, wofür es einige verschiedene Ansätze gibt. Einer davon ist DNS-over-TLS, wobei das bestehende DNS-Protokoll durch Verschlüsselung auf der Transportebene ergänzt wird. Ein weiterer Ansatz ist DNS-over-HTTPS. Dieses Protokoll bietet Sicherheit sowie sämtliche modernen Verbesserungen wie Unterstützung für andere Transportebenen (z. B. QUIC) und neue Technologien wie HTTP/2 Server Push. Sowohl DNS-over-TLS als auch DNS-over-HTTPS sind offene Standards. Beim Start von 1.1.1.1 haben wir sichergestellt, dass es [beide Protokolle unterstützt].

Wir glauben, dass insbesondere DNS-over-HTTPS vielversprechend ist – es ist schnell, leichter zu parsen und verschlüsselt. Bisher war Google der einzige große Anbieter, der DNS-over-HTTPS unterstützte. Andere Browser als Chrome und andere Betriebssysteme als Android möchten jedoch verständlicherweise keinen Service entwickeln, der Daten an einen Konkurrenten weitergibt. Wir hoffen, dass nun mit dem neuen unabhängigen DNS-over-HTTPS-Service mehr Hersteller von Browsern, Betriebssystemen, Routern und Apps Experimente wagen und das Protokoll unterstützen werden.

Wir haben nicht den Anspruch, der einzige Anbieter eines solchen Service zu sein. Wir befürworten eine größere Vielfalt von DNS-Anbietern. Wenn sich im Laufe der Zeit ein solides Ökosystem aus Netzwerken entwickelt, die DNS-over-HTTPS unterstützen, so ist das ein weiterer Schritt in Richtung unserer Mission der Verbesserung des Internets, auf den wir stolz sein können.

Wie alles zusammenkommt

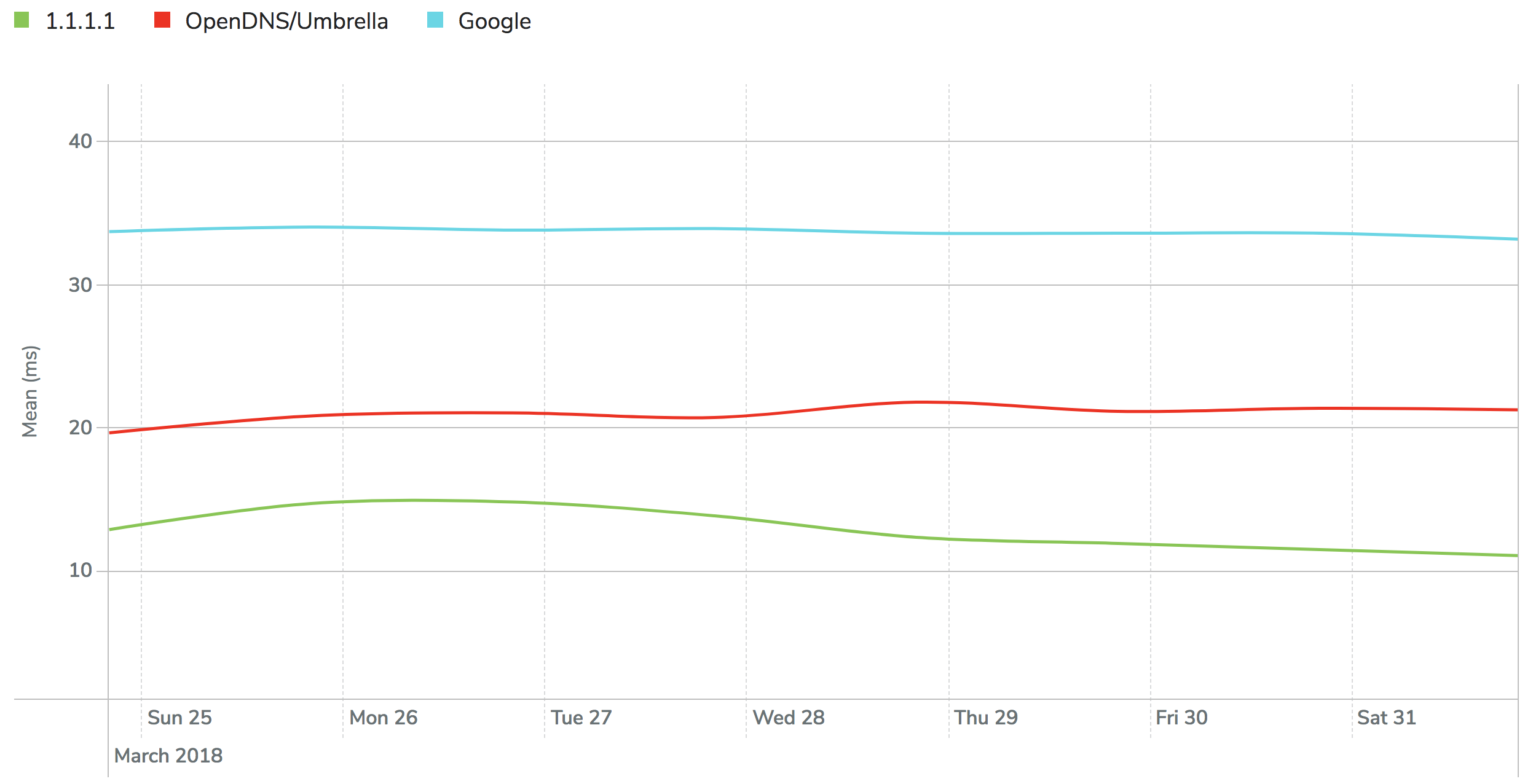

Laut DNSPerf ist 1.1.1.1 jetzt der schnellste DNS-Resolver bei der Abfrage von IP-Adressen außerhalb des Cloudflare-Netzwerks (durchschnittlich etwa 14 ms weltweit). Wenn Sie Cloudflare-Kunde sind und unseren autoritativen DNS-Service nutzen, gibt es jedoch noch einen weiteren Vorteil. Da der Resolver und der Recursor zum selben Netzwerk gehören und auf derselben Hardware laufen, können wir Abfragen von Cloudflare-Kunden unglaublich schnell beantworten. Wir unterstützen außerdem unmittelbare Updates ohne Warten auf den Ablauf von TTLs.

Mit anderen Worten: Mit jedem neuen 1.1.1.1-Nutzer wird der autoritative DNS-Service von Cloudflare ein wenig besser. Und umgekehrt macht jeder neue Nutzer des autoritativen DNS-Service von Cloudflare 1.1.1.1 ein wenig besser. Wenn Sie also bereits Cloudflare-Kunde sind, empfehlen Sie Ihren Nutzern, 1.1.1.1 auszuprobieren. Für jeden, der das tut, werden Sie einen Performance-Gewinn feststellen.

Besuchen Sie https://1.1.1.1/ auf einem beliebigen Gerät, um mit dem schnellsten datenschutzorientierten DNS-Service loszulegen.