Te damos la bienvenida al tercer informe sobre amenazas DDoS de 2023. Los ataques DDoS, o ataques de denegación de servicio distribuido, son un tipo de ciberataque cuyo objetivo es sobrecargar de tráfico sitios web (y otros tipos de propiedades de Internet) para interrumpir el funcionamiento normal y que los usuarios legítimos no puedan acceder a ellos, lo mismo que cuando un conductor está atrapado en un atasco de camino al supermercado.

Observamos muchos ataques DDoS de diferentes tipos y tamaños, y nuestra red es una de las mayores del mundo, ya que abarca más de 300 ciudades en más de 100 países. A través de esta red atendemos más de 64 millones de solicitudes HTTP por segundo durante picos de tráfico y más de 2300 millones de consultas de DNS cada día. De media, mitigamos 140 000 millones de ciberamenazas al día. Esta ingente cantidad de datos nos ofrece una perspectiva privilegiada para comprender el panorama de amenazas y proporcionar a la comunidad acceso a tendencias reveladoras de gran utilidad sobre los ataques DDoS.

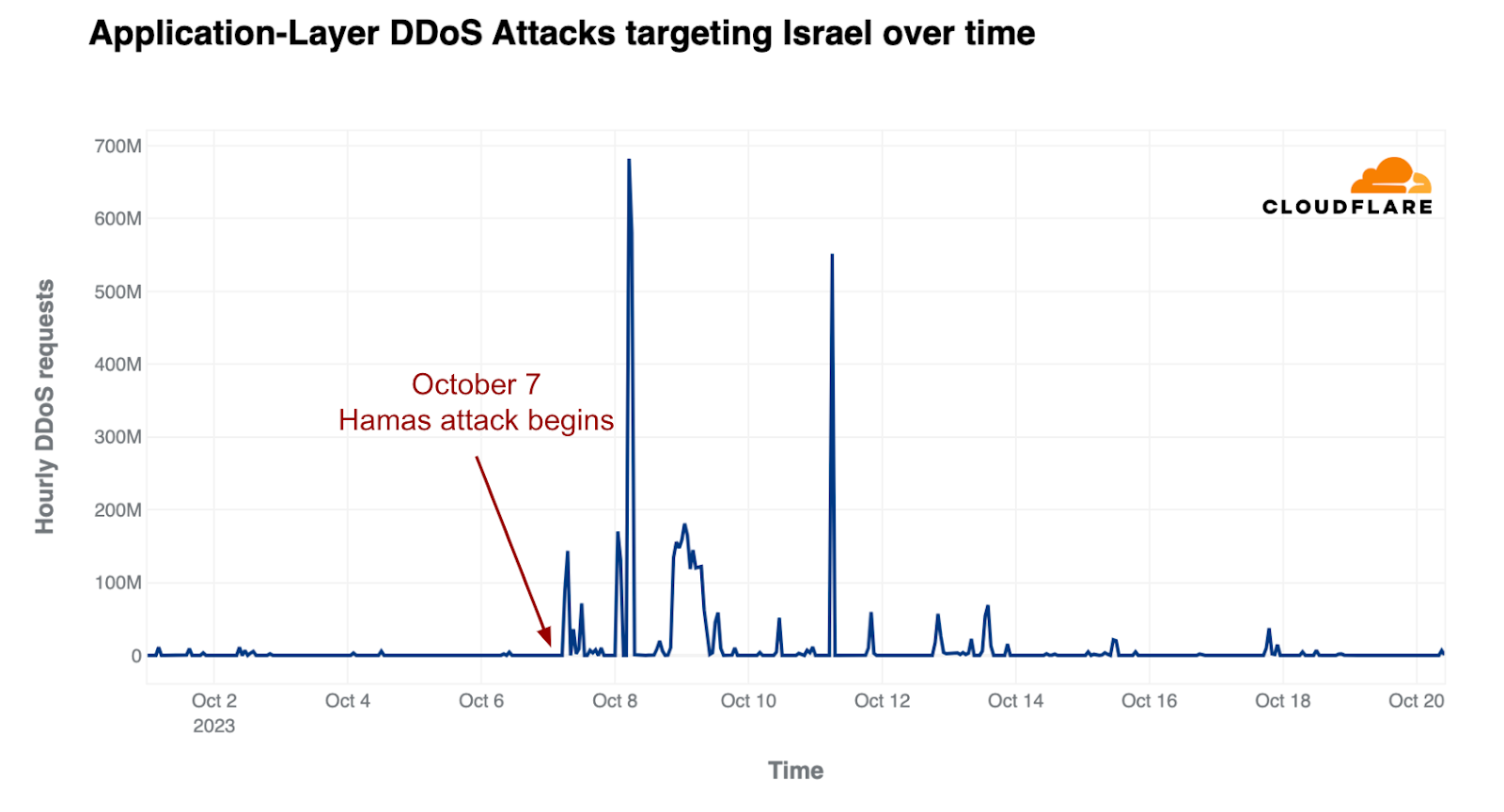

En las últimas semanas, hemos observado además un aumento de los ataques DDoS y otros ciberataques contra sitios web de Israel correspondientes a medios de comunicación y prensa, así como a instituciones financieras y del gobierno. Asimismo, en los sitios web palestinos también se ha producido un incremento importante de los ataques DDoS. Consulta toda la información aquí.

El panorama global de amenazas DDoS

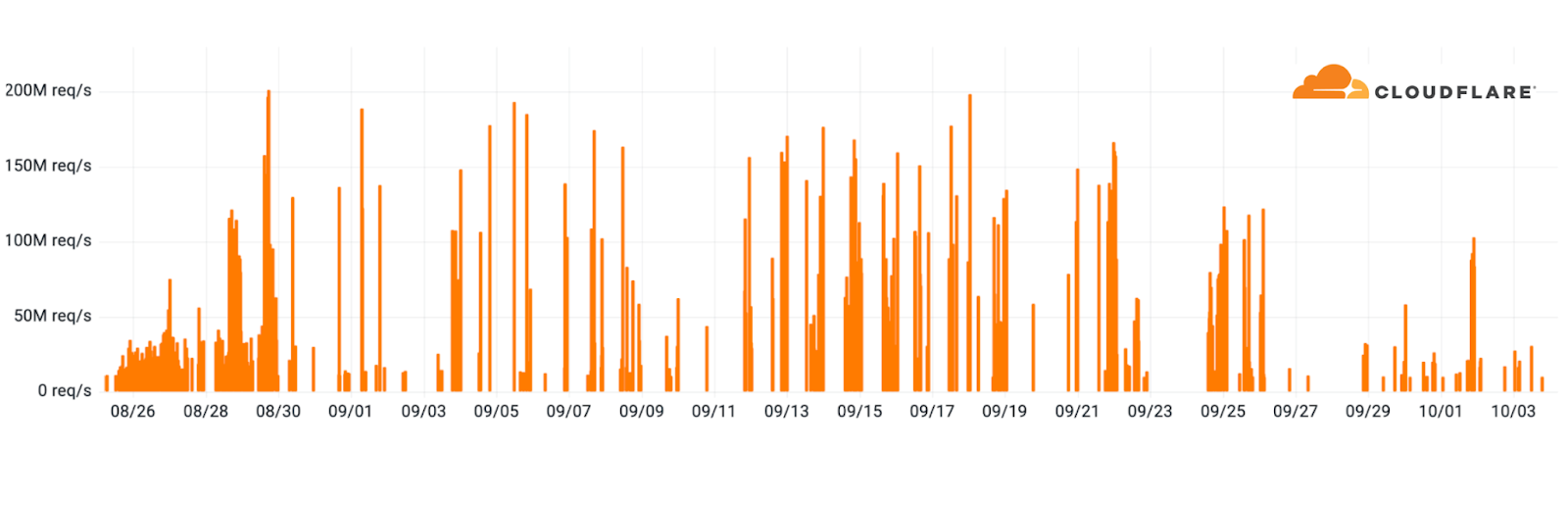

En el último trimestre de 2023, Cloudflare afrontó una de las campañas de ataques DDoS más sofisticadas y persistentes registradas hasta la fecha.

- Cloudflare mitigó miles de ataques DDoS HTTP hipervolumétricos, 89 de los cuales superaron los 100 millones de solicitudes por segundo (rps). El mayor de ellos alcanzó 201 millones de solicitudes por segundo, una cifra que triplica la del mayor ataque registrado hasta entonces (71 millones de solicitudes por segundo).

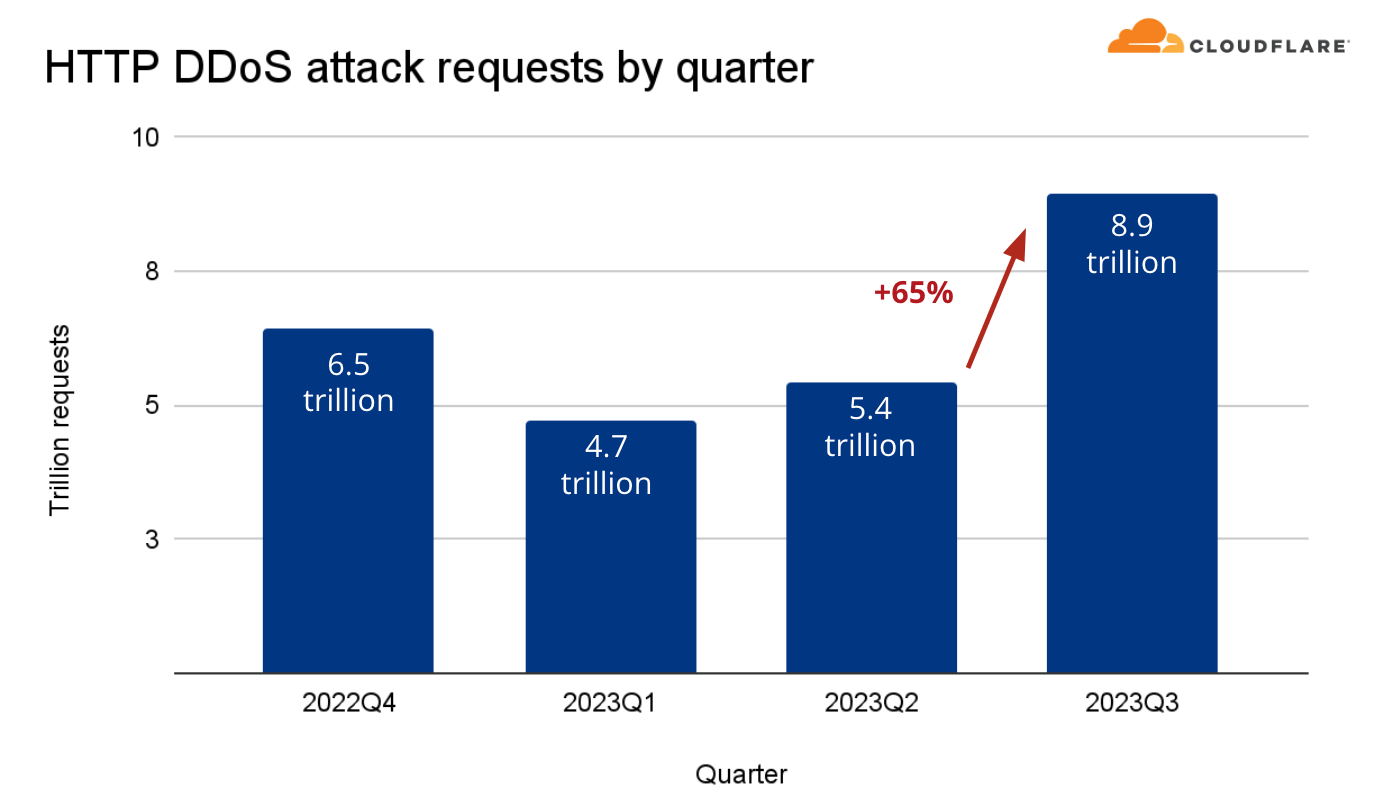

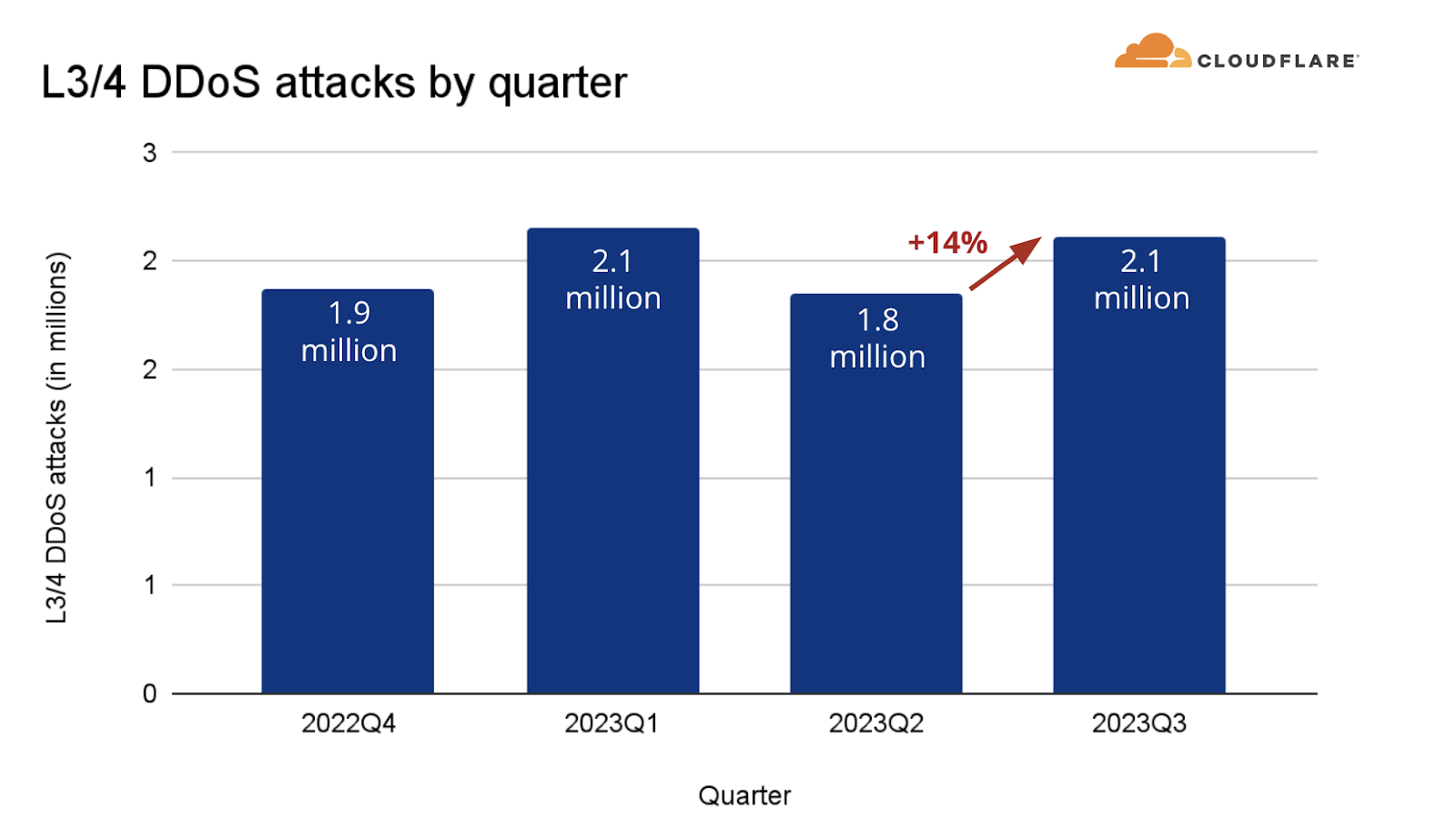

- La campaña contribuyó a un aumento global del 65 % del tráfico de ataques DDoS HTTP en el tercer trimestre respecto al trimestre anterior. De la misma forma, los ataques DDoS a la capa 3/4 también aumentaron en un 14 %.

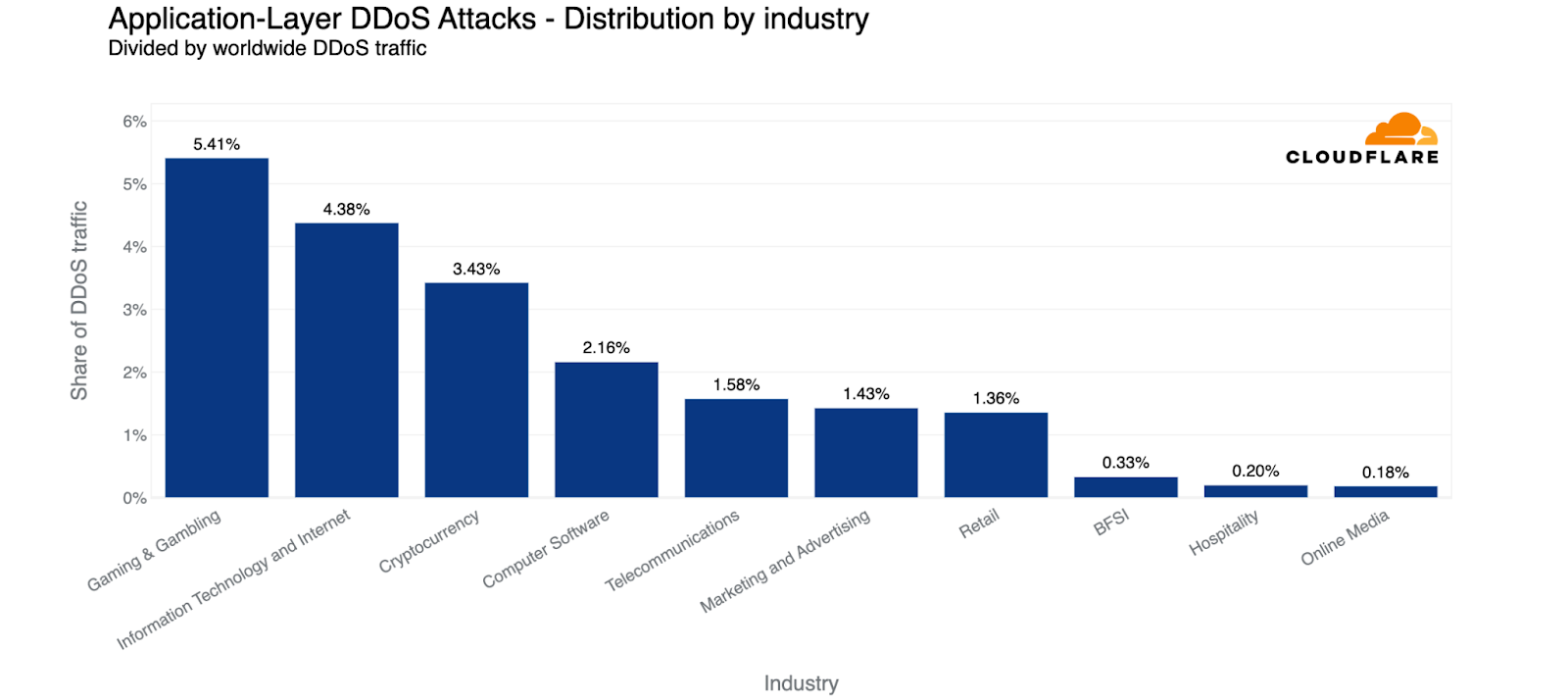

- Las empresas de videojuegos y apuestas fueron bombardeadas con el mayor volumen de tráfico de ataques DDoS HTTP, pasando por delante del sector de las criptomonedas, que fue el más afectado en el último trimestre.

Recordatorio: está disponible además una versión interactiva de este informe como un informe de Cloudflare Radar. En Radar, también puedes profundizar y analizar las tendencias de tráfico, los ataques, las interrupciones y mucha otra información correspondiente a tu sector, red y país específicos.

Ataques DDoS HTTP y ataques hipervolumétricos

Un ataque DDoS HTTP es un ataque DDoS sobre el protocolo de transferencia de hipertexto (HTTP). Tiene como objetivo las propiedades de Internet HTTP, como los servidores de aplicaciones móviles, los sitios web de comercio electrónico y las puertas de enlace de API.

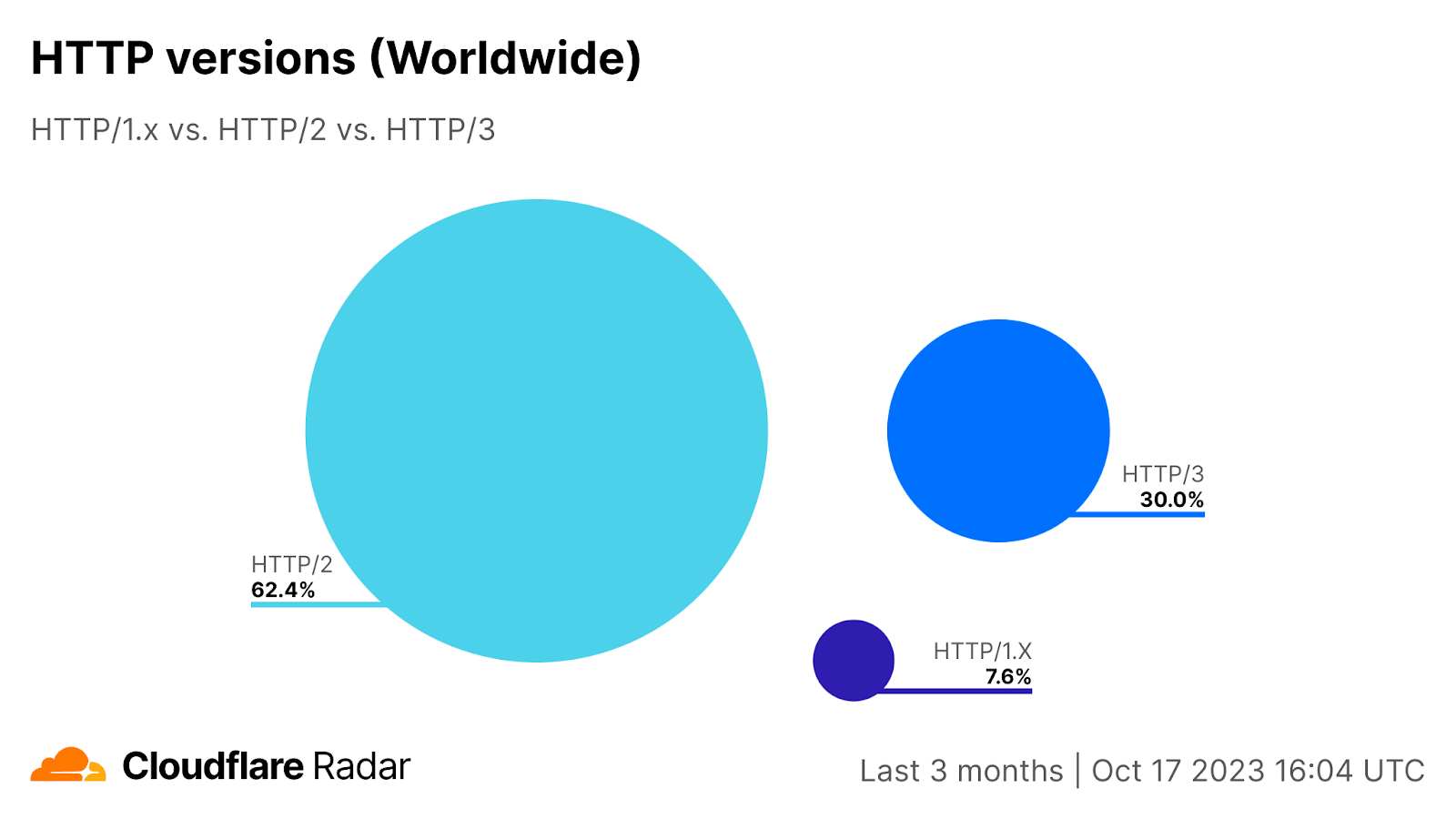

HTTP/2, que representa el 62 % del tráfico HTTP, es una versión del protocolo diseñada con el objetivo de mejorar el rendimiento de las aplicaciones. Como contrapartida, HTTP/2 también puede ayudar a mejorar el rendimiento de una botnet.

Campaña de ataques DDoS hipervolumétricos que explotan la vulnerabilidad HTTP/2 Rapid Resets

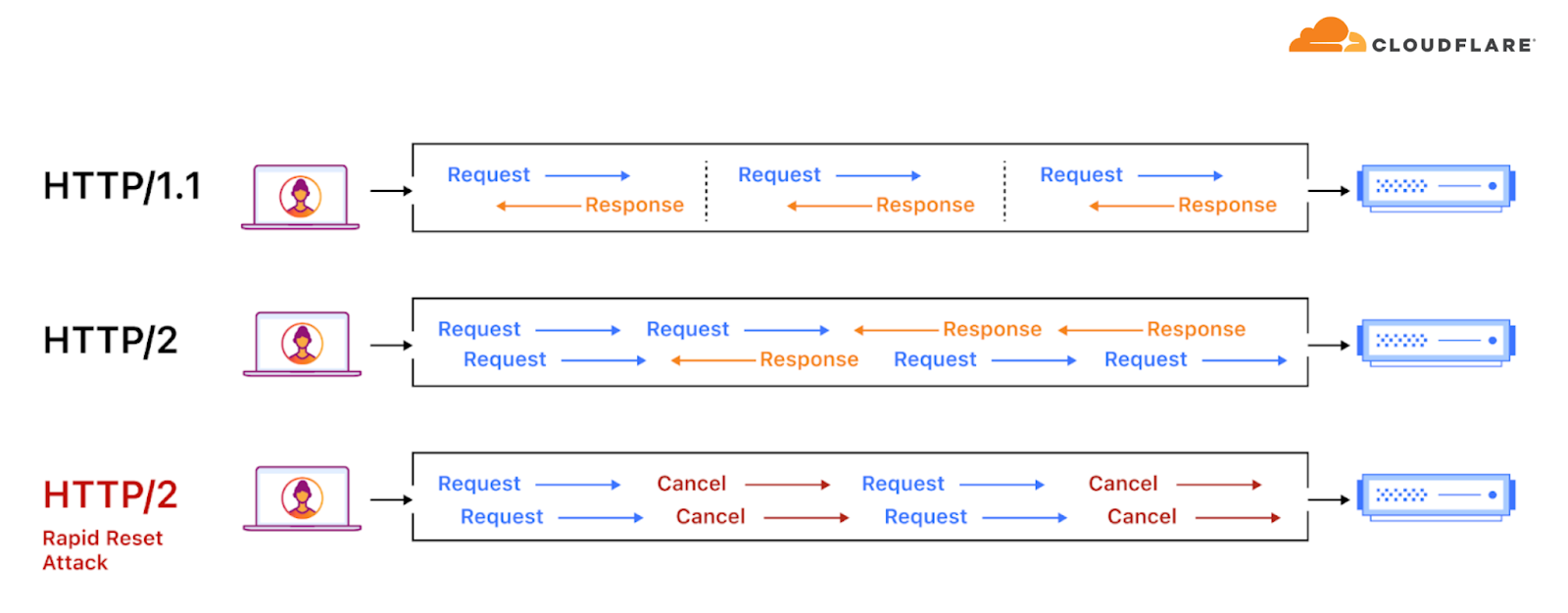

A partir de finales de agosto de 2023, Cloudflare y diversos otros proveedores fueron objeto de una sofisticada y persistente campaña de ataques DDoS que explotaba la vulnerabilidad HTTP/2 Rapid Reset (CVE-2023-44487).

La campaña de ataques DDoS incluía miles de ataques DDoS hipervolumétricos sobre HTTP/2 que alcanzaron millones de solicitudes por segundo. La velocidad media de ataque fue de 30 millones de solicitudes por segundo. Aproximadamente 89 de los ataques superaron los 100 millones de solicitudes por segundo, y el mayor de ellos alcanzó 201 millones de solicitudes por segundo.

Los sistemas de Cloudflare detectaron y mitigaron automáticamente la gran mayoría de los ataques. Para garantizar la disponibilidad de nuestra red y la de nuestros clientes, implementamos contramedidas de emergencia y mejoramos la eficacia y la eficiencia de nuestros sistemas de mitigación.

Consulta nuestro blog de ingeniería, donde analizamos en más detalle HTTP/2, qué hemos aprendido y qué acciones llevamos a cabo para mejorar la seguridad de Internet.

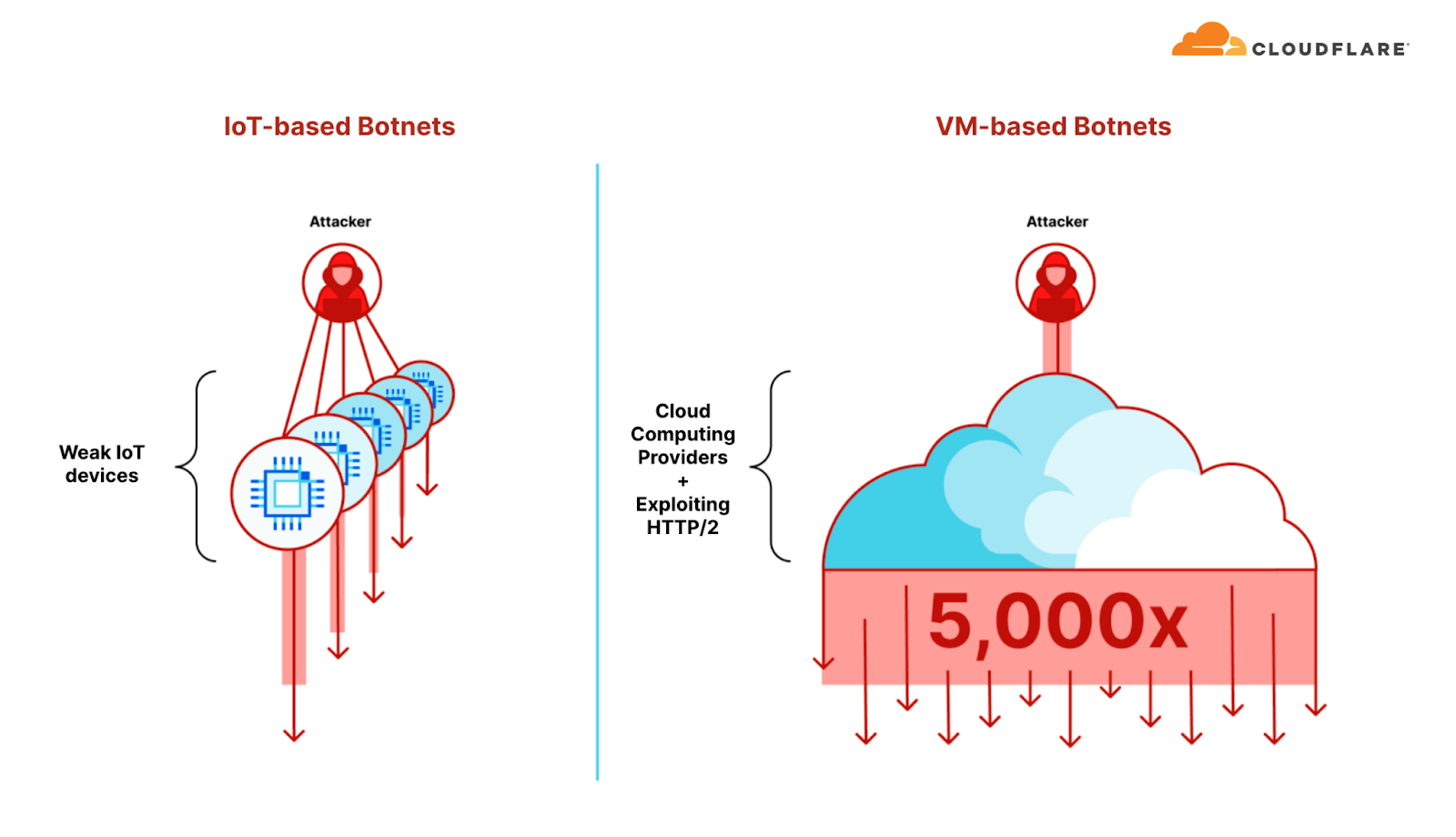

Ataques DDoS hipervolumétricos mediante botnets basadas en máquinas virtuales

Como hemos observado en esta campaña y en campañas anteriores, las botnets que utilizan las plataformas de informática en la nube y explotan HTTP/2 pueden generar una fuerza hasta 5000 veces mayor por nodo de botnet. Esto les ha permitido lanzar ataques DDoS hipervolumétricos con tan solo una botnet de entre 5000 y 20 000 nodos. Para poner estos datos en perspectiva, en el pasado, las botnets basadas en IoT consistían en muchos millones de nodos y sin embargo apenas lograban alcanzar unos pocos millones de solicitudes por segundo.

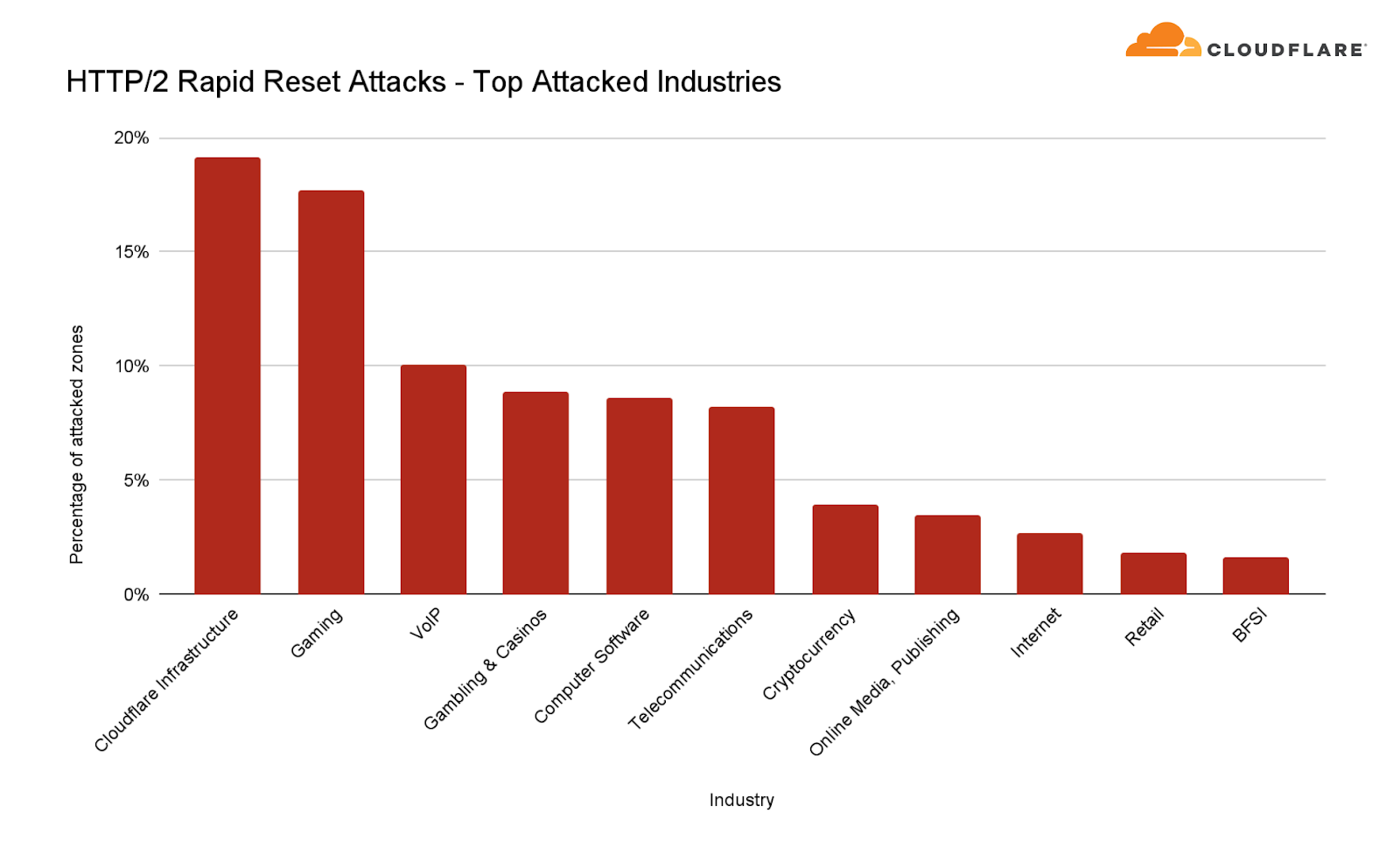

Al analizar la campaña de ataques DDoS, que duró dos meses, podemos observar que la infraestructura de Cloudflare fue el principal objetivo de los ataques. En concreto, el 19 % de todos los ataques tenían como objetivo los sitios web y la infraestructura de Cloudflare. Otro 18 % tenía como objetivo empresas de videojuegos, y el 10% se lanzó contra conocidos proveedores de VoIP.

El tráfico de ataques DDoS HTTP aumentó en un 65 %

La campaña de ataques contribuyó a un aumento global del volumen del tráfico de ataques. El último trimestre, el volumen de ataques DDoS HTTP aumentó un 15 % respecto al trimestre anterior. Este trimestre, el crecimiento fue aún mayor. El volumen de los ataques aumentó un 65 % en relación con el trimestre anterior, hasta una asombrosa cifra total de 8,9 billones de solicitudes DDoS HTTP que los sistemas de Cloudflare detectaron y mitigaron automáticamente.

Junto con el aumento del 65 % de los ataques DDoS HTTP, también observamos un pequeño incremento del 14 % en los ataques DDoS a las capas 3/4, con cifras similares a las observadas durante el primer trimestre de este año.

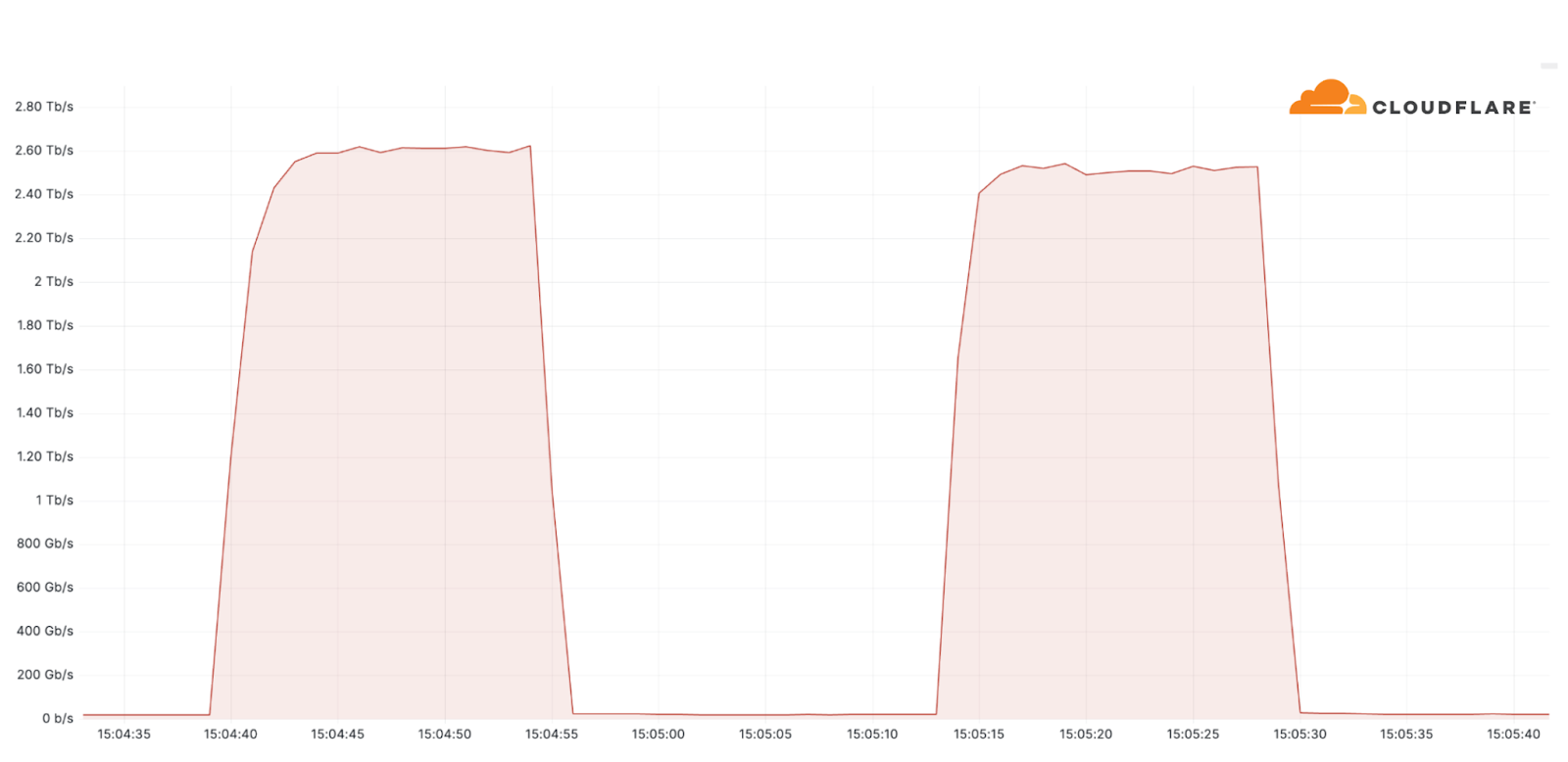

Un aumento de los ataques DDoS volumétricos grandes ha contribuido a este incremento. En el tercer trimestre, nuestra protección contra DDoS detectó y mitigó automáticamente numerosos ataques DDoS de varios terabits por segundo. El mayor ataque que observamos alcanzó 2,6 Tb/s. Se trató de un ataque de inundación UDP lanzado por una variante de la botnet Mirai.

Principales orígenes de ataques DDoS HTTP

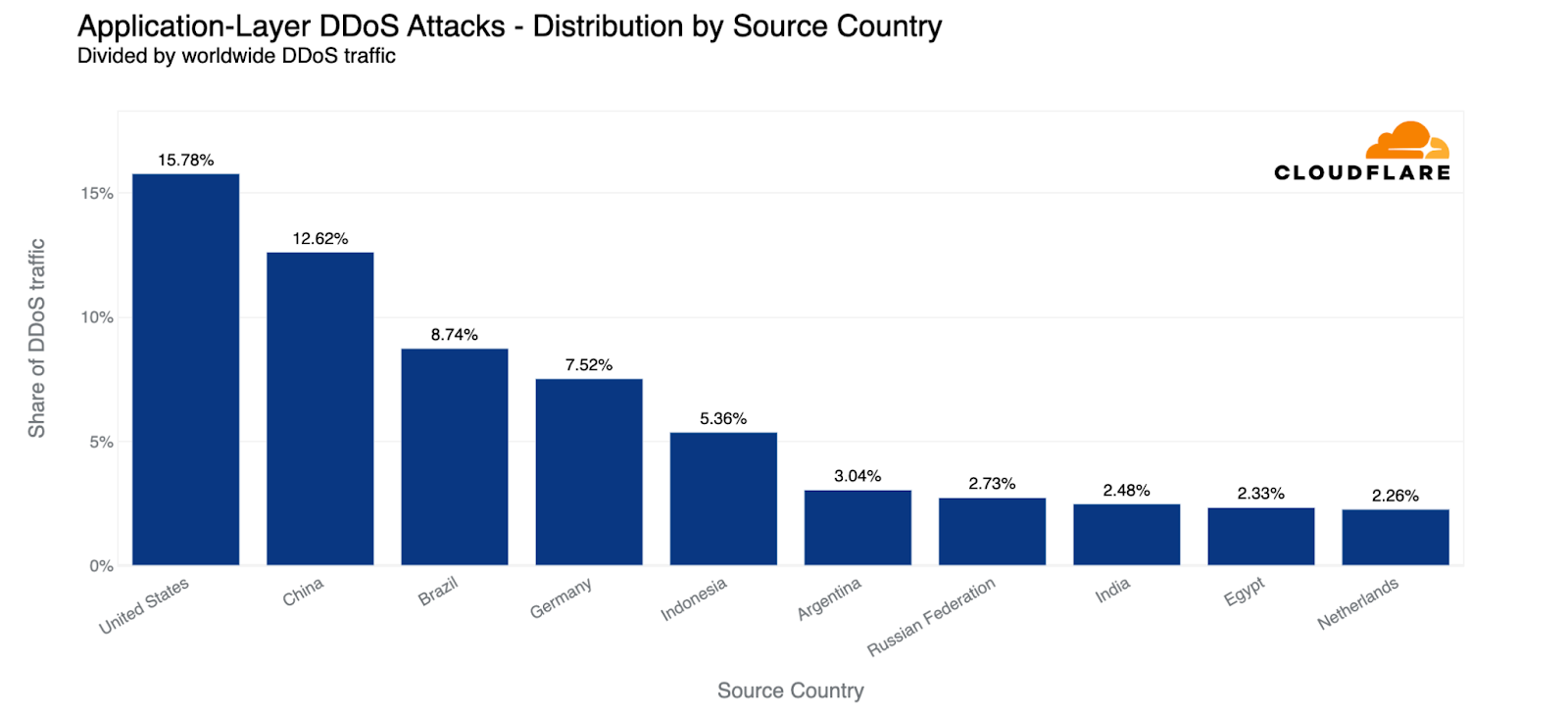

Al comparar el volumen de solicitudes vinculadas a ataques DDoS HTTP a nivel global y por país, observamos que EE. UU. sigue siendo el principal origen de ataques DDoS HTTP. Una de cada 25 solicitudes DDoS HTTP se originó en EE. UU. China se mantiene en segundo lugar. Brasil ha sustituido a Alemania como el tercer mayor origen de ataques DDoS HTTP, mientras que Alemania ha pasado al cuarto lugar.

Algunos países reciben de por sí más tráfico debido a diversos factores, como la población y el uso de Internet, y por lo tanto también reciben/generan más ataques. Por tanto, aunque es interesante comprender la cantidad total de tráfico de ataques originado en un país determinado, también es útil eliminar ese sesgo normalizando el tráfico de ataques en función de todo el tráfico dirigido a un país determinado.

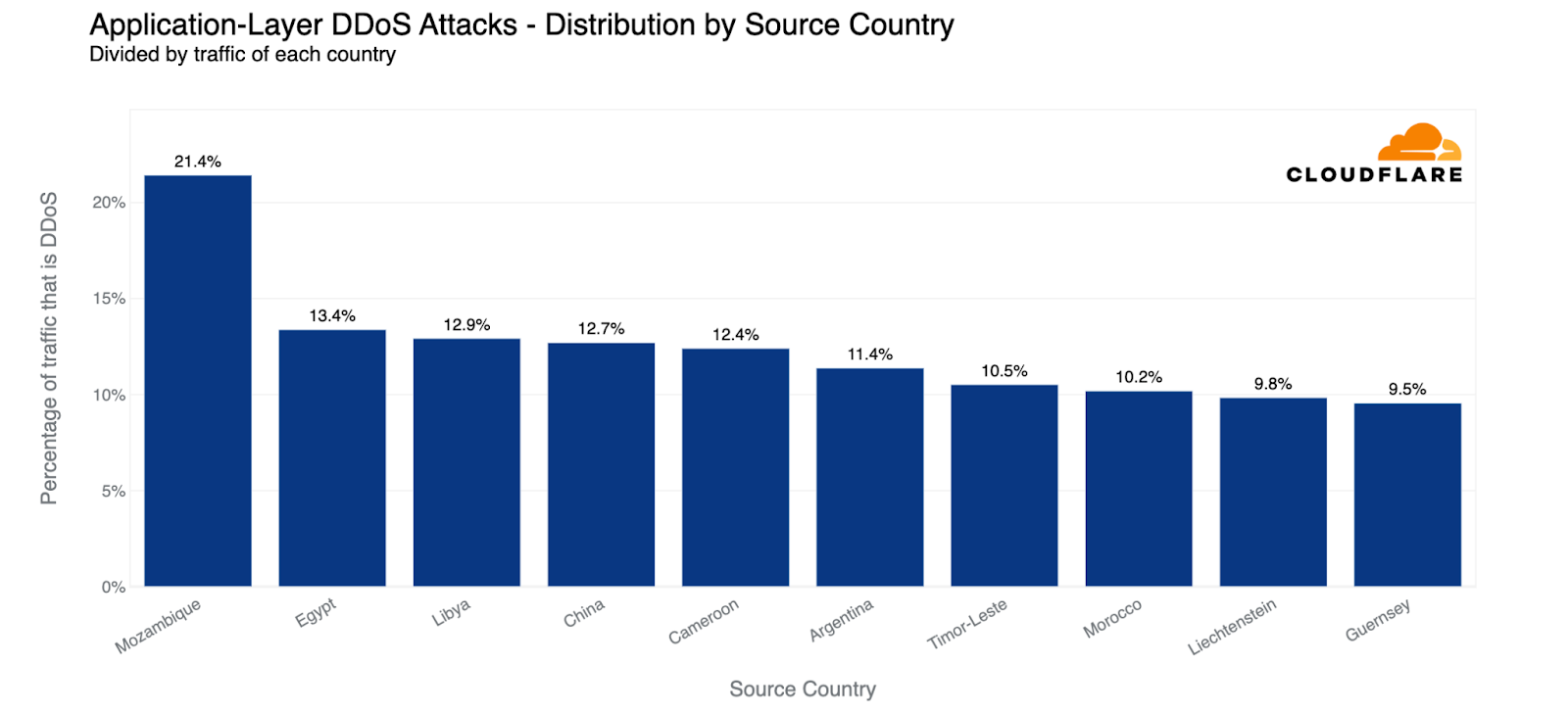

Al hacerlo, observamos un patrón diferente. EE. UU. ni siquiera figura entre los diez primeros puestos. En su lugar, Mozambique ocupa la primera posición (de nuevo). Una de cada cinco solicitudes HTTP originada en Mozambique formaba parte de tráfico de ataque DDoS HTTP.

Egipto se mantiene en segunda posición (aproximadamente el 13 % de las solicitudes que se originaron en Egipto formaban parte de un ataque DDoS HTTP). Libia y China siguen siendo, respectivamente, el tercer y cuarto mayor origen de ataques DDoS HTTP.

Principales orígenes de ataques DDoS a la capa 3 y 4

Al analizar los orígenes de los ataques DDoS a las capas 3/4, ignoramos la dirección IP de origen, ya que puede ser suplantada. En su lugar, nos basamos en la ubicación del centro de datos de Cloudflare donde se ha ingerido el tráfico. Gracias a nuestra vasta red y a nuestra cobertura global, podemos lograr la precisión geográfica necesaria para comprender de dónde proceden los ataques.

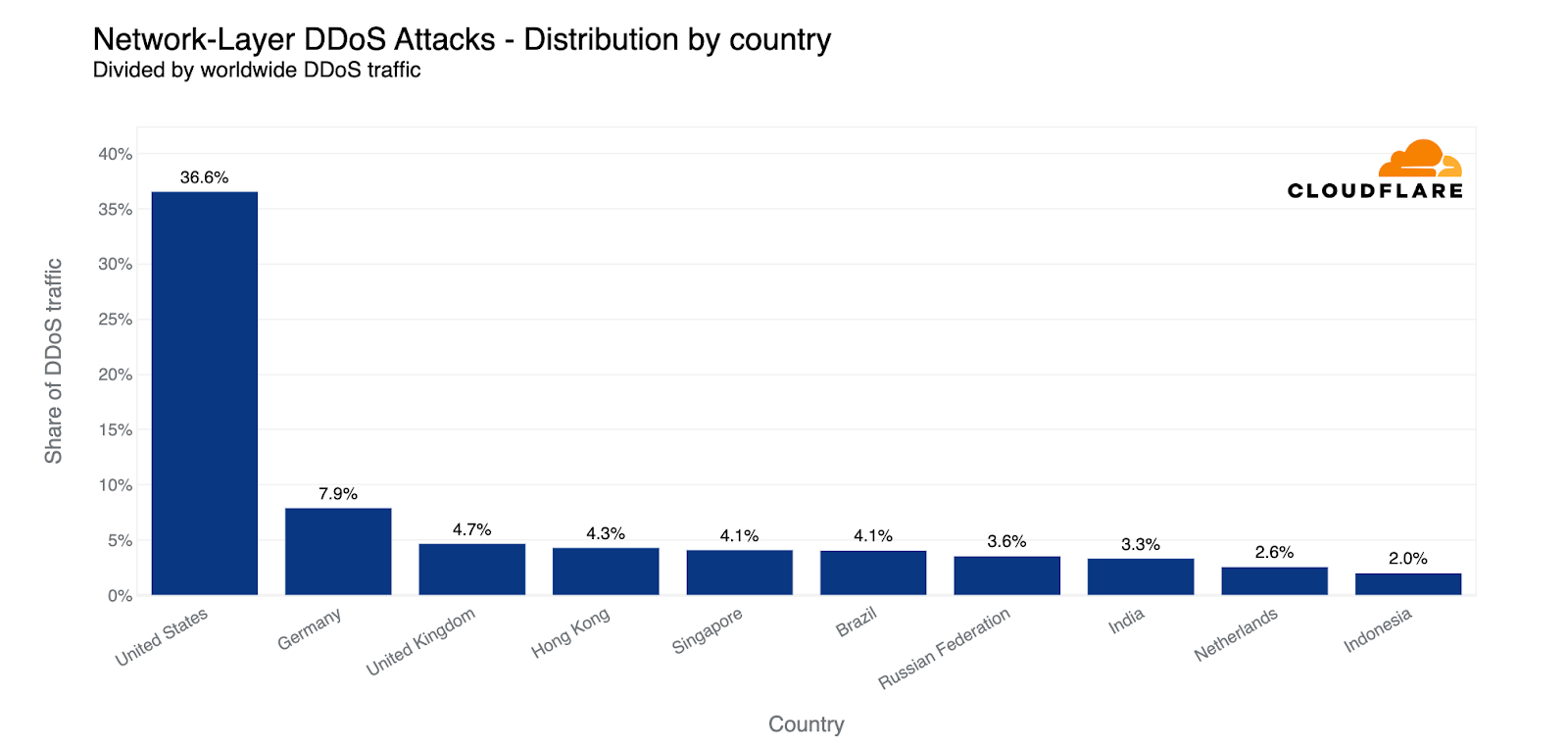

En el tercer trimestre, aproximadamente el 36 % de todo el tráfico de ataques DDoS a las capas 3/4 que observamos se originó en EE. UU. Muy lejos, Alemania ocupa la segunda posición con un 8 %, seguida por el Reino Unido en tercer lugar con casi el 5 %.

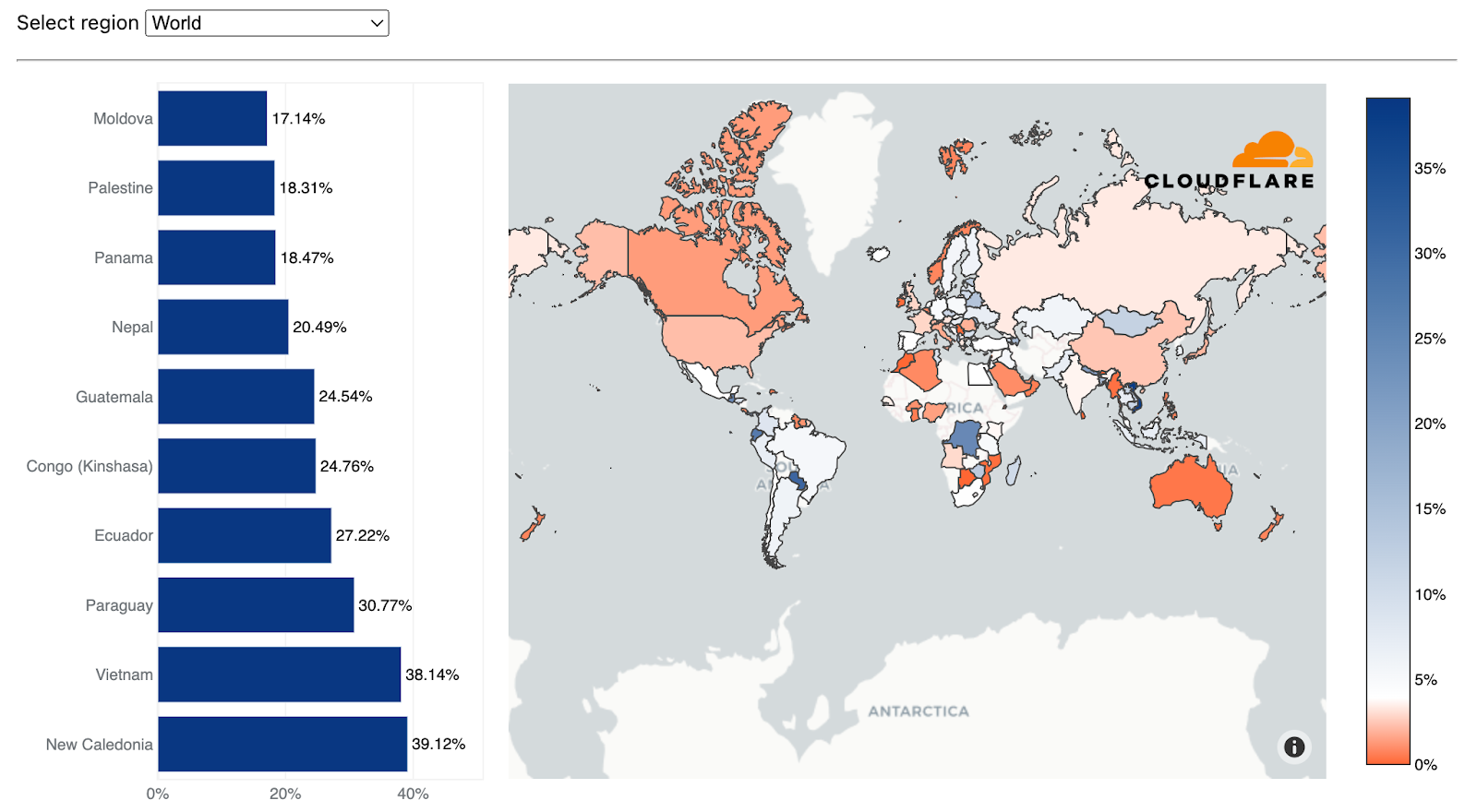

Al normalizar los datos, observamos que Vietnam, tras ser el mayor origen de ataques DDoS a las capas 3/4 durante dos trimestres consecutivos, ocupa ahora la segunda posición. Nueva Caledonia, un territorio francés que consta de docenas de islas en el Sur del Pacífico, figura en primera posición. Dos de cada cuatro bytes ingeridos en los centros de datos de Cloudflare en Nueva Caledonia estaban vinculados con ataques.

Sectores más afectados por ataques DDoS HTTP

En términos de volumen absoluto del tráfico de ataques DDoS HTTP, el sector de videojuegos y apuestas salta al primer puesto, pasando por delante del sector de las criptomonedas. Más del 5 % de todo el tráfico de ataques DDoS HTTP observado por Cloudflare tenía como objetivo el sector de videojuegos y apuestas.

El sector de videojuegos y apuestas ha sido durante mucho tiempo uno de los sectores más atacados. Sin embargo, si analizamos el tráfico de ataques DDoS HTTP relativo a cada sector específico, observamos un panorama muy diferente. El sector de videojuegos y apuestas tiene tanto tráfico de usuarios que, a pesar de ser el sector más afectado por volumen, ni siquiera figura entre los diez primeros puestos cuando analizamos estos datos por sector.

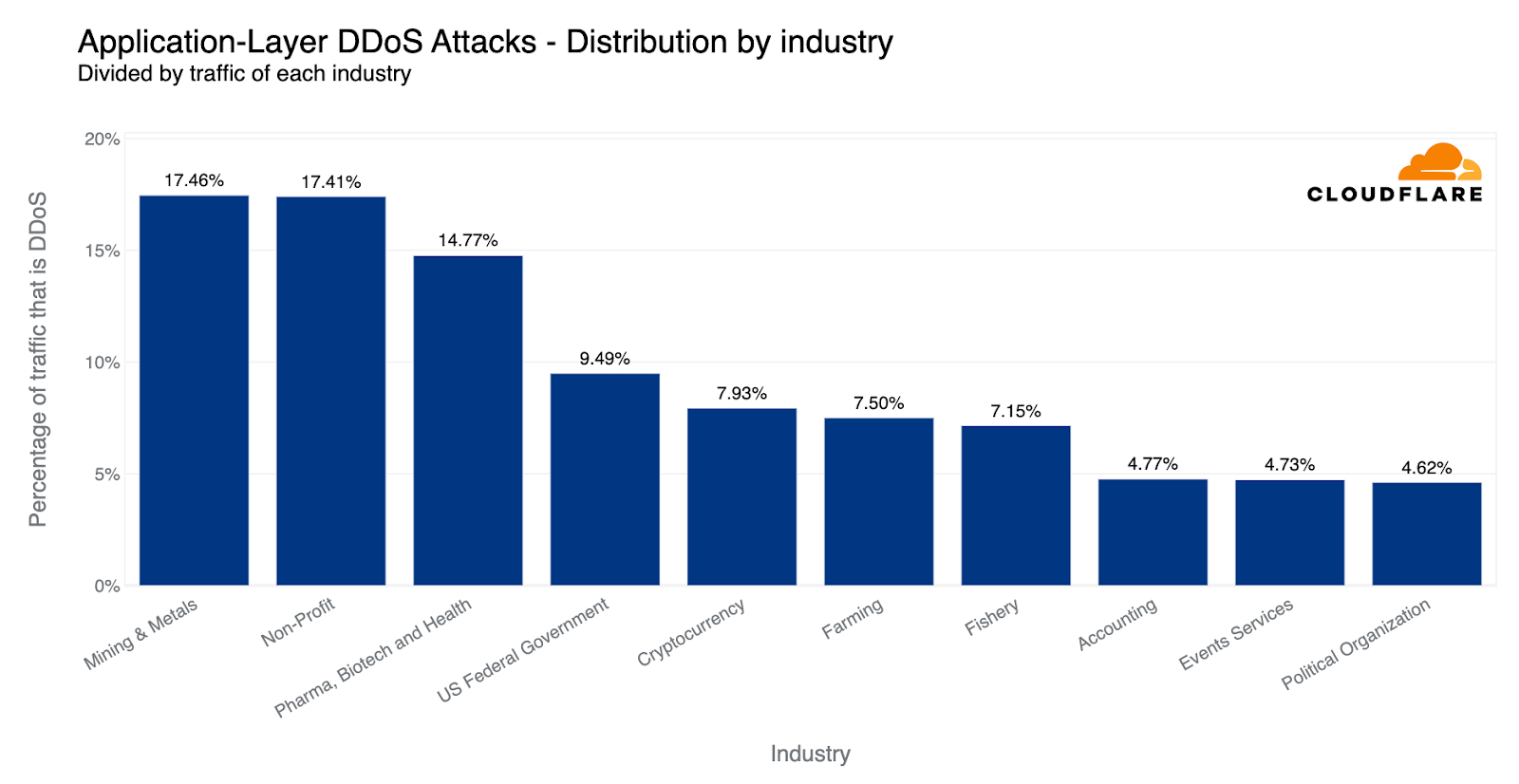

En su lugar, lo que observamos es que el sector de la minería y metales ha sido el objetivo de la mayoría de los ataques, en relación con su tráfico total (el 17,46 % de todo el tráfico dirigido a las empresas de minería y metales fue tráfico de ataques DDoS).

En segunda posición, le sigue de cerca el sector de las organizaciones sin ánimo de lucro, donde el 17,41 % de todo el tráfico dirigido a ellas procedía de ataques DDoS HTTP. Muchos de estos ataques se dirigen a más de 2400 organizaciones sin ánimo de lucro y organizaciones de medios de comunicación independientes de 111 países que Cloudflare protege de forma gratuita como parte del proyecto Galileo, que este año ha celebrado su noveno aniversario. Solo durante el último trimestre, Cloudflare ha mitigado de media cada día 180,5 millones de ciberamenazas contra sitios web protegidos del proyecto Galileo.

Las empresas de productos farmacéuticos, biotecnología y la salud ocupan la tercera posición, y los sitios web del gobierno federal de EE. UU. la cuarta. Casi una de cada 10 solicitudes HTTP dirigidas a las propiedades de Internet del gobierno federal de EE. UU. formaba parte de un ataque. La quinta posición la ocupa el sector de las criptomonedas, y le sigue de cerca el sector de la agricultura y la pesca.

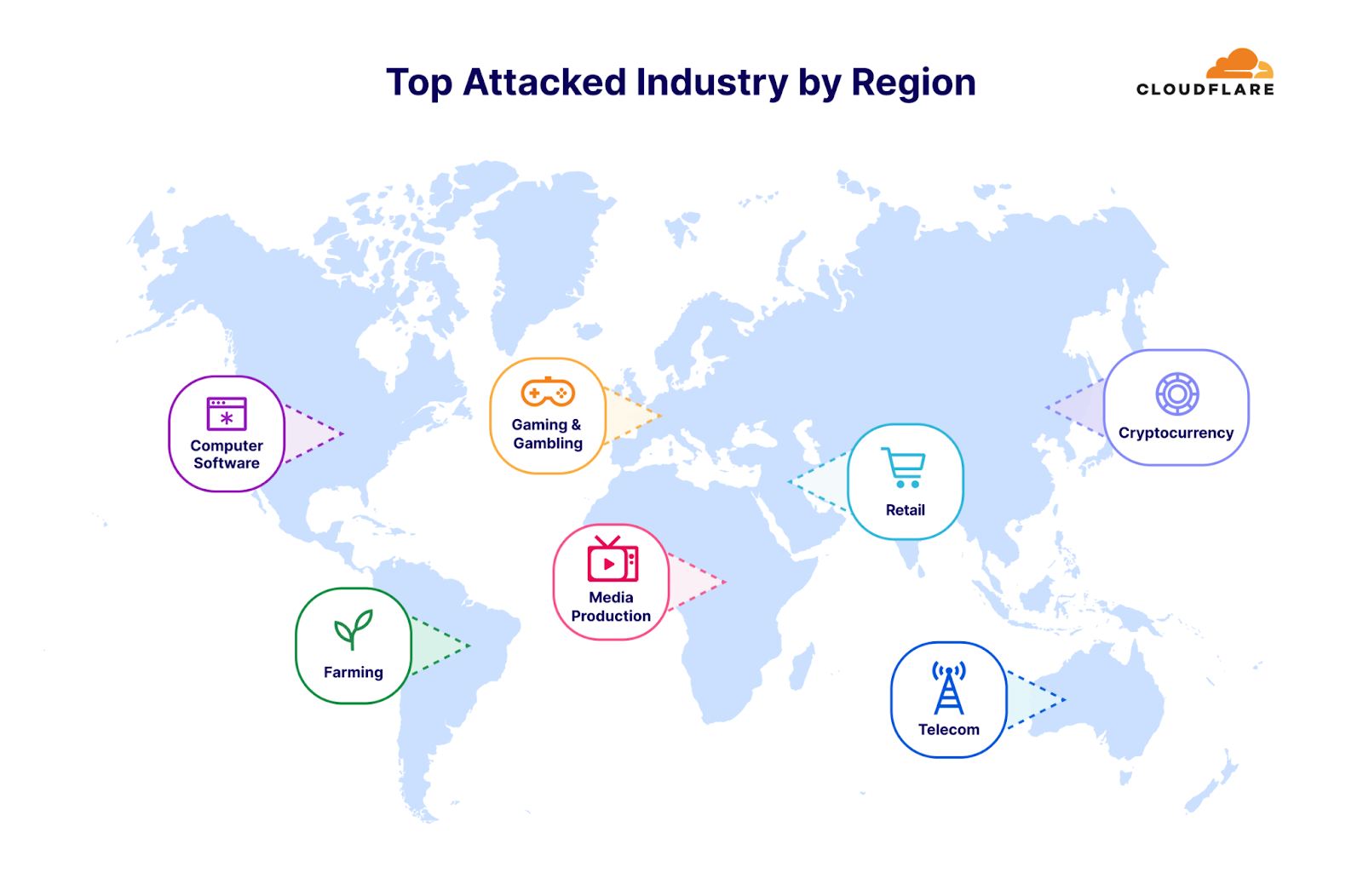

Sectores más afectados por región

Profundicemos ahora para comprender qué sectores fueron los más afectados en cada región.

Análisis detallados por región

África

Tras dos trimestres consecutivos como el sector más afectado, el sector de las telecomunicaciones ha pasado de la primera a la cuarta posición. Las empresas de producción de contenido audiovisual han sido el sector más afectado en África. El sector de servicios bancarios, financieros y seguros (BFSI) ocupa el segundo lugar. Las empresas de videojuegos y apuestas figuran en tercera posición.

Asia

Por segundo trimestre consecutivo, el sector de las criptomonedas se mantiene como el sector más afectado en la región Asia-Pacífico. El sector de videojuegos y apuestas ocupa la segunda posición. Las empresas de tecnología de la información y servicios se encuentran en tercer lugar.

Europa

Por cuarto trimestre consecutivo, el sector de videojuegos y apuestas se mantiene como el sector más afectado en Europa. Las empresas de comercio minorista y las empresas de software ocupan la segunda y tercera posición, respectivamente.

Latinoamérica

En el tercer trimestre, la agricultura fue el sector más afectado de Latinoamérica. Supone la elevada cifra del 53 % de todos los ataques dirigidos a Latinoamérica. Muy lejos le siguen en segunda posición las empresas de videojuegos y apuestas. Las organizaciones cívicas y sociales figuran en tercer lugar.

Oriente Medio

En el tercer trimestre, las empresas de comercio minorista fueron las más afectadas en Oriente Medio. Las empresas de software informático y el sector de videojuegos y apuestas ocupan, respectivamente, el segundo y tercer lugar.

Norteamérica

Tras dos trimestres consecutivos, el sector de marketing y publicidad ha bajado del primer al segundo puesto. El software informático ocupa la primera posición. En tercer lugar, las empresas de telecomunicaciones.

Oceanía

El sector de las telecomunicaciones ha sido, con diferencia, el más afectado en Oceanía durante el tercer trimestre (más del 45 % de todos los ataques dirigidos a Oceania). Las empresas de criptomonedas y de software informático ocupan la segunda y tercera posición, respectivamente.

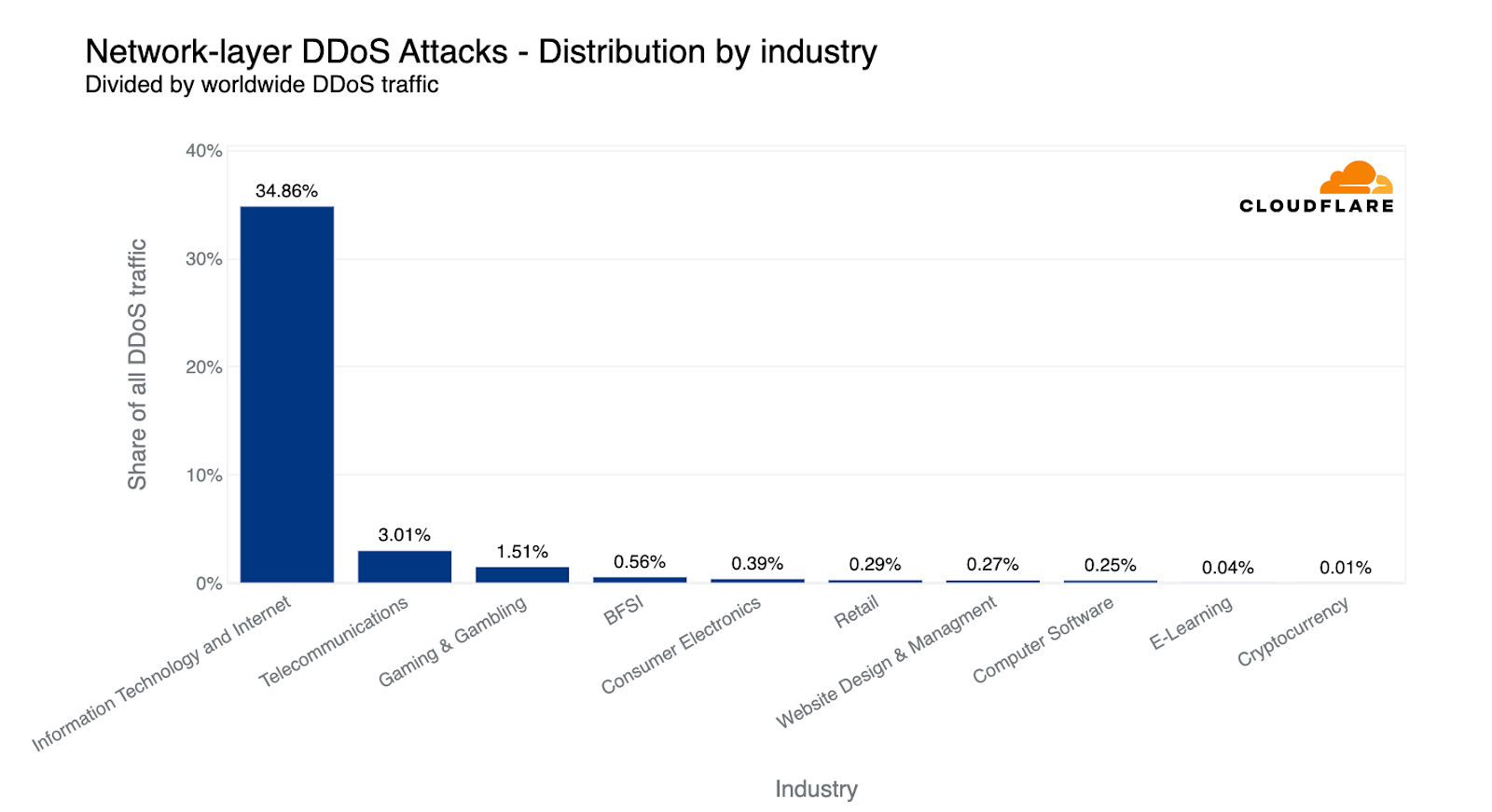

Sectores más afectados por ataques DDoS a las capas 3/4

Si nos movemos hacia abajo por las capas del modelo OSI, las redes y los servicios de Internet más afectados pertenecían al sector de las tecnologías de la información y los servicios. Casi el 35 % de todo el tráfico de ataques DDoS a las capas 3/4 (en bytes) tenía como objetivo el sector de las tecnologías de la información y los servicios.

Muy lejos, las empresas de telecomunicaciones ocupan el segundo puesto, con un porcentaje de apenas el 3 %. Las empresas de videojuegos y apuestas y las empresas de servicios bancarios, financieros y seguros (BFSI) figuran, respectivamente, en tercera y cuarta posición.

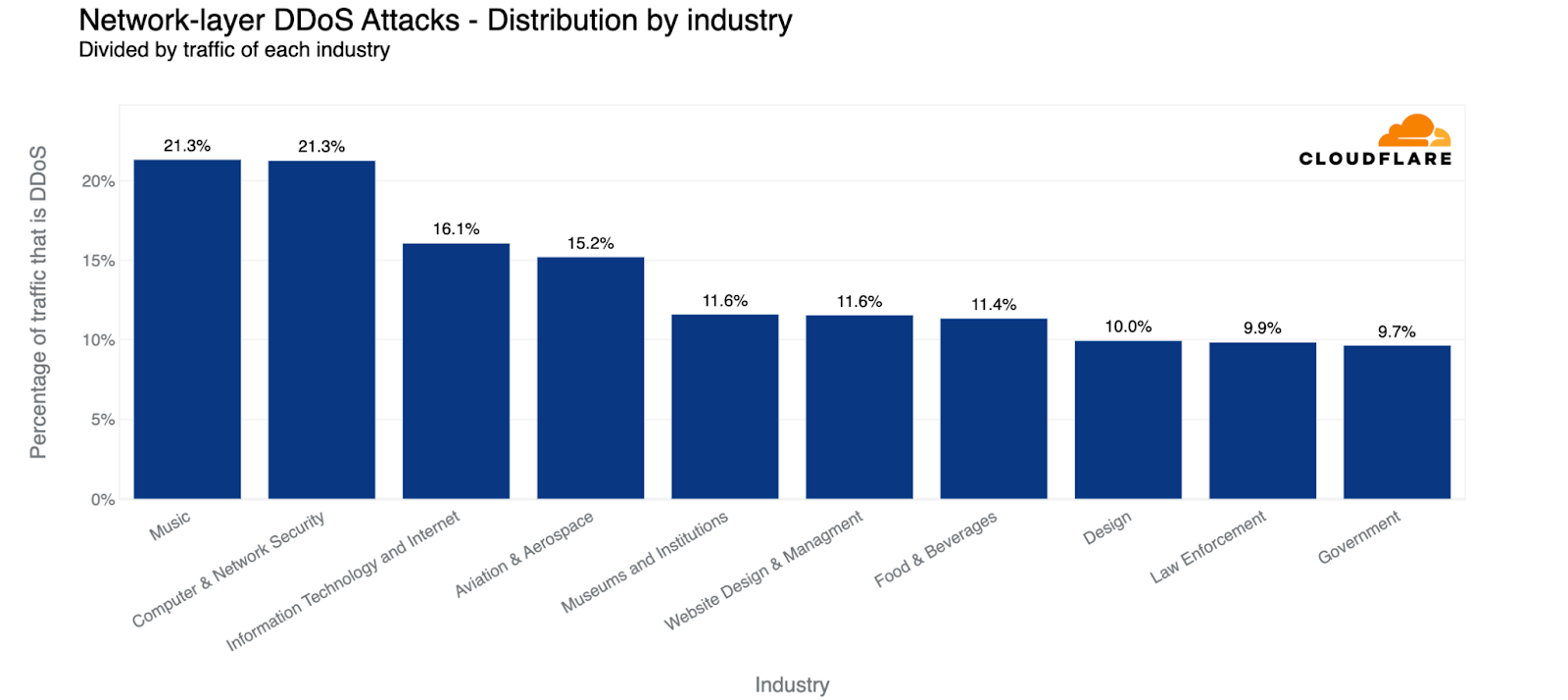

Al comparar los ataques a sectores con todo el tráfico para ese sector específico, observamos que el sector de la música pasa a la primera posición, seguido por las empresas de seguridad informática y de red, las empresas de tecnología de la información e Internet y las empresas aeronáuticas y aeroespaciales.

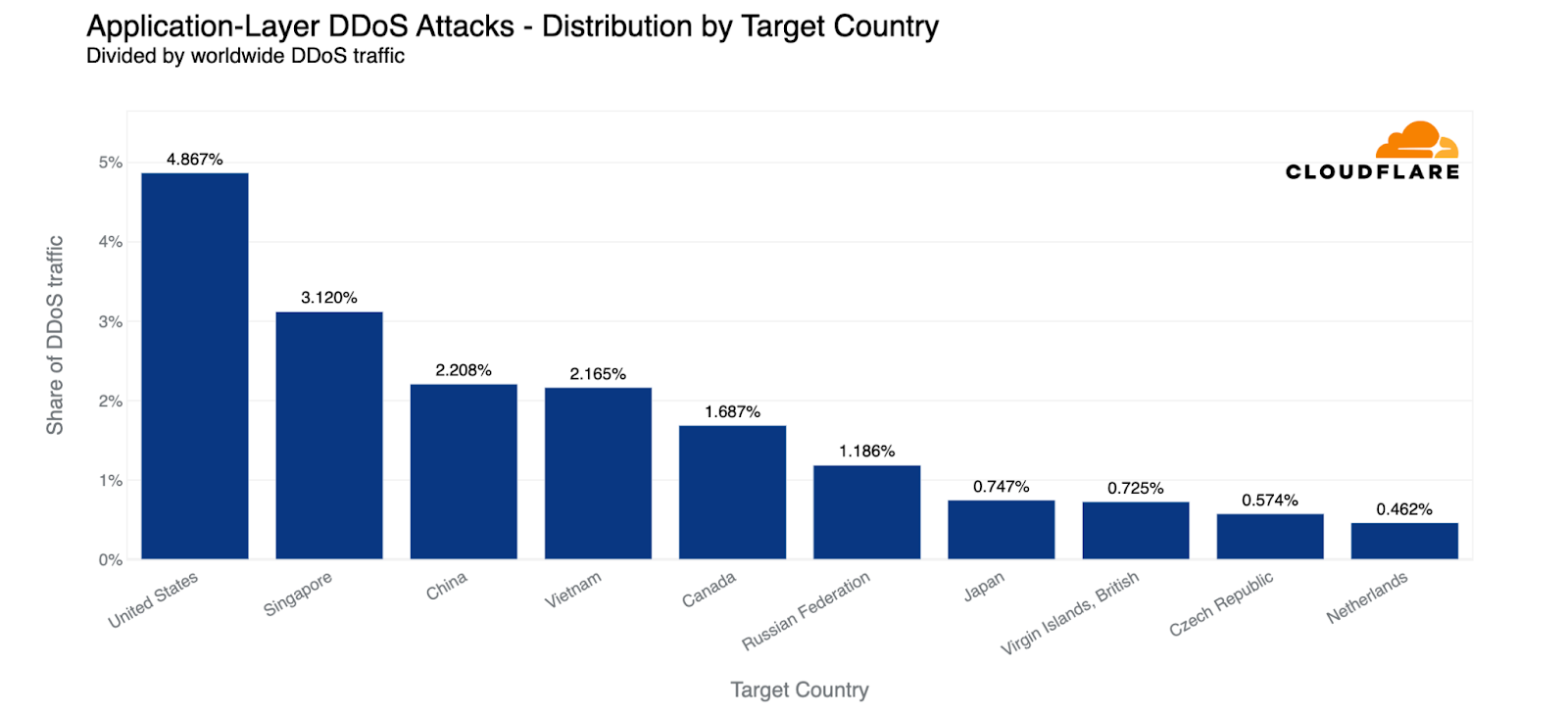

Países más afectados por ataques DDoS HTTP

Al analizar el volumen total de ataques de tráfico, EE. UU. sigue siendo el principal objetivo de los ataques DDoS HTTP. Casi el 5 % de todo el tráfico de ataques DDoS HTTP tuvo como objetivo EE. UU. Singapur y China ocupan, respectivamente, el segundo y tercer lugar.

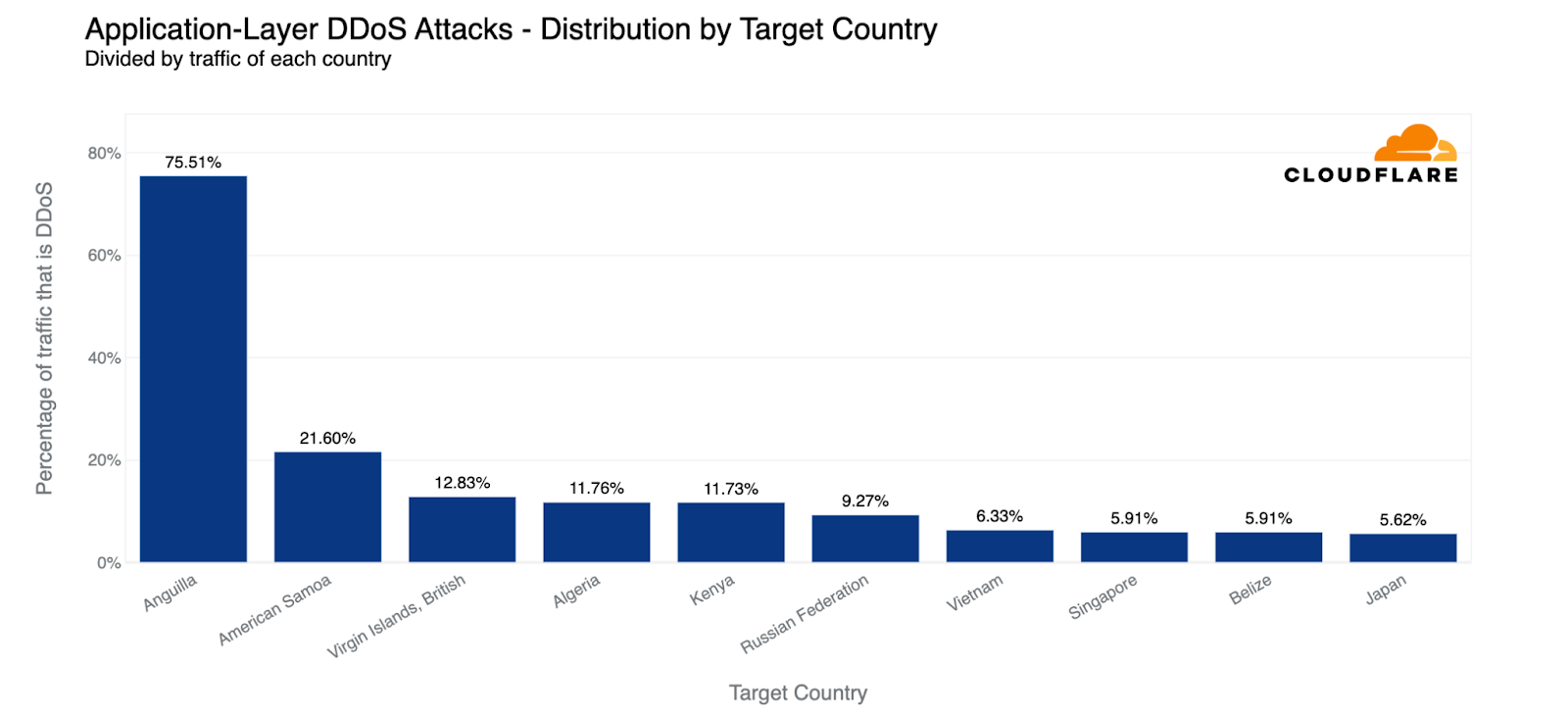

Si normalizamos los datos por países y regiones y dividimos el tráfico de ataque por el tráfico total, obtenemos una imagen diferente. Los tres principales países más afectados son naciones insulares.

Anguila, un pequeño conjunto de islas situadas al este de Puerto Rico, salta a la primera posición como el país más afectado. Más del 75 % de todo el tráfico a sitios web de Anguila fueron ataques DDoS HTTP. En segundo lugar, Samoa Americana, un grupo de islas situadas al este de Fiyi. En tercer puesto, las Islas Vírgenes Británicas.

En cuarto lugar, Algeria, seguida de Kenia, Rusia, Vietnam, Singapur, Belice y Japón.

Países más afectados por ataques DDoS a la capa 3/4

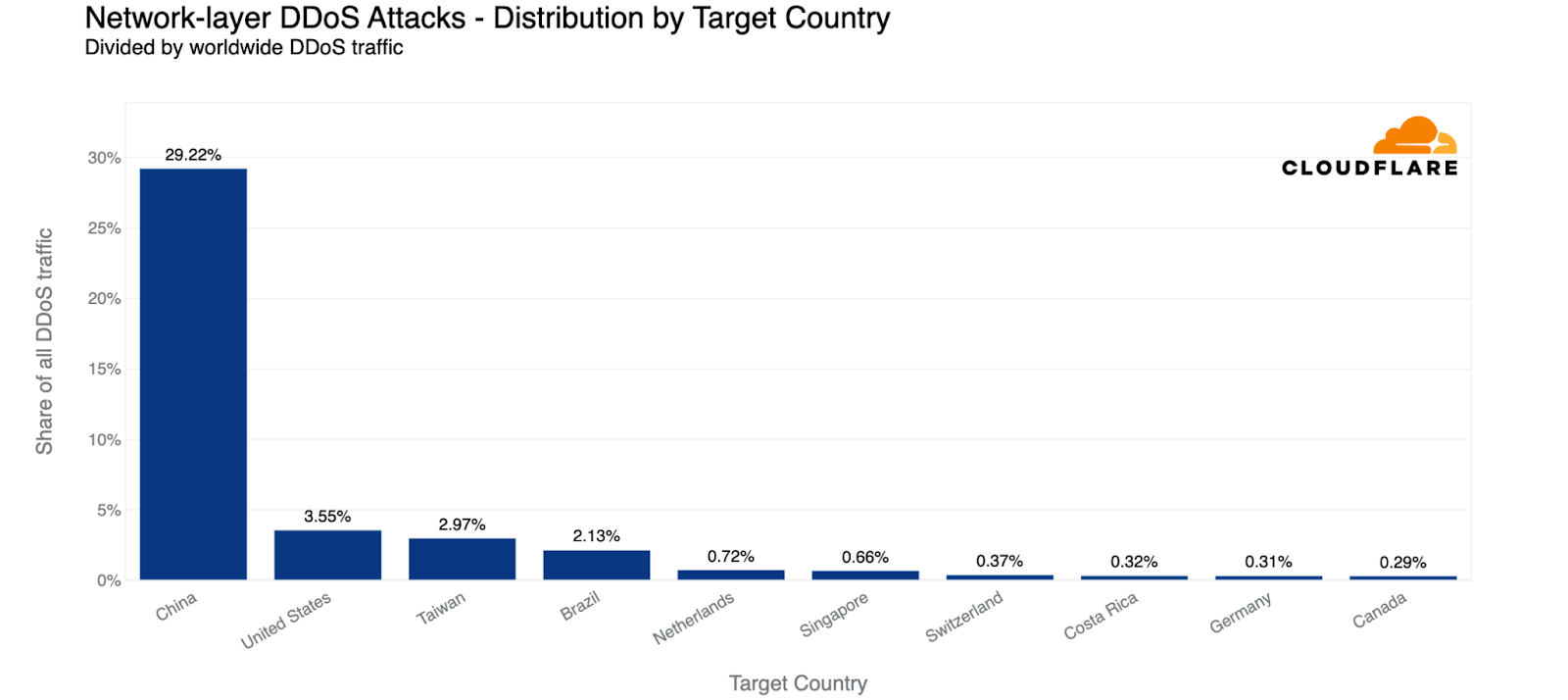

Por segundo trimestre consecutivo, las redes y los servicios de Internet chinos se mantienen como los más afectados por los ataques DDoS a las capas 3/4. Estos ataques dirigidos a China representan el 29 % de todos los ataques que observamos en el tercer trimestre.

A gran distancia, EE. UU. y Taiwán ocupan el segundo y tercer lugar (con un 3,5 % y un 3 %, respectivamente).

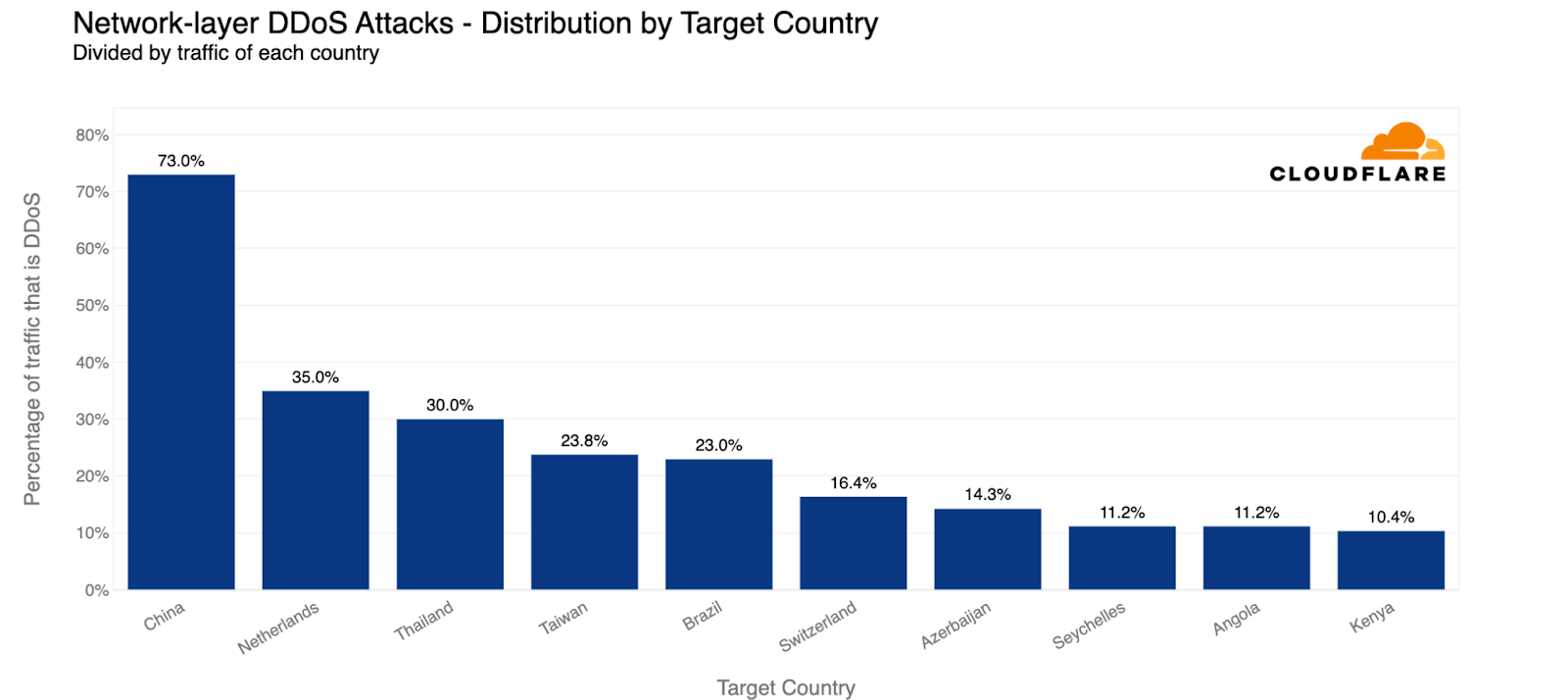

Al normalizar el volumen de tráfico de ataques en relación con todo el tráfico dirigido a un país, China sigue ocupando el primer puesto y EE. UU. desaparece de las primeras diez posiciones. Cloudflare observó que el 73 % del tráfico a las redes de Internet de China fueron ataques. No obstante, la clasificación normalizada cambia desde el segundo puesto, siendo los Países Bajos el país que recibe la segunda mayor proporción de tráfico de ataque (que representa el 35 % del tráfico global del país), seguidos de cerca por Tailandia, Taiwán y Brasil.

Principales vectores de ataque

El sistema de nombres de dominio, o DNS, funciona como la guía telefónica de Internet. El DNS ayuda a traducir la dirección de un sitio web legible por humanos (p. ej., www.cloudflare.com) a una dirección IP legible para la máquina (p. ej., 104.16.124.96). Cuando los atacantes interrumpen los servidores DNS, afectan a la capacidad de las máquinas para conectarse a un sitio web, y al hacerlo impiden que los usuarios accedan a los sitios web.

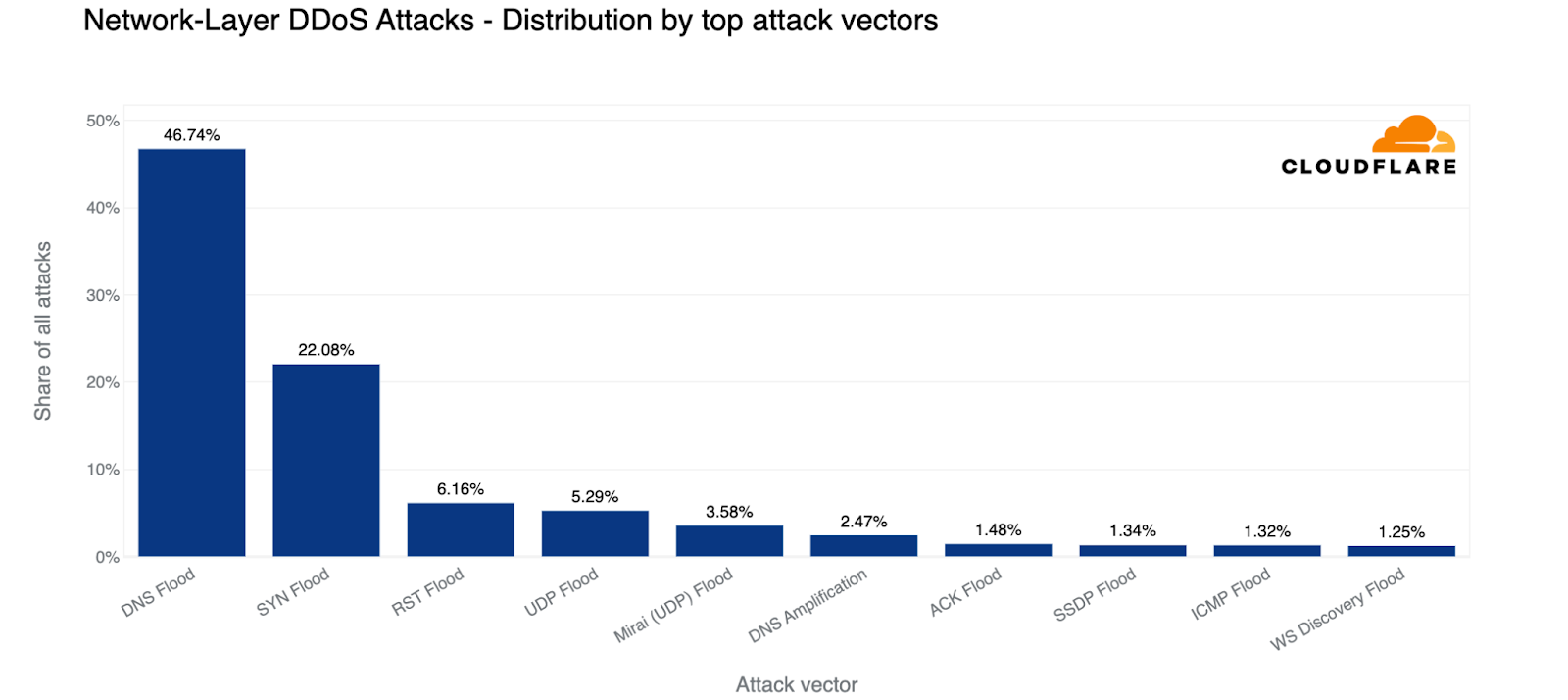

Por segundo trimestre consecutivo, los ataques DDoS basados en DNS fueron los más habituales. Casi el 47 % de todos los ataques se basaron en DNS, lo que representa un aumento del 44 % respecto al trimestre anterior. Los ataques de inundación SYN se mantienen en segundo lugar, seguidos por los ataques de inundación RST y de inundación UDP y los ataques de la botnet Mirai.

Nuevas amenazas: reducidas, reutilizadas y recicladas

Además de los vectores de ataque más comunes, también observamos un aumento importante de vectores de ataque menos conocidos, que suelen ser muy volátiles ya que los ciberdelincuentes intentan "reducir, reutilizar y reciclar" vectores de ataque ya utilizados. Suelen ser protocolos basados en UDP que se pueden aprovechar para lanzar ataques DDoS de amplificación y reflexión.

Una táctica conocida que seguimos observando es el uso de ataques de amplificación/reflexión. En este método de ataque, el atacante redirecciona el tráfico fuera de los servidores, y dirige las respuestas hacia su víctima. Los atacantes pueden utilizar diversos métodos para dirigir el tráfico redireccionado a su víctima, por ejemplo, la suplantación de IP.

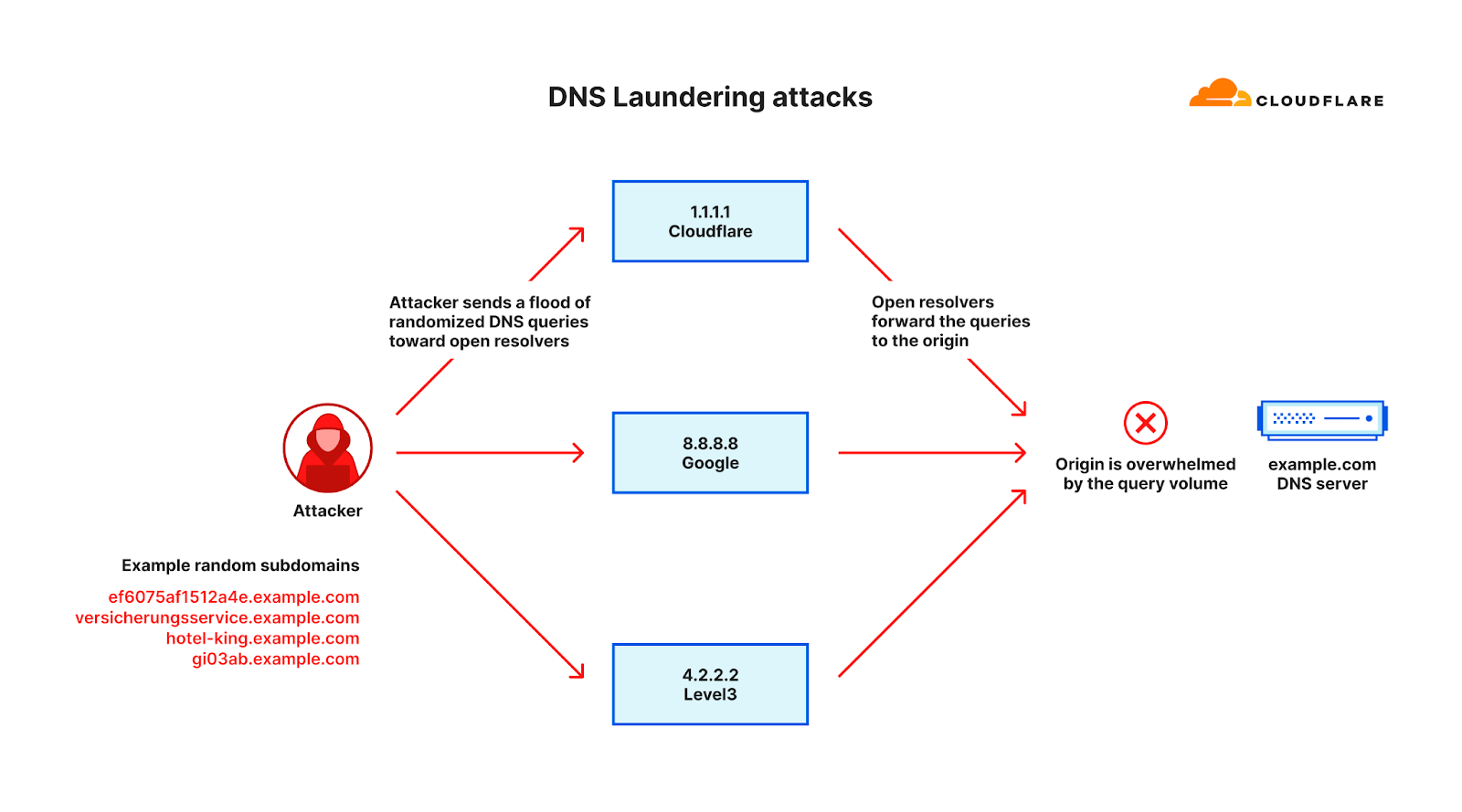

Otra táctica de reflexión es mediante un ataque denominado "ataque de blanqueo de DNS" En un ataque de blanqueo de DNS, el atacante consultará los subdominios de un dominio gestionado por el servidor DNS de la víctima. El prefijo que define el subdominio es aleatorio y nunca se utiliza más de una o dos veces en un ataque de este tipo. Debido al componente de aleatoriedad, los servidores DNS recursivos nunca tendrán una respuesta en caché y tendrán que reenviar la consulta al servidor DNS autoritativo de la víctima. Entonces, el servidor DNS autoritativo recibe tal bombardeo de consultas que no puede atender consultas legítimas, e incluso se bloquea por completo.

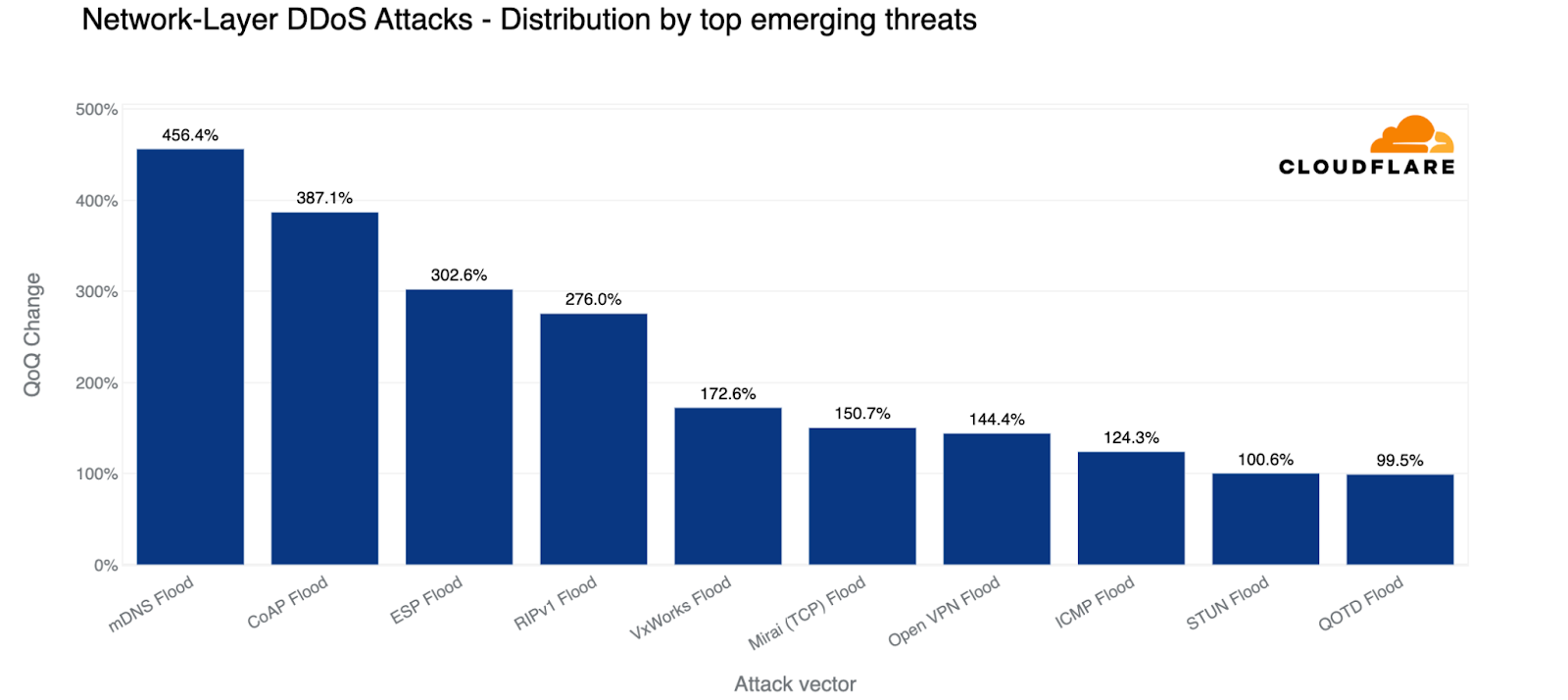

En el tercer trimestre, a nivel global, los ataques DDoS basados en DNS de multidifusión (mDNS) fueron el método de ataque con mayor crecimiento. Los ataques que explotan el protocolo CoAP (Constrained Application Protocol) y el protocolo ESP (Encapsulating Security Payload) ocupan, respectivamente, la segunda y tercera posición. Analicemos un poco más estos vectores de ataque.

Los ataques DDoS mDNS aumentaron un 456 %

DNS de multidifusión (mDNS) es un protocolo basado en UDP que se utiliza en redes locales para el descubrimiento de servicios/dispositivos. Los servidores mDNS vulnerables responden a consultas unicast que se originan fuera de la red local, que han sido "suplantadas" (alteradas) con la dirección de origen de la víctima. Esto genera ataques de amplificación. En el tercer trimestre, observamos un importante aumento de los ataques mDNS (un incremento del 456 % respecto al trimestre anterior).

Los ataques DDoS CoAP aumentaron en un 387 %

El protocolo CoAP (Constrained Application Protocol) está diseñado para su uso en electrónica básica y permite la comunicación entre dispositivos de forma ligera y con poca potencia. Sin embargo, se puede usar indebidamente para realizar ataques DDoS mediante la suplantación de IP o la amplificación, cuando los ciberdelincuentes explotan su capacidad de multidifusión o utilizan dispositivos CoAP mal configurados para generar grandes volúmenes de tráfico de red no deseado. Esto puede causar la interrupción de los servicios o la sobrecarga de los sistemas objetivo, de manera que dejen de estar disponibles para los usuarios legítimos.

Los ataques DDoS ESP aumentaron un 303 %

El protocolo ESP (Encapsulating Security Payload) forma parte de IPsec y permite la confidencialidad, la autenticación y la integridad a las comunicaciones de red. Sin embargo, se podría utilizar indebidamente en ataques DDoS si los ciberdelincuentes aprovechan sistemas mal configurados o vulnerables para reflejar o amplificar el tráfico hacia un objetivo para lograr la interrupción del servicio. Al igual que otros protocolos, para mitigar los riesgos de ataques DDoS es imprescindible proteger y configurar adecuadamente los sistemas que utilizan el protocolo ESP.

Ataques DDoS de rescate

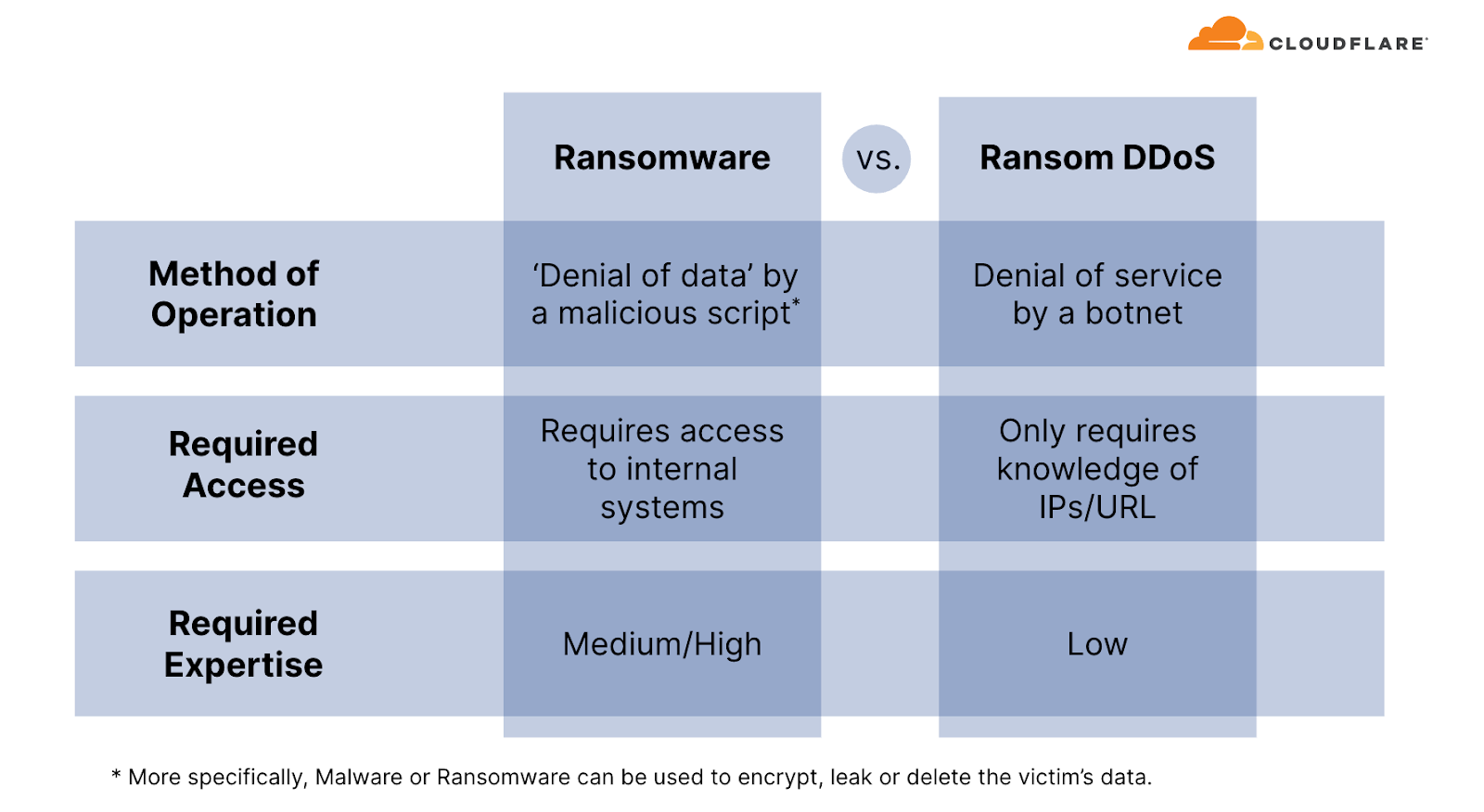

En ocasiones, los ataques DDoS se llevan a cabo para extorsionar el pago de rescates. Llevamos más de tres años encuestando a los clientes de Cloudflare y haciendo un seguimiento de los casos de ataques DDoS de rescate.

A diferencia de los ataques de ransomware, en los que las víctimas suelen caer en la trampa y descargan un archivo malicioso o hacen clic en un enlace de correo electrónico en riesgo que bloquea, elimina o filtra sus archivos hasta que se paga un rescate, los ataques DDoS de rescate pueden ser mucho más sencillos de ejecutar para los ciberdelincuentes. Los ataques DDoS de rescate no necesitan hacer uso de tácticas engañosas, como atraer a las víctimas para que abran correos electrónicos dudosos o hagan clic en enlaces fraudulentos, y tampoco necesitan aprovechar una brecha en la red ni acceder a los recursos corporativos.

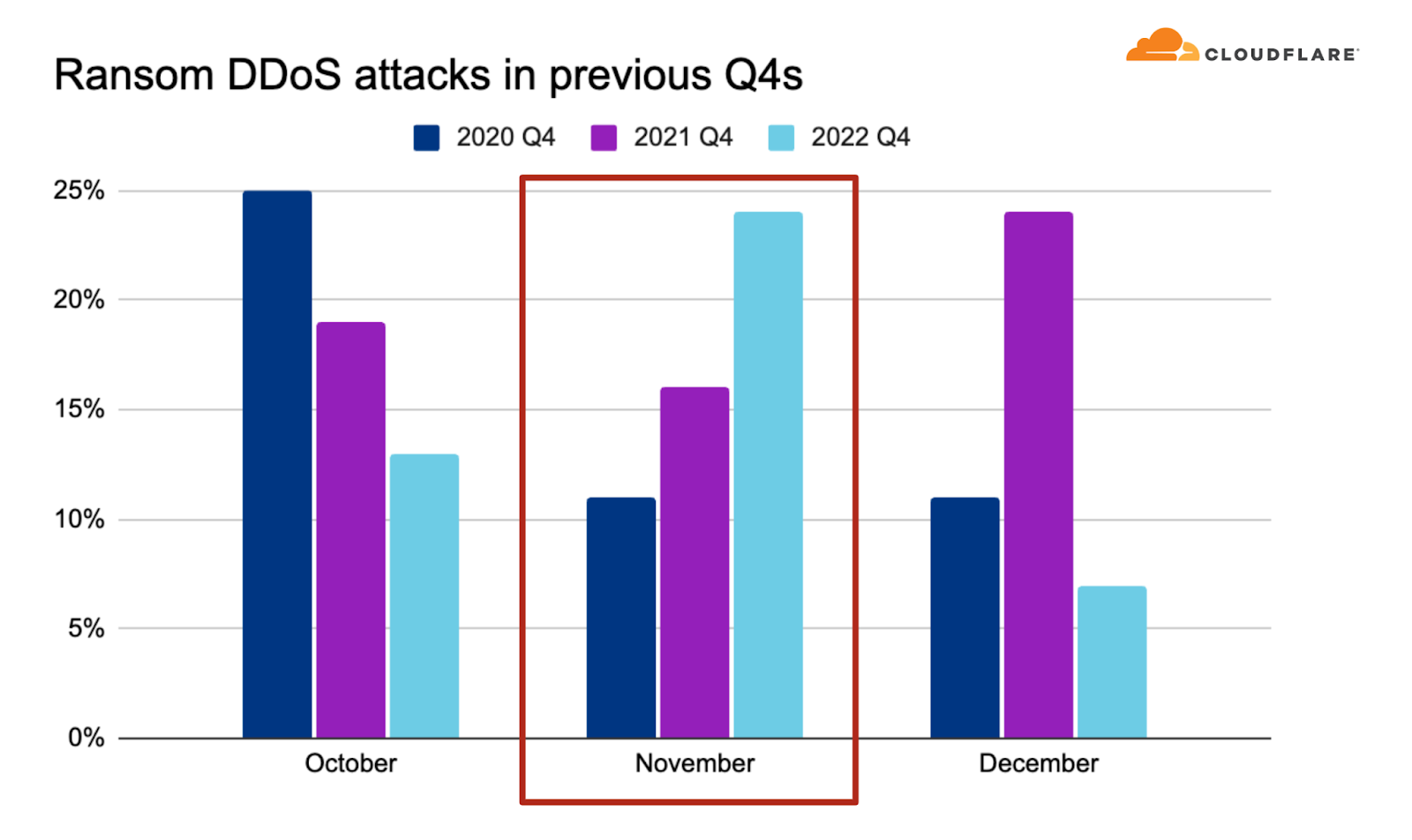

Durante el último trimestre, los informes de ataques DDoS de rescate han seguido disminuyendo. Aproximadamente el 8 % de los encuestados declararon haber sido amenazados o haber sido objeto de ataques DDoS de rescate. Esto refleja el descenso continuado que hemos venido observando durante todo el año. Esperamos que se deba a que los ciberdelincuentes se han dado cuenta de que las organizaciones no están dispuestas a pagar ninguna extorsión (que es lo que recomendamos).

Sin embargo, ten en cuenta que este tipo de ataques está sujeto a importantes variaciones según la temporada del año, y cabe esperar un aumento de los ataques DDoS de rescate durante los meses de noviembre y diciembre. Si analizamos las cifras del cuarto trimestre de los últimos tres años, podemos observar un aumento interanual importante de los ataques DDoS de rescate en noviembre. En estos años, en el cuarto trimestre uno de cada cuatro encuestados llegó a declarar haber sido objeto de ataques DDoS de rescate.

Mejorar tus defensas en la era de los ataques DDoS hipervolumétricos

En el último trimestre, observamos un aumento sin precedentes del tráfico de ataques DDoS. Este incremento se ha debido principalmente a la campaña de ataques DDoS HTTP/2 hipervolumétricos.

Los clientes de Cloudflare que utilizan nuestro proxy inverso HTTP, es decir, nuestros servicios CDN/WAF, ya están protegidos de estos y otros ataques DDoS HTTP. Recomendamos encarecidamente a los clientes de Cloudflare que utilicen servicios no HTTP, así como a las organizaciones que no utilicen ninguno de los servicios de Cloudflare, utilizar un servicio automatizado y siempre activo de protección contra DDoS HTTP para sus aplicaciones HTTP.

Es importante recordar que la seguridad es un proceso, no un producto individual o accionar un interruptor. Sobre nuestros sistemas automatizados de protección contra DDoS, ofrecemos una combinación de funciones integrales como por ejemplo el firewall, la protección contra bots, la protección de API y el almacenamiento en caché para reforzar tus defensas. Nuestro enfoque multicapa optimiza tu postura de seguridad y minimiza las posibles repercusiones. Asimismo, hemos elaborado una lista de recomendaciones que te ayudarán a optimizar tus defensas contra los ataques DDoS. Puedes seguir nuestros asistentes paso a paso para proteger tus aplicaciones y detener los ataques DDoS.

...

Metodologías para la elaboración de los informes

Más información sobre nuestras metodologías y cómo generamos esta información: https://developers.cloudflare.com/radar/reference/quarterly-ddos-reports