В Cloudflare WAF теперь доступен более широкий спектр аналитической информации об угрозах: мы добавили четыре новых управляемых списка IP-адресов, которые можно использовать при настройке любого пользовательского правила межсетевого экрана.

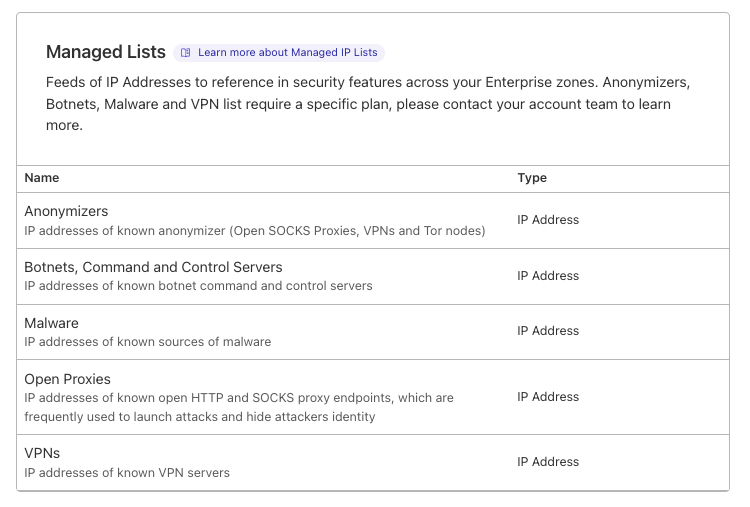

Управляемые списки создаются и поддерживаются Cloudflare, они составляются на основе аналитической информации об угрозах, собираемой путем анализа характеристик и тенденций трафика, наблюдаемого в Интернете. Клиенты на плане Enterprise с марта 2021 г. могут использовать список Open SOCKS Proxy (Открытые прокси-серверы SOCKS). Сегодня мы добавляем четыре новых списка IP-адресов: "VPN", "Botnets, Command and Control Servers", "Malware" и "Anonymizers" ("VPN", "Ботнеты и командные серверы", "Вредоносное ПО" и "Анонимайзеры").

Вы можете проверить, какие правила доступны на вашем плане, перейдя в раздел Manage Account → Configuration → Lists (Управление учетной записью → Конфигурация → Списки).

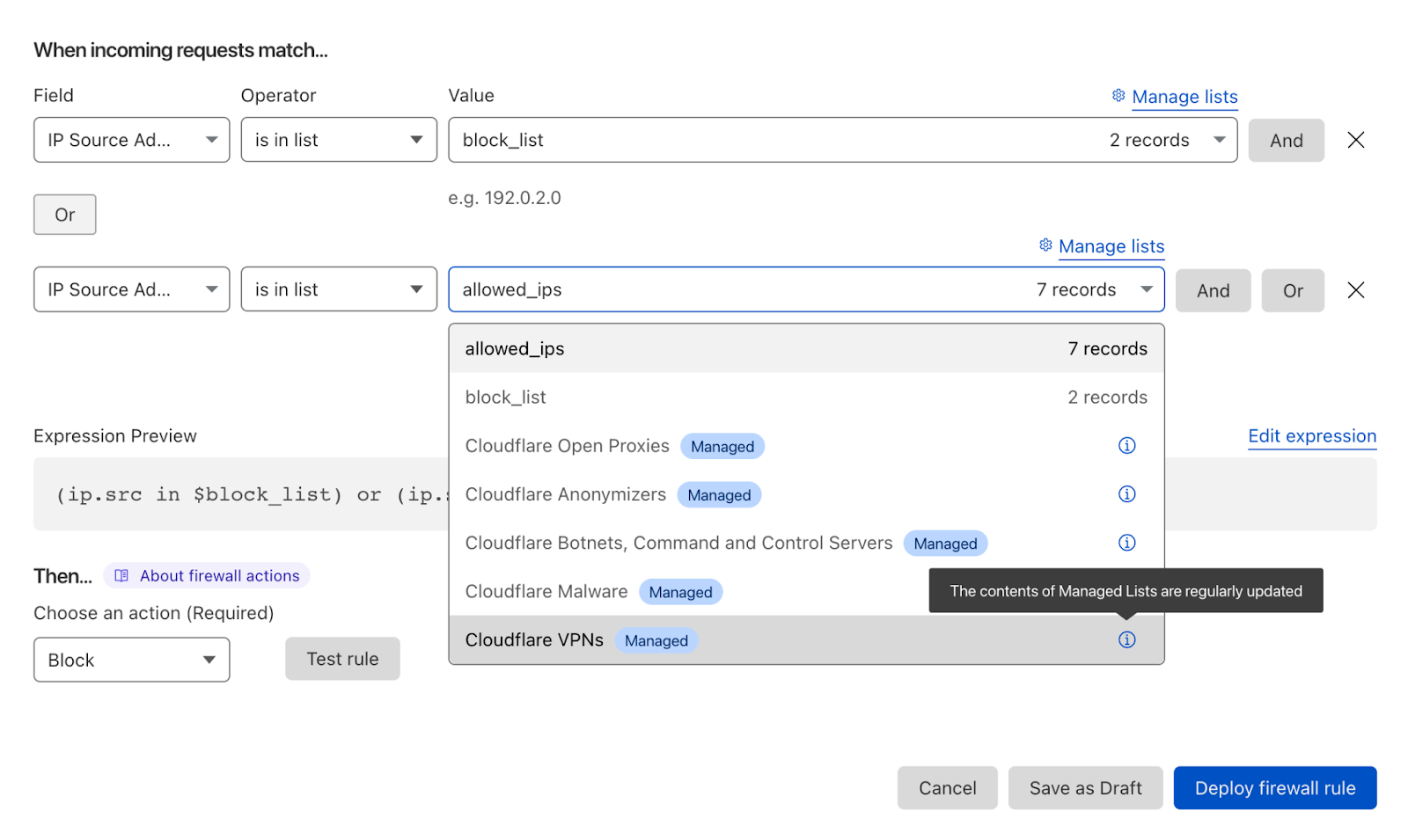

Клиенты могут обращаться к этим спискам при создании пользовательских правил межсетевого экрана, а также в разделе Advanced Rate Limiting (Расширенные возможности ограничения числа запросов). Например, вы можете выбрать блокировку всего трафика, поступающего с IP-адресов, классифицированных нами как VPN, или ограничить число запросов для трафика, приходящего с анонимайзеров. Для этого достаточно добавить ссылки на управляемые списки IP-адресов в нашем мощном конструкторе правил межсетевого экрана. Разумеется, вы также можете использовать свой собственный список IP-адресов.

Управляемые списки IP-адресов могут использоваться в правилах WAF для управления входящим трафиком с данных IP-адресов.

Откуда поступают данные?

Списки основаны на формируемых Cloudflare потоках данных об угрозах, которые предоставляются в виде списков IP-адресов для удобства использования в WAF. Каждый IP-адрес классифицируется путем объединения данных из открытых источников, а также, благодаря масштабу и охвату сети Cloudflare, за счет анализа поведения каждого IP-адреса. После появления IP-адреса в одном из этих потоков данных мы проверяем его классификацию, а затем направляем эту информацию обратно в наши системы безопасности и делаем ее доступной для клиентов в виде управляемого списка IP-адресов. Содержание каждого списка обновляется несколько раз в день.

Помимо классификации IP-адресов на основе собственных данных, Cloudflare отбирает и объединяет несколько источников данных, которые, по нашему мнению, надежно отслеживают активные угрозы безопасности, имея при этом низкий уровень ложных срабатываний. В современной среде IP-адрес, принадлежащий поставщику облачного сервиса, сегодня может распространять вредоносное ПО, а завтра — оказаться критически важным ресурсом для вашей компании.

Некоторые классификации IP-адресов общедоступны: в частности, данные OSINT или выходные узлы Tor, и мы включаем их в наш список анонимайзеров, чтобы вам не нужно было заново интегрировать этот список в каждый ресурс вашей сети. Другие классификации формируются или проверяются с использованием различных методов DNS, таких как DNS-поиск, поиск записей PTR и наблюдение за пассивным DNS через сеть Cloudflare.

Наши списки вредоносного ПО и командных серверов создаются в результате взаимодействия с тщательно отобранными партнерами, при этом один из типов данных, которые для нас особенно важны при выборе партнеров, — это IP-адреса источников угроз, которые не имеют связанных с ними записей DNS.

Наш список анонимайзеров включает несколько типов сервисов, выполняющих анонимизацию, в том числе VPN, открытые прокси-серверы и узлы Tor. Он включает в себя в качестве подмножеств более узкоспециализированные списки Cloudflare: VPN (известные коммерческие VPN-узлы) и Open Proxies (прокси-серверы, передающие трафик без необходимости аутентификации).

Аннотация IP-адресов на информационной панели

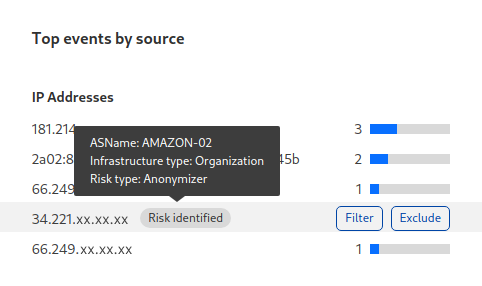

Использование списков IP-адресов для развертывания политики превентивной безопасности — очень хорошо, но как узнать, является ли IP-адрес, взаимодействующий с вашим веб-сайтом или приложением, частью ботнета или VPN? В рамках Недели безопасности 2022 мы объявили о предоставлении контекстной информации для списка анонимайзеров, а сейчас мы замыкаем круг, делая эту функцию доступной для всех новых списков.

На основе аналитических данных об угрозах категория IP-адреса отображается непосредственно на информационной панели Cloudflare. Допустим, вы анализируете запросы, которые были заблокированы WAF и которые, по всей видимости, прощупывали ваше приложение на наличие известных уязвимостей. Если IP-адрес источника этих запросов присутствует в одном из наших потоков данных (например, является частью VPN), соответствующая контекстная информация появится непосредственно на странице аналитики.

Если при проверке исходного IP-адреса какого-либо события WAF обнаруживается присутствие данного IP-адреса в одном из потоков данных об угрозах, соответствующая контекстная информация отображается непосредственно на информационной панели Cloudflare.

Эта информация может помочь вам выявить закономерности и решить, есть ли необходимость использовать управляемые списки для обработки трафика с этих IP-адресов определенным образом, например, путем создания правила, ограничивающего число запросов, принимаемых от данных пользователей в течение определенного периода времени.

Кто имеет доступ?

В следующей таблице указано, какие планы имеют доступ к каждой из этих функций. Пользователи на всех платных планах получат доступ к контекстуальной аннотации на информационной панели, а клиенты на плане Enterprise смогут пользоваться различными управляемыми списками. Управляемые списки можно использовать только для зон Enterprise в рамках учетной записи Enterprise.

.tg {border-collapse:collapse;border-spacing:0;} .tg td{border-color:black;border-style:solid;border-width:1px;font-family:Arial, sans-serif;font-size:14px; overflow:hidden;padding:10px 5px;word-break:normal;} .tg th{border-color:black;border-style:solid;border-width:1px;font-family:Arial, sans-serif;font-size:14px; font-weight:normal;overflow:hidden;padding:10px 5px;word-break:normal;} .tg .tg-tfgg{background-color:#EFEFEF;color:#F00;font-weight:bold;text-align:center;vertical-align:top} .tg .tg-gpin{background-color:#C9DAF8;text-align:left;vertical-align:top} .tg .tg-ekg0{background-color:#EFEFEF;font-weight:bold;text-align:left;vertical-align:top} .tg .tg-5ll9{background-color:#EFEFEF;color:#009901;font-weight:bold;text-align:center;vertical-align:top} .tg .tg-m0cw{background-color:#C9DAF8;font-weight:bold;text-align:center;vertical-align:top}

| FREE | PRO | BIZ | ENT with WAF Essential | ENT with WAF Advanced * | |

|---|---|---|---|---|---|

| Annotations | x | ✅ | ✅ | ✅ | ✅ |

| Open Proxies | x | x | x | ✅ | ✅ |

| Anonymizers | x | x | x | x | ✅ |

| VPNs | x | x | x | x | ✅ |

| Botnets, command and control | x | x | x | x | ✅ |

| Malware | x | x | x | x | ✅ |

FREE

PRO

BIZ

ENT

Advanced ENT *

Аннотация

x

✅

✅

✅

✅

Открытые прокси-серверы

x

x

x

✅

✅

Анонимайзеры

x

x

x

x

✅

VPN

x

x

x

x

✅

Ботнеты, командные серверы

x

x

x

x

✅

Вредоносное ПО

x

x

x

x

✅

* Свяжитесь с вашим менеджером Customer Success, чтобы узнать, как получить доступ к этим спискам.

Планы на будущее

Мы работаем над расширением охвата наших данных об угрозах. В ближайшие месяцы мы предложим новые списки IP-адресов, в частности, мы готовим списки поставщиков облачных сервисов и служб преобразования сетевых адресов операторского класса (CG-NAT).