Cloudflare rozszerza możliwości analizy zagrożeń naszej zapory aplikacji internetowej (WAF), dodając cztery zarządzane listy adresów IP, które można wykorzystywać w ramach dowolnej niestandardowej reguły zapory.

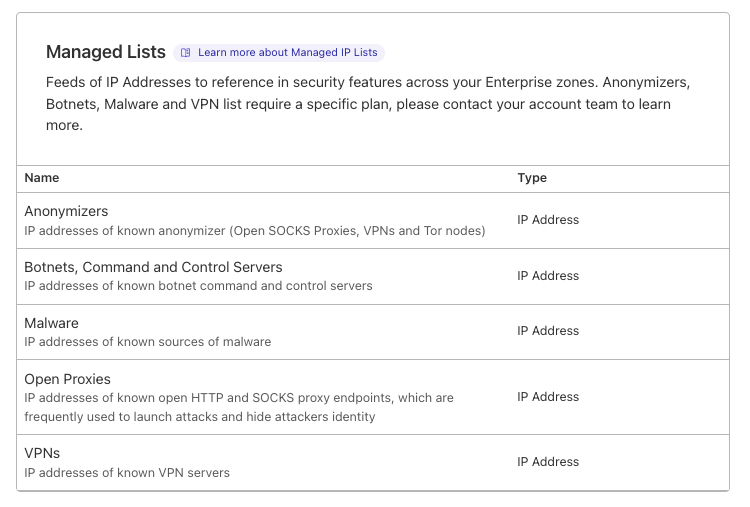

Listy zarządzane są tworzone i utrzymywane przez Cloudflare. Budujemy je na podstawie dotyczących zagrożeń informacji, uzyskiwanych na podstawie analizy wzorców i trendów w Internecie. Klienci Enterprise mogą już korzystać z listy otwartych serwerów proxy SOCKS (powstałej w marcu 2021 roku), do której dziś dołączają cztery kolejne listy adresów IP: VPN, botnety i serwery dowodzenia, złośliwe oprogramowanie, anonimizatory.

Aby sprawdzić, jakie reguły są dostępne w ramach Twojego planu, przejdź do Manage Account → Configuration → Lists.

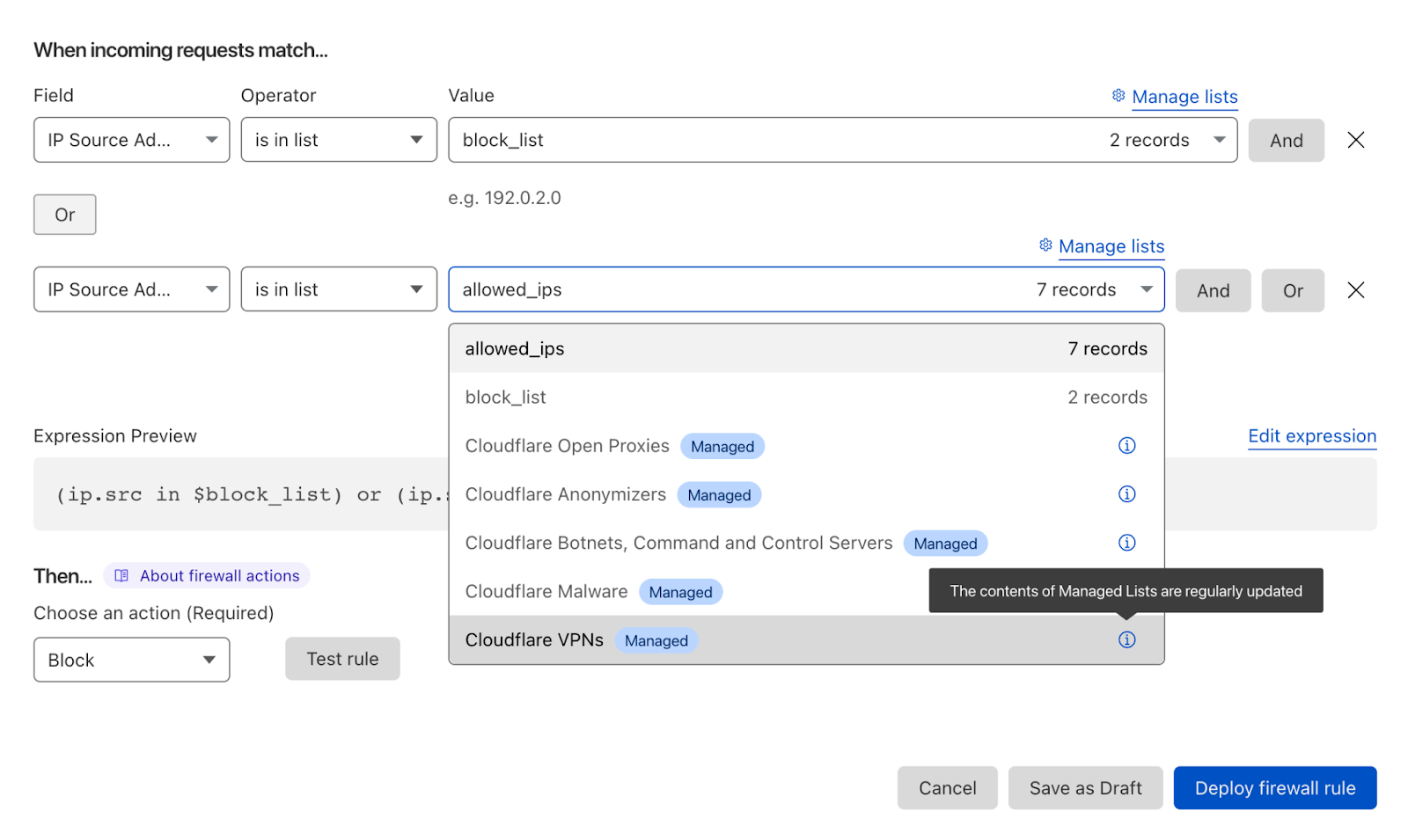

Klienci mogą posługiwać się tymi listami, tworząc niestandardową regułę zapory lub włączając zaawansowane ograniczenie przepustowości. Można na przykład zablokować wszelki ruch generowany przez adresy IP, które klasyfikujemy jako sieci VPN, albo ograniczyć prędkość ruchu generowanego przez wszystkie anonimizatory. Wystarczy włączyć zarządzane listy adresów IP w potężny konstruktor reguł zapory. Oczywiście klienci mogą również korzystać z własnych niestandardowych list adresów IP.

Zarządzane listy adresów IP można wykorzystywać w regułach WAF do zarządzania ruchem przychodzącym z tych adresów.

Skąd pochodzą kanały informacyjne?

Listy bazują na generowanych przez Cloudflare kanałach zagrożeń, które są dostępne jako listy adresów IP, co umożliwia bezpośrednią konsumpcję przez WAF. Każdy adres IP jest klasyfikowany poprzez połączenie danych z otwartych źródeł oraz analizę zachowania każdego adresu IP, w czym bardzo pomocna jest skala i zasięg sieci Cloudflare. Po dodaniu adresu IP do jednego z kanałów weryfikujemy jego klasyfikację, przesyłamy tę informację do naszych systemów bezpieczeństwa i udostępniamy ją naszym klientom w postaci zarządzanej listy adresów IP. Zawartość każdej listy jest aktualizowana wiele razy w ciągu dnia.

Oprócz generowania klasyfikacji adresów IP na podstawie wewnętrznych danych Cloudflare selekcjonujemy i łączymy kilka źródeł danych, które według nas zapewniają wiarygodny obraz aktywnych zagrożeń bezpieczeństwa i mają niewiele wyników fałszywie dodatnich. W obecnych warunkach adres IP należący do dostawcy chmury może jednego dnia rozpowszechniać złośliwe oprogramowanie, a następnego okazać się dla Twojej firmy krytycznym zasobem.

Niektóre klasyfikacje adresów IP to ogólnodostępne dane ze źródeł typu OSINT, na przykład węzły wyjściowe sieci Tor. Cloudflare integruje je w listę anonimizatorów za Ciebie, dzięki czemu nie musisz integrować tej listy w każdy zasób w swojej sieci. Inne klasyfikacje są wyznaczane lub weryfikowane z użyciem różnorakich technik DNS, takich jak wyszukiwanie, wyszukiwanie rekordów PTR czy obserwacja pasywnych DNS z sieci Cloudflare.

Nasze listy skupiające się na złośliwym oprogramowaniu i serwerach dowodzenia są generowane dzięki wyselekcjonowanym partnerstwom. Wybierając partnerów, bierzemy pod uwagę między innymi źródła danych identyfikujące zagrożenia bezpieczeństwa, z którymi nie są powiązane rekordy DNS.

Nasza lista anonimizatorów obejmuje kilka typów usług, które ukrywają tożsamość, w tym VPN, otwarte proxy i węzły sieci Tor. Jest to zbiór obejmujący między innymi zawartość zawężonej listy VPN (węzłów znanych komercyjnych sieci VPN) i naszej listy otwartych serwerów proxy (serwerów pośredniczących niewymagających uwierzytelnienia).

Adnotacje o adresach IP na pulpicie

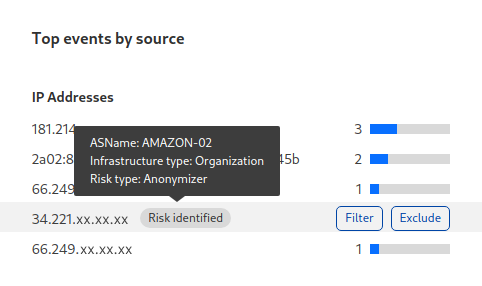

Korzystanie z tych list do wdrożenia prewencyjnej zasady bezpieczeństwa dla tych adresów IP jest bardzo pomocne, ale warto też wiedzieć, czy adres IP mający dostęp do strony internetowej czy aplikacji należy do botnetu albo sieci VPN. Udostępniliśmy już dane kontekstowe anonimizatorów w ramach tygodnia bezpieczeństwa na rok 2022, a teraz zamykamy koło, rozszerzając tę funkcję, by obejmowała wszystkie nowe listy.

Dzięki kanałom informacyjnym nt. zagrożeń Cloudflare kategoria adresów IP przejdzie bezpośrednio na pulpit nawigacyjny. Powiedzmy, że badasz żądania zablokowane przez WAF, które zdawały się szukać w Twojej aplikacji znanych luk w zabezpieczeniach. Jeśli adres IP źródła tych żądań zgadza się z jednym z naszych kanałów (np. należy do sieci VPN), informacje kontekstowe pojawią się bezpośrednio na stronie analizy danych.

Kiedy adres IP źródła wydarzenia WAF znajduje się w jednym z kanałów zagrożeń, informacje kontekstowe są dostępne bezpośrednio na pulpicie nawigacyjnym Cloudflare.

Te informacje mogą pomóc w znalezieniu wzorców ruchu i podjęciu decyzji, czy należy zastosować listy zarządzane, na przykład tworząc regułę ograniczenia przepustowości, która ogranicza liczbę żądań, jakie dane adresy IP mogą wysłać w określonym czasie.

Dla kogo są te kanały?

Poniższa tabela przedstawia, które plany zapewniają dostęp do poszczególnych funkcji. Każdy płatny plan zapewnia dostęp do informacji kontekstowych na panelu, natomiast plan Enterprise dodatkowo daje dostęp do różnych list zarządzanych. Z list zarządzanych można korzystać wyłącznie w strefach Enterprise w ramach konta Enterprise.

.tg {border-collapse:collapse;border-spacing:0;} .tg td{border-color:black;border-style:solid;border-width:1px;font-family:Arial, sans-serif;font-size:14px; overflow:hidden;padding:10px 5px;word-break:normal;} .tg th{border-color:black;border-style:solid;border-width:1px;font-family:Arial, sans-serif;font-size:14px; font-weight:normal;overflow:hidden;padding:10px 5px;word-break:normal;} .tg .tg-tfgg{background-color:#EFEFEF;color:#F00;font-weight:bold;text-align:center;vertical-align:top} .tg .tg-gpin{background-color:#C9DAF8;text-align:left;vertical-align:top} .tg .tg-ekg0{background-color:#EFEFEF;font-weight:bold;text-align:left;vertical-align:top} .tg .tg-5ll9{background-color:#EFEFEF;color:#009901;font-weight:bold;text-align:center;vertical-align:top} .tg .tg-m0cw{background-color:#C9DAF8;font-weight:bold;text-align:center;vertical-align:top}

| FREE | PRO | BIZ | ENT with WAF Essential | ENT with WAF Advanced * | |

|---|---|---|---|---|---|

| Annotations | x | ✅ | ✅ | ✅ | ✅ |

| Open Proxies | x | x | x | ✅ | ✅ |

| Anonymizers | x | x | x | x | ✅ |

| VPNs | x | x | x | x | ✅ |

| Botnets, command and control | x | x | x | x | ✅ |

| Malware | x | x | x | x | ✅ |

Za darmo

PRO

BIZ

ENT

Advanced ENT *

Adnotacje

x

✅

✅

✅

✅

Otwarte proxy

x

x

x

✅

✅

Anonimizatory

x

x

x

x

✅

VPN

x

x

x

x

✅

Botnety i serwery dowodzenia

x

x

x

x

✅

Złośliwe oprogramowanie

x

x

x

x

✅

* Aby dowiedzieć się, jak uzyskać dostęp do tych list, skontaktuj się ze swoim doradcą klienta.

Przyszłe wersje

Prowadzimy już prace nad dalszym wzbogaceniem naszych kanałów informacyjnych. W kolejnych miesiącach zaczniemy zapewniać więcej list adresów IP, a szczególnie interesują nas dostawcy chmur i translacja adresów sieciowych typu CG-NAT.