Aumentamos las capacidades de información de amenazas de nuestro WAF con cuatro nuevas listas de IP administradas que se pueden utilizar como parte de cualquier regla de firewall personalizada.

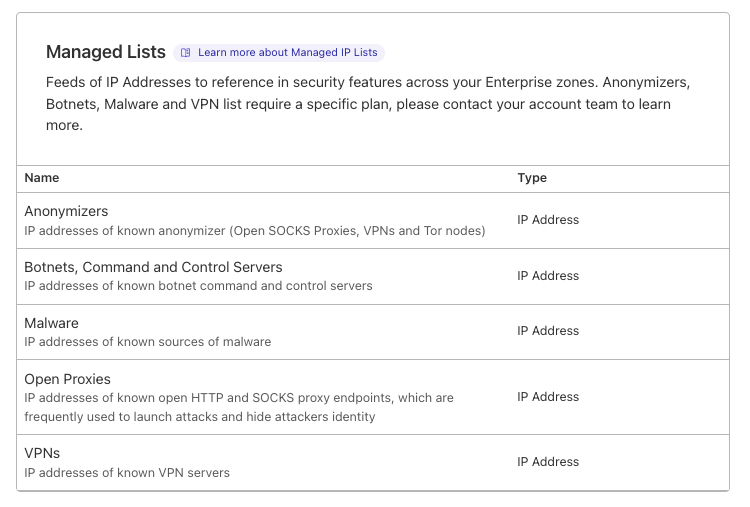

Cloudflare crea y mantiene listas administradas que se crean sobre la base de la información sobre amenazas recopilada mediante el análisis de patrones y tendencias observados en Internet. Los clientes Enterprise ya pueden utilizar la lista de proxies de Open SOCKS (lanzada en marzo de 2021) y hoy añadimos cuatro nuevas listas de IP: "VPN", "Botnets, Servidores de mando y control", "Malware" y "Anonimizadores".

Puedes comprobar qué reglas están disponibles en tu plan en el menú Gestionar cuenta → Configuración → Listas.

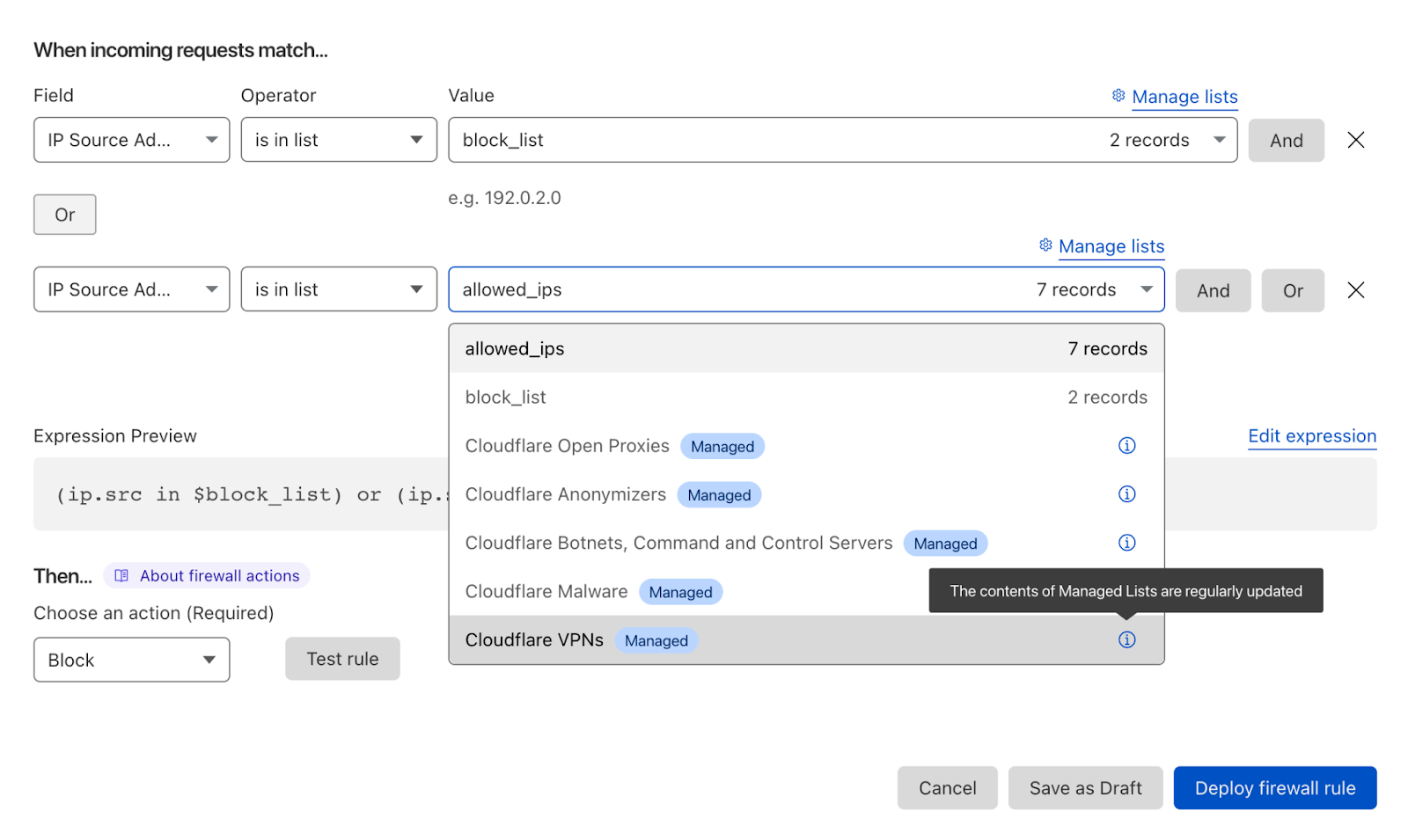

Los clientes pueden hacer referencia a estas listas creando una regla de firewall personalizada o en limitación de velocidad avanzada. Por ejemplo, puedes elegir bloquear todo el tráfico generado por las direcciones IP que clasificamos como VPN, o limitar el tráfico generado por todos los anonimizadores. Puedes incorporar simplemente listas de direcciones IP administradas en el potente generador de reglas de firewall. Por supuesto, también puedes utilizar tu propia lista de direcciones IP personalizada.

Las listas de IP administradas se pueden utilizar en las reglas del WAF para gestionar el tráfico entrante procedente de estas IP.

¿De dónde proceden estas fuentes?

Estas listas se basan en las fuentes de información sobre amenazas generadas por Cloudflare, que están disponibles como listas de IP que usa el WAF de manera muy sencilla. Cada IP se clasifica combinando datos de código abierto, así como analizando el comportamiento de cada IP aprovechando la escala y el alcance de la red de Cloudflare. Después de incluir una dirección IP en una de estas fuentes, verificamos su clasificación y volvemos a introducir esta información en nuestros sistemas de seguridad y la ponemos a disposición de nuestros clientes en forma de lista de direcciones IP administradas. El contenido de cada lista se actualiza varias veces al día.

Además de generar clasificaciones de direcciones IP basadas en los datos internos de Cloudflare, seleccionamos y combinamos varias fuentes de datos que creemos que proporcionan una cobertura fiable de las amenazas de seguridad activas con una baja tasa de falsos positivos. En el entorno actual, una dirección IP perteneciente a un proveedor de nube podría estar hoy distribuyendo malware, pero mañana podría ser un recurso crítico para tu empresa.

Algunas clasificaciones de direcciones IP están disponibles públicamente, los datos OSINT, por ejemplo los nodos de salida de Tor, y Cloudflare se encarga de integrarlas en nuestra lista de anonimizadores para que no tengas que gestionar la integración de esta lista en cada activo de tu red. Otras clasificaciones se determinan o investigan mediante diversas técnicas de DNS, como la búsqueda, la búsqueda de registros PTR y la comprobación de DNS pasivo desde la red de Cloudflare.

Nuestras listas, que se centran en el malware y el mando y control, se generan a partir de asociaciones seleccionadas. Un tipo de dirección IP al que nos dirigimos cuando seleccionamos socios son las fuentes de datos que identifican las amenazas a la seguridad que no tienen registros DNS asociados.

Nuestra lista de anonimizadores abarca varios tipos de servicios que realizan la anonimización, como las VPN, los proxies abiertos y los nodos Tor. Es un supraconjunto de la lista de VPN más focalizada (nodos VPN comerciales conocidos), y de la lista de proxies abiertos de Cloudflare (proxies que retransmiten el tráfico sin requerir autenticación).

En las anotaciones de direcciones IP del panel de control

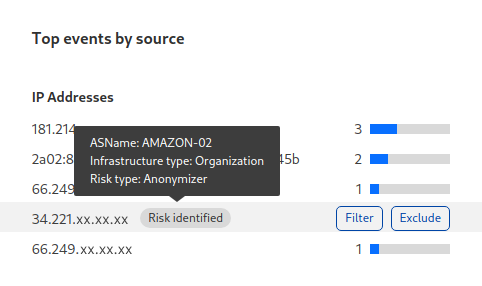

Utilizar estas listas para implementar una política de seguridad preventiva para estas direcciones IP es genial, pero ¿qué te parecería saber si una dirección IP que está interactuando con tu sitio web o aplicación forma parte de una botnet o una VPN? Primero anunciamos la información contextual para los anonimizadores en el marco de la Semana de la seguridad 2022, pero ahora cerramos el círculo ampliando esta función para cubrir todas las listas nuevas.

Como parte de la información sobre amenazas de Cloudflare, presentamos la categoría de IP directamente en el panel de control. Digamos que estás investigando solicitudes que bloqueó el WAF y que parecían estar explorando tu aplicación en busca de vulnerabilidades de software conocidas. Si la dirección IP de origen de estas solicitudes coincide con una de nuestras fuentes (por ejemplo, parte de una VPN), la información contextual aparecerá directamente en la página de análisis.

Cuando la dirección IP de origen de un evento del WAF coincide con una de las fuentes de amenazas, proporcionamos información contextual directamente en el panel de control de Cloudflare.

Esta información puede ayudarte a ver patrones y a decidir si necesitas utilizar las listas administradas para gestionar el tráfico de estas direcciones IP de una manera concreta, por ejemplo, creando una regla de limitación de velocidad que reduzca la cantidad de solicitudes que estos ciberdelincuentes pueden realizar durante un periodo de tiempo.

¿Quién puede beneficiarse?

La siguiente tabla resume qué planes tienen acceso a cada una de estas funciones. Todos los planes de pago tendrán acceso a la información contextual en el panel de control, pero los clientes del plan Enterprise podrán utilizar diferentes listas administradas. Las listas administradas solo se pueden utilizar en las zonas Enterprise dentro de una cuenta Enterprise.

.tg {border-collapse:collapse;border-spacing:0;} .tg td{border-color:black;border-style:solid;border-width:1px;font-family:Arial, sans-serif;font-size:14px; overflow:hidden;padding:10px 5px;word-break:normal;} .tg th{border-color:black;border-style:solid;border-width:1px;font-family:Arial, sans-serif;font-size:14px; font-weight:normal;overflow:hidden;padding:10px 5px;word-break:normal;} .tg .tg-tfgg{background-color:#EFEFEF;color:#F00;font-weight:bold;text-align:center;vertical-align:top} .tg .tg-gpin{background-color:#C9DAF8;text-align:left;vertical-align:top} .tg .tg-ekg0{background-color:#EFEFEF;font-weight:bold;text-align:left;vertical-align:top} .tg .tg-5ll9{background-color:#EFEFEF;color:#009901;font-weight:bold;text-align:center;vertical-align:top} .tg .tg-m0cw{background-color:#C9DAF8;font-weight:bold;text-align:center;vertical-align:top}

| FREE | PRO | BIZ | ENT with WAF Essential | ENT with WAF Advanced * | |

|---|---|---|---|---|---|

| Annotations | x | ✅ | ✅ | ✅ | ✅ |

| Open Proxies | x | x | x | ✅ | ✅ |

| Anonymizers | x | x | x | x | ✅ |

| VPNs | x | x | x | x | ✅ |

| Botnets, command and control | x | x | x | x | ✅ |

| Malware | x | x | x | x | ✅ |

GRATUITO

PRO

BIZ

ENT

ENT AVANZADO *

Anotaciones

x

✅

✅

✅

✅

Proxies abiertos

x

x

x

✅

✅

Anonimizadores

x

x

x

x

✅

VPN

x

x

x

x

✅

Botnet, mando y control

x

x

x

x

✅

Malware

x

x

x

x

✅

* Ponte en contacto con tu gerente de Customer Success si deseas obtener más información.

Próximas versiones

Estamos trabajando para enriquecer aún más nuestras fuentes de amenazas. En los próximos meses vamos a proporcionar más listas de IP, concretamente estamos estudiando listas para proveedores de nube y para GC-NAT (Carrier-grade Network Address Translation).