当社は今年、IDに基づくアクセス制御機能を備えたCloudflareネットワーク上でプライベートネットワークの構築が可能になったことを発表しました。まもなくこの制御をセッションとログインインターバルにも拡張できるようになることをお知らせできて、嬉しく思います。

プライベートネットワークは適応できず

プライベートネットワークは、長年にわたって企業アプリケーションのバックボーンでした。セキュリティチームは、アプリケーションの周囲に厳格なセキュリティ境界を構築するために、プライベートネットワークを使用していました。機密データにアクセスするためには、ユーザーは物理的にネットワーク上にいる必要がありました。つまり、ユーザーはオフィスにいながら、企業が管理するデバイスから接続する必要があったのです。これは完璧なものではなく、物理接続やWi-Fiでネットワークアクセスが侵害される可能性がありましたが、証明書や物理的なファイアウォールなどのツールが存在し、これらの脅威を防止することができました。

しかし、リモートでの仕事が増えるにつれて、この境界線はますます難しくなってきました。支社、データセンター、リモートの従業員など、すべての人がアプリケーションにアクセスする必要があったため、企業はリモートユーザーをアプリケーションと同じネットワークに接続するために、仮想プライベートネットワーク(VPN)に頼るようになりました。

あちこちのユーザーをつなぐという問題と並行して、プライベートネットワークのセキュリティモデルはさらに危険な問題となりました。プライベートネットワークの内部に入ると、明示的に禁止されていない限り、ユーザーはデフォルトでネットワーク上のあらゆるリソースにアクセスすることができます。IDベースの制御とログの実装は、困難か不可能でした。

また、プライベートネットワークには、運用上のオーバーヘッドがつきものです。プライベートネットワークはRFC 1918で予約済みIPスペースに従ってルーティングされますが、このスペースは限られており、IPアドレスの重複や衝突が発生する可能性があります。また、管理者は、プライベートネットワークが耐えうる総負荷量も考慮する必要があります。この負荷は、VPN上の従業員がビデオ通話をしたり、オフタイムにビデオを見たりすることによって、さらに悪化する可能性があります。

最新の代替はすべてのユースケースを解決できず

SaaSアプリケーションとCloudflare AccessのようなZero Trustネットワークソリューションにより、VPNなしで安全なエクスペリエンスを提供することが容易になりました。管理者は、アプリケーションごとに多要素認証や異常なログインに対するロギング警告などの制御を設定することができます。公開されているアプリケーションのセキュリティ制御は、プライベートネットワーク上のアプリケーションをはるかに凌駕しています。

しかし、アプリケーションによっては、依然として従来型のプライベートネットワークが必要な場合があります。ブラウザ外のシッククライアント、任意のTCPまたはUDPプロトコルを伴うユースケースは、やはりブラウザ外に存在する接続モデルの方が適しています。

Zero Trustモデルを採用することに興奮しつつも、より古典的なプライベートネットワークのユースケースをサポートする必要がある、というお客様の声を聞きました。そこで、当社はグローバルネットワーク上にプライベートネットワークを構築する機能を発表しました。管理者は、特定のIPや宛先に到達できるユーザーについて、Zero Trustルールを構築することができます。エンドユーザーは、インターネットの他の部分へのオンランプを支えているのと同じCloudflareエージェントから接続しました。しかし、1つのルールが欠けていました。

Cloudflareのプライベートネットワークにセッション制御を持ち込む

Cloudflareのグローバルネットワークがこれを可能にし、光の高速化を実現します。最初のステップは、あらゆるプライベートネットワークをCloudflareに安全に接続することです。これはCloudflare Tunnelを使って安全なアウトバウンド専用トンネルを確立するか、GREやIPSecトンネルのような従来の接続方法を採用することで可能です。

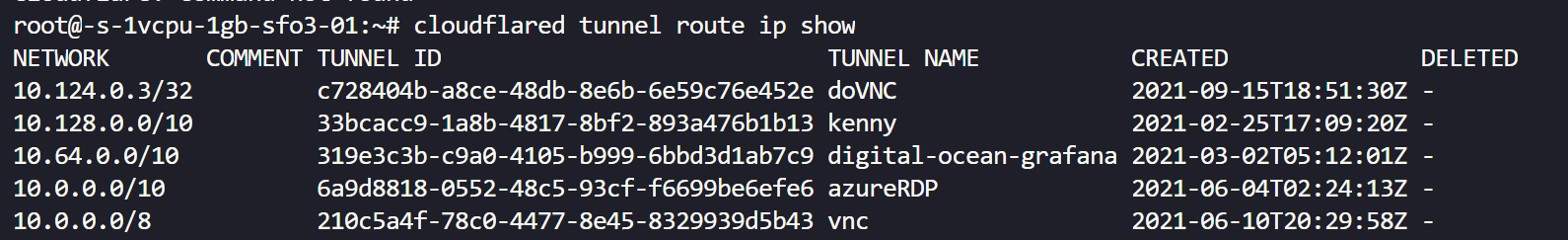

トンネル接続が確立されると、Cloudflareのインスタンス上で特定のプライベートIP範囲をアドバタイズすることができます。これは、トンネルをIPアドレスのCIDRブロックにマッピングする一連のコマンドで行われます。下のスクリーンショットでは、それぞれの固有の識別子と割り当てられた名前でCIDRの範囲が一意のCloudflareトンネルにマッピングされています。

アプリケーションがCloudflareのネットワーク上でアドレス指定できるようになると、ユーザーはこれらのプライベートIP範囲にアクセスする方法が必要になります。そこで従来は、ユーザーをアプリケーションと同じネットワーク上に置くためにVPNが使用されてきました。その代わり、CloudflareのWARPクライアントがユーザーのインターネットトラフィックをCloudflareのネットワークに接続するために使用されます。

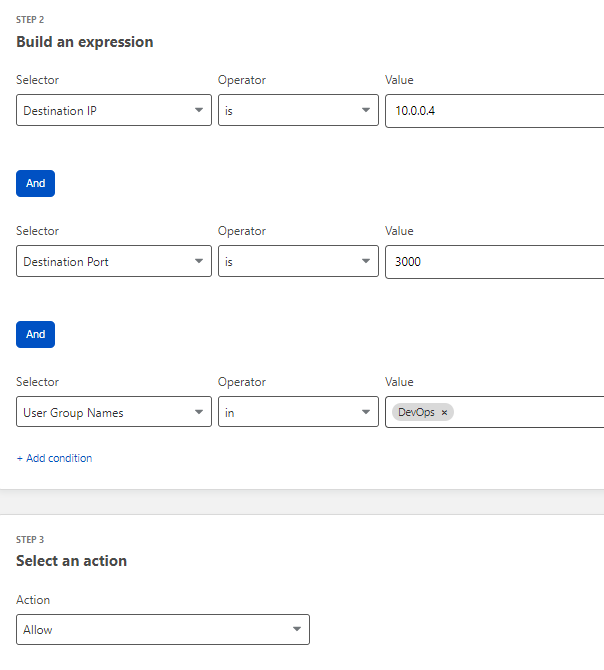

管理者は、ユーザーのデバイスクライアントからのトラフィックを制御することができます。管理者は、きめ細かいアイデンティティベースのポリシーを作成し、どのユーザーが特定のIPプライベートアドレスや、近い将来はホスト名で特定のアプリケーションにアクセスできるかを制御することができます。

これは、ITおよびセキュリティチームにとって大きな前進でした。VPNに起因するうんざりする遅延、管理およびバックホールの問題が排除されたからです。しかし、ユーザーが一度認証を受けると、完全に取り消されない限り、無期限に接続を続けることができました。例えば、24時間ごとに強制的にログインさせたり、1週間後にタイムアウトを設定したりする必要があるお客様もいらっしゃると思います。当社は、お客様にそのような機能を提供できることをうれしく思っています。

ベータ版では、管理者はこのプライベートネットワークモデルで利用可能なリソースにセッションルールを追加することができます。管理者は、ポリシーに特定のセッション時間を設定し、ユーザーが多要素認証で再認証することを要求することができるようになります。

次は何が起きるでしょう?

今回の発表は、CloudflareのZero Trustプライベートネットワークをお客様の組織にとってより強力なものにするための1つの要素に過ぎません。また、今週発表されたのは、このモデルにおけるUDPのサポートです。チームは、既存のプライベートDNSネームサーバーを使用して、アプリケーションのホスト名をローカルドメインにマッピングできるようになります。これにより、アプリケーションのプライベートIPアドレスの衝突や一時的な問題を防ぐことができます。

これら2つの機能のベータ版を提供することを嬉しく思います。新年を前にこれらの機能を試したい方は、こちらのサインアップリンクをご利用いただくと、ベータ版利用可能の際に通知されます。

プライベートネットワークのZero Trust制御を開始したい場合、最初の50人のユーザーはCloudflareソリューションが無料です。dash.teams.cloudflare.comに移動して始めましょう!