วันนี้เรามีความตื่นเต้นที่จะแจ้งให้ทราบว่าทีมของคุณสามารถใช้งานเครือข่ายของ Cloudflare เพื่อสร้าง Zero Trust สำหรับควบคุมข้อมูลในองค์กรของคุณ - ไม่ว่ามันจะอยู่ที่ไหนและไม่ว่ามันจะเคลื่อนที่อย่างไร

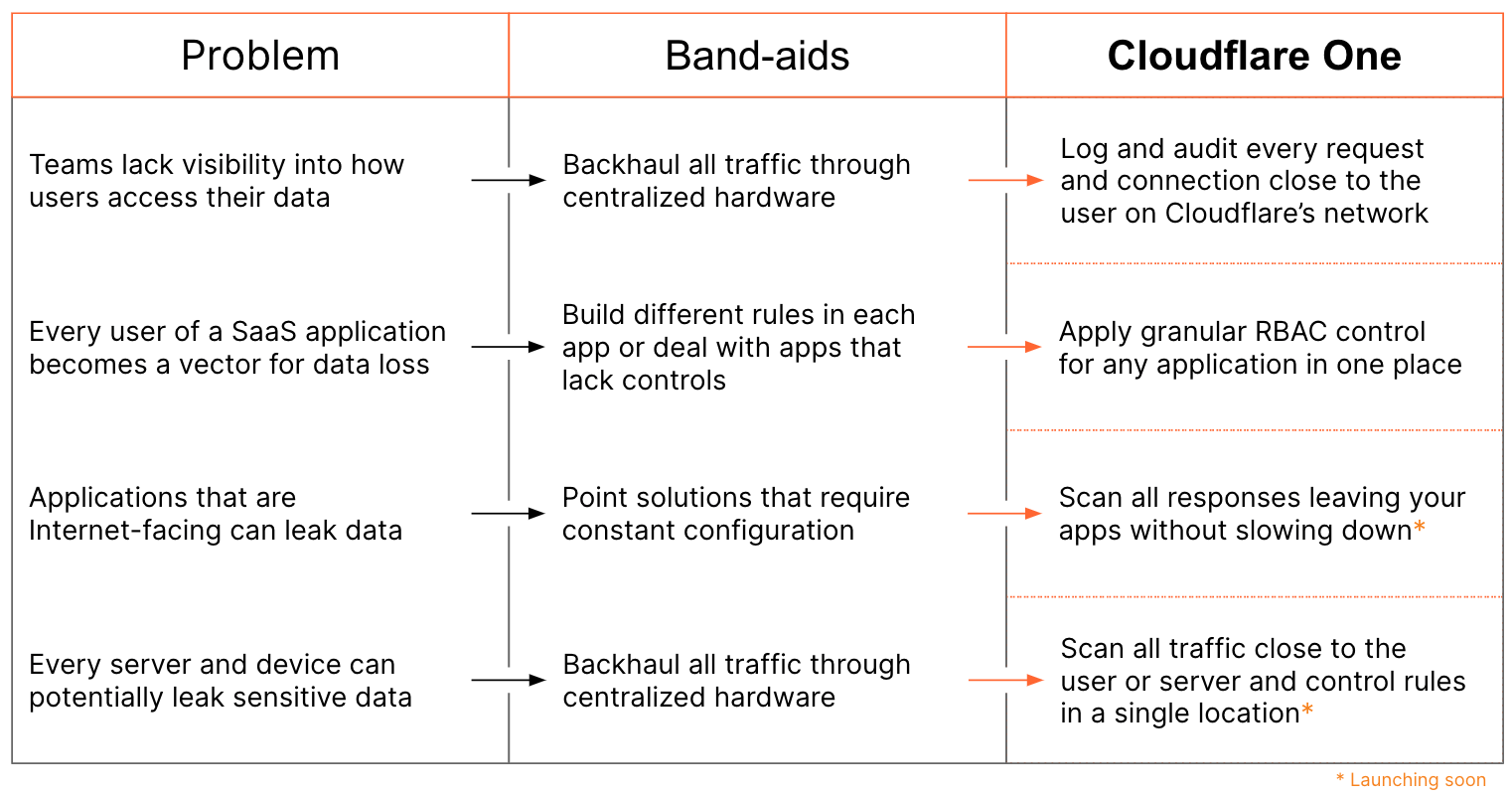

การหยุดยั้งข้อมูลสูญหายเป็นเรื่องที่ยากสำหรับทุกทีมและความท้าทายนั้นก็กลายเป็นสิ่งที่ยากขึ้นเนื่องจากผู้ใช้งานได้ออกจากสำนักงานและข้อมูลก็ถูกทิ้งไว้ในสถานที่ซึ่งเป็นศูนย์จัดเก็บ องค์กรจะไม่สามารถสร้างปราสาทและคูน้ำอย่างง่ายล้อมรอบข้อมูลของเขาได้อีกต่อไป ผู้ใช้งานในปัจจุบันเชื่อมต่อไปยังแอปพลิเคชันจากทุกๆ แห่งบนโลกซึ่งอยู่ในสภาพแวดล้อมที่นอกเหนือการควบคุมขององค์กร

เราได้พูดคุยกับลูกค้านับร้อยรายที่อาศัยมาตรการการหยุดชั่วคราวเพื่อลองสงวนรูปแบบโมเดลของปราสาทและคูน้ำไว้บ้างแต่การแก้ปัญหาเพียงชั่วคราวแต่ละแบบนั้นทำให้การใช้งานของผู้ใช้อืดอาดไม่ก็ทำให้ต้นทุนสูงขึ้นหรือไม่ก็ทั้งสองอย่าง ตัวเลือกที่ส่งผลระยะสั้นที่มีเกือบทั้งหมดรวมจุดโซลูชันไว้ด้วยกันและท้ายสุดก็เป็นการบังคับให้มีการรับส่งข้อมูลไปยังแบ็คฮาวล์ผ่านตำแหน่งศูนย์กลาง

ส่วนหนึ่งของCloudflare One ซึ่งเป็นวิธีในการป้องกันข้อมูลเสียหายของ Cloudflare นั้นขึ้นอยู่กับโครงสร้างพื้นฐานและเครือข่ายทั่วโลกเดียวกันกับวิธีซึ่งเพิ่มความเร็วของการรับส่งข้อมูลผู้ใช้งานไปยังอินเทอร์เน็ตเพื่อทำการตรวจสอบการรับส่งข้อมูลภายในทั้งหมดไม่ว่าส่งเข้ามาในเครือข่ายของเราอย่างไร

เรายังทราบว่าองค์กรต้องการมากกว่าเพียงแค่การตรวจสอบการรับส่งข้อมูลสำหรับสตริงข้อมูล การรักษาข้อมูลให้ปลอดภัยนั้นยังต้องมีการมองเห็นวิธีการเคลื่อนไหวและความสามารถในการควบคุมว่าใครสามารถเข้าถึงได้บ้าง Cloudflare One ให้ทีมคุณสามารถสร้างการอนุญาต Zero Trust ให้แก่ผู้ใช้งานแอปพลิเคชันใดๆ รวมถึงบันทึกทุกการร้องขอของทุกชุดข้อมูลโดยไม่หน่วงการใช้งานของผู้ใช้

ขั้นตอนที่ 1: เริ่มด้วยเส้นทางการตรวจสอบแบบสมบูรณ์

การมองเห็นเครือข่ายภายในเคยเป็นสิ่งที่ทำได้ง่าย บริการทั้งหมดของบริษัทอยู่ในศูนย์ข้อมูลส่วนตัว ผู้ใช้เชื่อมต่อจากเครือข่ายที่ได้รับการจัดการในสำนักงานหรือผ่านไคลเอ็นท์เครือข่ายสเสมือนส่วนตัว (VPN) ทีมความปลอดภัยสามารถตรวจสอบทุกการร้องขอเพราะทุกอย่างเกิดขึ้นในเครือข่ายภายในซึ่งคล้ายกันกับโมเดลปราสาทและคูน้ำ

เมื่อผู้ใช้งานออกจากสำนักงานและแอปพลิเคชันถูกย้ายออกจากศูนย์ข้อมูล องค์กรจะสูญเสียการมองเห็นการเชื่อมต่อไปยังข้อมูลที่ละเอียดอ่อน องค์กรที่ต้องการนำโมเดล "สันนิษฐานว่ามีการละเมิด" ไปใช้ต่างก็พยายามพิจารณาว่าข้อมูลประเภทใดที่อาจสูญหายได้จึงใช้ทุกโซลูชันที่เป็นไปได้เพื่อแก้ไขปัญหา

เราพูดคุยกับองค์กรที่ซื้อบริการการตรวจตราและคัดกรองแบบใหม่ที่จัดส่งในอุปกรณ์เสมือนเพื่อใช้สำหรับปัญหาที่พวกเขาไม่แน่ใจว่ามี การใช้งานนี้บังคับให้ผู้ใช้แบ็คฮาวล์การรับส่งข้อมูลทั้งหมดไปยังอินเทอร์เน็ตซึ่งจะทำให้งานของทุกคนในทีมช้าลง เพื่อพยายามสร้างการมองเห็นในโมเดลปราสาทและคูน้ำขึ้นมาใหม่

ในปีที่ผ่านมาเราเปิดตัวโซลูชัน DLP ของ Cloudflare ที่เป็นเฟสแรกเพื่อช่วยให้ทีมต่างๆ แก้ปัญหาดังกล่าวได้ ตอนนี้คุณสามารถใช้เครือข่ายของ Cloudflare เพื่อจับและบันทึกข้อสอบถามในทุกการสอบถาม การร้องขอ DNS รวมถึงไฟล์ที่มีการอัปโหลดหรือดาวน์โหลดภายในองค์กรคุณได้ แทนที่จะทำให้ทีมคุณช้าลง คุณลักษณะเหล่านี้สามารถเร่งวิธีที่เชื่อมต่อทั้งการจัดการภายในและแอปพลิเคชัน SaaS ได้

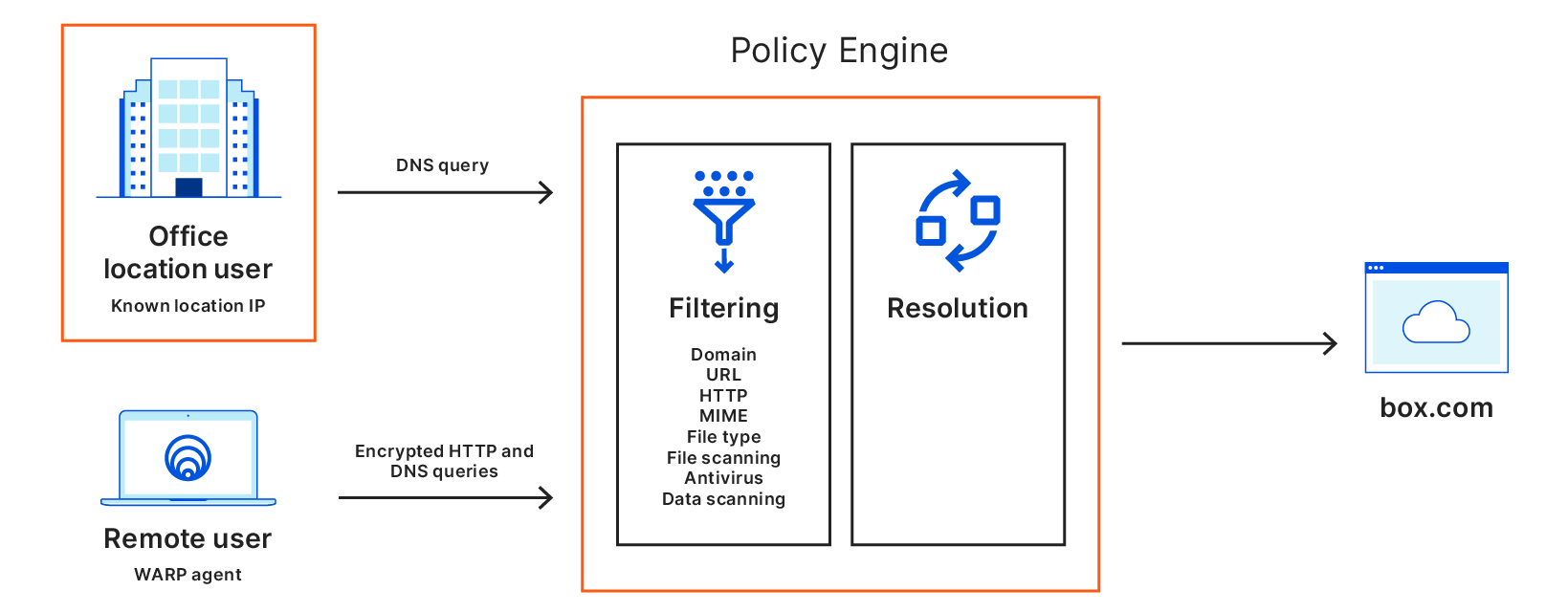

การสร้างระดับการมองเห็นแบบนั้นไม่ควรกลายเป็นเรื่องปวดหัวสำหรับผู้ดูแลระบบเช่นกัน สามารถปรับใช้ตัวกรอง DNS ของ Cloudflare ไปยังเครือข่ายหน่วยงานและอุปกรณ์โรมมิงภายในเวลาน้อยกว่าหนึ่งชั่วโมง เราสร้างโซลูชันตัวกรอง DNS บนเทคโนโลยีแบบเดียวกับ powers 1.1.1.1 ซึ่งเป็น DNS เพื่อแก้ปัญหาที่เร็วที่สุดในโลกเพื่อเร่งประสบการณ์ผู้ใช้ปลายทางด้วย

จากนั้นทีมยังสามารถเพิ่มเนื้อหาไปยังการรับส่งข้อมูลทั้งหมดที่ออกจากปลายทางของพวกเขารวมถึงอุปกรณ์ต่างๆ โดยการแบ่งมันเป็นชั้นๆ บนแพลตฟอร์ม Secure Web Gateway ของ Cloudflare เช่นเดียวกับตัวกรอง DNS และ 1.1.1.1 เราได้สร้างผลิตภัณฑ์ Gateway ของเราขึ้นมาหลังจากใช้เวลาปรับปรุงความเสมอภาคของผู้บริโภคเป็นเวลาหลายปี เราเรียกมันว่า Cloudflare Warp

เรายังได้เพิ่มเครื่องมือใหม่ๆ เพื่อช่วยป้องกันกรณีที่การเชื่อมต่อมีการข้ามตัวกรอง DNS หรือ Secure Web Gateway ไป ทีมของคุณสามารถจับวิธี HTTP และเส้นทาง URL รวมถึงเมต้าดาต้าอื่นๆ ที่เกี่ยวกับการร้องขอโดยไม่ผ่านอุปกรณ์บนที่ตั้งหรือแบ็คฮาวล์การรับส่งข้อมูลได้

ทีมของคุณสามารถ สร้างกฎ ที่กำหนดให้ทุกการเข้าใช้แอปพลิเคชัน SaaS ต้องผ่านเครือข่ายของ Cloudflare ก่อนผู้ใช้งานจะลงชื่อกับผู้ให้บริการพิสูจน์และยืนยันตัวตนของคุณเพื่อให้แน่ใจว่าจะไม่มีจุดบอดในเรื่องของข้อมูลที่ถูกเข้าถึง และสุดท้ายส่งออก ข้อซักถาม DNS และบันทึก HTTP ไปยังผู้ให้บริการ SIEM ที่ทีมคุณใช้บริการอยู่แล้ว

ขั้นตอนที่ 2: เพิ่ม RBAC เข้าทุกจุด - แม้แต่แอปที่ไม่มีการติดตั้ง

บันทึกที่ครอบคลุมช่วยเผยให้เห็นการละเมิดที่อาจเกิดขึ้น แต่ก็ยังแสดงให้เห็นว่าจำนวนข้อมูลที่สามารถแสดงให้ทุกคนภายในองค์กรคุณเห็นได้มีจำนวนแค่ไหนด้วย เราได้ยินจากลูกค้าซึ่งมีข้อมูลบนแอปพลิเคชันหลายร้อยแอปพลิเคชันและในหลายกรณีนั้นกฎเริ่มต้นของแอปพลิเคชันเกือบทั้งหมดคือการอนุญาตให้ใครก็ตามในทีมเข้าถึงบันทึกได้ทุกบันทึก

ด้วยกฎเริ่มต้นเช่นนั้น บัญชีผู้ใช้งานทุกบัญชีจึงเป็นการเพิ่มโอกาสในการโจมตีให้ข้อมูลเกิดการสูญหายมากขึ้น แต่ทางเลือกอื่นนั้นก็ยากกว่าหรือเป็นไปไม่ได้ การกำหนดค่า role-based access (RBAC) ในทุกแอปพลิเคชันเป็นสิ่งที่น่าเบื่อหน่าย ที่แย่กว่าคือแอปพลิเคชันบางตัวขาดความสามารถในการสร้างกฎ RBAC โดยสิ้นเชิง

วันนี้คุณสามารถใช้งานแพลตฟอร์ม Zero Trust ของ Cloudflare เพื่อสร้างกฏที่จำเป็นต้องรู้ได้ในที่เดียว - ในแอปพลิเคชันที่ได้รับการจัดการและแอปพลิเคชัน SaaS ทั้งหมดได้ บ่อยครั้ง เป้าหมายแรกของกฏเหล่านี้คือระบบการจัดการลูกค้าสัมพันธ์ (CRM) นั่นเอง CRM ประกอบไปด้วยข้อมูลเกี่ยวกับผู้ซื้อ บัญชีและรายได้ บันทึกเหล่านั้นบางส่วนมีความอ่อนไหวกว่าบันทึกอื่นๆ แต่ผู้ใช้งานทีมอื่น - เช่น การตลาด. กฎหมายรวมถึงการเงิน - สามารถเชื่อมต่อกับทุกอย่างในแอปพลิเคชันได้

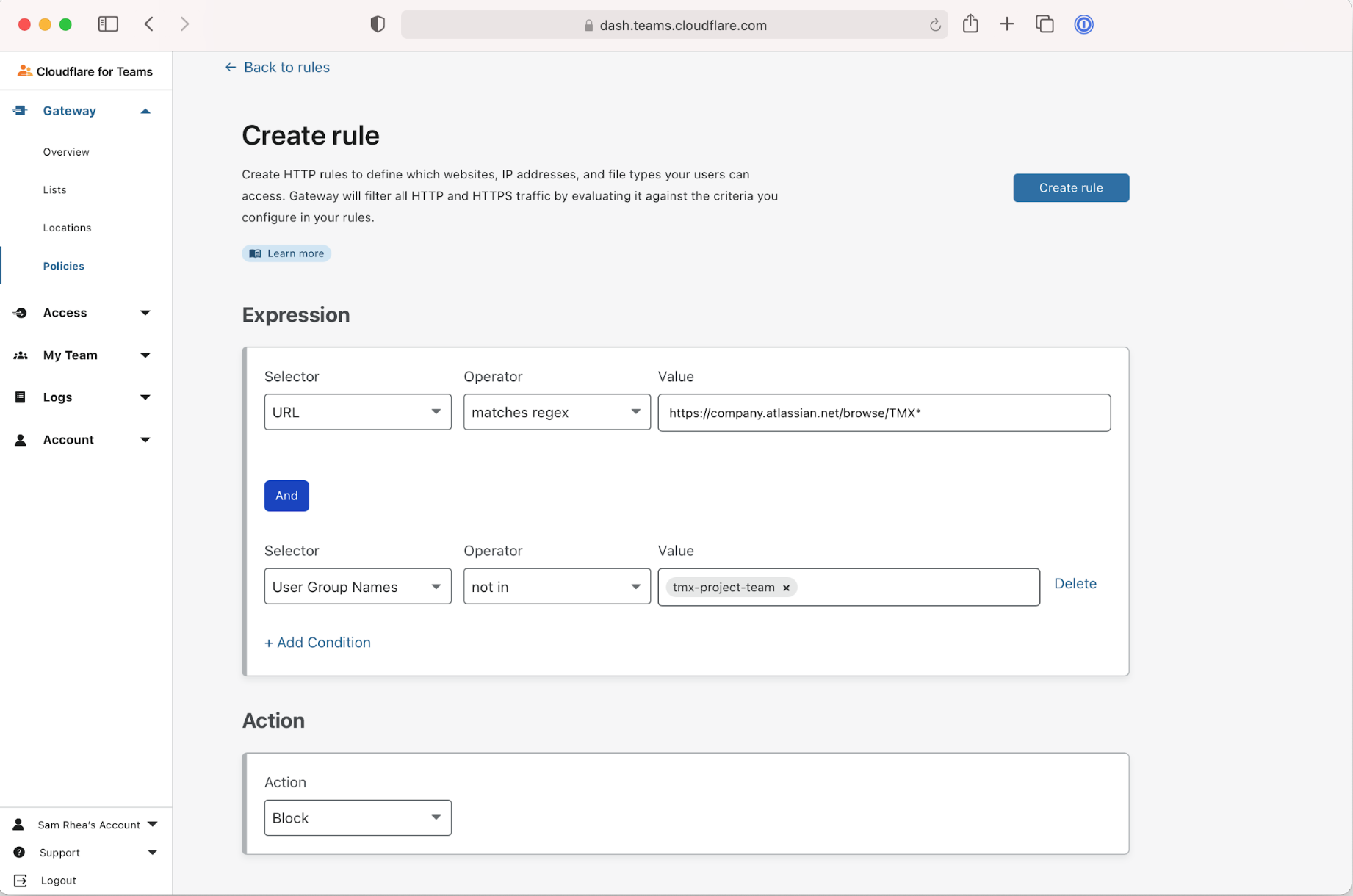

ณ ตอนนี้คุณสามารถใช้ Secure Web Gateway ของ Cloudflare เพื่อ สร้างกฎ ที่ใช้ผู้ให้บริการพิสูจน์และยืนยันตัวตนเพื่อจำกัดผู้ที่สามารถเข้าถึงส่วนเฉพาะของแอปพลิเคชันใดๆ ได้ ไม่ว่าแอปพลิเคชันนั้นรองรับการควบคุม RBAC หรือไม่ หากคุณต้องการอนุญาตให้สมาชิกในทีมเข้าถึงบันทึกแต่ต้องการป้องกันไม่ให้ผู้ใช้งานดาวน์โหลดข้อมูล คุณก็สามารถควบคุมโดยกำหนดว่าใครจะได้รับอนุญาตในการบันทึกข้อมูลไป ด้วยนโยบายการดาวน์โหลด/อัปโหลดไฟล์ได้

แอปพลิเคชันบางตัวรองรับระดับการทำงานในการระบุตัวตน RBAC ได้แต่เราก็ยังได้ยินเสียงจากลูกค้าที่ต้องการความปลอดภัยเพิ่มขึ้นให้แก่ชุดข้อมูลบางชุดเป็นการเฉพาะ ตัวอย่างหนึ่งคือข้อกำหนดฮาร์ดคีย์ให้เป็นวิธีการที่ต้องอาศัยสองปัจจัย คุณยังสามารถใช้แพลตฟอร์ม Zero Trust ของ Cloudflare เพื่อเพิ่มข้อกำหนดเพิ่มเติมเมื่อผูัใช้งานเชื่อมต่อไปยังแอปพลิเคชันเฉพาะเช่นการบังคับใช้ฮาร์ดคีย์หรือการอนุญาตประเทศแบบเฉพาะเจาะจง

เราทราบว่าเส้นทางของ URL นั้นไม่ได้เป็นไปตามมาตรฐานเสมอไปรวมถึงตัวแอปพลิเคชันที่ต่างก็มีการวิวัฒนาการ อีกไม่นานทีมของคุณจะสามารถใช้การควบคุมแบบ Zero Trust นี้สำหรับชุดข้อมูลในแอปพลิเคชันใดๆ ก็ได้ อ่านเพิ่มเติมเกี่ยวกับสิ่งที่จะเกิดขึ้นและวิธีที่กฎเหล่านี้รวมเข้ากับการตรวจสอบข้อมูลของ Cloudflare

ขั้นตอนที่ 3: สร้างเครือข่ายข้อมูลปลอดภัยแก่แอปพลิเคชันที่ใช้ภายนอก

การควบคุมคนที่สามารถเข้าถึงข้อมูลที่ละเอียดอ่อนทำให้สันนิษฐานได้ว่าแอปพลิเคชันที่คุณควบคุมไม่มีการรั่วไหลของข้อมูลไปยังช่องทางอื่น องค์กรต่างๆ พยายามแก้ปัญหานี้โดยรวมเอาโซลูชันแบบกำหนดจุดและกระบวนการต่างๆ เข้าด้วยกันเพื่อป้องกันข้อมูลสูญหายอันเกิดจากความไม่ต้้งใจจากปลายทาง API endpoint ที่ถูกลืมหรือรหัสผ่านที่อ่อนหรือและการใช้รหัสผ่านซ้ำ โซลูชันเหล่านี้กำหนดให้แต่ละแอปพลิเคชันต้องตั้งค่าด้วยตนเองและการพัฒนาในทางปฏิบัติอันยุ่งยากที่ถูกละเลย

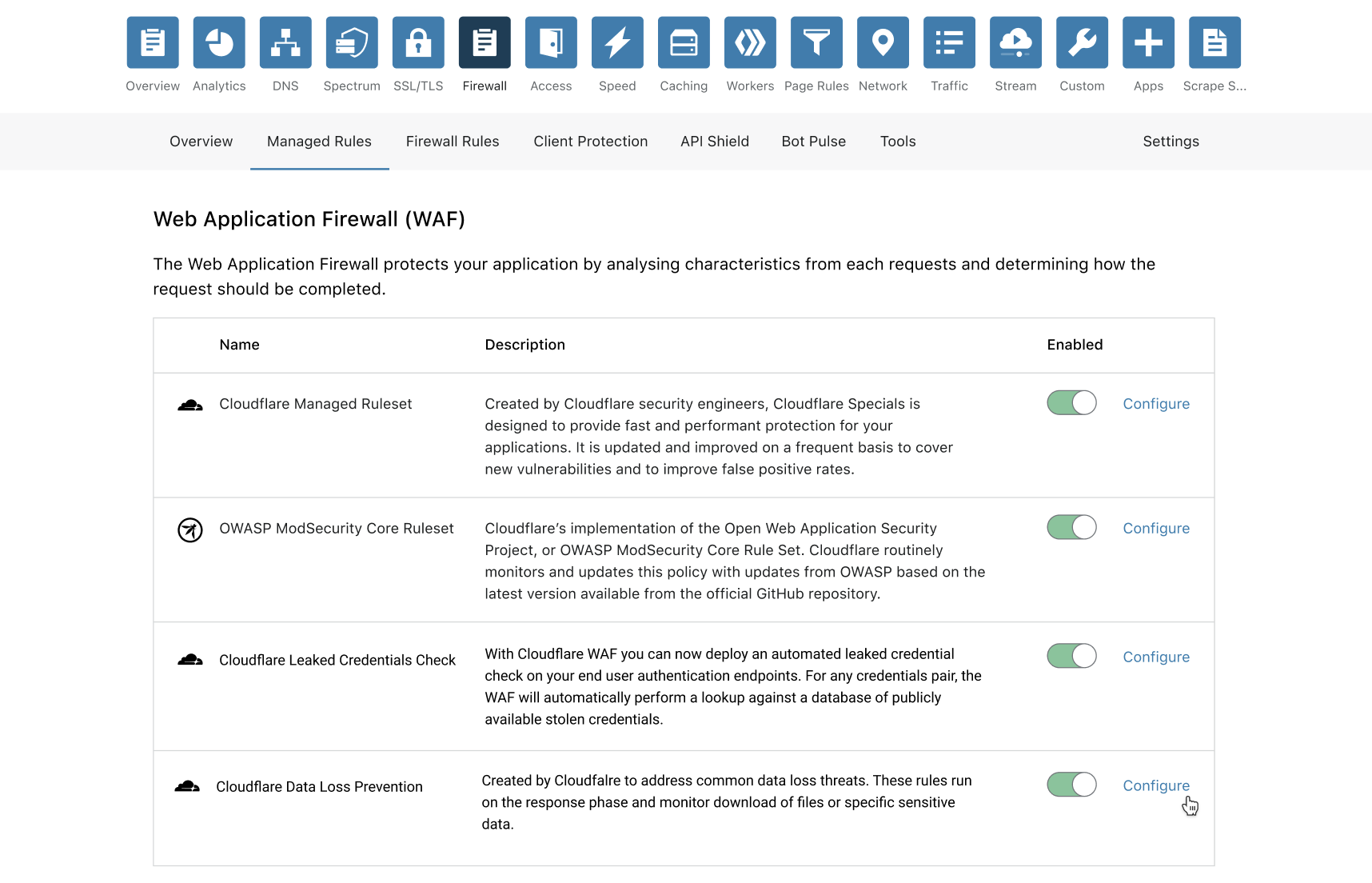

ส่วนหนึ่งของการประกาศในวันนี้ เราจะเปิดตัวคุณลักษณะใหม่ใน Web Application (WAF) ของ Cloudflare ที่จะช่วยให้ทีมแก้ปัญหานี้ได้ คุณสามารถคุ้มครองแอปพลิเคชันของคุณจากการโจมตีภายนอกและการแบ่งปันที่มากเกินไปได้แล้วในวันนี้ คุณสามารถใช้เครือข่ายของ Cloudflare เพื่อตรวจสอบและปิดกั้นการโต้ตอบที่ประกอบด้วยข้อมูลที่คุณไม่มีความตั้งใจจะส่งออกจากแอปพลิเคชันของคุณ

ผู้ดูแลระบบจะสามารถใช้กฎประเภทใหม่เหล่านี้กับแหล่งข้อมูลเว็บที่ได้รับการคุ้มครองโดย Reverse proxy ของ Cloudflare ได้ด้วยการคลิกเพียงไม่กี่ครั้ง เมื่อเปิดใช้งานแล้ว เมื่อแอปพลิเคชันของคุณโต้ตอบกับการร้องขอ เครือข่ายของ Cloudflare จะตรวจสอบเพื่อดูว่าการโต้ตอบนั้นมีข้อมูลที่ไม่ควรจะแพร่พรายจากแหล่งข้อมูลนั้นหรือไม่

ต่างจากโซลูชันแบบจุดที่ถูกแทนที่ เราไม่ต้องการสร้างภาระให้ทีมของคุณต้องทำงานหนักมากขึ้นในการจัดประเภทข้อมูลด้วยตนเอง เมื่อเปิดตัว เราจะเตรียมรูปแบบต่างๆ เช่นบัตรเครดิตและหมายเลขประกันสังคมที่คุณสามารถเปิดใช้งานได้ เราจะเพิ่มรูปแบบใหม่ๆและความสามารถในการค้นหาข้อมูลแบบเจาะจงอย่างต่อเนื่อง

ขั้นตอนที่ 4: หยุดยั้งข้อมูลองค์กรไม่ให้รั่วไหลจากทางใดก็ตาม

เมื่อแอปพลิเคชันและผู้ใช้งานออกจากกำแพงที่เป็นเครือข่ายองค์กร ทีมรักษาความปลอดภัยต้องเข้าไปในระบบเพื่อหาวิธีจัดการให้ข้อมูลมีความปลอดภัย โดยมีเพียงตัวเลือกที่น่าผิดหวังไม่กี่อย่าง:

- แบ็คฮาวล์การรับส่งข้อมูลผ่านอุปกรณ์ฮาร์ดแวร์ในองค์กรที่ตรวจสอบการรับส่งข้อมูลทั้งหมดก่อนมีการส่งออกไปยังอินเทอร์เน็ต ชะลออินเทอร์เน็ตทั้งหมดของทุกทีม

- ซื้ออุปกรณ์เชื่อมต่อราคาแพงจากช่องทางอื่นที่มีการโฮสต์โซลูชันไว้ในสภาพแวดล้อมคลาวด์ที่มีข้อมูลอยู่เต็มซึ่งจะทำการตรวจสอบข้อมูลและชะลอการทำงานอินเทอร์เน็ตให้ช้าลง

- ไม่ทำอะไรเลยและปล่อยให้ผู้ใช้งานรวมถึงชุดข้อมูลอะไรก็ตามเข้าถึงอินเทอร์เน็ต

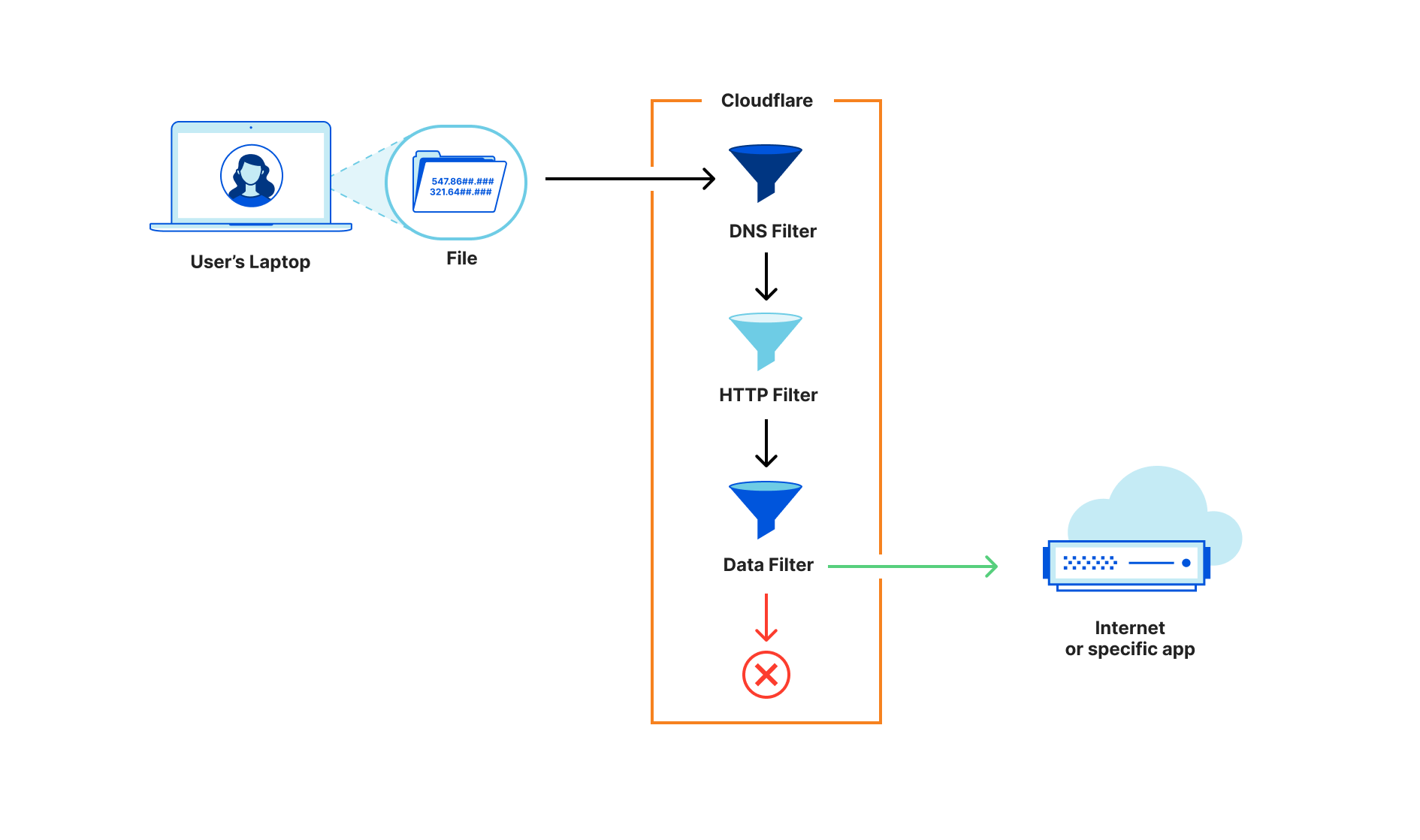

เราตื่นเต้นที่จะประกาศให้ทราบว่าอีกไม่นานพวกคุณจะสามารถใช้งานเครือข่ายของ Cloudflare เพื่อตรวจสอบข้อมูลสูญหายจากการรับส่งข้อมูลที่ออกจากอุปกรณ์และที่อยู่ต่างๆ โดยไม่จำเป็นต้องลดทอนประสิทธิภาพในการทำงานเลย ความสามารถ DLP ของ Cloudflare ใช้กฎมาตรฐานที่สอดคล้องกันกับข้อมูลที่สามารถออกจากองค์กรของคุณได้ ไม่ว่าการรับส่งข้อมูลนั้นจะเข้ามาในเครือข่ายของเราได้ด้วยวิธีไหน

สร้างกฎในที่เดียวที่ใช้ตรวจสอบข้อมูลกับรูปแบบที่เหมือนกันเช่น PII กับชุดข้อมูลเฉพาะที่มีข้อมูลที่คุณต้องการควบคุมแบบเจาะจงรวมถึงใช้การแบ่งประเภทข้อมูล คุณยังสามารถรวมกฎสามข้อนี้เข้ากับกฎ Zero Trust อื่นๆ ตัวอย่างเช่น สร้างนโยบายที่ป้องกันไม่ให้ผู้ใช้งานที่ไม่ได้มาจากกลุ่มที่กำหนดอัปโหลดไฟล์ที่มีวลีสำคัญไปยังตำแหน่งอื่นๆ นอกเหนือจากผู้ให้บริการการจัดเก็บข้อมูลบนคลาวด์ในองค์กร

DLP ของ Cloudflare ทำงานอินไลน์บนฮาร์ดแวร์ตัวเดียวกันที่เร่งการรับส่งข้อมูลของคุณไปยังส่วนที่เหลือของอินเทอร์เน็ต ไม่เหมือนกับโซลูชันแบบจุดที่สืบทอดกันมาให้ใช้ในกรณีข้อมูลสูญหาย Cloudflare ไม่ควรเป็นเพียงแค่การช่วยให้ทีมของคุณย้ายไปยังอินเทอร์เน็ตในฐานะของเครือข่ายองค์กรแต่ควรจะทำงานได้เร็วกกว่าอินเทอร์เน็ตด้วย เครือข่ายของเราไม่ขึ้นกับผู้ให้บริการ ทั้งยังให้การเชื่อมต่อและจับคู่ดีเกินกว่ามาตรฐานรวมถึงส่งมอบการบริการที่เป็นแบบเดียวกันทั่วโลก ใน on-ramps แต่ละทางเหล่านี้ เราสามารถเพิ่มเส้นทางที่ดีกว่าตามเทคโนโลยี Argo Smart Routing ได้ ซึ่งได้แสดงให้เห็นถึงการลด Latency ลงได้กว่า 30% หรือมากกว่าในโลกแห่งความจริง

เมื่อผู้ใช้งานของคุณเชื่อมต่อกับแอปพลิเคชันบนอินเทอร์เน็ต Warp agent ของ Cloudflare หรือ วิธีการเข้าถึงแบบ Magic Transit ของเราสร้างการเชื่อมต่อที่ปลอดภัยไปยังศูนย์ข้อมูล Cloudflare ในกว่า 200 เมืองทั่วโลก ศูนย์ข้อมูลเดียวกันนั้นเองที่ตรวจสอบการรับส่งข้อมูลที่ผิดกฎซึ่งใช้ปิดกั้นภัยคุกคามต่อความปลอดภัย บันทึกเหตุการณ์รวมถึงตรวจสอบข้อมูลสำหรับแบบแผนหรือเกณฑ์ที่จำเพาะก่อนใช้เครือข่ายหลักที่เป็นส่วนตัวทั่วโลกของเราเร่งการเชื่อมต่อนั้นไปยังเป้าหมาย

แล้วยังไงต่อ

วันนี้ทีมของคุณสามารถเริ่มทำการบันทึกทุกการร้องขอและใช้งานตัวควบคุม RBAC กับแอปพลิเคชันใดๆ ภายใน Cloudflare สำหรับ Teamsได้แล้ว องค์กรที่ใช้แผนฟรีของ Teams จะมีคุณลักษณะทุกอย่างที่จำเป็นในการเริ่มต้นสำหรับผู้ใช้งานมากสูงสุดถึง 50 ผู้ใช้งาน

สนใจตรวจสอบการไหลของข้อมูลทั้งหมดไหม จะมีการเพิ่มการตรวจสอบข้อมูลใน Cloudflare สำหรับทีมในปีนี้ เข้าร่วม รายชื่อผู้รอคอยตอนนี้ เพื่อเริ่มใช้งาน

ข้อมูลสูญหายเป็นเพียงหนึ่งในความเสี่ยงขององค์กรคุณที่เราสามารถใช้เครือข่ายของ Cloudflare ช่วยแก้ปัญหาได้ สัปดาห์นี้คอยติดตามการประกาศคุณลักษณะใหม่ประจำวันที่จะช่วยให้ทีมของคุณปลอดภัยได้โดยไม่ต้องลดทอนประสิทธิภาพหรือซื้อฮาร์ดแวร์เพิ่ม