メールセキュリティを担当するリーダーや実務担当者が毎日のように直面している事実があります。電子メールはクラウド送信され、スパムやコモディティマルウェアを阻止するのに十分な保護機能が組み込まれていることは確かでしょう。フィッシングやマルウェアなど、電子メールを媒介とする脅威を阻止するために、おそらくSecure Email Gateway(SEG)にかなりの時間、費用、人員を費やしているはずです。にもかかわらず、電子メールがインターネット上の脅威の発生源として最も使用され続けていることも事実です。Deloitte社の調査で、サイバー攻撃の全体において91%がフィッシングに端を発していることがわかっています。

アンチフィッシングもSEGサービスもこれだけ長い間存在しているのに、なぜいまだに多くのフィッシングがまかり通っているのでしょうか?オッカムの剃刀(ある事柄を説明するためには、必要以上に多くを仮定するべきでない)に理解を示すなら、それはSEGが今日のメール環境を保護するようには設計されておらず、また、今日のフィッシング攻撃を確実に阻止するのに有効でもないからです。

それでも、オッカム以上の強力な根拠をお探しならば、ぜひこの先もお読みいただけたらと思います。

世界がSEGを超えてしまった理由

メール市場で最も顕著な変化は、従来のSEGを冗長化するものであり、クラウドネイティブメールサービスへの移行です。2025年までに85%以上の組織が「クラウドファースト」戦略を採用するという予想をGartner®は立てています。クラウドネイティブの規模、回復力、柔軟性をセキュリティ制御に期待する組織は、SEGのようなレガシーデバイスではそれを実現できないでしょう。

特にメールに関しては、Gartner®は「高度なメールセキュリティ機能は、ゲートウェイとしてではなく、統合クラウドメールセキュリティソリューションとしてますます導入されている」と指摘し、2023年までに少なくとも40%の組織がSEGではなく、クラウドメールプロバイダーの組み込み保護機能を使用することになるだろう、としています。今日、電子メールはあらゆる場所から届き、あらゆる場所に送られます。Exchangeサーバーの前にSEGを配置するのは時代錯誤です。また、モバイルおよびリモートファーストの世界でクラウドの受信トレイの前に SEG を配置することは厄介です。今日の電子メールセキュリティは、ユーザーを追跡し、受信トレイの近くに配置し、「どこにでもある」必要があります。

アーキテクチャの面においてSEGは時間が足りないだけでなく、高度なフィッシングやソーシャルエンジニアリングによる攻撃を検出することもできません。これは、SEGがもともとスパムを阻止するために設計されたものであり、大量の攻撃サンプルを検出して無効化する必要がある多くの問題のためです。しかし、今日のフィッシングは、散弾銃よりもスナイパーによる攻撃の方が多いのです。これらの攻撃は数は少ないものの、高度に標的化されており、電子メール通信に対する私たちの暗黙の信頼を悪用して金銭やデータを盗み取ります。最新のフィッシング攻撃を検出するには、計算負荷の高い高度なメール解析と脅威検出アルゴリズムが必要ですが、SEGでは大規模に実行することができません。

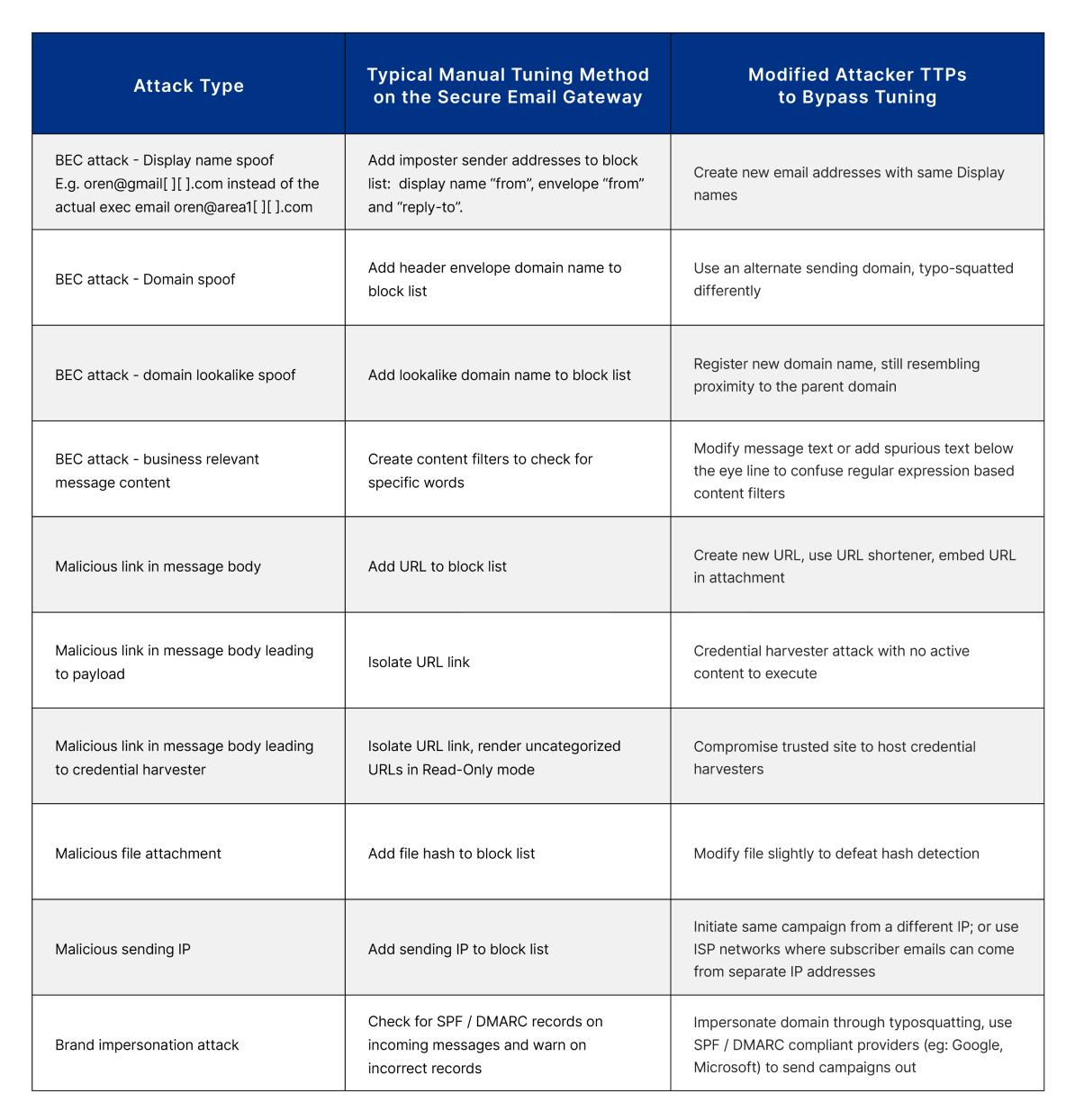

SEGの時代遅れの検出方針が無防備になるのは、管理者が大量の電子メール脅威ポリシーを作成および調整する必要がある状況です。それ以外の多くのサイバー攻撃とは異なり、メールフィッシングやビジネスメール詐欺(BEC)には「曖昧な」シグナルが多すぎるため、決定論的な if-then 文だけでは検出することができないのです。さらに、電子メールの脅威に関するポリシーを作成している間、攻撃者はなにもせずに待っているわけではありません。彼らは素早く適応し、作成されたばかりのルールを回避するために技術を修正します。SEGのチューニングに頼ってフィッシングを阻止することは、攻撃者側に有利なモグラ叩きゲームをしているようなものなのです。

先を見据えてフィッシングを阻止する

従来のメールセキュリティ対策は、その後の攻撃検出に、レピュテーションデータや脅威シグネチャなど、昨日までのアクティブな攻撃特性に関する知識に依存していました。そのため、進化し続ける最新のフィッシング攻撃から確実に防御することができなかったのです。

必要なのは、昨日までのフィッシングのペイロード、Webサイト、テクニックだけでなく、脅威者の次の動きを察知できる、将来を見据えたセキュリティ技術なのです。安全性が損なわれているサイトやアカウントと、今後の攻撃に対して備えができているサイトやアカウントの違いとは何なのでしょうか。攻撃者はどのようなペイロードやテクニックを使った攻撃を準備しているのでしょうか。攻撃の前に、どんなコンタクトをして、どこを探っているのでしょうか。

Cloudflare Area 1は、攻撃者のインフラやフィッシングキャンペーンが構築されていないか、先回りでインターネットをスキャンしています。Area 1の脅威に特化したWebクローラは、疑わしいWebページやペイロードを動的に分析し、攻撃者の戦術の進化に合わせて検出モデルを継続的に更新します。

Cloudflare Gatewayで観測される1日1T以上のDNSリクエストと組み合わせる、この脅威インテリジェンスのコーパスにより、お客様は攻撃サイクルの最も初期の段階でフィッシングの脅威を阻止することができます。さらに、メッセージのセンチメント、トーン、テナー、スレッドのバリエーションを理解するための深いコンテキスト分析によって、Area 1は有効なビジネスプロセスメッセージと巧妙ななりすましキャンペーンを把握し、区別することができます。

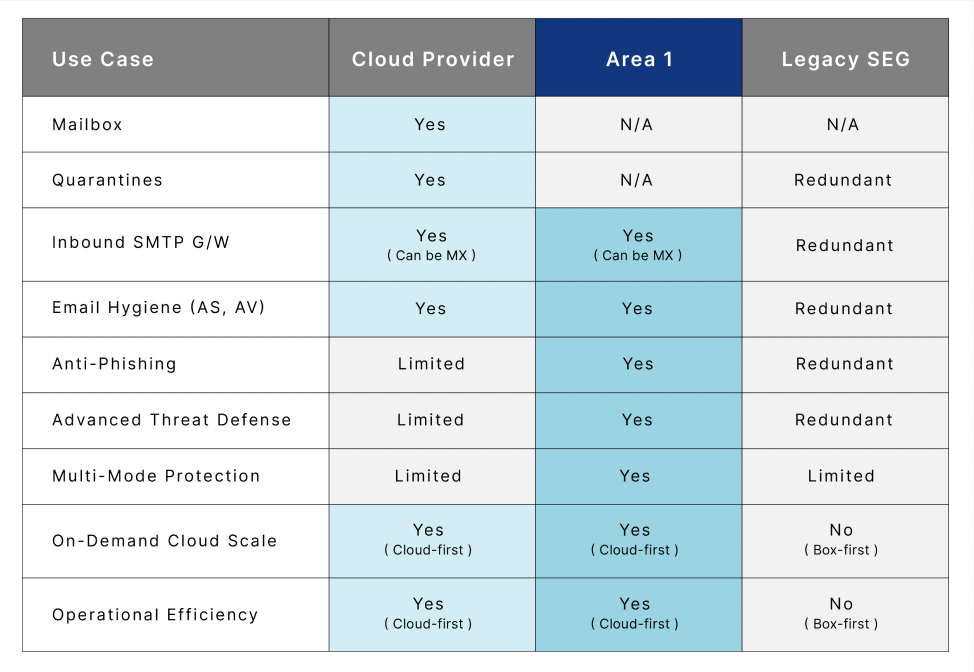

当社ではセキュリティのレイヤー化を重視していますが、レイヤーは冗長であってはいけません。SEGは、現在お客様がクラウドメールサービスにバンドルされている多くの機能と重複しています。Area 1は、ネイティブのメールセキュリティと重複することなく強化し、最初の防御層を突破したフィッシング攻撃の阻止を目的として構築されています。

SEG交換プロジェクトを計画する

SEGの交換プロジェクトは、直接交換するのか、それとも拡張から始めて最終的に交換するのかを決めることが一番のポイントです。Cloudflare Area 1には、SEGを交換されたお客様も多くいらっしゃいます(詳細は後述)。一方で、最初にSEG のダウンストリームでCloudflare Area 1を実行し、両方のサービスの有効性を評価してから、さらに最終的な決定を行うシナリオを望まれるお客様もいらっしゃいました。どちらの方法であっても、当社ならばプロセスを容易なものにできます。

プロジェクトを始めるにあたり、それにふさわしいステークホルダーに参加してもらうことが重要です。少なくとも、メール配信や生産性に影響を与えないようIT管理者が関わり、セキュリティ管理者は検出の有効性を監視する必要があります。その他のステークホルダーとしては、チャネルパートナーが望ましい調達プロセスの場合や、データの適切な処理を検証するプライバシー・コンプライアンスチームのメンバーが参加する場合もあるでしょう。

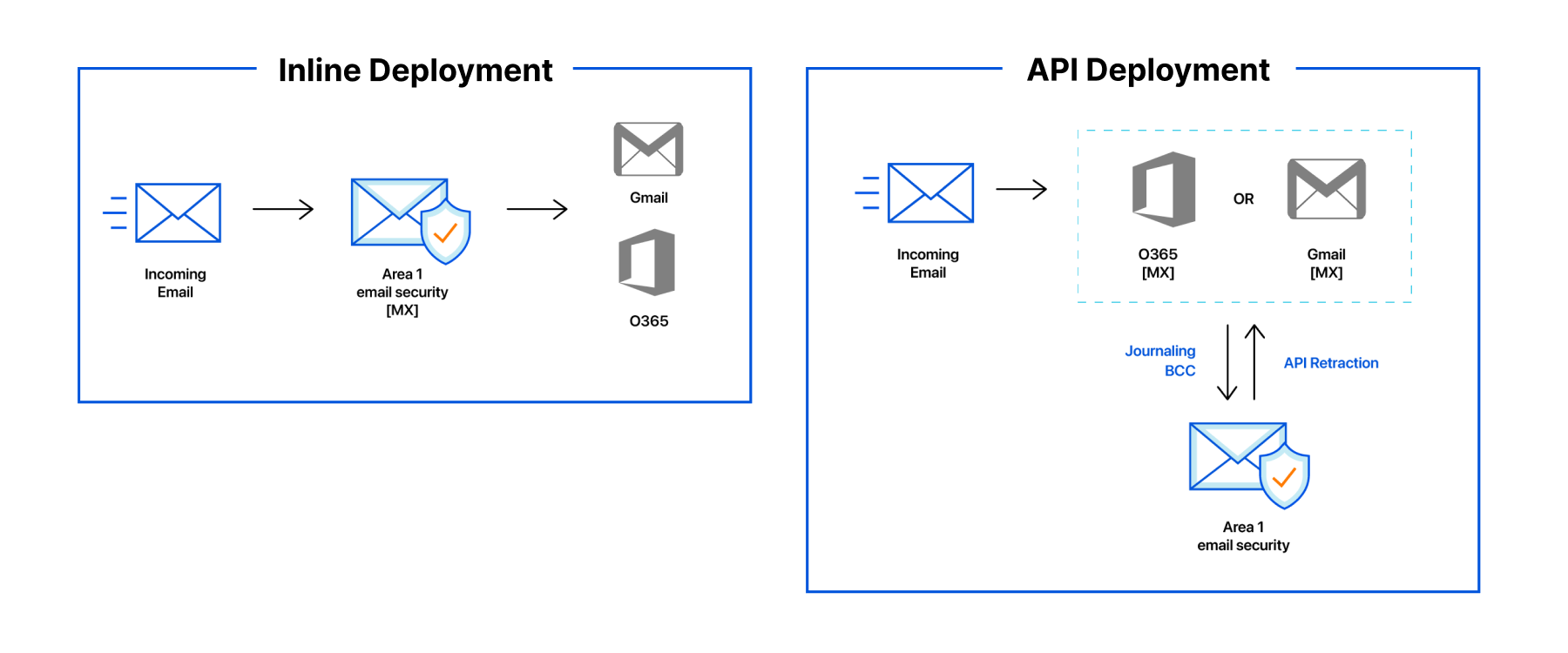

次に、希望するCloudflare Area 1のデプロイメントアーキテクチャを決定する必要があります。Cloudflare Area 1は、MXレコードとして、APIを介して展開することができ、さらにマルチモード展開で実行することも可能です。外部の脅威からの保護に、Cloudflare Area 1をMXレコードとしてデプロイすることを最も効果的な方法としてお勧めしますが、お客様のビジネスロジックと特定のニーズに基づいて、状況にフィットした形でこのサービスを提供いたします。

最後の準備として、メールフローをマップ化します。ドメインが複数ある場合、それぞれのドメインからのメールがどこにルーティングされるかを確認します。異なるルーティング層を確認します(例:受信メッセージを中継するMTAがあるかなど)。組織内の論理的および物理的なSMTPレイヤーを十分に理解することで、メッセージの適切なルーティングが確保されます。Cloudflare Area 1がスキャンすべきメールトラフィック(南北、東西、両方)と、それが既存のメールポリシーとどのように適合するかについて話し合います。

移行計画の実行

ステップ1:メール保護の導入

MXレコードにCloudflare Area 1を設定した場合の大まかな手順は以下のとおりです(所要時間:~30分)。

- Cloudflare Area 1からのメールを受信できるよう、ダウンストリームのサービスを設定します。

- Cloudflare Area 1のエグレスIPが、レート制限やブロックを受けていないことを確認してください。メッセージの配信に影響があるためです。

- メールサーバーがオンプレミスの場合、Cloudflare Area 1がこれらのシステムに配信できるようにファイアウォールルールを更新してください。

- 修復ルールの設定(例:隔離、件名や本文のプレフィックスの追加など)。

- Cloudflare Area 1にメッセージを挿入してメッセージフローをテストし、適切に配信されることを確認します。(このステップについては、当社のチームがサポートします)。

- MXレコードがCloudflare Area 1を指定するように更新します。

Cloudflare Area 1を既存のメールセキュリティソリューションの下流にデプロイする場合の手順は次の通りです(時間の目安:~30分)。

- Cloudflare Area 1で適切なルックバックホップを設定し、Cloudflare Area 1が元の送信者IPアドレスを検出できるようにします。

- メールサーバーがオンプレミスの場合、Cloudflare Area 1からメールサーバーへの配信を許可するようにファイアウォールのルールを更新してください。

- 修復ルールの設定(例:隔離、件名や本文のプレフィックスの追加など)。

- Cloudflare Area 1にメッセージを挿入してメッセージフローをテストし、適切に配信されることを確認します。(このステップについては、当社のチームがサポートします)。

- SEGの配信ルートを更新し、すべてのメールをメールサーバーではなく、Cloudflare Area 1に配信するようにします。

ステップ2:DNSを統合する

電子メール送信後の最も一般的な手順の1つは、Cloudflare Area 1とDNSサービスを統合することです。Cloudflare Gatewayをご利用のお客様には朗報になるかと思います。Cloudflare Area 1は現在、Cloudflare Gatewayを再帰的DNSとして利用し、エンドユーザーがメールのリンクやウェブ閲覧を通じてフィッシングサイトや悪質なサイトにアクセスしないように保護しています。

ステップ3:下流のセキュリティ監視・修復サービスとの連携

Cloudflare Area 1の詳細かつカスタマイズ可能なレポートにより、脅威を一目で把握することができます。堅牢なAPIを通じてSIEMと統合することで、Cloudflare Area 1での検出をネットワーク、エンドポイント、その他のセキュリティツールのイベントと容易に関連付けることができ、インシデント管理を簡素化することができます。

Cloudflare Area 1は、組み込みの修復機能とメッセージの取消機能を備えており、お客様はCloudflare Area 1ダッシュボード内で脅威に対して直接対応することができますが、多くの企業はオーケストレーションツールと統合してカスタム対応プレイブックを作成することも選択しています。多くのお客様がAPIフックを活用してSOARのサービスと連携し、組織全体の対応プロセスを管理しています。

成功を測る指標

SEG交換プロジェクトが成功し、期待される効果があったことを、どのように確認するのでしょうか?それについては、検出の有効性と運用の簡便性の両方に関連する指標を測定することをお勧めします。

検出の面では、測定すべき明白な指標は、プロジェクトの前後でブロックされたフィッシング攻撃の数と性質です。今まで見かけなかった新しいタイプのフィッシング攻撃はブロックされているでしょうか?複数のメールボックスにヒットしたキャンペーンを可視化できているでしょうか?検出系の指標でもう一つ気をつけなければならないのは、誤検出の数です。

運用面では、メールの生産性に影響を与えないことが重要です。その代用として、メール配信に関連するITチケットの数を測定するのがよいでしょう。電子メールセキュリティサービスの可用性と稼働率は、注目すべきもう 1 つの重要な手段です。

最後に、そしておそらく最も重要なことですが、セキュリティチームがメールセキュリティにどれだけの時間を費やしているかを測定します。おそらく、以前よりずっと少なくなっているのではないでしょうか。SEGは、継続的なメンテナンスへの負担の大きいサービス展開であることが知られています。Cloudflare Area 1によって、お客様のチームが他の緊急のセキュリティ問題に取り組む時間を確保できれば、それはフィッシングそのものを阻止するのと同じくらい有意義なことです。

多くの実績

ここでSEGの交換計画を具体的に紹介したのは、多くのお客様が既に交換を行っており、その結果に満足していることを知っていただきたかったからです。

例えば、60カ国以上で9000万人の顧客にサービスを提供しているFortune 50のグローバル保険会社では、SEGがフィッシング攻撃を阻止するのに不十分であったことが判明しました。具体的には、SEGを通過して受信箱に到達した「見逃したフィッシング」を検索する負担が大きいということでした。このようにすり抜けたフィッシング攻撃を捕捉し、クラウドとオンプレミスの両方のメールボックスを持つ、ハイブリッドアーキテクチャをサポートするメールセキュリティサービスを彼らは必要としていたのです。

そこへMicrosoft 365とSEGレイヤーの下流にCloudflare Area 1をデプロイしたことにより、最初の1ヶ月で14,000以上のフィッシングの脅威から保護され、これらのフィッシングメッセージがユーザーの受信トレイに振り分けられることがありませんでした。既存のメールインフラとワンステップで統合できるため、保守・運用の問題はほぼないと言っていいでしょう。また、Cloudflare Area 1の自動メッセージ取消と配信後の保護機能により、保険会社は見逃したフィッシングも簡単に検索して修正することができました。

SEG を Cloudflare Area 1に拡張または交換したお客様のお話にご関心をいただけましたら、ぜひアカウントチームにお問い合わせください。Cloudflare Area 1の実際の動作をご覧になりたい方は、こちらからフィッシングリスク評価にご登録ください。

SEGの交換は、お客様のZero Trustロードマップへの総合的な適合に最適のプロジェクトと言えるでしょう。Cloudflare One Weekと新機能の完全な要約については、ウェビナーの概要をご覧ください。

-

1Gartner Press Release, “Gartner Says Cloud Will Be the Centerpiece of New Digital Experiences”, 11 November 2021

2Gartner, “Market Guide for Email Security,” 7 October 2021, Mark Harris, Peter Firstbrook, Ravisha Chugh, Mario de Boer

GARTNERは、米国内外におけるGartner, Inc.やその関連会社の商標およびサービスマークです。ここでは、許可を取得したうえで使用しています。全権留保