Cloudflareのネットワークは、120カ国以上、310以上の都市で展開しており、13,000を超えるネットワークプロバイダーと相互接続することで、数百万人のお客様に幅広いサービスを提供しています。当社には広大なネットワークと顧客基盤があることでインターネットのレジリエンス(耐性·回復力)について独自の視点を得られ、インターネット中断の影響の観察が可能になります。最近リリースしたCloudflare Radarの機能により、今四半期はネットワークとロケーションレベルの両方で、ルーティングの観点とトラフィックの観点から影響の調査を始めました。

2024年の第1四半期は、かなりの数のインターネットの中断を見て幕を開けました。地上と海底ケーブルの両方の破損は多くの場所で問題を引き起こし、一方では進行中の地政学的紛争に関連する軍事行動により接続への影響がみられた地域がありました。パキスタンを含め、アフリカの複数の国の政府がモバイル接続に重点を置きながらインターネットの遮断を命じました。アノニマス·スーダンとして知られる悪意のある行為者が、イスラエルとバーレーンでインターネット接続を遮断したサイバー攻撃を行ったと見られることが報じられました。メンテナンスや停電によりユーザーはオフラインに陥り、トラフィックの減少が観測されました。さらに、異常性の高い展開として、RPKI、DNS、DNSSECの問題が技術的な問題となり、複数のネットワークプロバイダーにまたがる加入者の接続を中断させました。

これまでも述べてきたように、この投稿は観測された障害の概要を説明するものであり、当四半期中に発生した問題を網羅的に、あるいは完全にリストアップするものではありません。

ケーブルの切断

Moov Africa Tchad

1月10日、カメルーンで発生した光ファイバーケーブルの破損により、チャドの通信プロバイダーであるAS327802(Moov Africa Tchad/Millicom)の利用者の接続が障害の範囲を広げる形で中断されました。Moov Africa Tchadによるフェイスブックへの投稿(翻訳版)では、「2024年1月10日の午後、Chadがインターネットにアクセスすることができるカメルーンからの光ファイバーが切断されたことにより、インターネットの機能停止が発生しスーダンからのものはしばらく利用できなくなった」とされました。このケーブル切断がカメルーンとチャドのいずれかで発生したかは不明であり、前述のスーダンのケーブル問題は、2023年第4四半期の概要記事で取り上げたものかもしれません。内陸国であるチャドは隣国との地上のインターネット接続に依存しており、AfTerFibreケーブルマップはチャドがカメルーンとスーダンを経由する限られたケーブル経路に依存していることを示しています。

下のグラフは、1月10日の正午UTCから12時間以上障害が発生し、その障害が国レベルでも見られたことを示しています。発表されたIPv4アドレス空間の量は、中断中にネットワークレベルおよび国レベルで頻繁に変化したため、このファイバー切断はルーティングの面でも大きな変動をもたらしました。

また、1月11日の午前中UTCにも、2番目の深刻ではない障害が観測されました。この障害は、Moov Africa Tchadの上流プロバイダーであるAS328594(SudaChad Telecom)を標的としたアノニマス·スーダンによるサイバー攻撃によるものと報告されています。

Orange Burkina Faso

2月15日、AS37577(Orange Burkina Faso)で短時間(最大30分)ではあるものの完全な大規模でのインターネット障害が発生しました。プロバイダーがソーシャルメディアに投稿したコミュニティメッセージの翻訳によると、「インシデントはケーブル切断によるもので、特定のお客様に対するインターネットサービスの中断が原因」とのことでした。Orageは、これがより局所的な光ファイバーの切断だったのか、国全体に広がる地球上のファイバーの1つへの損害なのかを特定して発表していません。このインシデントにより、アナウンスされた自律システム番号のIPv4アドレス量がゼロになり、その期間中、ネットワークは完全にオフラインとなりました。

MTN Nigeria

MTNナイジェリアはソーシャルメディアを利用し、2月28日に「複数の光ファイバー切断による大規模なサービス停止が音声サービスとデータサービスに影響を与え、ネットワークへの接続に問題が発生している」ことをお客様に知らせました。発表されたレポートでは、その影響について「国内で数百万の顧客が、特にラゴスで数時間のサービス停止の影響を受けた」と記しています。現地時間13:3020:30(12:30~19:30 UTC)までの約7時間接続が中断され、現地時間午前0時直前にプロバイダーからサービスが完全に復旧したことを示すフォローアップ投稿が行われました。

Digicel Haiti

3月2日および3日にAS27653(Digicel Haiti)で16時間にわたってインターネットが混乱したのは、アリエル・アンリ首相を追放しようとして発生した暴力の結果によるダブルファイバーの切断が原因でした。現地時間3月2日22:00(3月3日03:00頃)から約9時間にわたり、完全な障害が観測されました。トラフィックの回復は約2時間30分にわたり、その後3時間にわたりほぼ完全な障害に陥りました。この9時間の停止の間、ネットワークからIPv4またはIPv6アドレス空間がアナウンスされなかったため、Digicel Haitiは事実上、インターネット上から消滅しました。

SKY(フィリピン)

3月18日にフィリピンのAS23944(SKY)で観測された短時間のトラフィック障害は、ファイバー切断に関連している可能性が高いとみられます。SKYがソーシャルメディアに掲載した勧告では、「マリキナ、パシグ、ケゾーンシティのいくつかの地域で、SKYサービスは現在、光ファイバーの問題により影響を受けている」と述べ、影響のあった45の地域をリストアップしています。トラフィックは、現地時間20:00~21:00(12:00~13:00 UTC)に最も大きな影響がありましたが、完全復旧にはさらに数時間かかりました。ファイバーの切断によるルーティングへの影響はわずかしか見られませんでした。

アフリカの複数か国

3月14日、アフリカ西海岸で複数の海底ケーブルが破損し、西アフリカと南アフリカの複数の国でインターネット接続に影響を与えました。この被害は、水中での落石によるものと報告されており、インターネット接続の中断に加え、Microsoft AzureとOffice 365クラウドサービスの可用性の問題も引き起こしました。

Africa Coast to Europe(ACE)、Submarine Atlanctic 3/West Africa Submarine Cable(SAT-3/WASC)、West Africa Cable System(WACS)、MainOneのケーブルがすべて破損し、ベナン、ブルキナファソ、カメルーン、コートジボワール、ガンビア、ガーナ、ギニア、リベリア、ナミビア、ニジェール、ナイジェリア、南アフリカ、トーゴのアフリカ13か国に影響を与えました。

ニジェール、ギニア、ガンビアで比較的短時間の障害が見られ、1時間未満からおよそ2時間続きました。

しかし、トーゴ、リベリア、ガーナなどの国では障害が複数日にわたり、トラフィックが以前観測されたピークレベルに戻るまでに数週間かかりました。

影響を受けた国の事業者は、GoogleのEquiano海底ケーブル(トラフィックが4倍に増加したと報告されました)、モロッコ、そしてMaroc Telecom West Africaの海底ケーブルにトラフィックを移動することで可用性を維持しようとしました。4月6日時点で、SAT-3ケーブルのサービスは完全に復旧し、ACEの修理は4月17日に完了、WACSおよびMainOneの修理は4月28日までに完了する予定です。

さらに詳細な情報と観測結果は、当社のブログ記事「複数のアフリカ諸国のインターネットの中断を引き起こした海底ケーブルの障害」をご覧ください。

紅海

2月24日、紅海を経由する3つの海底ケーブル、それぞれSeacom/Tataケーブル、アジア·アフリカ·ヨーロッパ-1(AAE-1)、ヨーロッパ·インド·ゲートウェイ(EIG)が破損しました。このケーブル破損の原因は、2月18日に弾道ミサイル攻撃を受けて破損した貨物船「Rubymar」のアンカーによるものとみられています。混乱時にSeacomがケーブルの破損を確認したものの、他2本のケーブルの所有者は同様の確認情報は公開しませんでした。

このケーブル切断は、タンザニア、ケニア、ウガンダ、モザンビークなど東アフリカの国に影響を与えたと報告されている一方、Cloudflare Radarではこれらの国でトラフィックの損失は観測されませんでした。

軍事行動

スーダン

2月2日、CloudflareはAS15706(Sudatel)とAS36972(MTN Sudan)でトラフィックの損失を観測し、2月7日にもAS36998(Zain Sudan/SDN Mobitel)で同様の損失が発生しました。MTNスーダンでの障害の内容は、「残念ながら、当社がコントロールできない状況により、すべてのサービスを中断することになりました。この中断によりご不便をおかけして申し訳ありませんが、できるだけ早くサービスを復旧させるために努めてまいります。サービスの回復についてお知らせいたします」とのプロバイダーによるソーシャルメディアへの投稿の通りとなっています。障害が発生してから数日後の2月5日、Zain Sudanは「Zain Sudanは大切な加入者にサービスを提供するため、通信とインターネットサービスの維持に常に努めており、今回の現在のネットワーク障害は、当社が制御できない状況によるものとなっています。当社では、安全性が確保され、できるだけ早くサービスが復旧するよう努めています。」とソーシャルメディアに投稿(翻訳より引用)しました。Zain Sudanは、ネットワークのステータスに関する情報を一切共有しませんでした。2月4日、Digital Rights Lab - Sudanは、「「弊社の情報によれば、@RSFSudanの武装グループが#スーダンのハルツームのISPデータセンターを占拠したことを確認しました」とソーシャルメディアに投稿しました。これらのプロバイダーで見られたインターネットの障害は、2023年4月15日以降同国内で続いている軍事衝突に起因するこれらの乗っ取りに関連していた可能性が高くなっています。

これらのネットワークの障害の長さは、さまざまでした。Sudatelでは2月11日にトラフィックが戻り始めました。Zain Sudanでは、「Zainネットワークは徐々に再開し始めており、ご利用者の皆さまには無料で限られた時間のみご利用いただけます。Zaiは、ネットワークの元通りの状態への復旧に向けての努力の継続を約束します」とソーシャルメディアの投稿(翻訳版)で述べています。第1四半期の終わり時点で、MTNスーダンではトラフィックが復旧していませんでした。

ウクライナ

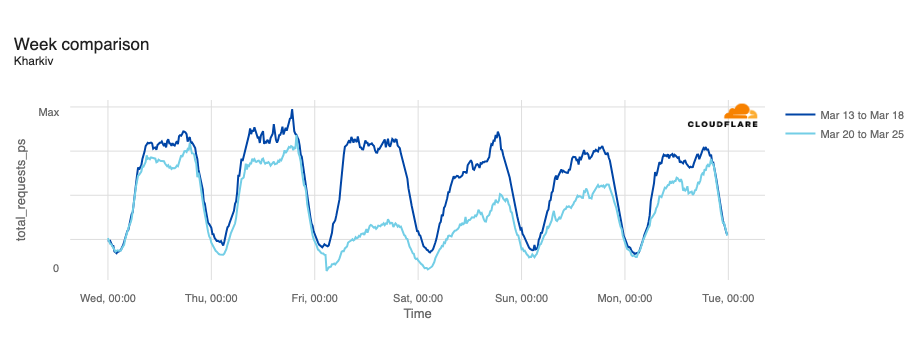

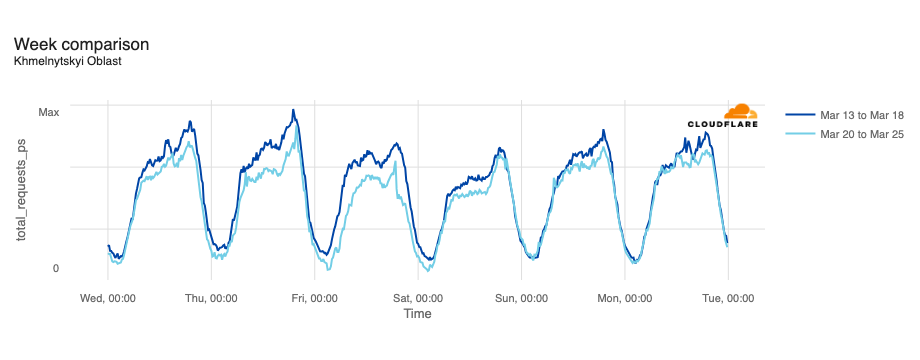

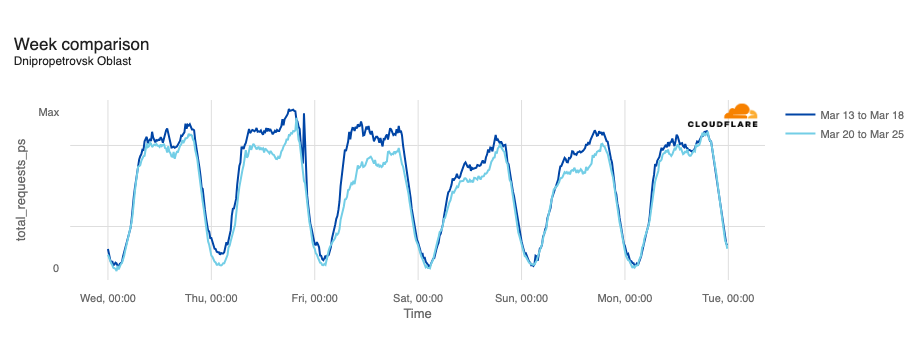

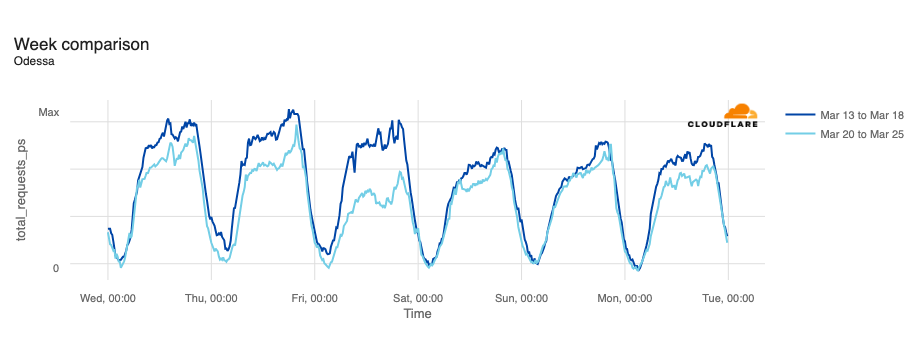

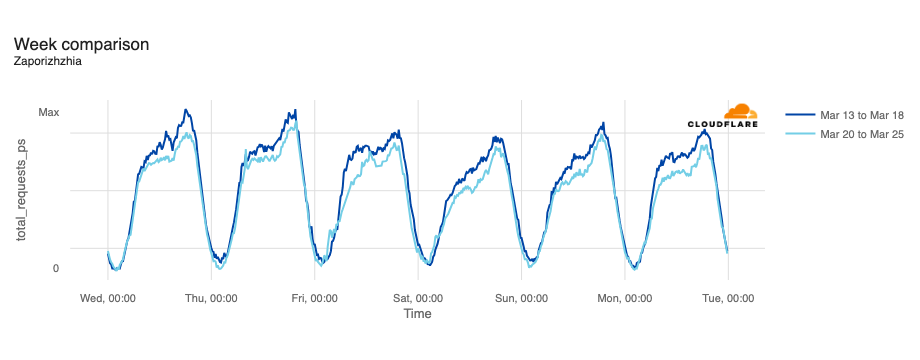

2月、ウクライナ/ロシア戦争が2年目に入りました。この間、弊社はウクライナで紛争関連の攻撃により引き起こされた多くのインターネット障害を取り上げてきました。2月22日、ロシアによるウクライナの重要インフラストラクチャに対する空爆により、全国のエネルギー施設が損害を受け、広範な停電が発生しました。この停電は、ウクライナの複数の地域でインターネットの障害を引き起こしました。ハルキウ、ザポリージヒア、オデッサ、ドニプロペトロフスク·オブラスト、クメルニトスキー·オブラストなどで被害が見られました。最初に現地時間午前5:00(03:00 UTC)前後にトラフィックが減少し、ハルキウで68%も減少しました。一方、すべての地域でも、前週と比較して数日にわたりトラフィックレベルが低下しました。

ガザ地区

2023年第4四半期のインターネットの混乱に関する概要のブログ記事で、10月、11月、12月にかけて、Paltel(パレスチナの電気通信会社)が固定電話、モバイル、インターネットサービスの混乱に関するソーシャルメディア投稿を複数公開していたことを紹介しました。2024年第1四半期では、1月12日、1月22日、3月5日に同様の障害が観測されました。Paltelは、これらの障害がイスラエルとの戦争に関連して進行中の侵攻の原因であると考えています。

同四半期中に発生した障害は、数時間ほどから1週間以上まで様々でした。それぞれの障害は、ガザストリップ地域にあるパレスチナの4つの行政機関内でのPatelのトラフィックを示しています。ガザでは、接続が可能な状態が保てていたためトラフィックに混乱が生じたとみられる一方、Khan Yunis、Rafah、Deir al-Balahの境界では完全な障害が発生しました。

1月12日~19日

1月22日~24日

3月5日

サイバー攻撃

先に説明した、1月11日にAS327802(Moov Africa Tchad / Millicom)の接続に影響を与えたサイバー攻撃に加え、観測された他のいくつかのインターネット障害は、第1四半期のサイバー攻撃によって引き起こされました。

HotNet Internet Services(イスラエル)

アノニマス·スーダンによるものと見られる、イスラエルの主要な通信プロバイダーであるAS12849(HotNetインターネットサービス)に対しての攻撃が行われました。この攻撃は明らかに短時間で、現地時間2月20日の22:00~2月21日の00:00(2月20日の20:00~22:00 UTC時間)までトラフィックを中断させただけでした。短時間ではありましたが、攻撃が発生した期間中にHotNetが発表されたIPv4とIPv6アドレスの量がゼロになったため、この攻撃はプロバイダーをオフラインにすることに成功しました。

Zain Bahrain

アノニマス·スーダンはまた、サイバー攻撃の標的としてAS31452(Zain Bahrain)も標的としたと発表しています。この攻撃は、イスラエルのHotNetを標的とした攻撃よりも深刻でないように見えましたが、現地時間3月3日20:45~3月4日18:15(3月3日17:45~3月4日15:15 UTC)までトラフィックが阻害されました。IPアドレス空間への影響は見られませんでした。Zain Bahrainは3月4日のソーシャルメディア投稿で接続の障害を認め、「当社のサービスの一部をご利用いただく上で問題が発生する場合があることをご案内いたします。当社の技術チームは、こうした問題をできるだけ早く回避するために取り組んでいます。」としています。

ウクライナにおける複数のネットワーク

3月13日、AS16066(Triangulum)、AS34359(Link Telecom Ukraine)、AS197522(Kalash Information Network)、AS52074(Mandarun)、AS29013(LinkKremen)など、ウクライナの多数の通信プロバイダーが攻撃の標的となりました。Triangulumは最も大きな影響を受けたようで、以下に示すように、3月13日から3月20日までにトラフィックがほぼ完全に失われています。Triangulumは同社のWebサイトに通知を掲載し、「2024年3月13日、ウクライナの複数のプロバイダーに対してハッカー攻撃が行われました。2024年3月13日10時28分、当社ネットワークで大規模な障害が発生し、その結果として電子通信サービスの提供が不可能となりました。当社従業員は、サイバー警察と国家サイバーセキュリティ調整センターの従業員とともに、あらゆるサービス範囲のできるだけ早い復旧を目指し、24時間体制の包括的な対策を講じています。サービスは徐々に復旧しています。完全回復には数日かかる場合があります」としました。

影響を受けたプロバイダーの他のプロバイダーでは、比較的短時間の接続障害がみられました。Mandarunでのほぼ完全な障害は約1日続きましたが、他の場所では3月13日の現地時間11:30頃(09:30 UTC)からおよそ7時間続き、現地時間3月14日午前8:00頃(06:00 UTC)に接続が通常のレベルに戻りました。

政府からの指示

コモロ

アザリ·アスーマーニ大統領の再選に対する抗議活動を受けて、コモロ諸島当局が1月17日にインターネット接続を遮断したと報告されています。しかし、1月17日の現地時間12:00(09:00 UTC)から1月19日現地時間17:30(14:30 UTC)にかけ、国レベルでトラフィックに何らかの障害が見られました。AS36939(Comores Telecom)からのトラフィックでより顕著であり、2日間にわたってほぼ完全に停止した期間がいくつかありました。Comores Telecomが限られた量のIPv4アドレススペースを発表していますが、1月17日と18日にかなりの変動があり、ゼロになることが数回ありました。

Sudatel Senegal/Expresso TelecomおよびTigo/Free(セネガル)

2月4日、セネガルの通信·電気通信·デジタル省は、現地時間22:00(22:00 UTC)からモバイルインターネット接続の停止を命じました。この停止は、大統領選挙の延長をきっかけに起きた抗議活動に続いてのものでした。AS37196(Sudatel Senegal/Expresso Telecom)からのトラフィックは、停止が発せられた時点で大幅に低下し、現地時間2月7日07:30(07:30 UTC)頃に回復しました。AS37649(Tigo/Free)からのトラフィックは09:00頃に低下しました。現地時間2月5日30分(09:30 UTC)、プロバイダーはソーシャルメディア経由で契約者に停止を通知しました。Tigo/Freeのトラフィックは、現地時間2月7日午前0時(00:00 UTC)頃回復し、プロバイダーは再びソーシャルメディアを使用して加入者にサービスの可用性を通知しました。どちらのプロバイダーのIPアドレス空間にも変化は見られず、モバイルインターネット接続の停止はルーティングレベルでは行われないことを示しています。

それから1週間以上経った2月13日、セネガル政府は「オンライン上の憎悪に満ちた破壊的なメッセージの拡散」を防ぐために、モバイルインターネット接続の停止を再び命じました。大統領選挙の中止に反対して反対の表現を目指す活動家グループの行程が予定されていました。モバイルインターネットの遮断が最も顕著だったのはTigo/Freeで、現地時間10:15~19:45(10:15~19:45 UTC)の間に大きな障害が発生しました。

パキスタン

発表されたレポートによると、パキスタン電気通信局PTAは、2月8日に新政府選挙を行うための世論調査に国民が出向く間、インターネットサービスは引き続き利用可能であると述べました。しかし、その日、パキスタンの有権者が投票に行った際、パキスタン当局は全土でモバイルインターネットアクセスを遮断しました。当局は、前日に発生した暴力を受けての「法と命令を維持するため」の動きであるとしました。遮断命令の影響は、AS59257(Zong/CMPak)、AS24499(Telenor Pokistan)、AS45669(Jazz/Mobilink)を含む、パキスタンの複数のインターネットプロバイダーで見られ、07:00~20:00(02:00~15:00 UTC)まで続き、約9時間後にトラフィックが予想されるレベルに回復しました。Internet Society's Pulseのブログ投稿では、遮断によりパキスタンの国内総生産損失が1850万米ドルに達したと推定しています。

チャド

チャドでは、2月28日から3月7日にかけて複数のインターネット障害が観測されました。最初の障害は2月28日の現地時間10:45に始まり、3月1日の現地時間18:00まで続きました(2月28日09:45~3月1日17:00 UTC)。3月3日、4日、7日にも、それぞれ数時間の短期間な障害が見られました。このような遮断は、同国内の政治的暴力をきっかけに起きたものです。国内のネットワーク全体で集計されたIPv4アドレスの顕著な減少は、2月28日、3月3日、3月4日の遮断と重なっていましたが、3月7日に同様の減少が生じなかった理由は不明です。

停電

タジキスタン

発表されたレポートによると、3月1日にタジキスタンで広範な数時間の停電が発生し、これは全土が氷点下に近づく気温になるにつれ、電気空調設備による電力使用量が増加したことが原因と思われます。障害は現地時間11:00(06:00 UTC頃)に始まり、約3時間続きました。同国からのインターネットトラフィックへの影響は、以下のグラフに表れています。現地時間14:00(09:00 UTC)頃に停電が復旧したものの、インターネットトラフィックは次の日の現地時間05:00(午前0時 UTC)頃まで「期待される」レベルに戻りませんでした。

コンピューターや家庭用オフィスのルーターが遮断されるため、最も頻繁にインターネットトラフィックに最大の影響を及ぼすのは停電である中、発表された累積での同国内のIPv4アドレス空間は停電時に若干減少しており、この障害は国内のネットワークインフラストラクチャにも影響を及ぼしているようです。

タンザニア

3月4日、タンザニア電力会社(TANESCO)は継続的な停電に関するソーシャルメディアへの通知を投稿しました。この通知では、「タンザニア電力公社TANESCOより、国家標準送電網システムにエラーが発生し、ザンジバルを含む国の一部の地域で電力サービスが欠如していることを公表します。当社の専門家は、電力サービスが通常の状態に戻るように努力を続けています。ご不便をおかけして申し訳ありません」(翻訳)と述べられています。タンザニアでは、停電によりインターネット接続が混乱し、現地時間13:30から23:00(10:30~20:00 UTC)協定世界時にかけてトラフィックの減少が観測されました。

技術的な問題

Orange España

ネットワークルーティングは、1つまたは複数のネットワーク間のパスを選択するプロセスです。インターネットでは、ルーティングはボーダーゲートウェイプロトコル(BGP)に依存しています。歴史的に、BGPルーティング情報の交換はプロバイダー間の信頼に基づいていましたが、時間の経過とともにリソースパブリックキーインフラストラクチャ(RPKI)などのセキュリティメカニズムが開発され、悪意のある行為者によるシステムの悪用を防止しています。RPKIは、BGPルートアナウンスを正しい発信AS番号と関連付けるレコードに署名する暗号化方式です。ROA(ルートオリジン認証)レコードは、IPアドレスブロック内の1つまたは複数のプレフィックスへのルートを発信するAS(自律システム)を認証していることを確認する手段を提供します。Cloudflareは長年、RPKIの重要性やサポートについて数多くのブログ記事を公開してきました。適切に実装、設定することで、RPKIとROAはルーティングセキュリティのサポートに役立ち、BGPハイジャックのような動作を効果的に防止します。

RIPE NCC(「RIPE」)は、インターネットリソースの割り当てと登録、調整活動を提供する5つの地域インターネットレジストリ(RIR)の1つです。RIPEは、ヨーロッパ、中東、中央アジア地域をかばーしています。1月3日、ある悪意のあるアクターがRIPEとAS12479(Orange España)のアカウントセキュリティが緩いことを利用し、公開インターネット上で見つかった資格情報を使用してOrange EspañaのRIPEアカウントにログインしました。アカウントを制御すると、攻撃者は「偽の」オリジンで複数のROAを公開し、AS12479によって発信された何千ものルートを「RPKI-無効」としました。その結果、RPKI-無効なルートを拒否する通信事業者は、大量のOrange EspañaのIP空間に移動されることになりました。

CloudflareはRPKI検証を強制するため、RPKI無効の経路も拒否しました。デフォルトルートでいくつかのトランジットプロバイダーに向けてOrange Españaに到達し始めましたが、RPKI検証も実行するため、トラフィックはこれらのプロバイダーネットワーク内でも減少することになります。このため、Cloudflareの観点からすると、このインシデントは、現地時間16:45~19:45(14:45~17:45 UTC)の間、Orange Españaからのトラフィックの減少と、発表されたAS12479からのIPv4アドレス空間の顕著な現象が見られました。

Orange Españaは、RIPEアカウントに不正にアクセスされたことをソーシャルメディア上で報じました。このインシデントの結果として、RIPEはログインに二要素認証(2FA)を必須化しました。このインシデントのさらなる洞察として、KentikのDoug Madary氏とbgp.toolsのBen Cartwright-Cox氏が、詳細な分析とタイムラインを公開しています。

MaxNet(ウクライナ)

1月11日、ウクライナのAS34700(MaxNet)の加入者に対して9時間にわたるインターネット停止が発生しました。最初のトラフィック損失は、現地時間16:00(14:00 UTC)頃に発生し、1月12日の現地時間01:00(1月11日23:00 UTC)頃に回復しました。プロバイダーからの最初のソーシャルメディアへの投稿では、「契約者のみなさまへ:電力会社の誤動作によりハブサイトの1つがフラッディングしたため、都市の一部の地域では部分的または完全にサービスが提供されない可能性があります。サービスの復旧に向けて最善を尽くしていますが、時間がかかります。オープン時間の詳細については、緊急作業が完了し次第、お知らせします」と障害の理由を説明しました。その後の投稿で、インターネット接続が復旧したことを加入者に知らせました。MaxNetが発表したIPv4アドレスの量も、現地時間16:00~22:00(14:00~20:00 UTC)にかけてゼロとなり、このフラッドはコアルーティングインフラストラクチャにも明白な影響を与えました。

Plusnet(イギリス)

1月15日に英国のAS6871(Plusnet)で観測されたトラフィックの障害は、当初、プロバイダーがソーシャルメディア上の顧客の苦情に対応するための「大規模停止」の様相を呈していました。しかし、この障害の根本的な原因は、明らかにDNSサーバーの問題に関連していることがわかりました。加入者は、PlusnetのデフォルトのDNSリゾルバーを使用してホスト名を解決できませんでした。そのため、最終的に現地時間16:00~18:00の間の約2時間にわたり、ネットワークからのトラフィックの減少が見られることになりました。Cloudflareの1.1.1.1サービスなど、サードパーティのDNSリゾルバーを使用するようにシステムを設定していたユーザーは、サービスの中断を経験しませんでした。

ロシア

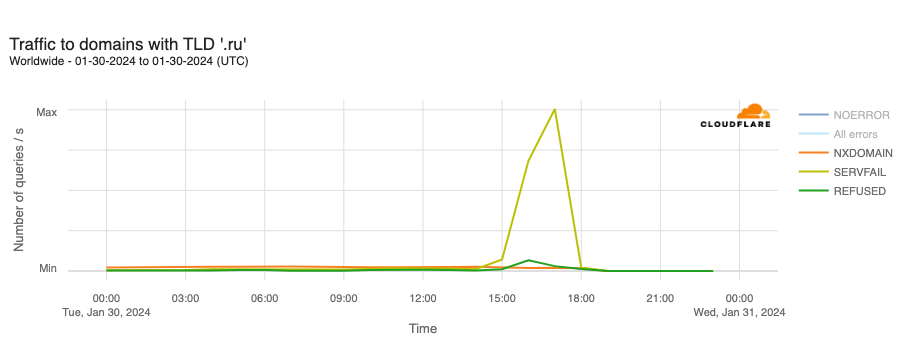

DNSの問題は1月中にロシアのユーザーにも影響を及ぼしましたが、英国のPlusnet加入者が経験したものとは異なる形でした。報告された1月30日に発生したDNSSECの障害により、.ruドメインが数時間アクセス不能となりました。DNSSECは、既存のDNSレコードに暗号署名を追加することで、セキュアなドメインネームシステムを作成します。関連付けられた署名をチェックすることで、中間者攻撃で挿入された偽のレコードとは異なり、リクエストされたDNSレコードが権威ネームサーバーから送られたものであり途中で変更されていないことを確認できます。

DNSSEC検証失敗により、.ru国コードトップレベルドメインccTLDのホスト名に対するCloudflareの1.1.1.1リゾルバーへのDNSルックアップに対するSERVFAIL応答が発生しました。ピーク時には、リクエストの68.4%がSERVFAILレスポンスを受信しました。.ru ccTLDの調整センターは、「グローバルDNSSECインフラストラクチャに関連する.ruゾーンに影響を与える技術的な問題」に取り組んでいることを明言したのものの、潜在的なDNSSEC鍵のロールオーバーに伴う問題を解決することができます。.ru ccTLDは、2019年8月16日に数時間にわたって同様のDNSSEC関連の障害が発生しました。

AT&T(アメリカ)

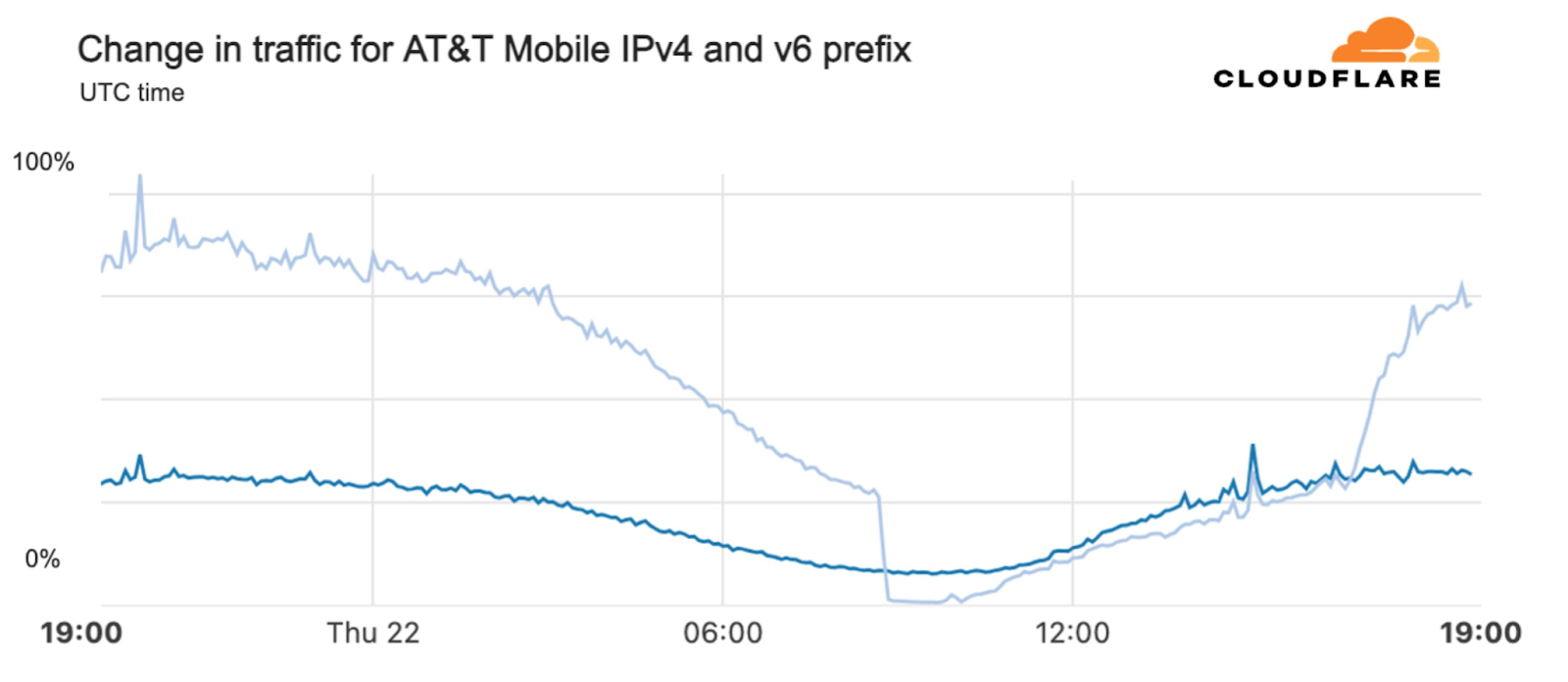

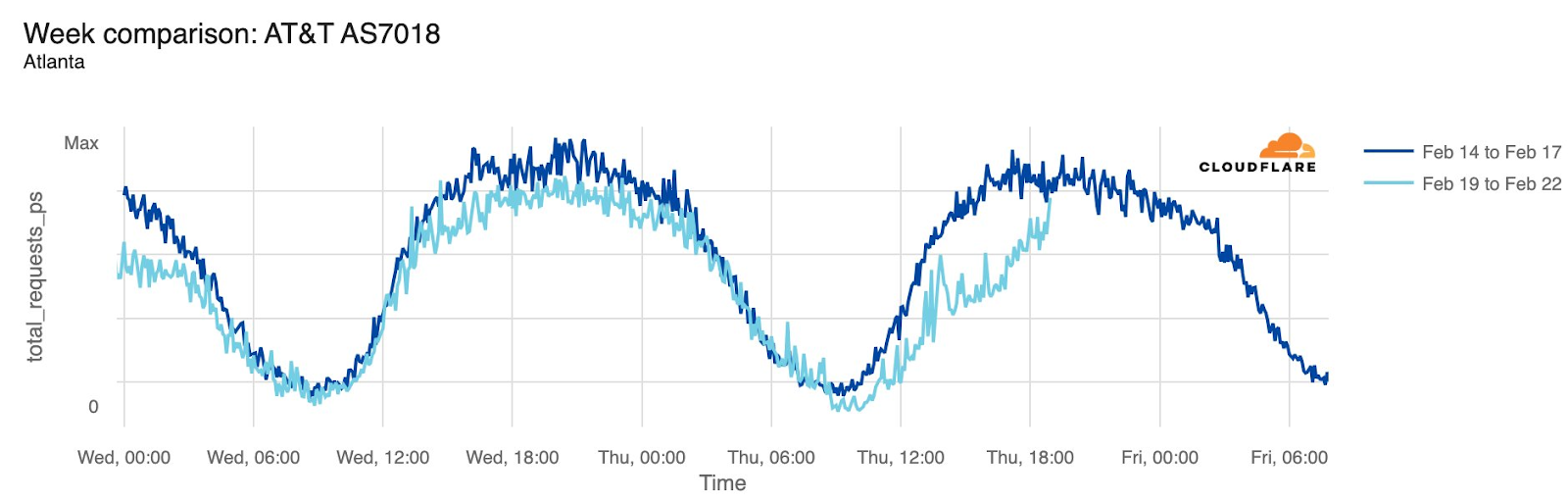

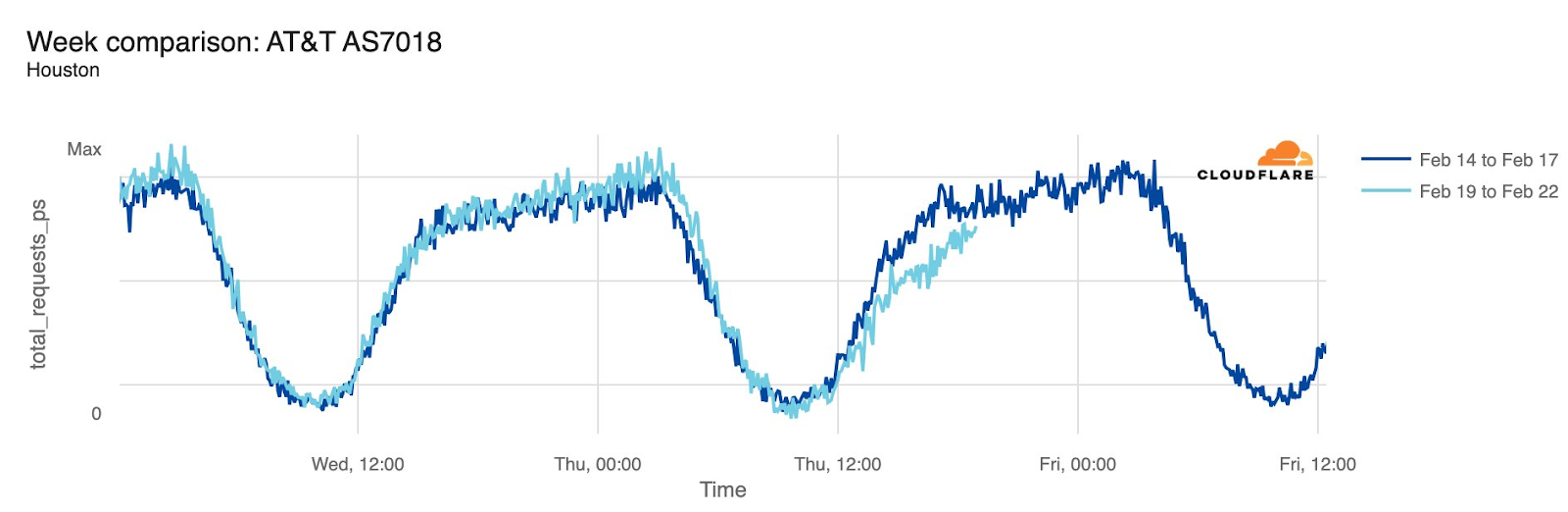

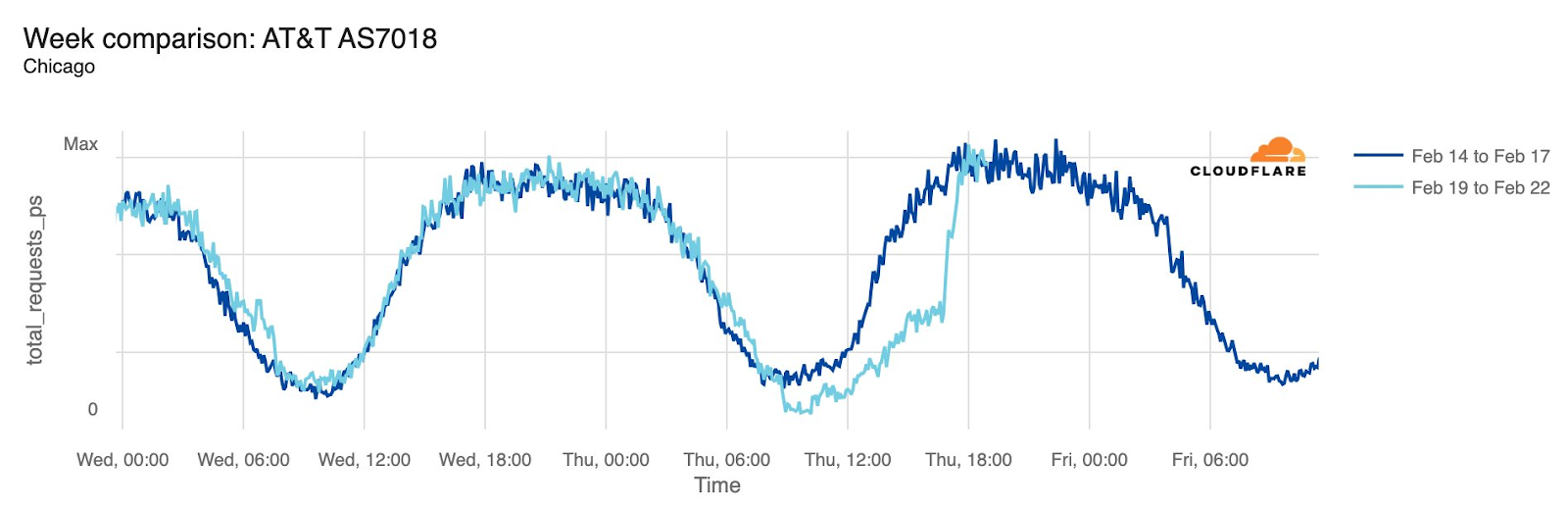

2月22日午前4:00東部標準時(09:00 UTC)の直前から、米国内の複数の都市のAT&T加入者においてモバイルサービスの中断が発生しました。影響を受けた都市はアトランタ、ヒューストン、シカゴなどで、約8時間にわたって接続が中断されました。Cloudflareのデータによると、問題が始まるとAT&T(AS7018)のトラフィックが先週と比較してシカゴで45%、ダラスで18%も減少しました。

AT&Tが公開した「ネットワークアップデート」では、「当社の最初のレビューに基づき、本日の障害は、サイバー攻撃ではなく、ネットワークを拡張する際に使用した誤ったプロセスのアプリケーションと実行が原因であったと考えています」としています。

メンテナンス

Vodafone Egypt

3月5日の現地時間05:15~11:30(03:15~09:30 UTC)の間で、AS36935(Vodafone Egypt)の顧客のモバイルインターネット接続に障害が発生し、ネットワークからのトラフィックが最大70%も予想を下回るレベルで減少しました。プロバイダーからのソーシャルメディアへの投稿(翻訳)では、「今朝のアップデートにより4Gサービスの運用において一部の地域で障害が発生していることについてお詫び申し上げます」としています。4Gネットワークの障害の結果、Vodafoneは影響を受けた顧客への補償が必要になり、またエジプトの国家電気通信規制当局(NTRA)から罰金を科されました。

Ocean Wave Communication(ミャンマー)

現地時間3月12日正午(05:15 UTC)前、ミャンマーの消費者向け光ファイバーおよびビジネスインターネットサービスプロバイダーであるAS136442(Ocean Wave)で、トラフィックの大幅な減少が見られました。プロバイダーからのソーシャルメディアへの投稿(翻訳)では、「Ocean Waveをご利用のお客様は-ネットワークメンテナンスにより、インターネットがご利用いただけない、または接続が遅くなる事象が見られています」とされました。接続の障害は約7時間続き、現地時間19:00(12:15 UTC)の少し前にトラフィックが通常のレベルに戻りました。

まとめ

第1四半期の注目すべき2つの海底ケーブルの破損事件は、海底ケーブル保護の重要性と、地政学的に敏感な場所を通過するもしくはその近くにあることのリスクを改めて浮き彫りにしました。インターネットトラフィックの伝送において海底ケーブルに依存していることを考えると、これは今後長年にわたって問題として残り続けるでしょう。

Orange Españaのインシデントは、多要素認証を使用して運用上重要なリソースを保護することの重要性も浮き彫りにしました。この件について、Cloudflareは過去に記事を公開しています。RIPEのような組織は、インターネットの機能において極めて重要な舞台裏の役割を果たしており、悪意のあるアクターによるインターネット接続を広く混乱させかねない行動を防ぐため、システムを保護するためにあらゆる実用的予防措置を講じる義務があると言えます。

Cloudflare Radarのチームは常にインターネットに障害がないか監視しており、その状況をCloudflare Radar Outage Centerやソーシャルメディアやblog.cloudflare.comのブログ記事で共有しています。@CloudflareRadar(X)、Cloudflare.social/@radar(Mastodon)、radar.Cloudflare.com(Bluesky)をソーシャルメディアでフォローしてご覧いただくか、メールでお問い合わせください。