Este é nosso primeiro relatório sobre DDoS de 2022 e o nono até o momento. Aqui você vai encontrar novos pontos de dados e informações nas seções sobre a camada de aplicativos e a camada de rede — conforme observado na Rede global da Cloudflare entre janeiro e março de 2022.

No primeiro trimestre de 2022, houve um pico intenso de ataques DDoS na camada de aplicativos, mas uma queda no mesmo número total de ataques DDoS na camada de rede. Apesar dessa queda, vimos um aumento volumétrico nos ataques DDoS de 645% em termos trimestrais e mitigamos um novo ataque de reflexão de Dia Zero com um fator de amplificação de 220 bilhões por cento.

Nos espaços cibernéticos russo e ucraniano, os setores mais visados foram a mídia on-line e a mídia televisiva. Detectamos enormes picos na atividade de DDoS nos data centers da Cloudflare no Azerbaijão e na Palestina — o que indica a presença de botnets com operação interna.

Destaques

Espaços cibernéticos russo e ucraniano

- Empresas russas de mídia on-line foram as mais atacadas no país ao longo do primeiro trimestre. O segundo setor mais visado foi o da internet, seguido pelo de criptomoedas e varejo. Embora muitos ataques direcionados a empresas russas de criptomoedas tenham origem na Ucrânia e nos EUA, a própria Rússia também é uma grande fonte de ataques.

- A maioria dos ataques DDoS por HTTP direcionados a empresas russas são originários da Alemanha, Estados Unidos, Cingapura, Finlândia, Índia, Países Baixos e Ucrânia. É importante notar que ser capaz de identificar de onde o tráfego de ataque cibernético se origina não é o mesmo que ser capaz de atribuir a localização do invasor.

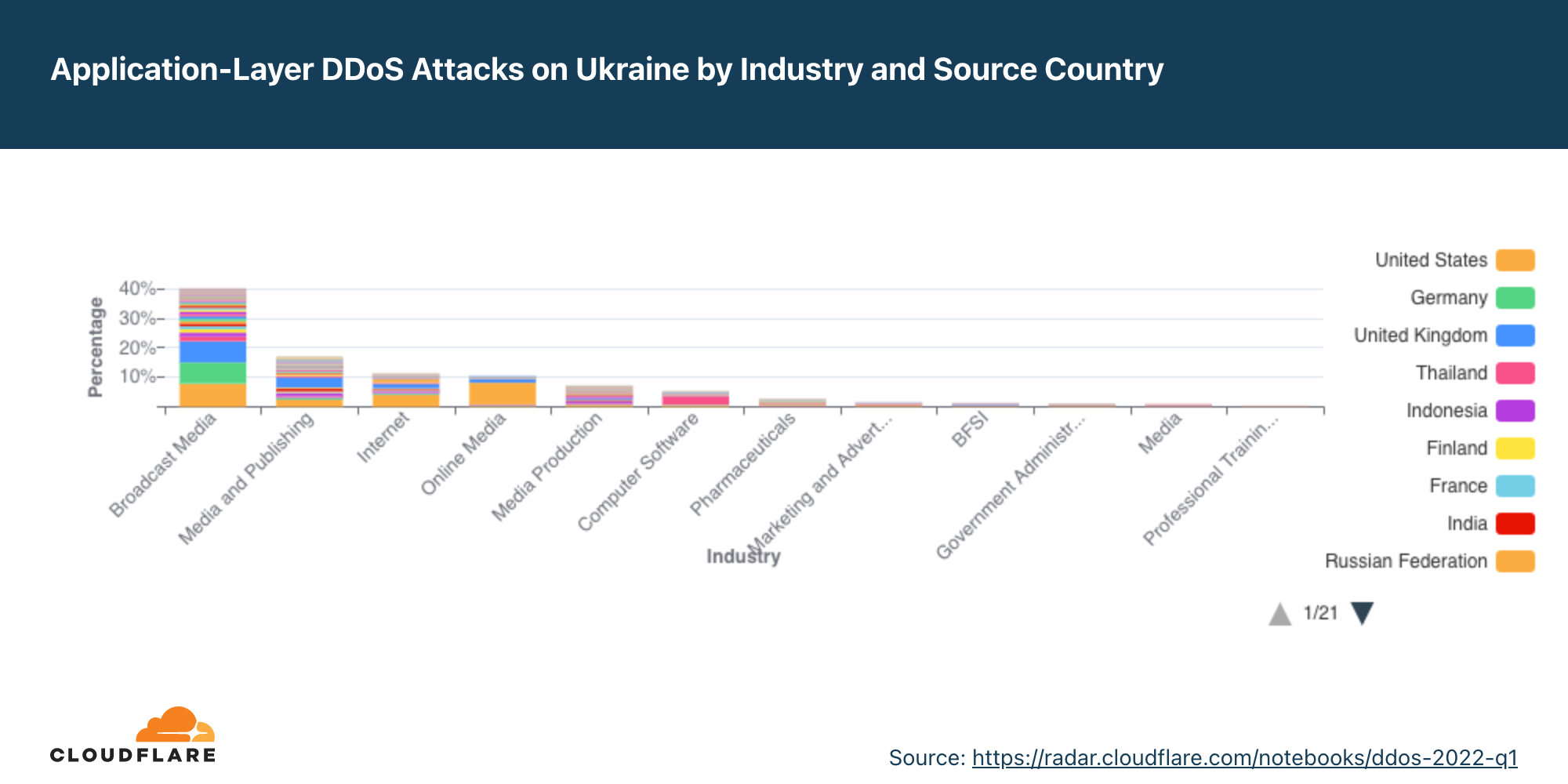

- Os ataques na Ucrânia visaram sites de publicações e mídia televisiva e parecem mais distribuídos, originados de mais países — o que pode indicar o uso de botnets globais. Ainda assim, a maior parte do tráfego de ataque se originou dos EUA, da Rússia, da Alemanha, da China, do Reino Unido e da Tailândia.

Leia mais sobre o que a Cloudflare está fazendo para manter o fluxo da internet aberto para a Rússia e impedir que os ataques saiam do país.

Ataque DDoS com pedido de resgate

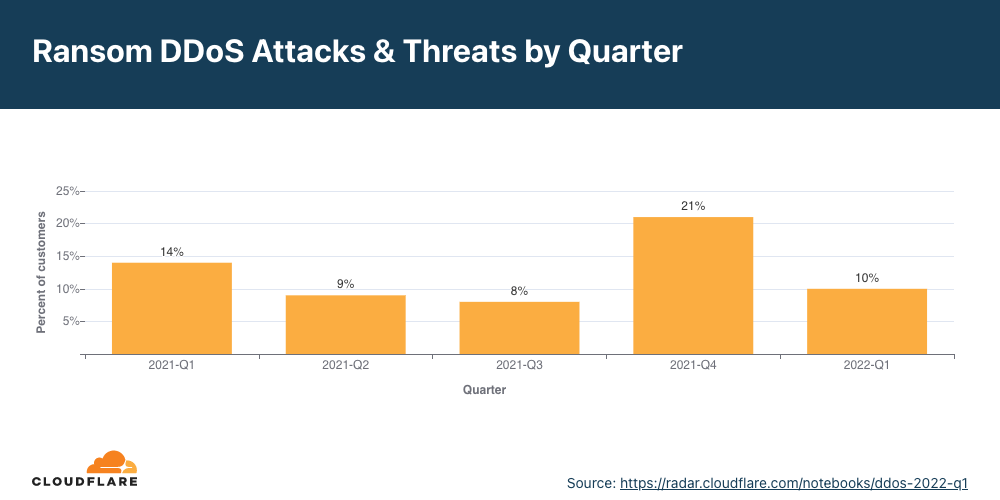

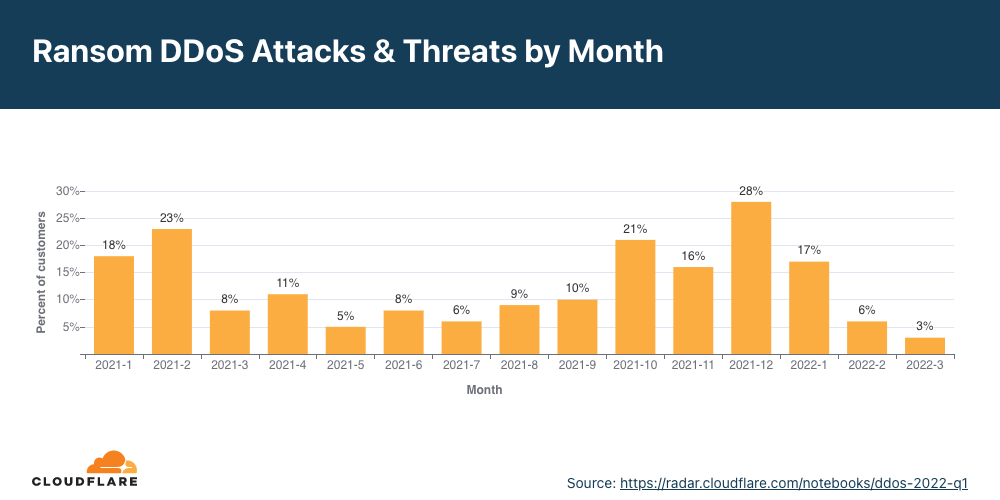

- Em janeiro de 2022, mais de 17% dos entrevistados sob ataque relataram ter sido alvo de ataques DDoS com pedido de resgate ou receber uma ameaça antecipadamente.

- Esse número caiu drasticamente para 6% em fevereiro e para 3% em março.

- Quando comparado aos trimestres anteriores, podemos ver que no total, no primeiro trimestre, apenas 10% dos entrevistados relataram um ataque DDoS com pedido de resgate; uma queda de 28% em termos anuais e 52% em termos trimestrais.

Ataques DDoS na camada de aplicativos

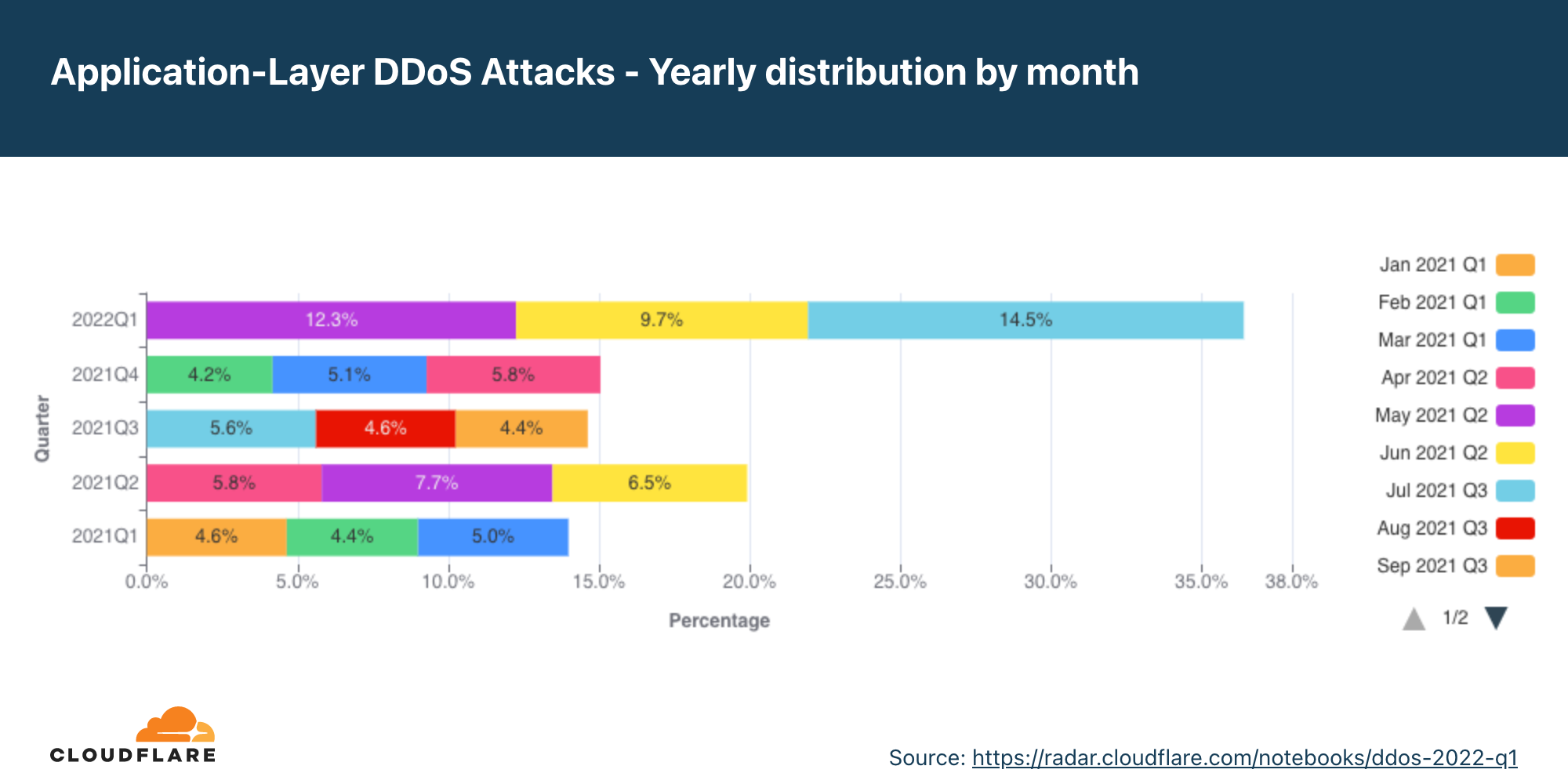

- O primeiro trimestre de 2022 foi o mais movimentado nos últimos 12 meses em ataques à camada de aplicativos. Os ataques DDoS na camada HTTP aumentaram 164% na comparação anual e 135% na comparação trimestral.

- Se analisarmos o trimestre em mais detalhes, em março de 2022, houve mais ataques DDoS por HTTP do que em todo o T4 combinado (bem como no T3 e T1).

- Após quatro trimestres consecutivos, com a China como principal origem de ataques DDoS por HTTP, os EUA tomaram a liderança neste trimestre. O número de ataques DDoS por HTTP originados dos EUA aumentou impressionantes 6.777% em termos trimestrais e 2.225% em termos anuais.

Ataques DDoS na camada de rede

- No primeiro trimestre, os ataques na camada de rede aumentaram 71% em termos anuais, mas diminuíram 58% na comparação trimestral.

- O setor de telecomunicações foi o mais visado pelos ataques DDoS na camada de rede, seguido por empresas de jogos e apostas e a indústria de serviços e tecnologia da informação.

- Ataques volumétricos no T1 aumentaram. Ataques com mais de 10 Mpps (milhões de pacotes por segundo) cresceram mais de 300% em termos trimestrais e ataques com mais de 100 Gbps aumentaram 645% na comparação trimestral.

Este relatório é baseado nos ataques DDoS detectados e mitigados automaticamente pelos sistemas de proteção contra DDoS da Cloudflare. Para saber mais sobre como isso funciona, confira este post no blog com mais detalhes.

Uma observação sobre como medimos os ataques DDoS observados em nossa Rede

Para analisar tendências de ataques, calculamos a taxa de “atividade DDoS”, que é o percentual do tráfego de ataque com relação ao tráfego total (ataque + limpo) observado em nossa Rede global, em um local específico ou em uma determinada categoria (por exemplo, setor ou país de faturamento). Medir os percentuais nos permite normalizar os pontos de dados e evitar uma abordagem tendenciosa em números absolutos, envolvendo, por exemplo, um data center da Cloudflare que recebe mais tráfego total e, provavelmente, mais ataques.

Ataques com pedido de resgate

Nossos sistemas estão constantemente analisando o tráfego e ao detectar ataques DDoS, automaticamente aplicam a mitigação. Cada cliente que sofre um ataque DDoS recebe uma pesquisa automatizada a fim de nos ajudar a entender melhor a natureza do ataque e o êxito da mitigação.

Há mais de dois anos a Cloudflare realiza pesquisas junto a clientes que foram atacados — uma das perguntas da pesquisa destina-se a saber se eles receberam ameaças ou pedidos de resgate exigindo pagamento em troca de parar o ataque DDoS. No último trimestre, o T4 de 2021, observamos um nível recorde de denúncias de ataques DDoS com pedido de resgate (um em cada cinco clientes). Neste trimestre, vimos uma queda, pois apenas um entre dez pesquisados relatou um ataque DDoS com pedido de resgate; uma diminuição de 28% em termos anuais e 52% em termos trimestrais.

Quando dividimos por mês, podemos ver que janeiro de 2022 viu o maior número de entrevistados relatando ter recebido uma correspondência com pedido de resgate no primeiro trimestre. Quase um em cada cinco clientes (17%).

Ataques DDoS na camada de aplicativos

Ataques DDoS na camada de aplicativos, especificamente ataques DDoS por HTTP, são ataques que normalmente buscam interromper um servidor web tornando-o incapaz de processar solicitações legítimas dos usuários. Se um servidor é bombardeado com mais solicitações do que consegue processar, ele descartará solicitações legítimas e — em alguns casos — irá travar, resultando na deterioração da performance ou em uma interrupção para os usuários legítimos.

Ataques DDoS na camada de aplicativos por mês

No T1, os ataques DDoS na camada de aplicativos aumentaram 164% em termos anuais e 135% em termos trimestrais — o trimestre mais movimentado do ano passado.

Os ataques DDoS na camada de aplicativos aumentaram muito no primeiro trimestre de 2022. Só em março, houve mais ataques DDoS por HTTP do que em todo o T4 de 2021 combinado (bem como no T3 e T1).

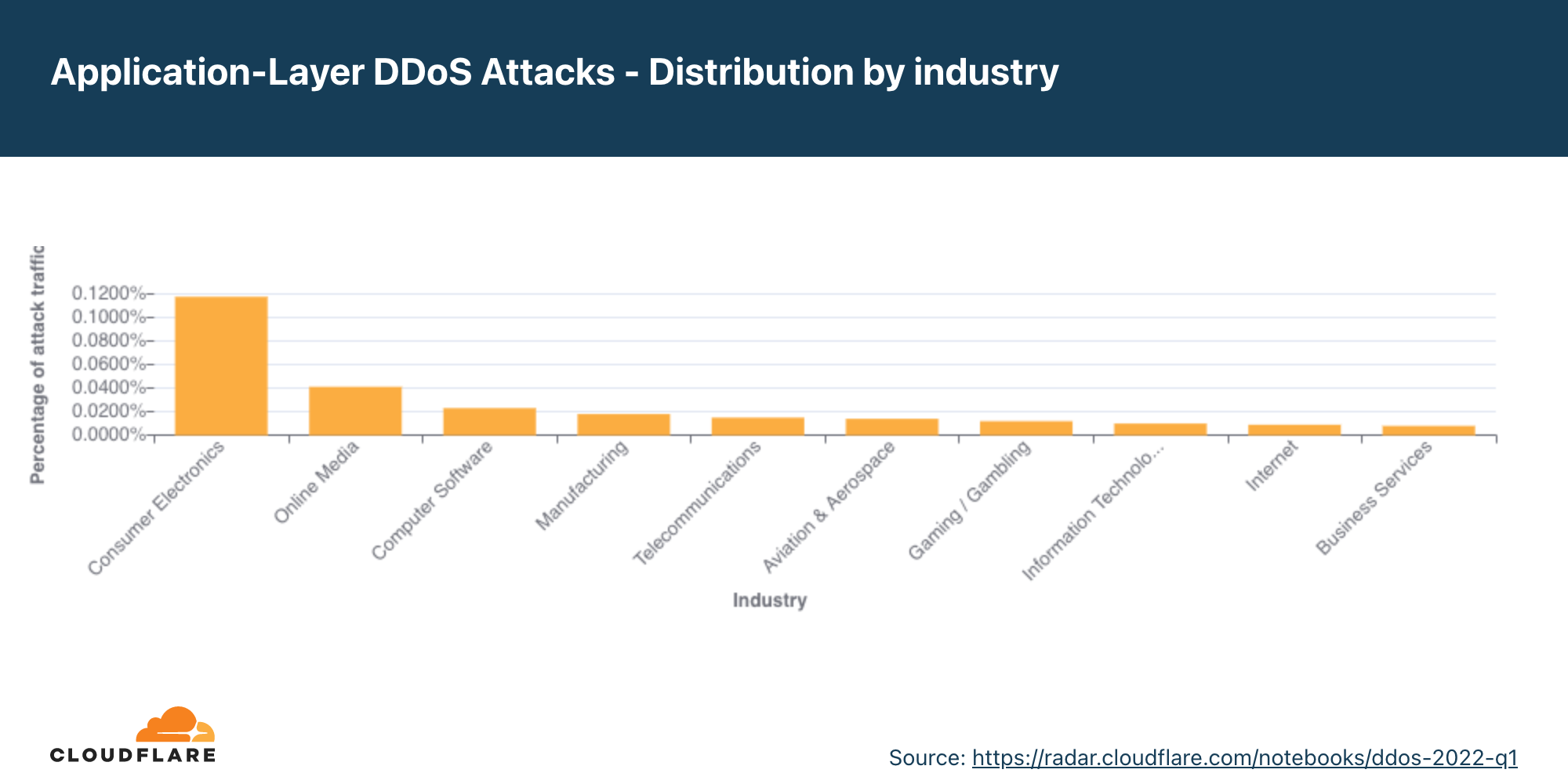

Ataques DDoS na camada de aplicativos por setor

O setor de Eletrônicos de Consumo foi o mais visado no T1.

Globalmente, o setor de Eletrônicos de Consumo foi o mais atacado, com uma alta de 5.086% em termos trimestrais. Logo em seguida, está o setor de mídia on-line, com alta de 2.131% nos ataques na comparação trimestral. Em terceiro, estão as empresas de software para computadores, com um aumento de 76% em termos trimestrais e 1.472% em termos anuais.

No entanto, se observarmos apenas a Ucrânia e a Rússia, empresas de televisão, mídia on-line e internet foram as mais atacadas. Leia mais sobre o que a Cloudflare está fazendo para manter o fluxo da internet aberto para a Rússia e impedir que os ataques saiam do país.

![Gráfico da distribuição de ataques DDoS por HTTP a setores russos por país de origem no T1 de 2022]](https://blog.cloudflare.com/content/images/2022/04/image14-1.png)

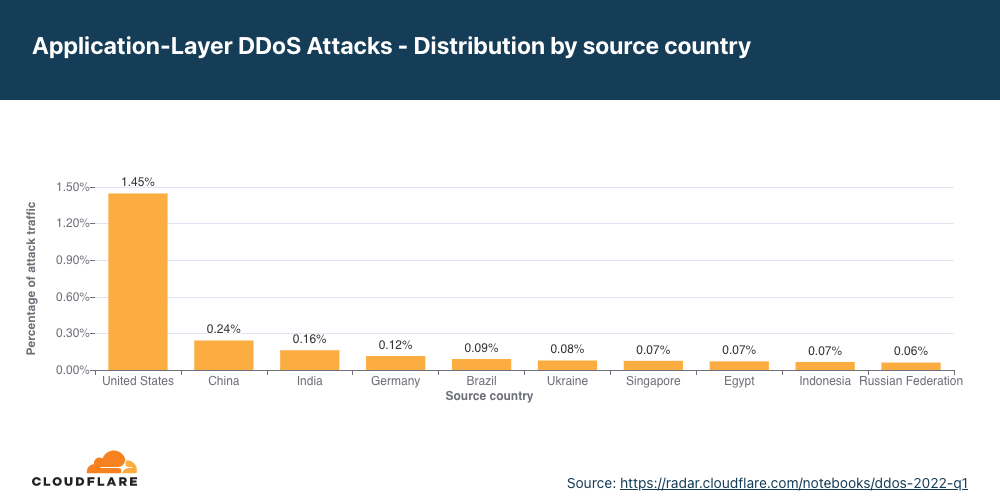

Ataques DDoS na camada de aplicativos por país de origem

Para entender a origem dos ataques HTTP, analisamos a geolocalização do endereço de IP de origem do cliente que gerou as solicitações HTTP de ataque. Ao contrário dos ataques na camada de rede, os IPs de origem não podem ser falsificados em ataques HTTP. Uma alta porcentagem de atividade DDoS em um determinado país indica a presença de botnets operando internamente.

Após quatro trimestres consecutivos com a China como principal origem de ataques DDoS por HTTP, os EUA tomaram a liderança neste trimestre. O número de ataques DDoS por HTTP originados dos EUA aumentou impressionantes 6.777% em termos trimestrais e 2.225% em termos anuais. Após a China em segundo lugar, estão a Índia, a Alemanha, o Brasil e a Ucrânia.

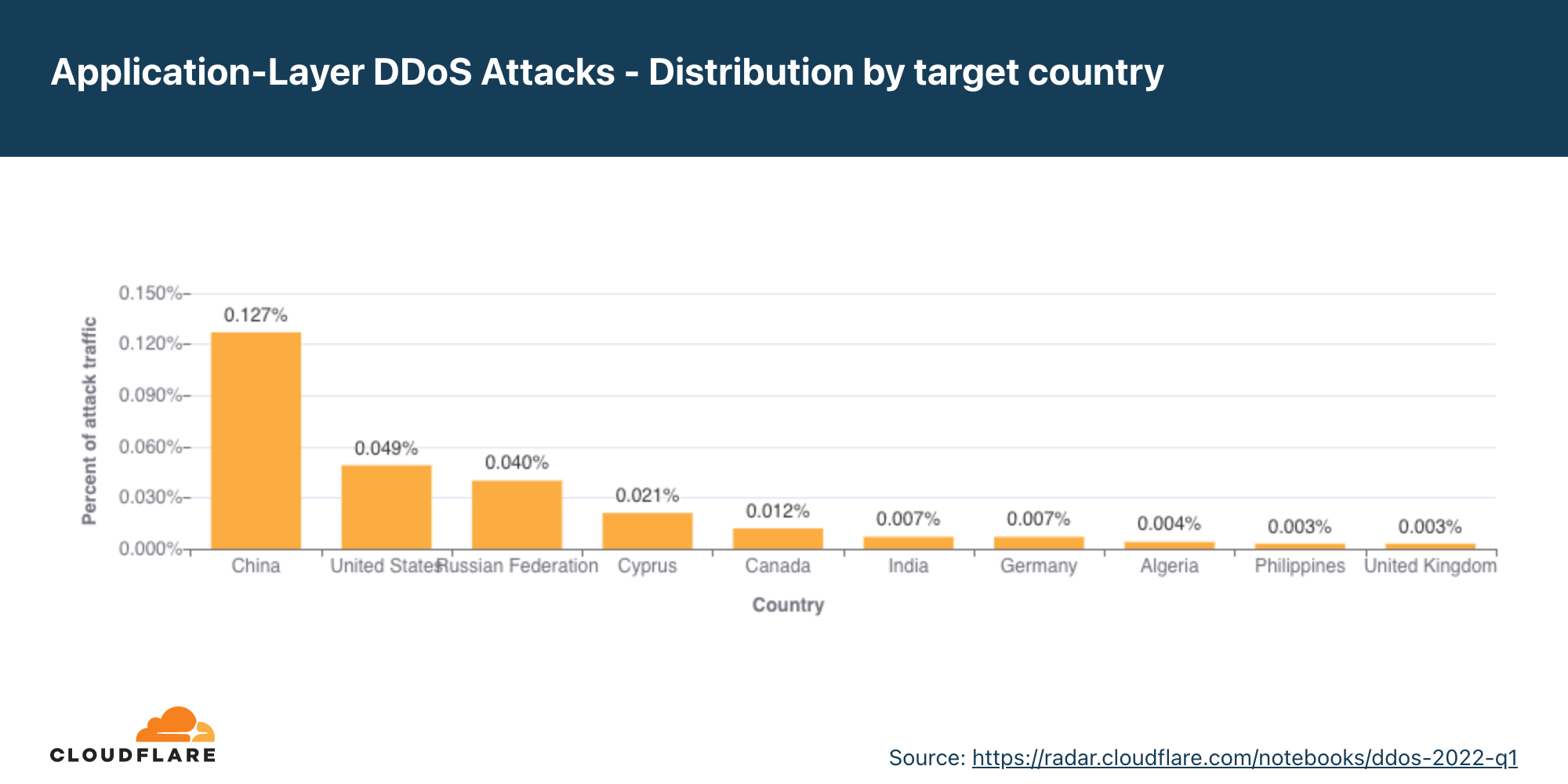

Ataques DDoS na camada de aplicativos por país-alvo

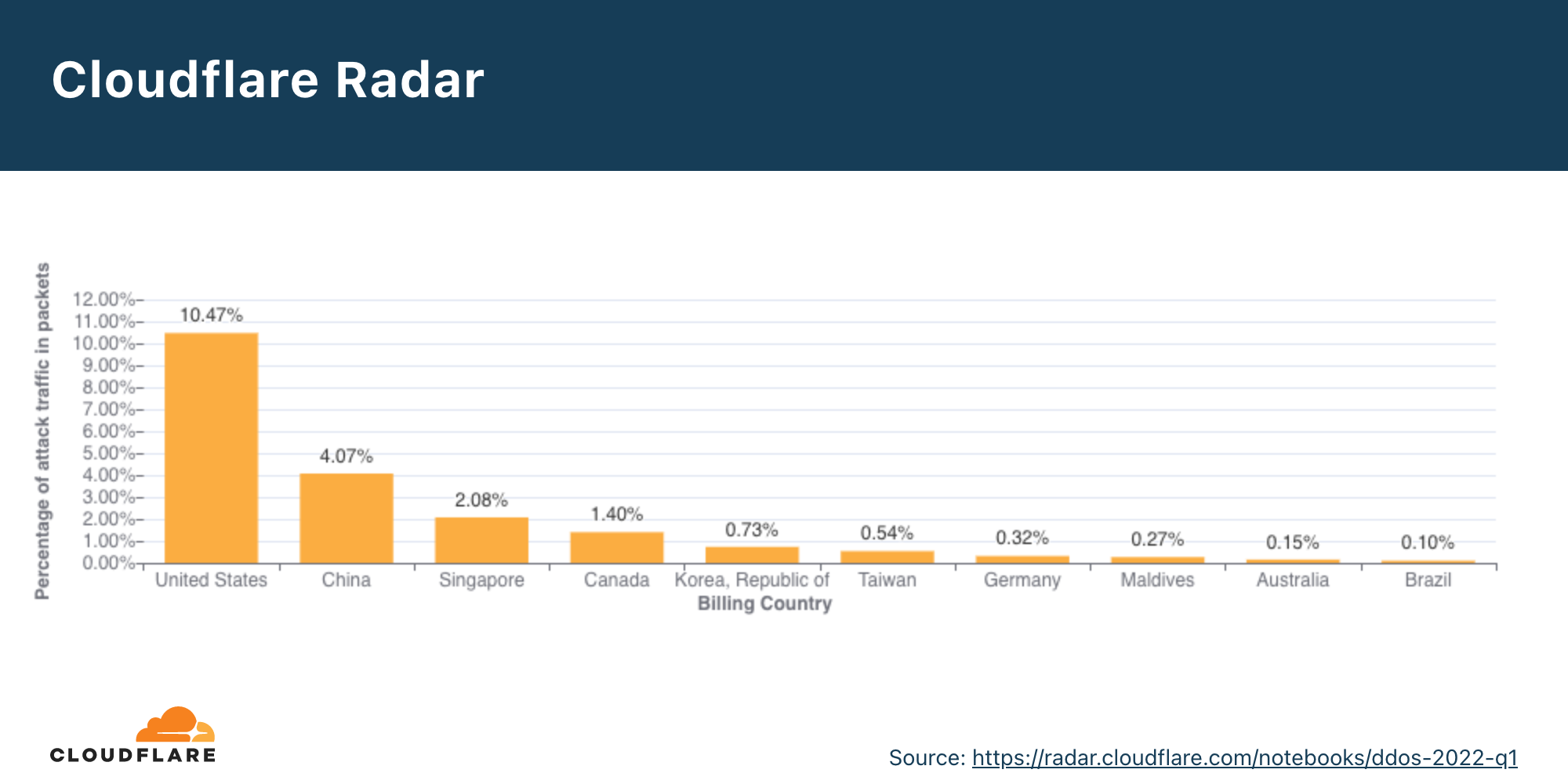

A fim de identificar quais países eram visados pela maioria dos ataques DDoS por HTTP, agrupamos os ataques DDoS pelos países de faturamento de nossos clientes e os representamos como porcentagem em relação ao total de ataques DDoS.

Os EUA caíram para o segundo lugar após serem os primeiros por três trimestres consecutivos. As maiores vítimas de ataques DDoS por HTTP foram organizações da China, seguidas por EUA, Rússia e Chipre.

Ataques DDoS na camada de rede

Enquanto os ataques na camada de aplicativo visam o aplicativo (Camada 7 do Modelo OSI) que executa o serviço que os usuários finais estão tentando acessar (HTTP/S em nosso caso), os ataques na camada de rede visam sobrecarregar a infraestrutura de rede (como roteadores e servidores internos) e a próprio link com da internet.

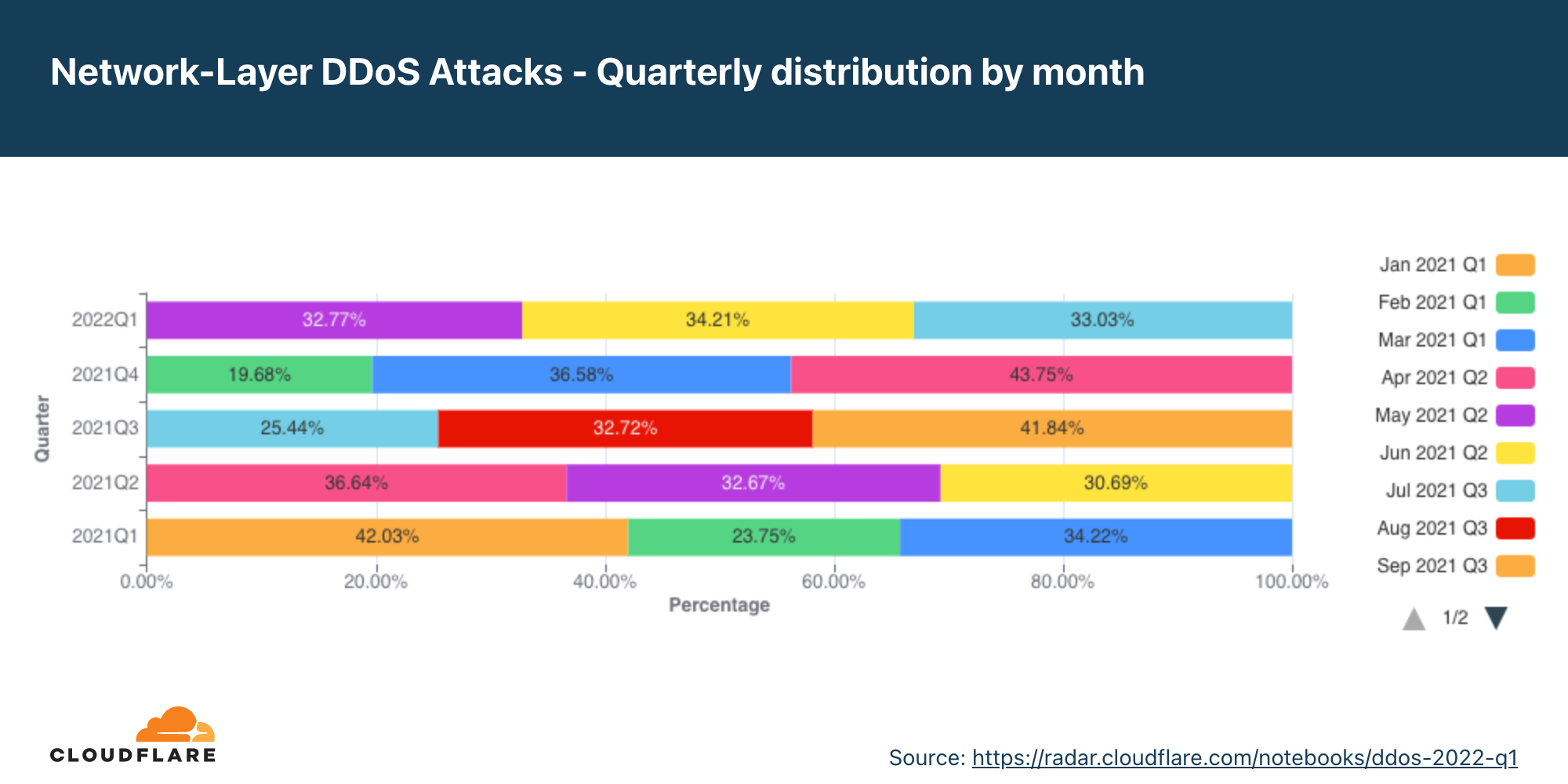

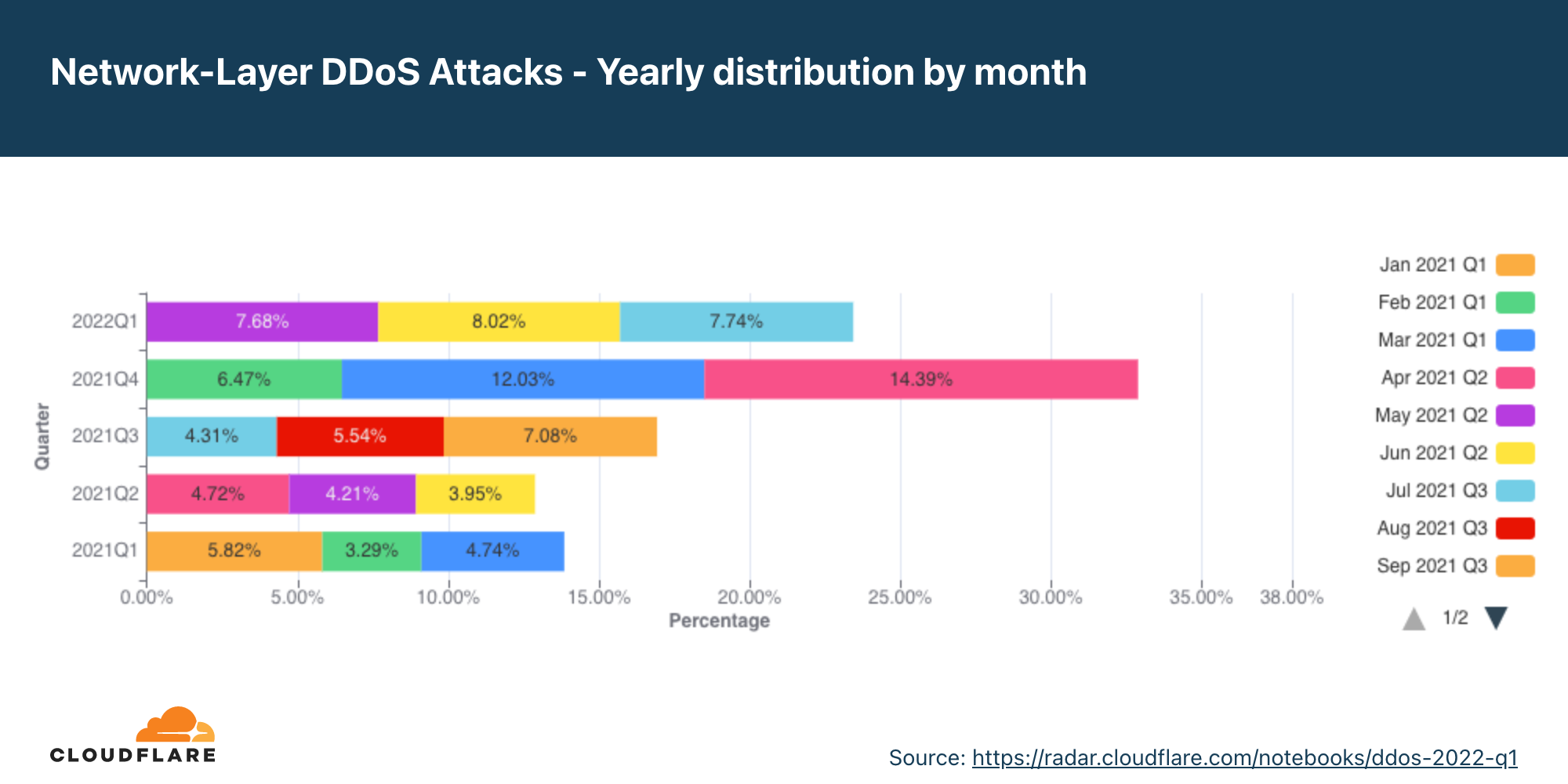

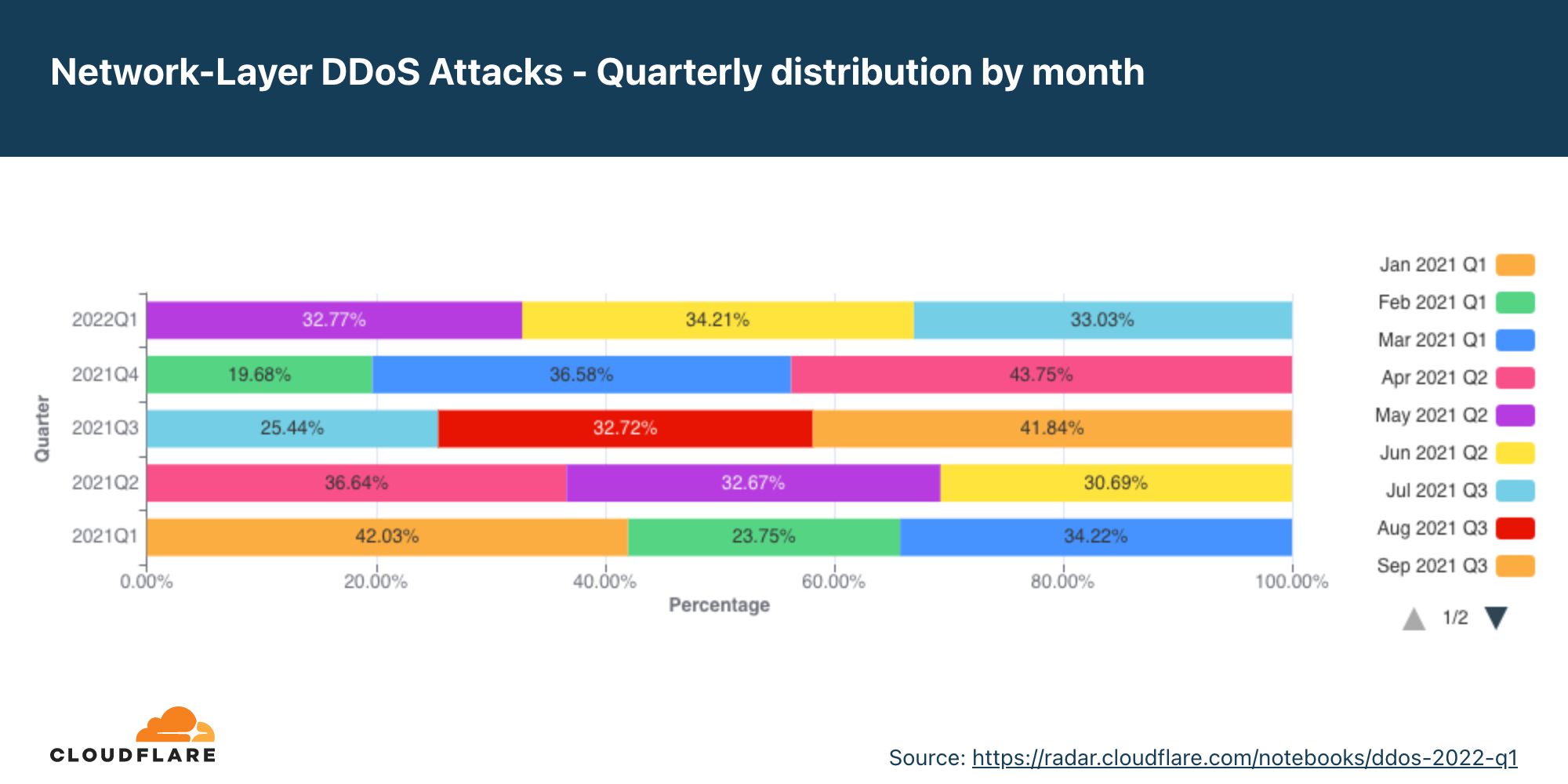

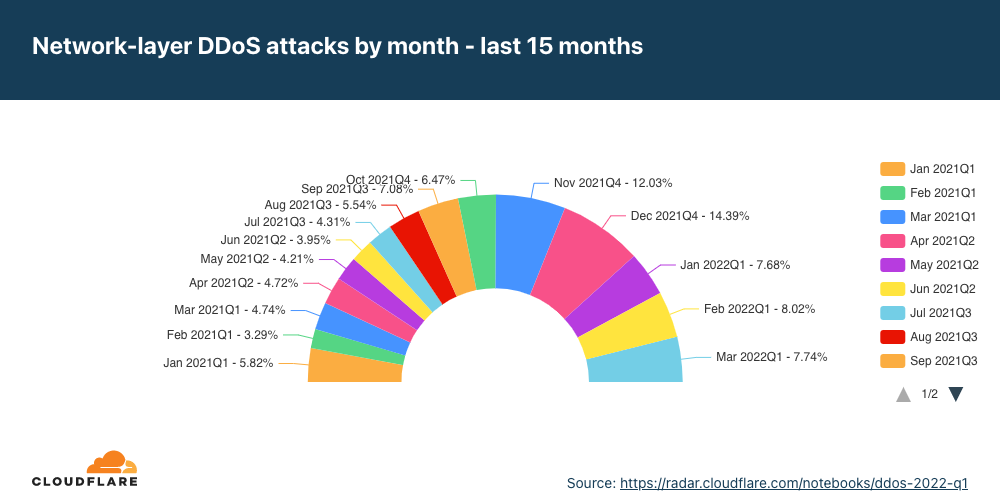

Ataques DDoS na camada de rede por mês

Enquanto os ataques DDoS por HTTP dispararam no T1, houve uma queda de 58% em termos trimestrais nos ataques na camada de rede, mas com um aumento de 71% na comparação anual.

Em uma análise mais aprofundada do T1, é possível ver que a quantidade de ataques DDoS na camada de rede permaneceu constante durante o trimestre e que cerca de um terço dos ataques ocorreu a cada mês.

Cloudflare mitiga ataque DDoS de amplificação de Dia Zero

Entre esses ataques DDoS na camada de rede, também há ataques DDoS de Dia Zero que a Cloudflare detectou e mitigou automaticamente.

No início de março, pesquisadores da Cloudflare ajudaram a investigar e expor uma vulnerabilidade de Dia Zero nos sistemas de telefone da Mitel que, dentre outras explorações possíveis, também permite que os invasores realizem ataques DDoS de amplificação. Esse tipo de ataque redireciona o tráfego de servidores vulneráveis da Mitel para as vítimas, aumentando a quantidade de tráfego enviado no processo em um fator de amplificação de 220 bilhões por cento, neste caso específico. Leia mais sobre o assunto no último post do blog.

Observamos vários ataques desse tipo em nossa Rede. Um deles vitimou um provedor de nuvem norte-americano que usa o serviço Magic Transit da Cloudflare. O ataque foi originado de cem IPs de origem, principalmente dos EUA, do Reino Unido, do Canadá, dos Países Baixos, da Austrália e de quase 20 outros países. O pico foi de 50 Mpps (cerca de 22 Gbps) e o ataque foi detectado e mitigado automaticamente pelos sistemas da Cloudflare.

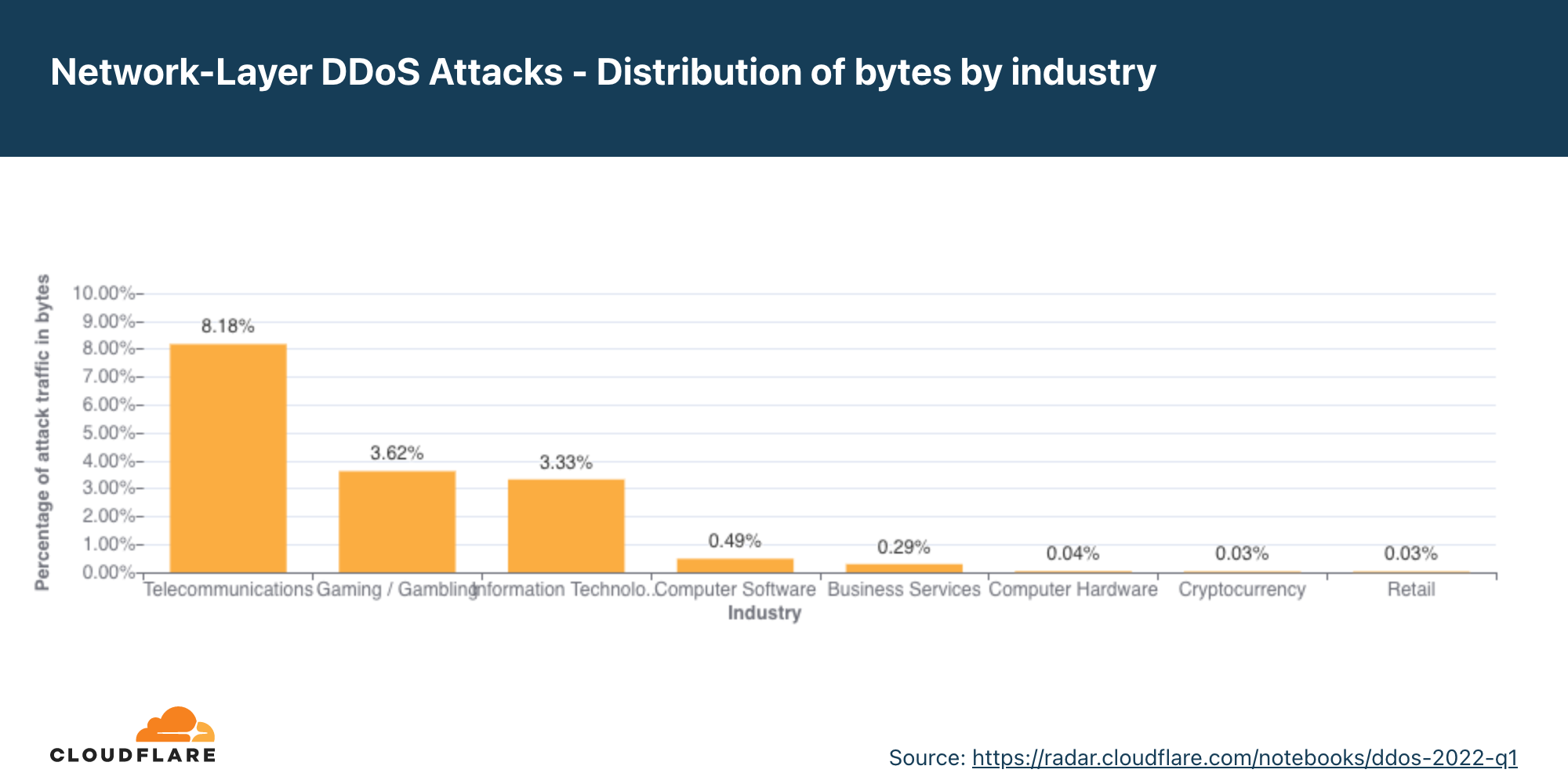

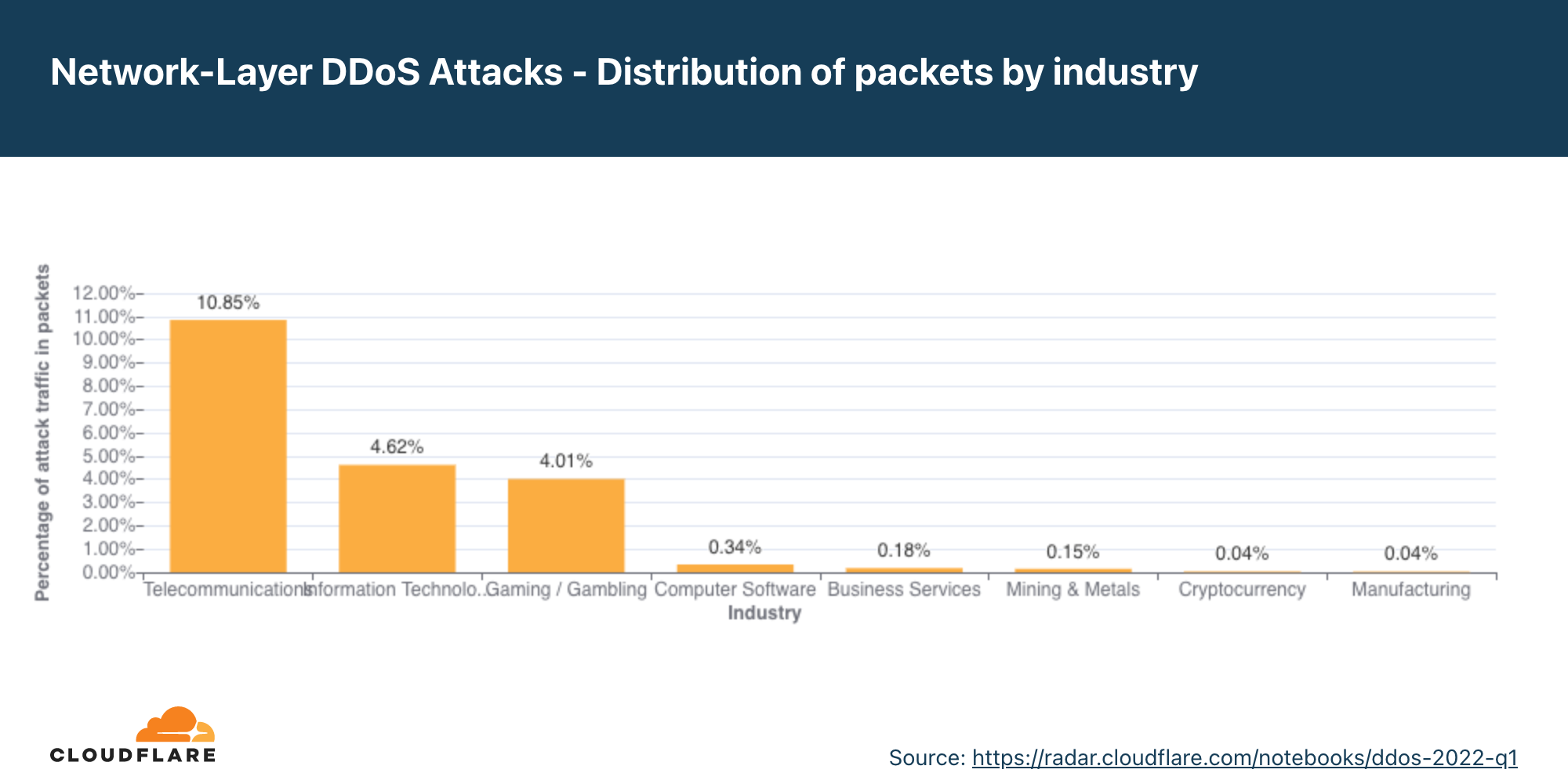

Ataques DDoS na camada de rede por setor

Muitos ataques DDoS na camada de rede visam diretamente os intervalos de IP da Cloudflare, que atendem nossos clientes de WAF/CDN, o DNS autoritativo da Cloudflare, o resolvedor DNS público 1.1.1.1 da Cloudflare, os produtos Zero Trust da Cloudflare e nossos escritórios corporativos, para mencionar alguns. Além disso, também alocamos endereços de IP dedicados para os clientes por meio do Spectrum e anunciamos os prefixos de IP de outras empresas pelo Magic Transit, pela Magic WAN e pelo Magic Firewall para proteção contra DDoS nas camadas 3 e 4.

Neste relatório, pela primeira vez, começamos a classificar ataques DDoS na camada de rede de acordo com os setores dos clientes que usam os produtos Spectrum e Magic. Essa classificação permite entender melhor quais setores são mais visados por ataques DDoS na camada de rede.

Ao analisar as estatísticas do T1, é possível ver que em termos de pacotes e bytes de ataques lançados contra clientes da Cloudflare, o setor de telecomunicações foi o mais afetado. Mais de 8% de todos os bytes de ataques e 10% de todos os pacotes de ataques que a Cloudflare mitigou visavam empresas de telecomunicações.

Logo após, em segundo e terceiro lugares, estão os setores de jogos/apostas, tecnologia da informação e serviços.

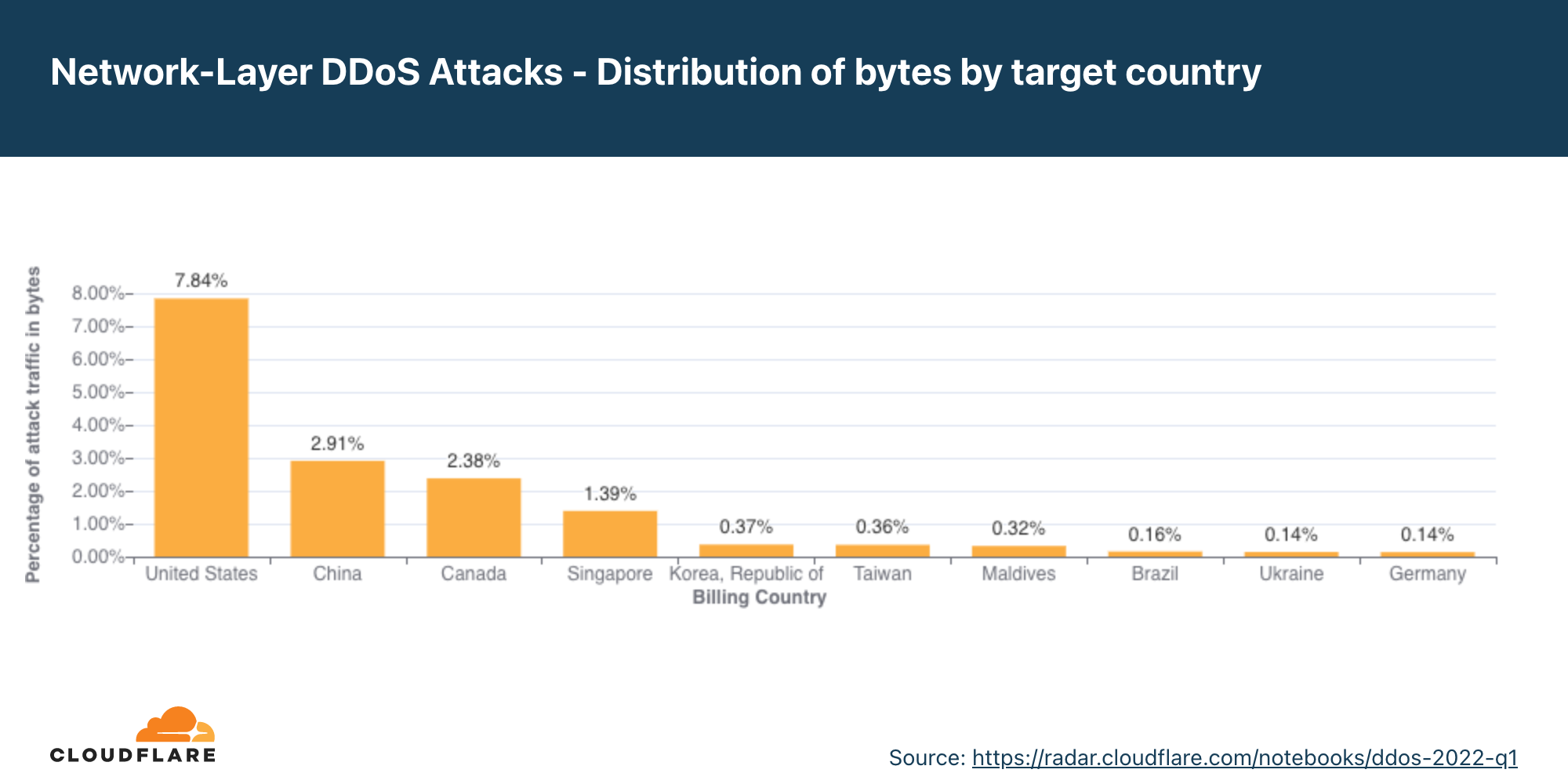

Ataques DDoS na camada de rede por país-alvo

Assim como classificamos pelo setor, também podemos agrupar ataques por país de faturamento de nossos clientes, como fazemos para ataques DDoS na camada de aplicativo, para identificar os principais países atacados.

Ao analisar os números do T1, vemos que os EUA foram alvo do maior percentual de tráfego de ataques DDoS — mais de 10% de todos os pacotes de ataques e quase 8% de todos os bytes de ataques. Depois dos EUA, estão China, Canadá e Cingapura.

Ataques DDoS na camada de rede por país de entrada

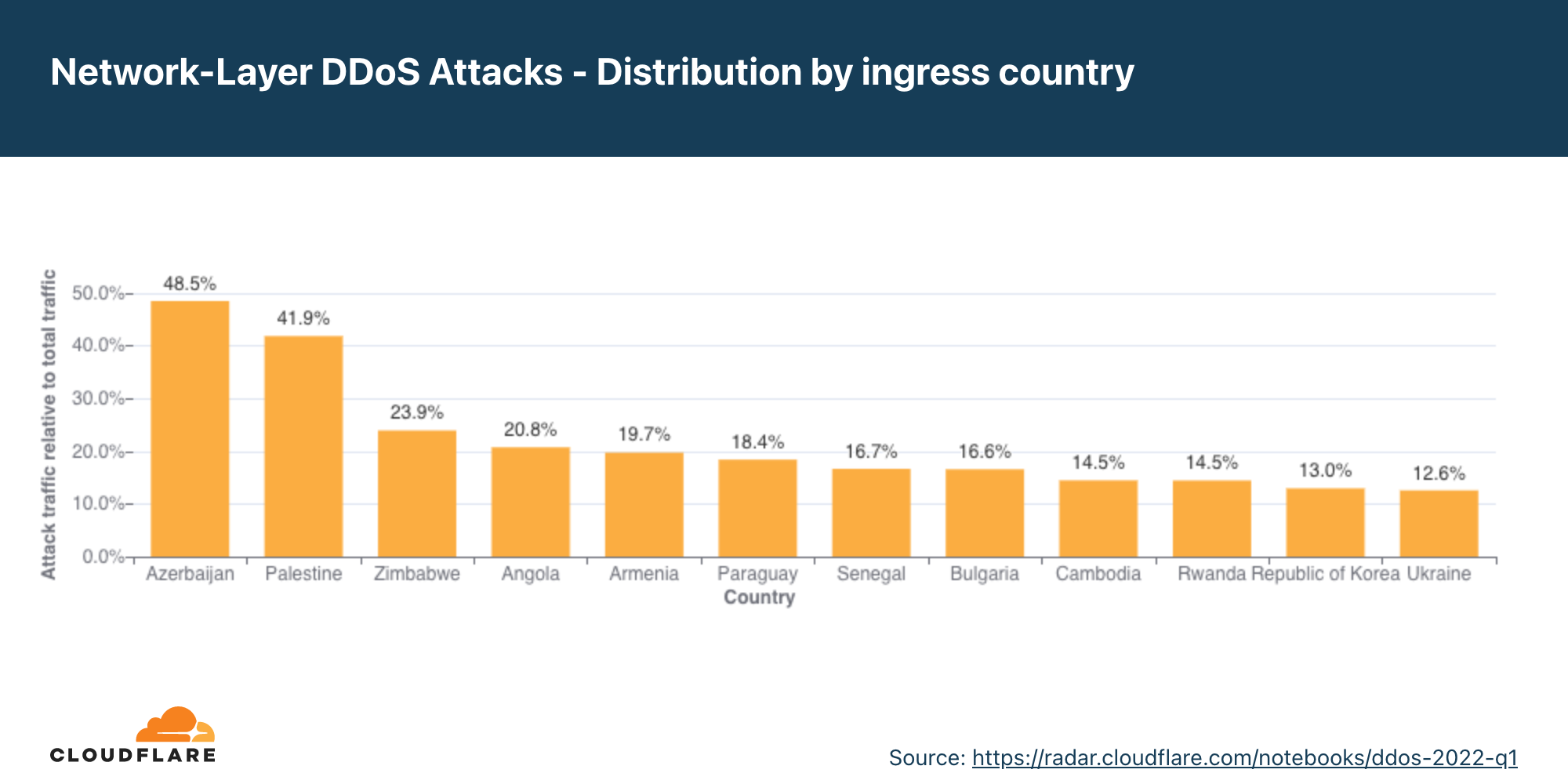

Ao tentar entender onde fica a origem de ataques DDoS na camada de rede, não podemos seguir o mesmo método usado para a análise de ataques na camada de aplicativos. Para que um ataque DDoS na camada de aplicativos aconteça, é preciso ocorrer handshakes bem-sucedidos entre o cliente e o servidor, a fim de estabelecer uma conexão HTTP/S. E para um handshake bem-sucedido acontecer, os ataques não podem falsificar o endereço de IP da origem. Embora o invasor possa usar botnets, proxies e outros métodos para ofuscar a identidade, o local do IP de origem do cliente, que faz o ataque, representa adequadamente a origem de ataques DDoS na camada de aplicativos.

Por outro lado, para lançar ataques DDoS na camada de rede, na maioria dos casos, não é necessário nenhum handshake. Os invasores podem falsificar o endereço de IP de origem para ofuscar a origem do ataque e introduzir aleatoriedade nas propriedades do ataque, o que pode dificultar que sistemas simples de proteção contra DDoS bloqueiem o ataque. Dessa forma, se formos tentar descobrir o país de origem com base em um endereço de IP falsificado, obteríamos um "país falsificado".

Por esse motivo, ao analisar origens de ataques DDoS na camada de rede, dividimos o tráfego pelos locais de data centers na borda da Cloudflare em que o tráfego foi processado e não pelo IP de origem (possivelmente) falsificado, para entender melhor de onde os ataques vêm. Conseguimos ter precisão geográfica em nosso relatório porque temos data centers em mais de 270 cidades em todo o mundo. No entanto, até esse método não é 100% preciso, pois o tráfego pode passar por backhaul e ser direcionado por meio de diversos provedores de internet e países, por motivos que variam da redução de custos até à gestão de falhas e congestionamentos.

No T1, o percentual de ataques detectado nos data centers da Cloudflare no Azerbaijão aumentou 16.624% em termos trimestrais e 96.900% na comparação anual, ou seja, é o país com a maior porcentagem de atividade DDoS na camada de rede (48,5%).

Logo após o data center do Azerbaijão, está o da Palestina, em que um número impressionante de 41,9% de todo o tráfego foi de DDoS. Isso representa uma alta de 10.120% em termos trimestrais e 46.456% na comparação anual.

Para visualizar todas as regiões e países, confira o mapa interativo.

Vetores de ataque

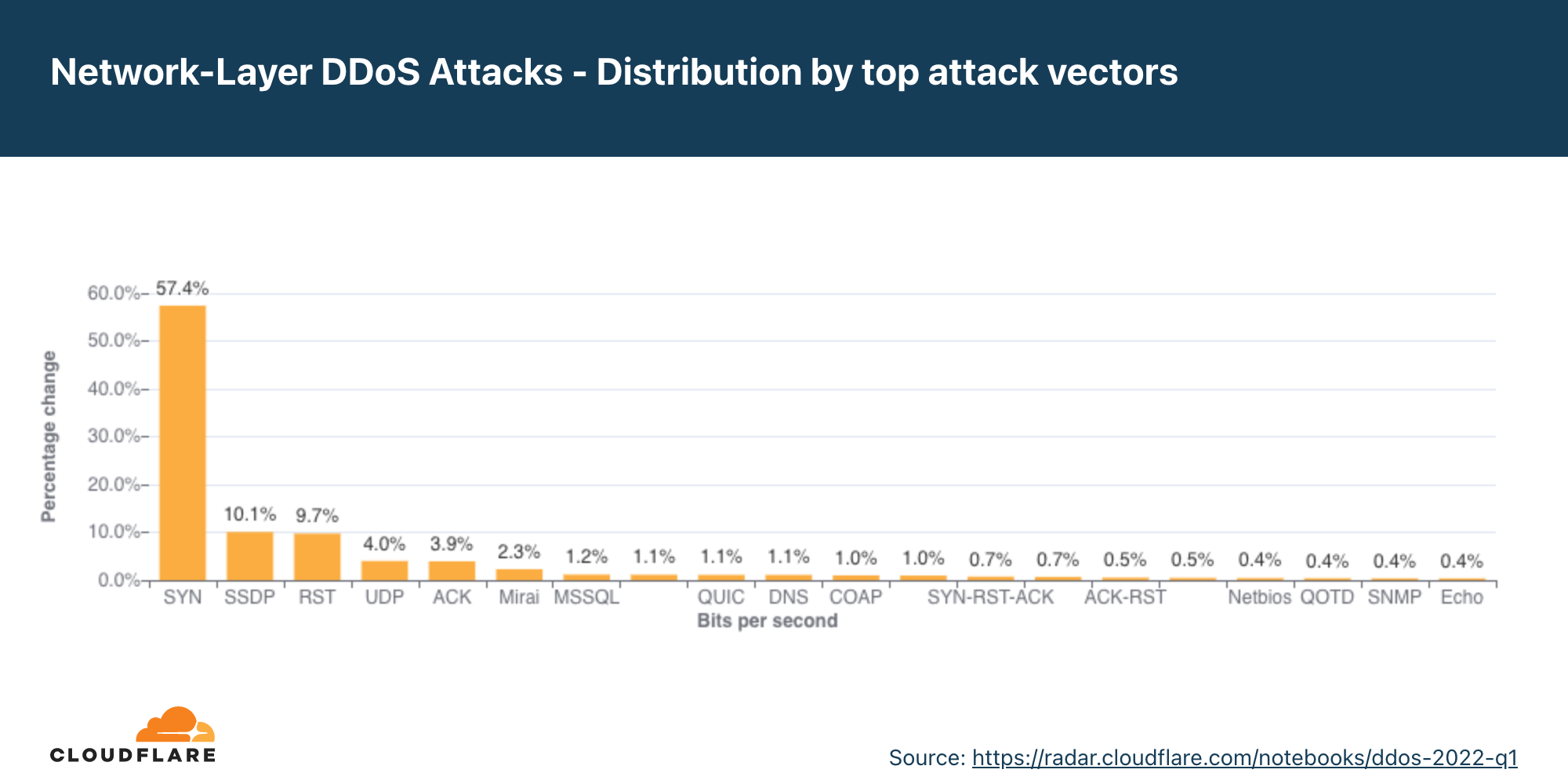

Inundações de SNY ainda são o vetor de ataque DDoS mais popular, enquanto o uso de inundações de UDP genérico caiu de forma considerável no T1.

Vetor de ataque é o termo usado para descrever o método usado pelo invasor para lançar um ataque DDoS. Por exemplo, o protocolo IP, atributos de pacote, como sinalizadores TCP, método de inundação e outros critérios.

No T1, inundações de SYN representaram 57% de todos os ataques DDoS na camada de rede, significando um aumento de 69% em termos trimestrais e 13% na comparação anual. Em segundo lugar, os ataques por SSDP cresceram mais de 1.100% em termos trimestrais. Depois, estão as inundações de RST e ataques UDP. No último trimestre, as inundações de UDP genéricas subiram para o segundo lugar, mas desta vez, os ataques DDoS genéricos de UDP despencaram 87% em termos trimestrais, de 32% para meros 3,9%.

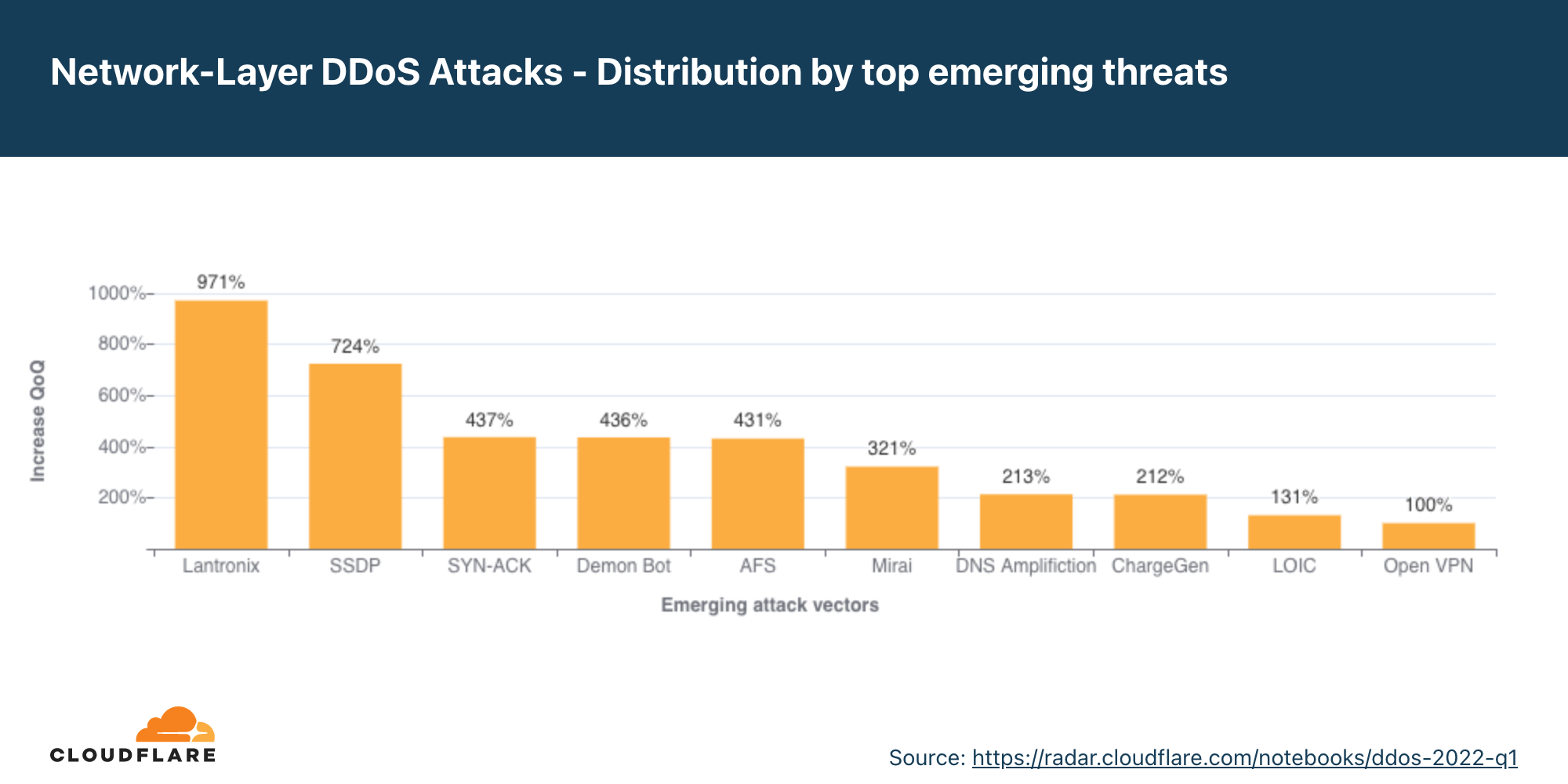

Ameaças emergentes

Identificar os principais vetores de ataques ajuda as empresas a entender o cenário de ameaças. Por sua vez, isso as ajuda a melhorar a postura de segurança para se protegerem contra essas ameaças. Da mesma forma, aprender sobre novas ameaças emergentes, que ainda não representam uma parte significativa dos ataques, pode ajudar a mitigá-los antes que se tornem uma força expressiva.

Quando analisamos os novos vetores de ataques emergentes no T1, vemos altas em ataques DDoS, que refletem os serviços Lantronix (+971% em termos trimestrais) e os ataques de reflexão SSDP (+724% em termos trimestrais). Além disso, os ataques SYN-ACK aumentaram 437% e ataques por botnets Mirai em 321% na comparação trimestral.

Invasor redireciona o tráfego do Lantronix Discovery Service

A Lantronix é uma empresa de hardware e software dos EUA que oferece soluções para gestão de Internet das Coisas (IoT), entre suas muitas ofertas. Uma das ferramentas que ela fornece para a gestão de componentes de IoT é o Lantronix Discovery Protocol. É uma ferramenta de linha de comando que ajuda a pesquisar e localizar dispositivos Lantronix. A ferramenta de descoberta é baseada em UDP, o que significa que não é necessário um handshake. O IP de origem pode ser falsificado. Portanto, um invasor pode usar a ferramenta para pesquisar dispositivos Lantronix expostos publicamente usando uma solicitação de 4 bytes que, em seguida, envia uma resposta de 30 bytes da porta 30718. Ao falsificar o IP de origem da vítima, todos os dispositivos Lantronix direcionam as respostas para a vítima — resultando em um ataque de reflexão/amplificação.

Simple Service Discovery Protocol usado para ataques DDoS de reflexão

O protocolo Simple Service Discovery Protocol (SSDP) funciona de modo semelhante ao protocolo Lantronix Discovery, mas para dispositivos Universal Plug and Play (UPnP), como impressoras conectadas à rede. Quando há abusos do protocolo SSDP, os invasores podem gerar ataques DDoS de reflexão, sobrecarregando a infraestrutura do alvo e deixando seus ativos da internet off-line. Leia mais sobre ataques DDoS baseados em SSDP aqui.

Ataques DDoS na camada de rede por taxa de ataques

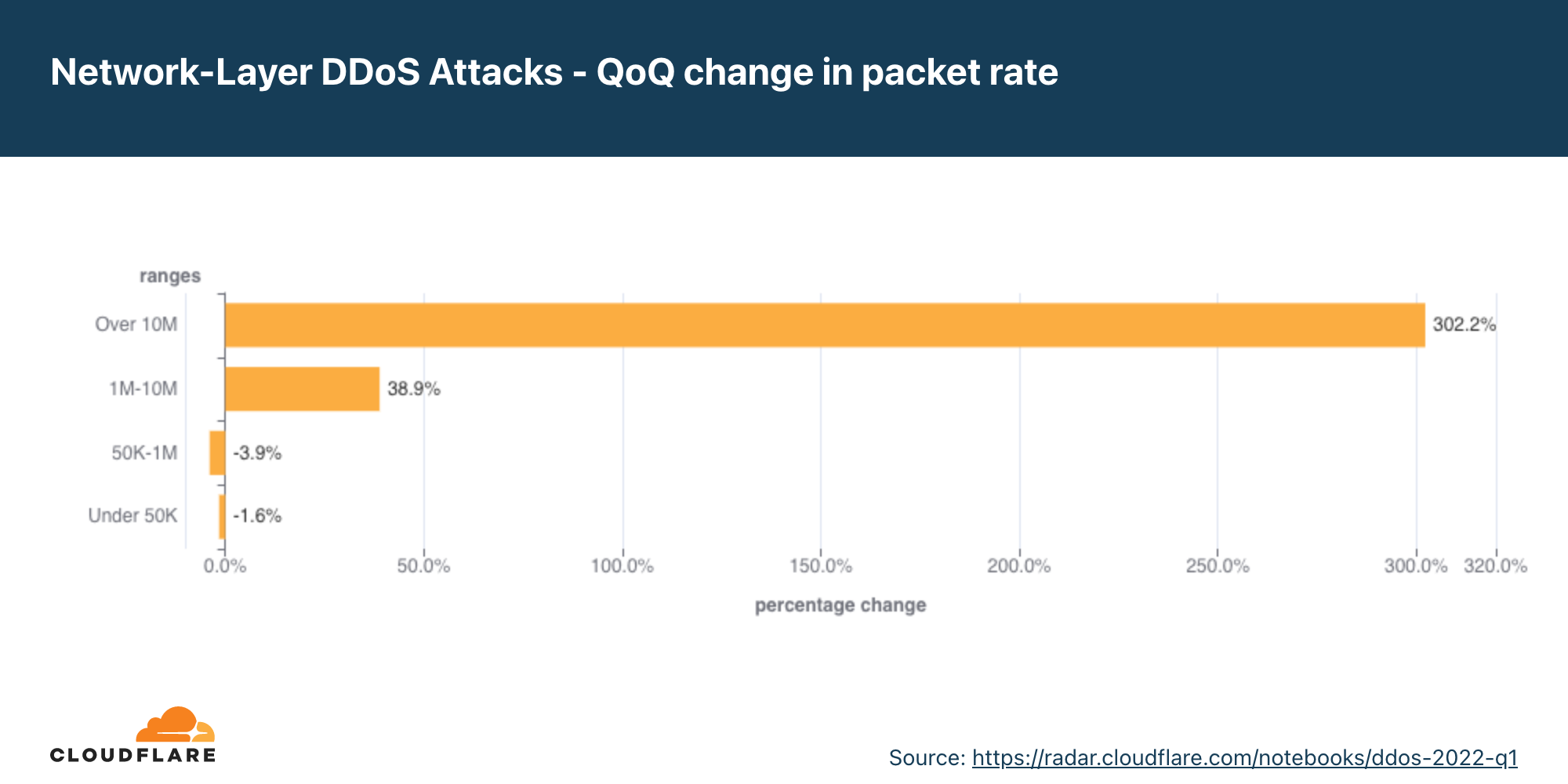

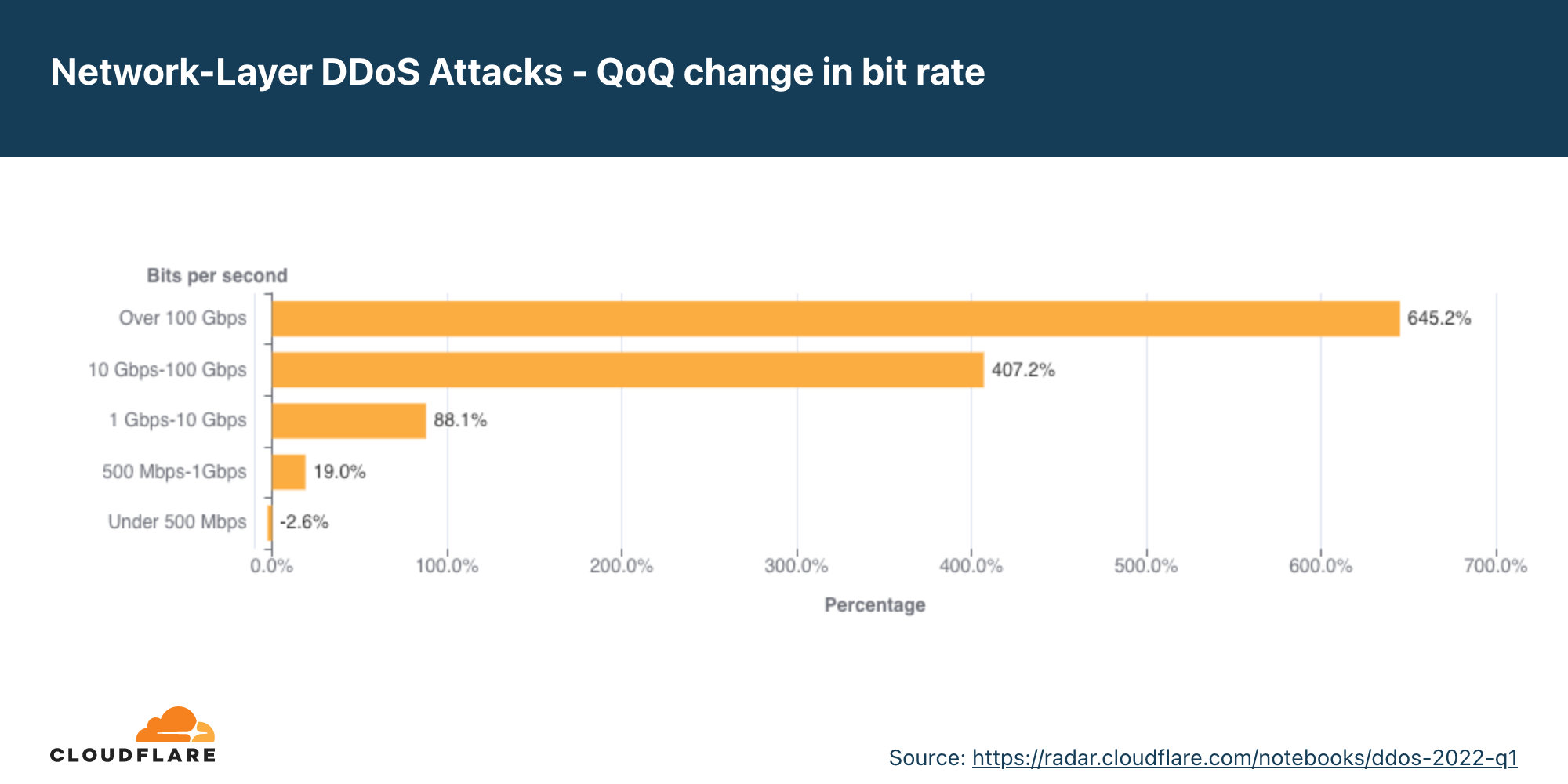

No T1, observamos um grande aumento no número de ataques DDoS volumétricos — tanto na perspectiva da taxa de pacotes quanto da taxa de bits. Ataques com mais de 10 Mpps cresceram mais de 300% em termos trimestrais e ataques com mais de 100 Gbps tiveram alta de 645% na comparação trimestral.

Existem diferentes maneiras de medir o tamanho de um ataque DDoS nas camadas 3 e 4. Uma é o volume de tráfego que ele fornece, medido como taxa de bits (especificamente, terabits por segundo ou gigabits por segundo). Outra é o número de pacotes que ele entrega, medido como taxa de pacotes (especificamente, milhões de pacotes por segundo).

Os ataques com altas taxas de bits tentam causar um evento de negação de serviço saturando a conexão com a internet, enquanto os ataques com altas taxas de pacotes tentam sobrecarregar os servidores, roteadores ou outros dispositivos de hardware em linha. Os dispositivos dedicam uma certa quantidade de memória e capacidade de computação para processar cada pacote. Portanto, ao bombardeá-los com muitos pacotes, os dispositivos podem ficar sem recursos de processamento. Nesse caso, os pacotes são "descartados'', ou seja, o dispositivo não consegue processá-los. Para os usuários, isso resulta em interrupções e em negação de serviço.

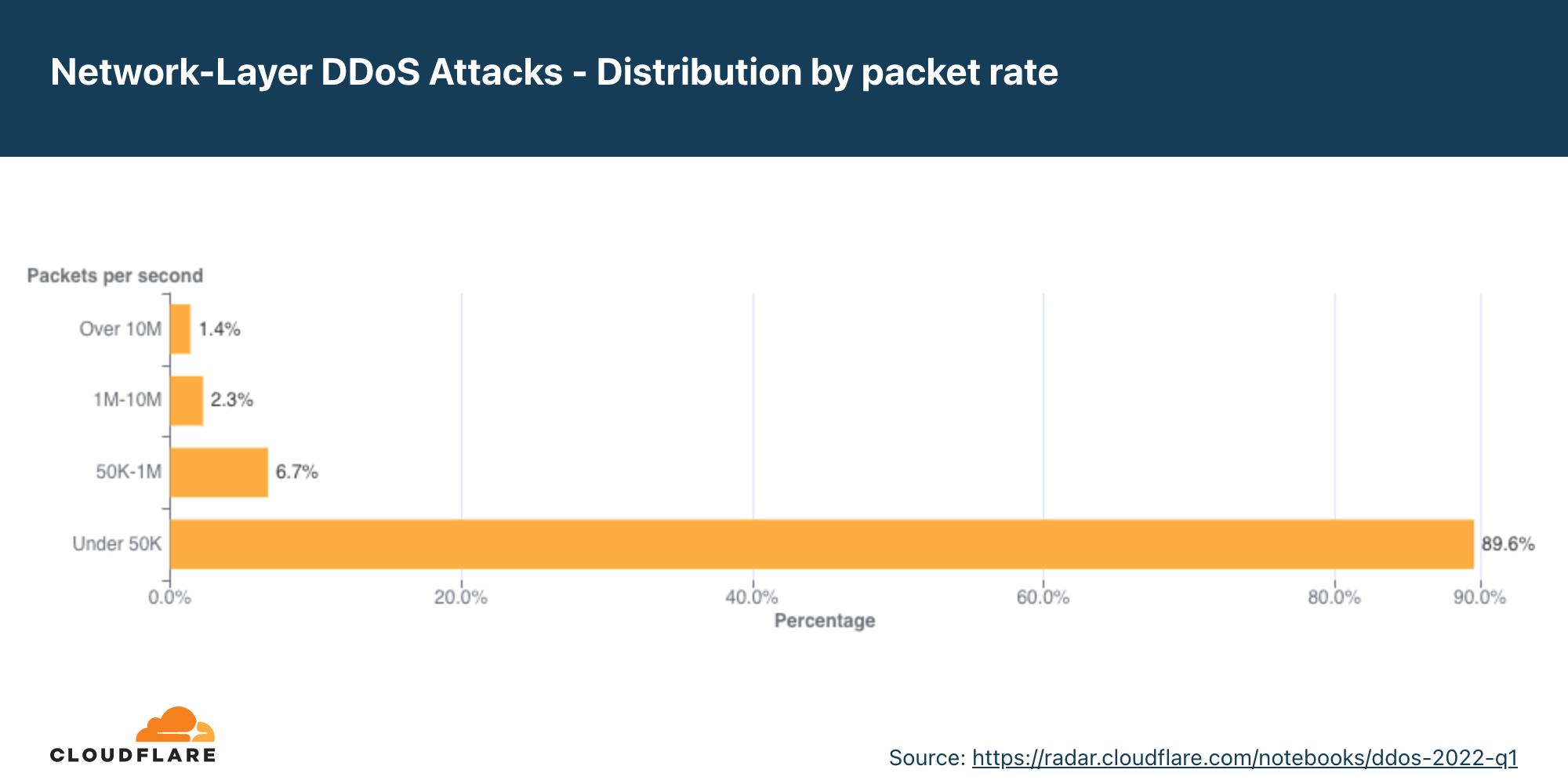

Distribuição por taxa de pacotes

A maioria dos ataques DDoS na camada de rede permanecem abaixo de 50 mil pacotes por segundo. Embora 50 kpps esteja no lado inferior do espectro na escala da Cloudflare, isto ainda pode derrubar facilmente ativos da internet desprotegidos e congestionar até mesmo uma conexão Ethernet Gigabit padrão.

Ao analisar as mudanças nos tamanhos dos ataques, vemos que houve um aumento de mais de 300% em termos trimestrais naqueles maiores que 10 Mpps. Da mesma forma, ataques de 1 a 10 Mpps aumentaram quase 40% na comparação trimestral.

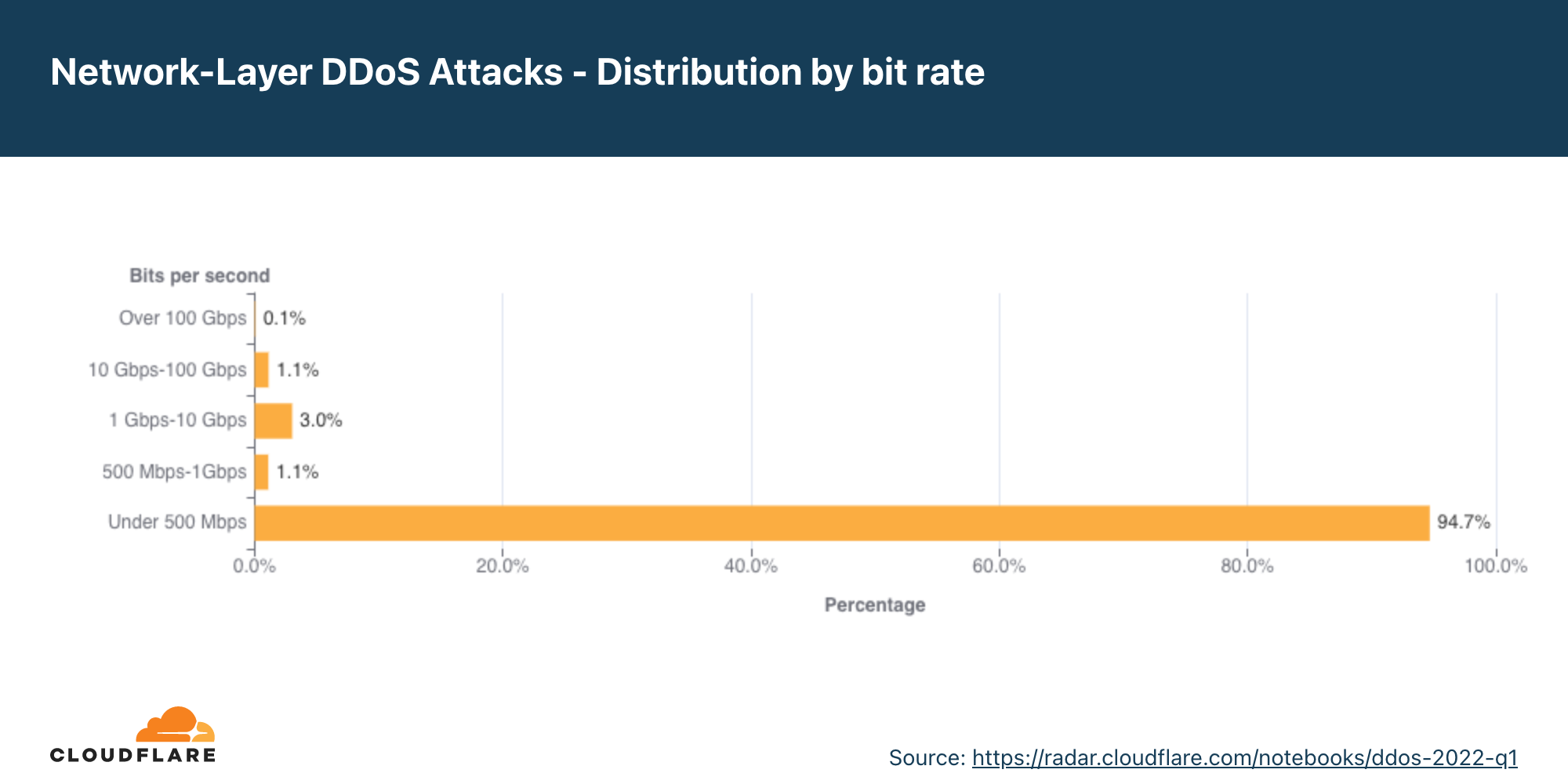

Distribuição por taxa de bits

No T1, a maioria dos ataques DDoS na camada de rede ficaram abaixo de 500 Mbps. Também é uma gota no oceano se pensarmos na escala da Cloudflare, mas que pode desconectar rapidamente ativos da internet desprotegidos com menos capacidade ou até congestionar uma conexão Ethernet Gigabit padrão.

Assim como nas tendências observadas no caso dos pacotes por segundo, aqui também há grandes aumentos. O número de ataques DDoS que passaram de 100 Gbps aumentou 645% em termos trimestrais. Ataques com pico entre 10 Gbps e 100 Gbps tiveram alta de 407%. Já os com pico entre 1 Gbps e 10 Gbps cresceram 88%. Até os ataques com pico entre 500 Mbps e 1 Gbps aumentaram quase 20% em termos trimestrais.

Ataques DDoS na camada de rede por duração

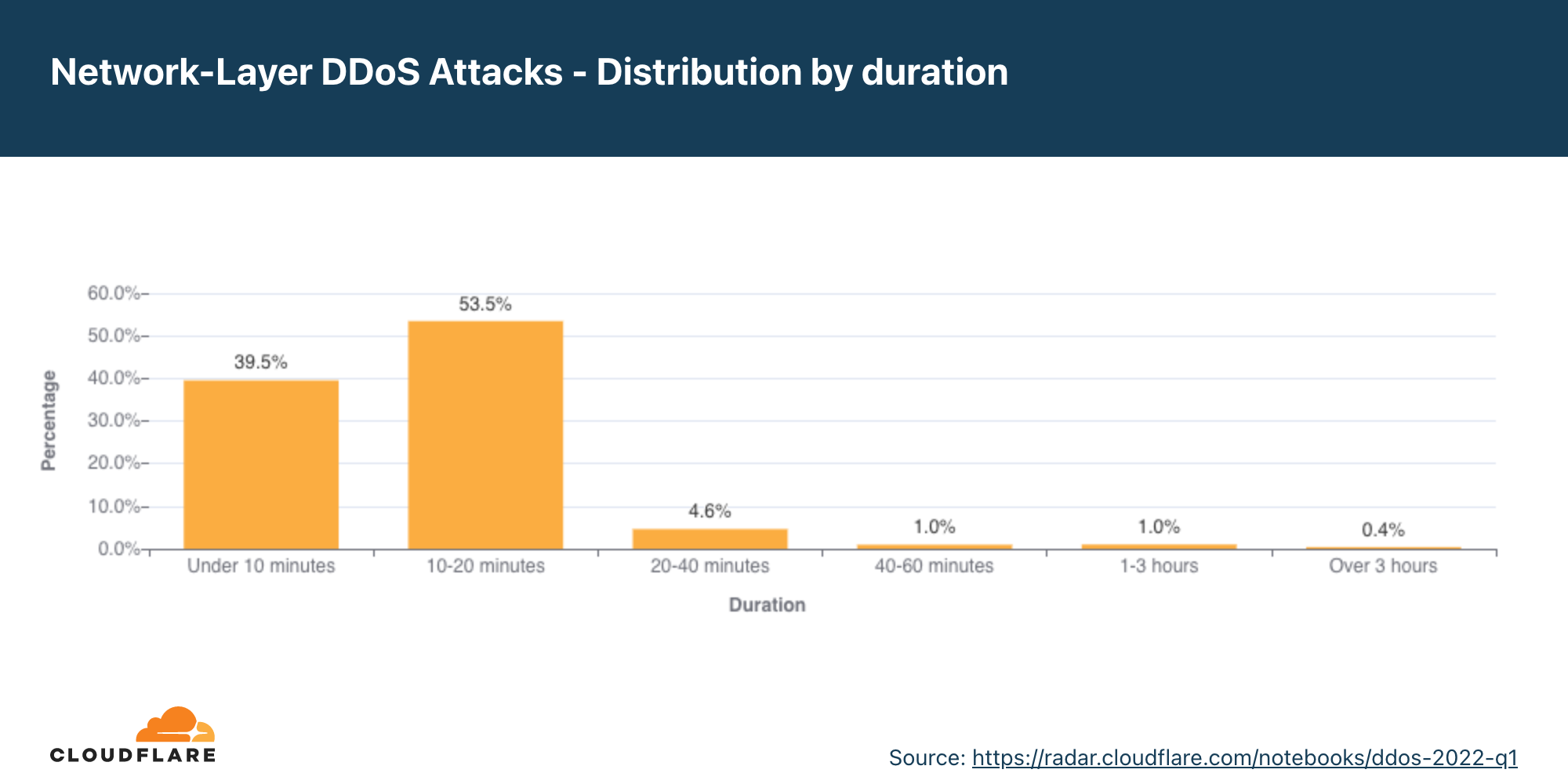

A maioria dos ataques permanece abaixo de uma hora de duração, reiterando a necessidade de soluções de mitigação de DDoS automatizadas sempre ativas.

Medimos a duração de um ataque registrando a diferença entre quando ele foi detectado pela primeira vez por nossos sistemas como um ataque e o último pacote que vimos com a assinatura desse ataque no alvo específico.

Em relatórios anteriores, mostramos detalhes sobre os ataques com menos de uma hora e outros de duração maior. No entanto, na maioria dos casos, mais de 90% dos ataques duram menos de uma hora. Portanto, a partir deste relatório, mostraremos os ataques curtos e os agruparemos por duração menor para oferecer mais granularidade.

Vale lembrar que mesmo quando um ataque tem apenas alguns minutos, se ele for bem-sucedido, as consequências podem durar mais do que o próprio ataque. Os profissionais de TI que lidam com ataques bem-sucedidos podem passar horas e até dias restaurando serviços.

No primeiro trimestre de 2022, mais da metade dos ataques duraram de 10 a 20 minutos e cerca de 40% terminaram em 10 minutos. Aproximadamente 5% durou de 20 a 40 minutos e os restantes duraram mais de 40 minutos.

Ataques curtos podem facilmente passar despercebidos, especialmente ataques burst que, em segundos, bombardeiam um alvo com um número significativo de pacotes, bytes ou solicitações. Nesse caso, os serviços de proteção contra DDoS, que contam com mitigação manual por meio de análise de segurança, não conseguem mitigar o ataque a tempo. Eles podem apenas aprender com esse ataque durante a análise pós-ataque e, em seguida, implantar uma nova regra que filtre o identificador do ataque, esperando capturá-lo na próxima vez. Da mesma forma, também é ineficiente usar um serviço “sob demanda”, em que a equipe de segurança redireciona o tráfego para um provedor de DDoS durante o ataque, uma vez que o ataque já terá terminado antes que o tráfego seja encaminhado para o provedor de DDoS sob demanda.

É recomendável que as empresas utilizem serviços de proteção contra DDoS automatizados sempre ativos, que analisem o tráfego e apliquem a identificação em tempo real com rapidez suficiente para bloquear ataques de curta duração.

Resumo

A missão da Cloudflare é ajudar a construir uma internet melhor, ou seja, mais segura, mais rápida e mais confiável para todos, até mesmo ao enfrentar ataques DDoS. Como parte de nossa missão, desde 2017 oferecemos proteção contra DDoS ilimitada e sem restrições, além de gratuita, para todos os nossos clientes. Ao longo dos anos, tornou-se cada vez mais fácil para os invasores lançar ataques DDoS. Para combater a vantagem do invasor, queremos garantir que também seja fácil e gratuito para organizações de todos os tamanhos se protegerem contra ataques DDoS de todos os tipos.

Ainda não usa a Cloudflare? Comece agora com os planos Free e Pro para proteger sites ou fale conosco para ter uma proteção contra DDoS mais abrangente para toda a rede usando o Magic Transit.