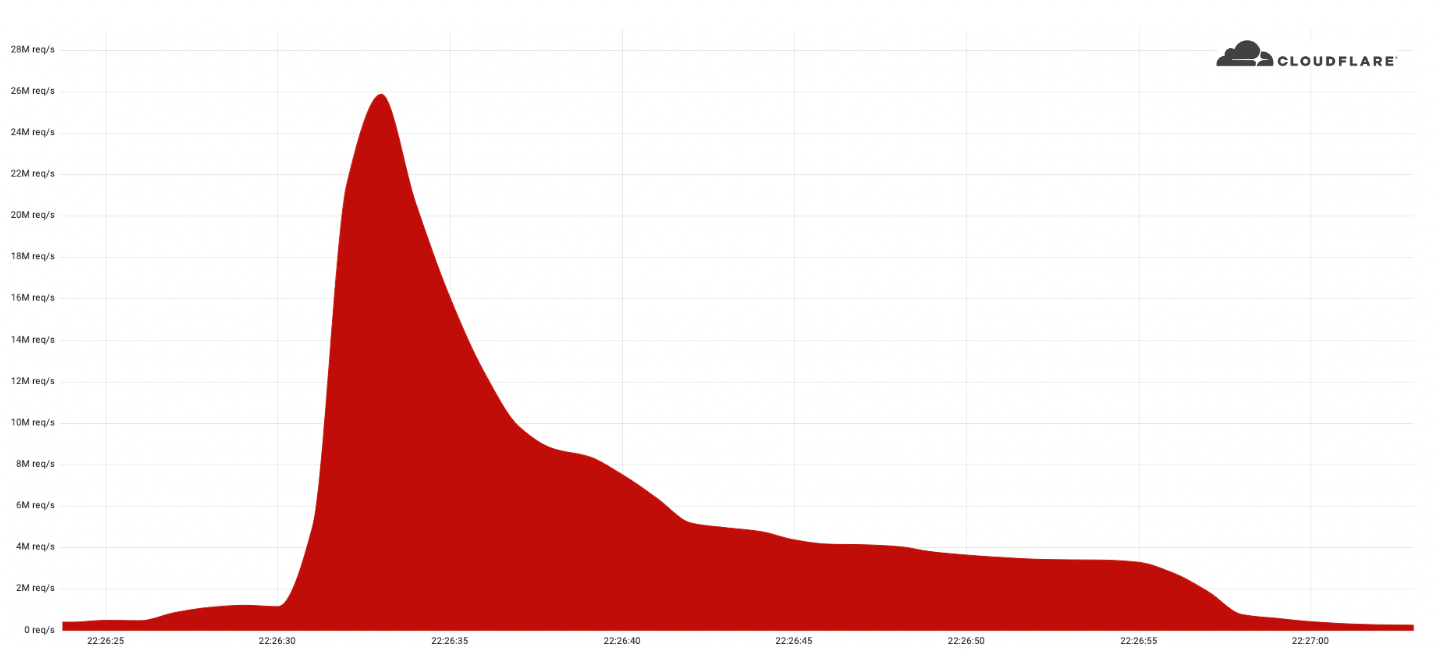

W czerwcu 2022 roku poinformowaliśmy o największym ataku DDoS przez HTTPS, z jakim mieliśmy do czynienia — wysyłał on 26 milionów żądań na sekundę i był największym tego typu atakiem w historii. Nasze systemy automatycznie wykryły i złagodziły ten i wiele innych ataków. Od tamtej pory śledzimy ten botnet, który nazwaliśmy „Mantis”, oraz ataki, które przeprowadził przeciw tysiącowi klientom Cloudflare.

Klienci Cloudflare korzystający z rozwiązań WAF/CDN są chronieni przed atakami DDoS przez HTTP, w tym ataki Mantis. Na końcu tego artykułu dostępne są dodatkowe porady, jak chronić zasoby internetowe przed atakami DDoS.

Czy znasz już Mantis?

Botnet, który w ramach ataku DDoS wysyłał 26 milionów RPS (żądań na sekundę), nazwaliśmy „Mantis”, ponieważ przypomina tak zwane ustonogi (ang. mantis shrimp) — niewielkie stworzenie o ogromnej mocy. Ustonogi mają niecałe 10 cm długości, ale ich szczypce są tak mocne, że potrafią stworzyć falę uderzeniową o sile 1500 N przy prędkości 83 km/h ze startu zatrzymanego. Podobnie botnet Mantis dysponuje niewielką flotą około 5000 botów, jednak jest w stanie wygenerować ogromną moc, odpowiedzialną za największe ataki DDoS przez HTTP, jakich byliśmy świadkiem.

Botnet Mantis był w stanie wygenerować 26 milionów żądań HTTPS na sekundę z użyciem jedynie 5000 botów. Powtórzę: 26 milionów żądań HTTPS na sekundę z użyciem jedynie 5000 botów. To średnio 5200 HTTPS żądań na sekundę na jednego bota. Już samo wygenerowanie 26 milionów żądań HTTP jest trudne, a Mantis zrobił to przez HTTPS, co wymagało dodatkowo ustanowienia bezpiecznego połączenia. Ataki DDoS przez HTTPS są kosztowniejsze z punktu widzenia wymaganych zasobów obliczeniowych, ze względu na wyższy koszt ustanowienia bezpiecznego połączenia szyfrowanego TLS. To zdecydowanie wyróżnia ten botnet i jego moc.

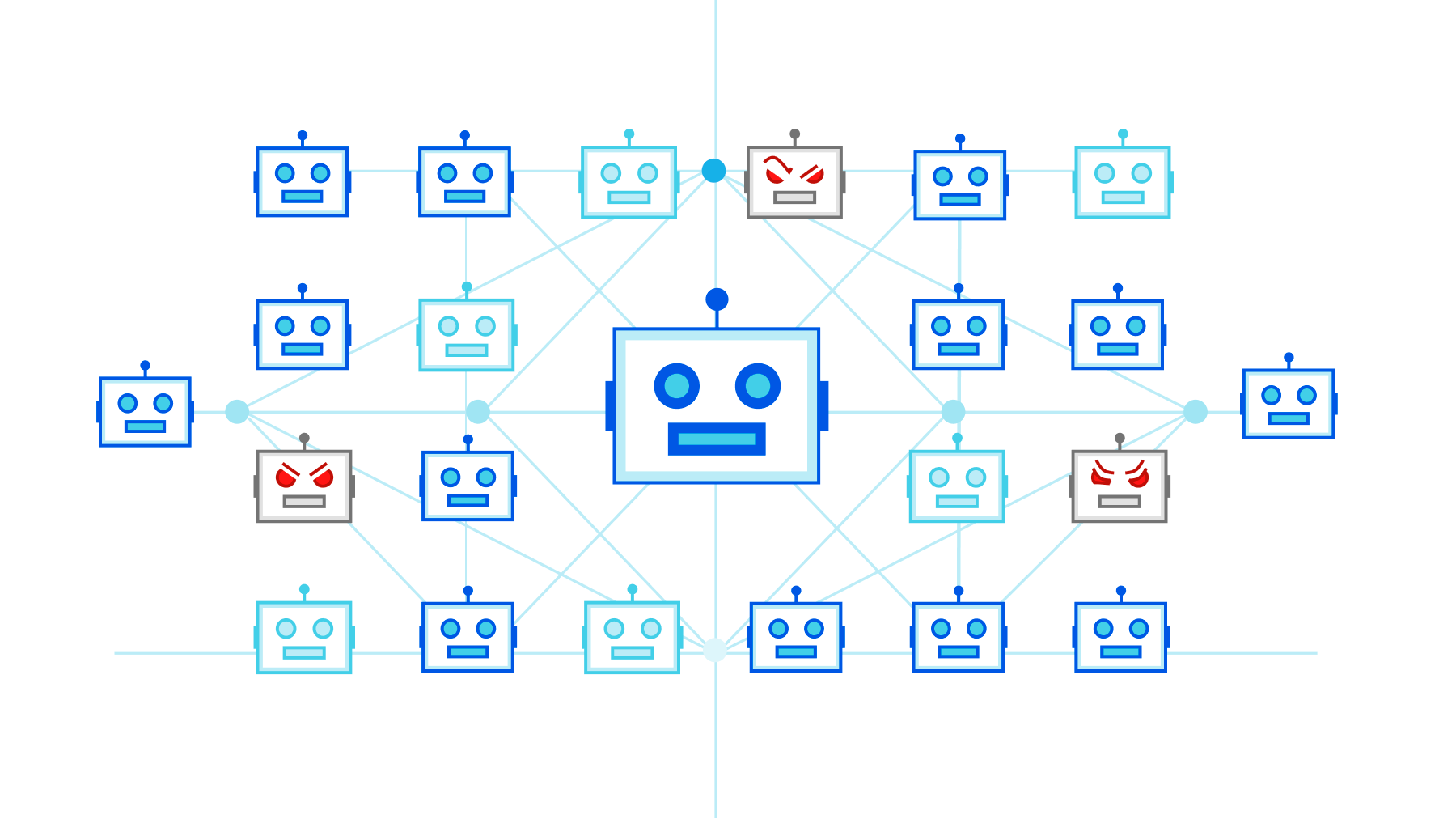

W przeciwieństwie do „tradycyjnych” botnetów, na które składają się urządzenia Internetu rzeczy (IoT), takie jak cyfrowe rejestratory wideo, kamery CCTC czy czujniki dymu, Mantis wykorzystuje przejęte maszyny wirtualne i potężne serwery. Dzięki temu każdy bot ma znacznie więcej zasobów obliczeniowych, co daje temu botnetowi porażającą moc.

Mantis to następstwo botnetu Meris. Meris wykorzystywał urządzenia MikroTik, natomiast Mantis poszedł dalej i obejmuje rozmaite platformy maszyn wirtualnych, a także wspiera uruchomienie wielu serwerów proxy HTTP w celu przeprowadzenia ataku. Nazwę „Mantis” wybrano także ze względu na podobieństwo do „Meris”, by przypominała o pochodzeniu tego botnetu oraz o jego niespodziewanej sile. W ciągu ostatnich kilku tygodni Mantis był szczególnie aktywny, wykorzystując swoją moc przeciwko prawie 1000 klientów Cloudflare.

Kogo atakuje Mantis?

W ostatnim raporcie nt. trendów w atakach DDoS omówiliśmy rosnącą liczbę ataków DDoS przez HTTP. W ostatniej kwarcie liczba tego typu ataków wzrosła o 72%, a Mantis zdecydowaniu przyczynił się do tego wzrostu. W ostatnim miesiącu Mantis przeprowadził ponad 3000 ataków DDoS przez HTTP przeciw klientom Cloudflare.

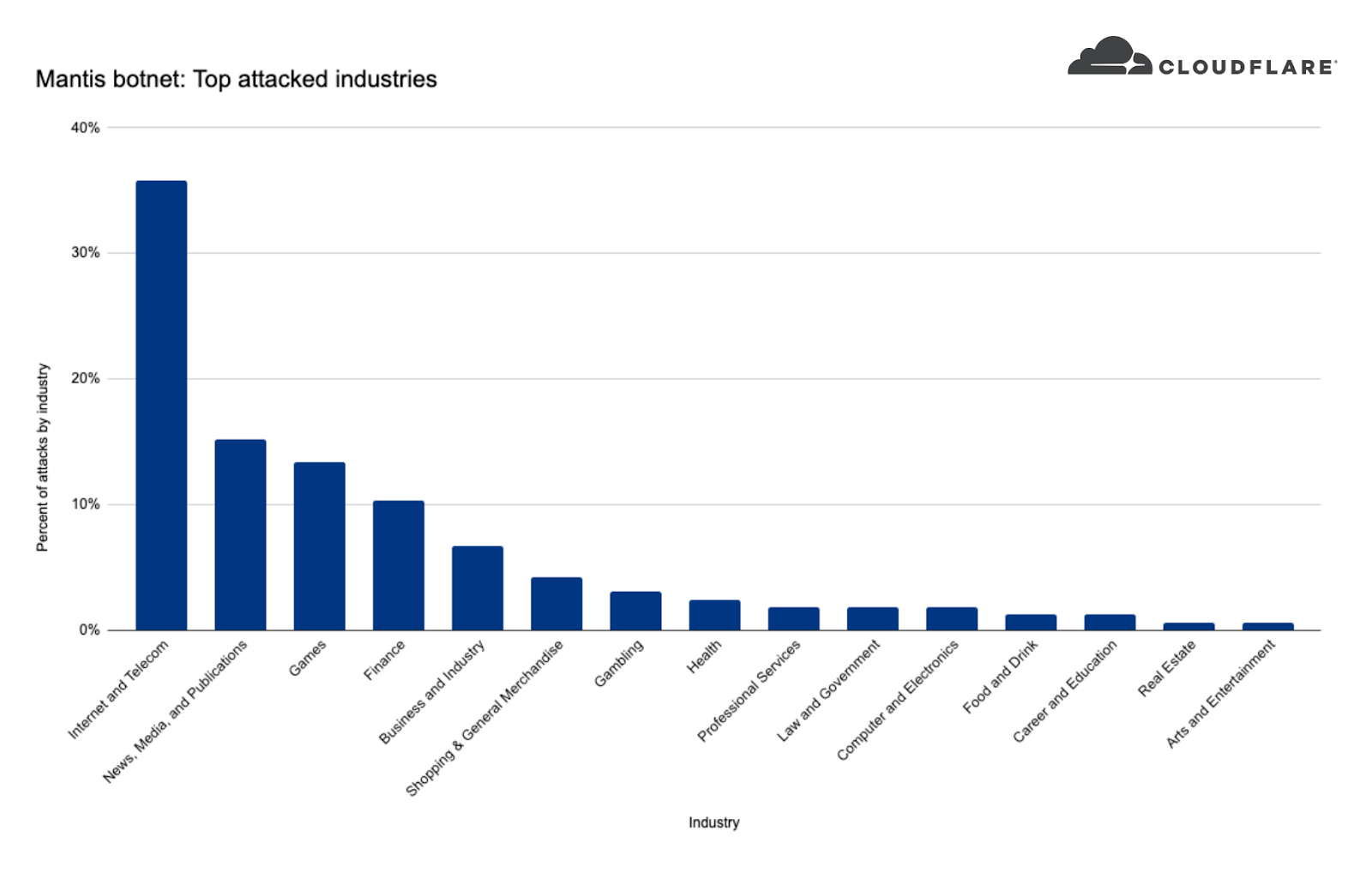

Przyglądając się celom Mantis, widzimy, że najczęściej atakowaną branżą, stanowiącą cel aż 36% ataków, był Internet i telekomunikacja. Na drugim miejscu znajduje się branża medialno‑wydawnicza, natomiast na trzecim są gry oraz finanse.

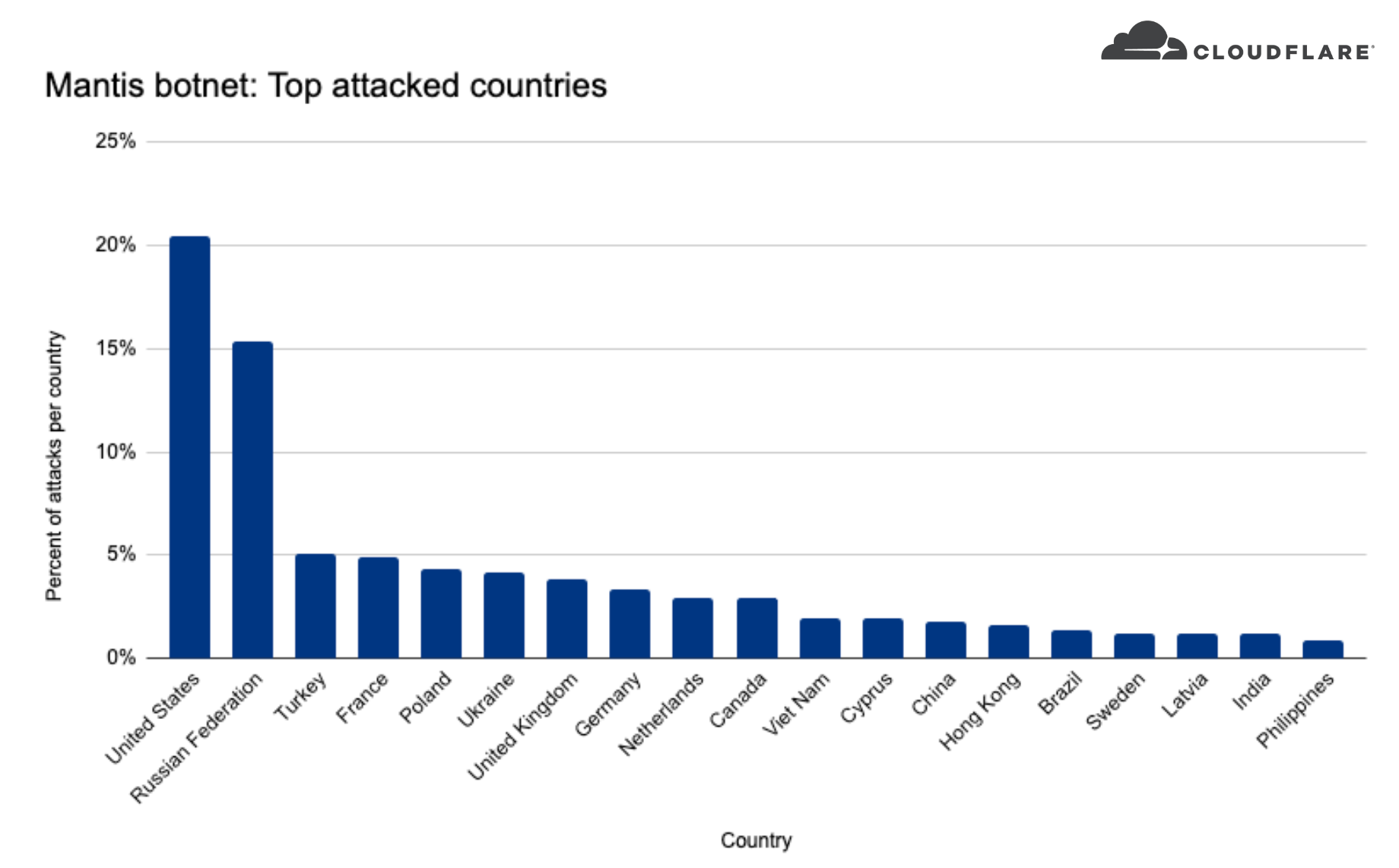

Jeśli chodzi o lokalizację tych firm, celem ponad 20% ataków były firmy położone w USA, a ponad 15% — w Rosji. Niecałe 5% ataków celowało w firmy w Turcji, Francji, Polsce, Ukrainie i innych krajach.

Jak chronić się przed Mantis i innymi atakami DDoS

System zautomatyzowanej ochrony przed atakami DDoS Cloudflare wykorzystuje dynamiczne tworzenie odcisków cyfrowych do wykrywania i łagodzenia DDoS. System jest dostępny dla klientów jako zarządzane zestawy reguł DDoS HTTP. Domyślnie zestaw reguł jest włączony i przeprowadza działania łagodzące, więc jeśli w Twoim systemie nie wprowadzono żadnych zmian, nie musisz nic robić — Twoja organizacja jest chroniona. Możesz także zapoznać się z naszymi poradnikami na temat zapobiegania atakom DDoS i reagowania na ataki DDoS, gdzie znajdziesz dodatkowe rady i zalecenia, jak zoptymalizować swoją konfigurację usług Cloudflare.

Jeśli korzystasz jedynie z Magic Transit lub Spectrum, ale jednocześnie prowadzisz aplikacje HTTP niechronione przez Cloudflare, zalecamy dodać je do usługi WAF/CDN Cloudflare w celu zapewnienia ochrony warstwy 7.