Welkom bij het derde DDoS-bedreigingsrapport van 2023. DDoS-aanvallen, of distributed denial-of-service attacks, zijn een soort cyberaanval die erop gericht is websites (en andere soorten interneteigendommen) te verstoren om ze onbeschikbaar te maken voor legitieme gebruikers door ze te overstelpen met meer verkeer dan ze aankunnen — vergelijkbaar met een automobilist die vastzit in een file op weg naar de supermarkt.

We zien veel DDoS-aanvallen in alle soorten en maten en ons netwerk is een van de grootste ter wereld en strekt zich uit over meer dan 300 steden in meer dan 100 landen. Via dit netwerk bedienen we op piekuren meer dan 64 miljoen HTTP-requests per seconde en ongeveer 2,3 miljard DNS-query’s per dag. Gemiddeld beperken we 140 miljard cyberbedreigingen per dag. Deze enorme hoeveelheid gegevens geeft ons een uniek perspectief om het bedreigingslandschap te begrijpen en de gemeenschap inzichtelijke en bruikbare DDoS-trends te laten zien.

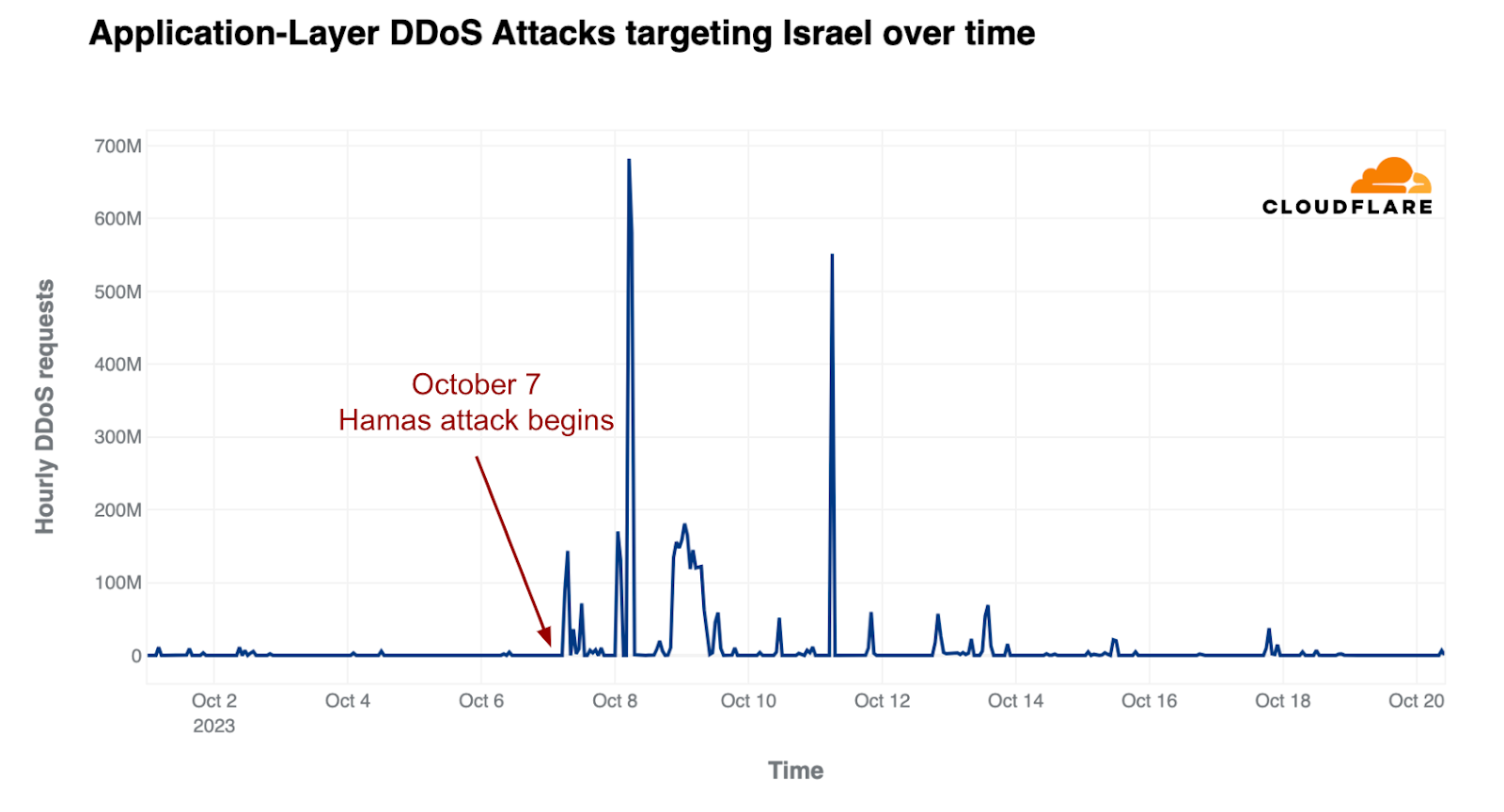

De afgelopen weken hebben we ook een toename waargenomen van DDoS-aanvallen en andere cyberaanvallen tegen Israëlische kranten- en mediawebsites, financiële instellingen en overheidswebsites. Het aantal DDoS-aanvallen op Palestijnse websites is ook aanzienlijk toegenomen. Bekijk de volledige berichtgeving hier.

Het wereldwijde landschap van DDoS-bedreigingen

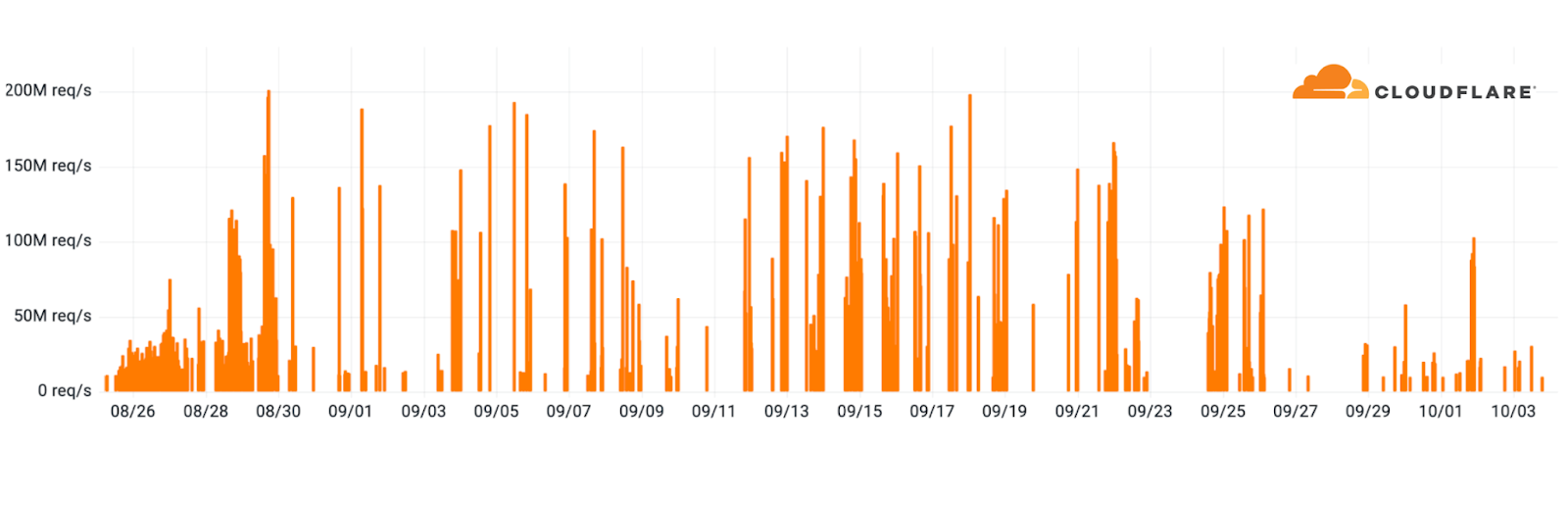

In het derde kwartaal van 2023 kreeg Cloudflare te maken met een van de meest geavanceerde en aanhoudende DDoS-aanvalcampagnes in de geschiedenis.

- Cloudflare heeft duizenden hypervolumetrische HTTP DDoS-aanvallen afgeweerd, waarvan 89 de 100 miljoen verzoeken per seconde (rps) overschreden en de grootste piekte op 201 miljoen rps — een cijfer dat drie keer hoger ligt dan de grootste aanval ooit tot dan toe (71M rps).

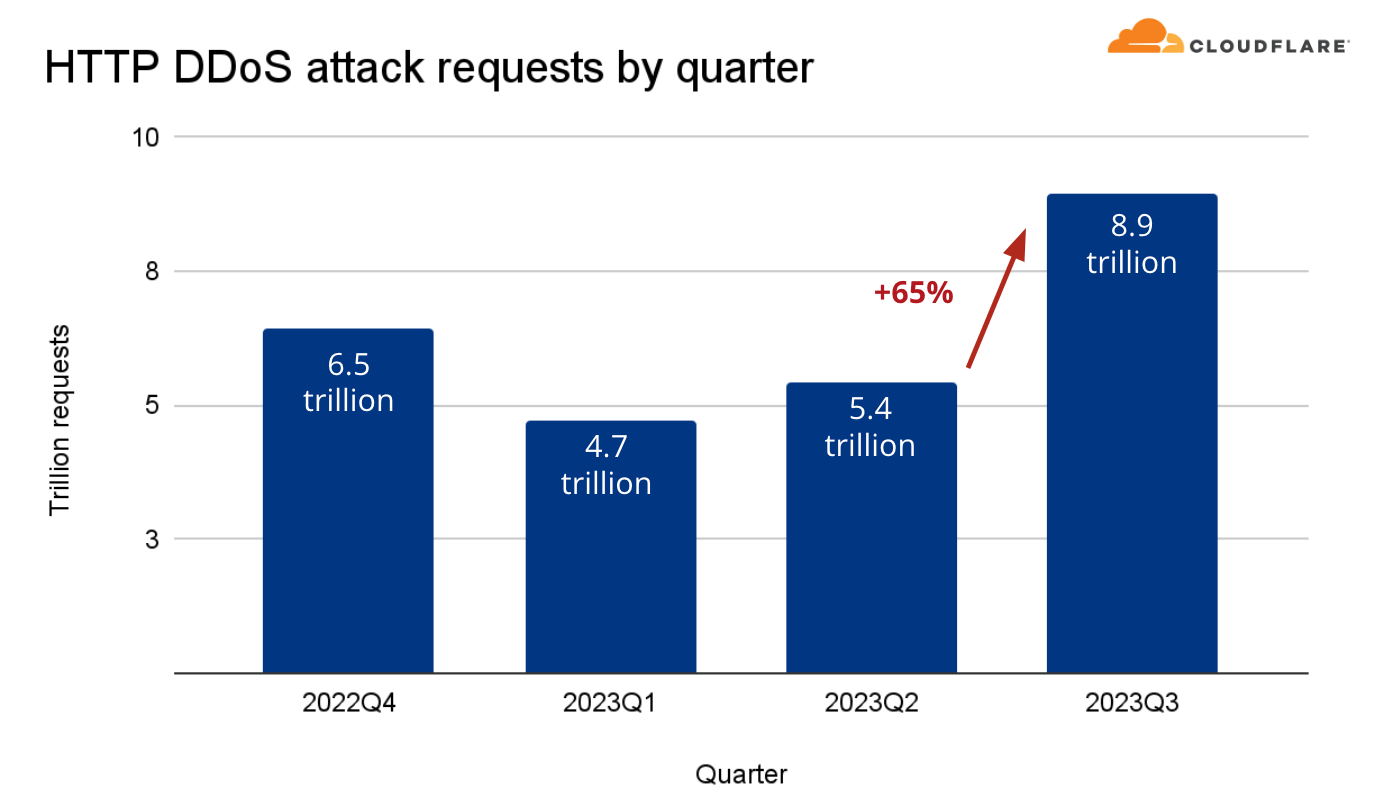

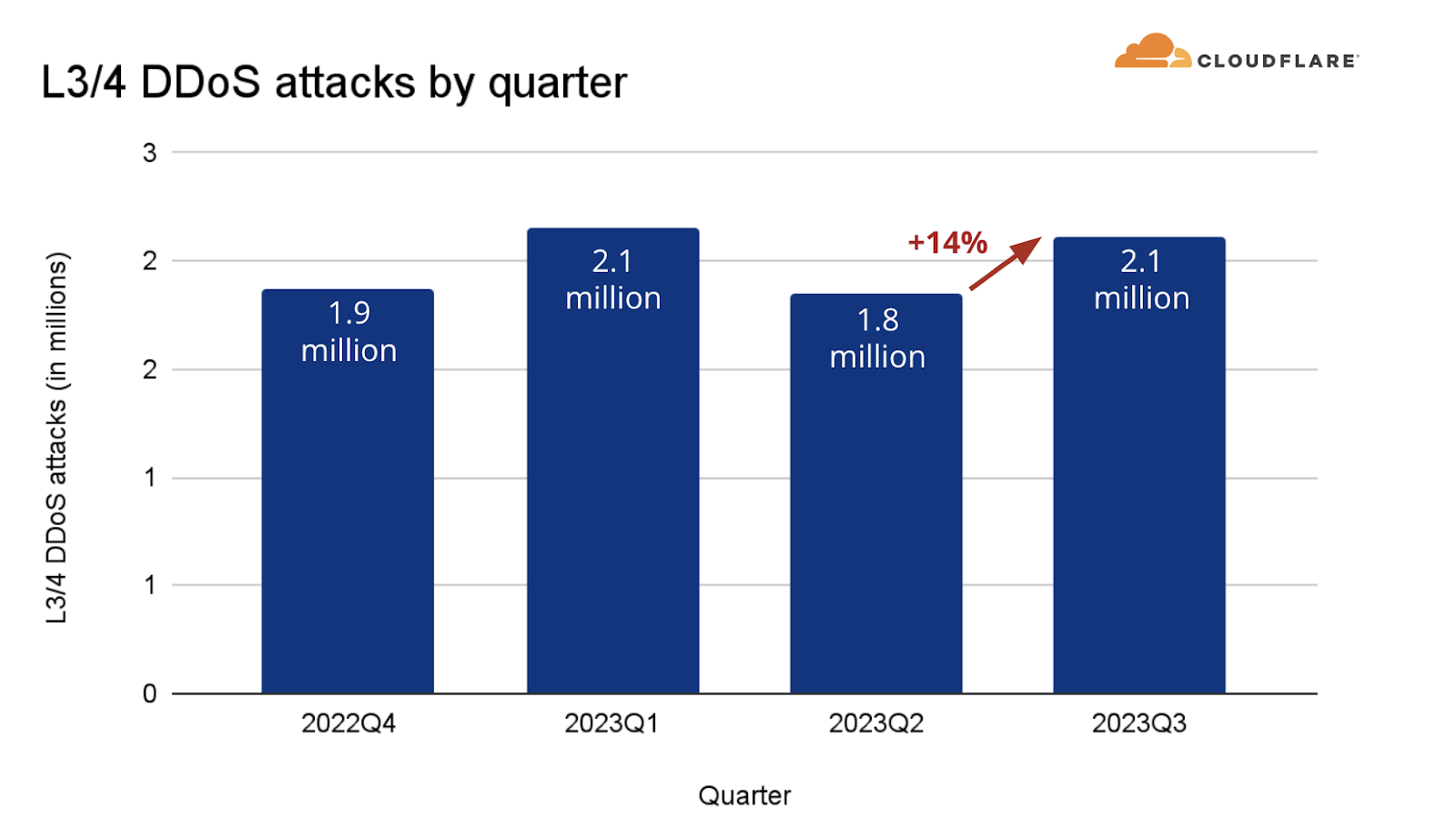

- De campagne droeg bij aan een totale toename van 65% in HTTP DDoS-aanvalsverkeer in K3 vergeleken met het vorige kwartaal. Ook L3/4 DDoS-aanvallen stegen met 14%.

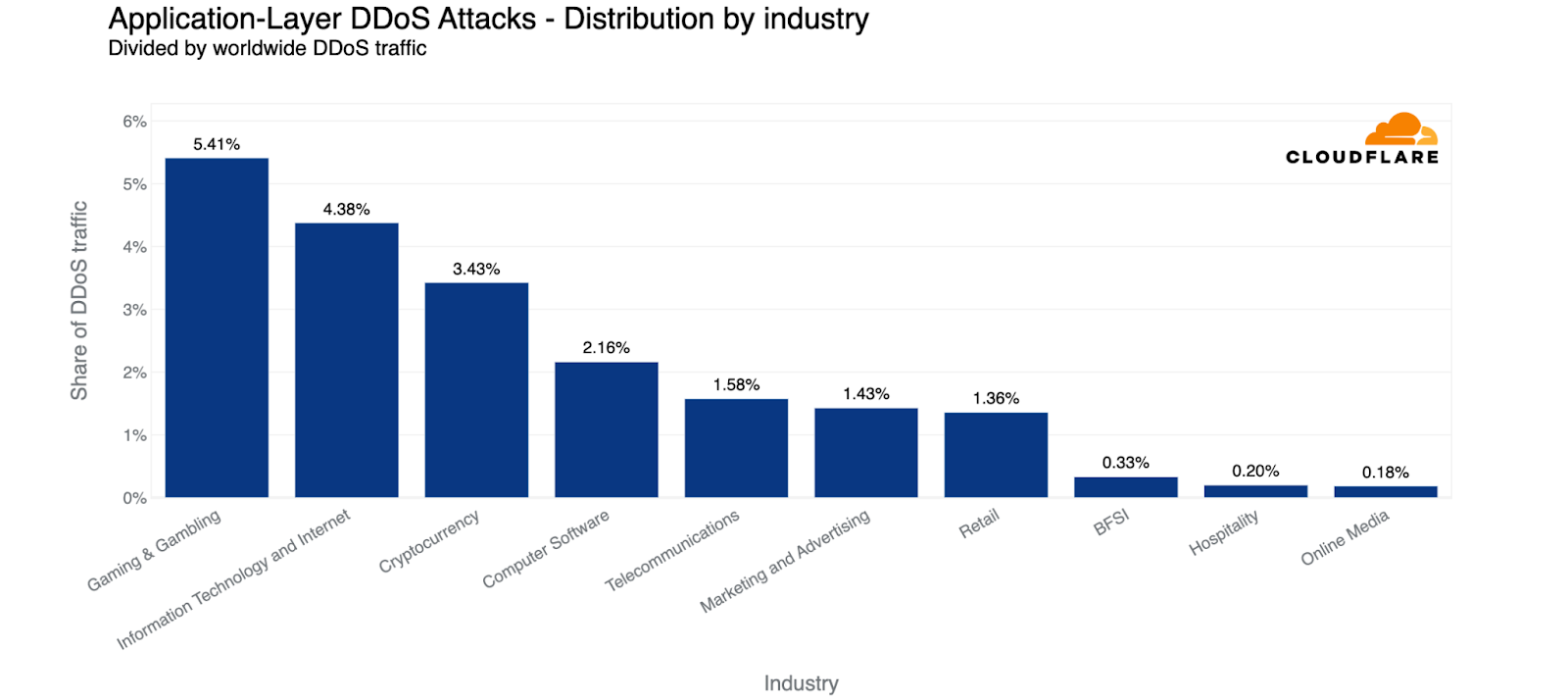

- Gok- en gokbedrijven werden gebombardeerd met het grootste volume HTTP DDoS-aanvalsverkeer, meer dan de cryptocurrency-industrie van vorig kwartaal.

Ter herinnering: een interactieve versie van dit rapport is ook beschikbaar als Cloudflare Radar Report. Op Radar kunt u ook dieper duiken en verkeerstrends, aanvallen, uitval en nog veel meer inzichten voor uw specifieke branche, netwerk en land verkennen.

HTTP DDoS-aanvallen en hypervolumetrische aanvallen

Een HTTP DDoS-aanval is een DDoS-aanval via het Hypertext Transfer Protocol (HTTP). Deze aanval is gericht op HTTP-interneteigenschappen zoals servers voor mobiele toepassingen, e-commercewebsites en API-gateways.

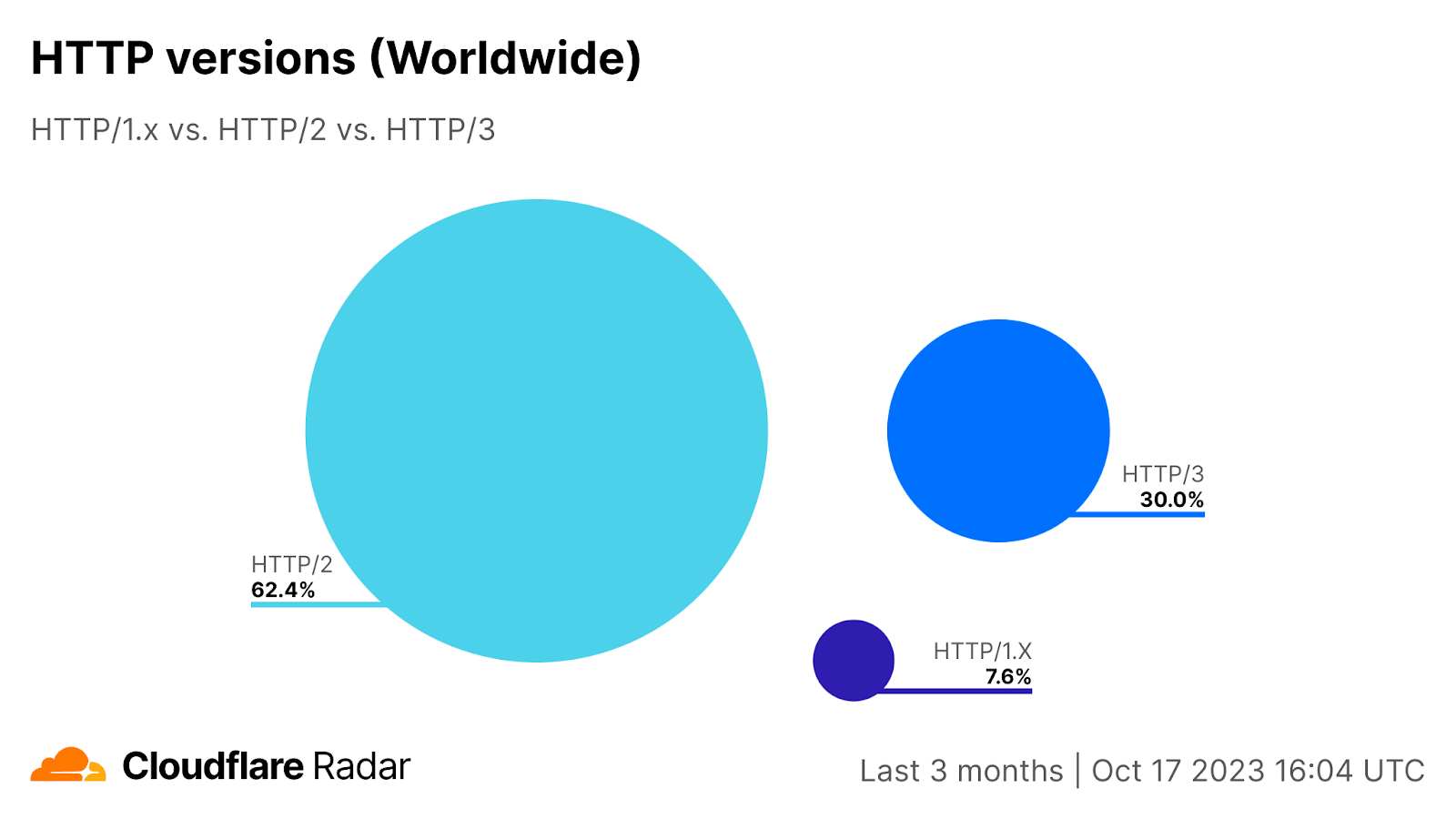

HTTP/2 goed voor 62% van het HTTP-verkeer, is een versie van het protocol die bedoeld is om de prestaties van toepassingen te verbeteren. Het nadeel is dat HTTP/2 ook kan helpen om de prestaties van een botnet te verbeteren.

Campagne van hypervolumetrische DDoS-aanvallen die gebruikmaken van HTTP/2 Rapid Resets

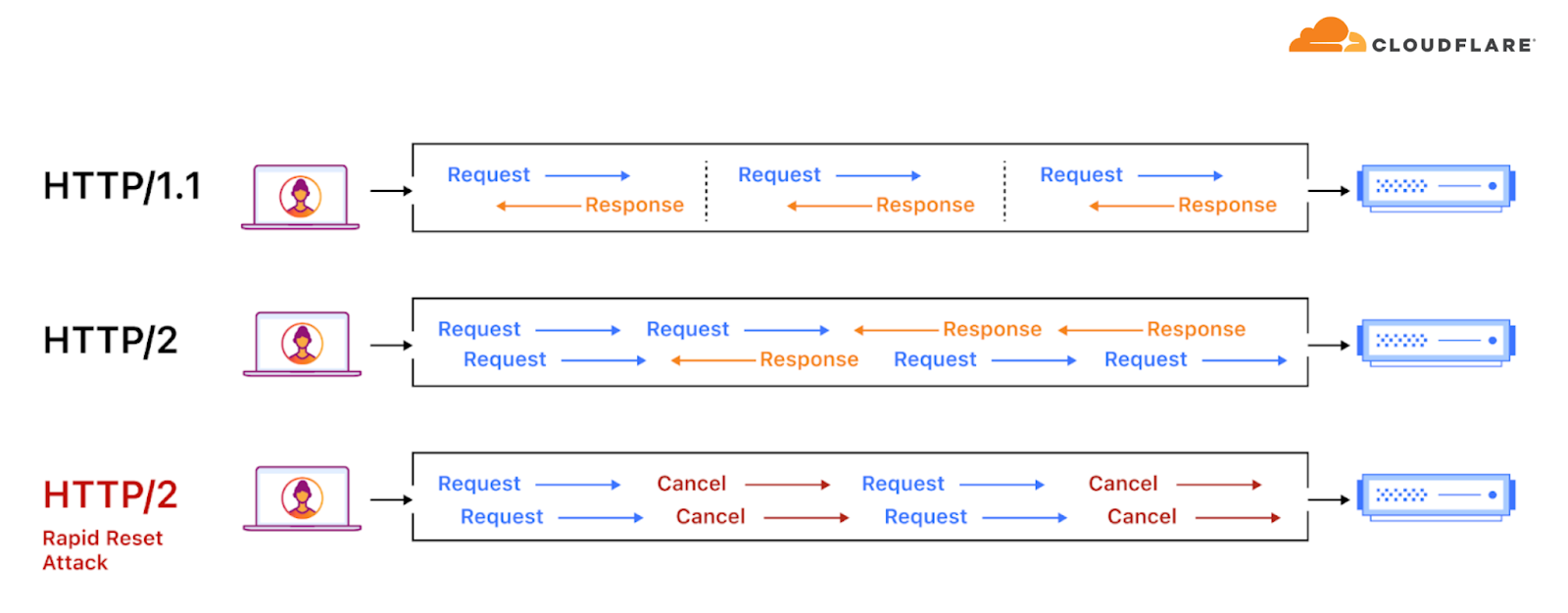

Vanaf eind augustus 2023 waren Cloudflare en verschillende andere leveranciers het doelwit van een geraffineerde en aanhoudende DDoS-aanvalcampagne die misbruik maakte van de HTTP/2 Rapid Reset kwetsbaarheid (CVE-2023-44487657).

De DDoS-campagne bestond uit duizenden hyper-volumetrische DDoS-aanvallen via HTTP/2 met pieken van miljoenen requests per seconde. De gemiddelde aanvalssnelheid was 30M rps. Ongeveer 89 van de aanvallen piekten boven de 100M rps en de grootste die we zagen bereikte 201M rps.

De systemen van Cloudflare hebben de overgrote meerderheid van de aanvallen automatisch gedetecteerd en afgeweerd. We hebben noodtegenmaatregelen genomen en de effectiviteit en efficiëntie van onze mitigatiesystemen verbeterd om de beschikbaarheid van ons netwerk en dat van onze klanten te garanderen.’

Kijk naar onze engineering blog die diep ingaat op HTTP/2, wat we hebben geleerd en welke acties we hebben ondernomen om het internet veiliger te maken.

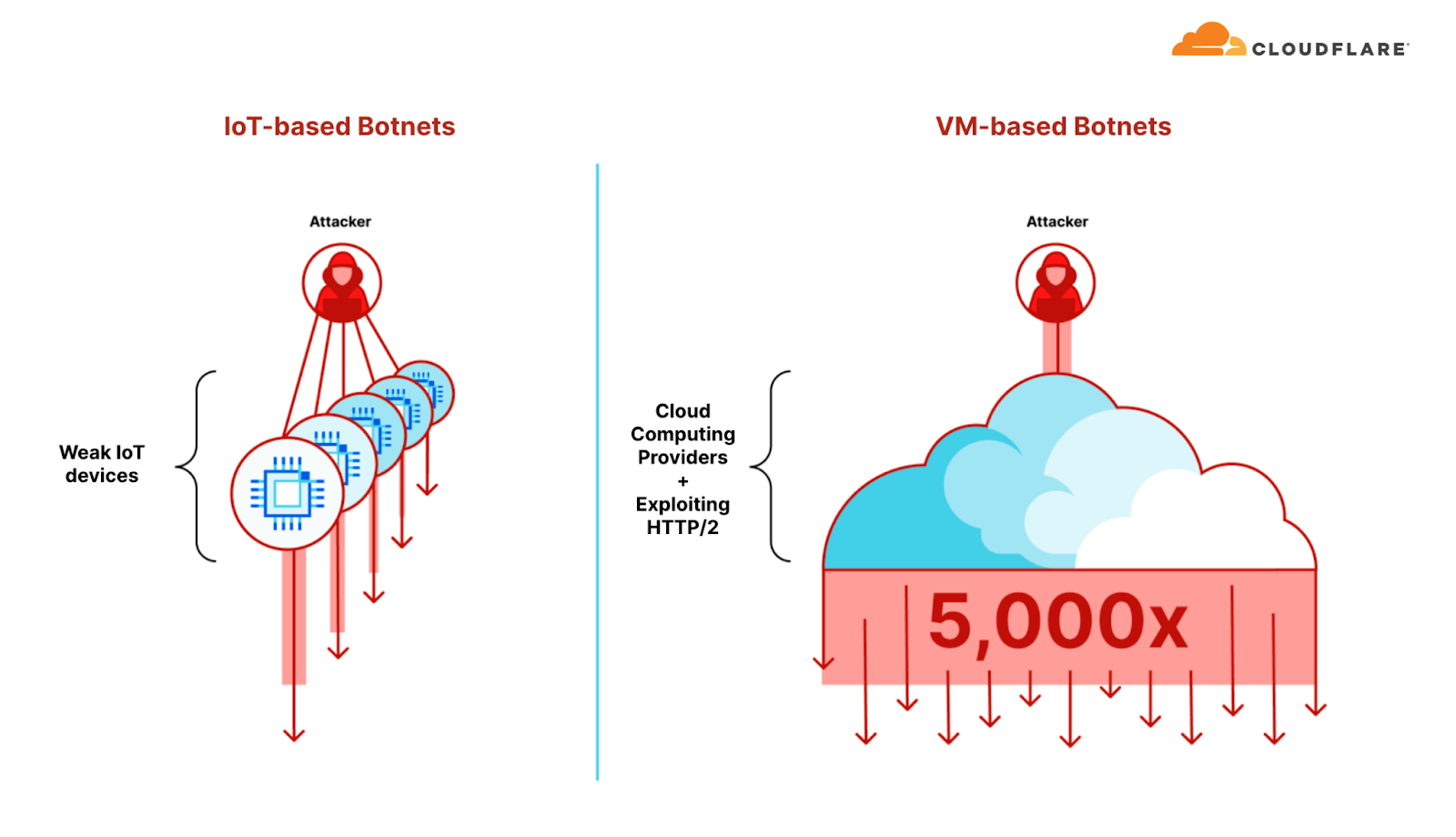

Hyper-volumetrische DDoS-aanvallen mogelijk gemaakt door VM-gebaseerde botnets

Zoals we hebben gezien in deze campagne en eerdere campagnes, kunnen botnets die gebruikmaken van cloudcomputingplatforms en HTTP/2 exploiteren tot 5000 keer meer kracht genereren per botnetknooppunt. Hierdoor konden ze hypervolumetrische DDoS-aanvallen uitvoeren met een klein botnet van 5-20 duizend knooppunten. Om dat in perspectief te plaatsen: in het verleden bestonden op het IoT gebaseerde botnets uit clusters van miljoenen nodes en slaagden ze er nauwelijks in om een paar miljoen requests per seconde te bereiken.

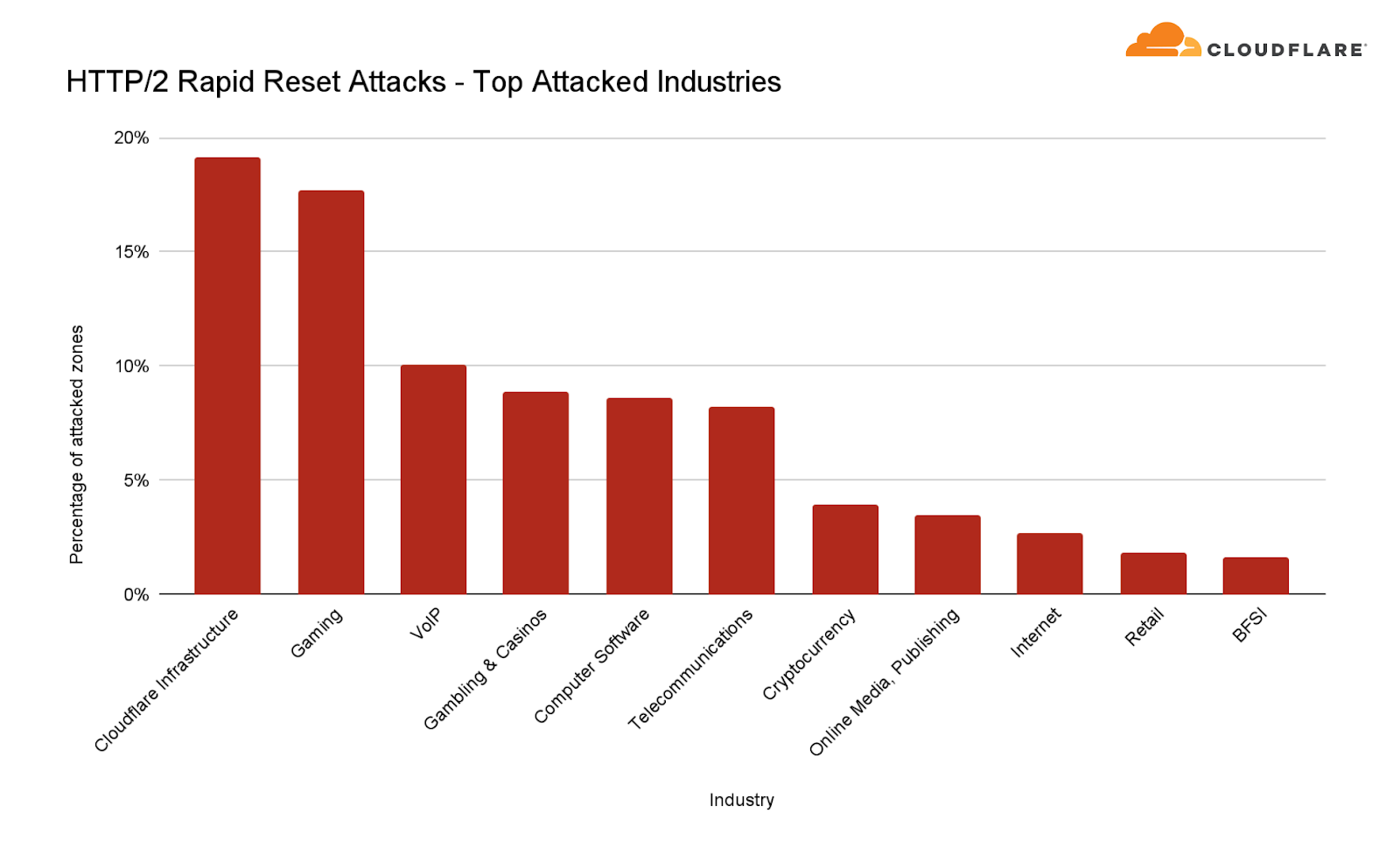

Bij het analyseren van de twee maanden durende DDoS-campagne, kunnen we zien dat de infrastructuur van Cloudflare het belangrijkste doelwit van de aanvallen was. Meer specifiek was 19% van alle aanvallen gericht op Cloudflare-websites en -infrastructuur. Nog eens 18% richtte zich op Gaming-bedrijven en 10% op bekende VoIP-providers.

HTTP DDoS-aanvalsverkeer toegenomen met 65%

De aanvalscampagne droeg bij aan een algehele toename van de hoeveelheid aanvalsverkeer. Vorig kwartaal steeg het volume van HTTP DDoS-aanvallen met 15% QoQ. Dit kwartaal nam het nog meer toe. Aanvalsvolume 65% toegenomen ten opzichte van het vorige kwartaal tot een adembenemende 8,9 biljoen HTTP DDoS-request die Cloudflare-systemen automatisch hebben gedetecteerd en onschadelijk gemaakt.

Naast de stijging van 65% in HTTP DDoS-aanvallen, zagen we ook een kleine stijging van 14% in L3/4 DDoS-aanvallen — vergelijkbaar met de cijfers van het eerste kwartaal van dit jaar.

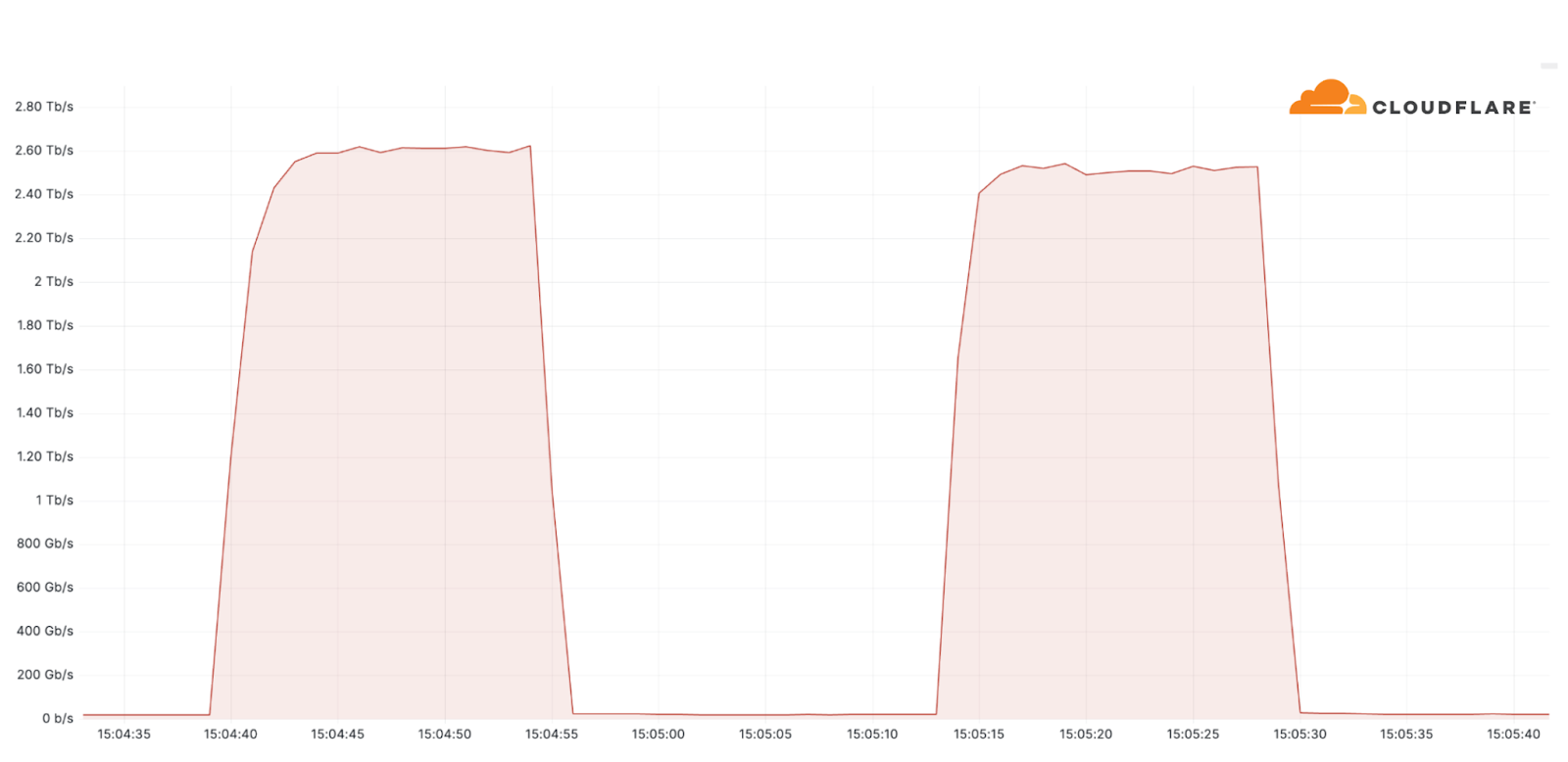

Een toename van DDoS-aanvallen met een groot volume droeg bij aan deze stijging. In het derde kwartaal heeft onze DDoS-verdediging automatisch talloze DDoS-aanvallen can het kaliber terabits per seconde gedetecteerd en afgeweerd. De grootste aanval die we zagen bereikte een piek van 2,6 Tbps. Het was een UDP flood die werd gelanceerd door een Mirai-variant botnet.

Topbronnen van HTTP DDoS-aanvallen

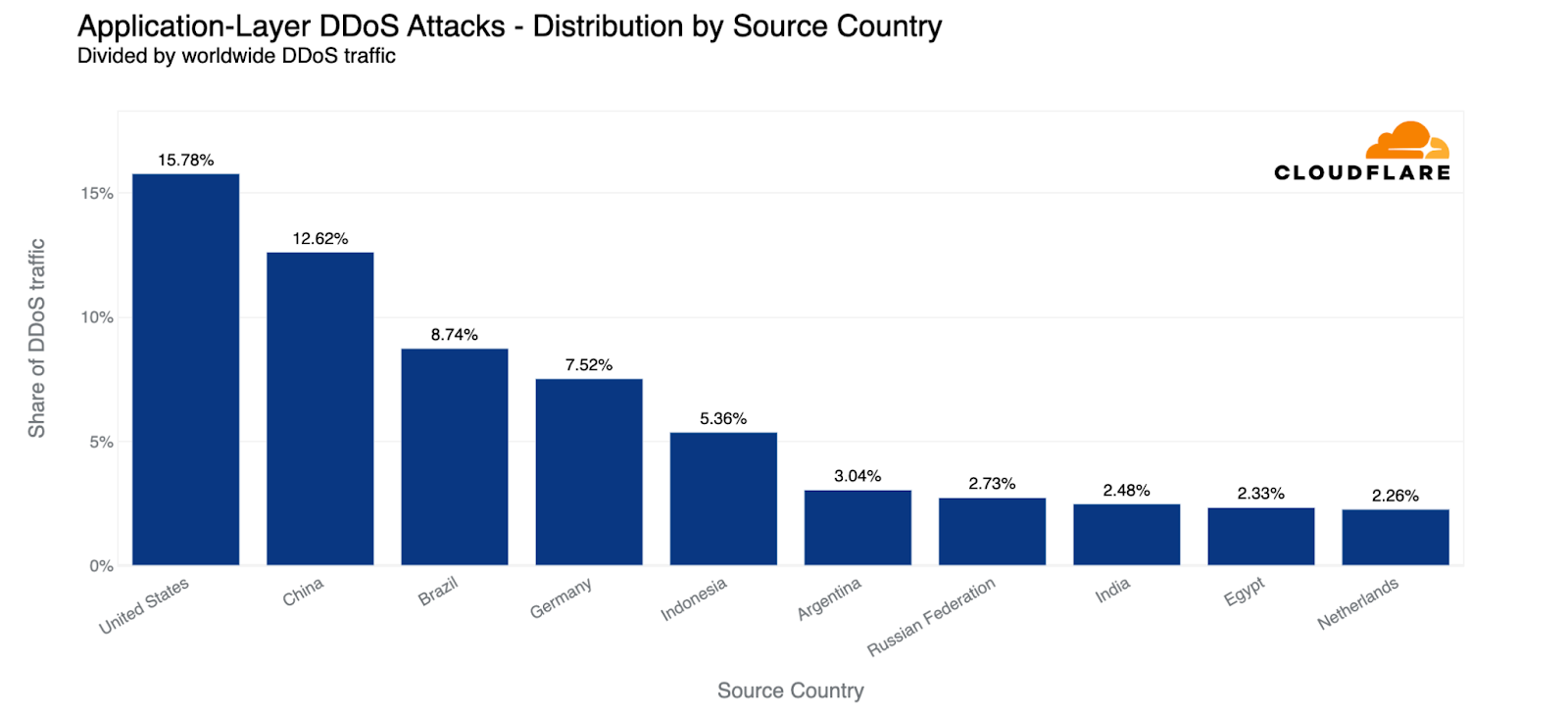

Wanneer we het wereldwijde en landspecifieke volume van HTTP DDoS-aanvalrequests vergelijken, zien we dat de VS de grootste bron van HTTP DDoS-aanvallen blijft. Eén op elke 25 HTTP DDoS-verzoeken kwam uit de VS. China staat nog steeds op de tweede plaats. Brazilië verving Duitsland als de op twee na grootste bron van HTTP DDoS-aanvallen, terwijl Duitsland naar de vierde plaats zakte.

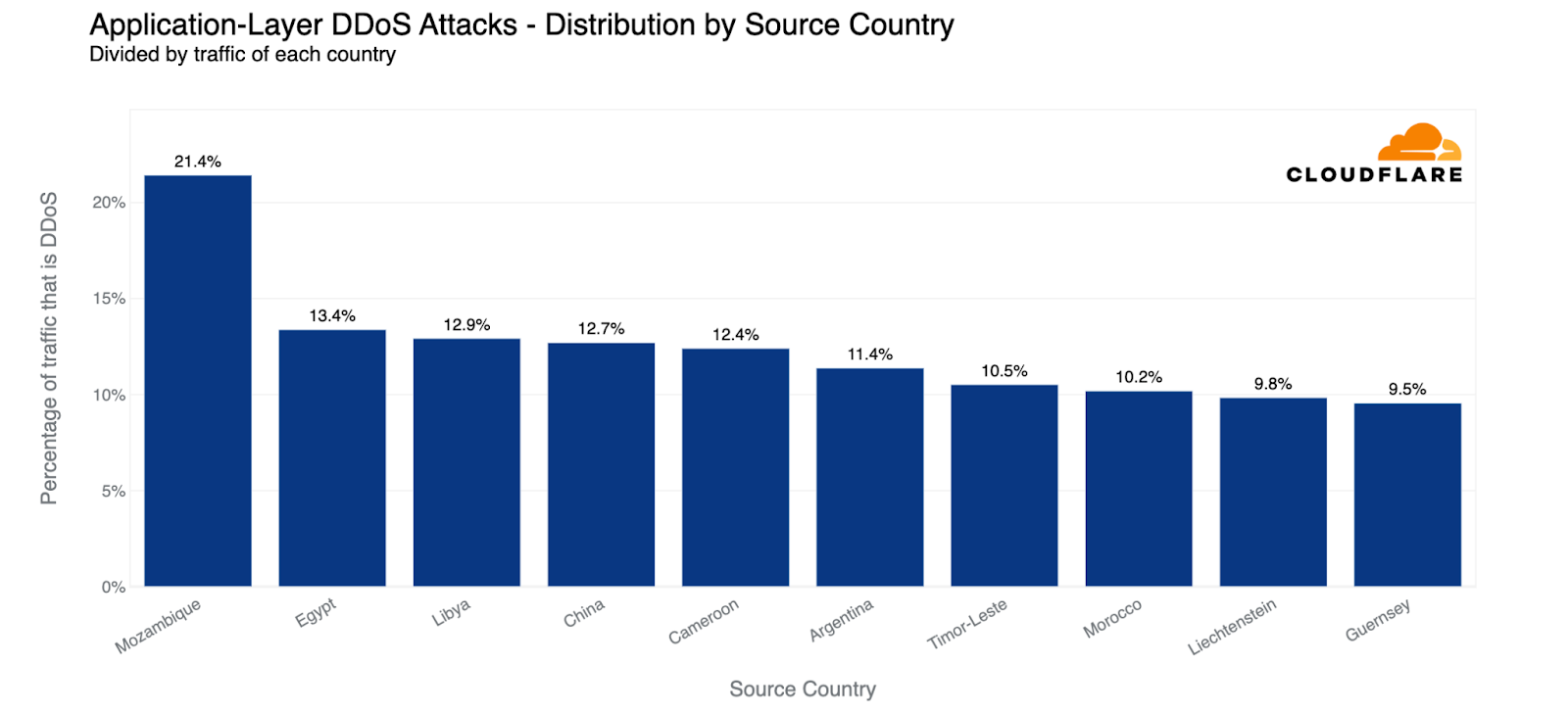

Sommige landen ontvangen natuurlijk meer verkeer door verschillende factoren zoals de bevolking en het internetgebruik en ontvangen/genereren daarom ook meer aanvallen. Hoewel het dus interessant is om de totale hoeveelheid aanvalsverkeer te begrijpen dat afkomstig is uit of gericht is op een bepaald land, is het ook nuttig om die vertekening te verwijderen door het aanvalsverkeer te normaliseren door al het verkeer naar een bepaald land.

Als we dat doen, zien we een ander patroon. De VS komen niet eens in de top tien voor. In plaats daarvan staat Mozambique (weer) op de eerste plaats. Eén op de vijf HTTP-verzoeken die afkomstig waren uit Mozambique maakte deel uit van een HTTP DDoS-aanval.

Egypte staat nog steeds op de tweede plaats — ongeveer 13% van de verzoeken afkomstig uit Egypte maakten deel uit van een HTTP DDoS-aanval. Libië en China volgen als de derde en vierde grootste bron van HTTP DDoS-aanvallen.

Belangrijkste bronnen van L3/4 DDoS-aanvallen

Wanneer we kijken naar de oorsprong van L3/4 DDoS-aanvallen, negeren we het bron-IP-adres omdat er sprake kan zijn van spoofing. In plaats daarvan vertrouwen we op de locatie van het datacenter van Cloudflare waar het verkeer is opgenomen. Dankzij ons grote netwerk en wereldwijde dekking kunnen we geografische nauwkeurigheid bereiken om te begrijpen waar aanvallen vandaan komen.

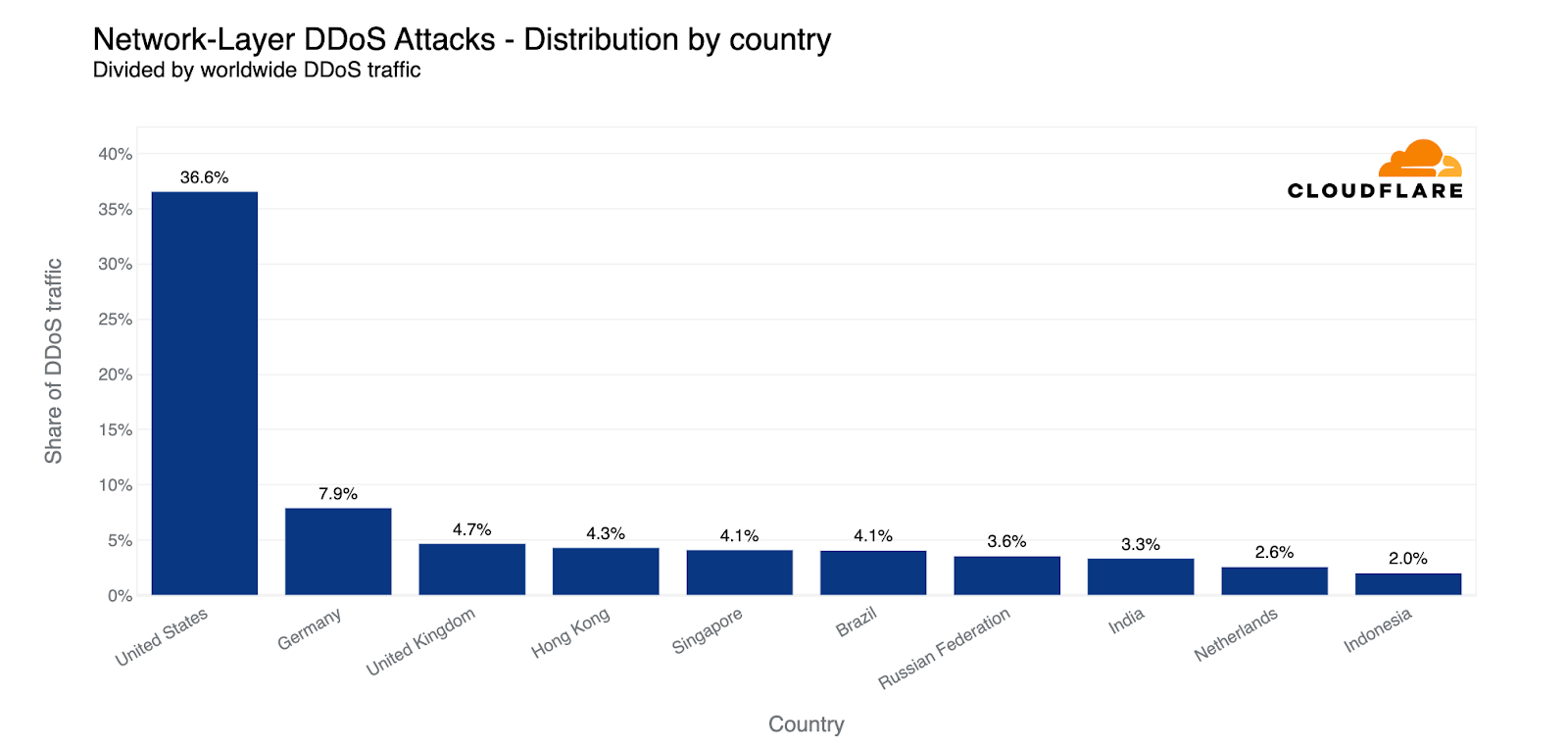

In K3 was ongeveer 36% van al het L3/4 DDoS-aanvalverkeer dat we in Q3 zagen afkomstig uit de VS. Met een flinke afstand kwam Duitsland op de tweede plaats met 8% en het VK volgde op de derde plaats met bijna 5%.

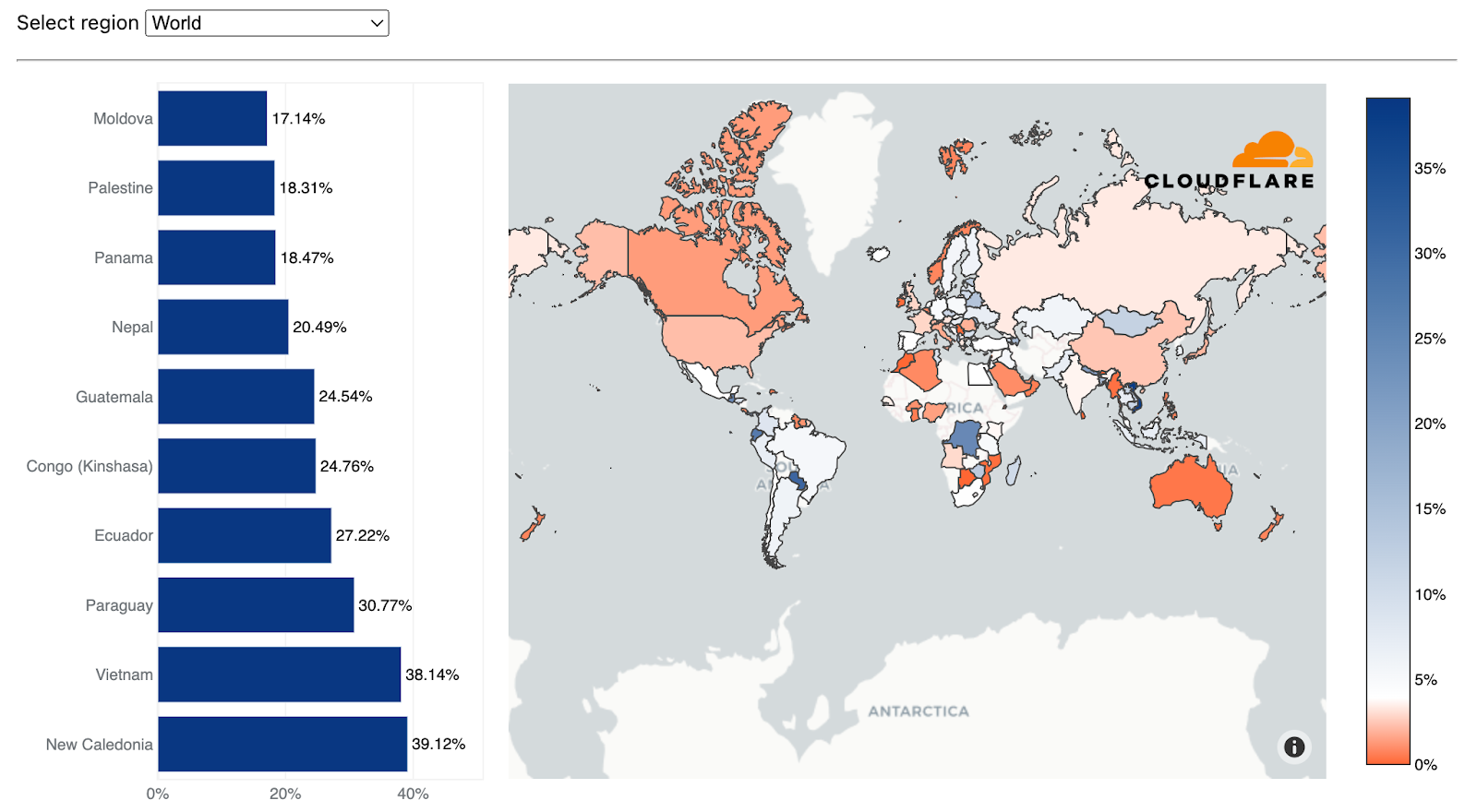

Wanneer we de gegevens normaliseren, zien we dat Vietnam is gezakt naar de op één na grootste bron van L3/4 DDoS-aanvallen, nadat het twee opeenvolgende kwartalen de eerste plaats had ingenomen. Nieuw-Caledonië, een Frans territorium dat tientallen eilanden in de Stille Zuidzee omvat, greep de eerste plaats. Twee op de vier bytes die werden opgenomen in Cloudflare’s datacenters in Nieuw-Caledonië waren aanvallen.

Topsectoren aangevallen door HTTP DDoS-aanvallen

In termen van absoluut volume van HTTP DDoS-aanvalsverkeer springt de gaming- en goksector naar de eerste plaats, waarbij de cryptocurrency-sector wordt ingehaald. Meer dan 5% van al het HTTP DDoS-aanvalsverkeer dat Cloudflare zag, was gericht op de gok- en gokindustrie.

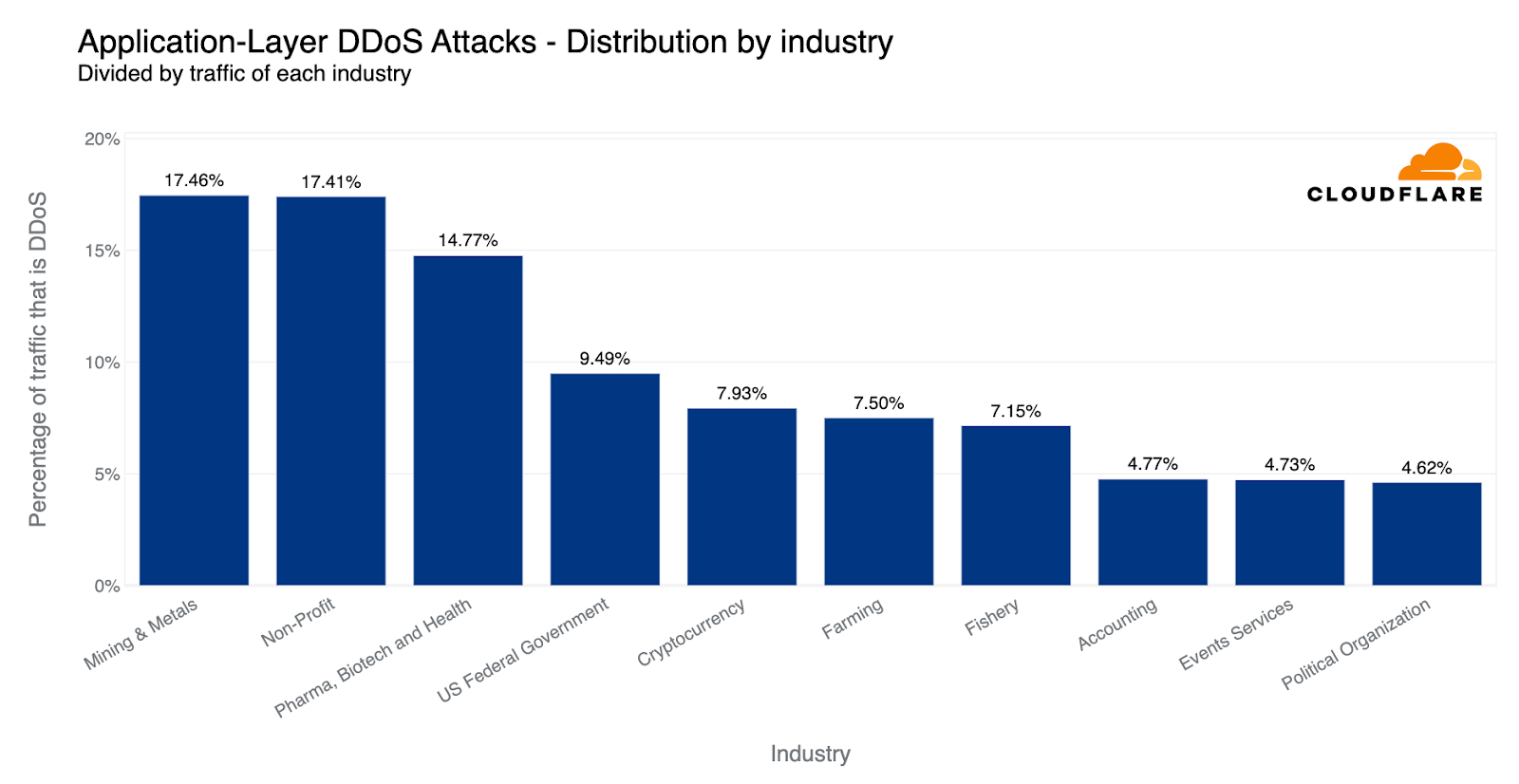

De gaming- en gokindustrie is al lange tijd een van de meest aangevallen sectoren in vergelijking met andere. Maar als we kijken naar het HTTP DDoS-aanvalsverkeer in verhouding tot elke specifieke sector, zien we een ander beeld. De gaming- en gokindustrie heeft zoveel gebruikersverkeer dat ze, ondanks het feit dat ze qua volume de meest aangevallen sector is, niet eens in de top tien staat als we het per sector bekijken.

In plaats daarvan zien we dat de mijnbouw- en metaalsector het doelwit was van de meeste aanvallen in verhouding tot het totale verkeer — 17,46% van al het verkeer naar mijnbouw- en metaalbedrijven was DDoS-aanvalsverkeer.

Op de voet gevolgd door 17,41% van al het verkeer naar non-profits waren HTTP DDoS-aanvallen. Veel van deze aanvallen zijn gericht op meer dan 2400 non-profitorganisaties en onafhankelijke mediaorganisaties in 111 landen die Cloudflare gratis beschermt als onderdeel van Project Galileo, dat dit jaar zijn negende verjaardag vierde. In het afgelopen kwartaal alleen al heeft Cloudflare dagelijks gemiddeld 180,5 miljoen cyberbedreigingen tegen websites die door Galileo worden beschermd, afgeweerd.

Farmaceutische, biotechnologische en gezondheidsbedrijven kwamen op de derde plaats en websites van de Amerikaanse federale overheid op de vierde. Bijna één op de 10 HTTP-verzoeken naar interneteigendommen van de Amerikaanse federale overheid maakte deel uit van een aanval. Op de vijfde plaats staat Cryptocurrency en niet ver daarachter Farming and Fishery.

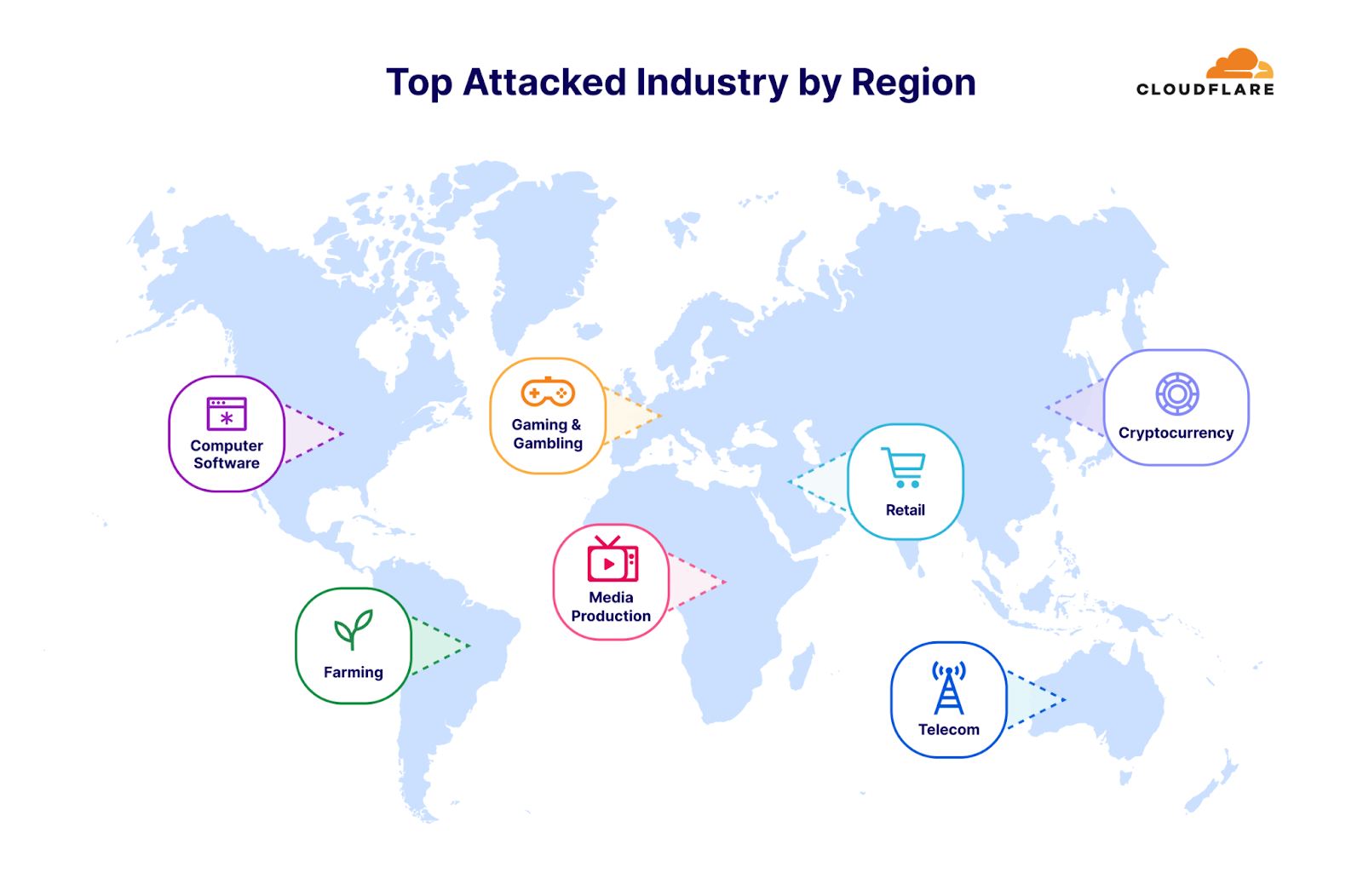

Top aangevallen sectoren per regio

Laten we nu eens dieper duiken om te begrijpen op welke sectoren het meest werd gemikt in elke regio.

Regionale detailanalyses

Afrika

Na twee opeenvolgende kwartalen als meest aangevallen industrie, zakte de Telecommunicatie-industrie van de eerste plaats naar de vierde plaats. Mediaproductiebedrijven waren de meest aangevallen industrie in Afrika. De Banking, Financial Services and Insurance (BFSI) sector volgt op de tweede plaats. Kansspel- en gokbedrijven op de derde plaats.

Azië

De cryptocurrency-sector blijft voor het tweede achtereenvolgende kwartaal de meest aangevallen sector in APAC. Gaming en gokken kwamen op de tweede plaats. Bedrijven in informatietechnologie en -diensten op de derde plaats.

Europa

Voor het vierde achtereenvolgende kwartaal blijft de gaming-en goksector de meest aangevallen sector in Europa. Op de tweede plaats kwamen detailhandelsbedrijven en op de derde plaats computersoftwarebedrijven.

Latijns-Amerika

In het derde kwartaal was de landbouw de meest aangevallen sector in Latijns-Amerika. Het was goed voor maar liefst 53% van alle aanvallen op Latijns-Amerika. Gok- en gokbedrijven kwamen op de tweede plaats. Civiele en sociale organisaties kwamen op de derde plaats.

Midden-Oosten

Detailhandelsbedrijven waren in het derde kwartaal het meest het doelwit in het Midden-Oosten. Computersoftwarebedrijven kwamen op de tweede plaats en de gaming- en goksector op de plaats drie.

Noord-Amerika

Na twee opeenvolgende kwartalen zakte de marketing- en reclamesector van de eerste naar de tweede plaats. Computersoftwarebedrijven werd het meest aangevallen. Op de derde plaats Telecommunicatiebedrijven.

Oceanië

De telecommunicatie-industrie was in het derde kwartaal verreweg het meest het doelwit in Oceanië — meer dan 45% van alle aanvallen op Oceanië. Bedrijven in cryptocurrency en computersoftware kwamen respectievelijk op de tweede en derde plaats.

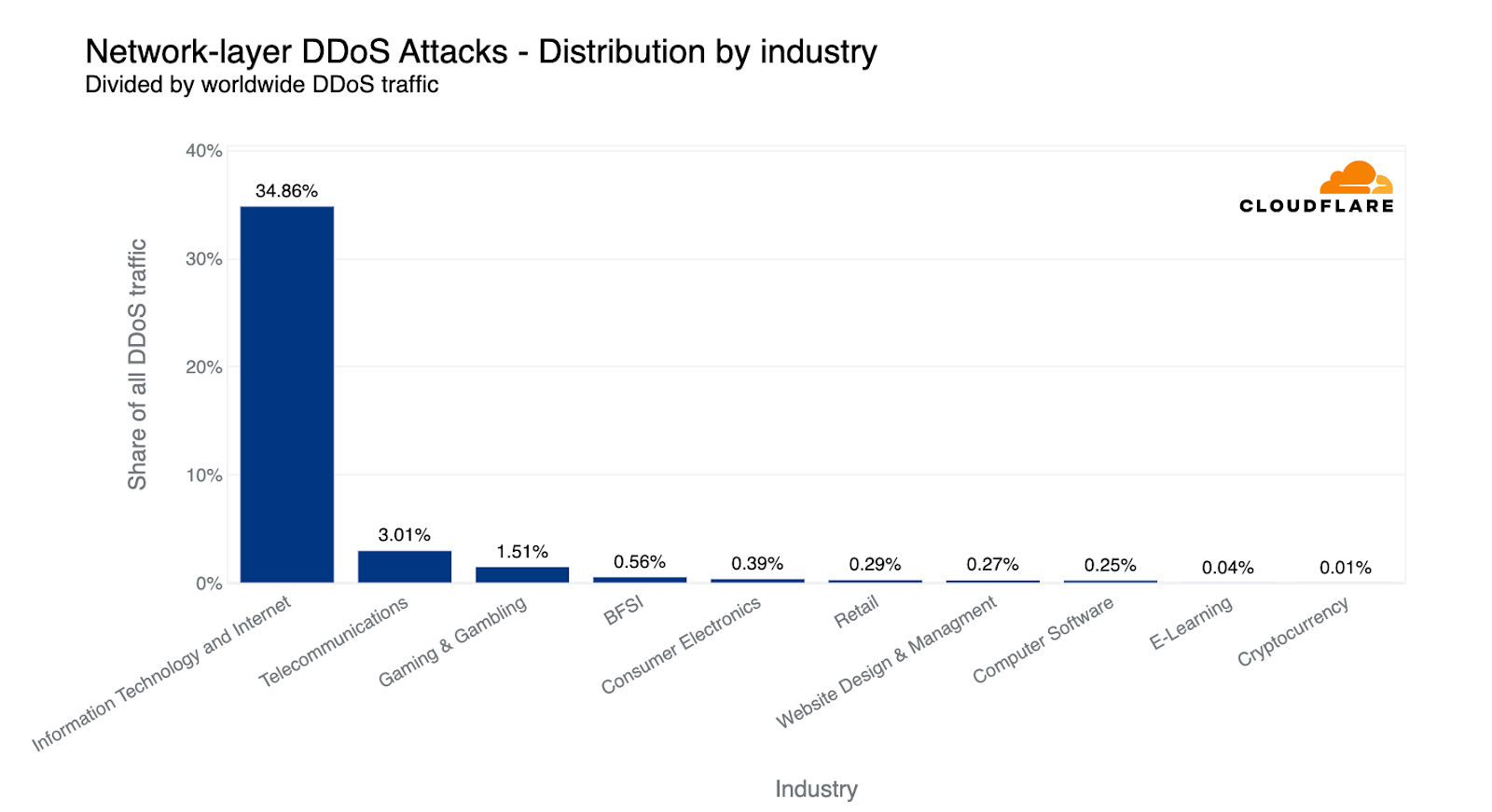

Topsectoren aangevallen door L3/4 DDoS-aanvallen

Als we steeds dieper doordringen in het OSI-model, blijken de internetnetwerken en -diensten die het meest het doelwit waren, tot de informatietechnologie- en dienstensector te behoren. Bijna 35% van al het L3/4 DDoS-aanvalsverkeer (in bytes) was gericht op de informatietechnologie- en internetsector.

Ver daarachter kwamen telecommunicatiebedrijven op de tweede plaats met een aandeel van slechts 3%. Gaming en gokken kwamen op de derde plaats en banken, financiële diensten en verzekeringsmaatschappijen (BFSI) op de vierde.

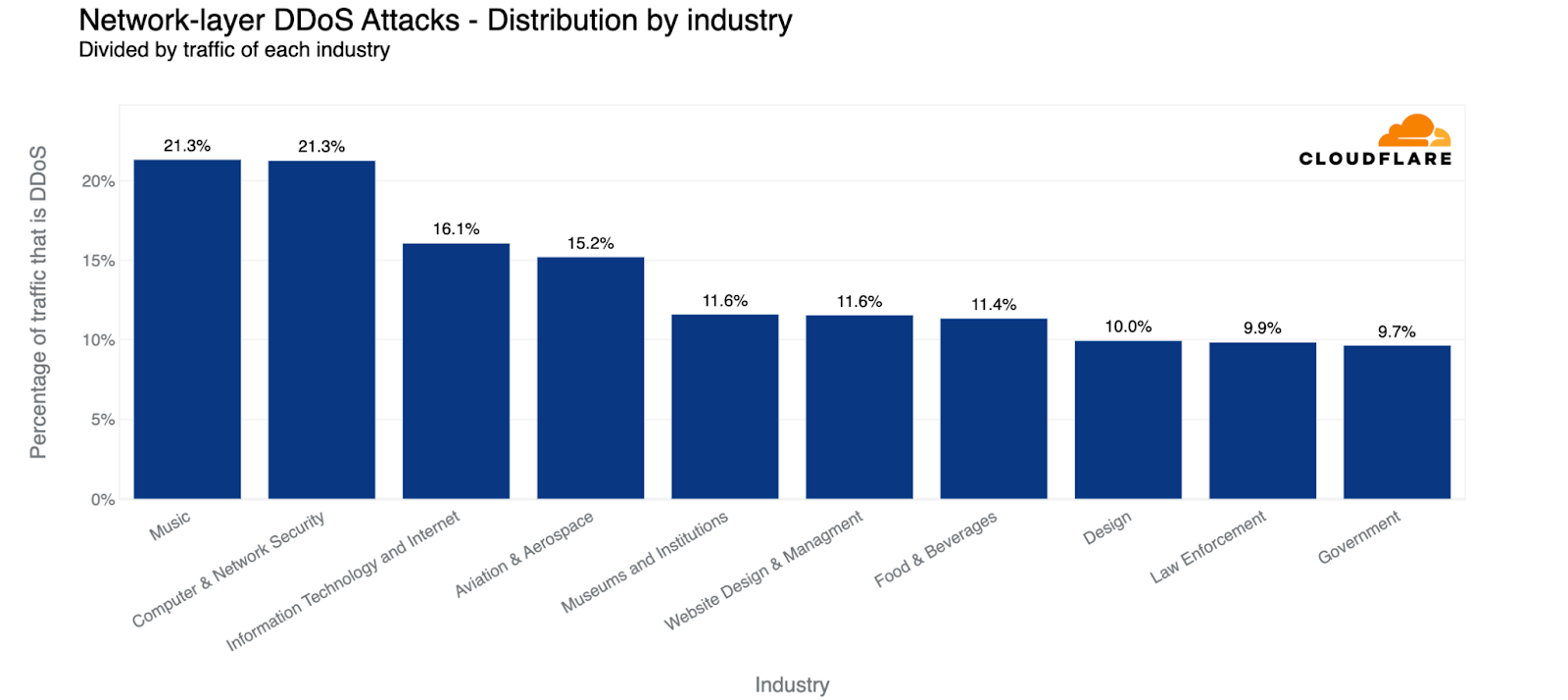

Wanneer we de aanvallen op sectoren vergelijken met al het verkeer voor die specifieke sector, zien we dat de muziekindustrie dan op de eerste plaats komt, gevolgd door computer- en netwerkbeveiligingsbedrijven, informatietechnologie en internetbedrijven en lucht- en ruimtevaart.

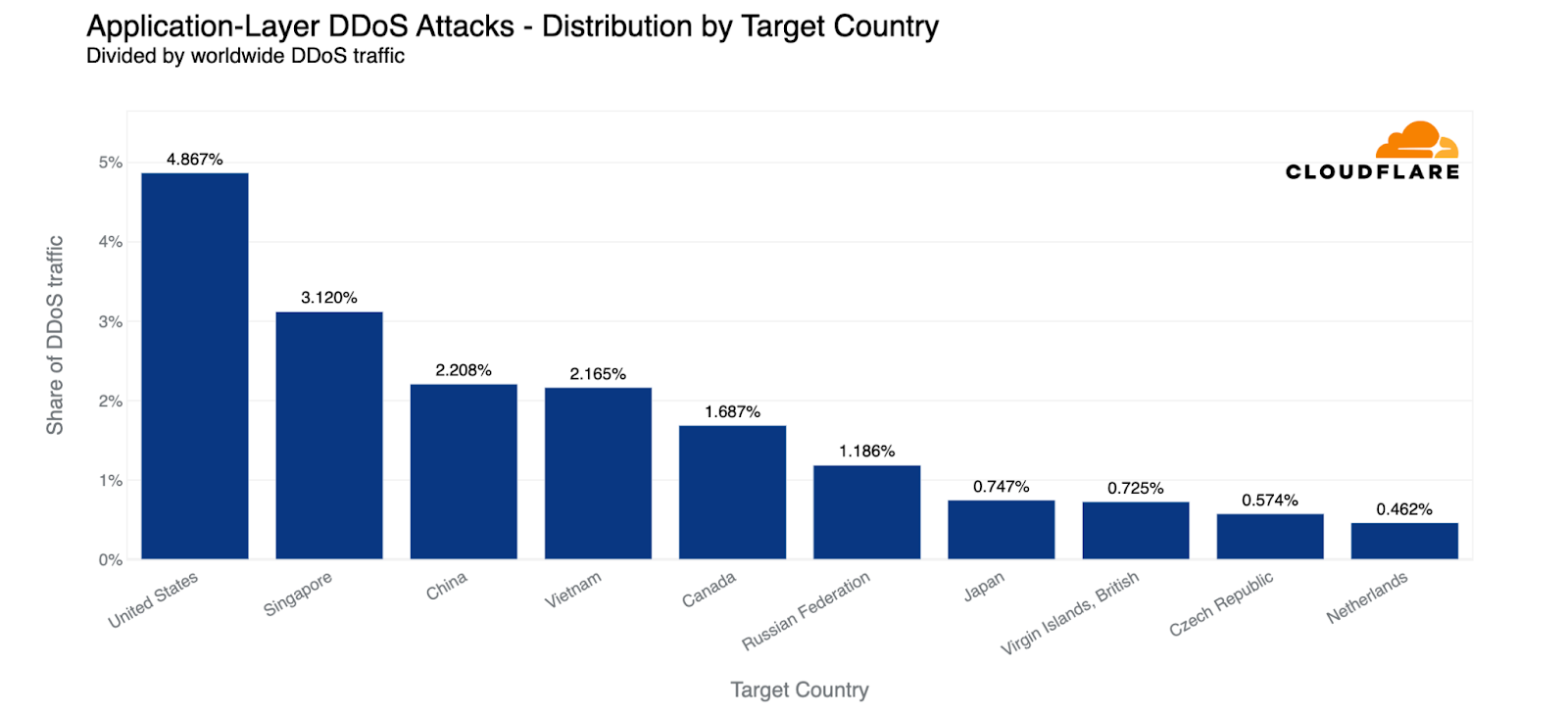

Top aangevallen landen door HTTP DDoS-aanvallen

Wanneer we kijken naar het totale volume van het aanvalsverkeer, blijven de VS het belangrijkste doelwit van HTTP DDoS-aanvallen. Bijna 5% van al het HTTP DDoS-aanvalsverkeer was gericht op de VS. Singapore werd tweede en China derde.

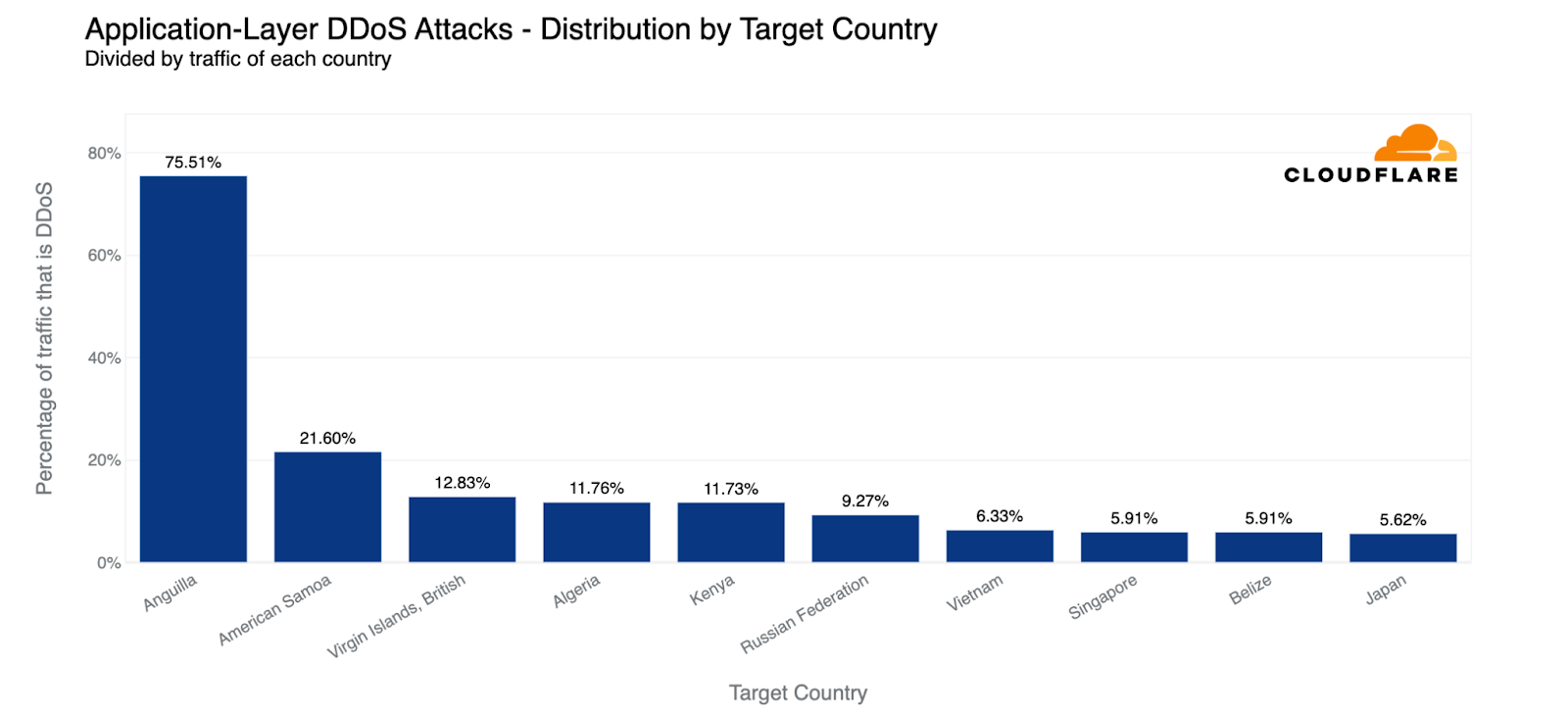

Als we de gegevens normaliseren per land en regio en het aanvalsverkeer delen door het totale verkeer, krijgen we een ander beeld. De top drie van meest aangevallen landen bestaat uit eilandstaten.

Anguilla, een kleine eilandengroep ten oosten van Puerto Rico, komt terecht op de eerste plaats als het meest aangevallen land. Meer dan 75% van al het verkeer naar Anguilla-websites waren HTTP DDoS-aanvallen. Op de tweede plaats staat Amerikaans Samoa, een eilandengroep ten oosten van Fiji. Op de derde plaats, de Britse Maagdeneilanden.

Op de vierde plaats komt Algerije, gevolgd door Kenia, Rusland, Vietnam, Singapore, Belize en Japan.

Top aangevallen landen door L3/4 DDoS-aanvallen

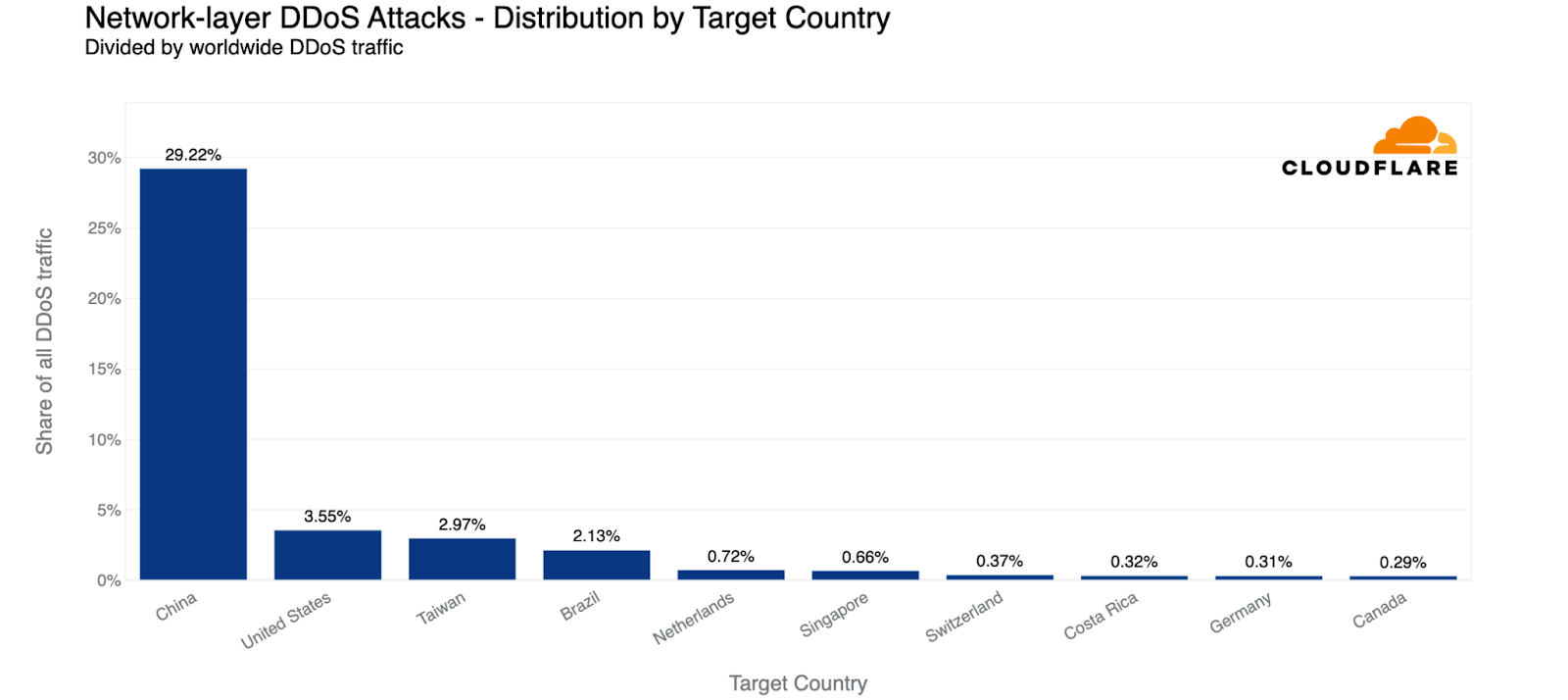

Voor het tweede opeenvolgende kwartaal blijven Chinese internetnetwerken en -diensten het meest het doelwit van L3/4 DDoS-aanvallen. Deze aanvallen vanuit China zijn goed voor 29% van alle aanvallen die we in Q3 hebben gezien.

Ver, ver daarachter kwamen de VS op de tweede plaats (3,5%) en Taiwan op de derde plaats (3%).

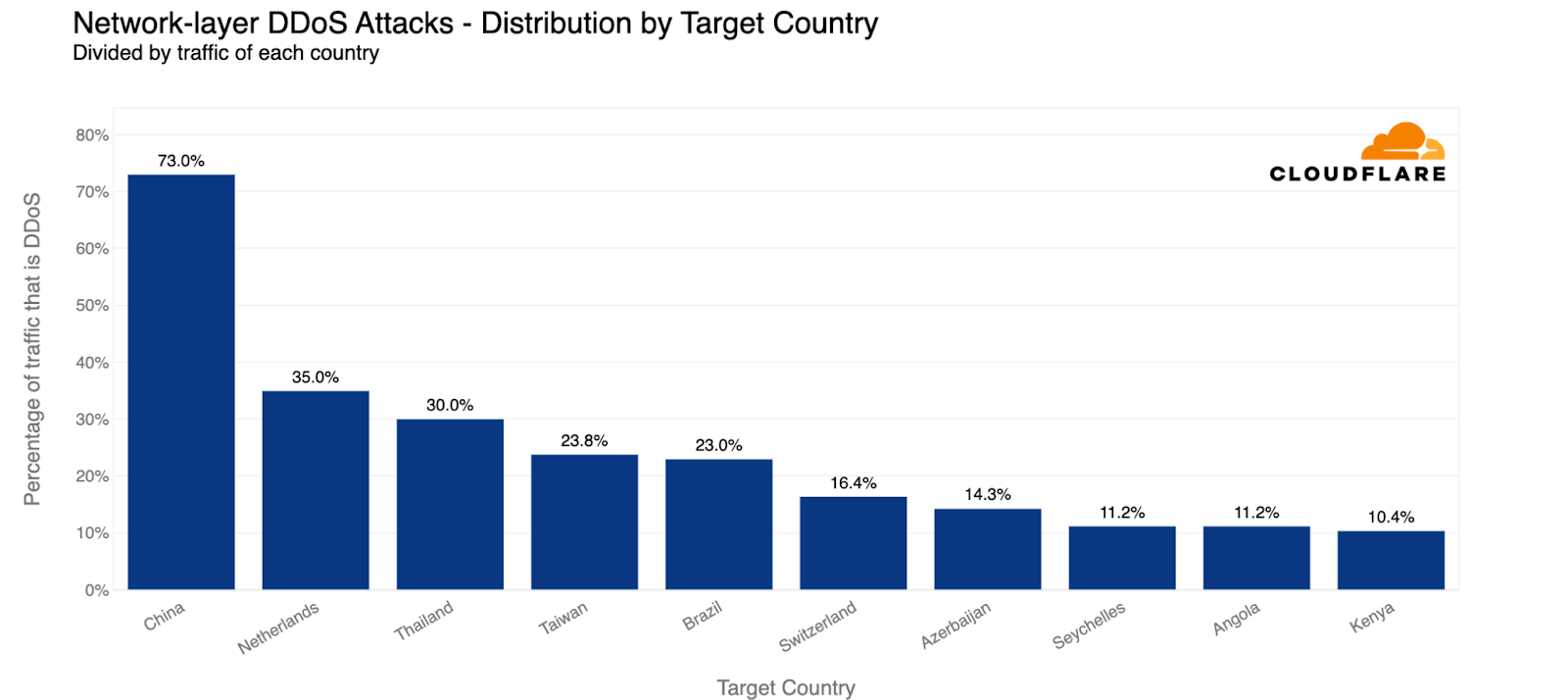

Wanneer de hoeveelheid aanvalsverkeer wordt genormaliseerd ten opzichte van al het verkeer naar een land, blijft China op de eerste plaats staan en verdwijnt de VS uit de top tien. Cloudflare zag dat 73% van het verkeer naar Chinese internetnetwerken aanvallen waren. De genormaliseerde rangschikking verandert echter vanaf de tweede plaats, waarbij Nederland het op één na grootste deel van het aanvalsverkeer ontvangt (35% van het totale verkeer van het land), op de voet gevolgd door Thailand, Taiwan en Brazilië.

Belangrijkste aanvalsvectoren

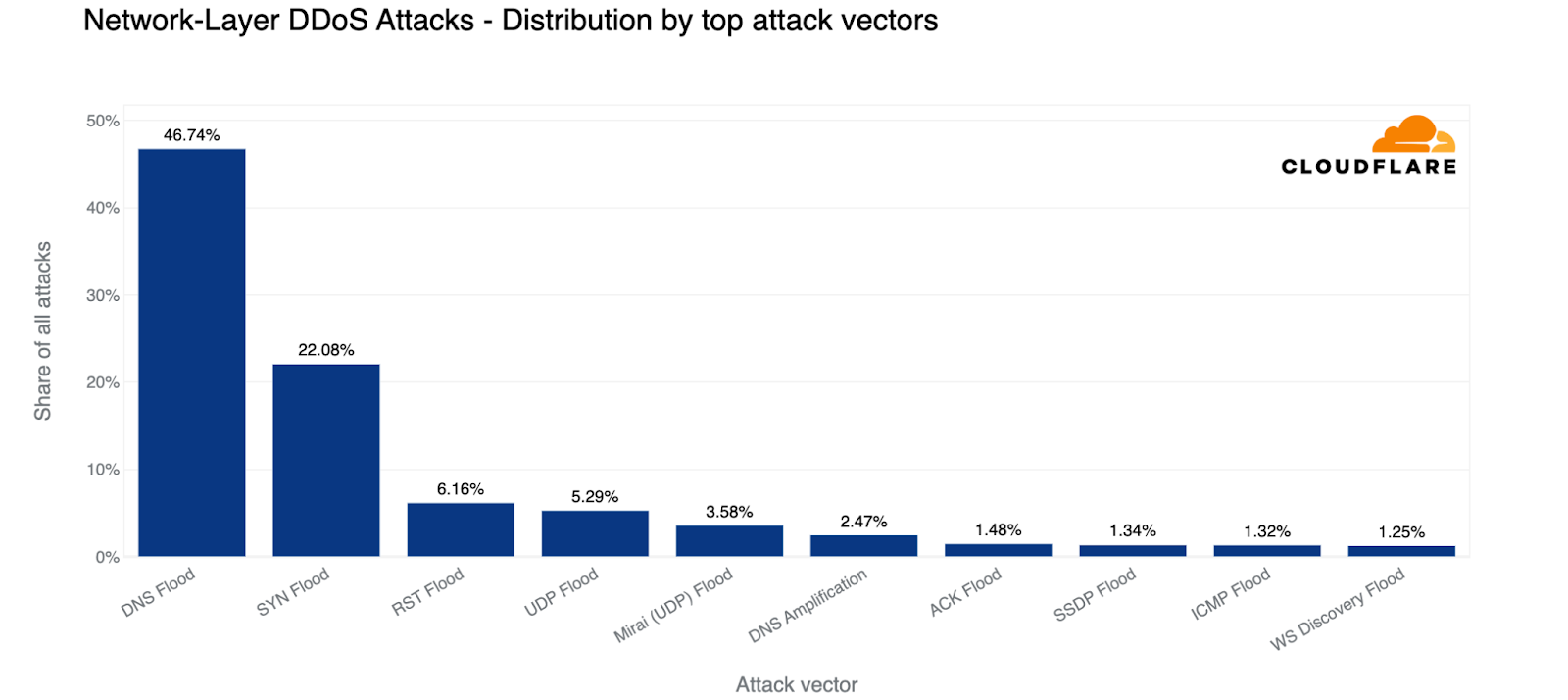

Het Domain Name System, of DNS, dient als het telefoonboek van het internet. DNS helpt bij het vertalen van het mensvriendelijke websiteadres (bijv. www.cloudflare.com) naar een machinevriendelijk IP-adres (bijv. 104.16.124.96). Door DNS-servers te verstoren, beïnvloeden aanvallers het vermogen van machines om verbinding te maken met een website, waardoor websites onbeschikbaar worden voor gebruikers.

Voor het tweede achtereenvolgende kwartaal waren DDoS-aanvallen op basis van DNS het meest voorkomend. Bijna 47% van alle aanvallen was gebaseerd op DNS. Dit is een stijging van 44% vergeleken met het vorige kwartaal. SYN floods blijven op de tweede plaats, gevolgd door RST floods, UDP floods, en Mirai aanvallen.

Opkomende bedreigingen - verminderen, hergebruiken en recyclen

Naast de meest voorkomende aanvalsvectoren zagen we ook een aanzienlijke toename van minder bekende aanvalsvectoren. Deze hebben de neiging zeer vluchtig te zijn, omdat bedreigingsactoren inzetten op het “verminderen, hergebruiken en recyclen” van oudere aanvalsvectoren. Dit zijn meestal op UDP gebaseerde protocollen die kunnen worden misbruikt om DDoS-aanvallen met amplificatie en reflectie uit te voeren.

Een bekende tactiek die we blijven zien is het gebruik van versterkings-/terugkaatsingsaanvallen. Bij deze aanvalsmethode kaatst de aanvaller verkeer af van servers en richt de reacties op het slachtoffer. Aanvallers kunnen het teruggekaatste verkeer op hun slachtoffer richten met verschillende methoden, zoals IP spoofing.

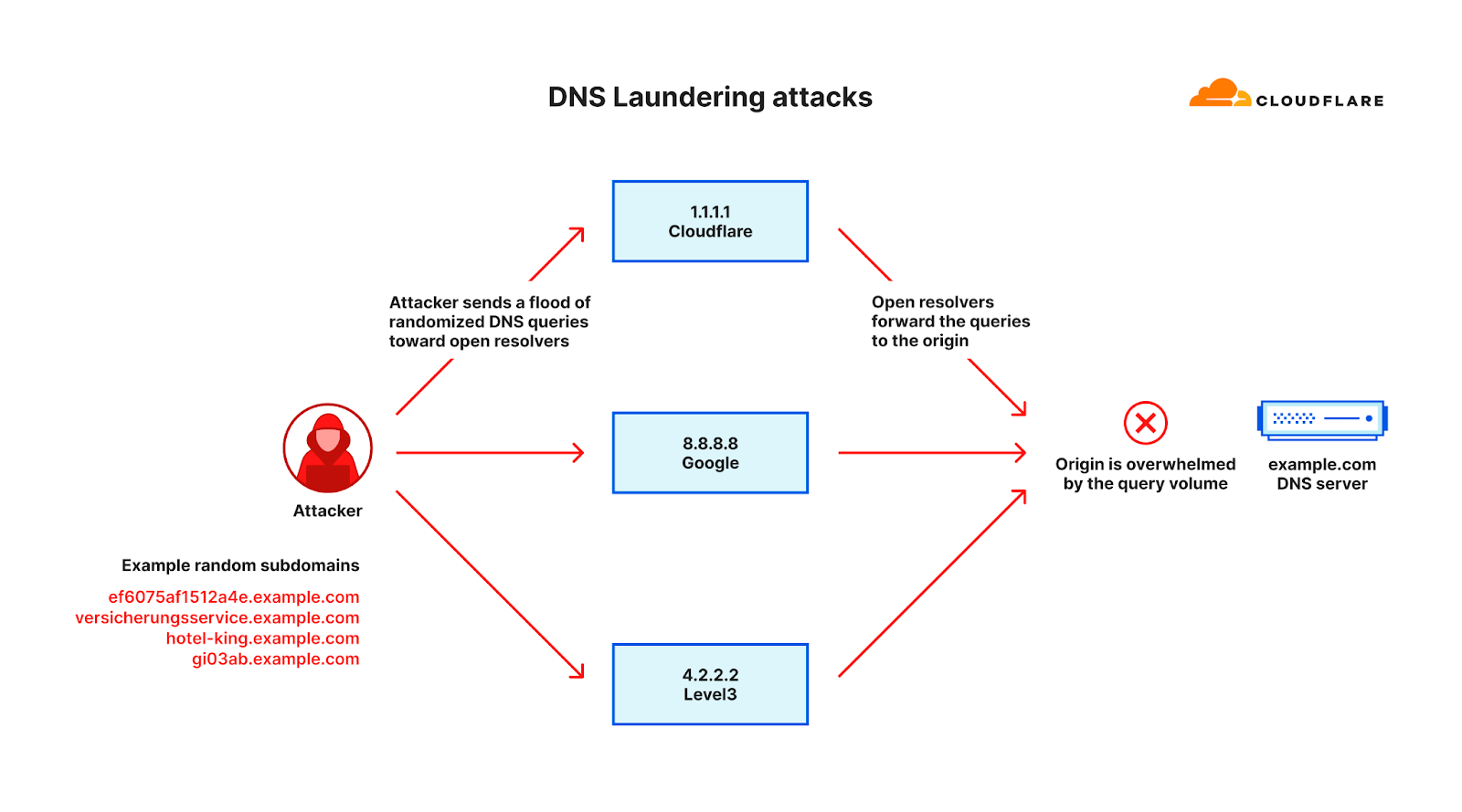

Een andere vorm van terugkaatsing kan op een andere manier worden bereikt in een aanval met de naam ‘DNS Laundering attack’. Bij een DNS Laundering-aanval bevraagt de aanvaller subdomeinen van een domein dat wordt beheerd door de DNS-server van het slachtoffer. De prefix die het subdomein definieert is willekeurig en wordt nooit meer dan een of twee keer gebruikt in zo’n aanval. Vanwege het randomisatie-element zullen recursieve DNS-servers nooit een antwoord in de cache hebben en de query moeten doorsturen naar de gezaghebbende DNS-server van het slachtoffer. De gezaghebbende DNS-server wordt dan gebombardeerd door zo veel queries dat hij geen legitieme queries meer kan verwerken of zelfs helemaal vastloopt.

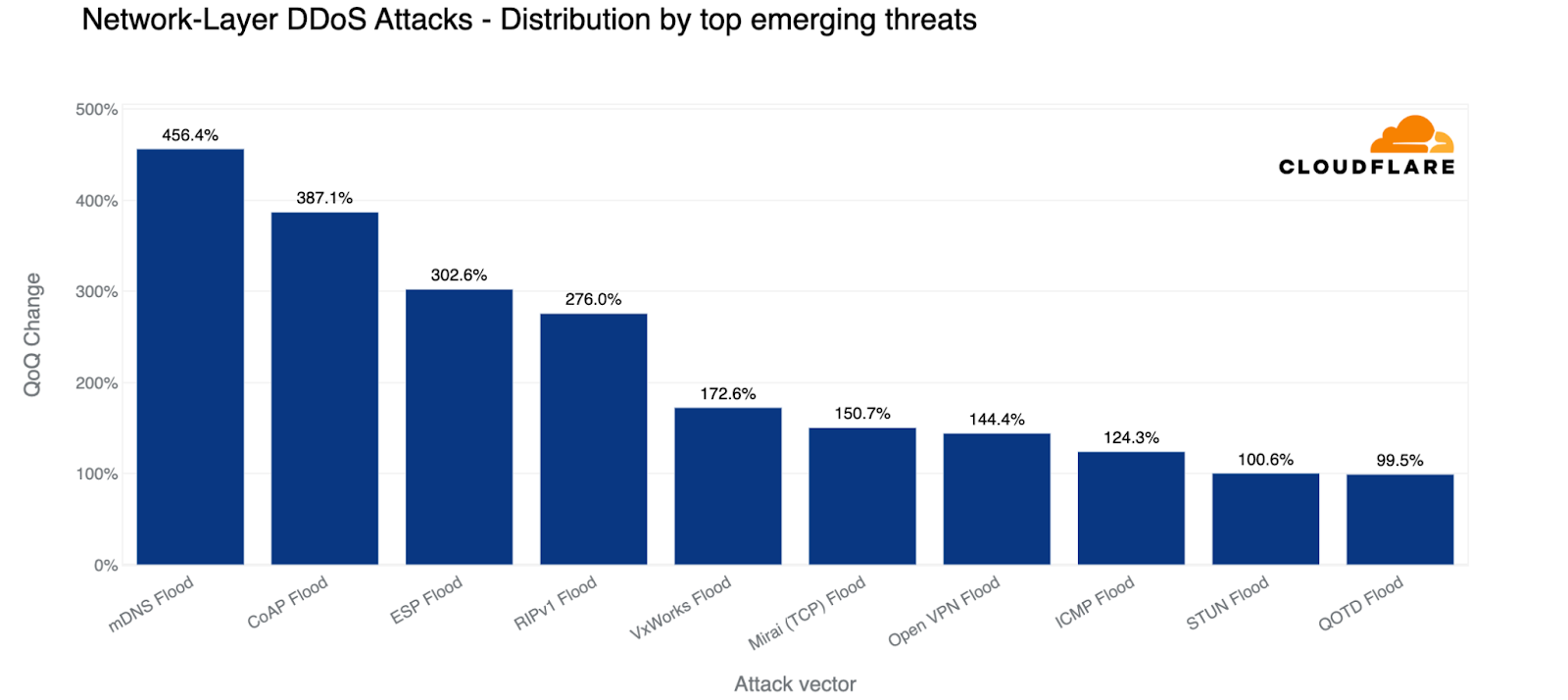

Over het geheel genomen waren in Q3 DDoS-aanvallen op basis van Multicast DNS (mDNS) de aanvalsmethode die het meest toenam. Op de tweede plaats kwamen aanvallen die gebruik maakten van het Constrained Application Protocol (CoAP) en op de derde plaats de Encapsulating Security Payload (ESP). Laten we deze aanvalsvectoren wat beter leren kennen.

DDoS-aanvallen op mDNS met 456% toegenomen

Multicast DNS (mDNS) is een op UDP gebaseerd protocol dat in lokale netwerken wordt gebruikt om diensten/apparaten te vinden. Kwetsbare mDNS-servers reageren op unicast query's die van buiten het lokale netwerk komen en die worden ‘gespoofed’ (gewijzigd) met het bronadres van het slachtoffer. Dit resulteert in versterkingsaanvallen. In Q3 zagen we een grote toename van mDNS-aanvallen; een stijging van 456% ten opzichte van het vorige kwartaal.

DDoS-aanvallen op CoAP met 387% toegenomen

Het Constrained Application Protocol (CoAP) is ontworpen voor gebruik in eenvoudige elektronica en maakt communicatie tussen apparaten mogelijk op een energiezuinige en lichtgewicht manier. Het kan echter misbruikt worden voor DDoS-aanvallen via IP spoofing of amplificatie, als kwaadwillende actoren de multicastondersteuning misbruiken of slecht geconfigureerde CoAP-apparaten gebruiken om grote hoeveelheden ongewenst netwerkverkeer te genereren. Dit kan leiden tot onderbreking of overbelasting van de aangevallen systemen, waardoor ze niet meer beschikbaar zijn voor legitieme gebruikers.

ESP DDoS-aanvallen met 303% toegenomen

Het Encapsulating Security Payload (ESP) protocol maakt deel uit van IPsec en biedt vertrouwelijkheid, authenticatie en integriteit voor netwerkcommunicatie. Het kan echter ook misbruikt worden voor DDoS-aanvallen als kwaadwillenden verkeerd geconfigureerde of kwetsbare systemen gebruiken om verkeer naar een doelwit terug te kaatsen of te versterken, wat leidt tot onderbreking van de service. Net als bij andere protocollen is het beveiligen en goed configureren van de systemen die ESP gebruiken cruciaal om de risico's van DDoS-aanvallen te beperken.

DDoS-aanvallen

Soms worden DDoS-aanvallen uitgevoerd om losgeld te eisen. We onderzoeken Cloudflare-klanten nu al drie jaar en houden het aantal Ransom DDoS-aanvallen bij.

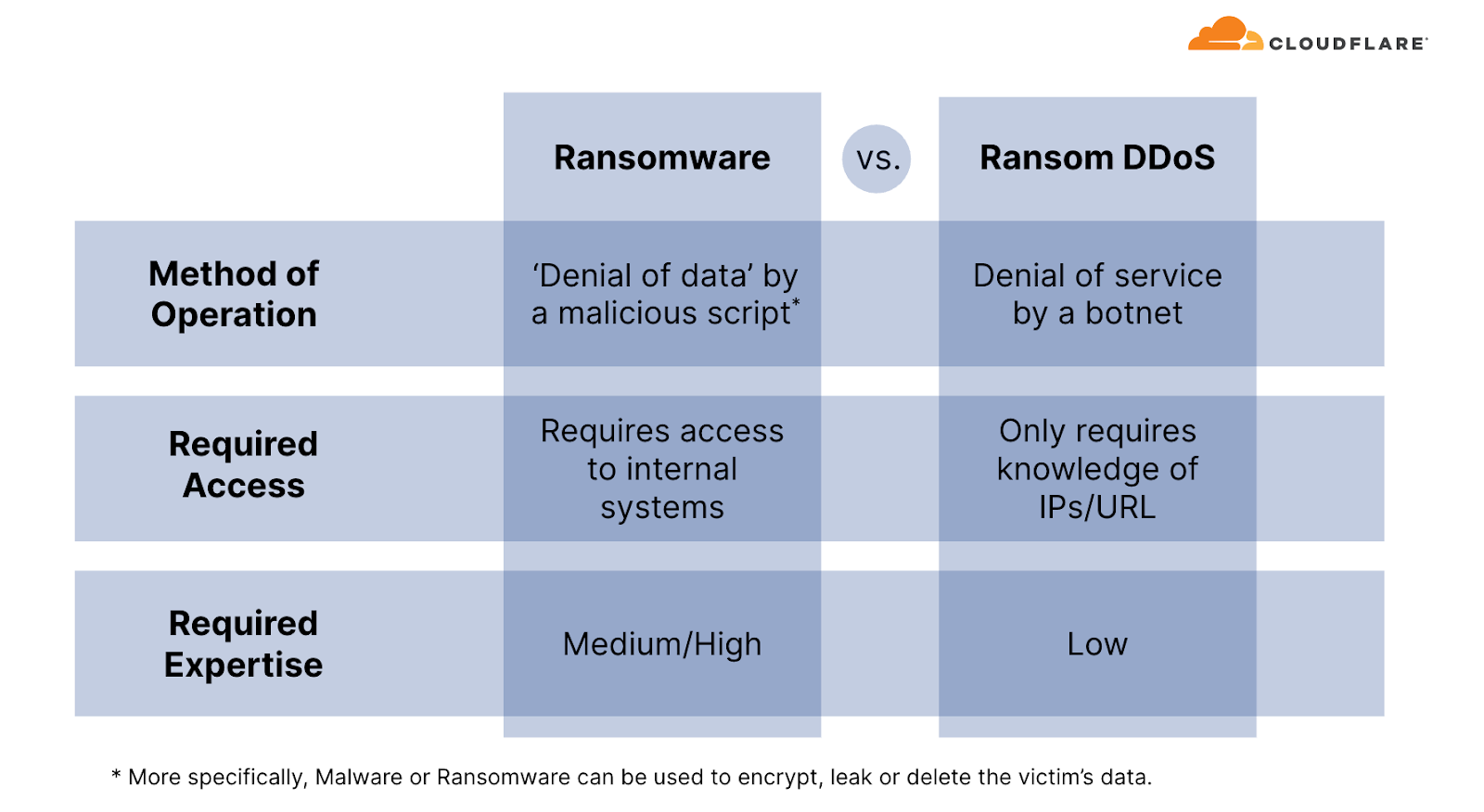

In tegenstelling tot Ransomware-aanvallen, waarbij slachtoffers meestal ten prooi vallen aan het downloaden van een kwaadaardig bestand of het klikken op een besmette e-mailkoppeling die hun bestanden vergrendelt, verwijdert of lekt totdat er losgeld wordt betaald, kunnen Ransom DDoS-aanvallen door criminelen veel eenvoudiger worden uitgevoerd. Voor DDoS-aanvallen met losgeld zijn geen misleidende tactieken nodig, zoals het verleiden van slachtoffers om dubieuze e-mails te openen of op frauduleuze koppelingen te klikken, en er is geen netwerkinbraak of toegang tot bedrijfsmiddelen voor nodig.

In het afgelopen kwartaal bleven de meldingen van DDoS-aanvallen met losgeld afnemen. Ongeveer 8% van de respondenten meldde bedreigd te worden of slachtoffer te zijn van willekeurige DDoS-aanvallen, wat een voortdurende daling is die we het hele jaar door hebben gevolgd. Dit is een voortdurende daling die we het hele jaar al volgen. Hopelijk komt dit doordat bedreigers zich hebben gerealiseerd dat organisaties hen niet zullen betalen (wat onze aanbeveling is).

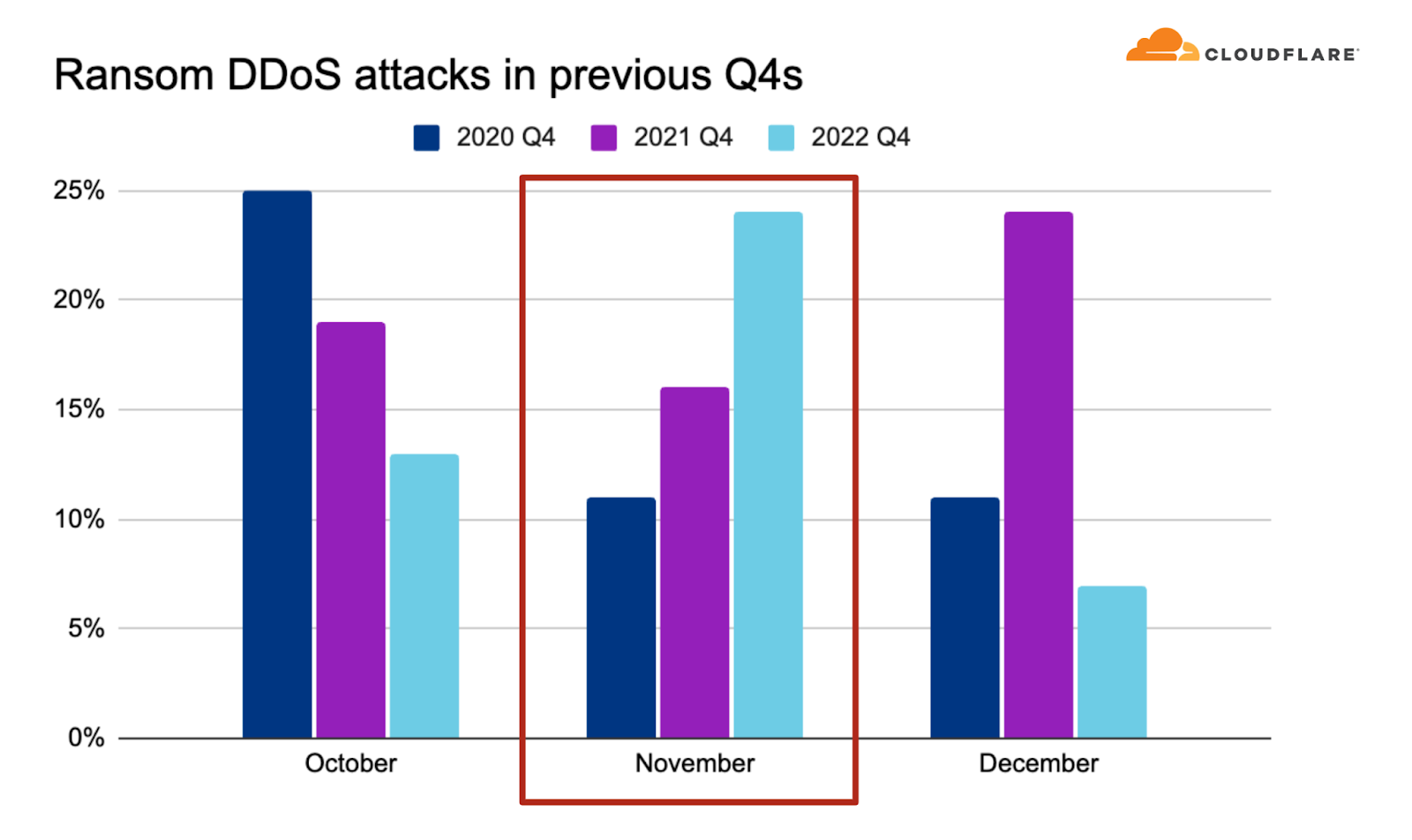

Houd er echter rekening mee dat dit ook erg seizoensgebonden is en dat we een toename in DDoS-aanvallen voor losgeld kunnen verwachten in de maanden november en december. Als we kijken naar de cijfers voor het vierde kwartaal van de afgelopen drie jaar, kunnen we zien dat DDoS-aanvallen voor losgeld in november aanzienlijk zijn toegenomen op jaarbasis. In voorgaande vierde kwartalen bereikte het een punt waarop een op de vier respondenten aangaf slachtoffer te zijn geworden van DDoS-aanvallen voor losgeld.

Uw verdediging verbeteren in het tijdperk van hypervolumetrische DDoS-aanvallen

In het afgelopen kwartaal zagen we een ongekende toename van DDoS-aanvalsverkeer. Deze stijging werd grotendeels veroorzaakt door de hypervolumetrische HTTP/2 DDoS-aanvalcampagne.

Cloudflare-klanten die onze HTTP reverse proxy gebruiken, d.w.z. onze CDN/WAF-diensten, zijn al beschermd tegen deze en andere HTTP DDoS-aanvallen. Cloudflare-klanten die niet-HTTP-services gebruiken en organisaties die Cloudflare helemaal niet gebruiken, worden sterk aangemoedigd om een geautomatiseerde, always-on HTTP DDoS Protection-service te gebruiken voor hun HTTP-applicaties.

Het is belangrijk om te onthouden dat beveiliging een proces is, niet één product of één druk op de knop. Naast onze geautomatiseerde DDoS-beschermingssystemen bieden we uitgebreide gebundelde functies zoals firewall, botdetectie, API-bescherming en caching om uw verdediging te versterken. Onze gelaagde aanpak optimaliseert uw beveiligingspositie en minimaliseert de potentiële impact. We hebben ook een lijst met aanbevelingen samengesteld om je te helpen je verdediging tegen DDoS-aanvallen te optimaliseren en je kunt onze stapsgewijze wizards volgen om uw applicaties te beveiligen en DDoS-aanvallen te voorkomen.

...

Rapportagemethodologieën

Lees meer over onze methodologieën en hoe we deze inzichten genereren: https://developers.cloudflare.com/radar/reference/quarterly-ddos-reports