今天,我们非常高兴地发布了 Magic Firewall 的一套更新 ,新增了现代云防火墙必需的安全性和可见性功能。为了改善安全性,我们增加了威胁情报集成和地理位置锁定。为改善可见性,我们在边缘部署包捕获,在数据包到达边缘时接近实时地查看包数据。

Magic Firewall 是通过 Cloudflare 交付以保护企业的网络层防火墙。Magic Firewall 为您的远程用户、分支机构、数据中心和云基础结构提供安全保障。最重要的是,它与 Cloudflare 深度集成,让您在一个一站式视图中洞悉网络中的所有情况。

防火墙简史

我们在周一讨论了很多有关防火墙的问题,包括我们的防火墙即服务解决方案与传统的防火墙有很大不同,并且可以帮助那些希望在应用层进行复杂检查的安全团队。我们所讨论的应用层指的是 OSI 第 7 层。这意味着我们使用协议的语义来应用安全功能。最常见的例子是用来访问该网站的HTTP 协议。我们使用 Gateway 和 WAF来保护入站和出站的 HTTP 请求,但如何实现第 3 层和第 4 层的功能呢?第 3 层和第 4 层指的是数据包和连接层面。这些安全功能并未应用于 HTTP 请求,而是应用于 IP 数据包或 TCP 连接。CIO 组织中有很多人希望增加额外的安全层和可视层,而不诉诸于第 7 层的解密。我们很高兴介绍两组可使您的生活更轻松的新功能:地理封锁和威胁情报整合可提高安全态势,数据包捕获可实现更好的可视性。

威胁情报和 IP 列表

Magic Firewall 很不错,但前提是您要清楚地知道自己想允许和屏蔽的内容。您可以添加与 IP 源和目的地完全匹配的规则,也可以放入数元截割来验证各种数据包的内容。然而,在很多情况下,您无法确切地了解谁是不良行为者和良好行为者:这个试图访问我的网络的 IP 地址是良好的消费者,还是设法攻击我的网络的僵尸网络的一部分?

同理:每当您的网络内有人试图建立与互联网的连接时,您怎么才能知道其是一个未被查实的博客,还是一个恶意软件网站?显然,您不想盲目出击,不想自己去追踪互联网上的每一个恶意行为者。对于大多数安全团队来说,这不过是浪费时间!您宁愿信赖一家以此为主营业务的公司。

今天,我们宣布 Magic Firewall 开始支持我们的内部威胁情报源。Cloudflare 每秒钟可查看约 2,800 万次 HTTP 请求,每天可屏蔽 760 亿次网络威胁。Cloudflare 上的前 1,000 万家 Alexa 网站,有近 20% 每天都会遇到很多新威胁。我们使用这些数据来检测互联网上的恶意行为者,并将其转化为已知恶意 IP 的列表。而且,我并未止步于此:我们还与一些第三方供应商整合,以扩大我们的覆盖范围。

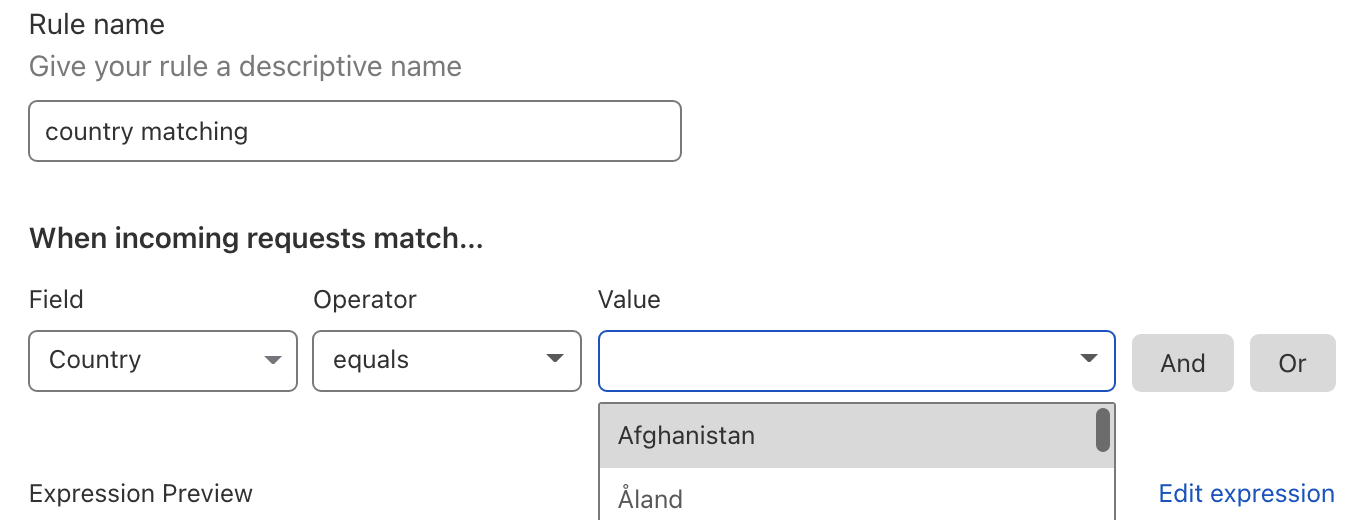

要在任何一个威胁情报列表上进行匹配,仅需照常在用户界面上设置一个规则:

威胁情报推送类别包括恶意软件、匿名程序和僵尸网络指挥和控制中心。恶意软件和僵尸网络列表涉及互联网上分发恶意软件的属性以及已知的指挥和控制中心。匿名程序包含一个允许攻击者隐藏其 IP 地址的已知转发代理的列表。

除托管列表外,您还能灵活地创建自己的列表,以便添加已知的恶意 IP 集,或轻松管理已知的良好网络端点。例如,您可能希望为自己所有服务器的创建一个列表。这样,您就可以很轻松地通过任何规则阻止进出的流量,而不必每次都复制列表。

我们有很多客户遇到的另一个特别棘手的问题是地理限制。其中有很多客户在允许(或希望)接受流量进出方面受到限制。这里的挑战无法通过 IP 地址的任何信息得知其相关地理位置。更糟糕的是,IP 地址经常易手,从一个国家转移到另一个国家。

从今天起,您可以轻松地屏蔽或允许发送到任何国家的流量,省去了维护列表所带来的管理麻烦。国家名单完全由 Cloudflare 保持更新,您仅需设置与国家相匹配的规则,其余的工作由我们来处理。

边缘数据包捕获

最后,我们将发布一个非常强大的功能:边缘数据包捕获。数据包捕获是一个 pcap 文件,包含在特定的时间范围内由一个特定网络盒(通常是防火墙或路由器)查看的所有数据包。数据包捕获在网络调试时很有用:为什么我的用户无法连接特定网站?或者您可能想拥有更好的 DDoS 攻击可见性,以便设置更好的防火墙规则。

通常情况下,您会登录到您的路由器或防火墙,以启动 tcpdump 等工具。您会设置一个过滤器,以仅匹配某些数据包(数据包捕获文件可快速变得非常大)并抓取文件。但是,如果您想覆盖整个网络:企业内部、办公室和所有的云环境,那会发生什么呢?您很可能在每一个地方都需要使用不同的供应商来提供不同的服务,并且必须弄清楚如何从所有的供应商那里获得数据包捕获。更糟糕的是,有些供应商甚至可能不支持数据包捕获。

有了 Magic Firewall,就可以轻松在整个网络中抓取数据包:因为运行网络防火墙即服务后,您就可以一次性抓取整个网络的数据包。这使您能马上了解该特定 IP 与网络进行互动的确切位置,而无需考虑物理或虚拟位置。您可选择抓取所有的网络流量(警告,流量可能很多!),或设置一个过滤器,仅抓取一个流量子集。过滤器遵循与 Magic Firewall 规则相同的 Wireshark 语法规则:

(ip.src in $cf.anonymizer)

我们认为这些功能弥补了 Magic Firewall 的不足,为您提供了强大的基元来监控流量,并提供工具以掌握网络中实际发生的情况。威胁情报、地理封锁和 IP 列表目前都可以用。请联系您的客户团队激活这些服务。数据包捕获将在 12 月底进入提前体验阶段。同样,如果您有兴趣,请与您的客户团队联系!