对 CIO 们来说,联网是一个常常变得难上加难的过程。企业网络需要连接的东西太多了,而且每一个都需要以不同的方式进行连接:用户设备需要通过安全 Web 网关进行受管连接,办公室需要使用公共互联网或专用连接进行连接,数据中心需要使用自己的专用或公共连接进行管理,除此以外,您还必须管理云连接!管理所有这些不同场景的连接性及其所有隐私和合规性需求可能会令人沮丧,而您只不过希望以一种非侵入性的方式让用户私密、安全地访问其资源。

Cloudflare 通过 Cloudflare One 帮助简化您的连接过程。今天,我们隆重推出通过 Cloudflare Network Interconnect (CNI)对直接云互连的支持,让 Cloudflare 成为您所有互连需求的一站式商店。

使用 IBM Cloud、Google Cloud、Azure、Oracle Cloud Infrastructure 和 Amazon Web Services 的客户现在可从其私有云实例直接连接到 Cloudflare。本文将介绍:为什么直接云互连如此重要,Cloudflare 如何使其变得简单,Cloudflare 如何将直接云连接与我们现有的 Cloudflare One 产品集成,从而将您的企业网络安全性提升到新的水平。

公共云中的隐私

公共云计算提供商的理念是,他们提供的计算能力可以被任何人使用:您的云 VM 和我的云 VM 可以在同一台机器上相邻运行,而我们都不知情。对于进出这些云的数据而言,情况同样如此:您的数据和我的数据可能在同一线路上传输,彼此交错,我们谁也不知道正在发生这样的情况。

所有权的抽象化和放弃一方面另人欣慰,另一方面则是可怕的:我们都不需要运行物理机器,购买自己的连接,但我们不能保证我们的数据和计算如何或在哪里存在,唯一能确定的是它们与数百万其他用户一起存在于一个数据中心。

对于许多企业来说,这是不可接受的:企业需要的计算只能由他们自己访问。也许云计算存储的支付数据不能公开访问,必须通过专用连接访问。可能由于政府限制,云客户有合规性要求,云不能被公共互联网访问。也许客户根本不相信公共云或公共互联网,希望尽可能地限制暴露。客户需要一个只有自己才能访问的私有云:虚拟私有云( VPC)。

为了帮助解决这个问题,并确保只有计算所有者才能访问需要保持私有的云计算,云提供商开发了专用云互连:从云到客户的直接电缆。您可能知道这些产品的名称:AWS 的产品称为 DirectConnect,Azure 的产品称为 ExpressRoute,GCP 的产品称为 Cloud Interconnect,OCI 的产品称为 FastConnect,IBM 的产品称为 DirectLink。通过提供到客户数据中心的专用云连接,云满足了客户的主要痛点:以专用方式提供计算。通过这些专用链路,VPC 只能从接入的企业网络访问,提供了物理隔离的安全性,同时允许客户将数据中心的运营和维护移交给云。

公共互联网上的隐私

但是,虽然 VPC 和直接云互连已经解决了基础设施迁移到云的问题,但随着企业网络脱离本地部署,云带来了一个全新的挑战:如果要淘汰连接所有资源的企业网络,我如何维持专用云连接?

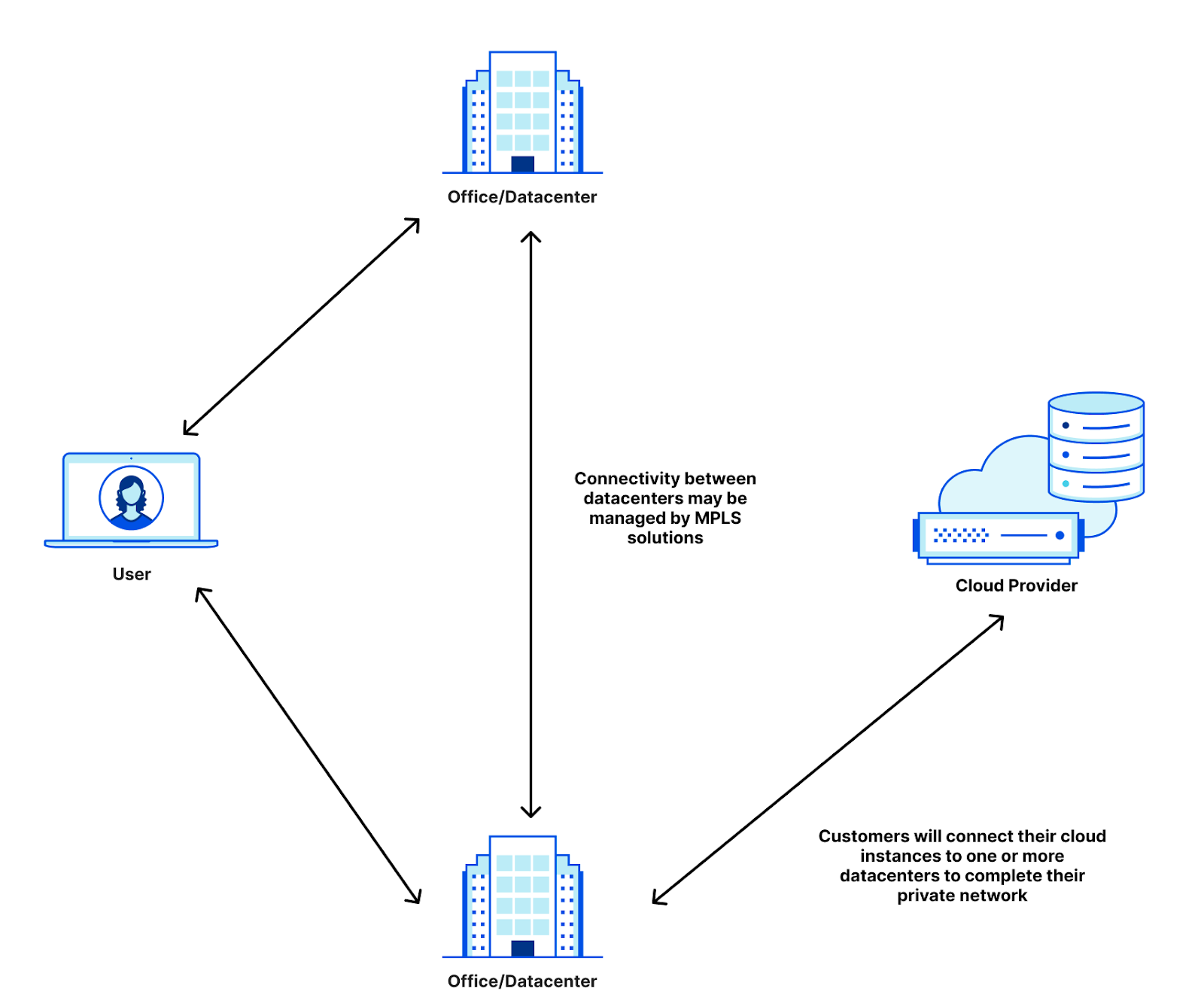

让我们通过一家连接数据中心、办公室和 Azure 实例的示例公司说明。今天,这家公司可能有远程用户连接到驻留在数据中心、办公室或云实例中的应用程序。办公室的用户可以连接到云中的应用程序,现在所有这些都由公司管理。为此,他们可能会使用 VPN,在访问必要的应用程序之前将远程用户通过隧道连接到数据中心或办公室。办公室和数据中心往往通过从连接供应商租用的 MPLS 线路连接。然后还有通过 IBM DirectLink 连接的私有 IBM 实例。现在 CIO 已经需要管理三个不同的连接提供商,我们甚至还没有开始讨论内部应用程序的访问策略,跨建筑物网络的防火墙,以及在提供商基础上实施 MPLS 路由。

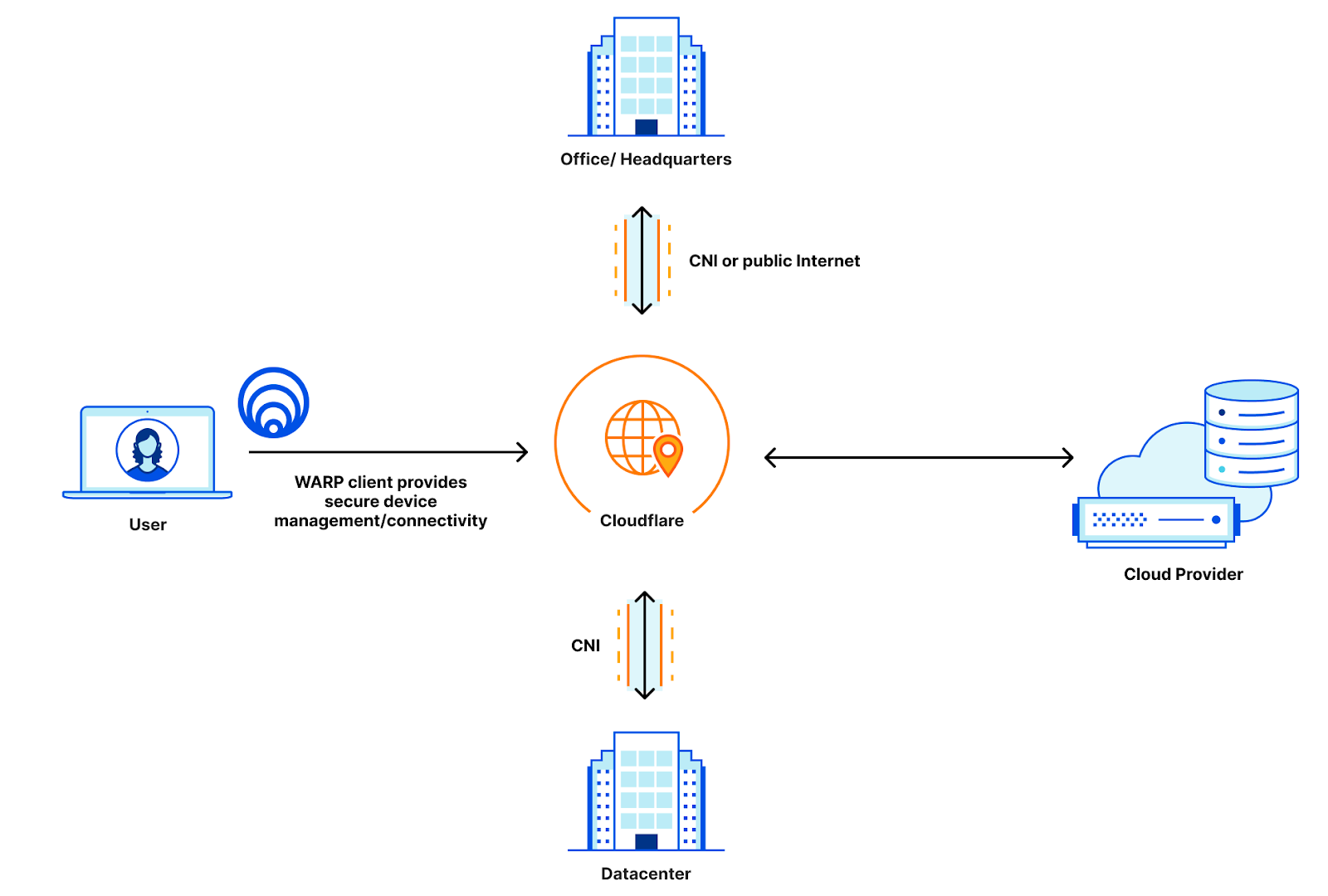

Cloudflare One 帮助简化这一过程,允许企业将 Cloudflare 作为适用于所有不同连接选项的网络。您需要做的就是管理到 Cloudflare 的连接,无需费神处理建筑物和云之间的连接。

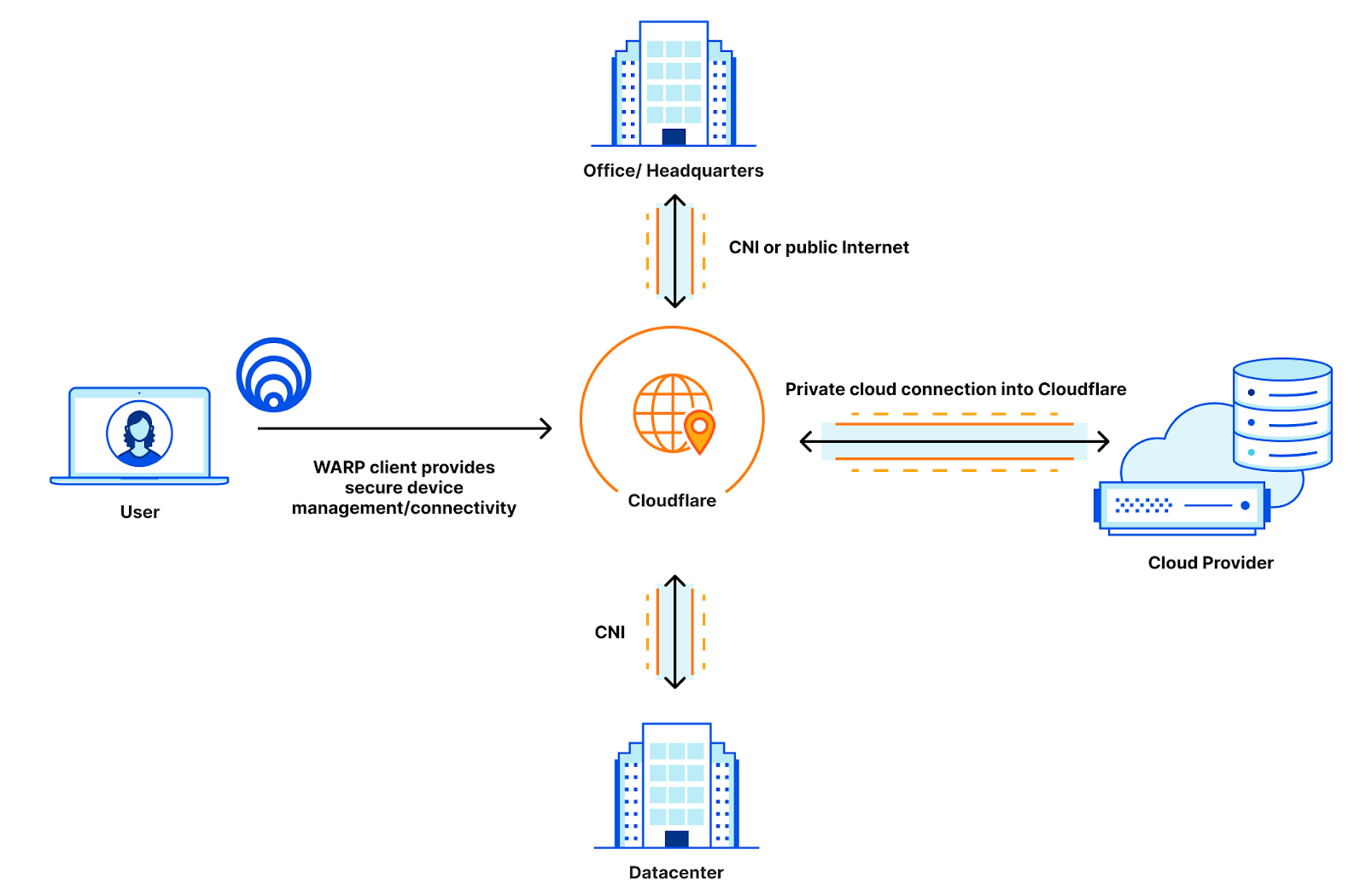

WARP 为远程用户管理连接,Cloudflare Network Interconnect 提供从数据中心和办公室到 Cloudflare 的专用连接,所有这些都可以通过监管应用程序的 Access 策略和 Magic WAN 来管理以提供路由,让您的用户到达他们需要去的地方。通过 Cloudflare One,我们成功将连接过程简化成如下的样子:

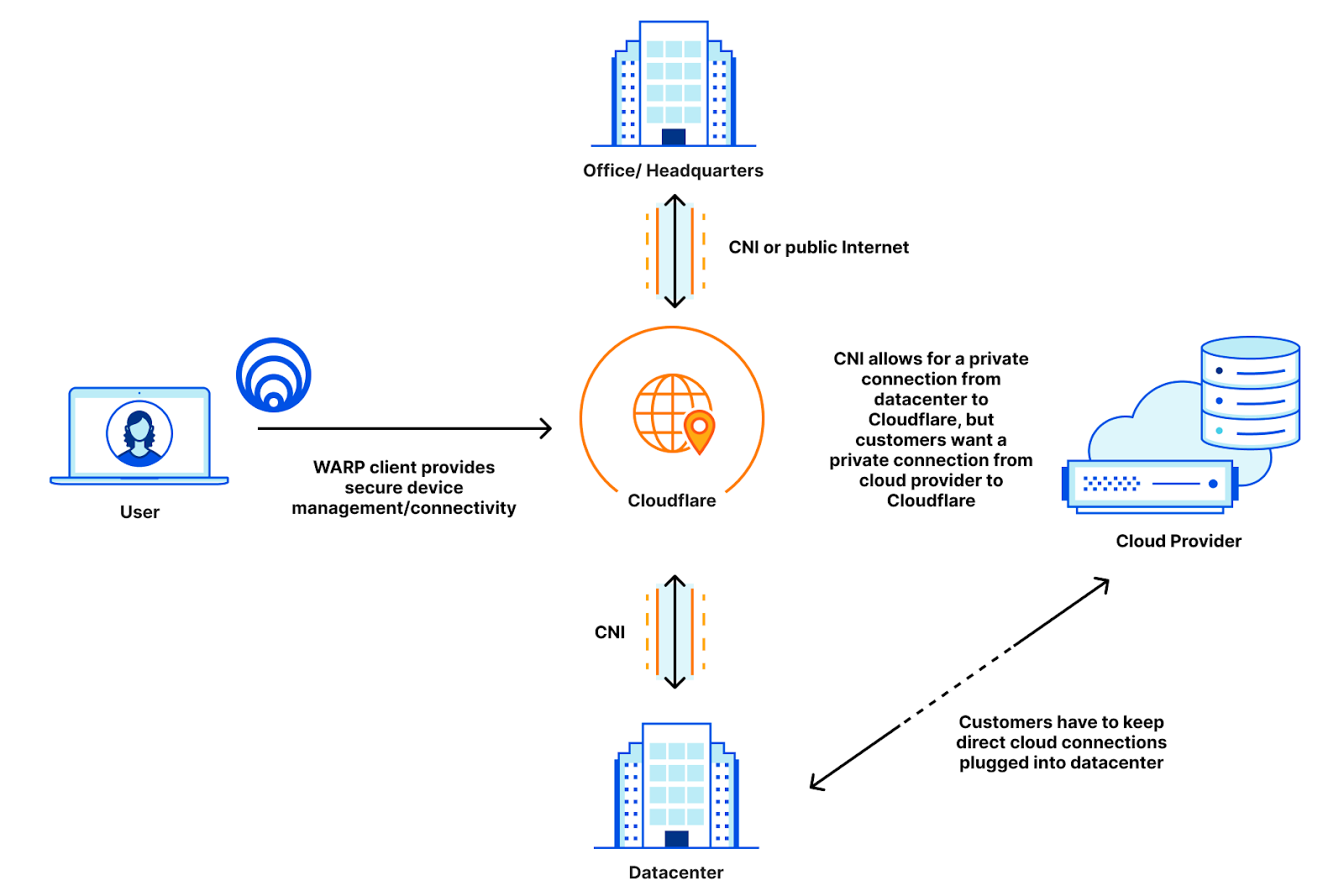

在此之前,对于拥有私有云的用户,要么将云实例暴露到公共互联网上,要么通过将私有云实例连接到他们的数据中心而不是直接连接到 Cloudflare 来维持非最优路由。这意味着,那些客户必须维护直接到数据中心的专用连接,这为本应更简单的解决方案增加了艰辛:

现在 CNI 已经支持云环境,该公司可打开一个直接到 Cloudflare 的专用云链路,而非接入其数据中心。这允许该公司使用 Cloudflare 作为其所有资源之间的真正中介,他们可以依靠 Cloudflare 管理所有资源的防火墙、访问策略和路由,将需要管理的路由供应商数目减少到一个:Cloudflare!

在一切都直连到 Cloudflare 后,这家公司就可以通过 Magic WAN 管理他们的跨资源路由和防火墙,直接在 Access 中设置用户策略,通过 Gateway 设置经 Cloudflare 250+ 数据中心中的任何一个到公共互联网的出口策略。所有办公室和云都在一个密不透风的网络上相互通信,没有公共访问或公共共享的对等连接链路,最重要的是,所有这些安全和隐私努力对用户是完全透明的。

让我们来谈谈如何让您的云与我们进行连接。

快速云连接

云连接最重要的一点是它应有的简单程度:您不应该花费大量时间等待交叉连接出现、获取 LOA、监视光级别以及在配置连接时通常会做的所有事情。从云提供商获得连接应该是云原生的:您应该能够直接从现有门户配置云连接,并遵循现有的直接云连接步骤。

这就是为什么我们的全新云支持使连接到 Cloudflare 更加容易。我们现在支持与 IBM、AWS、Azure、Google Cloud 和 OCI 的直接云连接,这样您就可以像连接数据中心一样,从您的云提供商直接连接到 Cloudflare。将专用连接转移到 Cloudflare 意味着你不必再维护自己的基础设施,Cloudflare 成为你的基础设施,这样您不必考虑为设备订购交叉连接,获得 LOA,或检查光级别。让我们通过一个使用 Google Cloud 的示例来演示这有多容易。

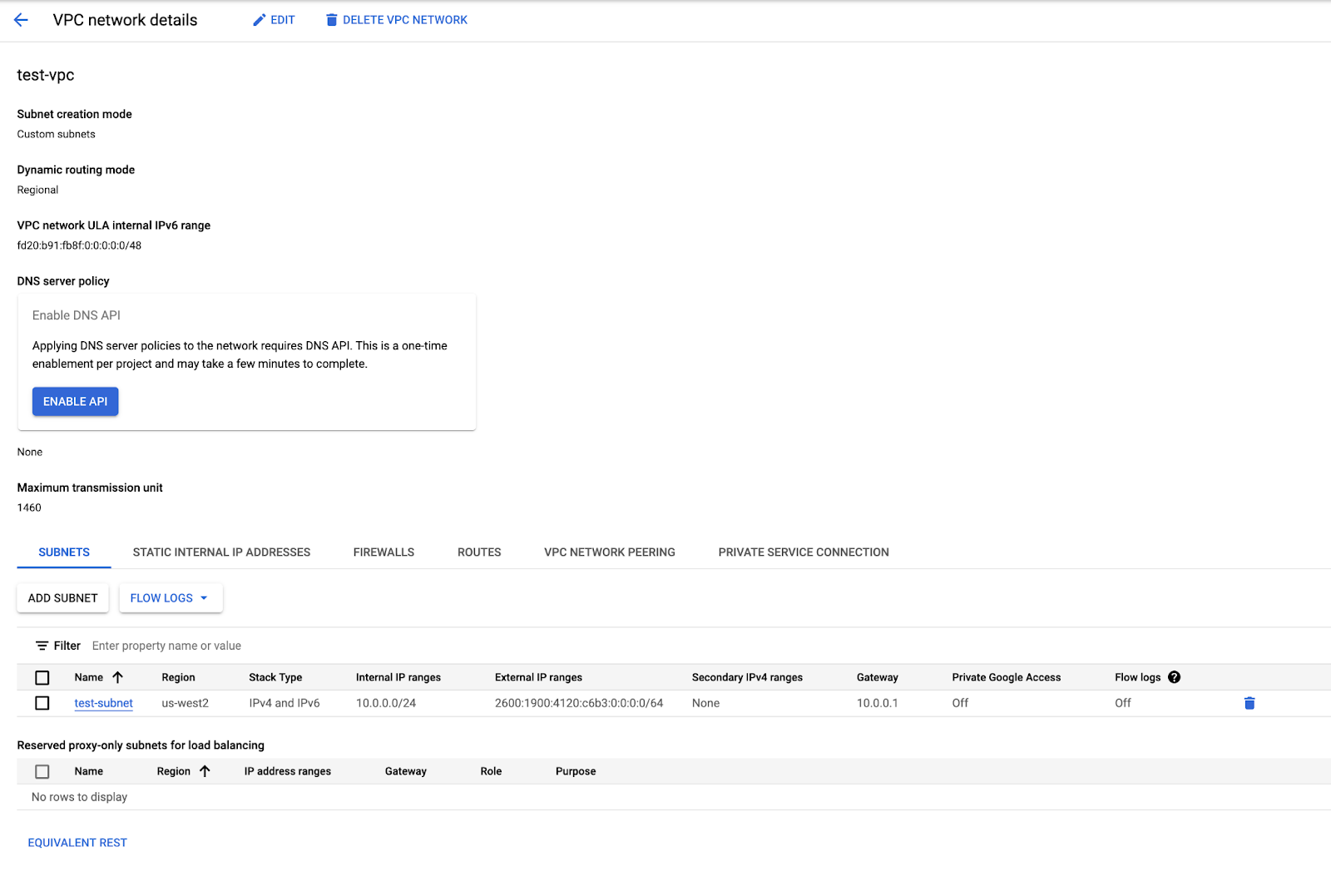

在任何云中配置连接的第一步是请求连接。对于 Google Cloud,在 VPC 网络详情中选择“专用服务连接”即可:

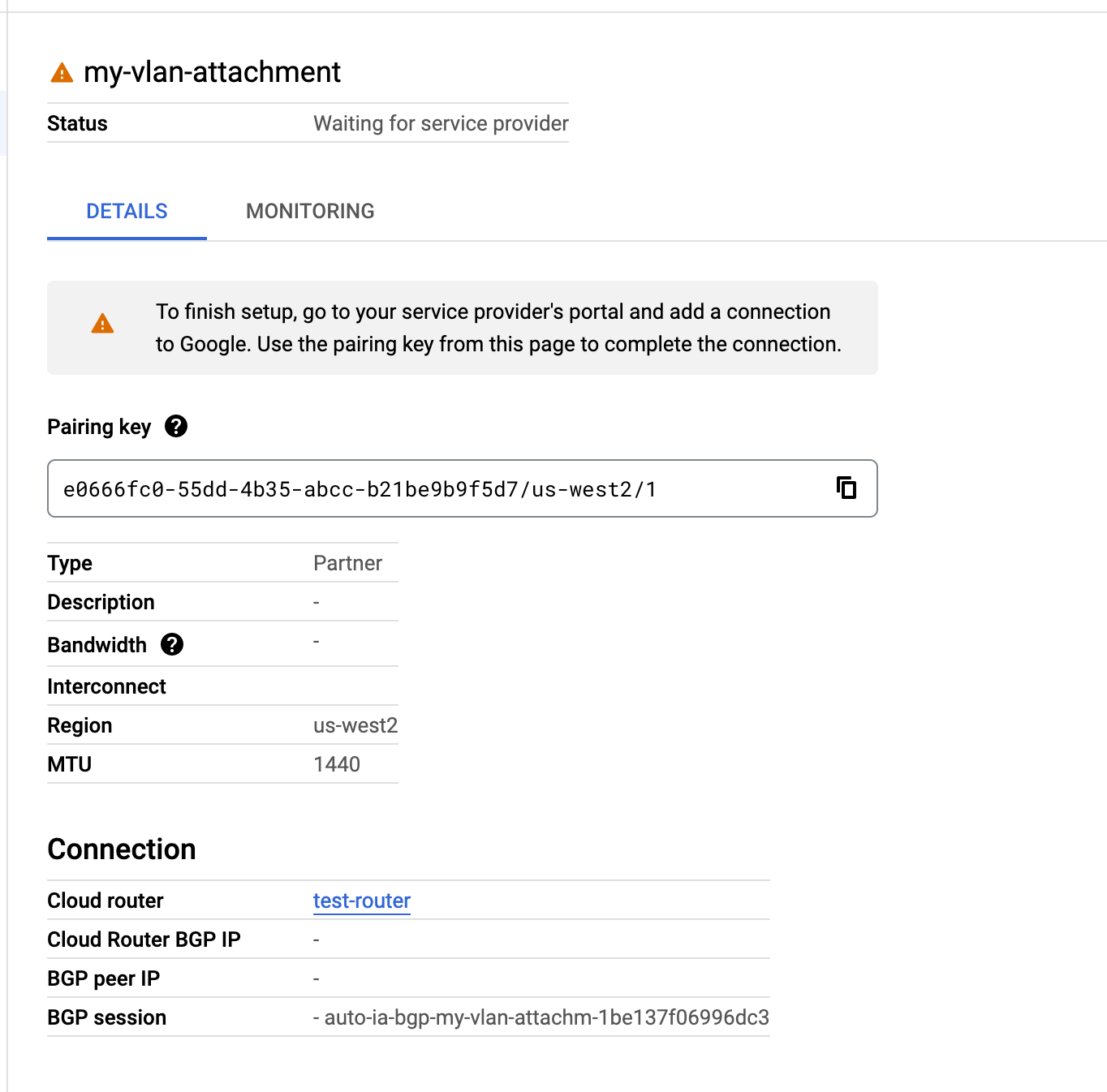

这将允许您选择一个合作伙伴连接或直接连接。对于使用 Cloudflare 的情况,您应该选择一个合作伙伴连接。按照说明选择连接区域和数据中心地点后,您会得到一个“连接 ID”,Google Cloud 和 Cloudflare 使用它来识别与您的 VPC 之间的专用连接:

在这个截图中,您会注意到它提示您需要在合作伙伴端配置连接。在这种情况下,您可以使用这个 key 在一个现有链路上自动配置一个虚拟连接。配置过程包括五个步骤:

- 为您的连接分配唯一的 VLAN,以确保专用连接

- 为 BGP 点对点连接分配唯一的 IP 地址

- 在 Cloudflare 端配置 BGP 连接

- 将此信息传回 Google Cloud 并创建连接

- 在 VPC 上接受连接并完成 BGP 配置

所有这些步骤是在几秒内自动执行的,因此在您获得 IP 地址和 VLAN 时,Cloudflare 已经配置好我们这一端的连接。当您接受和配置连接时,一切将已准备就绪,可轻松开始通过 Cloudflare 私密地路由您的流量。

现在,您已经完成了连接的设置。让我们来谈谈到云实例的专用连接如何与您的所有 Cloudflare One 产品集成。

通过 Magic WAN 实现私有路由

Magic WAN 与 Cloud CNI 高度集成,允许客户将他们的 VPC 直接连接到用 Magic WAN 构建的专用网络。由于路由是私有的,您甚至可以发布为内部路由保留的私有地址空间,例如 10.0.0.0/8 空间。

以前,您的云 VPC 需要是可公共寻址的。但是,通过 Cloud CNI,我们分配一个点对点的 IP 范围,您可向 Cloudflare 宣告您的内部空间,Magic WAN 将流量路由到您的内部地址空间。

通过 Access 保护身份验证

许多客户喜欢 Cloudflare Tunnel 和 Access 的结合,因为这提供了到云提供商托管身份认证服务器的安全路径。但是,如果您的身份验证服务器根本不需要公开可访问呢?使用 Access + Cloud CNI,您可以将自己的认证服务连接到 Cloudflare,然后 Access 将通过专用路径将您的所有认证流量路由回您的服务,不需要通过公共互联网。

通过 Gateway 管理您的云出站流量

虽然您可能要保护您的云服务,不被任何不在您的网络上的人访问,但有时您的云服务仍需要与公共互联网通信。幸运的是,Gateway 可以助您一臂之力。通过 Cloud CNI,您可以获得到 Cloudflare 的专用路径,Cloudflare 将管理您的所有出口策略,确保您可以在监测其他所有离开网络的流量的同一地方仔细观察您的云服务出站流量。

Cloud CNI:安全、高性能、简易

Cloudflare 致力于让 Zero Trust 和网络安全变得简易和低调。Cloud CNI 是确保您的网络像其他所有东西一样易于管理的另一个步骤,以便您可以停止关注如何构建您的网络,并开始关注其中发生的事情。

如果您对 Cloud CNI 感兴趣,欢迎联系我们,连接到一个无缝和简单的 Zero Trust 世界。