ご家庭、オフィス、そしてお子さんの学校にさえも、悪用される可能がある脆弱性を持つ安全でない機器が眠っているはずです。カメラ、プリンター、スピーカー、入退室管理リーダー、サーモスタット、心臓モニターなど、これらのデバイスはすべてInternet of Things(IoT)デバイスであり、またそうなり得るものです。これらのIoTデバイスは、現代の生活にシームレスに統合され、私たちの環境の効率と制御を向上させるものですが、安全でないことで知られています。これは、デバイスのハードウェアの制約と計算能力の限界によるものであり、アクセス制御機能を最小限にしていたり、パスワードがハードコードされていたり、リモートでのパッチ適用ができない場合が多くあります。

この脅威の実態は、劇的に展開される可能性があります。例えば、 2016年のMiraiボットネット攻撃は、ハッカーが数百万のIoTデバイスを侵害してDDoS攻撃を仕掛けることができる大規模ボットネットネットワークを構築し、Twitter、Guardian、CNNなどインターネットの主要部分をダウンさせました。このような攻撃は、めったに起こるものではありません。Cloudflareは2021年3月、物理セキュリティカメラのベンダー候補の1つであるVerkadaが侵害された際、この現実を身をもって体験しました。このインシデントにより、ハッカーはVerkadaの内部サポートツールにアクセスしてカメラをリモートで管理し、ネットワーク内で他のデバイスへのラテラルムーブメントを試みることを可能になりました。幸運にも、CloudflareのZero Trustモデル を利用することで、ハッカーによるラテラルムーブメントを防止することができました。このインシデントはカメラにのみ影響し、他のものには影響しませんでした。

しかし、たとえ影響を受けなかったとしても、セキュリティインシデントについて考えることは、当社のセキュリティ製品を一歩先へと進めるための課題である考えています。そこで私たちは、自社製品を使ってIoTデバイス自体を保護することはできないか、たとえ本番システムと同じネットワーク上にあるとしても、このような悪名高い、安全性に劣るデバイスの侵害を確実に防ぐことはできないか、と自問しました。Cloudflare Oneを使えば、その答えは「イエス」です。

今日のソリューション:複雑化するセキュリティ

Zero Trustモデル

前述の通り、CloudflareはZero Trustモデルを採用しているため、IoTが侵害されたことによる影響を受けることはありませんでした。Cloudflareの社屋など、適切な環境であれば、Zero Trustモデルで企業ネットワークをリングフェンス化することが可能です。ネットワークの他の部分にアクセスするには認証が必要なため、横方向の移動が防止されます。IoTデバイス自体が分離されていないことを考えると、最新の注意を払って他のすべてのネットワーク侵入ポイントをzero trustアクセスの背後に置く必要があります。

しかし、すべての環境がこれほどまでに入念な管理が行われているわけではありません。例えば、データセンターがそうです。他のベンダーの存在、古い生産ネットワークの複雑性、マシン・ツー・マシン接続の普及により、IoTデバイス(アクセスリーダーやカメラなど)を設置する際、企業のオフィスと同様のZero Trustの保証をすることはできません。環境が複雑になればなるほど、IoTデバイスからの横方向移動を防止するためにZero Trustモデルを上手にデプロイすることは、ますます難しくなります。

VLAN

多くの企業では、IoTデバイスを本番環境とは完全に分離したネットワークにデプロイし、帯域外ネットワークやVLANを利用しています。VLANはレイヤー2で分離されますが、レイヤー3のトラフィックを制限するために、上流のルーティングされたインタフェースにアクセスリストが必要です。また、多くのネットワーク管理者は、より厳しい保証を得るため、イングレスとエグレスの両方のトラフィックに対するアクセスリストや、接続の成功と拒否の両方のロギングなど、追加の設定を望んでいます。こうしたアクセスリストの管理は急速に複雑化し、新しいネットワークが増えるたびに、保護、パッチ適用、検出のための別の環境が必要になります。

VLANは適切に設定されないと、セキュリティの保証が簡単に損なわれてしまいます。2つのVLANを持つネットワークについて考えてみましょう。アクセスリストが2つのスイッチに一貫して適用されない場合、一方のVLANからハッキングされたデバイスは、もう一方のVLANのデバイスに容易に旋回して入り込むことができてしまいます。ネットワーク管理者は、スイッチごとに プライベートVLAN を使用することもできますが、この場合もさらに複雑性が増します。

VLANをデプロイして横方向の移動を防止するには、アクセスリストのルールから各サイトで使用する機器の種類まで、一貫した設定とアーキテクチャの選択が必要です。サイト数が増え、環境のフットプリントが拡大すればするほど、これはより困難となります。

Cloudflareのソリューション

当社では自社製品を使って、別ネットワークにデプロイすることなく、デバイスを分離しています。これにより、ハードウェアを追加することなく、セキュリティの保証を実現しています。ネットワークを分離するための、サーバーレス、インフラストラクチャレスなソリューションなのです。

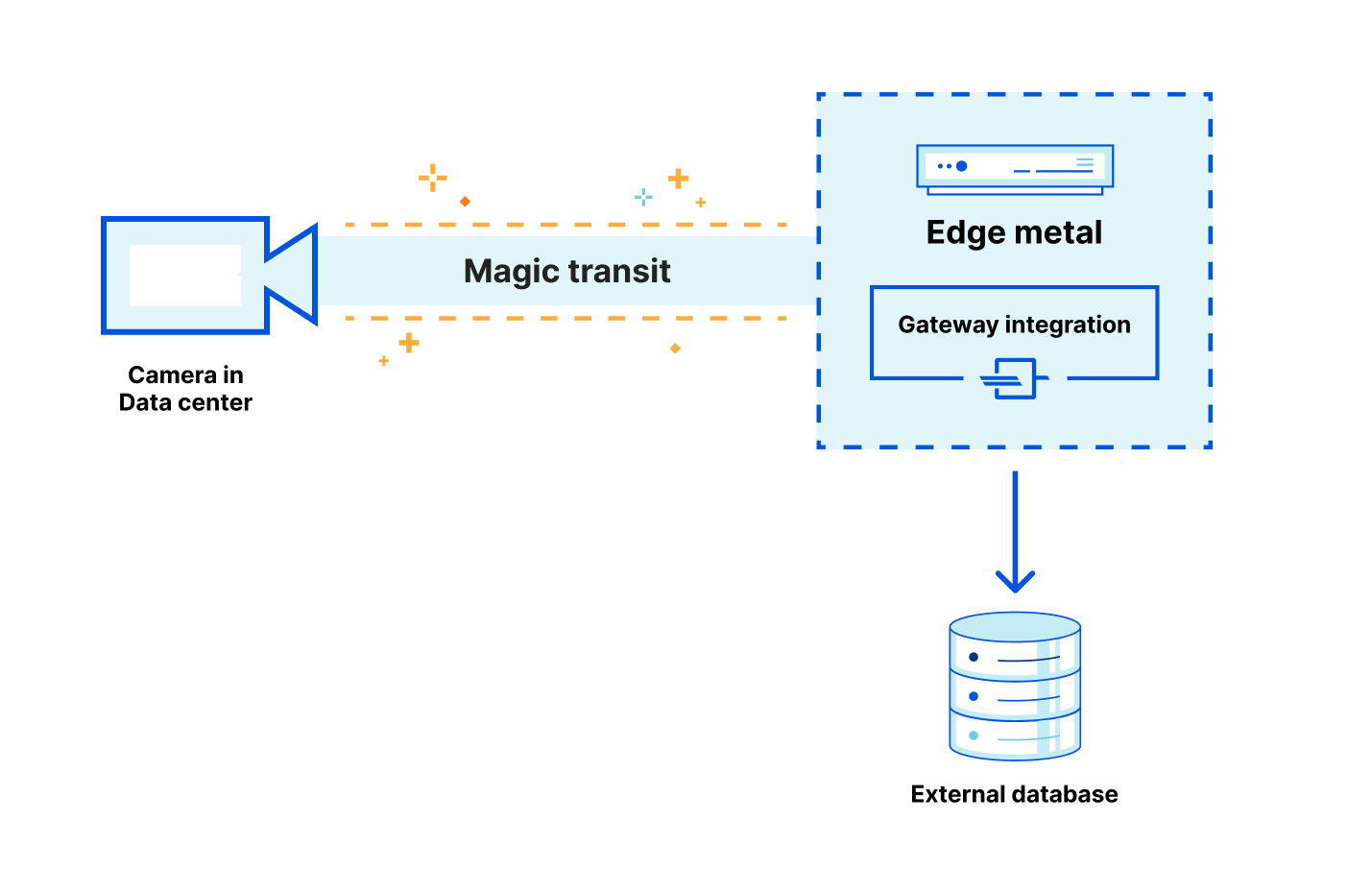

その方法はこうです。ハードウェアデバイス(今回のコンセプト実証ではVerkadaカメラ)はPower over Ethernetスイッチに接続され、Anycast GRE経由でCloudflareグローバルネットワークネットワークにトラフィックをトンネルするよう設定されています。そこで、Cloudflareダッシュからエグレスルールを書くように設定し、アウトバウンド・トラフィックが想定される場所にしか行かないようにします。これで横方向の移動が防止されます。

このアーキテクチャにより、ネットワーク管理者は、イングレスとエグレスのトラフィックに即座にポリシーを適用し、単一のダッシュボードでレイヤー3以上のトラフィックを制御することができます。このアーキテクチャは、ベンダーにとらわれず、共通の基準を使用し、ログを自動的に収集するなど、環境の変化に対応できるシンプルなセット・イット・アンド・フォーゲットのソリューションです。Cloudflareは、他の横方向移動保護方式と比較して、IoTデバイスに存在するあらゆる環境を安全に管理するために必要な、優れた容易性、適応性、セキュリティ保証を提供します。

| Zero Trust | VLAN | Cloudflare One | |

|---|---|---|---|

| 横方向移動を防止(適切に設定した場合) | ✅ | ✅ | ✅ |

| ハードウェア不要 | ✅ | ❌ | ✅ |

| 自動ロギング | ✅ | ❌ | ✅ |

| IoTデバイス自体の分離 | ❌ | ✅ | ✅ |

| シングルポイント設定 | ❌ | ❌ | ✅ |

| デバイス数によって複雑性は増大しない | ❌ | ❌ | ✅ |

| デバイスアグノスティック | ❌ | ❌ | ✅ |

| CFのネットワークによるスピードとパフォーマンスのメリット | ❌ | ❌ | ✅ |

今後の展開は?

2021年第4四半期、当社は信頼できるペネトレーションテストパートナーを雇い、Cloudflare Oneアーキテクチャの背後から本番ネットワークにピボットしようとする不正なデバイスを再現して、このセットアップをテストしてもらいました。その結果、横方向に移動することができず、このアーキテクチャが機能していることを示しました。

このアーキテクチャのテストを受けて、当社は、最も信頼できる資産を安全に保つための物理的セキュリティの取り組みの一環として、データセンターサイトにおけるCloudflare Oneの社内展開を正式に開始する予定です。

Cloudflare Oneの企業での利用について詳しくは、弊社営業担当までお問い合わせください。