サイバーセキュリティー・インフラセキュリティー庁(CISA )は、2022年を通じて最も悪用された脆弱性に焦点を当てた報告書を発表しました。インターネットの多くの部分でリバーシブルプロキシとしての役割を担うCloudflareは、CISAが言及した一般的な脆弱性や暴露(CVE)がインターネット上でどのように悪用されているかを観察できるユニークな立場にあります。

私たちが学んだことの一部を共有したいと思います。

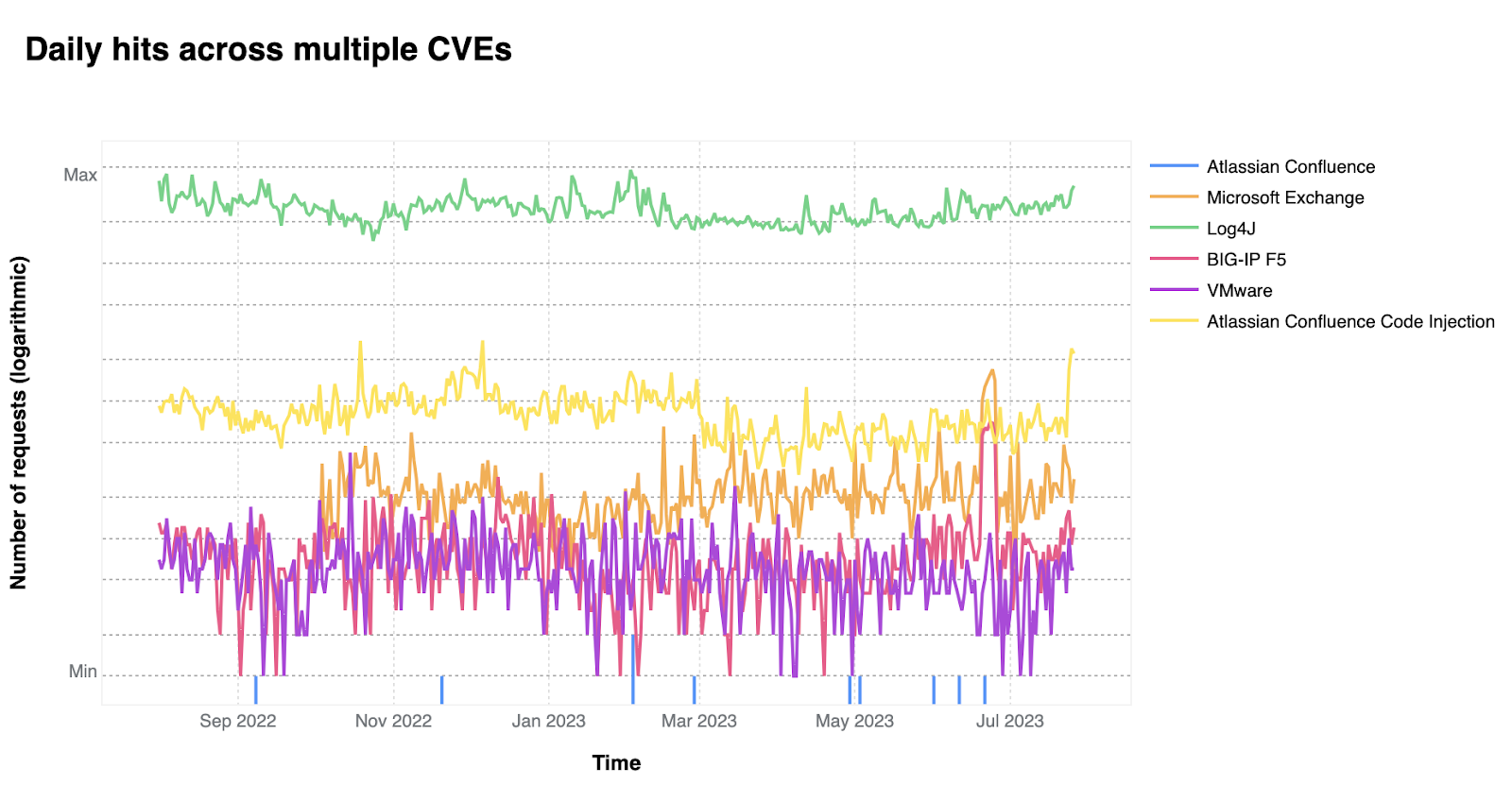

当社が分析したところによると、CISAの報告書で言及されている2つのCVE(Log4J、Atlassian Confluenceのコードインジェクション)が、観測された攻撃トラフィックの大部分を占めています。CISA/CSAは同報告書の中で、その他の脆弱性についても論じていますが、当社のデータは、上位2つとそれ以外のリストとの間に、悪用された量に大きな差があることを明確に示唆しています。

2022年の上位CVE

WAF管理ルールが検出したCISAの報告書に記載のある特定のCVEに対するリクエストの量を観測し、その脆弱性を蔓延している順にランク付けしました:

1位のLog4J(CVE-2021-44228)は当然の結果とも言えますが、ここ数十年でLog4jは最も衝撃的な脆弱性の1つであり、リモートからの完全な侵害につながる可能性が高いものです。最も悪用された脆弱性第2位は、Atlassian社のConfluenceのコードインジェクション(CVE-2022-26134)です。

3位は、Microsoft Exchangeサーバを標的とした3つのCVE(CVE-2021-34473、CVE-2021-31207、CVE-2021-34523)の組み合わせが位置しています。4位は、BIG-IP F5の悪用(CVE-2022-1388)で、次いで2つのVMwareの脆弱性の組み合わせ(CVE-2022-22954とCVE-2022-22960)が続きます。このリストの最後は、もう一つのAtlassian社のConfluenceのゼロデイ脆弱性(CVE-2021-26084)です。

これら5つのグループの攻撃量を比較すると、ある脆弱性が際立っていることにすぐに気づくことができます。Log4Jは、2位(Atlassian社のConfluenceコードインジェクション)と比較して桁違いに悪用されており、残りのすべてのCVEはさらに低いものになっています。CISA/CSAは報告書の中でこれらの脆弱性を同列に扱っていますが、実際には圧倒的なCVE(Log4J)と、それに匹敵するゼロデイ脆弱性の副次的なグループの2つのグループに分けられると私たちは考えています。この2つにグループ化することで、それぞれ同じような攻撃量になります。

下の対数スケールのグラフを見ることで、人気の違いがよくわかります。

CVE-2021-44228: Log4J

リストの最初は、Log4jの脆弱性としてしられる悪名高いCVE-2021-44228です。この欠陥は2021年にサイバー界に大きな混乱を引き起こし、現在も広範囲に悪用されています。

Cloudflareはこの脆弱性が公表されてから数時間以内に新しい管理ルールをリリースしました。また、その後数日間に更新された検出結果をリリースしました(ブログ)。全体として、私たちは3つの段階でルールをリリースしました:

私たちが展開したルールは、4つのカテゴリーで悪用を検出します:

- Log4jヘッダ:HTTPヘッダー内の攻撃パターン

- Log4j Body:HTTPボディ内の攻撃パターン

- Log4j URI:URI内の攻撃パターン

- Log4j本体の難読化:難読化攻撃パターン

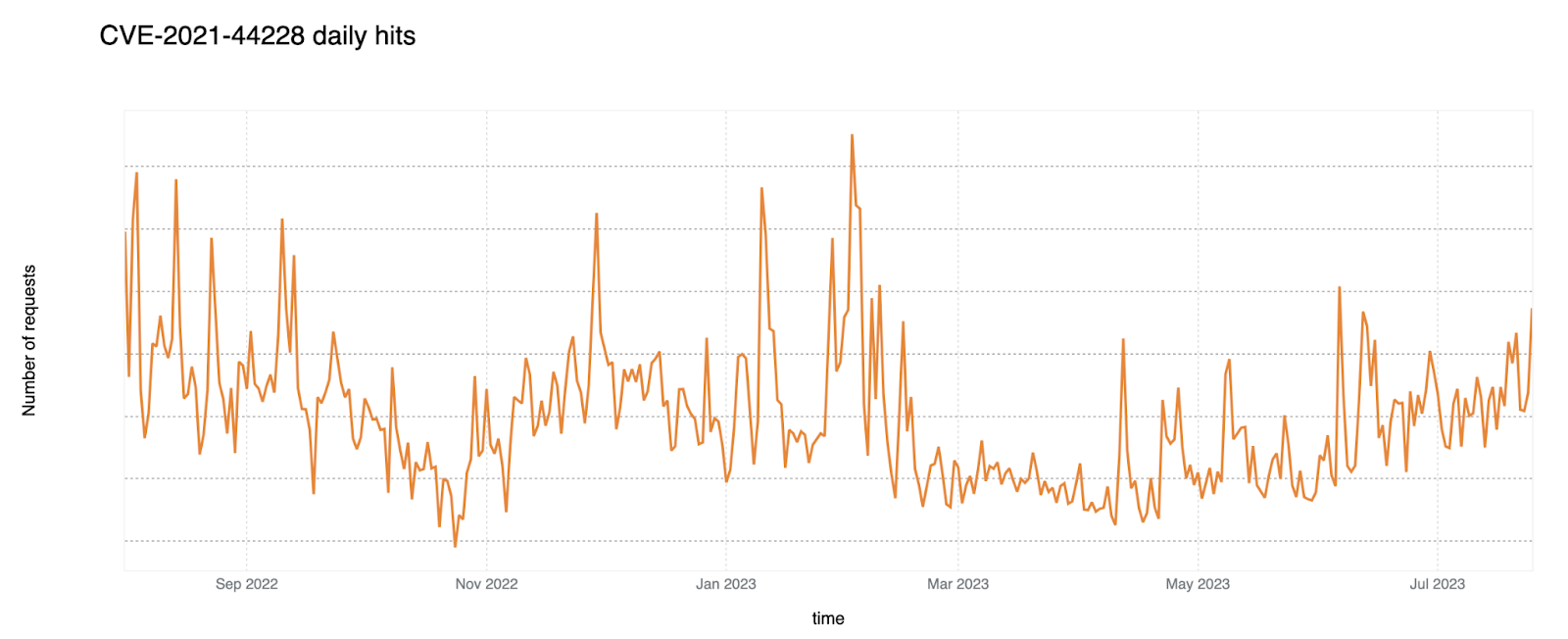

ここから、Log4Jの攻撃はHTTPボディーよりもHTTPヘッダーの方が一般的であることがわかりました。以下のグラフは、この脆弱性に対する悪用の試行を時系列で示すものであり、2023年7月(記事執筆時点)までの明確なピークと伸びを示しています。

この脆弱性の影響の大さを考慮し、より安全で優れたインターネットの実現に向けて進化し牽引するために、2022年3月15日、Cloudflareはすべてのプラン(Freeを含む)に影響の大きい脆弱性に対するWAF管理ルールを適用することを発表しました。これらの無料で提供されるルールは、Log4Jエクスプロイト、Shellshock脆弱性、広範なWordPressエクスプロイトなどの影響力の大きい脆弱性に対処するものです。CloudflareのWAFを利用することで、規模や予算に関係なく、あらゆる企業や個人のWebサイトがデジタル資産を保護することができます。

Apacheソフトウェア財団が発表したLog4Jのセキュリティ勧告に対する全文はこちらから確認することができます。

CVE-2022-26134: Atlassian Confluenceコードインジェクション

Atlassian社のConfluenceを苦しめたコードインジェクションの脆弱性が、2022年を通じて最も悪用されたCVEの第2位に位置しています。この悪用はシステム全体に脅威をもたらし、多くの企業が攻撃者によって翻弄されることになりました。これは、組織内でナレッジベースの情報管理システムがいかに重要なものになっているかを示しています。攻撃者は、これらのシステムがいかに重要であるかを理解した上でこれらのシステムを標的にしています。これを受けて、Cloudflare WAFチームはお客様を保護するための2つの緊急リリースを展開しました:

これらのリリースの一環として、2つのルールがすべてのWAFユーザーに提供されました:

- Atlassian Confluence - コードインジェクション - CVE:CVE-2022-26134

- Atlassian Confluence - コードインジェクション - 拡張機能 - CVE:CVE-2022-26134

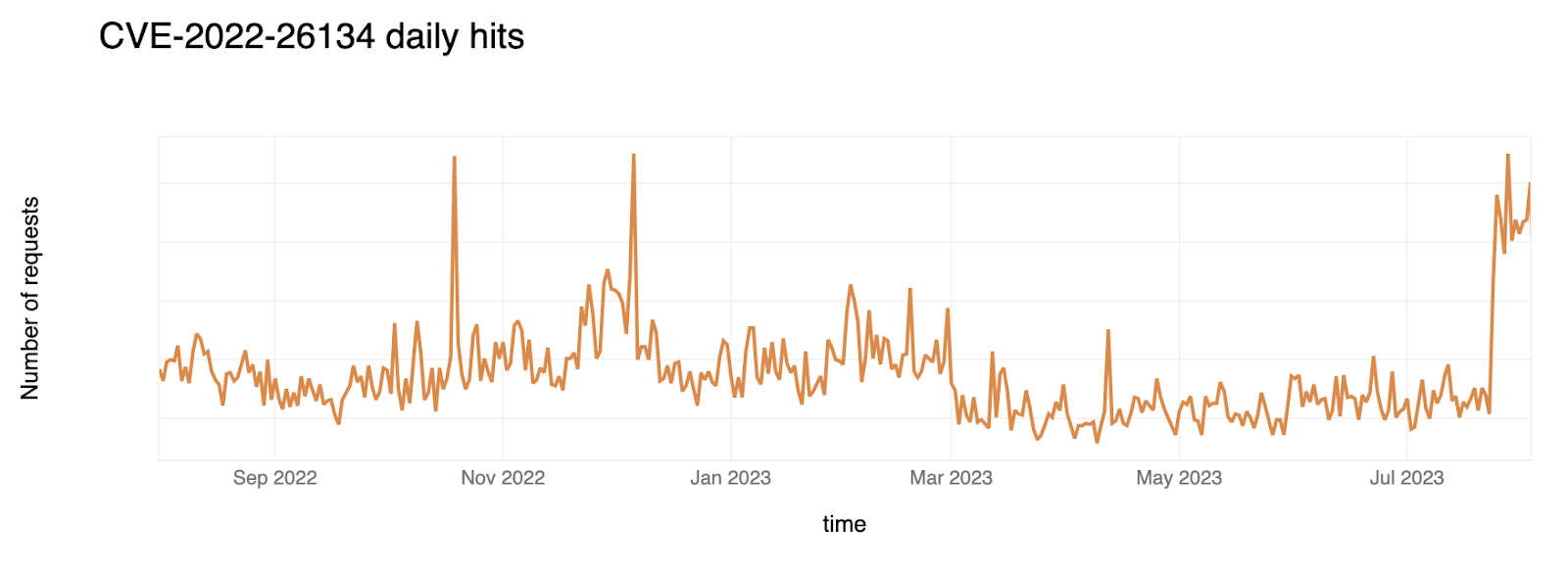

下のグラフは各日の攻撃の受信数を示したもので、明確なピークがありますが、その後、システムのパッチ適用やセキュリティの強化に伴い、徐々に減少していることがわかります。

Log4JとConfluenceコードインジェクションの両方に季節性が見られ、2022年9/11月から 2023年3月までの間により多くの攻撃が行われています。これは、攻撃者が管理するキャンペーンが、未だこの脆弱性を悪用しようとしていることを反映していると考えられます(2023年7月末に進行中のキャンペーンが確認されています)。

CVE-2021-34473、CVE-2021-31207、CVE-2021-34523: Microsoft Exchange SSRFおよびRCE の脆弱性

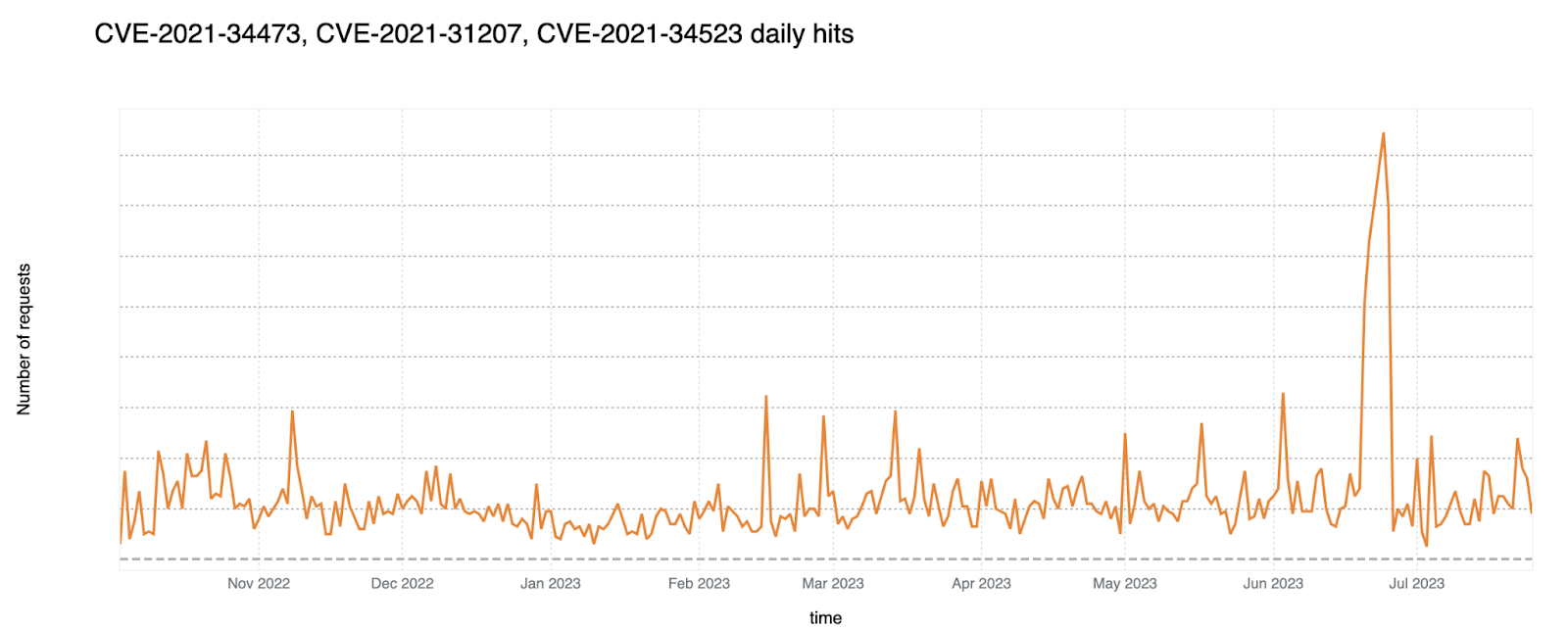

これまで発覚していなかった3つのバグが連鎖し、リモートコード実行(RCE)のゼロデイ攻撃を可能とするものです。Microsoft Exchangeサーバーが広く採用されているかを考えると、これらの悪用は、あらゆる業界、地域、部門にわたるデータセキュリティやビジネス運用に深刻な脅威をもたらしました。

Cloudflare WAFは、 緊急リリース:2022年3月3日で、Microsoft Exchange SSRFおよび RCEの脆弱性(CVE:CVE-2022-41040、CVE:CVE-2022-41082 )を含むこの脆弱性に対するルールを公開しました。

過去1年間のこれらの攻撃の傾向は以下のグラフで見ることができます。

セキュリティ勧告(参考用):CVE-2021-34473、CVE-2021-31207、CVE-2021-34523。

CVE-2022-1388:BIG-IP F5のRCE

この特定のセキュリティ脆弱性は、認証されていない攻撃者がこれを悪用してBIG-IPシステム(アプリケーションセキュリティおよび高パフォーマンスソリューションを提供するグループであるF5の製品名)にネットワーク接続される可能性があります。攻撃者は、管理インターフェイスまたは自分で割り当てたIPアドレスを介して、ルート権限でシステムコマンドを実行する可能性があります。

Cloudflareはこの問題を検出するための緊急リリース(緊急リリース:2022年5月5日)で、この脆弱性に対するルールコマンドインジェクション - RCE in BIG-IP - CVE:CVE-2022-1388を公開しました。

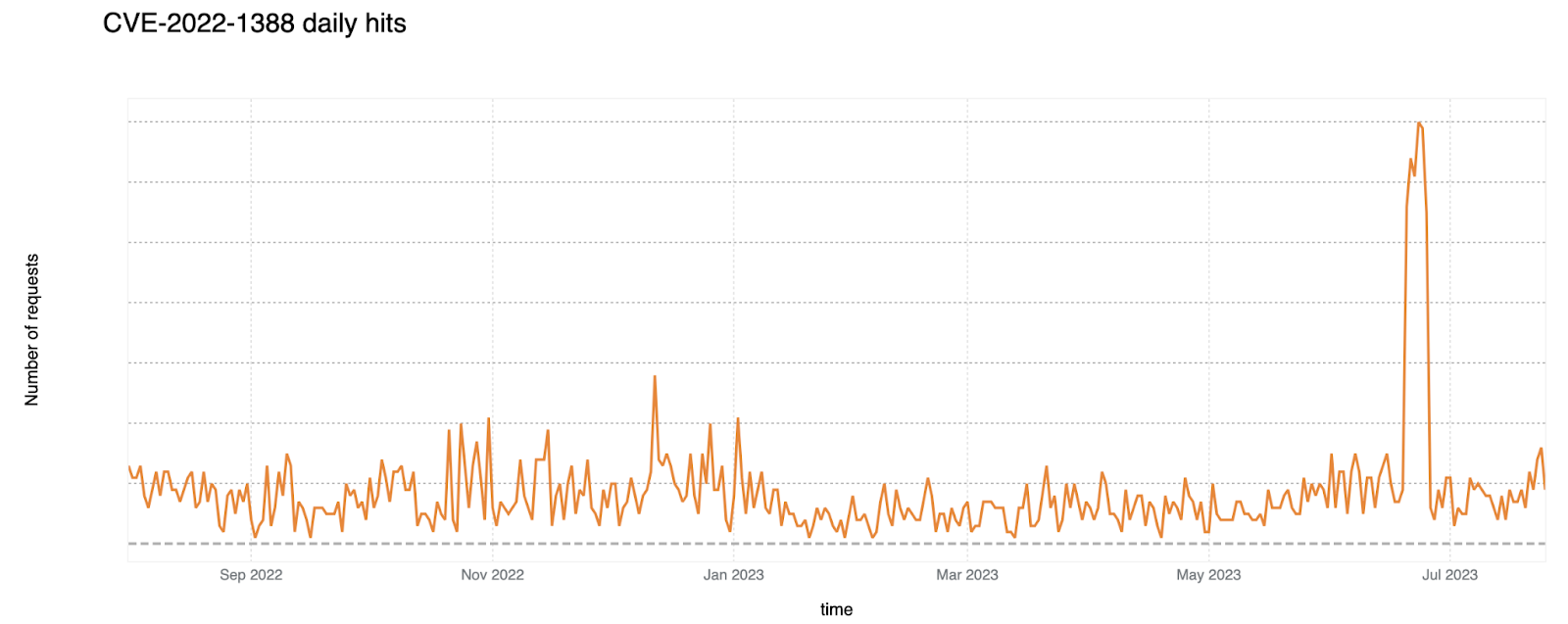

2023年6月下旬に発生した急激な上昇を除いて、特定のキャンペーンの兆候はなく、悪用のパターンは比較的横ばい傾向となっています。

CVE-2022-22954:VMware Workspace ONE Access(旧称Identity Manager)のサーバー側のテンプレートインジェクションによるリモートコード実行の脆弱性

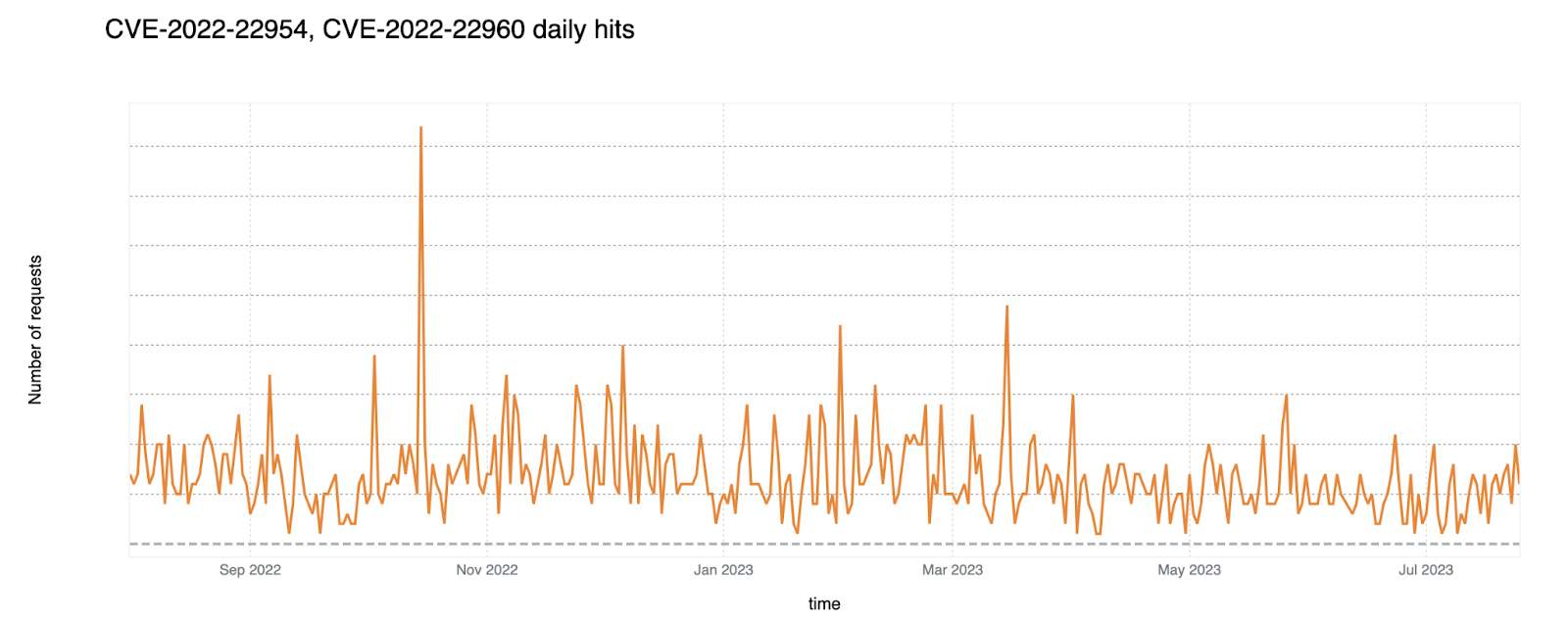

この脆弱性を利用すると、攻撃者はリモートからサーバー側のテンプレートインジェクションを引き起こし、リモートでコードが実行される可能性があります。悪用に成功すると、認証されていない攻撃者がネットワーク経由でWebインターフェースにアクセスし、VMwareユーザーとして任意のシェルコマンドを実行できるようになります。後に、この脆弱性はCVE-2022-22960(ローカル特権昇格の脆弱性(LPE)の脆弱性)と組み合わされました。これら2つの脆弱性を組み合わせることで、リモートの攻撃者はroot権限でコマンドを実行できるようになります。

Cloudflare WAFはこの脆弱性に対応したルールリリース:2022年5月5日を公開しました。以下は悪用の時系列を示すグラフです。

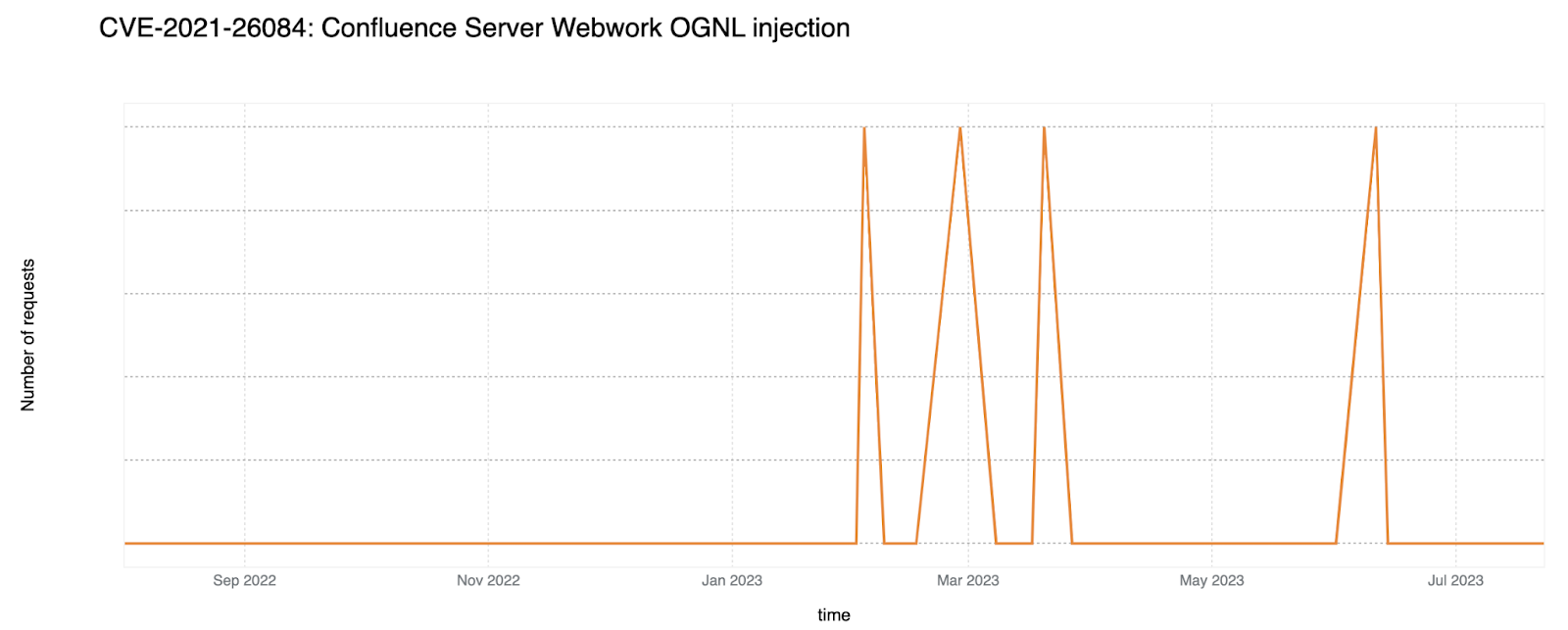

CVE-2021-26084: Confluence Server Webwork OGNLインジェクション

Confluenceのサーバー上またはデータセンターインスタンス上で、認証されていない攻撃者による任意のコードの実行を可能にするOGNLインジェクションの脆弱性が発見されました。Cloudflare WAFは、2022年9月9日にこの脆弱性に対する緊急リリースを行いました。本記事で取り上げた他のCVEと比べ、過去1年間で多くの悪用は観測されていません。

保護を強化するための推奨事項

サーバー管理者の皆様には、修正プログラムが公開され次第、常にソフトウェアを常にアップデートすることをお勧めします。Cloudflareのお客様(当社の無料利用枠のお客様を含む )は、管理ルールセットで毎週更新されるCVEやゼロデイ脅威に対処する新しいルールをご利用いただけます。高リスクのCVEについては、緊急リリースが行われることもあります。これに加えて、Enterpriseのお客様は従来のシグネチャベースのルールを補完し、未知の脅威やバイパスの試みを特定するAIを活用した検知機能であるWAF Attack Scoreをご利用いただけます。ルールベースの検知とAIによる検知を組み合わせることで、Cloudflareは既知および新たな脅威に対する堅牢な防御を提供します。

まとめ

Cloudflareのデータは、CISAの脆弱性レポートを補完することができます。注目すべきは、上位2つの脆弱性を悪用しようとする試みが、残りのリストと比べて桁違いに多いことです。組織は、提供されたリストを念頭にソフトウェアのパッチ適用に重点を置く必要があります。もちろん、すべてのソフトウェアにパッチを当てることが重要であり、WAFを適切に実装することで、さらなるセキュリティを確保し、基盤となるシステムが既存の脆弱性だけでなく将来の脆弱性に対してキュリティを確保するための「時間を稼ぐ」ことができます。