Cloudflareでは、セキュリティのためにプライバシーを妥協する必要はないと考えています。昨年、当社はCloudflare Gatewayを発表しました。これは、お客様の組織のためにZero Trustブラウジングコントロールを組み込んだ、包括的なセキュアWebゲートウェイです。本日は、管理者がチームのニーズに合わせてイベントを記録および監査するために利用できる一連の最新プライバシー機能を共有することを実に嬉しく思います。

組織を守る

Cloudflare Gatewayは、組織がレガシーなファイアウォールを置き換えながら、ユーザーに対してZero Trust制御を実施することを支援します。Gatewayは、ユーザーがどこにいてもあなたに会い、インターネットやさらにはCloudflare上で動作するプライベートネットワークへの接続を可能にします。これにより、追加ボックスを購入したり維持したりすることなく、セキュリティ境界を広げることができます。

組織は、オフィスやデータセンターへのトラフィックのバックホールを排除するだけでなく、ユーザーのパフォーマンスを向上させるというメリットも得られます。Cloudflareのネットワークは、世界250以上の都市で、よりユーザーの近くでセキュリティフィルターを提供しています。お客様は、世界最速のDNSリゾルバーを利用することで接続を開始します。接続後、Cloudflareはレイヤー4のネットワークとレイヤー7のHTTPフィルターを使用したネットワークを介して、トラフィックをインテリジェントにルーティングします。

まず、管理者はCloudflareのクライアント(WARP)をユーザーの端末(macOS、Windows、iOS、Android、ChromeOS、Linuxのいずれでも)にデプロイします。その後クライアントは、すべてのアウトバウンドのレイヤー4トラフィックを、デバイス上のユーザーのIDとともにCloudflareに送信します。

プロキシとTLS復号化を有効にすると、CloudflareはGateway経由で送信されるすべてのトラフィックを記録し、Cloudflareのダッシュボードで未加工ログと集約分析の形でこれを表示します。しかし、場合によっては、管理者がログを保持したり、セキュリティチームの全メンバーにアクセスを許可しないこともあります。

理由はさまざまですが、最終的な結果は同じです。管理者は、ユーザーのデータがどのように収集され、誰がその記録を監査できるかを制御する能力が必要なのです。

従来のソリューションでは、管理者にオール・オア・ナッシングの鈍器を与えるのが普通でした。組織は、すべてのロギングを有効または無効にすることができました。ロギングしない場合、これらのサービスは個人を特定できる情報(PII)を一切取得しません。PIIを取得しないことで、管理者は制御やアクセス許可について心配する必要はありませんが、セキュリティイベントを調査するための可視性はすべて失われます。

「なぜブロックされたのか」、「なぜリクエストは失敗したのか」または「ブロックされるべきではなかったのか」などといった質問に答えるために、チームがユーザーからのチケットに対応しなければならないとき、可視性の欠如はさらに複雑さを増します。これらのイベントに関連するログがなければ、チームはエンドユーザーがこの種の問題を診断するのを助けることができません。

データを保護する

本日より、Cloudflare Gatewayが記録する情報の種類や、組織内の誰がその情報を確認できるのかを決定するオプションが増えました。ロギングと分析ページへのロールベースのダッシュボードアクセスおよびイベントの選択的なロギングをリリースします。ロールベースのアクセスでは、アカウントにアクセスできる人はデフォルトでダッシュボードビューからPII情報が非公開にされます。

Cloudflare Gatewayのデプロイメント管理方法に最小権限制御を組み込むお手伝いをできることを嬉しく思っています。セキュリティチームのメンバーは、引き続きポリシーを管理したり、集約攻撃を調査したりすることができます。しかし、中にはさらなる調査を必要とするイベントもあります。本日のリリースでは、PIIを使用してレビューや検索する能力をチームの特定のメンバーに委任することができます。

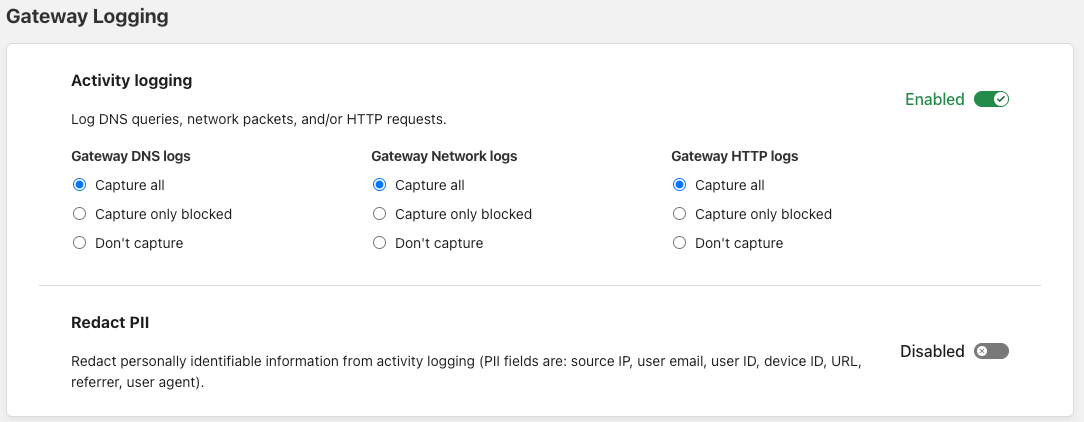

それでも、保存されるログを完全に減らしたいというお客様もいらっしゃいますので、その解決にも貢献できることをうれしく思います。現在、管理者はご自身に代わり、Cloudflareにどのレベルのロギングを保存してほしいかを選択できるようになっています。DNS、ネットワークまたはHTTPの各コンポーネントごとに制御でき、ブロックイベントのみの記録を選択することも可能です。

その設定は、すべてのログを失うということではなく、Cloudflareがログを保存しないことを意味します。選択的なロギングは、以前リリースしたLogpushサービスと組み合わせることで、Cloudflare上のログのストレージを中止し、その上ユーザーが選んだ場所の選んだ宛先へのLogpushジョブをオンにすることが可能です。

使用開始手順

Cloudflare Gatewayをご利用のお客様は、Cloudflare for Teamsダッシュボードにアクセスし、設定 > ネットワークに移動することで開始することができます。このページの最初のオプションは、アクティビティロギングのプリファレンスを指定するものです。デフォルトでは、ゲートウェイはDNSクエリ、HTTPリクエストおよびネットワークセッションを含むすべてのイベントを記録します。ネットワーク設定ページでは、記録したいイベントの種類を絞り込むことができます。Gatewayの各コンポーネントには、3つのオプションがあります。

- すべてキャプチャ

- ブロック済のみキャプチャ

- キャプチャしない

さらに、デフォルトでログからすべてのPIIを非公開にするオプションも用意されています。これにより、ユーザー名、ユーザーメール、ユーザーID、デバイスID、送信元IP、URL、リファラーおよびユーザーエージェントなど、ユーザーを潜在的に特定するのに使用できるすべての情報を非公開にします。

また、Cloudflareダッシュボードに新しいロールが追加され、AccessまたはGatewayコンポーネントへの管理者アクセスをパーティショニングする際に、よりきめ細かい設定ができるようになりました。これらの新しいロールは2022年1月に公開され、企業アカウントではアカウントホーム → メンバーで変更することができます。

まだアカウントを作成する準備はできていないけれど、当社のZero Trustサービスを検討したいという方は、インタラクティブデモをご覧ください。ここでは、Cloudflare GatewayによるDNSやHTTPフィルタリングのセットアップなど、主なユースケースのナレーション付きウォークスルーでプラットフォームのセルフガイドツアーに参加することができます。

次は何を?

今後も、お客様やお客様のチームの環境によりきめ細かな制御を提供するプライバシー機能をどんどん追加していくことを嬉しく思います。本日発表した機能は、どのプランのユーザーでもご利用可能です。お客様のチームは、このリンクををご覧いただき今すぐ始めることができます。