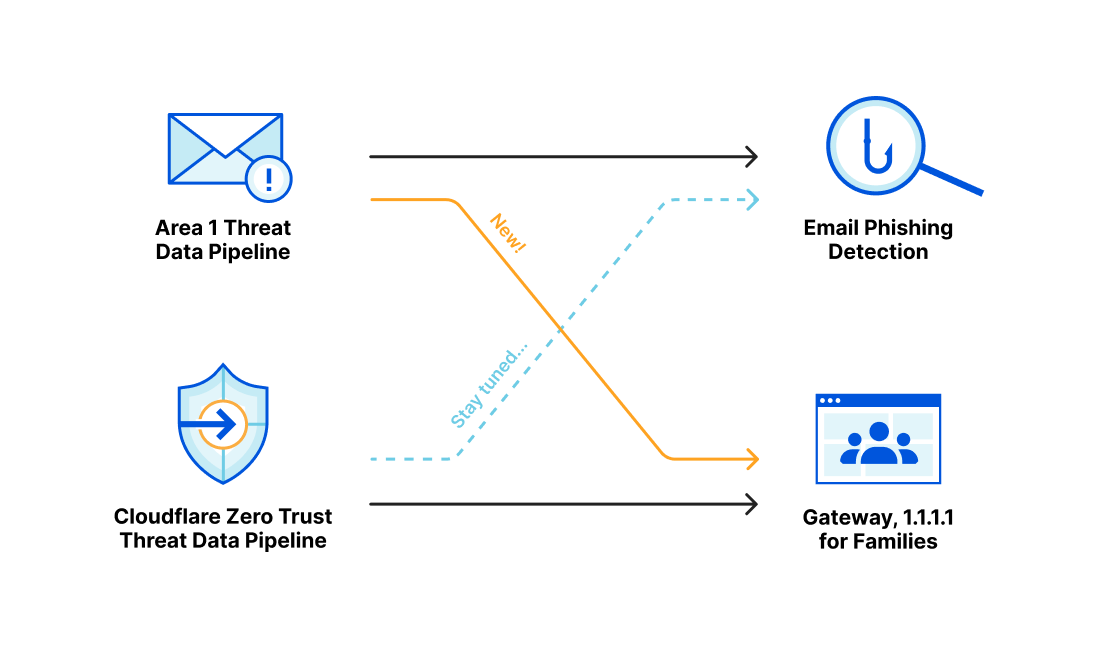

Area 1とCloudflareは、過去数年間にわたり、脅威指標データを取り込むためのパイプラインを構築し、自社製品に活用しています。M&Aを進める中で記録を比較したところ、2つのそれぞれのシステム間で指標の重複が予想以上に少ないことがわかりました。私たちはこれを1つのきっかけとしてとらえることにしました。両社統合における最初の仕事の一つとして、Area 1の脅威指標データをCloudflareの製品群への取り込みを開始したのです。つまり、Cloudflareの自社パイプラインのインジケーターデータを使用している今日のすべての製品が、Area 1のデータのメリットも受けられるようになったということです。

Area 1は、最近のフィッシングの脅威を特定するデータパイプラインを構築し、現在Gatewayで利用できるフィッシングカテゴリーを補完しています。このカテゴリーを参照するポリシーをお持ちであれば、すでにこの追加脅威補償のメリットを受けていることになります。

Cloudflareの、フィッシングメールによる潜在的な脅威の特定方法

Cloudflareは、M&A実施前にCloudflareチームとArea 1チームの双方が独自に開発したデータ、手順、技術を組み合わせることができる状態となっています。Cloudflare製品のスイートで、どちらのメリットも受けることができます。

Cloudflareは、自社のネットワークトラフィック、OSINTソース、多数のパートナーシップのいずれからからも一連のデータフィードをキュレートし、カスタム誤検知制御を適用していています。Cloudflareを利用のお客様は、これらのフィードを配信・更新するソフトウェア開発作業や運用作業を行う必要がなくなります。Cloudflareが自動的に処理し、最短1分ごとに更新します。

それだけにとどまらず、複数の方法でフィッシング・インフラストラクチャをプロアクティブに特定できるように取り組んでいます。Area1のM&Aにより、Cloudflareは敵に焦点を当てたArea1の脅威研究のアプローチを、当社のネットワーク全体に適用することができるようになったのです。脅威の研究者チームは、国家や金銭的な動機のある脅威アクター、新たに公開されたCVE、現在のフィッシングのトレンドなどを追跡しています。

Cloudflareは現在、DNSリゾルバ、 Zero Trust スイート、ネットワークサービスに加え、世界中の何百もの組織向けにメール交換サーバを運営しています。これらの製品はそれぞれ、全Cloudflare製品のセキュリティ強化に使用されるデータを生成します。例えば、メール配信の一部として、メールエンジンはドメイン検索を行い、機械学習によって潜在的なフィッシング指標をスコア化し、URLをフェッチします。これらのデータは、Cloudflareが提供するサービスを通じて利用することができます。

Cloudflare Area 1の、フィッシングメールによる潜在的な脅威の特定方法

Cloudflare Area 1チームは、フィッシングページの特定、フィッシングキットのキャプチャ、攻撃者のインフラストラクチャのハイライトを目的とした一連のウェブクローリングツールを運用しています。それに加え、Cloudflare Area 1の脅威モデルは、脅威アクターのキャンペーンから収集したシグナルに基づいてキャンペーンを評価します。これらのキャンペーンメッセージに関連するIOCは、将来のキャンペーン発見のためにCloudflare Area 1の脅威データの充実にも活用されます。これらの技術を組み合わせることで、Cloudflare Area 1は、攻撃者がお客様を攻撃する前に、侵害の指標を特定することができるのです。このプロアクティブなアプローチの一環として、Cloudflare Area 1には脅威リサーチャーのチームがあり、国家や金銭的な目的で動く脅威アクター、新たに公開されたCVE、現在のフィッシングのトレンドなどを追跡しています。この調査を通じて、アナリストは定期的にフィッシングの指標を広範な指標管理システムに書き込み、当社のメール製品や他の製品の照会に使用されます。

また、Cloudflare Area 1は世界中の何百もの組織のメール交換サーバーとして通常業務を行う間に、フィッシングの脅威に関する情報を収集しています。この役割の一環として、メールエンジンはドメインルックアップを行い、機械学習によってフィッシングの可能性のある指標をスコア化し、URLのフェッチを行います。悪意あるメールであると判断されたものについては、そのメールに関連する指標を指標管理システムに書き込み、その後のメッセージ評価のためのフィードバックループの一部とします。

フィッシング検出の改善におけるCloudflareのデータ利用

GatewayやPage ShieldなどのCloudflare製品をサポートするため、CloudflareはパートナーシップやOSINTソース、Cloudflare社内で生成した脅威情報などからデータを取り込むデータパイプラインを備えています。当社では常に、お客様に関連していて、Cloudflareがサポートする製品について実用的な脅威インテリジェンスデータセットをキュレートするよう努めています。これは私たちにとっての重要な指標です。つまり、お客様に複雑なデータ、関係、設定の管理を行う手を煩わせず、セキュリティを強化するために、どのようなデータを提供できるかということです。セキュリティ脅威のカテゴリーは様々な形で提供されていますが、特に注力している分野は以下の通りです。

- マルウェアの拡散

- マルウェアとボットネットのコマンドおよび制御

- フィッシング、

- 新規ドメインと新たに表示されたドメイン

フィッシングは、電子メール、SMS、カレンダーの招待、共有ドキュメントなど、フィッシング・リンクがどのように組織に侵入するかにかかわらず脅威を及ぼします。そのため、フィッシング・ドメインの検出とブロックは、Cloudflareの脅威データチームが、設立とほぼ同じ時期から積極的に開発を進めてきた分野です。

今後、その作業はCloudflare Area 1のフィッシングメール検出プロセスに組み込むことができるようになります。Cloudflareのフィッシング・ドメインのリストにより、メールの送信者、配信ヘッダー、メッセージ本文、リンクに表示された場合に、悪意のあるメールとして特定できるようになります。

1+1=3:CloudflareとArea 1間におけるデータセット共有の拡大

脅威アクターはこれまで長い間、不当に優位性を持っていました。また、優位性はターゲットに関する知識と、ターゲットに対する具体的なキャンペーンを設定する時間に根ざしています。このような時間的余裕があるため、脅威アクターは適切なインフラストラクチャの構築、偵察、キャンペーンの実施、テストプローブの実行、結果の観察、反復、改善、自分たちの「本番」キャンペーンの開始を行うことができるのです。この正確な時間の要素を当社が持つことにより、キャンペーンがクリティカルマスに達する前に、キャンペーンインフラストラクチャを発見し、評価し、積極的にフィルタリングする機会を得ることができるのです。しかし、それを効果的に行うには、パブリックIP空間における脅威の活動を可視化し、知識を得る必要があります。

Cloudflareの広範なネットワークとDNS、メール、web trafficのオリジンに関するグローバルな洞察力、そしてCloudflare Area 1のキャンペーン戦術、技術、手順(TTP)、シードインフラストラクチャ、脅威モデルに関するデータセットを組み合わせることにより、我々は組織が高度な脅威アクターの活動から身を守り、長い間脅威アクターに偏重していた優位性を取り戻すサポートを、これまで以上に充実させることができました。

高度な脅威ブロックのためにZero Trustをメールセキュリティに拡張したい場合は、カスタマーサクセスマネージャーに連絡するか、フィッシングリスク評価をご依頼ください。リスク評価のご依頼はこちらから。