理想的な環境とは、侵入検知がデータセンター、クラウドプロパティ、支店など、ネットワーク全体に適用されている状態のことを指すのではないでしょうか。そしてトラフィックのパフォーマンスに影響を与えることもなく。さらに、容量の制約もなければ言うことはありません。本日、Cloudflareの侵入検知機能のプライベートベータ版を発表し、この機能を実現に一歩近づけることができ、大変嬉しく思っています。すべてのネットワークトラフィックをライブで監視し、従来のハードウェアアプローチの制約を受けることなく、as a Serviceで提供します。

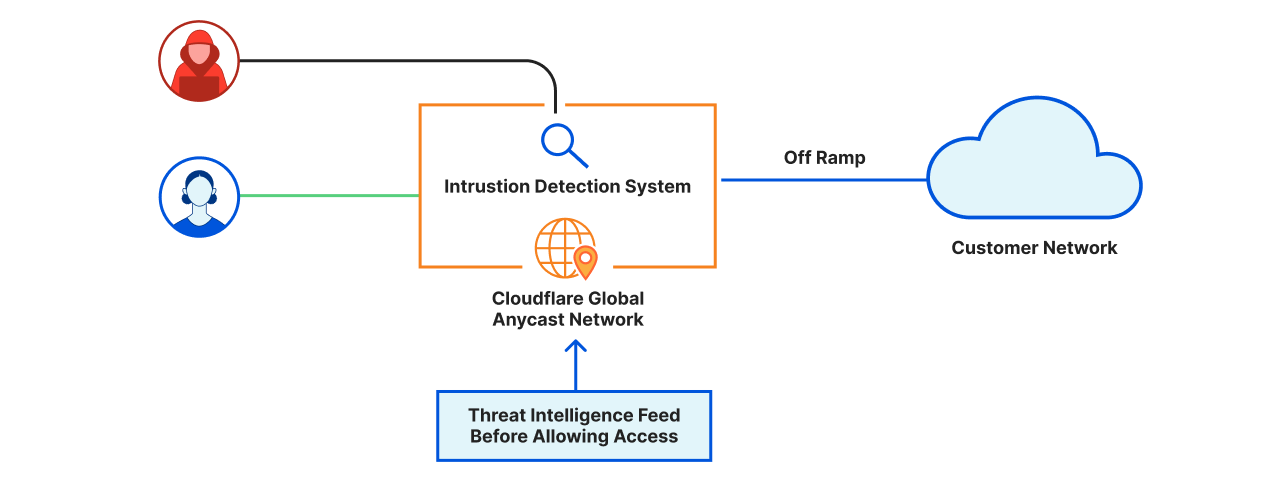

Cloudflare Oneの一部であるCloudflare Network Servicesは、データセンター、クラウド、ハイブリッドなど、企業ネットワーク全体 をDDoS攻撃やその他の悪意のあるトラフィックから保護し、セキュアな接続をサポートします。 ファイアウォールルール を適用して、不要なトラフィックを排除したり、積極的なセキュリティモデルを適用したり、カスタムまたは管理しているIPのリストをファイアウォールポリシーに統合して、既知のマルウェア、ボット、匿名化装置に関連するトラフィックをブロックしたりすることが可能です。新しい侵入検知システム(IDS)機能は、トラフィック内の既知の脅威シグネチャを幅広くアクティブに監視することで、これらの重要なセキュリティ制御を拡張します。

IDSとは?

侵入検知システムは従来、スタンドアロンのアプライアンスとしてデプロイされていましたが、ハイエンドのファイアウォールの最新機能として組み込まれることが多くなっています。 IDS は、(ネットワークに侵入されたくないトラフィックをブロックすることに重点を置く)従来のファイアウォールのセキュリティ範囲を拡張し、より広範な脅威データベースに対してトラフィックを分析し、ネットワークトラフィック内の署名または「指紋」に基づいてランサムウェア、データの流出、ネットワークスキャンなど、高度な各種攻撃を検出することが可能です。また、多くの IDS は異常検知機能を備えており、ベースラインに対する活動を監視して、悪意のある活動を示す可能性のある、予期していないトラフィックパターンを特定します。(ネットワークファイアウォール機能の進化に興味がある場合は、詳細を説明したこちらの記事の参照をお勧めします)。

既存のIDSソリューションにおいて、ユーザーが直面している問題とは?

多くのお客様にIDSデプロイの際の出来事や、当社に解決を期待している問題点について聞き取り調査を行いました。お客様からは、他のハードウェアベースのセキュリティソリューションでよく耳にする、容量計画、ロケーション計画、トラフィックのバックホーリングに対する中央監視、インストール、メンテナンス、アップグレードのダウンタイム、大量のトラフィックによる輻輳や障害に対する脆弱性(例:DDoS攻撃)などの問題の過去事例を挙げていただきました。

セキュリティとネットワークトラフィックのパフォーマンスとの間で、トレードオフの判断を下すことが難しいということも、お客様のお話によく出てきました。あるネットワークエンジニアの方は次のようなお話をしてくださいました。

「セキュリティチームが私のことを快く思っていないのは承知していますが、それでもオンプレミスのファイアウォールでIDS機能を有効にすることはできません。私のチームが行ったテストでは、スループットがおよそ1/3に低下しています。現時点でセキュリティにおいてそうしたギャップがあることは理解していますが、理論上の悪質なトラフィックの捕捉を目的として、全体のネットワーク速度を落とすことが正しいとは思えないのです」。

最後に、パフォーマンスへの影響を考慮してIDSアプライアンスに投資することを選択したお客様からは、IDSアプライアンスをオンにした後、SOCに届くアラートのフィードをミュートするか無視することが多いというお話を聞かせていただきました。インターネット上のノイズが多く重要なシグナルを見逃す危険性があるため、IDSは、誤検知や対処できない通知を大量に発生させることになりかねません。この大量の通知が多忙なSOCチームに警告疲れをもたらしてしまい、ノイズに埋もれている潜在的な重要シグナルを黙過する事態につながる可能性があります。

こうした問題に対するCloudflareの取り組み

当社では、パフォーマンスボトルネックを発生させることなく、また、対応できないアラートでチームを疲弊させることなく、すべてのネットワークトラフィックを脅威から監視する、的確で効率的、かつ効果的な方法があると考えています。この1年半の間に皆様からいただいたご意見をもとに、さまざまな技術的アプローチを試し、このような厳しいトレードオフの判断に悩まされることがないようなソリューションを開発しました。

1つのインターフェイスですべてのトラフィックをカバー

CloudflareのIDS機能は、IPポートやプロトコルを問わず、お客様のネットワークトラフィック全体で作動します。これは、当社がお客様に代わってアドバタイズするお客様のIPに流れるか、当社がお客様にリースするIPに流れるか、あるいはすぐにお客様のプライベートネットワーク内のトラフィックに流れるかを問いません。お客様はネットワーク全体の一貫した監視とセキュリティ管理を一箇所で実施することができます。

もうハードウェアに悩まされることはありません

他のセキュリティ機能と同様に、IDSもソフトウェアでゼロから構築し、Cloudflareのグローバルなエニーキャストネットワーク上のすべてのサーバーにデプロイしています。具体的には次のような内容となります。

- 容量計画を立てる必要がなくなります:Cloudflareのグローバルネットワーク容量が、そのままお客様のIDSの容量となります。その容量は現在142 Tbps、さらに増え続けています。

- ロケーション計画を立てる必要がなくなります:地域の選択、一元化した拠点へのトラフィックのバックホールド、プライマリおよびバックアップアプライアンスのデプロイが不要になります。すべてのサーバーでIDSソフトウェアが作動し、トラフィックは発信元に最も近いネットワーク拠点に自動的に引き付けられるため、冗長性とフェイルオーバーを備えていることになります。

- メンテナンスによるダウンタイムはありません:CloudflareのIDS機能の改善は、当社の他の製品と同様に、Cloudflareのグローバルネットワークで継続的にデプロイされています。

相互接続されたグローバルネットワークから得られる脅威インテリジェンス

攻撃を取り巻く環境は常に進化しており、それに対して先手が打てるIDSが必要です。CloudflareのIDSは、当社が一から書き上げメンテナンスを行うソフトウェアで提供されているため、Cloudflare上の2000万以上のインターネットプロパティからの脅威インテリジェンスを継続的にポリシーにフィードバックし、既知の攻撃パターンと新しい攻撃パターンの両方でお客様を保護します。

当社の脅威インテリジェンスは、 Suricata 脅威シグネチャなどのセキュリティコミュニティによって信頼のあるメンテナンスが行われているオープンソースのフィードと、 強い相互接続がされたネットワーク という当社独自の視点から収集した情報を組み合わせています。インターネットトラフィック全体の大部分はこのインテリジェンスが占めています。当社は、これらのインサイトを Cloudflare Radar などのツールを通じた一般公開だけではなく、IDSなどの当社のセキュリティツールにフィードバックすることで、新たな脅威からお客様をできるだけ早く保護できるように努めています。Cloudflareが新たに発表した 脅威インテリジェンスチーム は、これらの機能をさらに強化し、ネットワークデータの理解やインサイトの導出にさらなる専門性を発揮していきます。

楽しく始めてみませんか?

Advanced Magic Firewallをご利用のお客様は、プライベートベータ版でこれらの機能を今すぐ使用できます。詳細は担当者にお問い合わせください。もちろんすぐに使用開始することもできます。今回ご紹介した機能を開発するにあたり、ぜひ皆様のご意見をお聞かせください。