あなたのチームは、あなたが思っているよりも多くのSaaSアプリケーションを使用している可能性があります。ユーザーが別のサービスに登録したり、新しい場所にデータを保存したりすると、管理者がアプリケーションの使用を許可するために費やしていた時間が、突然無駄になることがあります。本日より、Cloudflare for Teamsを使用して、わずか2クリックで未承認のSaaSアプリケーションを検出・ブロックできるようになりました。

シャドーITの利用が進む

SaaSアプリケーションは、IT部門の時間と予算を節約することができます。企業は、ツールをホスティングするためのサーバーにお金を払い、そのツールの監視、アップグレード、トラブルシューティングのためのスタッフを用意する代わりに、クレジットカードだけでSaaSに相当するサービスにサインアップし、ホスティングやメンテナンスについて二度と心配する必要はありません。

その利便性と同じように、データ制御の問題が発生します。これらのSaaSアプリケーションは、管理対象の環境の外部に配置されます。チームにとって簡単であるのと同じ理由で、機密データが第三者に保管されるようになると、潜在的な責任も負うことになります。多くの企業は、使用しているSaaSアプリケーションを注意深く監査することで、この点を抑えています。業界や規制の影響により、IT部門は使用するアプリケーションを評価し、承認し、カタログ化します。

しかし、ユーザーは意図的または偶然にこれらの承認を回避することができます。例えば、OneDriveを使用しているが、Google Driveの方が使いやすいユーザーがいる場合、そのユーザーは仕事のファイルを代わりにGoogle Driveに保存することにするかもしれません。IT部門はこのような事態を把握することができず、ユーザーも問題ないと思っているかもしれません。そのユーザーは、Google Driveに登録した組織内の他のユーザーとファイルを共有し始め、突然、無許可のアプリケーションが機密情報を保有することになります。これは「シャドーIT」と呼ばれ、これらのアプリケーションは本質的に組織が導入した制御を難解にするものです。

シャドーITの検出

Cloudflare Gatewayは、すべてのインターネット接続トラフィックをCloudflareのネットワークにルーティングし、未知のセキュリティ脅威からユーザーをブロックするために、きめ細かい制御を実施します。また、お客様の環境で使用されているSaaSアプリケーションの概要が簡単に把握できるため、お客様のチームにとって安心できるものとなっています。

Gatewayをオンにするだけで、組織に対するすべてのHTTPリクエストがGatewayアクティビティログに集約され、監査とセキュリティのために利用できます。アクティビティログでは、ユーザー、アクション、リクエストに関する適切な情報を表示します。これらのレコードには、アプリケーションとアプリケーションタイプに関するデータが含まれています。上記の例では、アプリケーションの種類は「コラボレーションとオンライン会議」、アプリケーションは「Googleドライブ」となります。

そこから、Gatewayはアクティビティログ内のHTTPリクエストを分析し、チームからの追加の指示なしに、これらの一見雑多なアプリケーションをアクション可能な洞察に分類してソートすることで、シャドーITを表面化します。

Shadow IT Discoveryのご紹介

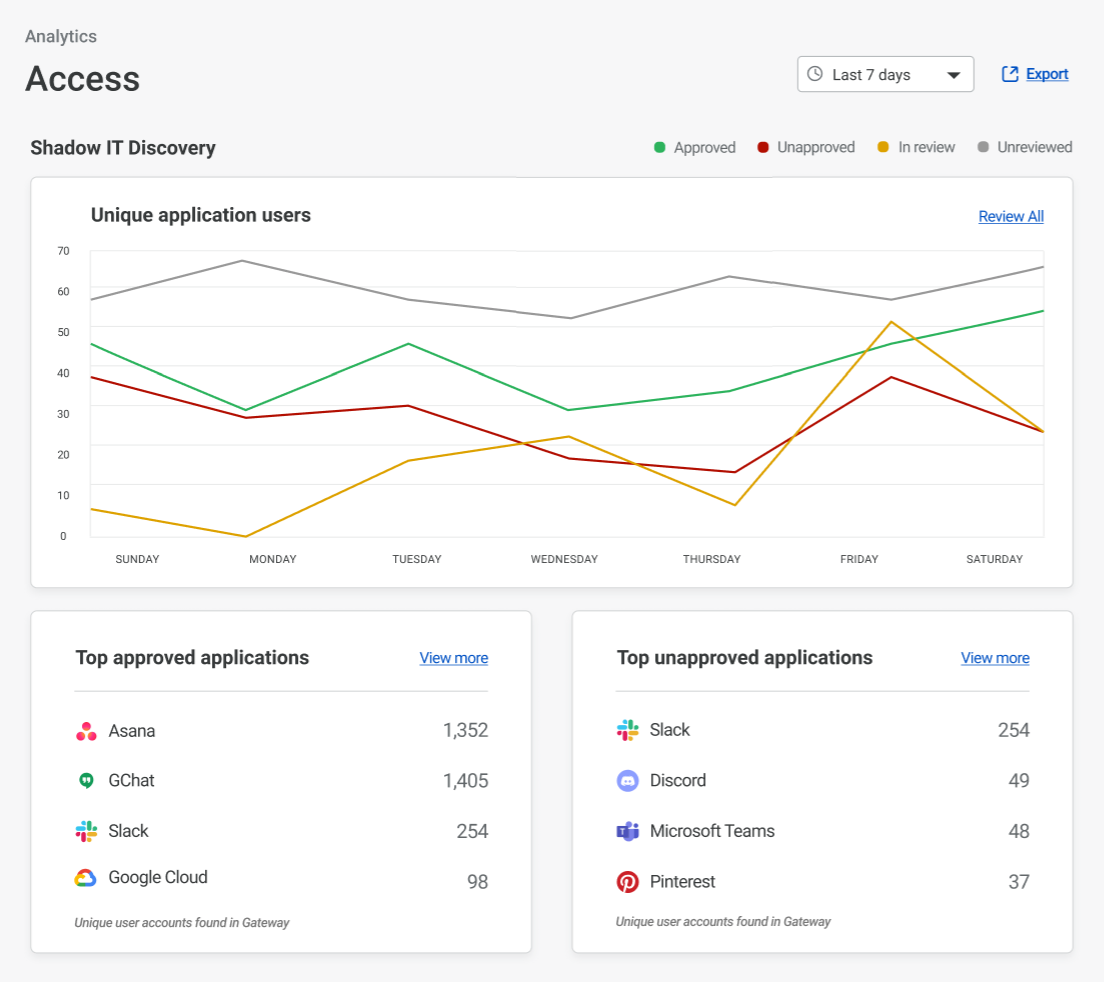

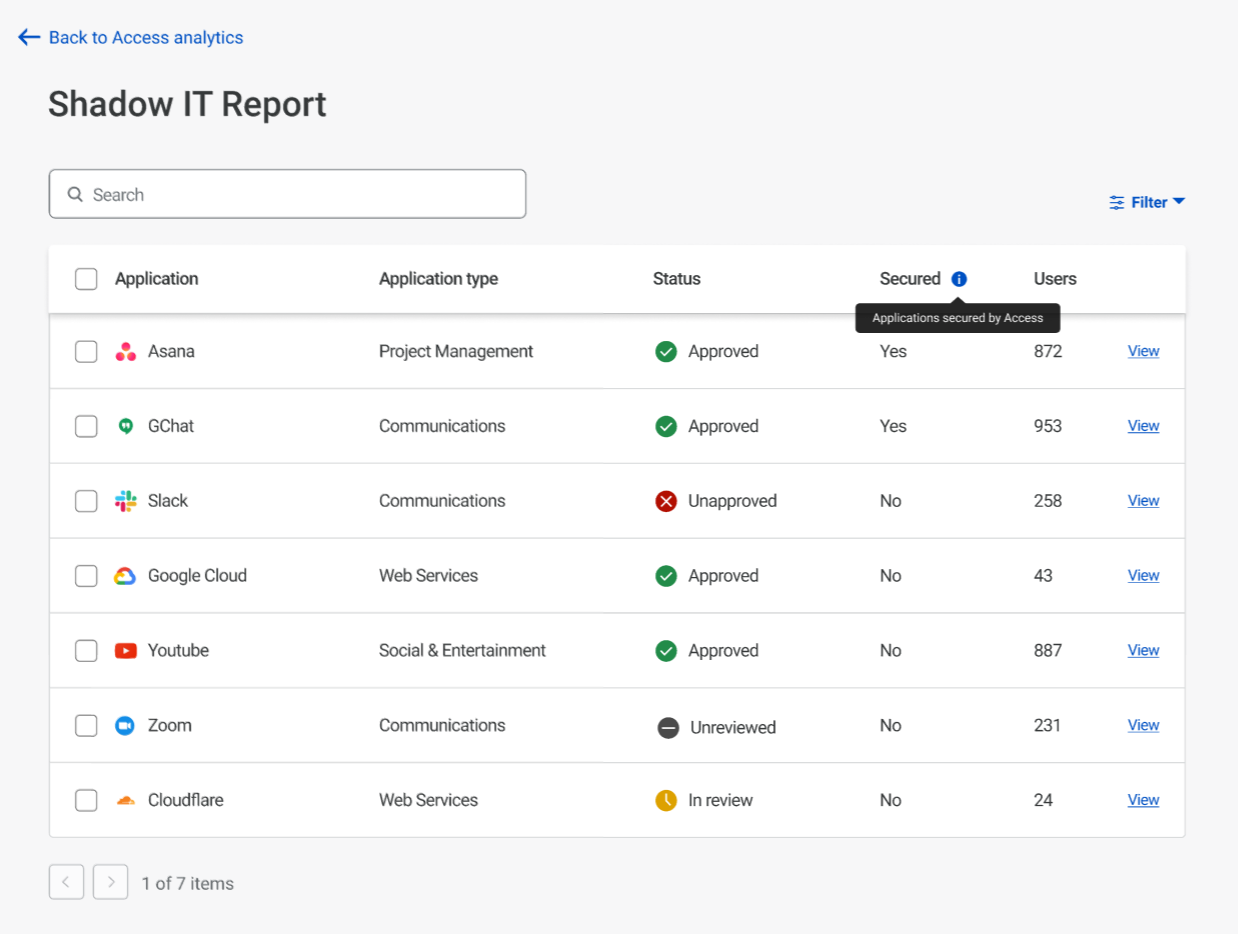

Shadow IT Discoveryでは、まずCloudflare for Teamsが組織で使用されているすべてのアプリケーションのカタログを作成します。この機能は、まず「観察」モードで実行されます。すべてのアプリケーションが分析されますが、デフォルトは「未レビュー」です。

その後、見つかったアプリケーションを確認し、数回クリックするだけで、単一のアプリケーションでも、バルクでも、アプリケーションを承認または非承認に指定することができます。

これにより、管理者は、ユーザーがアクセスするアプリケーションの上位承認および未承認を簡単に追跡し、セキュリティ態勢をよりよくプロファイルすることができます。さらに詳細な表示にドリルダウンすると、管理者は新たに発見された複数のアプリケーションを一度に移動するバルクアクションを実行することができます。このビューでは、ユーザーはアプリケーションの種類でフィルタリングし、組織内の重複を簡単に特定することもできます。

追加したかったもう1つの機能は、組織で使用されているアプリケーションがすでにCloudflare Accessによって保護されているかどうかをすばやく強調表示する機能です。この情報は、「Secured」というタイトルの列で確認できます。アプリケーションがアクセスによって保護されていない場合は、Access for SaaSで今日からそのプロセスを開始することができます(2つの新しいチュートリアルが今週追加されました!)

アプリケーションを非承認とした場合、Cloudflare for Teamsはそのアプリケーションを完全にブロックするわけではありません。アプリケーションへのアクセスを完全にブロックする前に、アプリケーションに未承認のラベルを付け、ユーザーに確認する必要がある組織もあることを私たちは知っています。チームの準備が整えば、ゲートウェイのルールを適用して、今後へのアクセスをブロックすることができます。

ITコストの削減

私たちは、ITチームが未承認のアプリケーションについて心配する必要がなくなることを嬉しく思う一方で、特定の承認済みアプリケーションに過剰な費用がかかることを懸念しているチームにも話を聞きました。

私たちは、ここでも協力したいと考えました。今日の発表では、1つのアプリケーションに異なる時間間隔でアクセスしたユニークユーザー数をカウントしています。ITチームはこのデータを使って、ライセンスに対する使用量をチェックし、必要に応じて適切なサイズを設定することができます。

この機能がなければ、多くの管理者や社内のIT部門は、ユーザーがコントロールを回避して攻撃のリスクにさらされていいるのではないかと、毎晩眠れなくなるでしょう。さらに、組織全体のソフトウェアライセンスを調達するため、多くの管理者が経済的な影響を受けています。Shadow IT Discoveryは、お客様のチームが人気のあるアプリケーションを予測し、調達ライフサイクルの早い段階で評価プロセスを開始できるよう支援します。

今後の展開は?

Shadow IT Discoveryを発表できることを嬉しく思いますし、皆さんがこれをどのように活用できるかを楽しみにしています。まず、Cloudflare for Teamsクライアントを使用して、HTTPフィルタリングを組織で導入します。今後、Gatewayで未承認のアプリケーションをブロックする自動化機能も追加される予定ですが、この機能に対するご要望をお聞かせください。