「決して信頼せず、常に検証しよう。」

最近、私たちが話すほとんどすべての人が、このZero Trustの基本的原則を理解し、同意しています。では、何が人々を引き留めているのか?最大の不満は、どこから手をつけていいかわからないということです。セキュリティツールやネットワークインフラストラクチャは何年も前から導入されていることが多く、人々が毎日仕事をするために依存しているアプリケーションを含む不透明な実装の旅は、威圧的に感じることがあります。

普遍的な答えはありませんが、当社のお客様の中には、主要なアプリケーションを従来のVPNからCloudflare AccessなどのクラウドネイティブのZero Trust Network Access(ZTNA)ソリューションにオフロードすることは、ビジネスにアプローチ可能で有意義なアップグレードをもたらす素晴らしいスタート地点であると同意されている方もいらっしゃいます。

実際、GartnerⓇは、「2025年までに、新しいリモートアクセス導入の少なくとも70%は、VPNサービスではなくZTNAを主なサービスとして利用するようになり、2021年末の10%未満から上昇するだろう」と予測しています。1 ZTNAプロジェクトを優先することにより、ITおよびセキュリティ担当者はランサムウェアなどの攻撃からビジネスを保護すると同時に、従業員の日常のワークフローを向上することが可能になります。セキュリティとユーザーエクスペリエンスのトレードオフは、時代遅れの世界観であり、組織はZTNAの道を進むことで、この両方を真に改善することができます。

Cloudflare Accessは無料でこちらから入手できます。このガイドでは、なぜ、そしてその利用方法を説明します。

なぜ誰もVPNを好きになれないのか

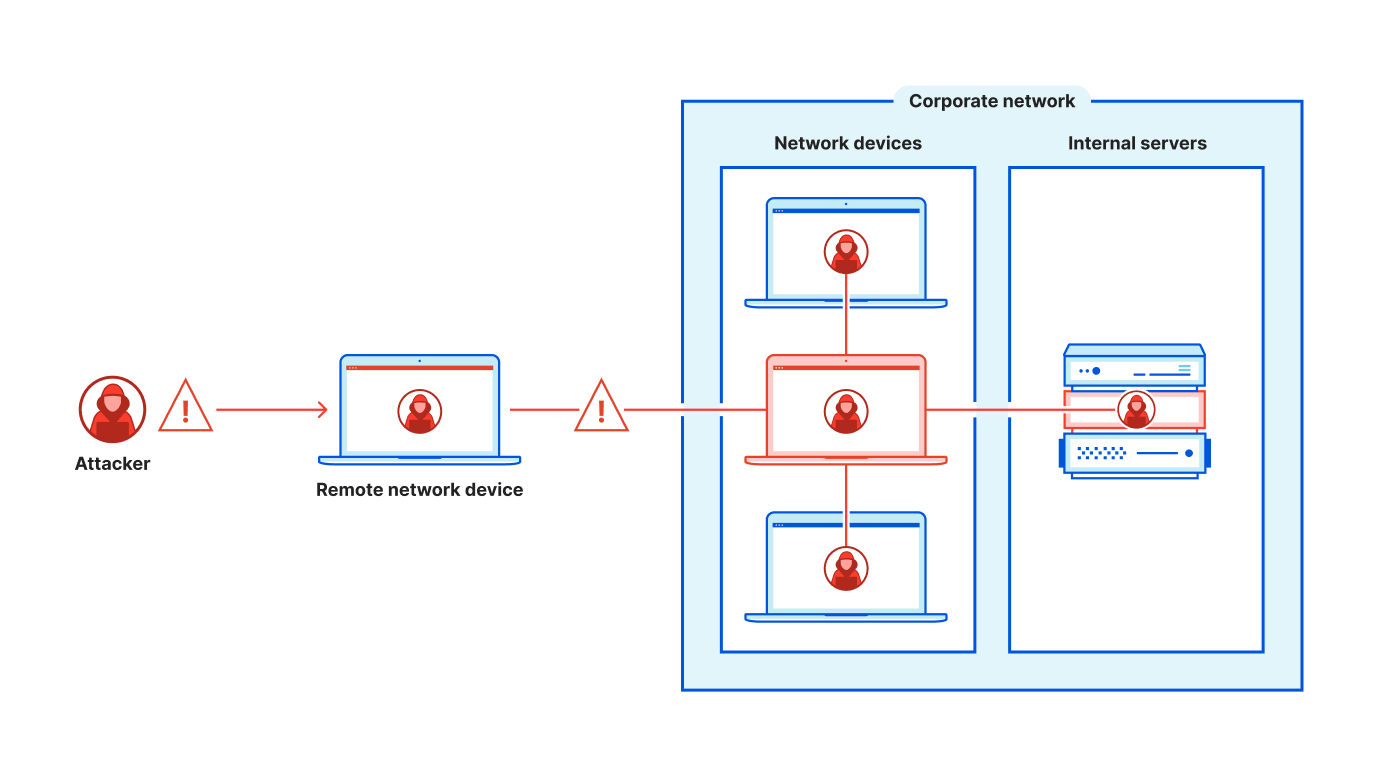

VPNによるネットワークレベルのアクセスやデフォルトの信頼は、ネットワーク内での横方向の移動の可能性を招き、回避可能なセキュリティギャップを生じさせます。攻撃者は、認証情報を盗んだ後、機密性の低い入口からネットワークに侵入し、よりビジネスに不可欠な情報を探し出して悪用する可能性があります。攻撃が激化する中、この脅威はあまりにも現実的であり、軽減するための道も手の届くところにあるため、無視することはできません。

一方、VPNのパフォーマンスは、90年代から停滞しており、楽しく、ノスタルジックな方法ではありません。リモートアクセスの規模に見合わない低速で信頼性の低い接続で、従業員は苦しんでいます。「大改造(Great Reshuffle)」の時代と現在の採用状況において、レガシー技術に基づきチームに劣悪な体験を提供することは、大きなROIを損ないます。また、IT/セキュリティの専門家は、他に多くの仕事がある場合、時代遅れの技術スタックから生まれる手作業や回避可能なタスクに煩わされたくないと思うかもしれません。セキュリティとユーザビリティの両面から、VPNのリプレースを進めることは十分に価値があります。

最小権限のアクセスをデフォルトにする

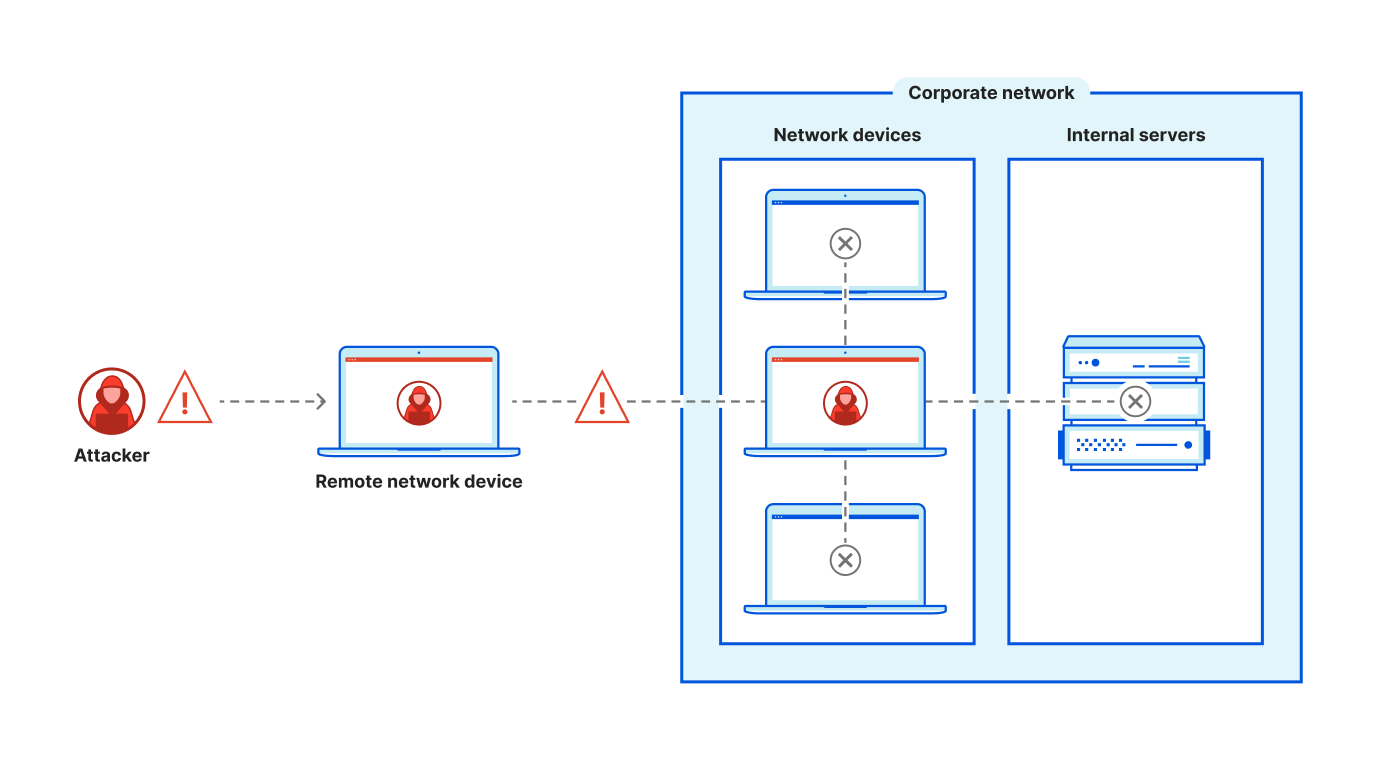

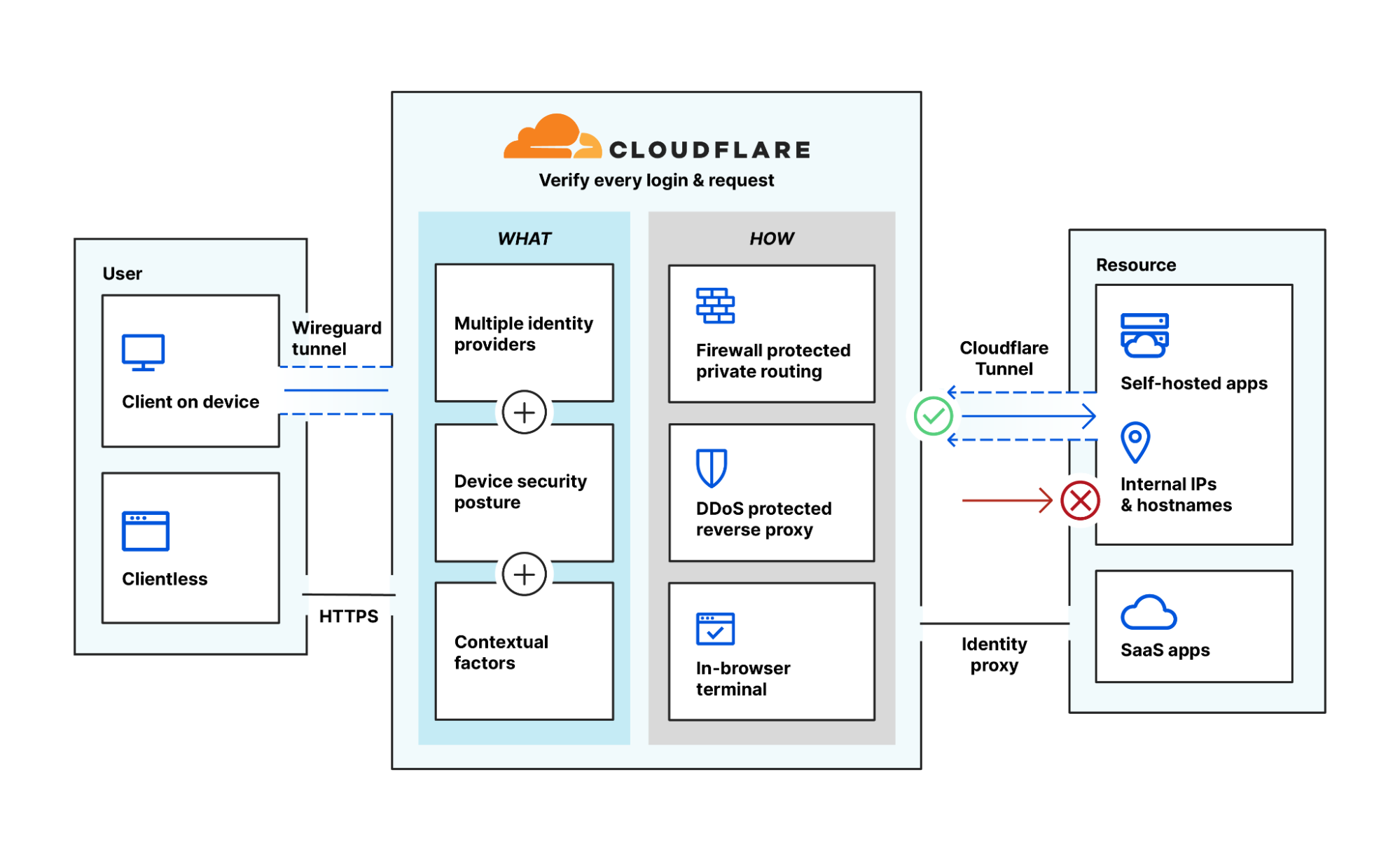

ZTNAの実装や「SDP(Software Defined Perimeter)」は、ユーザーを認証して企業ネットワーク上のすべてにアクセスできるようにするのではなく、リソースごとにアクセスを許可し、横方向の移動の可能性を効果的に排除します。各アクセス試行は、ID、device posture、ジオロケーション、およびその他のコンテキスト情報に基づくルールに基づきZero Trustに対して評価されます。ユーザーは、コンテキストの変化に応じて継続的に再評価され、すべてのイベントが記録されるため、あらゆる種類のアプリケーションで可視性を向上させることができます。

Udaanの共同創設者として、Amod Malviya氏は、「VPNはストレスの元ですね。社員やサポートのITスタッフは数え切れないほどの無駄な作業の繰り返しを強いられていました。それに、従来のVPNは人に誤った安心感を与えてしまう可能性があります。Cloudflare Accessは、ユーザー単位、アクセスベースで動作する、信頼性も操作性も安全性も格段に高いソリューションです。Cloudflare AccessはAuthentication 2.0、いえ、Authentication 3.0だと思っています」と述べています。

より優れたセキュリティとユーザーエクスペリエンスは常に共存するものではありませんでしたが、ZTNAの基本的なアーキテクチャは、レガシーVPNと比較していずれの側面も改善しています。ユーザーがOffice 365にアクセスしている場合でも、オンプレミスのカスタム人事アプリにアクセスしている場合でも、すべてのログイン体験は同じように扱われます。Zero Trustルールが背後でチェックされるため、エンドユーザーにとっては、どのアプリも突然SaaSアプリのように感じられるのです。OneTrustがZTNAを導入した際に述べたように、「社員は必要なツールに接続できるため、チームはCloudflareがバックエンドを動かしていることさえ知らないのです。ただ動作するのです」。

ZTNAのプロジェクトプランの組み立て

VPNは組織のインフラストラクチャに深く浸透しているため、サービスを提供するユーザーとアプリケーションの総数によっては、完全に置き換えるのに相当な時間がかかる場合があります。しかし、少しずつでも前進することには、大きなビジネス価値があるのです。ご自身のペースでVPNから移行し、しばらくはZTNAとVPNを共存させることもできますが、少なくとも始めてみることが重要です。

ZTNAのパイロットにとって、VPNの背後にある1つか2つのアプリケーションのうち、最も価値のあるものはどれか考えてみてください。たとえば、既知の苦情や多数のITサポートチケットが関連付けられているものです。それ以外の場合は、使用頻度の高いアプリや、特に重要なユーザーやリスクの高いユーザーがアクセスする社内アプリを検討します。VPNのハードウェアのアップグレードやライセンスの更新が予定されている場合、それに伴うインフラストラクチャの背後にあるアプリケーションも、モダナイゼーションの試験運用に適している可能性があります。

プロジェクトの計画を始めるにあたり、適切なステークホルダーを巻き込むことが重要です。ZTNAのパイロット版では、最低でもID管理者や従業員が使用する社内アプリを管理する管理者、およびVPNに関連する組織のトラフィックフローを理解するネットワーク管理者がコアチームに参加する必要があります。これらのメンバーによる視点は、特にスコープがダイナミックに感じられる場合、プロジェクト展開の意味を総合的に検討するのに役立ちます。

パイロットアプリの移行計画の実行

ステップ1:社内アプリをCloudflareのネットワークに接続

Zero Trustダッシュボードは、当社のアプリコネクターを設定するのにいくつかの簡単なステップを経ます。仮想マシンは必要ありません。数分以内に、アプリケーショントラフィック用のトンネルを作成し、パブリックホスト名またはプライベートネットワークルートに基づいてルーティングすることができます。ダッシュボードには、ルーティングの初期設定を容易にするために、コマンドラインにコピー&ペーストするためのコマンドの文字列が表示されます。そこから先は、Cloudflareが自動的に設定を管理します。

パイロット版のウェブアプリが最も分かりやすいかもしれませんが、同じワークフローでSSH、VNC、RDP、内部IPやホスト名にも拡張することができます。トンネルが稼働すれば、ユーザーがリソースに安全にアクセスする手段ができ、ネットワーク内の横方向の移動の可能性を本質的に排除することができます。アプリケーションは公共のインターネットから見えないので、攻撃対象が大幅に減少します。

ステップ2:アイデンティティとエンドポイント保護の統合

Cloudflare Accessは、既存のセキュリティツールのアグリゲーションレイヤーとして機能します。Okta、Microsoft Azure AD、Ping Identity、OneLoginなど12以上のIDプロバイダー(IdP)をサポートしており、複数の同時IdPや1つのIdPから別のテナントをリンクさせることができます。これは、合併や買収、またはFedRAMPテナントの追加など、コンプライアンスの更新を行う企業にとって特に有用です。

ZTNAの導入では、この連携により、両ツールがそれぞれの強みを発揮することができます。IdPはユーザーストアを格納してID認証チェックを行い、Cloudflare Accessは最終的に広範なリソースへのアクセス許可を決定する広範なZero Trustルールを制御します。

同様に、管理者はCrowdstrike、SentinelOne、Tanium、VMware Carbon Blackなどの一般的なエンドポイント保護プロバイダーを統合し、device postureをZero Trustのルールセットに組み入れることができます。アクセス判断には、device postureリスクスコアを組み込んで、よりきめ細かく対応することができます。

パートナーや請負業者のような外部ユーザーに対して、ワンタイムPINやソーシャルIDプロバイダーのような簡単な認証を使用する予定であれば、このステップの近道を見つけることができるかもしれません。ZTNAの展開が成熟してきたら、基本的なセットアップを変更することなく、いつでもIdPやエンドポイント保護プロバイダーを追加で導入することができます。それぞれの統合は、自由に使えるコンテキストシグナルのソースリストに追加されます。

ステップ 3:Zero Trustルールの設定

各アプリの保証レベルに応じて、Zero Trustポリシーをカスタマイズし、コンテキストシグナルを使用して許可されたユーザへのアクセスを適切に制限することができます。たとえば、低リスクのアプリでは、「@company.com」で終わる電子メールアドレスと、SMSまたは電子メールによる多要素認証(MFA)プロンプトの成功が必要なだけでよいかもしれません。リスクの高いアプリでは、ハードトークンMFAに加えて、device postureチェックや、外部APIを使用したその他のカスタム検証チェックを要求することも可能です。

特にMFAは、従来のシングルサインオンツールを使用したレガシーなオンプレミスアプリケーションにネイティブに実装することが困難な場合があります。Cloudflare Accessをリバースプロキシとして使用することで、アグリゲーションレイヤーを提供し、どこに住んでいるかに関係なく、すべてのリソースへのMFAの展開を簡素化することができます。

ステップ4:クライアントレスアクセスを直ちにテストする

Cloudflareにアプリを接続し、希望するレベルの認証ルールを設定すると、ほとんどの場合、エンドユーザーはデバイスクライアントを使用せずにWeb、SSH、VNCアクセスをテストすることができます。ダウンロードやモバイル端末管理(MDM)のロールアウトが不要なため、主要アプリのZTNA採用を加速させることができ、特にサードパーティアクセスを可能にするのに役立ちます。

デバイスクライアントは、SMBやシッククライアントアプリケーションの保護、device postureの検証、プライベートルーティングの有効化など、他のユースケースを解除するために使用できます。Cloudflare Accessは、任意のL4~7 TCPまたはUDPトラフィックを処理でき、WAN-as-a-serviceへのブリッジを通じて、ICMPなどのVPNユースケースやVoIPなどのサーバーからクライアントへのプロトコルトラフィックのオフロードも可能です。

パイロットアプリはこの段階で、ZTNAで稼働しています!最も優先度の高いアプリは、VPNから一度に1つずつオフロードでき、アクセスセキュリティのモダナイゼーションに役立ちます。しかし、VPNを増強することと完全に置き換えることは、全く別のことです。

VPNのフルリプレースに向けて

VPNオフロードの最有力リソース候補はいくつかありますが、検討すべき内部IPやドメインは数千に及ぶ可能性があり、全体としては圧倒的な規模になる可能性があります。Cloudflare Accessのローカルドメインフォールバックエントリは、選択された内部ホスト名の内部DNSリゾルバを指すように構成することができます。これにより、イントラネット上で利用可能なリソースへのアクセスをより効率的に分散させることができます。

また、管理者が現在のVPN利用の全容をきめ細かく把握することも困難な場合があります。可視性の問題は別として、特に大規模な組織では、アプリケーションとユーザーの全範囲が動的に変化している可能性があります。Cloudflare AccessのPrivate Network Discoveryレポートを使用すると、ネットワーク上のトラフィックの状態を時系列でパッシブに調査することができます。より高い保護が必要なアプリが発見された場合、Accessのワークフローを使用して、必要に応じてZero Trustルールを強化することができます。

この2つの機能は、VPNを完全にリタイヤさせる際の不安を軽減するのに役立ちます。Cloudflareのネットワーク上にお客様のプライベートネットワークを構築し始めることで、お客様の組織はZero Trustセキュリティの実現に近づくことができます。

お客様が実感しているビジネスインパクト

VPNからアプリケーションをオフロードし、ZTNAに移行することは、短期的にもビジネスに大きな利益をもたらします。多くのお客様が、ITチームの効率が向上し、新入社員のオンボーディングが早くなり、アクセス関連のヘルプチケットに費やす時間が減ったと報告されています。例えば、Cloudflare Accessを導入した後、eTeacher Groupは従業員のオンボーディング時間を60%削減し、すべてのチームがより早くスピードアップできるよう支援しました。

モダナイゼーションのペースを落としてVPNと共存する場合でも、ZTNAに移行した特定のアプリケーションのITチケットを追跡することで、影響を定量化することができます。全体のチケット数は減っていますか?解決までの時間は短縮されましたか?また、時間をかけて人事部と連携し、従業員エンゲージメント調査を通じて定性的なフィードバックを得ることも可能です。従業員は現在のツールセットで力を発揮していると感じていますか?従業員は生産性が向上した、あるいは不満が解消されたと感じていますか?

もちろん、セキュリティ体制の改善は、高価なデータ漏えいのリスクや、ブランドの評判に影響を与える長期的な影響を軽減することにもつながります。個々の小さな改善の費用便益について狭い因果関係を特定することは、ここでは科学よりも芸術に感じられ、変数が多すぎて数えることができないかもしれません。しかし、VPNへの依存度を下げることは、攻撃対象領域を減らすための大きな一歩であり、Zero Trustの道のりがどれだけ長くても、マクロの投資収益率に貢献します。

VPNリプレースに向けて取り組みを開始する

私たちの製品のシンプルさへのこだわりは、すでに多くのお客様のVPNのリプレースを助けてきました。

こちらから、Cloudflare Accessの利用を無料で開始し、VPNを増強することが可能です。優先順位をつけたZTNAテストケースで上記に概説されたステップに従いましょう。より広いタイミングを把握するために、独自のZero Trustロードマップを作成し、次に来るべきプロジェクトを把握することができます。

Cloudflare One Weekの完全な要約と新機能については、ウェビナーの概要をご覧ください。

___

1Nat Smith、Mark Wah、Christian Canales(2022年4月8日)。エマージングテクノロジー:Zero Trustネットワークアクセスのための採用成長の洞察(Emerging Technologies: Adoption Growth Insights for Zero Trust Network Access)。GARTNERは、米国内外におけるGartner, Inc.やその関連会社の登録商標およびサービスマークです。ここでは、許可を取得したうえで使用しています。無断転載を禁じます。