アイデンティティ主導のZero Trustルールができる前は、公衆インターネット上の一部のSaaSアプリケーションは、セキュリティモデルとして接続ユーザーのIPアドレスに依存していました。ユーザーは、固定IPアドレスの範囲で、既知のオフィスから接続し、SaaSアプリケーションは、ログイン認証に加えて、そのアドレスをチェックしていました。

今でも多くのシステムがその2段階認証方式を採用しています。Cloudflare Oneのお客様は、Zero Trustモデルへの移行に伴い、この目的のために専用のエグレスIPを使用することができます。他のソリューションと異なり、このオプションを利用するお客様は、自らインフラストラクチャをデプロイする必要がありません。しかし、すべてのトラフィックがそれらの専用エグレスIPを使用する必要があるわけではありません。

本日、CloudflareがエグレスIPを使用するタイミングを管理者がコントロールできるようにするポリシーを発表しました。具体的には、管理者はCloudflareダッシュボードのルールビルダーを使用して、ID、アプリケーション、IPアドレス、ジオロケーションなどの属性に基づいて、いつ、どのエグレスIPを使用するかを決定することができます。この機能は、Zero Trustのサブスクリプションに専用エグレスIPを追加する企業契約のお客様であれば、どなたでもご利用いただけます。

なぜ、これを作ったのか?

今日のハイブリッドな職場環境において、企業はオフィス、データセンター、ローミングユーザーから出る従業員のトラフィックを管理するために、より一貫したセキュリティとITエクスペリエンスを実現することを切望しています。より合理的なエクスペリエンスを提供するために、多くの組織がSecure Web Gateways(SWG)のような最新のクラウド配信型プロキシサービスを採用し、オンプレミスアプライアンスの複雑な組み合わせから脱却しつつあります。

これらのレガシーツールの従来の利点の1つは、静的なソースIPに基づいて許可リストポリシーを作成する機能でした。ユーザーが一箇所に集中しているときは、エグレスロケーションに基づきトラフィックを確認することは簡単で、十分な信頼性がありました。多くの企業は、ユーザーが一箇所にとどまることなく移動しても、このようなトラフィック検証方法を維持することを望んでいるか、あるいは要求しています。

これまでCloudflareは、当社のプロキシであるZero Trustサービスのアドオンとして専用エグレスIPを提供することでこれらの組織をサポートしてきました。デフォルトのエグレスIPとは異なり、これらの専用エグレスIPは他のGatewayアカウントと共有されず、指定されたアカウントのプロキシトラフィックをエグレスするためにのみ使用されます。

以前のブログ記事で述べたように、お客様はすでにCloudflareの専用エグレスIPを使用して、ユーザーのプロキシードトラフィックを識別したり、サードパーティプロバイダの許可リストにこれらを追加したりしてVPN使用を非推奨としています。これらの組織は、固定された既知のIPを引き続き使用するというシンプルさの恩恵を受け、トラフィックは従来のオンプレミスアプライアンスのボトルネックやバックホールを回避することができます。

エグレスポリシーを使用する場合

Gatewayエグレスポリシービルダーは、ユーザーのアイデンティティ、デバイスのポスチャー、送信元/送信先IPアドレスなどに基づいて、管理者が柔軟かつ具体的にエグレストラフィックを設定できるよう支援します。

特定のユーザーグループに地域特有の体験(言語フォーマットや地域ごとのページの違いなど)を提供するために、特定のジオロケーションからトラフィックが流れ出る(エグレス)ことは一般的です。例えば、Cloudflareは現在、世界的なメディアコングロマリットのマーケティング部門と協業しています。インドにいるデザイナーやウェブエキスパートは、異なる国で展開されている広告やウェブサイトのレイアウトを検証する必要があることが多いのです。

ただし、これらのWebサイトでは、ユーザーの送信元IPアドレスのジオロケーションに基づいて、アクセスを制限または変更します。この目的だけのために、チームは追加のVPNサービスを利用する必要がありました。エグレスポリシーを使用すると、管理者はドメインIPアドレスまたは宛先国IPジオロケーションとマーケティング担当者を、専用の出力IPジオロケーションからドメインを確認する必要がある国へのエグレストラフィックと照合するルールを作成できます。これにより、セキュリティチームは、境界防御の穴やマーケティングのための別のVPNサービスを維持する必要がなくなり、このトラフィックに他のすべてのフィルタリング機能を適用できるようになり、安心できます。

他の使用例としては、サードパーティが管理するアプリケーションやサービスへのアクセスを許可することです。セキュリティ管理者は、チームのリソースへのアクセス方法を制御し、トラフィックにフィルタリングを適用することもできますが、サードパーティによって実施されるセキュリティ制御を変更できないことがよくあります。例えば、ある大手クレジット会社では、Zero Trustネットワークを経由する取引の危険性を検証するために、サードパーティーのサービスを利用していました。このサードパーティは、お客様の送信元IPの許可リストの作成を求めました。

この目標を達成するために、このお客様は専用のエグレスIPを使用して終了することもできましたが、これをすることにより、すべてのトラフィックが専用のエグレスIPを使用してデータセンターを経由することになります。そのため、ユーザーが他のサイトを閲覧しようとすると、そのトラフィックが上流への最も効率的な経路を取らない可能性があるため、劣悪な体験をすることになります。しかし、エグレスポリシーを使用することで、お客様はこのサードパーティプロバイダーのトラフィックにのみこの専用エグレスIPを適用し、その他のユーザーのトラフィックはデフォルトのゲートウェイ用エグレスIPを経由して流すことができます。

エグレスポリシーの構築

管理者がポリシーを設定するのがいかに簡単かを示すために、最後のシナリオを説明しましょう。私の組織はサードパーティーのサービスを使用しており、ユーザー名とパスワードによるログインに加え、ドメインにアクセスするために静的な送信元IPまたはネットワーク範囲を使用することを要求されます。

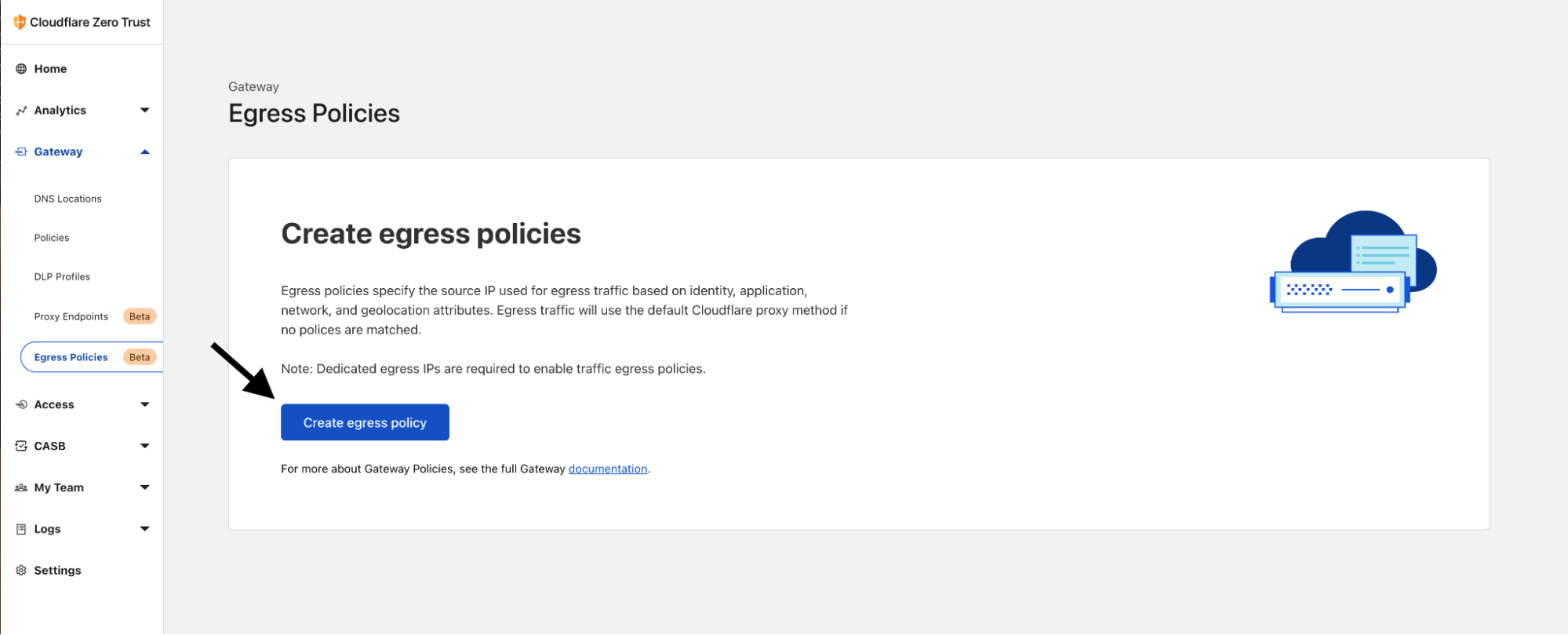

これを設定するには、Zero TrustダッシュボードのGatewayの下にある[エグレスポリシー]に移動するだけで良いのです。 そこで、「エグレスポリシーを作成」をクリックして設定を行います。

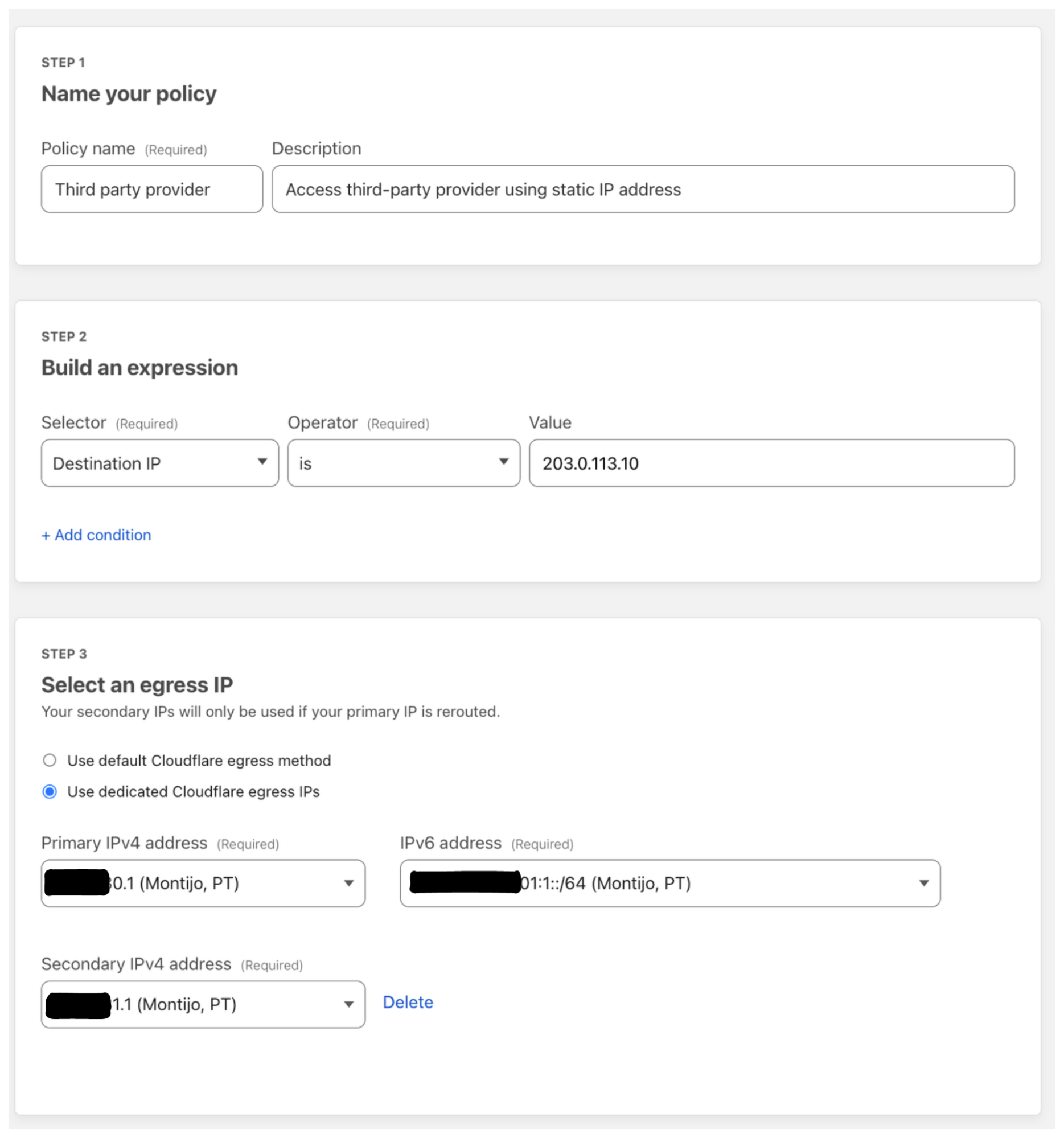

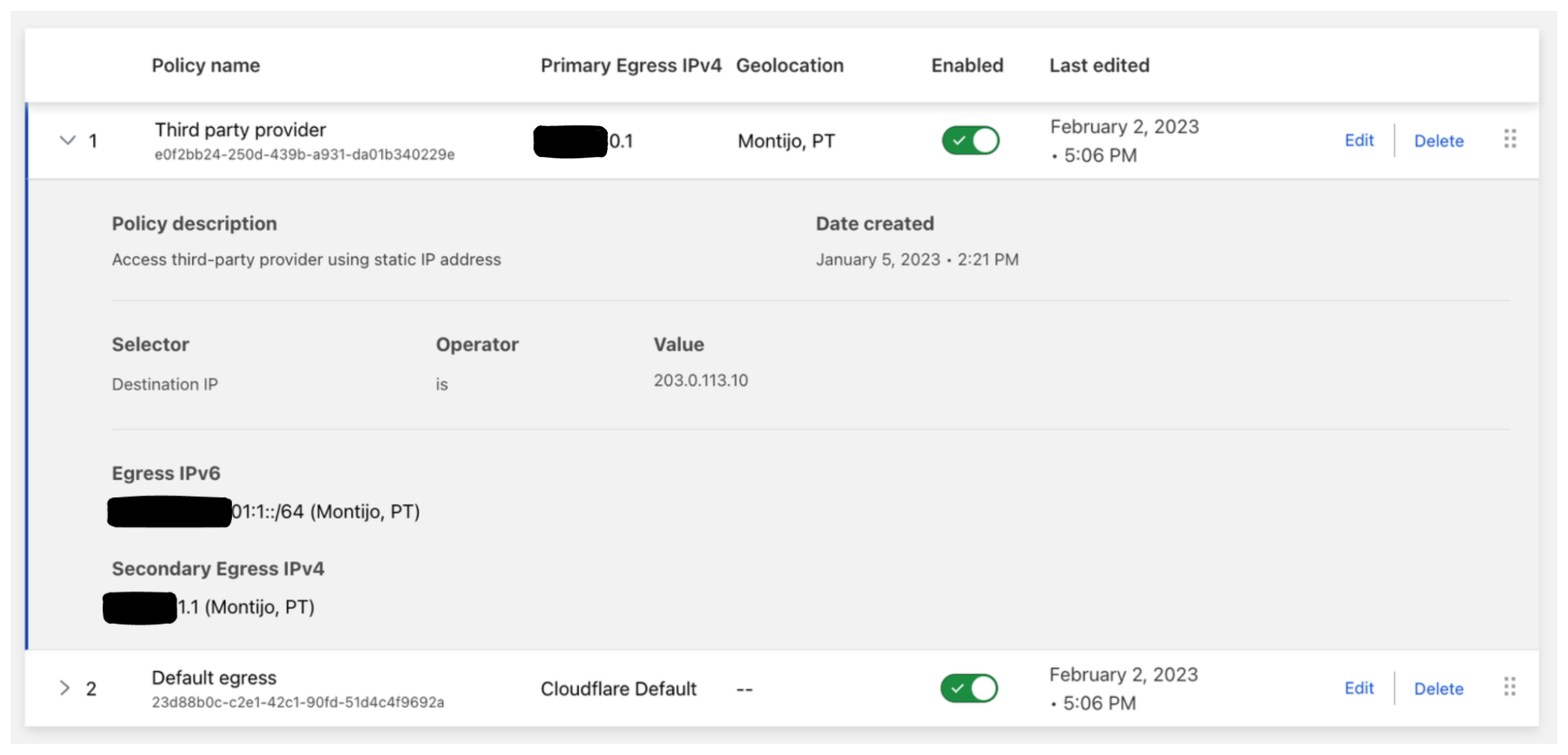

私の組織では、このサードパーティーのサービスにアクセスするユーザーのほとんどがポルトガルに住んでいるので、ポルトガルのモンティージョに割り当てられた専用のエグレスIPを使用することにしています。ユーザーは203.0.113.10にホストされているexample.comにアクセスするので、このサイトにすべてのトラフィックを一致させるために、宛先IPセレクタを使用します。ポリシー設定は以下の通りです:

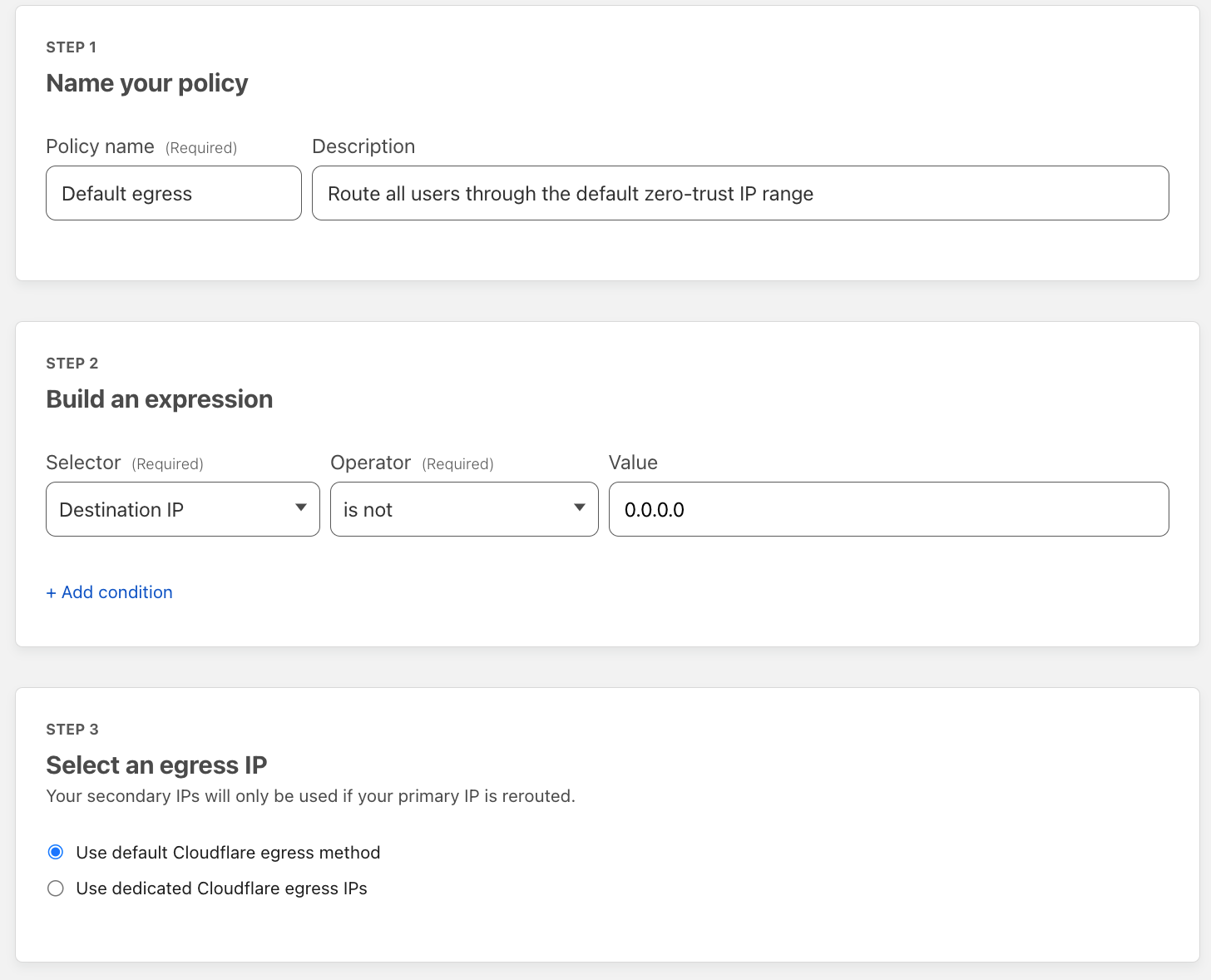

ポリシーが作成されたら、このサードパーティサービスに関連しない宛先のために専用のエグレスIPを使用しないように、組織用の「その他すべてのトラフィック」用のポリシーを設定します。このポリシーの追加は、共有のエンタープライズIPプールを経由してトラフィックを出すことで、ユーザーのプライバシーを維持しながら、最もパフォーマンスの高いネットワーク体験をユーザーに提供するためのカギとなります。

エグレスポリシーリストを見てみると、両方のポリシーが有効になっていることがわかります。これで、ユーザーがexample.comにアクセスしようとすると、エグレスIPとしてプライマリまたはセカンダリの専用IPv4またはIPv6範囲のいずれかが使用されるようになります。また、それ以外のトラフィックには、デフォルトのCloudflareエグレスIPが使用されます。

次のステップ

Cloudflareは、オンプレミスアプライアンスから移行する企業は、クラウドセキュリティスタックを介してより多くのトラフィックをプロキシする際に、引き続きシンプルさと制御性を求めていることを認識しています。Gatewayのエグレスポリシーにより、管理者は、ますます分散する従業員のトラフィックフローを制御することができます。

Cloudflareの専用エグレスIPを利用したポリシー構築にご興味のある方は、Cloudflare Zero Trust Enterpriseプランに追加するか、アカウントマネージャにお問い合わせください。