CIOが複数のソリューションを組み合わせて複雑な作業を行う中、私たちはMicrosoftとの協力関係を発展させ、最高のZero Trustソリューションを作り上げています。本日、Microsoft Azure Active Directory(Azure AD)とCloudflare Zero Trustの間で、リスクをプロアクティブに低減する4つの新しい統合を発表します。これらの統合されたサービスにより自動化が進み、セキュリティ担当者は、実装やメンテナンスではなく、脅威への対処に集中することができます。

Zero Trustとは何か、なぜ重要なのか?

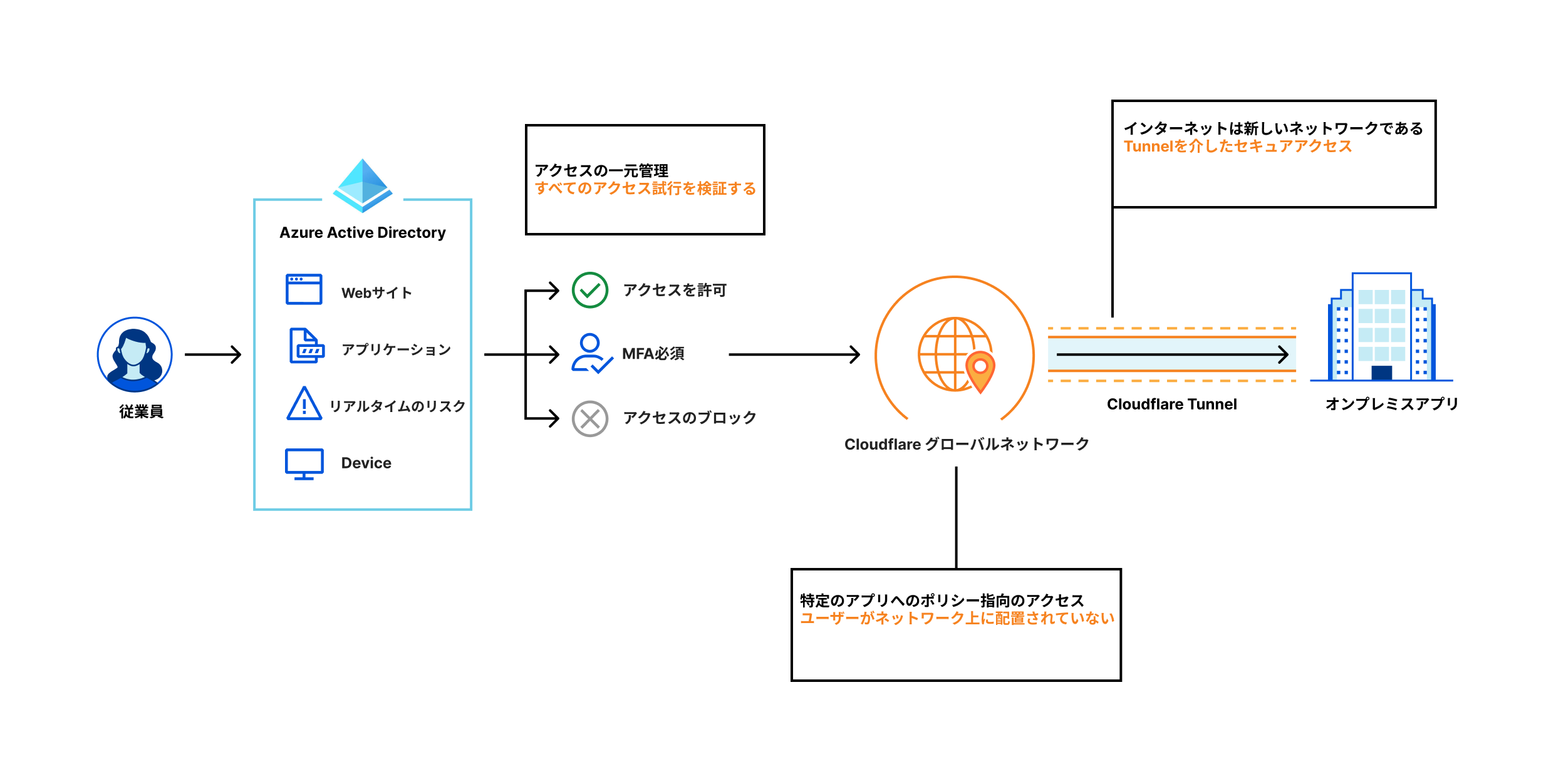

Zero Trustという言葉は業界で過剰に使われており、多くの混乱を引き起こしています。そこで、それを分析してみましょう。Zero Trustアーキテクチャでは、「決して信用せず、常に検証する」というアプローチを重視しています。一つの考え方として、従来のセキュリティ境界、すなわち「城と堀」モデルでは、メインドア(例えば、通常はVPN)にアクセスするだけで、建物内のすべての部屋(例えば、アプリ)にアクセスすることができました。Zero Trustモデルでは、メインドアからのアクセスだけに頼るのではなく、ロックされた各部屋(つまり、アプリ)へのアクセスを個別に取得する必要があります。Zero Trustモデルの主要なコンポーネントは、Azure ADなどのアイデンティティ(誰か)、Azure上のSAPインスタンスやカスタムアプリなどのアプリ(アプリケーション)、Cloudflare Accessルールなどのポリシー(誰がどのアプリケーションにアクセスできるか)、Microsoft Intuneが管理するラップトップなどのデバイス(アクセスをリクエストするエンドポイントのセキュリティ)、その他のコンテキストシグナルなどです。

あらゆる規模の企業が、加速するデジタルトランスフォーメーションと、ますます分散化する従業員に直面しているため、Zero Trustの重要性は今日さらに高まっています。「城と堀」モデルを離れ、インターネットが企業ネットワークになることで、あらゆるリソースにアクセスするあらゆるユーザーに対して、セキュリティチェックが必要になります。その結果、すべての企業、特にMicrosoftの幅広いクラウドポートフォリオの利用が増加している企業は、クラウドの導入に不可欠な要素として、 Zero Trustアーキテクチャを採用するようになっています。

CloudflareのZero Trustプラットフォームは、内部およびSaaSアプリケーションの認証に最新のアプローチを提供します。多くの企業では、SaaSや、オンプレミスまたはAzure上でホストされている企業アプリケーションが混在していることでしょう。CloudflareのZero Trustネットワークアクセス(ZTNA)製品は、当社のZero Trustプラットフォームの一部として、これらのアプリケーションをSaaSアプリケーションのように感じさせ、従業員がシンプルかつ一貫したフローでアクセスできるようにします。Cloudflare Accessは、統合リバースプロキシとして機能し、すべてのリクエストが認証、承認、暗号化されていることを確認することで、アクセス制御を実施します。

Cloudflare Zero TrustとMicrosoft Azure Active Directory

Azure ADとCloudflare Accessを、Zero Trustアーキテクチャの一部として使用しているお客様は数千に上ります。昨年発表したMicrosoftとの統合により、我々共通のお客様のためにパフォーマンスを損なうことなくセキュリティを強化することができました。CloudflareのZero TrustプラットフォームはAzure ADと統合され、組織のハイブリッドワーカーにシームレスなアプリケーションアクセス体験を提供します。

これをまとめると、我々がローンチした統合は、以下の2つの重要な問題を解決しました:

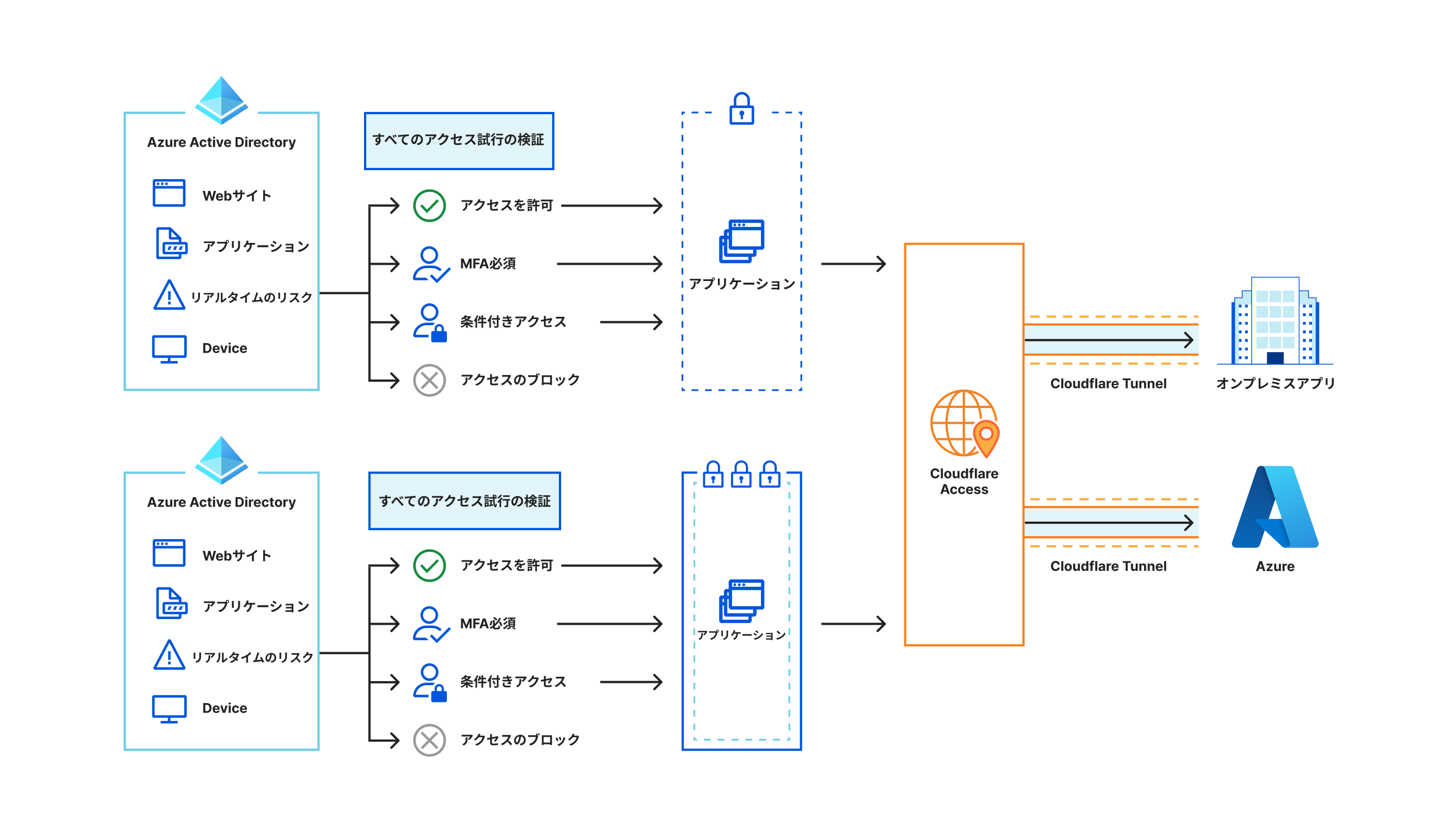

- オンプレミスのレガシーアプリケーションについては、 CloudflareがAzure ADのセキュアハイブリッドアクセスパートナーとして参加することで、お客様は追加開発なしに、SSO認証を使ってオンプレミスアプリケーションへのアクセスを一元的に管理できるようになりました。共通のお客様は現在、レガシーアプリケーションの前にビルトインパフォーマンスを備えた追加セキュリティレイヤーとして、Cloudflare Accessを簡単に使用できるようになっています。

- Azure上で動作するアプリの場合、共通のお客様はAzure ADとCloudflare Zero Trustを統合し、ユーザーID、グループメンバーシップ、Azure AD Conditional Accessポリシーに基づいたルールを構築することが可能です。ユーザーは、Azure ADの資格情報で認証し、Cloudflareのアプリコネクター、 Cloudflare Tunnelを使って、わずかな手順でCloudflare Accessに接続し、Microsoft Azure上で稼働するアプリケーションを公開できるようになります。Cloudflare Tunnelのインストールと設定のガイドを参照してください。

CloudflareのZero Trustとセキュリティソリューションに対する革新的なアプローチが評価され、Microsoftパートナーコミュニティで名誉ある格付けであるMicrosoft Security Excellence Awards 2022において、当社は「セキュリティソフトウェアイノベーター」アワードを受賞しました。

しかし、私たちはイノベーションを終えたわけではありません。Cloudflareではお客様からのフィードバックに耳を傾け、その懸念に対処するために、いくつかの新しい統合を発表しています。

本日発表するMicrosoftとの統合

本日発表する新しい統合は、以下の4つです-

1. アプリケーションごとの条件付きアクセス:Azure ADのお客様は、Cloudflare Zero Trustで既存の条件付きアクセスポリシーを使用することができます。

Azure ADでは、管理者は条件付きアクセスを使って、アプリケーションとユーザーの両方に対してポリシーを作成し、適用することができます。アプリケーションへのユーザーアクセスを制御するために使用できる幅広いパラメータを提供します(例:ユーザーリスクレベル、サインインリスクレベル、デバイスプラットフォーム、ロケーション、クライアントアプリなど)。Cloudflare Accessは、アプリケーションごとにAzure ADの条件付きアクセスポリシーをサポートするようになりました。これにより、セキュリティチームは、Azure ADまたはCloudflare Accessでセキュリティ条件を定義し、コード行を変更せずに両方の製品で実施することができます。

例えば、社内の給与計算アプリケーションをより厳格に管理するため、Azure ADに特定の条件付きアクセスポリシーを設定することが考えられます。しかし、社内Wikiのような一般的な情報系アプリケーションの場合、お客様はAzure ADの条件付きアクセスポリシーでそれほど厳密なルールを適用しないかもしれません。この場合、アプリグループと関連するAzure ADの条件付きアクセスポリシーの両方を、コードを変更することなくシームレスに、Cloudflare Zero Trustに直接接続することができます。

2. SCIM: Cloudflare Zero TrustとAzure Active Directoryの間でAzure ADグループを自動的に同期させ、CIOの組織での数百時間を節約できます。

Cloudflareのアクセスポリシーでは、Azure ADを使用してユーザーの身元を確認し、そのユーザーに関する情報(姓名、メール、グループメンバーなど)を提供することができます。これらのユーザー属性は常に一定ではなく、時間の経過とともに変化する可能性があります。あるユーザーが、本来ならアクセスすべきではない特定の機密リソースへのアクセスをまだ保持している場合、深刻な結果をもたらすかもしれません。

ユーザーの属性が変更された場合、管理者は当該ユーザーを含むすべてのアクセスポリシーを見直し、更新しなければならないことがよくあります。そのため、面倒なプロセスとなり、ミスが発生しやすくなります。

SCIM(クロスドメインID管理のためのシステム)仕様は、それを使用するエンティティ間のユーザーIDが常に最新であることを保証するものです。Azure ADとCloudflare Accessの共通のお客様に対し、まもなく、SCIMによるユーザーとグループのプロビジョニングおよびデプロビジョニングが可能になることを発表いたします。これにより、以下のことが実現されます。

-

IdPポリシーのグループセレクタにAzure ADのグループが事前に設定されるようになり、同期が保たれるようになります。ポリシーグループに加えられた変更は、管理者のオーバーヘッドなしに、即座にAccessに反映されます。

-

Azure AD上でユーザーがデプロビジョニングされると、Cloudflare AccessとGateway上でそのユーザーのすべてのアクセス権が取り消されます。これにより、ほぼリアルタイムで変更を行うことができ、セキュリティリスクを低減することができます。

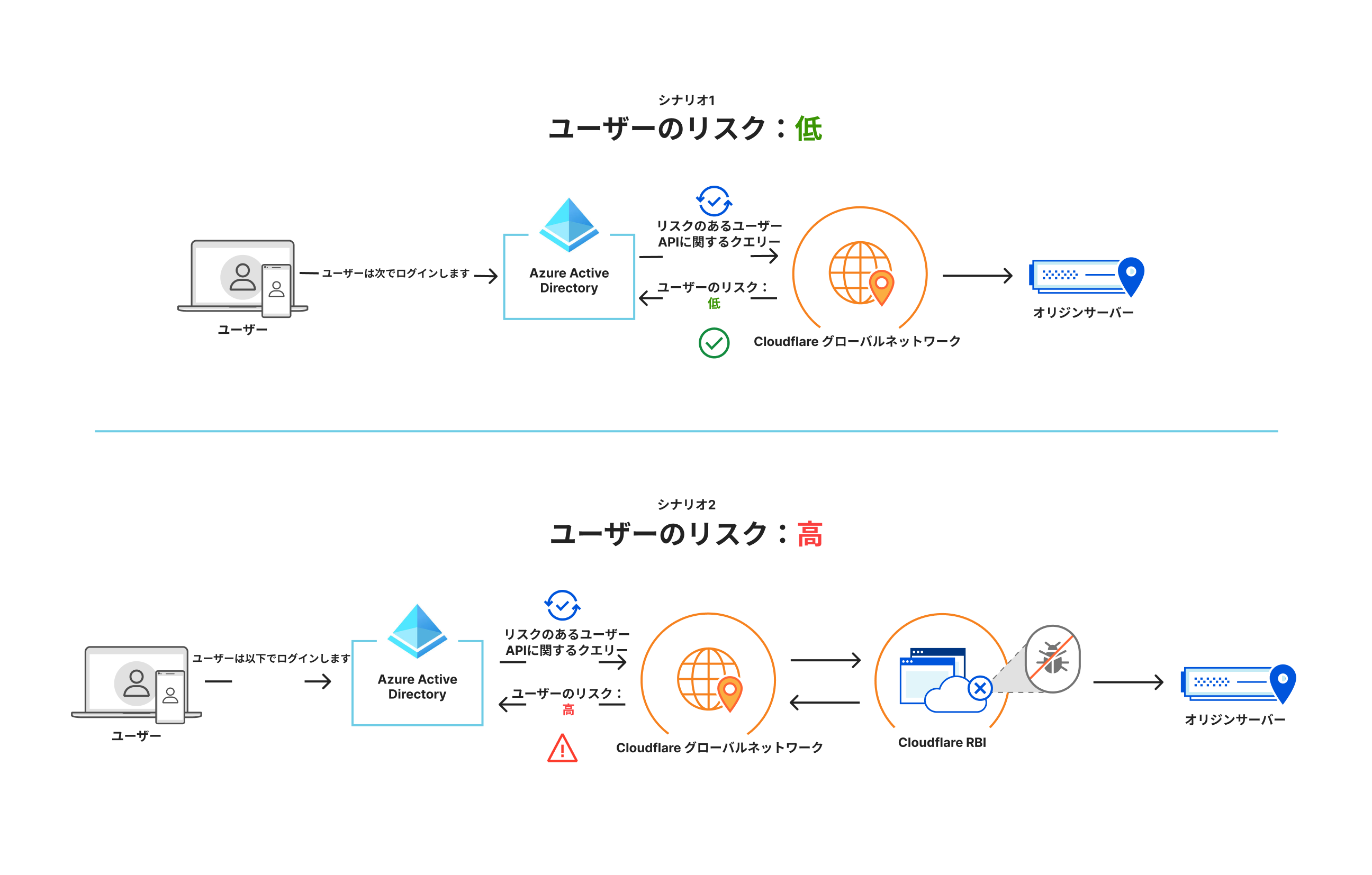

3. リスクの高いユーザーの分離:共通のお客様に対し、CloudflareのRBI製品を介して、請負業者などのリスクの高いユーザーを(ADシグナルに基づいて)ブラウザ分離セッションに分離することで、セキュリティレイヤーの追加を支援します。

Azure ADは、分析した多くのデータポイントに基づき、ユーザーを低リスク、中リスク、高リスクに分類しています。ユーザーの活動に基づいて、あるリスクグループから別のリスクグループに移動することがあります。ユーザーは、請負業者などの雇用形態、危険なサインイン行動、資格情報の漏えいなど、多くの要因に基づいて危険と判断される可能性があります。このようなユーザーは高リスクですが、そのユーザーがさらに深く評価される間に、低リスクな方法でリソースやアプリケーションへのアクセスを提供することができます。

現在、Azure ADグループとCloudflareブラウザの分離の統合をサポートしています。Azure AD上でユーザーが高リスクに分類された場合、このシグナルを利用して、Azure AD統合により自動的にそのユーザーのトラフィックを分離します。これは、リスクの高いユーザーが、安全で分離されたブラウザを通じてリソースにアクセスできることを意味します。もし、ユーザーが高リスクから低リスクに移行した場合、高リスクのユーザーに適用される分離ポリシーは適用されなくなります。

4. ガバメントクラウドの共同のお客様へのセキュリティ:ガバメントクラウド(「GCC」)のお客様に対して、Azure ADによる集中型アイデンティティおよびアクセス管理でより優れたセキュリティを実現します。また、インターネット全体に公開することなく、ガバメントクラウドのお客様をCloudflareのグローバルネットワークに接続し、追加のセキュリティレイヤーを確保できるよう支援します。

安全なハイブリッドアクセス(SHA)プログラムにより、まもなくAzure ADとCloudflare Zero Trustを統合し、ガバメントクラウド(GCC) のお客様は、ユーザー ID、グループメンバーシップ、Azure AD条件付きアクセスポリシーに基づいたルールを構築できるようになります。ユーザーはAzure ADの資格情報で認証し、Microsoft Azureで動作するアプリケーションを公開できるCloudflare Tunnelを使用して、わずかな手順でCloudflare Accessに接続することが可能になります。

「デジタルトランスフォーメーションは新しいセキュリティパラダイムを生み出し、企業はZero Trustの採用を加速しています。Cloudflare Zero TrustとAzure Active Directoryの共同ソリューションは、Swiss Reにとって従業員全体へのZero Trustの導入を容易にし、コアビジネスに集中できるようになることで、成長を促進するものとなります。この共同ソリューションによって、SSO を超えて、アプリケーションにどこからでも摩擦なく安全にアクセスでき、適応力のある従業員を強化できます。また、この共同ソリューションは、ユーザー、デバイス、ネットワークを網羅する総合的なZero Trustソリューションを提供してくれます。」

- Swiss Re ディレクター、Botond Szakács氏

「クラウドネイティブの Zero Trustセキュリティモデルは、企業がクラウドファースト戦略を採用し続ける中で、絶対必要なものとなってきています。CloudflareとMicrosoftは、CIOチームが攻撃を未然に防ぎ、ポリシーとリスクを動的に制御し、Zero Trustのベストプラクティスに沿って自動化を促進するために安定した製品統合を共同開発しました。

- Microsoft IDとネットワークアクセス部門プレジデント Joy Chik氏

今すぐお試しください!

当社のZero Trust製品とAzure Active Directoryの統合についてさらに詳しい情報をご希望ですか?広範なリファレンスアーキテクチャは、Zero Trust体制の開始を支援し、必要に応じて上記の特定のユースケースを追加できます。また、Microsoftとの共同ウェビナーでは、我々の共同Zero Trustソリューションとその開始方法について説明しています。

今後の展開は?

私たちの取り組みはいま始まったばかりです。私たちは革新を続け、Cloudflare Zero TrustとMicrosoft Securityの共同ソリューションでお客様の問題を解決したいと考えています。この共同ソリューションを利用し続ける中で、他に何か構築してほしいものがあれば、ぜひフィードバックをお寄せください。