2022年3月25日(金)、GoogleはChromiumベースのすべてのWebブラウザに対して、深刻度の高い脆弱性(CVE-2022-1096)を修正するための緊急セキュリティアップデートを公開しました。本稿執筆時点では、大多数のユーザーがローカルブラウザにパッチを適用するまで、この脆弱性についての詳細の公開は制限されています。

すべてのユーザーがローカルのWebブラウザをアップデートしておくことが大切です。これは、誰もが自分のチームのサイバーセキュリティ対策に貢献できる、迅速かつ簡単な行動の1つです。

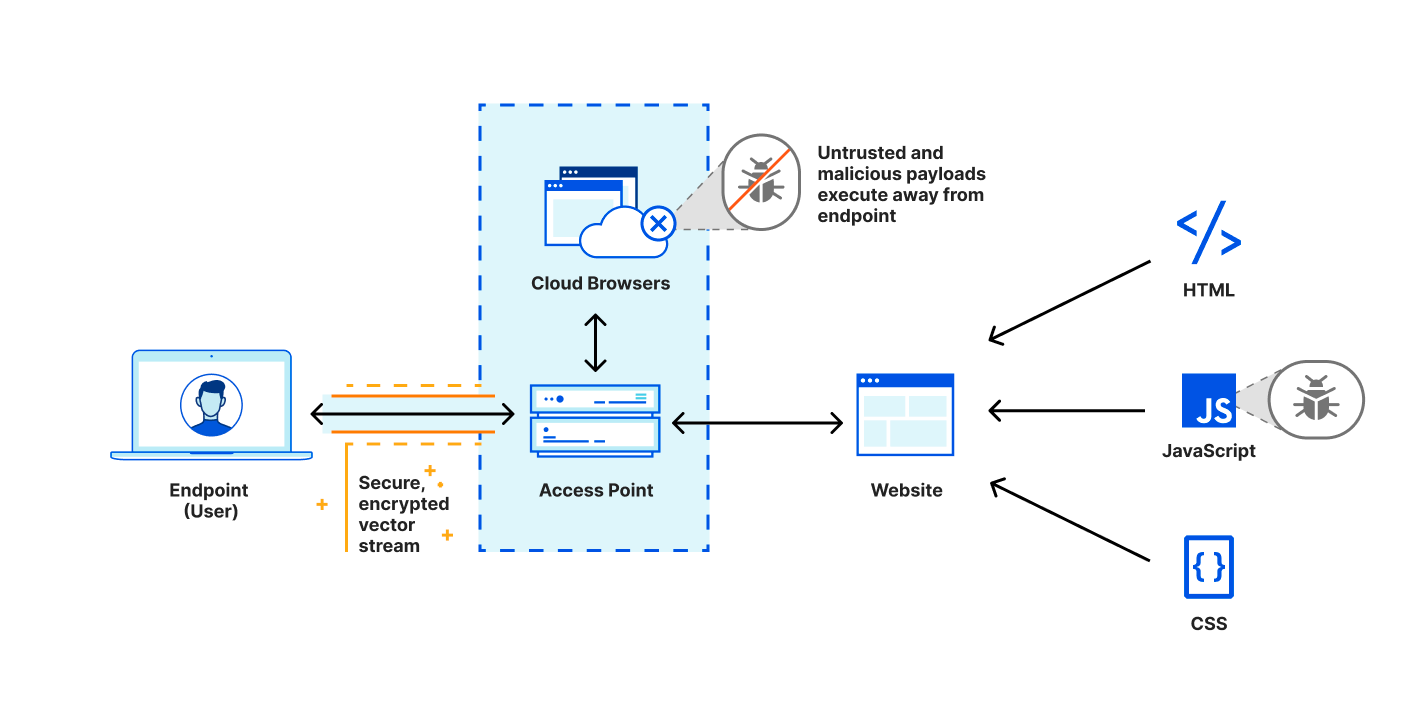

すべてのユーザーが直ちにブラウザをアップデートしたとしても、それはアップデート前に存在した脅威に対する事後的な対応に過ぎません。Zero Trustとリモートブラウザ分離のサービスを使用して、ブラウザのゼロデイ脅威の影響を軽減する、Cloudflareによるプロアクティブなアプローチの仕組みを見てみましょう。Cloudflareのリモートブラウザ分離サービスは、ゼロデイ脅威から保護するために新しく構築されており、当社のグローバルネットワーク上のすべてのリモートブラウザには既にパッチが適用されています。

Cloudflare Zero Trustがブラウザのゼロデイ脅威から保護する仕組み

Cloudflare Zero Trustは、インターネットをブラウジングしているユーザーをゼロデイ脅威から保護するために、階層的な防御戦略を適用しています。

- Cloudflareのローミングクライアントは、インターネットトラフィックを暗号化されたトンネル経由で近傍のCloudflareデータセンターに誘導し、検査とフィルタリングを行います。

- CloudflareのセキュアWebゲートウェイは、当社のネットワークインテリジェンス、ウイルススキャン、脅威フィードに基づいてトラフィックを検査し、フィルタリングします。既知の悪意のあるサービスへのリクエストはブロックされ、リスクの高いトラフィックや未知のトラフィックは、リモートブラウザによって自動的に処理されます。

- Cloudflareのブラウザ分離サービスは、リモートブラウザですべてのWebサイトのコードを実行し、未知のWebサイト内の脅威からパッチが適用されていないデバイスを保護します。

未知のものからの保護

しばしば悪用されるゼロデイ脅威は、検出されることなく現実世界に存在し、電子メールやカスタマーサポートチケットなどの外部コミュニケーションポイントにある危険なリンクを通じて、ユーザーを積極的に狙います。このリスクを排除することはできませんが、リモートブラウザの分離を利用して攻撃対象領域を最小化することで、リスクを軽減することができます。Cloudflareのブラウザ分離サービスは、ゼロデイ脅威から保護するために新しく構築されています。

- エンドポイントデバイスから物理的に分離されたリモートブラウザですべてのWebコードを実行することにより、侵害されたWebページがエンドポイントデバイスに影響を及ぼすことを防ぎます。エンドポイントデバイスは、当社のネットワークからシンHTML5リモートシェルと、リモートブラウザからベクトル描画コマンドを受け取るだけです。

- ブラウザセッションの終了時にリモートブラウザを自動的に破棄し、既知のクリーンな状態に再構築することで、侵害の影響を軽減します。

- すべてのリモートブラウザのエグレストラフィックを暗号化し、仮想化技術でリモートブラウザをセグメント化し、グローバルネットワーク内の物理ハードウェアにブラウザを分散させることで、近傍のリモートブラウザを保護します。

- 統合されたセキュアWebゲートウェイのログに、すべてのリモートのエグレストラフィックをロギングすることで、セキュリティインシデント対応チーム(SIRT)をサポートします。

世界中のリモートブラウザにパッチを適用

このようなセキュリティ対策が施されていても、ブラウザのパッチ適用が侵害のリスクを排除するために重要であることに変わりはありません。ローカルブラウザとリモートブラウザのパッチ適用プロセスは、侵害とゼロデイ脆弱性の回避の違いという2つの異なるシナリオになります。

従業員のローカルブラウザにパッチを適用するには、業務の中断をユーザーに丁重に依頼してブラウザをアップデートするか、モバイルデバイス管理技術を適用してアップデートを強制することで、業務を中断させる必要があります。いずれも、ユーザーの満足度を高めるものではなく、迅速な軽減を実現するものでもありません。

リモートブラウザへのパッチ適用は、根本的に異なるプロセスです。リモートブラウザ自体は当社のネットワーク上で動作しています。セキュリティパッチはCloudflareネットワーク上のリモートブラウザに自動的に適用されるため、ユーザーや管理者側の作業は必要ありません。分離されたWebサイトへのトラフィックは、パッチが適用されたリモートブラウザで自動的に処理されます。ユーザーがローカルブラウザを再起動する必要はありません。

最後に、CVE-2022-1096のようなブラウザベースの脆弱性は、決して珍しいものではありません。cvedetails.comによれば、2021年には300件以上、2022年にはすでに40件以上が報告されています。管理者は、組織内のブラウザの脅威を迅速に軽減し、パッチを適用するよう計画することが大切です。

Cloudflareブラウザ分離の利用を開始する

Cloudflareブラウザ分離は、セルフサービスと企業の両方のお客様にご利用いただけます。私たちのネットワークは、小規模なスタートアップから大企業まで、お客様のチームの拠点に関係なく、高速で安全なリモートブラウジングを提供する準備ができています。

開始するには、当社のWebサイトをご覧ください。また、ブラウザの分離の評価にご興味がある場合は、当社のチームにクライアントレスWeb分離のデモをご依頼ください。