CIOにとってネットワーキングは大変なプロセスですが、それが一層大変になることが少なくありません。企業ネットワークには接続が必要なものが多く、各々異なる接続方法が必要です。ユーザーデバイスはセキュアWebゲートウェイ経由の管理された接続が必要、オフィスはパブリックインターネット経由または専用の接続が必要、データセンターは独自のプライベートまたはパブリックな接続が必要といった具合です。加えて、クラウド接続も管理しなければなりません。ユーザーがリソースにプライベートかつ安全に、侵害されない方法でアクセスできるようにしたいだけなのに、それらの異なるシナリオすべての接続を管理し、プライバシーとコンプライアンスの要件遵守も確認するのは実に面倒です。

Cloudflareは、Cloudflare Oneでお客様の接続をシンプルにします。直接的なクラウド相互接続をCloudflare Network Interconnect(CNI)でサポートすることによりお客様の相互接続のニーズをすべて満たすワンストップショップになれたことを、本日発表できて嬉しい限りです。

IBM Cloud、Google Cloud、Azure、Oracle Cloud Infrastructure、Amazon Web Servicesをお使いのお客様は、プライベートクラウドインスタンスからCloudflareへの直接接続ができるようになりました。このブログでは、直接クラウド相互接続が重要な理由、Cloudflareでそれが容易になる仕組み、Cloudflareが直接クラウド接続を当社の既存のCloudflare One製品に統合し、Cloudflare上に構築されたお客様の企業ネットワークに一段上のセキュリティを提供する仕組みについてお話します。

パブリッククラウドにおけるプライバシー

パブリッククラウドコンピューティングのプロバイダーは、自社が提供するコンピューティング能力は誰でも利用可能という前提で構築されています。あなたのクラウドVMと私のクラウドVMが同じマシン上で並んで稼働し、互いにそのことを知らずにいる可能性があるのです。それらのクラウドを出入りするワイヤー上のデータについても、同じことが言えます。あなたのデータと私のデータは同じワイヤー上を流れていてインターリーブしているかもしれませんが、どちらも何が起こっているか知りません。

オーナーシップを分離して放棄することは、気が楽にはなる一方で恐ろしくもあります。あなたも私も物理マシンを稼働する必要はなく、自分の接続を買う必要もありませんが、自分のデータやコンピューティングの所在や状態については、他の数百万のユーザーと一緒にデータセンターにあること以外は何の保証もありません。

これは、多くの企業にとって受け入れ難いことです。企業には、自社だけがアクセスできるコンピューティングが必要なのです。たとえば、クラウドでのコンピューティングが支払データの保存だとすると、一般にはアクセスできず、プライベート接続を通してアクセスするようにしなければなりません。クラウドの利用者には、政府の規制上、クラウドがパブリックインターネットからアクセス不能でなければならないというコンプライアンス要件があるかもしれません。あるいは、単にパブリッククラウドやパブリックインターネットを信用できず、露出をできるだけ制限したいと考えているのかもしれません。お客様は自社だけがアクセスできるプライベートクラウド、つまり仮想プライベートクラウド(VPC)を望んでいるのです。

この問題を解決して、プライベートに保つべきクラウドコンピューティングへのアクセスをそのオーナーに限定するため、クラウド各社はプライベートクラウド相互接続(クラウドから顧客への直接ケーブル)を開発しました。製品名でご存じかもしれません。AWSではDirectConnect、AzureではExpressRoute、Google CloudではCloud Interconnect、OCIではFastConnect、IBMではDirect Linkと呼ばれています。クラウド各社は、顧客のデータセンターへプライベートなクラウド接続を提供することにより、顧客の主要な悩みを解決します。つまり、コンピューティングをプライベートに提供するということです。こうしたプライベートリンクにより、VPCは接続された企業ネットワークからのみアクセスできるようになります。こうしてエアギャップで隔離するセキュリティ対策ができ、顧客はデータセンターの運営と保守をクラウドへ移すことができます。

パブリックインターネットにおけるプライバシー

しかし、VPCと直接クラウド相互接続がインフラのクラウド移行という問題を解決しても、企業ネットワークをオンプレミスのデプロイメントから移す際には、全く別の課題が持ち上がります。自社のすべてのリソースをつなぐ企業ネットワークが無くなれば、プライベートクラウド接続をどう維持すればよいのかという課題です。

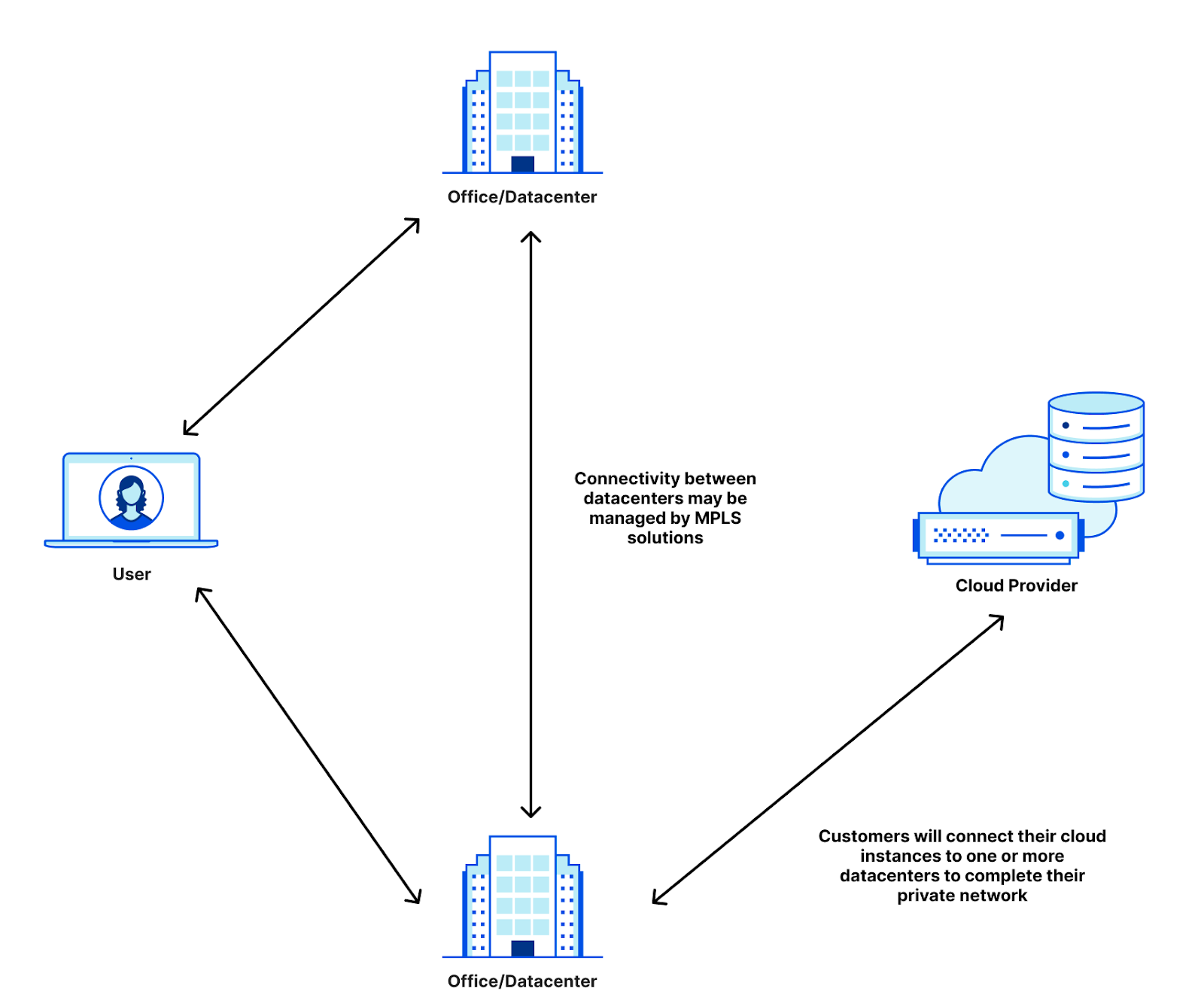

データセンター、オフィス、Azureインスタンスをつないでいる企業を例として考えてみましょう。この会社には現在、データセンター、オフィス、クラウドインスタンスのいずれかがホストするアプリケーションに接続するリモートユーザーがいるとします。オフィスユーザーはクラウド上のアプリケーションに接続し、現在はこれらすべてを会社が管理しているとします。この場合、リモートユーザーが必要なアプリケーションにアクセスする前にデータセンターやオフィスへトンネルするVPNを使うことがあります。オフィスとデータセンターは、接続プロバイダーからリースしているMPLSで接続するのが一般的です。また、それとは別に、IBM DirectLink経由で接続するプライベートIBMインスタンスがあるとすると、CIOは3つの接続プロバイダーを管理しなければならないということになります。その上、内部アプリケーション用のアクセスポリシー、複数建物にまたがるネットワークのファイアウォール、プロバイダーアンダーレイ上のMPLSルーティング実装もやらなければなりません。

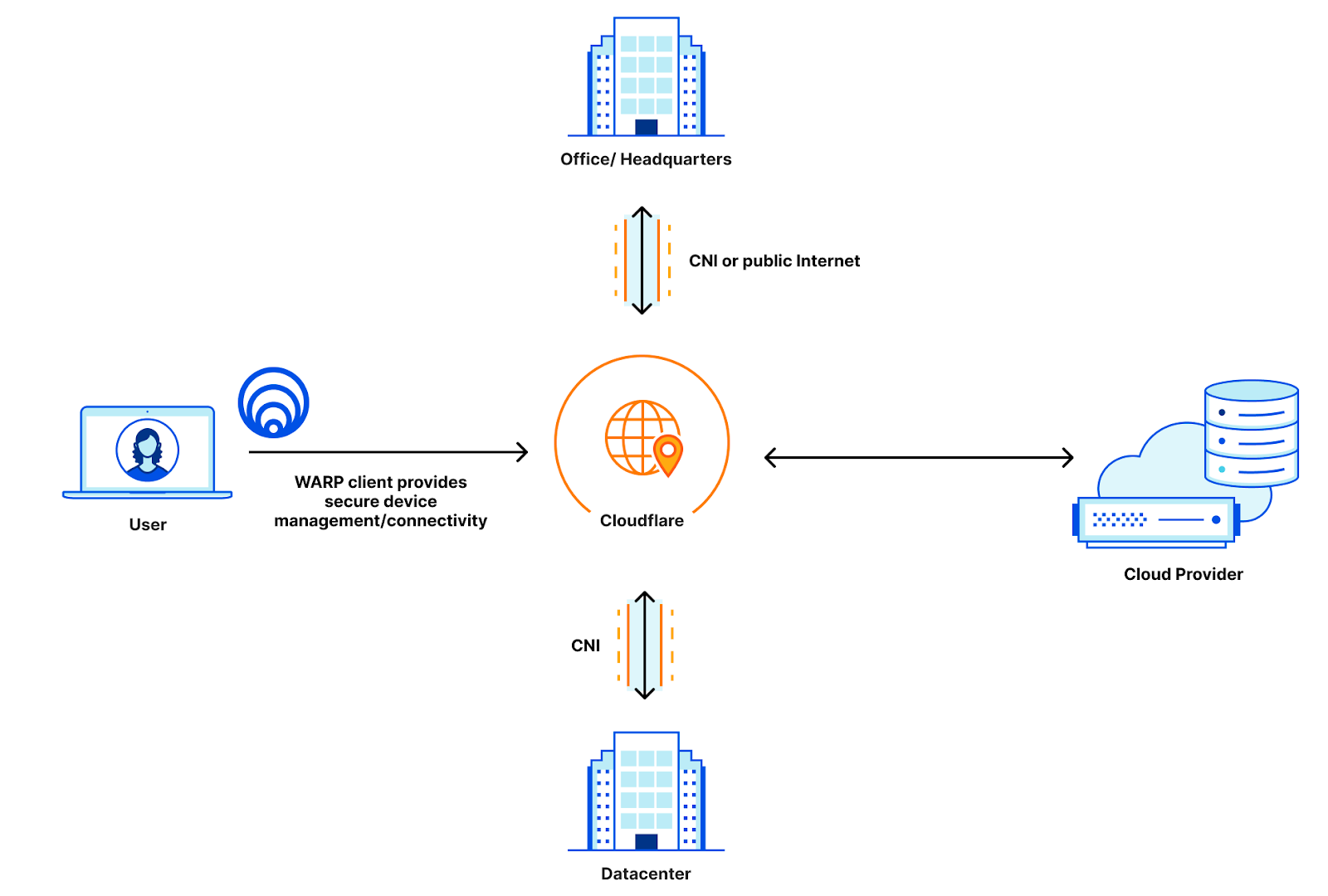

Cloudflare Oneは、異なる接続オプションすべてのネットワークとしてCloudflareを企業が挿入できるようにすることで、このプロセスを簡略化します。建物間やクラウド間の接続を実行する代わりに、Cloudflareへの接続さえ管理すればよくなります。

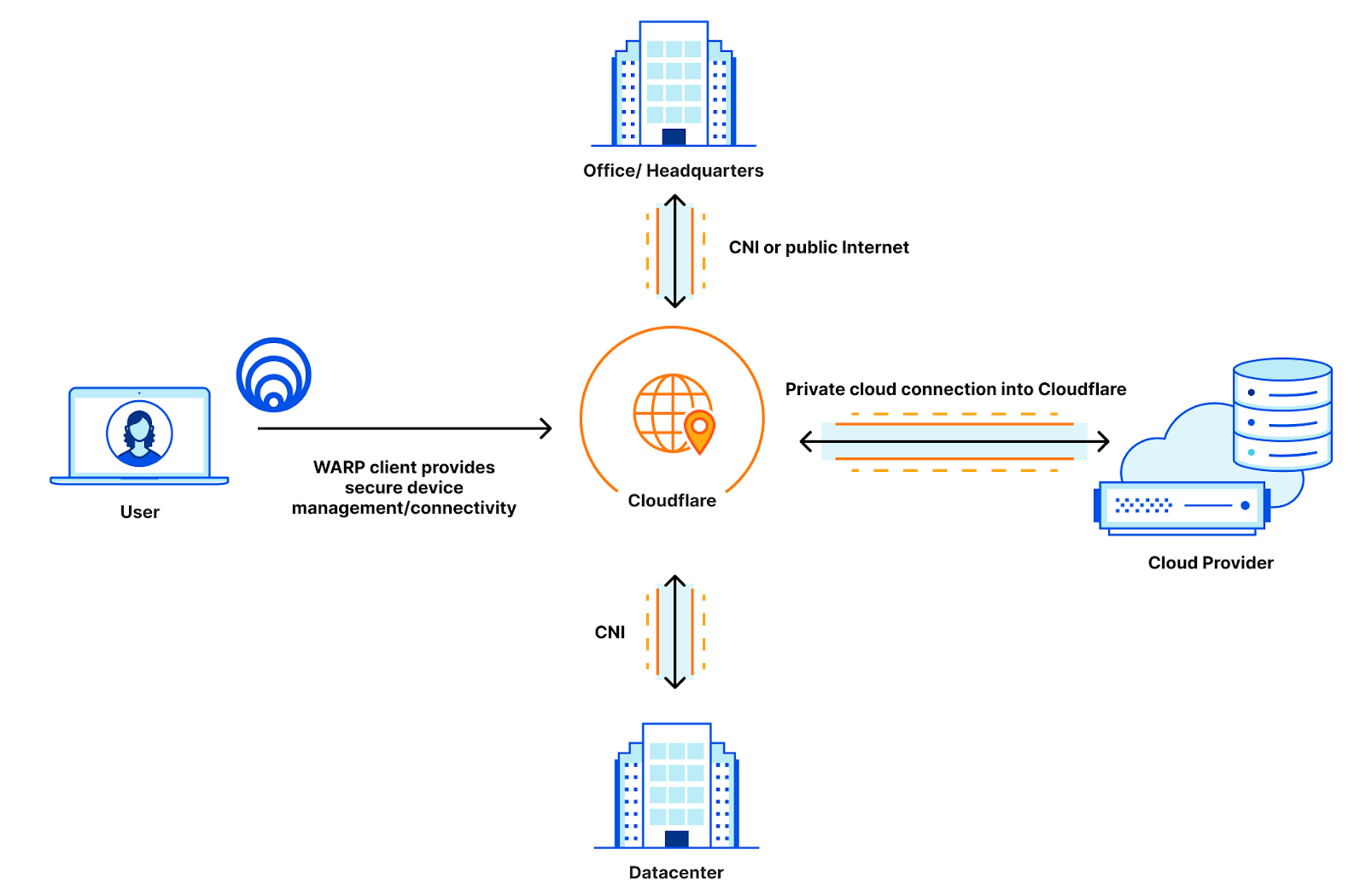

WARPがリモートユーザーの接続を管理し、Cloudflare Network Interconnect(CNI)がデータセンターやオフィスからCloudflareへのプライベート接続を提供します。そして、そのすべてをアプリケーション監視のためのAccessポリシーとMagic WANで管理して、ユーザーを必要とする行き先へルーティングすることができます。当社がCloudflare Oneをリリースしたことで、接続が下図のように簡略化されました。

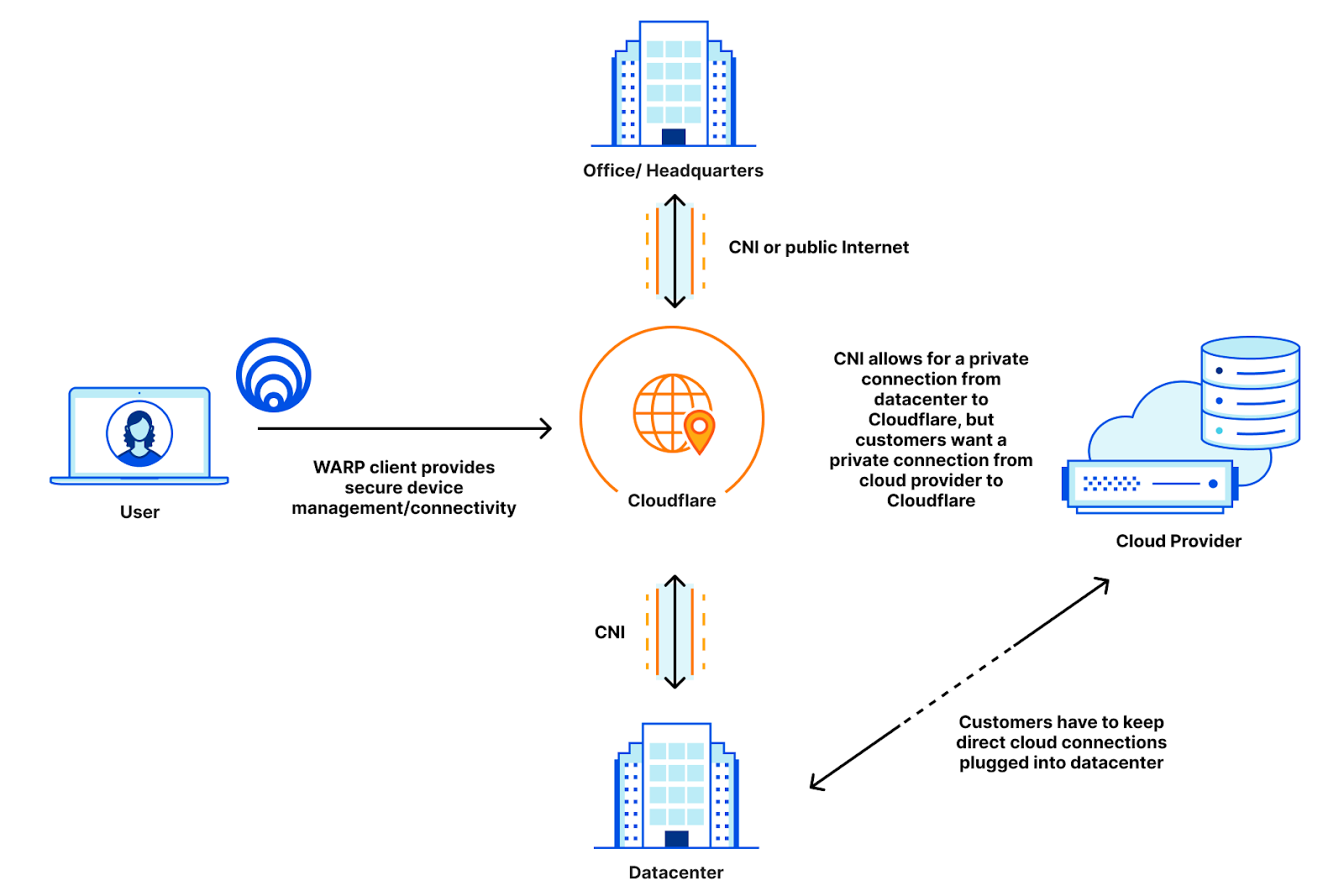

以前は、プライベートクラウドを使うユーザーはクラウドインスタンスをパブリックインターネットに露出するか、プライベートクラウドインスタンスをCloudflareへ直接接続せず自社データセンターに接続したままにして、最適とは言えないルーティングに甘んじるかしかありませんでした。つまり、それらのユーザーは自社のデータセンターへの直接プライベート接続を維持しなければならず、簡単なはずのソリューションの運用がややこしくなっていたのです。

現在はCNIがクラウド環境をサポートしていますので、この会社はプライベートクラウドリンクを自社データセンターではなくCloudflareへ直接開設することができます。それにより、この会社は同社の全リソースを結ぶ真の中継者としてCloudflareを使うことができ、ファイアウォールやアクセスポリシー、リソースのルーティングの管理をCloudflareに任せることができます。これで、ルーティング管理に必要なベンダーをCloudflare一社に絞ることが可能になります。

すべてをCloudflareに直接接続してしまえば、リソース間のルーティングやファイアウォールをMagic WANで管理することができます。ユーザーポリシーをAccessで直接設定し、パブリックインターネットへのエグレスポリシーも250か所以上あるCloudflareのデータセンターのいずれかでGatewayを通して設定できます。すべてのオフィスとクラウドが、パブリックアクセスも一般公開されたピアリングリンクもない密封されたネットワーク上で相互に通信します。そして最も重要なのは、これらのセキュリティ対策やプライバシー保護策がユーザーに対して完全な透明性を確保しながら実行される点です。

では、お客様のクラウドをどうCloudflareへ接続していただけるかについてお話しましょう。

迅速なクラウド接続

クラウド接続にあたって最も重要なのは、いかに簡単にできるかです。クロスコネクトの表示を待ったり、LOAを取得したり、光信号のレベルを監視したり、接続のプロビジョニングで通常行うことすべてをするのに、長い時間を費やす必要はありません。クラウドプロバイダーからの接続はクラウドネイティブでなければなりません。クラウドネイティブなら、既存ポータルから直接クラウド接続のプロビジョニングを行い、直接クラウド接続のための既存ステップに従うだけでいいはずです。

このことから、当社は新しいクラウドサポートによりCloudflareとの接続を一層簡単にしました。当社は現在、IBM、AWS、Azure、Google Cloud、OCIとの直接クラウド接続をサポートしており、お客様はお使いのクラウドプロバイダーから直接Cloudflareへ、自社データセンターへ接続する要領で接続のプロビジョニングを行えます。プライベート接続をCloudflareへ移すということは、自社でインフラを保守しなくてよくなるということです。Cloudflareがお客様のインフラストラクチャになりますので、自社デバイスへのクロスコネクトの注文やLOAの取得、光信号レベルのチェックを心配する必要はありません。これがいかに簡単かを知っていただくため、Google Cloudを例に挙げて段階を追って説明しましょう。

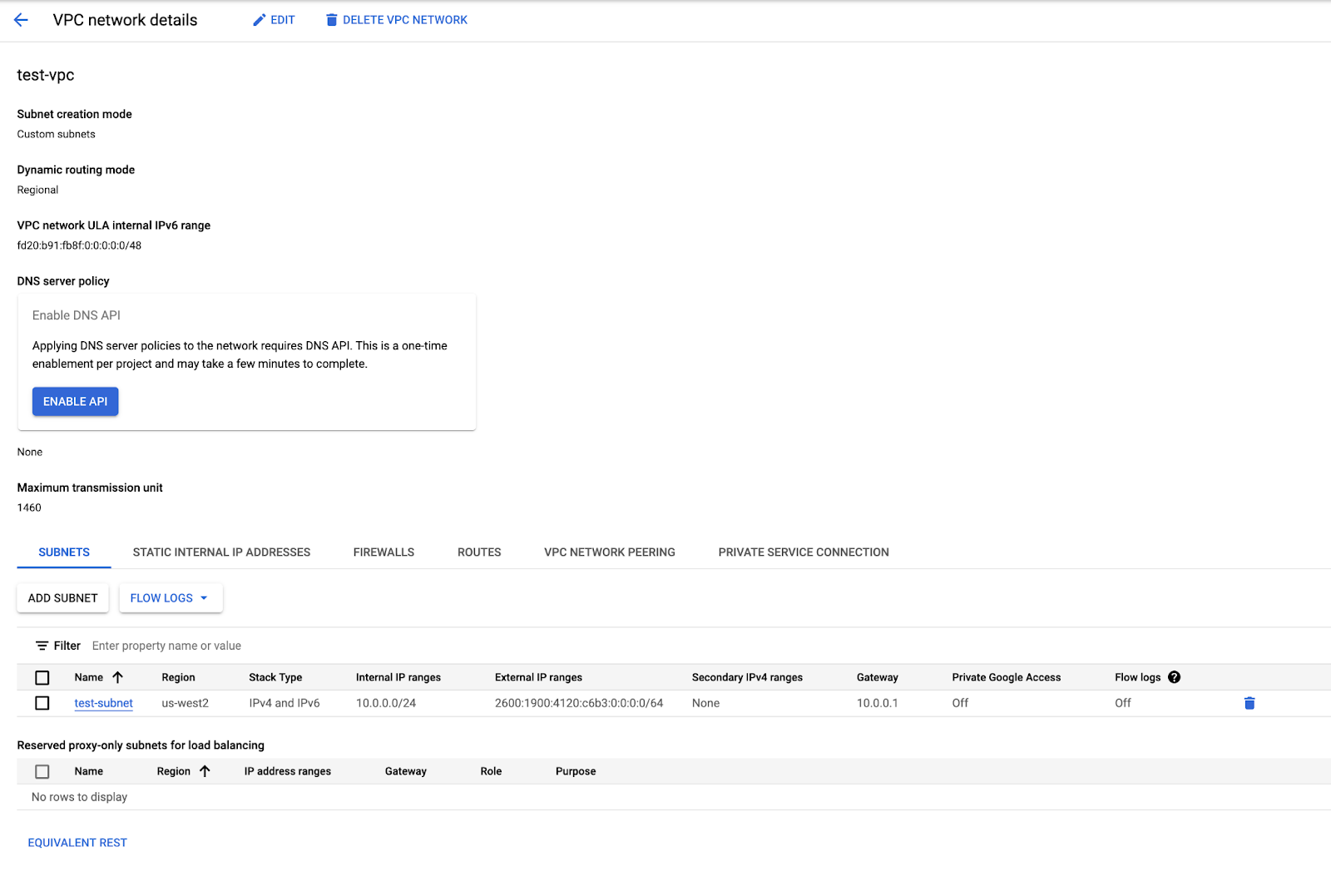

どのクラウドでも、接続のプロビジョニングの第一ステップは接続のリクエストです。Google Cloudでは、VPCネットワーク詳細の「プライベートサービス接続(Private Service Connection)」を選択することによりリクエストできます。

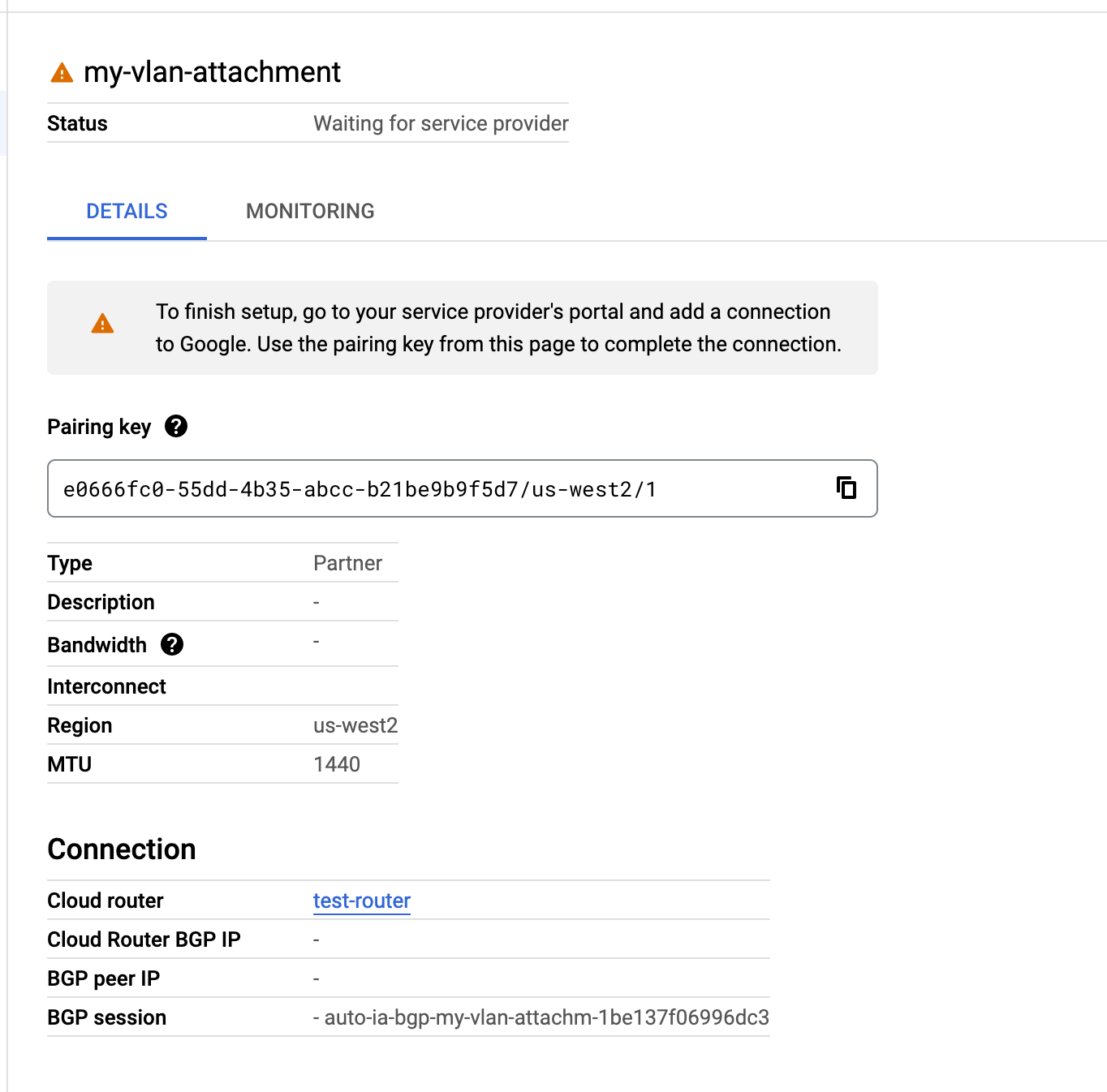

次に、パートナー接続か直接接続かを選択します。Cloudflareの場合は、パートナー接続を選択します。指示に従って接続する地域とデータセンターの所在を選択すると、接続IDと呼ばれるものを取得できます。このIDは、Google CloudとCloudflareがお客様のVPCとのプライベート接続を識別する際に使います。

このスクリーンショットでは、パートナー側で接続を設定する必要があると表示されています。この場合は、そのキーを使って既存リンク上に仮想接続を自動プロビジョニングすることができます。プロビジョニングのプロセスは、次の5ステップで構成されています。

- プライベート接続を確立するために、お客様の接続に一意のVLANを割り当て

- BGPポイントツーポイント接続に一意のIPアドレスを割り当て

- Cloudflare側でBGP接続をプロビジョニング

- この情報をGoogle Cloudへ返し、接続を作成

- 接続を受け入れ、VPCのBGPプロビジョニングは完了

これらのステップはすべて自動で実行され、数秒で完了しますので、お客様がIPアドレスとVLANを取得される頃にはCloudflare側の接続プロビジョニングは既に完了しています。お客様が接続を受け入れて設定する頃にはすべての準備ができており、Cloudflareを経由するトラフィックのプライベートルーティングを簡単に始められます。

こうして接続は確立できました。続いて、お客様のクラウドインスタンスへのプライベート接続によってお使いのCloudflare One製品のすべてを統合する方法についてお話します。

Magic WANを使ったプライベートルーティング

Magic WANはCloud CNIと非常にうまく統合するため、お客様はMagic WANで構築したプライベートネットワークへVPCを直接接続できます。プライベートなルーティングですので、内部ルーティング用のプライベートアドレス空間(10.0.0.0/8など)も広報できます。

以前は、お客様のクラウドVPCは公的にアドレスを付与できるものでなければなりませんでした。Cloud CNIの場合は、CloudflareがポイントツーポイントのIPアドレス範囲を割り当てますので、お客様は内部スペースをCloudflareへ広報でき、Magic WANがトラフィックをお客様内部のアドレススペースへルーティングします。

Accessで安全な認証

多くのお客様がCloudflare TunnelをAccessと組み合わせて使い、クラウドプロバイダーがホストする認証サーバーへの安全なパスを確保されています。しかし、認証サーバーが一般にアクセス可能である必要がないとしたらどうでしょう?AccessとCloud CNIを組み合わせれば、お使いの認証サービスをCloudflareへ接続することができます。認証トラフィックはすべて、Accessがプライベートパスで認証サービスへ返すため、パブリックインターネットを経由する必要はありません。

Gatewayでクラウドエグレスを管理

自社ネットワーク外の者には自社クラウドサービスにアクセスして欲しくないと思われるかもしれませんが、時にはパブリックインターネットへの通信が必要になります。幸い、Gatewayがその点をカバーしており、Cloud CNIを使ってCloudflareへのプライベートパスを獲得することができます。エグレスポリシーはすべてCloudflareが管理しますので、クラウドサービスのアウトバウンドトラフィックを、自社ネットワークから出る他のすべてのトラフィックを監視するのと同じ場所から注視することができます。

Cloud CNI:安全、機能的、簡単

Cloudflareは、Zero Trustとネットワークセキュリティを簡単で邪魔にならないものにすることにコミットしています。Cloud CNIで、お客様のネットワークは他のすべてのものと同様に管理しやすくなり、お客様はネットワークの構築方法ではなくその上に何を作るかに集中しやすくなります。

Cloud CNIに関心をお持ちの方は、今すぐ当社へご連絡ください。シームレスで簡単なZero Trustの世界へご案内します。