ここ1か月ほど、複数のVoice over Internet Protocol(VoIP)プロバイダーが、REvilを名乗る主体による分散型サービス妨害 (DDoS)攻撃の標的にされました。クリティカルなHTTP WebサイトやAPIエンドポイントを狙ったL7攻撃と、VoIPサーバーのインフラストラクチャを狙ったL3/4攻撃とを組み合わせたマルチベクトル型攻撃でした。結果として、狙われたVoIPサービスやWebサイトまたはAPIの可用性に多大な影響が出たケースもありました。

Cloudflareのネットワークは、グローバルに広がる 高度なトラフィックフィルタリングスイート、攻撃パターンと脅威の知能に関するユニークな視点により、 音声・動画インフラを効果的に保護し、迅速化 することができます。

お客様、または 組織がDDoS攻撃やランサムウェア攻撃、恐喝攻撃の標的となった場合は、すぐさま支援を要請して自社のインターネットプロパティを保護してください。身代金(ランサム)は支払わず、地域の法執行機関に通報することをお薦めします。

IPを利用した音声( および動画、絵文字、カンファレンス、猫のおもしろ画像 、リモート教室)サービス

Voice over IP(VoIP)は、インターネット上のマルチメディアコミュニケーションを可能にする一連の技術を 指す用語です。この技術によって、友人とのFaceTime通話やZoomを使ったバーチャル教室での授業が可能となります。 携帯電話からかける「通常の」電話ですら、一部はこの技術で実現しています。

VoIPの基本原則は、回線交換方式のネットワークを使った従来のデジタル通話と似ています。主な相違点は、符号化されたメディア(たとえば音声や動画)が小さな単位のビットに分割され、特別に定義されたメディアプロトコルに従ってIPパケットのペイロードとしてインターネット上を転送されることです。

この音声データの「パケット交換」は、従来の「回線交換」より遥かに効率的にネットワークリソースを使うことができます。そのため、VoIPを使った通話はPOTS(「plain old telephone service(普通の電話サービス)」)よりコスト効率が断然よくなります。企業はVoIPへの切り換えによって50%以上の通信コスト削減ができますので、3社に1社が既にVoIP技術を採用しているのも不思議ではありません。VoIPは柔軟性とスケーラビリティに 優れ、パンデミック中に離れていながら、 人々がオンラインで集う際に特に有用でした。

たいていのVoIP通話は、広く普及した セッションイニシエーションプロトコル (SIP)を使っています。SIPはもともとRFC-2543 (1999) で定義され、音声通話かビデオ通話か、あるいは、二者通話か三者以上かを問わず通話(「セッション」)開始のための柔軟なモジュラープロトコルとしてデザインされました。

VoIPではスピードが命

人々のリアルタイムコミュニケーションには、自然な印象と即時性、即応性が 不可欠です。そのため、 良好なVoIPサービスの最重要要素の1つがスピードになります。ユーザーはこれを、ずれ や音切れ がなく自然に聞こえるオーディオや高精細度動画として体感します。ユーザーが感じる通話品質は通常、Perceptual Evaluation of Speech Quality(PESQ:音声品質の知覚評価)やMean Opinion Scores(MOS:平均オピニオン評点)などの評価尺度を用いて綿密に測定し、追跡しています。SIPや他のVoIPプロトコルは、TCPやUDPを下層プロトコルとして実装することができます。UDPはルーターやサーバーでの処理が速いため、広く 使われています。

UDPは信頼性の低いステートレスプロトコルで、サービス品質(QoS)の保証はありません。つまり、通常、ルーターとサーバーでUDPパケットの処理に使われるメモリーと計算能力が 少ないため、秒あたりのパケット処理量が多くなります 。パケットの処理が速いため、パケットのペイロード(符号化されたメディア)の組み立てが速く、より良い通話品質が実現できます。

VoIPサーバーは 速いことを良しとし、 パケットを先着順で出来るだけ早く処理しようとします。UDPはステートレスであるため、どのパケットが現行の通話に属するのか、どれが新しい通話を開始しようとしている かの区別がつきません。そうした詳細情報はSIPヘッダー内にリクエストと応答の形で記載され、ネットワークスタックの上層に行くまで処理されません。

1秒あたりに処理できるパケットの数(pps)が増えてルーターやサーバーの容量を超えると、「速いことを良しとする 」 指針が裏目に出ます。従来の回線交換方式なら、容量に達した時点で新たな接続を拒否し、障害を起こさずに現行の接続を維持しようとします。VoIPサーバーは、できるだけ多くのパケットを処理しようと急ぐ あまり、容量を越えた時点で、 すべてのパケットや通話に対応できなくなってしまいます。その結果、現行の通話に遅延や途絶 が起き たり、新たな通話の開始や受信 に失敗したりするのです。

きちんとした保護策を講じなければ、優れた通話体験の提供に躍起になるうちにセキュリティが疎かになり、そこを攻撃者に突かれてしまいます。

VoIPサーバーに対するDDoS攻撃

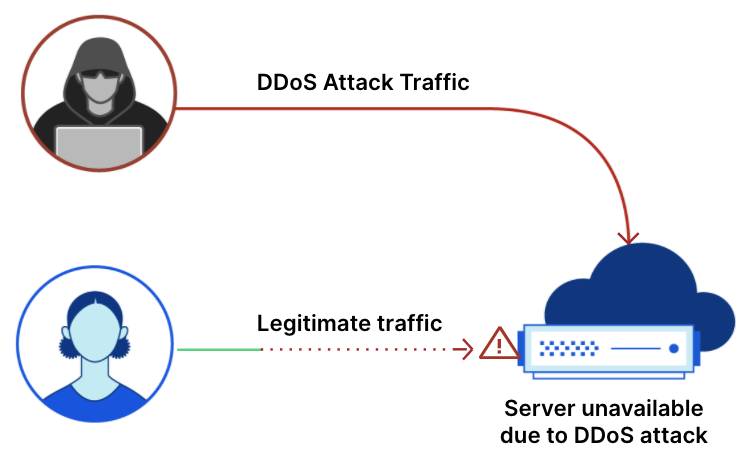

攻撃者がUDPとSIPプロトコルを利用して特製のUDPパケットを怒涛のように送り付け、保護されていないVoIPサーバーを圧倒する可能性があります。VoIPサーバーを圧倒する手口の1つが、通話を開始するふりをするというもの。悪意のある通話開始リクエストが被害者に送られるたびに、サーバーは そのリクエストの認証に計算能力とメモリーを使います。攻撃者が狙いを定めたサーバーを圧倒するのに十分な数の通話 開始リクエストを作成でき れば、被害者のサーバーは圧倒され、正当な通話の処理ができなくなります。これが、典型的なDDoS攻撃のテクニックをSIPに適用したケースです。

このテクニックのバリエーションが、SIPリフレクション攻撃です。先ほどのテクニックと同様に、悪意のある通話開始リクエストを利用しますが、このバリエーションでは、攻撃者は悪意のあるトラフィックを被害者に直接送ることはしません。その代わり、インターネット上の何千もの無防備なサーバーにリクエストをランダムに送りつけ、悪意あるトラフィックの送信元が意図する被害者の送信元であるかのように装います。すると、何千ものSIPサーバーが被害者に求められてもいない返答を送り始めます。被害者は、それらの正当性を見極めるために計算能力を使わなければならなくなります。この場合も、被害者のサーバーは正当な通話を処理するのに必要なリソースが奪われて、ユーザーにとっては広範なサービス妨害事象となります。きちんとした保護策を講じなければ、VoIPサービスはDDoS攻撃に極めて弱いのです。

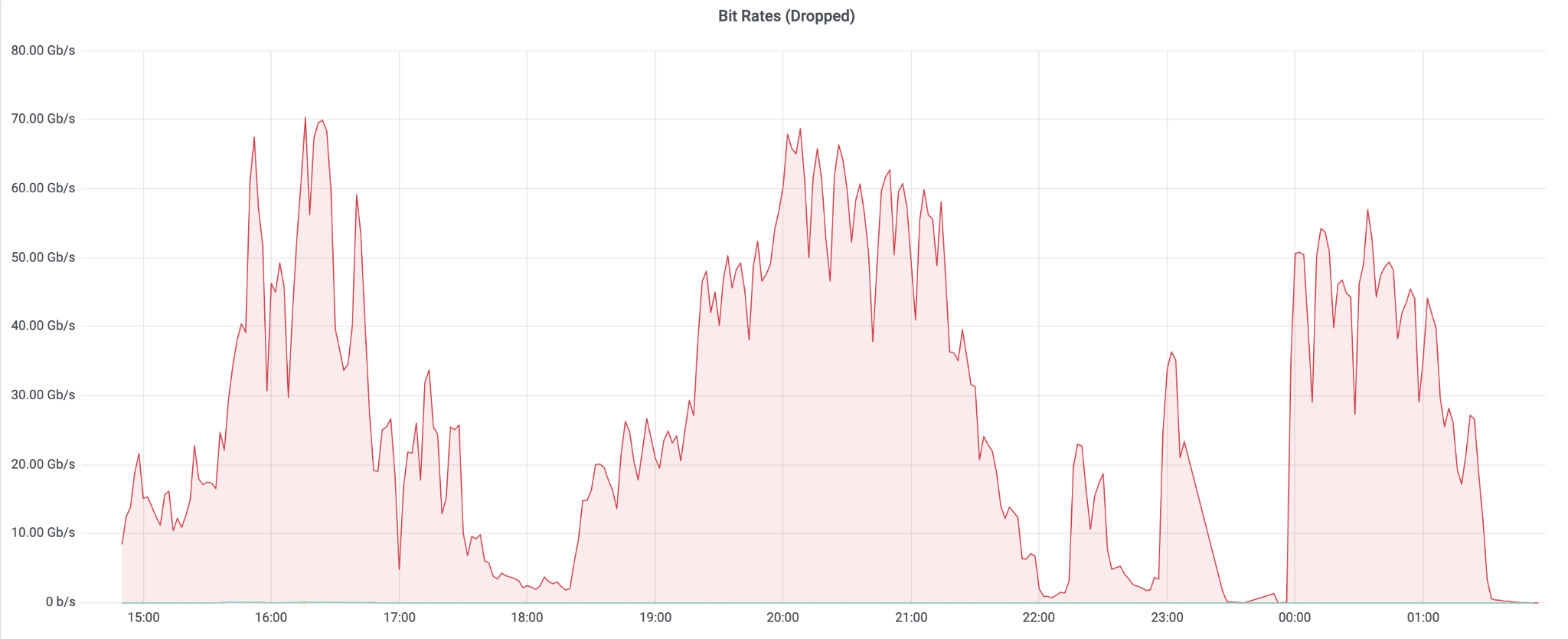

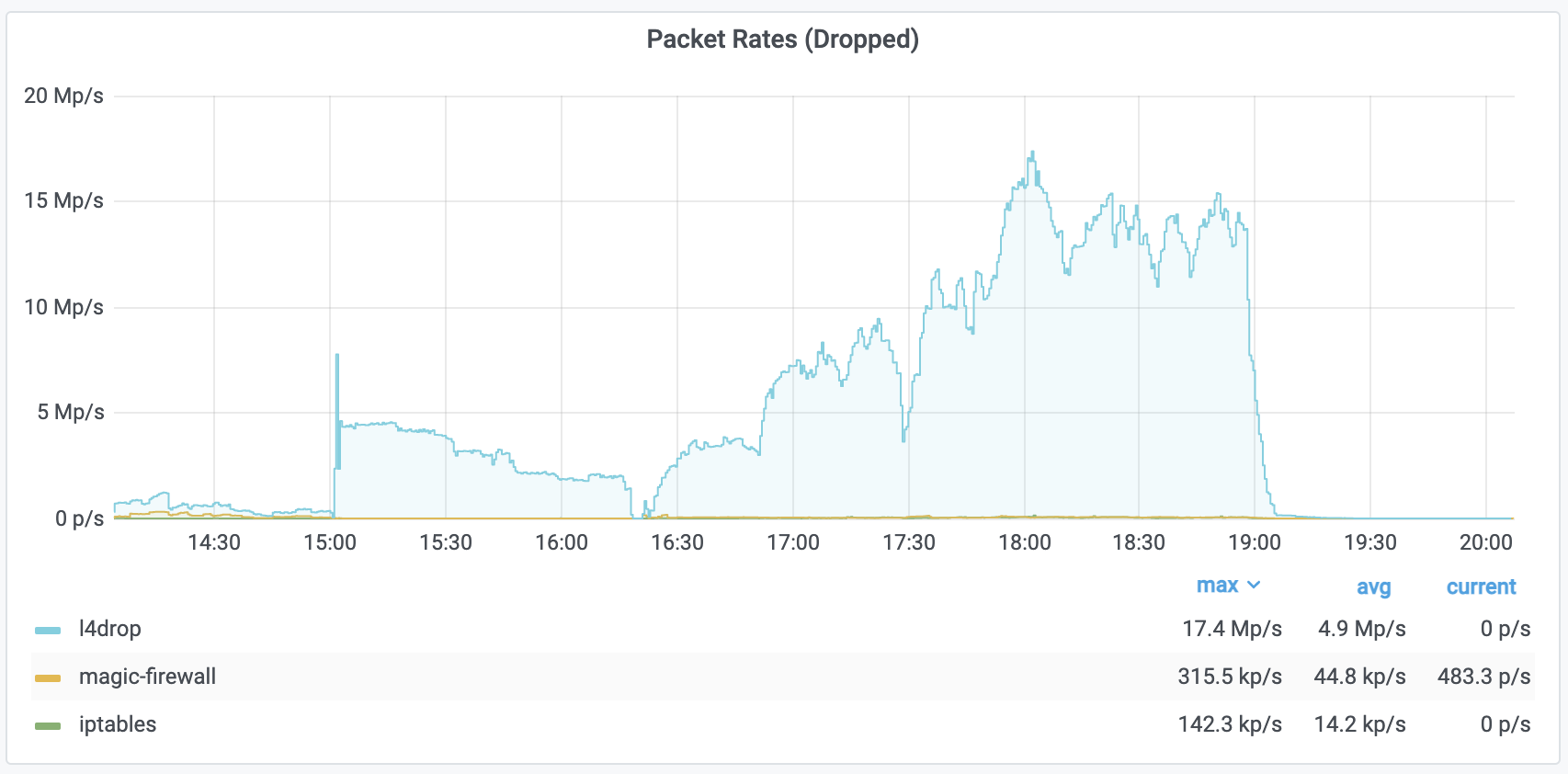

下のグラフは、CloudflareのMagic Transitサービスで保護されたVoIPインフラストラクチャ に照準を定めた 最近のマルチベクトルUDP DDoS攻撃を示しています。攻撃のピークは70 Gbps強、毎秒1600万パケットでした。私たちが知る最大の攻撃というわけではありませんが、この規模の攻撃でも保護されていないインフラには大きな影響を及ぼす可能性があります。この攻撃は10時間ちょっと続き、自動検出されて緩和されました。

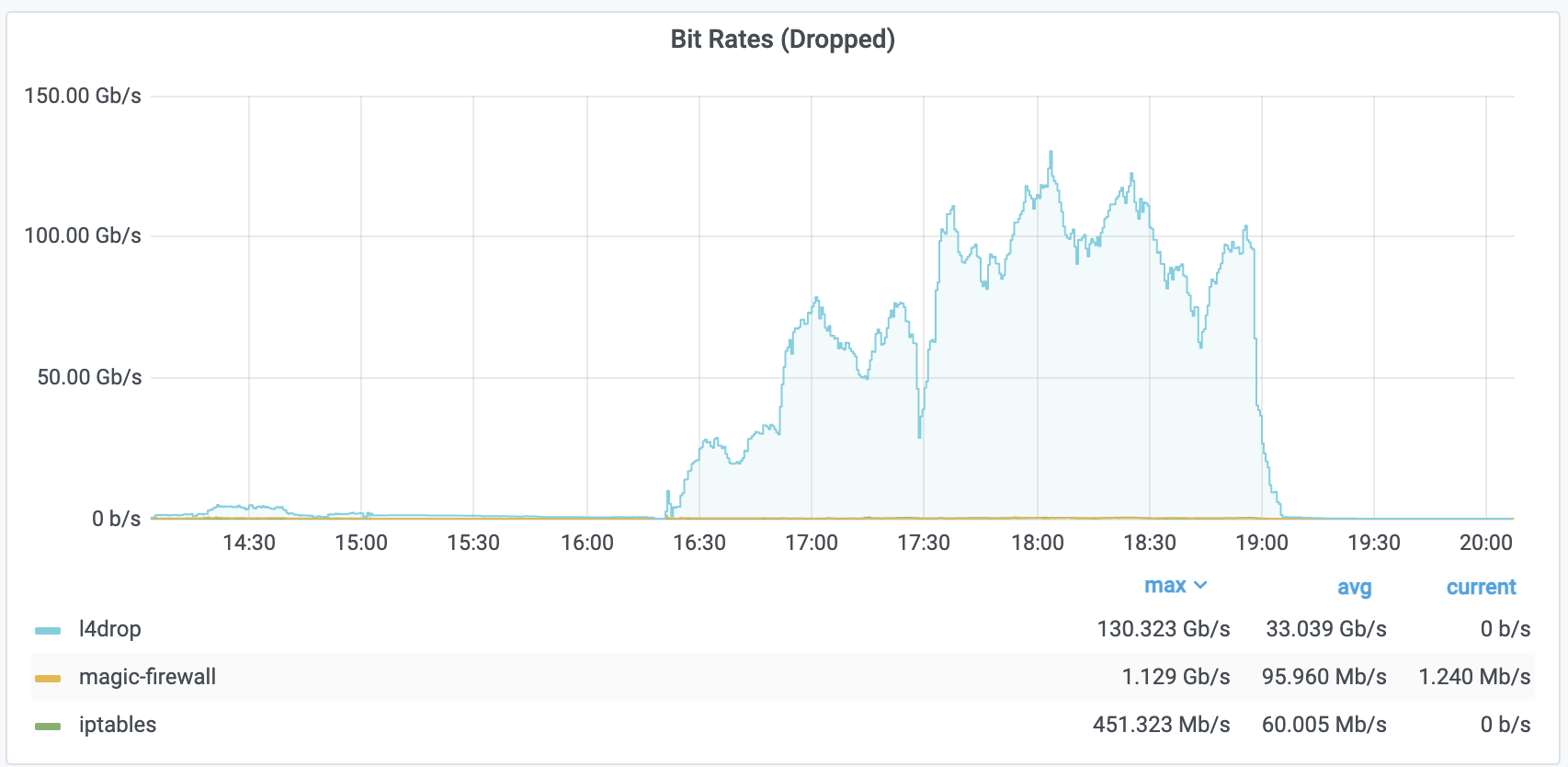

以下の2つのグラフは、先週SIPインフラに仕掛けられた同様の攻撃です。最初のチャートで、複数のプロトコルが攻撃に使われ、トラフィックの大部分が(なりすました)DNSリフレクションその他のよくあるアンプ・リフレクションベクトルから来ていることがわかります。これらの攻撃のピークは130 Gbps強、1740万ppsでした。

パフォーマンスを犠牲にすることなくVoIPサービスを保護する

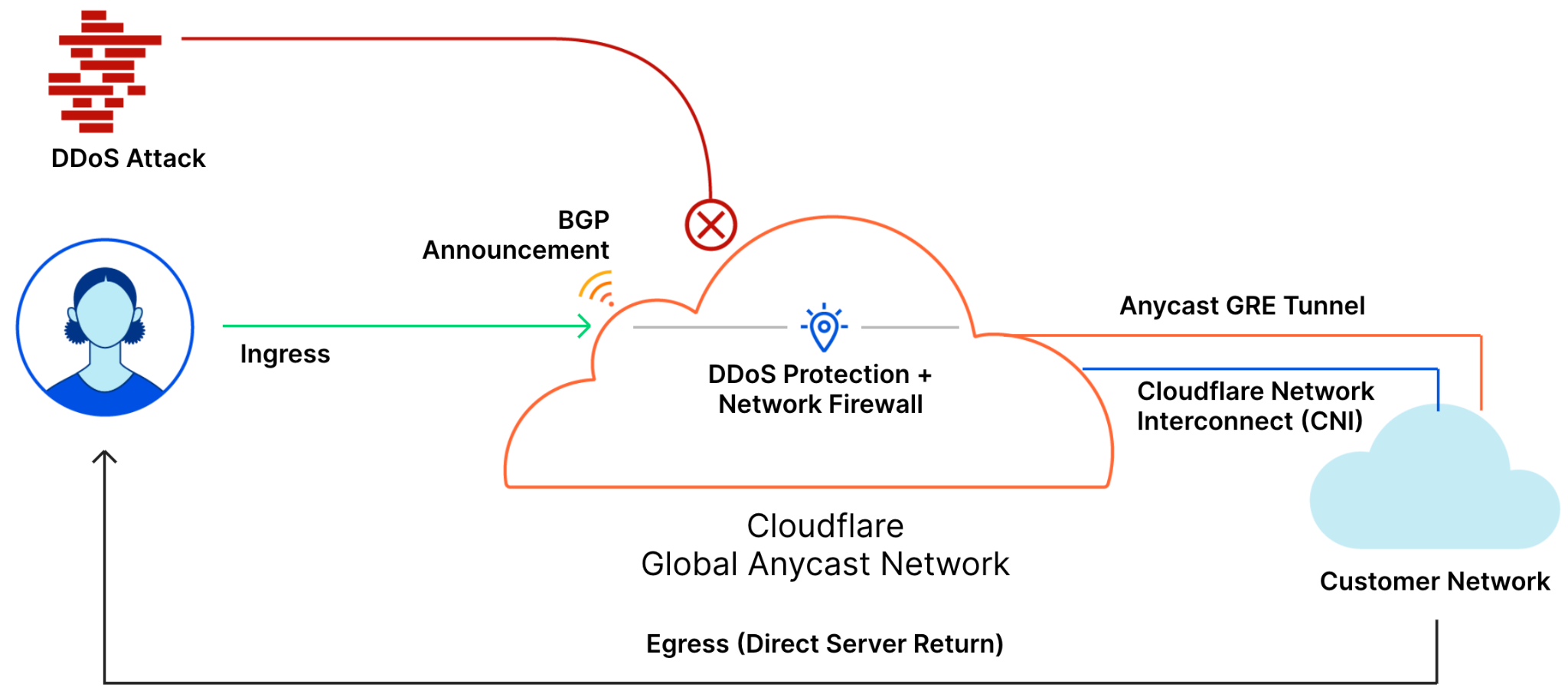

品質の良いVoIPサービスを提供するために最も重要な要素はスピードです。遅延が低ければ低いほどよいのです。CloudflareのMagic Transitサービスは、遅延や通話品質に影響を及ぼすことなく、クリティカルなVoIPインフラストラクチャ を保護するのに役立ちます。

Cloudflareのエニキャストアーキテクチャと当社ネットワークの規模とスケールのおかげで、Cloudflareでルーティングされたトラフィックは遅延が最小に抑えられ、パブリックインターネットに比べてさらに低遅延も実現できます。その仕組みの詳細については、Cloudflareのスピードウィーク にあたって最近投稿した記事をお読みください。現実にMagic Transitをご利用のお客様のネットワークで、世界平均36%のパフォーマンス向上を実証したテストの結果などがご覧になれます。

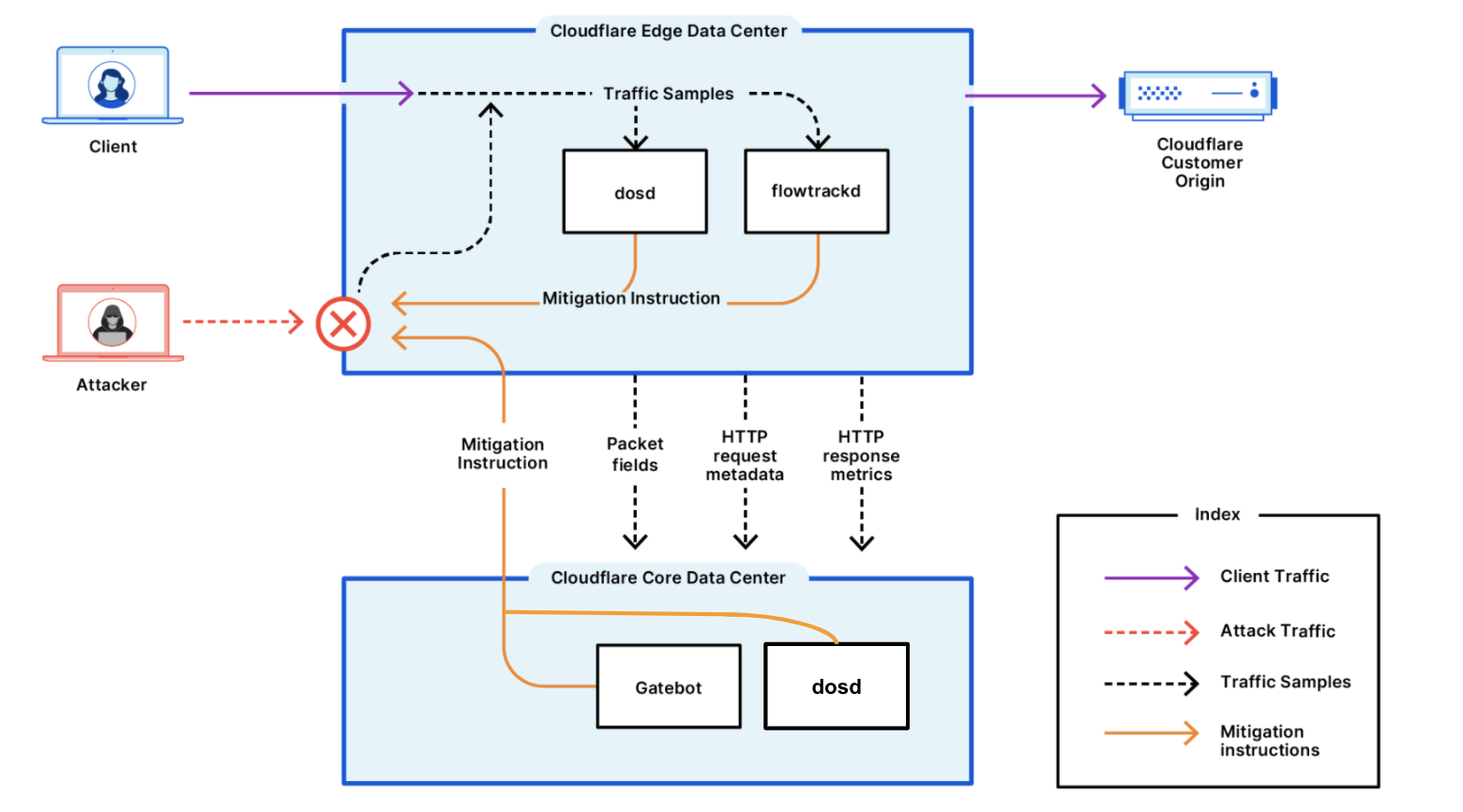

さらに、Cloudflareデータセンターに取り込まれた各パケットについて、遅延を回避するために、複数層のパス外検出によってDDoS攻撃の分析を行っています。攻撃が検出されると、エッジで、攻撃パケットの特性にマッチするフィンガープリントをリアルタイムで作成します。次にこのフィンガープリントをLinux kernel eXpress Data Path(XDP)と照合し、攻撃パケットを速攻でドロップして正当なパケットに巻き添え被害が及ばないようにします。また、当社では最近、UDPトラフィックを検査して有効なSIPトラフィックかどうかを見極めるための具体的な緩和ルールを追加でデプロイしました。

検出と緩和はCloudflareの各エッジサーバー内で自律的に行われますので、「スクラビングセンター」の容量やデプロイ範囲の限界という問題はここには存在しません。さらに、脅威インテリジェンスをネットワーク全体でリアルタイムで自動共有し、攻撃について他のエッジサーバーを「教育」します。

エッジ での検出は一から設定可能です。Cloudflare Magic Transitをご利用のお客様はL3/4 DDoS Managed Ruleset を使ってDDoS攻撃対策設定の調整・最適化を行うことができ、Magic Firewall を使ってパケットレベル(ディープパケットインスペクションを含む)のファイアウォールルールをカスタムで作り、ポジティブセキュリティモデルを実行することもできます。

離れていても「会える」時代へ

Cloudflareの使命はより良いインターネットの構築に役立つことです。その使命の大 部分を占める のが、世界中の人々が家族や友人、同僚と中断なくコミュニケーションをとれるようにすることです。これは、新型コロナウイ ルス感染症のパンデミック中はとりわけ重要な役割です。当社のネットワークは、開発者がリアルタイムコミュニケーションシステムを構築するのに役立ったり、VoIPプロバイダーをオンライン状態に保ったり、世界中の人々がつながりを保てるようお手伝いできるユニークな立場にあります

当社のネットワークのスピードと、常にオンになっている自律的DDoS攻撃対策技術のおかげで、VoIPプロバイダーはパフォーマンスを犠牲にしたりDDoS攻撃者の身代金要求に屈したりすることなく、顧客へのサービスを継続できます。

詳しくは、Cloudflareのスペシャリストにご相談ください。https://www.cloudflare.com/lp/voip-ddos-protection/

攻撃されていますか? 当社のホットラインで今すぐご相談ください。