組織内の誰かが、社内システムの管理者ユーザー名とパスワードを、間違ったWebサイトに送信した可能性があります。そして、まさに今、攻撃者は機密データを流出させることができるようになりました。

なぜ、このようになったのでしょうか?巧妙に細工されたメールのせいです。

フィッシング攻撃の検出、ブロック、リスクの軽減は、セキュリティチームが常に直面している最も困難な課題の1つであることは間違いありません。

本日より、セキュリティセンターのダッシュボードから直接、新しいブランドとフィッシング対策ツールへのベータアクセスを開始し、組織を標的としたフィッシングキャンペーンを事前にキャッチして軽減することができます。

フィッシング攻撃への課題

ここ数カ月で最も注目された脅威のベクトルは、おそらくフィッシング攻撃でしょう。これらの攻撃は非常に高度で、検出が難しく、頻度も高くなっており、被害に遭った企業は壊滅的な被害を受ける可能性があります。

フィッシング攻撃を防ぐための最大の課題の一つは、その量の多さと、正規のメールやWebサイトを不正なものと区別することの難しさです。ユーザーが警戒していても、攻撃者がフィッシングメールやWebサイトを説得力のあるものに見せるために使用している微妙な違いを見つけるのは難しい場合があります。

例えば、昨年7月、当社のCloudflare One製品群と物理的なセキュリティキーの使用により、Cloudflareの従業員を標的とした高度なフィッシング攻撃「Oktapus」を阻止しました。100社以上の企業へ被害を及ぼすことに成功した「Oktapus」攻撃の背後にいる攻撃者は、、当社の社員に送信するわずか40分前に「cloudflare-okta.com」ドメイン名を登録しました。

当時、 安全なレジストラ製品でフィッシングドメインを特定しましたが、監視のために新たに登録されたドメインのリストを受け取るのに遅れがありました。現在、1.1.1.1リゾルバー(およびその他のリゾルバー)によって解決された新たに観測されたドメインをストリーミングすることにより、フィッシングドメインをほぼ即座に検出できます。これは有利であり、フィッシングを未然にブロックすることができます。

お客様が現在進行中の課題に対処できるよう、当社が社内で使用しているツールと同じ物をお客様にも提供することを検討しています。

Cloudflareのセキュリティセンターに新ブランドとフィッシング対策ツールが登場

Cloudflare Oneをご利用のお客様は、いわゆる「紛らわしい」ドメインを自動的に特定して—ブロックする—ことで、フィッシング保護を拡大することができます。よくあるスペルミス(clodflare.com)やサービスの連結(cloudflare-okta.com)は、攻撃者により登録させられることが多く、被害者は気付かないうちに騙され、パスワードなどの個人情報を送信させられますが、この新しいツールは、そのような試みに対する追加の保護レイヤーを提供します。

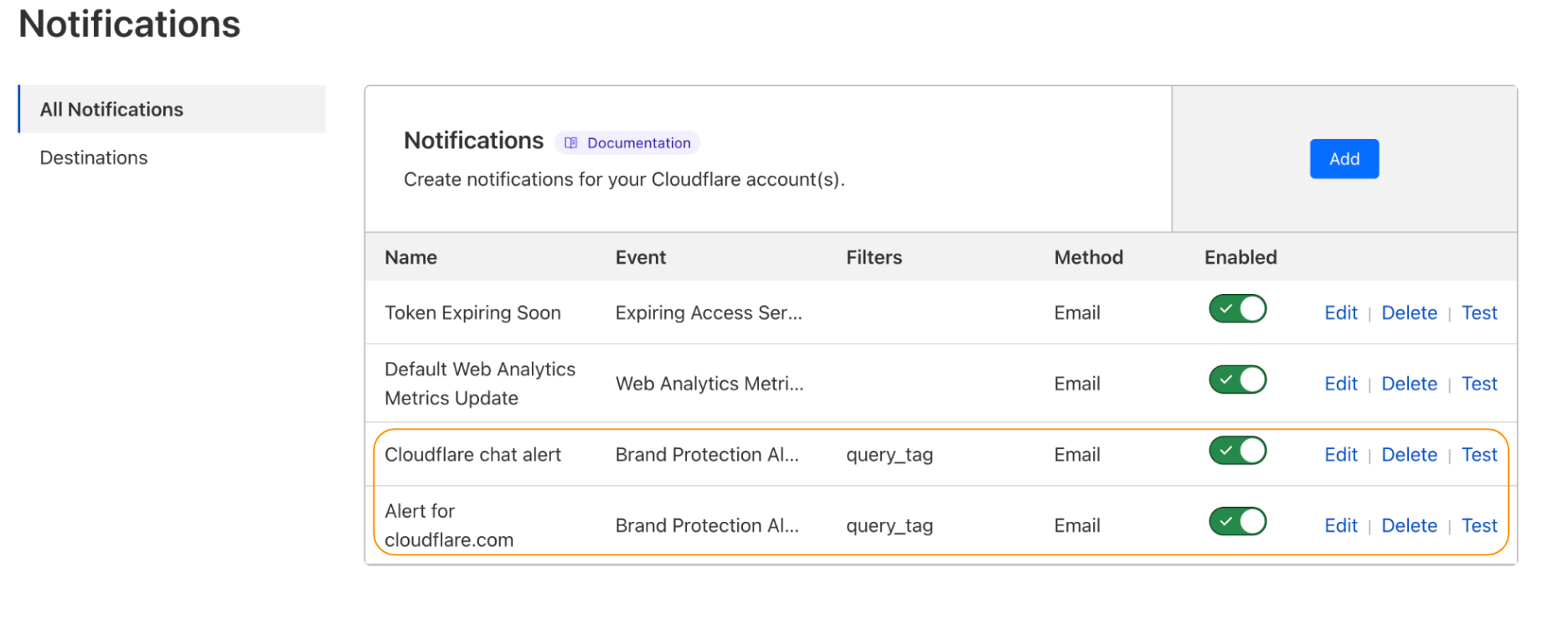

新ブランドおよびフィッシング保護ツールは、Cloudflareのセキュリティセンターの下にあり、 より多くのコントロール (監視するカスタム文字列、検索可能な過去のドメインリストなど)をお客様に提供します。Cloudflare Oneプランは、プランタイプに応じた制御、可視性、自動化のレベルでアクセスすることができます。

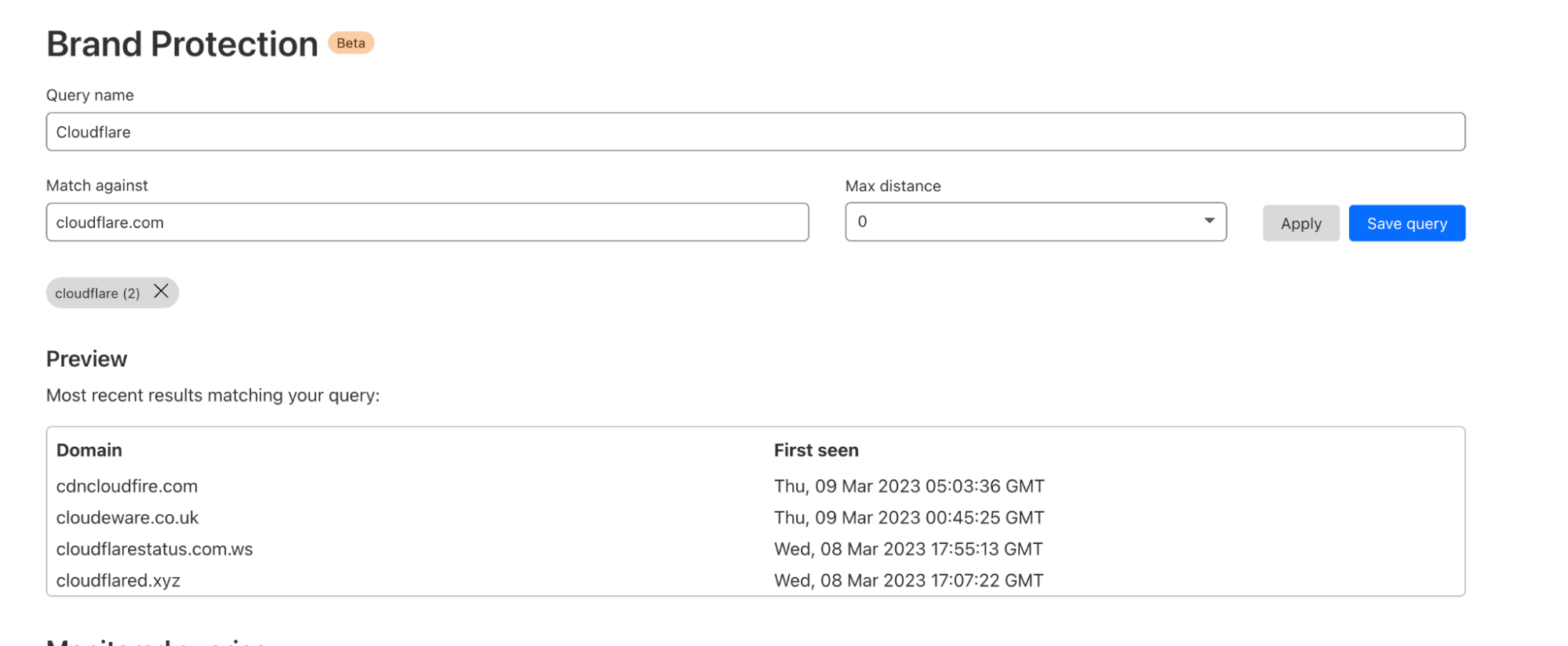

新ドメインのブランドマッチングとアラート表示

新ブランド保護機能の核となるのは、正規ブランドのフィッシング専用に作成されたホストネームを検出する機能です。まず、1.1.1.1,に対する毎日の数兆件のDNSクエリーを調査し、ドメインやサブドメインの最初の使用を監視することから始めます。CloudflareのパブリックDNSリゾルバーを利用し、初めて未開のホストネームのリストをコンパイルするためです。

このリストを使用し、意味やスペルが似ている2つの文字列を照合する技術である「ファジー」マッチングを、ユーザーが保存したパターンに対してリアルタイムで実行します。文字列を比較し、さまざまな要因(音声学、距離、部分文字列のマッチングなど)に基づいて類似性スコアを計算します。これらの保存されたパターンは、 編集距離を持つ文字列にすることができ、リスト内のドメインとの一致を検出するたびに、システムがアラートを生成します。

現在はユーザーがクエリーを作成・保存する必要がありますが、将来的には自動マッチングシステムを導入する予定です。このシステムにより、ユーザーのマッチング検出プロセスは簡素化されますが、より複雑なパターンを追跡するセキュリティチームのために、カスタム文字列は引き続き利用可能です。

履歴検索

リアルタイム監視に加え、履歴検索(保存されたクエリー)、過去30日以内に新たに観測されたドメインに対するアラートも提供します。新しいパターンが作成されると、過去30日間の検索結果を表示し、一致する可能性のあるものを表示します。これにより、セキュリティチームは、新たなドメインの潜在的な脅威レベルを迅速に評価し、必要な措置を講じることができます。

さらに、この検索メカニズムはアドホックドメインハンティングにも使用でき、特定のドメインやパターンを調査する必要があるセキュリティチームにさらなる柔軟性を提供します。

野放し状態を監視:最もフィッシングされたブランド

これらの新ブランド保護ツールを構築する一方で、一般的にフィッシングされる幅広いブランドに対し、当社の機能をテストすることを検討しました。そのために、フィッシングURLを含むドメインが、当社の1.1.1.1リゾルバーで解決される頻度を調査しました。フィッシング攻撃であると確認できなかった共有サービス(ホスティングサイトであるGoogle、Amazon、GoDaddyなど)に使用されているすべてのドメインは、データセットから削除されました。

なりすましブランド上位50件とフィッシングで最もよく使用されたドメインは以下の表でご覧いただけます。

| 順位 | ブランド | ブランドのなりすましに使用されたサンプルドメイン[1] |

|---|---|---|

| 1 | AT&T Inc. | att-rsshelp[.]com |

| 2 | PayPal | paypal-opladen[.]be |

| 3 | Microsoft | login[.]microsoftonline.ccisystems[.]us |

| 4 | DHL | dhlinfos[.]link |

| 5 | Meta | facebookztv[.]com |

| 6 | Internal Revenue Service | irs-contact-payments[.]com |

| 7 | Verizon | loginnnaolcccom[.]weebly[.]com |

| 8 | Mitsubishi UFJ NICOS Co., Ltd. | cufjaj[.]id |

| 9 | Adobe | adobe-pdf-sick-alley[.]surge[.]sh |

| 10 | Amazon | login-amazon-account[.]com |

| 11 | Apple | apple-grx-support-online[.]com |

| 12 | Wells Fargo & Company | connect-secure-wellsfargo-com.herokuapp[.]com |

| 13 | eBay, Inc. | www[.]ebay8[.]bar |

| 14 | Swiss Post | www[.]swiss-post-ch[.]com |

| 15 | Naver | uzzmuqwv[.]naveicoipa[.]tech |

| 16 | Instagram (Meta) | instagram-com-p[.]proxy.webtoppings[.]bar |

| 17 | WhatsApp (Meta) | joingrub-whatsapp-pistol90[.]duckdns[.]org |

| 18 | Rakuten | rakutentk[.]com |

| 19 | East Japan Railway Company | www[.]jreast[.]co[.]jp[.]card[.]servicelist[].bcens[.]net |

| 20 | American Express Company | www[.]webcome-aexp[.]com |

| 21 | KDDI | aupay[.]kddi-fshruyrt[.]com |

| 22 | Office365 (Microsoft) | office365loginonlinemicrosoft[.]weebly[.]com |

| 23 | Chase Bank | safemailschaseonlineserviceupgrade09[.]weebly[.]com |

| 24 | AEON | aeon-ver1fy[.]shop |

| 25 | Singtel Optus Pty Limited | myoptus[.]mobi |

| 26 | Coinbase Global, Inc. | supp0rt-coinbase[.]com |

| 27 | Banco Bradesco S.A. | portalbradesco-acesso[.]com |

| 28 | Caixa Econômica Federal | lnternetbanklng-caixa[.]com |

| 29 | JCB Co., Ltd. | www[.]jcb-co-jp[.]ascaceeccea[.]ioukrg[.]top |

| 30 | ING Group | ing-ingdirect-movil[.]com |

| 31 | HSBC Holdings plc | hsbc-bm-online[.]com |

| 32 | Netflix Inc | renew-netflix[.]com |

| 33 | Sumitomo Mitsui Banking Corporation | smbc[.]co[.]jp[.]xazee[.]com |

| 34 | Nubank | nuvip2[.]ru |

| 35 | Bank Millennium SA | www[.]bankmillenium-pl[.]com |

| 36 | National Police Agency Japan | sun[.]pollice[.]xyz |

| 37 | Allegro | powiadomienieallegro[.]net |

| 38 | InPost | www.inpost-polska-lox.order9512951[.]info |

| 39 | Correos | correosa[.]online |

| 40 | FedEx | fedexpress-couriers[.]com |

| 41 | LinkedIn (Microsoft) | linkkedin-2[.]weebly[.]com |

| 42 | United States Postal Service | uspstrack-7518276417-addressredelivery-itemnumber.netlify[.]app |

| 43 | Alphabet | www[.]googlecom[.]vn10000[.]cc |

| 44 | The Bank of America Corporation | baanofamericase8[.]hostfree[.]pw |

| 45 | Deutscher Paketdienst | dpd-info[.]net |

| 46 | Banco Itaú Unibanco S.A. | silly-itauu[.]netlify[.]app |

| 47 | Steam | gift-steam-discord[.]com |

| 48 | Swisscom AG | swiss-comch[.]duckdns[.]org |

| 49 | LexisNexis | mexce[.]live |

| 50 | Orange S.A. | orange-france24[.]yolasite[.]com |

[1] Pフィッシングサイトは通常、ルートではなく特定のURLで提供されます。例えば、hxxp://example.com/login.htmlではなく、hxxp://example.com/login.htmlのようにです。ここでは、完全なURLは記載していません。

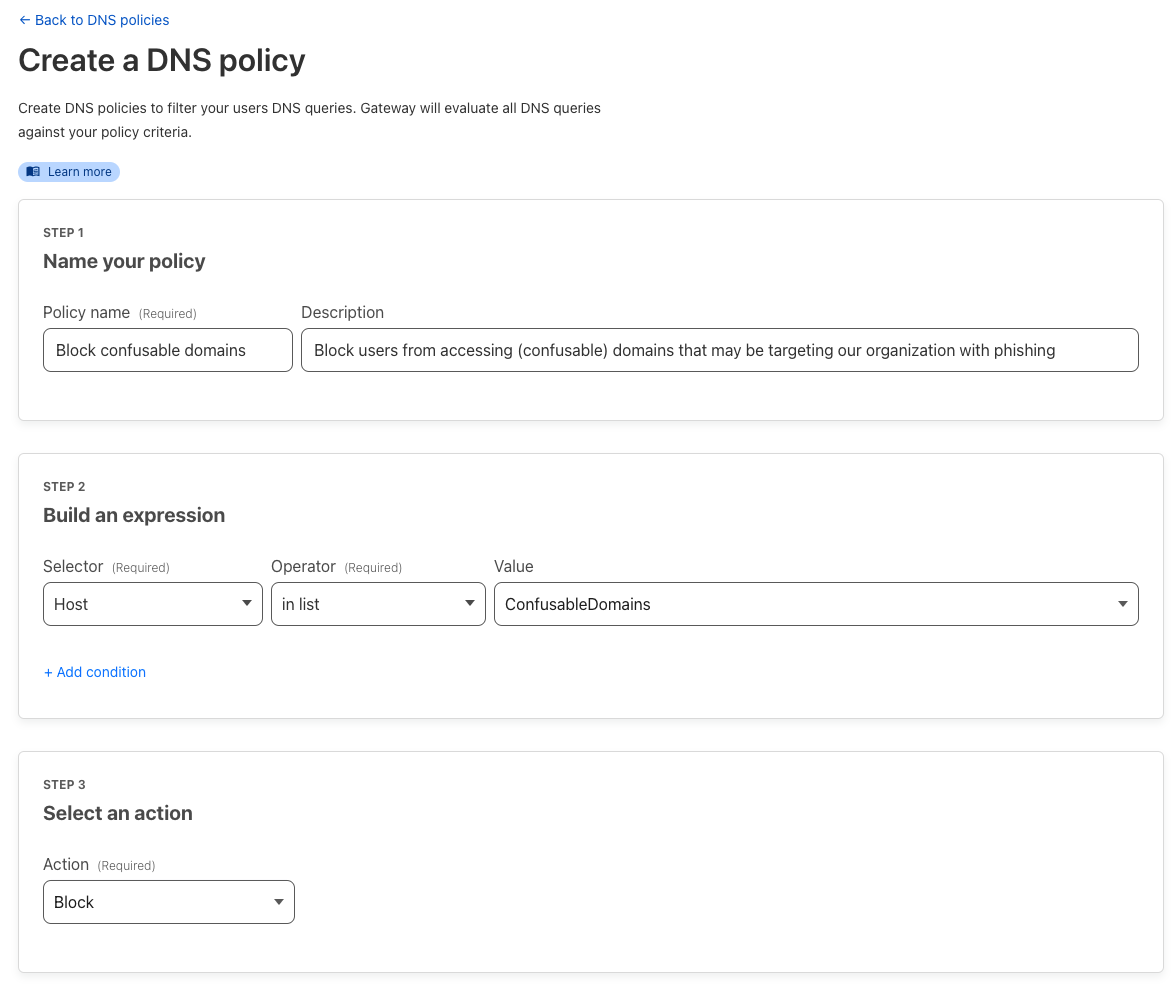

脅威インテリジェンス機能とZero Trust実施の融合

この新機能は、当社のZero Trust製品群をご利用のお客様に、より効果を発揮します。実際、Cloudflare GatewayまたはDNSポリシーのルールを作成することで、紛らわしいドメインを検出すると、簡単にブロックすることができます。これにより、ユーザーが潜在的に悪意のあるサイトに移動したり、閲覧したりすることを即座に中止させ、攻撃を未然に防ぐことができるのです。

今後の機能強化

今回の新機能は、より広範なブランド侵害およびフィッシング対策のセキュリティのポートフォリオの始まりに過ぎません。

SSL/TLS証明書との照合

ドメインとの照合に加え、当社の証明書透明性ログである Nimbus に記録された新しい SSL/TLS 証明書との照合も予定しています。CTログを分析することで、フィッシング攻撃で使用される可能性のある不正な証明書を特定することができます。証明書は通常、ドメイン登録後すぐに作成され、HTTPSをサポートすることでフィッシングサイトの正当性を高めようとするものであるため、このような情報は有用です。

管理リストの自動作成

現在、お客様はZero Trustのブロックルールで参照されるカスタムリストの更新をスクリプトで行うことができますが、前述のように、動的に更新されるリストにドメインを自動的に追加することを計画しています。さらに、Zero Trustルールで使用できるリストに、一致するドメインを自動的に追加します(例:以下の通り)。Gatewayからのブロック。

ドメイン所有権などのメタデータの変更

最後に、ドメインの所有権や、登録者、ネームサーバー、解決済みIPアドレスなどのメタデータの変更を監視する機能を提供する予定です。これにより、お客様はご自身のドメインに関連する重要な情報の変更を把握し、必要に応じて適切に対処することができます。

利用開始

Enterpriseのお客様は、ブランド保護のベータ版へのアクセスにご登録 にいただくと、お客様のドメインのプライベートスキャンへのアクセス、クエリーの保存、一致したドメインに対するアラートの設定が可能になります。