43か国にわたり数千人もの被害者を生んだ「Phishing as a Service」の活動を停止させた後、国際刑事\警察機構(インターポール)は最近、「フィッシングのようなサイバー攻撃に国境はなく仮想的なものかもしれないが、被害者に与える影響は現実的であり、壊滅的である」と指摘しています。例えば、FBIは、マルウェアを使用しない攻撃の一種である受信者を騙して送金させるビジネスメール詐欺(BEC)によって、世界中の被害者が500億ドル以上の損害を被っていると報告しています。

成功したサイバー攻撃の90%がメールフィッシングを起点としていると推定されており、攻撃者にとって非常に有利な状況が続いています。現在、フィッシングの試み自体を阻止するためにできることはあまりありません。しかし、攻撃の成功を防ぐために、攻撃者が意図的に被害者が「既知の」メール送信者に持つ信頼を巧みに悪用する方法など、進化するフィッシングの傾向を理解する(そして積極的に対処する)ことが重要です。そのため、今週、Cloudflareは第一回目となるフィッシング脅威レポートを公開しました。

このレポートでは、2022年5月から2023年5月までのメールセキュリティデータを基に、主要なフィッシングの傾向と関連する推奨事項について説明しています。この期間でCloudflareは約130億通のメールを処理しており、その中の約2億5,000万件の悪意のあるメッセージが顧客の受信トレイに届くのをブロックしています。このレポートは、Cloudflareが北米、EMEA、APACのセキュリティに関する意思決定者316名を対象に実施した調査にも基づいています(この調査はこちらからダウンロードできます)。

報告書全文をご覧いただくと、以下の3つの重要なポイントを確認することができます:

- フィッシングに第1位の手口である欺瞞的リンクを使用する攻撃者について、また、クリックさせるための方法、リンク先を武器化するタイミング、その進化について

- 身元詐称には複数の形態(ビジネスメール詐欺(BEC)や企業・ブランド偽装など )があること、標準的なメール認証は簡単に回避できること

- 攻撃者は数百もの異なる組織になりすまし、仕事を成し遂げるために必要な、主に私たちが信頼を置く事業体に成りすましています。

その他、2023年フィッシング脅威レポートを読む上で留意すべき点がいくつかあります。

メール脅威の分類

攻撃者は通常、ソーシャルエンジニアリングと技術的な難読化技術を組み合わせて、メッセージを正当なものであるかのように見せかけます。そのため、Cloudflareでは、迷惑メールを特定するために多くの高度な検出技術を使用して(肉眼で見えるコンテンツだけではなく)「ファジー」なシグナルを分析しています。これらのシグナルには以下が含まれます:

- 構造的分析:ヘッダー、本文、画像、リンク、添付ファイル、ペイロードなど、フィッシングのシグナル検出に特化して設計したヒューリスティックおよび機械学習モデルを活用して分析

- センチメント分析:パターンと行動傾向(文章のパターンや表現など)の変化の検出

- トラストグラフ:パートナーのソーシャルグラフ、メール送信履歴、パートナーなりすましの可能性を評価

また、当社のメールセキュリティサービスには、Cloudflareのグローバルネットワークからの脅威インテリジェンスも組み込まれており、1日平均1,400億件のサイバー脅威をブロックしています。

このようなシグナルやその他多くのシグナルを活用して、悪質のある、BEC、なりすまし、スパムとしてメールを処理します。当社のダッシュボードは、それぞれのメールに対する処理された具体的な理由(つまり、脅威インジケータの「カテゴリー」)をお客様に通知します。

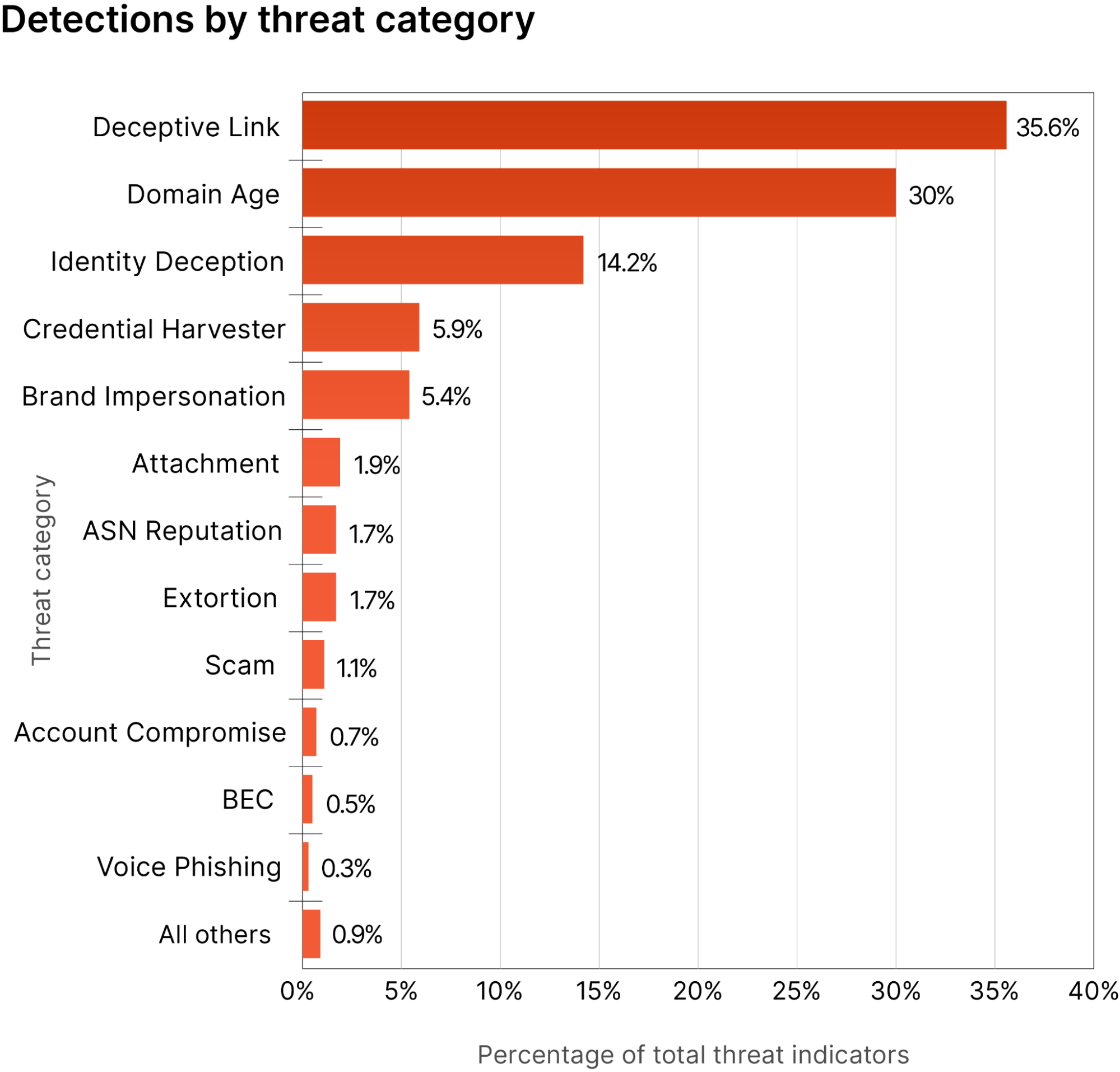

以下は、2022年5月2日から2023年5月2日の間に当社が観測した上位のメール脅威指標のスナップショットです。脅威の指標を30以上のカテゴリーに分類しています。この期間中、上位の脅威の指標には、偽装リンク、ドメイン年齢(登録から日の浅いドメイン)、身元詐称、クレデンシャルハーベスティング、企業・ブランド偽装企業・ブランド偽装などがありました。

以下は、各上位カテゴリーについての簡単な説明です(詳細についてはレポートの付録を参照)。

欺瞞的リンク:クリックするとユーザーのデフォルトのWebブラウザが開いてリンクの参照先のデータが表示されたり、アプリケーション(PDFなど)が直接開きます。HTML内のリンク(ハイパーテキスト)の表示テキストは任意に設定できるため、攻撃者は、実際には悪意のあるURLであるにもかかわらず、あたかも正規のサイトにリンクしているかのように見せかけることができます。

ドメイン年齢:ドメインに割り当てられた総合スコアであるドメインレピュテーション(評判)に関連します。例えば、ドメイン登録直後に大量の新規メールを送信しているドメインは、レピュテーション(評判)が低くなり、スコアも低くなる傾向があります。

身元詐称:攻撃者や悪意のある人物が、他人を装ってメールを送信すること。その仕組みや手口は多岐にわたります。いくつかの手口には、酷似したドメインを登録(ドメイン偽装)したり、なりすましたり、表示名のトリックを利用して信頼できるドメインから発信されているように見せかけたりする手口もあります。その他の手口としては、ドメインフロンティングや高評価のWebサービスプラットフォームを利用したメール送信などがあります。

クレデンシャルハーベスター:攻撃者が仕掛ける、ユーザーを欺いてログイン認証情報を提供させるためのものです。ユーザーが気付かずに資格情報を入力してしまうと、攻撃者に自身のアカウントへのアクセスを提供してしまうことになります。

企業・ブランド偽装:攻撃者が認識可能な企業またはブランドになりすましてフィッシングメッセージを送信する元詐称の一形態であり、さまざまな手法を駆使して行われます。

メールの添付ファイル:行動喚起(標的を誘い込んでリンクをクリックさせるなど)が仕込まれており、それに釣られて(攻撃の文脈で)開いたり実行してしまうと、攻撃者が仕掛けた一連のアクションが実行されます。

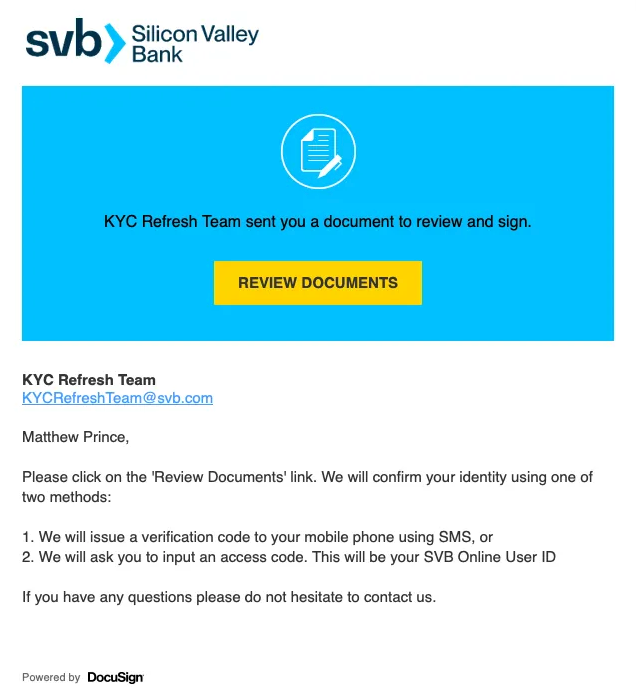

Cloudflareは、1通の電子メールに対して複数のフィッシング指標を定期的に観測しています。例えば、シリコンバレー銀行を模したあるフィッシングキャンペーン(こちらの2023年3月のブログで詳述)は、企業・ブランド偽装、欺瞞的リンク、悪意のある添付ファイルが組み合わされたものでした。

攻撃者はDocuSignを模したテンプレートでSVBのブランドを扱っていました。このメールには、最初のリンクと4つの複雑なリダイレクトチェーンを含むHTMLコードが含まれていました。この攻撃の一部であるHTMLファイルは、受信者を再帰的リダイレクト機能を持つWordPressインスタンスに送ることになります。

(リンクについて言えば、欺瞞的リンクは脅威カテゴリーの第1位であり、当社が検出した中の35.6%に見ることができました。また、メールのリンクだけでなく、SMS/テキスト、チャット、ソーシャルメディアなど、他のアプリを悪用する複数経路を利用した攻撃者によるフィッシング脅威の増加しており、これについてもレポートで取り上げています)。

信頼される(そして最も偽装された)企業・ブランド

シリコンバレー銀行は、2022年5月から2023年5月にかけてCloudflareのお客様を標的としたメールで偽装された約1,000の企業・ブランドのうちの1つに過ぎません。(2022年7月にCloudflare One製品群が阻止したフィッシング攻撃「Oktapus」で、Cloudflareの従業員が企業・ブランド偽装直接の標的にされました )。

一方、フィッシング脅威レポートに詳述されているように、メール攻撃者は20の有名グローバルブランドのいずれかになりすますことが最も多く(51.7%)、Microsoftがそのリストの1位でした。

| ランク | なりすまされたブランド |

|---|---|

| 1 | Microsoft |

| 2 | 世界保健機関(WHO) |

| 3 | |

| 4 | スペースX社 |

| 5 | Salesforce |

| 6 | Apple |

| 7 | Amazon |

| 8 | T-モバイル社 |

| 9 | YouTube |

| 10 | マスターカード社 |

| 11 | Notion.so |

| 12 | コムキャスト社 |

| 13 | Line Pay |

| 14 | MasterClass |

| 15 | Box |

| 16 | トゥルイスト・ファイナンシャル |

| 17 | |

| 18 | |

| 19 | AT&T |

| 20 | ルイ・ヴィトン |

Microsoftのクレデンシャルハーベスティング試行の例

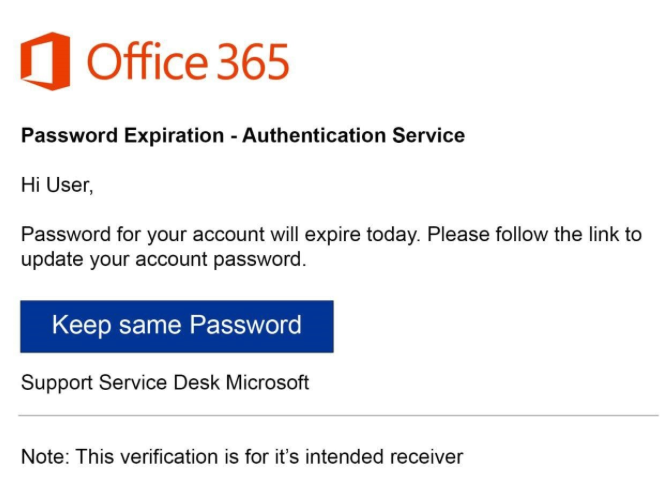

今年初め、Cloudflareは正規の(しかし侵害された)サイトを通じて認証情報を採取しようとする、Microsoftブランドを活用したフィッシングキャンペーンを検知し、ブロックしました。

下のEメールの例では、見た目とは裏腹にメール本文にテキストはありません。本文全体がハイパーリンクの対象となるJPEG画像です。そのため、受信者が(リンクをクリックするつもりがなくても)本文中のどこかをクリックすれば、事実上リンクをクリックしたことになります。

1一見すると、この画像のハイパーリンクは良性のBaidu URLのように見えます - hxxp://www.baidu[.]com/link?url=-yee3T9X9U41UHUa3VV6lx1j5eX2EoI6XpZqfDgDcf-2NYQ8RVpOn5OYkDTuk8Wg#<base64でエンコードされた受信者のメールアドレス>。しかし、このリンクがクリックされると標的のブラウザは、侵害されたクレデンシャルハーベスターをホストするサイトにリダイレクトされます。

攻撃者はMicrosoft Office 365のブランディングを使用しましたが、(企業・ブランドを特定するために検査できるプレーンテキストやHTMLテキストは存在させず)画像内にブランド情報を含めることでブランド検出技術を回避しようとしました。

しかし、Cloudflareは光学文字認識(OCR)を使用することで、画像内の「Office 365」と「Microsoft」の識別に成功しました。また、OCRを使用することで、私たちはパスワードに関連する不審なアカウントを釣ろうとする内容も確認することができました。

この例では、攻撃者の手口には次の内容が含まれていました:

- JPEG画像のみを掲載(OCRを使用しなければ単語検出は不可能)

- その画像にハイパーリンクを埋め込む(本文中のどこをクリックしてもリンクがクリックされる)

- Baidu URLへのハイパーリンク(レピュテーションベースのURL検出技術を回避するために使用)

- Baidu URLが受信者のブラウザをクレデンシャルハーベスティングサイトにリダイレクトさせる(これによりディープリンク検査ができない他の電子メールセキュリティ防御を回避)

- 攻撃者によって侵害された正規サイト上でクレデンシャルハーベスターをホスティングする(ディープリンク検査を使用しても、レピュテーションに基づくUR 検出技術を再びバイパスする)

この攻撃ベクトルは、Baiduの高い評価と信頼性を利用し、クレデンシャルハーベスターがホストされている真のホスト/IPのレピュテーションをバイパスします。

この特定のキャンペーンはMicrosoftの認証情報を採取することに重点を置いていましたが、私たちはこのように攻撃者がブランド検出技術を回避し、被害者を騙してマルウェアやその他の悪意のあるペイロードをダウンロードさせるために同様の手法を使用する攻撃者をよく目にします。

URLリダイレクトの手法はフィッシングキャンペーンでよく見られますが、脅威アクターは、baidu.com、bing.com、goo.glのようなより多くの正規ドメインを悪用するなど、その手口に絶えず磨きをかけています。当社が持つ多くの検出機能を使用することで、正規ドメインを悪用するものも含め、あらゆる種類のリダイレクト技術を使用したURLのディープリンク検査を実施することができます。

SPF、DKIM、DMARCとは?

メール認証(具体的にはSPF、DKIM、DMARC標準)は、企業・ブランド偽装に有効であるとして度々言及されます。これらの標準は、サーバーやテナントのオリジンの検証、メッセージの完全性の保護、ポリシーの実施などに役立ちます。

しかし、それでも攻撃者は認証をバイパスしてメールスイートを騙す方法を見つけることができます。実際にSPF、DKIM、DMARCのチェックを89%の迷惑メッセージが「通過」していることが確認されています。

メール認証の制限には、以下のようなものがあります:

| SPF (送信者ポリシーフレームワーク) |

主なメリット: サーバーオリジンの検証(メッセージの発信元を検証する) ドメイン所有者に代わってメッセージの送信が許可されるメールサーバーやサービスを定義できる |

|---|---|

| 制限: 酷似したメールアドレスやドメイン、または表示名のなりすましを防ぐことができない ヘッダーの「From」で検証を行わず、エンベロープの「From」を使用して送信ドメインを判断する メールが転送された場合、メーリングリストに送信されたメッセージが各受信者に送信される場合、検証が有効にならない SPF評価プロセスのDNSルックアップ回数が制限される場合がある 「検証済み」となったメールの、URLが埋め込まれたもの、悪意のあるペイロード、添付ファイルを使用した攻撃からは保護されません |

|

| DKIM (ドメインキー識別メール) |

主なメリット: 送信元テナントの検証機能を提供(電子署名を介して、メールがドメインの所有者によって送信/承認されたものであることを確認する機能など) サーバー間の転送中にメールが改ざんされないようにし、メッセージの完全性を保護する |

| 制限: 酷似したメールアドレスやドメイン、または表示名のなりすましを防ぐことができない 反射攻撃からは保護されない(DKIMはメッセージの特定の部分にのみ署名します。攻撃者はDKIMを通過したメールに他のヘッダーフィールドを追加して転送することができます) 「検証済み」となったメールの、URLが埋め込まれたもの、悪意のあるペイロード、添付ファイルを使用した攻撃からは保護されません |

|

| (ドメインベースのメッセージ認証、レポートおよび適合性) | 主なメリット: SPFとDKIMのポリシー実施とレポートの提供 メールがSPFまたはDKIM認証を通過しなかった場合に、従うポリシーを規定できる(例:拒否/削除、隔離、ポリシーなし/送信) レポーティング機能により、ドメイン所有者は誰が代理でメールを送信しているかを確認できる(独自ドメインのなりすましやブランドの悪用からの保護など) |

| 制限: 他ブランドのドメインへのなりすましは防げない 酷似したメールアドレスやドメイン、または表示名のなりすましを防ぐことができない ドメイン所有者は、DMARCポリシーが適用されるメールの割合を指定することができるが、適用率が100%未満の場合、効果は低下する 「検証済み」となったメールの、URLが埋め込まれたもの、悪意のあるペイロード、添付ファイルを使用した攻撃からは保護されません |

まとめ

攻撃者は常に戦術を進化させています。メッセージが受信トレイに届く前、届いている最中、そして届いた後にも、複数の保護レイヤーを設置する必要があります。Cloudflareは、いかなる種類のメール通信(送信者が内部、外部、または「既知の」ビジネスパートナーであるかにかかわらず)も本質的に「信頼」することはありません。

同様に、私たちは、何よりもまず、すべての組織が「決して信用せず、常に検証する」というZero Trust のセキュリティモデルを、ネットワークやアプリだけでなく、メールの受信トレイにまで拡大することを推奨します。

当社では、Zero Trustアプローチによるメールの保護に加えて次のこともお勧めしています:

- クラウドメールを複数のフィッシング対策制御で強化する。6月のこのForrester社のブログで言及されているように、「複数のデバイスでメッセージ機能、コラボレーション、ファイル共有、企業向けSoftware as a Serviceアプリを使用することは、すべて従業員の生産性とエクスペリエンスに貢献します。これらの環境の多くは『クローズド』と考えられていますが、サプライチェーンパートナーの一社で資格情報のフィッシングが成功してしまうと、組織はデータ損失、資格情報の盗難、詐欺、ランサムウェア攻撃にさらされることになります。メールの受信トレイ向けに開発された保護は、このような環境や従業員の日々のワークフロー全体に普及させる必要があります。」

- フィッシングに強い多要素認証(MFA)を採用する。すべてのMFAが同じセキュリティレイヤーを提供するわけではありませんが、ハードウェア・セキュリティ・キーはフィッシング攻撃を防ぐための最も安全な認証方法の一つです。これにより、たとえ攻撃者がユーザー名とパスワードを入手した場合も、ネットワークを保護することができます。

- 人間がミスを犯しにくくする。従業員やチームが既に使用しているツールをより安全なものにし、従業員やチームのミスを防ぎます。例えば、リモートブラウザ分離(RBI)技術は、クラウドメールセキュリティと統合することで、疑わしいメールリンクを自動的に分離し、ユーザーが悪意のあるWebコンテンツにさらされることを防ぎます。また、信頼できないWebサイトではキーボード入力を無効にすることができ、ユーザーが誤ってフォームに機密情報を入力して資格情報が採取されることを防ぐことができます。これにより、効果的なマルチチャネルのフィッシング攻撃に対する防御レイヤーが提供され、ユーザーは業務を中断することなく安全にリンクを開くことができます。

調査結果の全文に興味のある方は、こちらから「2023年フィッシング脅威レポート」と、フィッシング攻撃の成功を防ぐための推奨事項をダウンロードすることができます。また、Cloudflareのメールセキュリティの動作を実際に確認したい方は、こちらからフィッシングリスク評価(無料)をご依頼ください。