Siamo lieti di introdurre Page Shield, un prodotto per la sicurezza lato client che i clienti possono utilizzare per rilevare gli attacchi nei browser degli utenti.

A partire dal 2015, un gruppo di hacker denominato Magecart ha cominciato a sottrarre credenziali di pagamento dai negozi online infettando le dipendenze di terze parti con elementi di codice dannoso. Il meccanismo di funzionamento dell'attacco era il seguente: il codice infetto veniva richiesto dai browser degli utenti finali, dove poi andava in esecuzione carpendo sulla pagina web le informazioni di accesso degli utenti. Dopo aver sottratto le informazioni, il codice dannoso le inviava agli hacker, che provvedevano a rivenderle o a utilizzarle per sferrare ulteriori attacchi, come ad esempio furti di identità o truffe con carte di credito.

Da quel momento gli attacchi alla supply chain hanno colpito aziende quali Ticketmaster, Newegg, British Airways, e tante altre. In particolare, l'attacco condotto contro British Airways ha avuto origine dalla compromissione di file aziendali JavaScript in self-hosting, finendo per far cadere nelle mani degli hacker i dati di quasi 500.000 clienti. L'attacco ha comportato la comminazione di multe per la violazione del GDPR e l'avvio della più grande causa collettiva per violazione della privacy nella storia del Regno Unito. Nel complesso, sono milioni gli utenti caduti vittime di questo tipo di attacchi.

All'interno di una organizzazione la scrittura di codice a prova di violazione è già di per sé una sfida sufficientemente impegnativa. Doversi preoccupare della sicurezza del codice fornito da terze parti è un'impresa quasi proibitiva. Molte piattaforme SaaS servono codice di terze parti a milioni di siti, e questo significa che una singola compromissione può sfociare in esiti devastanti. Page Shield aiuta i clienti a monitorare questi potenziali vettori di attacco e impedire che le informazioni riservate degli utenti cadano nelle mani sbagliate.

All'inizio di questa settimana abbiamo messo a disposizione di tutti Remote Browser Isolation, una tecnologia che consente di mitigare gli attacchi lato client nei browser dei dipendenti. Page Shield rappresenta la prosecuzione degli sforzi di Cloudflare per garantire la sicurezza lato client, e ha l'obiettivo di mitigare gli attacchi sferrati contro i clienti.

Background

Un attacco in stile Magecart è un tipo di attacco alla supply chain del software condotto nel browser di un utente. Gli autori degli attacchi compromettono gli host delle dipendenze JavaScript di terze parti per ottenere il controllo sul codice sorgente inviato ai browser. Quando il codice infetto viene eseguito, diventa possibile rubare i dati sensibili che gli utenti finali inseriscono nel sito, come i dettagli della carta di credito immessi durante la fase di pagamento.

Questi attacchi sono piuttosto difficili da rilevare, in quanto molti proprietari di applicazioni confidano nel fatto che i JavaScript di terze parti funzionino come previsto. In ragione di questa fiducia, il codice di terze parti viene raramente sottoposto a scrutinio dal proprietario dell'applicazione. In molti casi, gli attacchi Magecart sono andati avanti per mesi prima di essere rilevati.

L'esfiltrazione dei dati non costituisce l'unico rischio legato alle supply chain dei software. Negli ultimi anni abbiamo osservato come gli hacker modificano il codice di terze parti per mostrare agli utenti annunci pubblicitari fraudolenti. Cliccando su questi annunci, gli utenti finiscono su siti di phishing, dove le loro informazioni personali vengono sottratte dagli hacker. Altri malware JavaScript minano criptovalute per conto degli aggressori utilizzando dotazioni di alta gamma e danneggiando le prestazioni dei siti.

Considerato quanto sopra, in che modo i proprietari di applicazioni possono difendersi? Le tecnologie browser attualmente esistenti, come Content Security Policy (CSP) e Subresource Integrity (SRI), forniscono un certo livello di protezione contro le minacce lato client, ma presentano alcuni inconvenienti.

CSP consente ai proprietari di applicazioni di inviare al browser un elenco di elementi consentiti, evitando in questo modo l'esecuzione di risorse non specificamente autorizzate. Benché questo metodo sia in grado di prevenire alcuni attacchi cross-site scripting (XSS), non è nelle condizioni di rilevare quando le risorse attualmente esistenti passano da innocue a dannose. La gestione di CSP è onerosa anche dal punto di vista operativo, dato che impone agli sviluppatori di aggiornare gli elenchi consentiti ogni volta che al sito viene aggiunto un nuovo script.

SRI consente ai proprietari delle applicazioni di specificare un file hash atteso sia per JavaScript che per altre risorse. Se il file recuperato non corrisponde all'hash, ne viene inibita l'esecuzione. Il problema con SRI è che i fornitori aggiornano il proprio codice frequentemente, e in taluni casi servono file diversi a utenti finali diversi. Abbiamo inoltre rilevato che i fornitori JavaScript a volte servono agli utenti finali dei file versionati con hash differenti in ragione di differenze minime, ad esempio nella spaziatura. Come conseguenza, SRI può bloccare file perfettamente legittimi senza che il proprietario dell'applicazione abbia alcuna colpa.

Script Monitor è la prima funzionalità disponibile di Page Shield

Script Monitor rappresenta il punto di partenza delle ambizioni che Cloudflare nutre nei confronti di Page Shield. Quando viene abilitato, Script Monitor registra le dipendenze JavaScript del sito nel corso del tempo. Quando compaiono delle nuove dipendenze, Cloudflare invia una notifica per consentire una verifica approfondita sulla legittimità dei cambiamenti apportati al sito. In questo modo è possibile rendersi immediatamente conto se dei potenziali aggressori hanno apportato modifiche all'applicazione, in modo tale da farle richiedere nuovi file JavaScript dannosi. Una volta completata la fase beta, questo set di funzionalità iniziale verrà messo a disposizione dei clienti Business e Enterprise senza alcun costo aggiuntivo.

Come funziona Script Monitor?

Il peculiare posizionamento di Cloudflare, che si inserisce tra i server di origine delle applicazioni e i loro utenti finali, ci consente di modificare le risposte prima che arrivino a questi ultimi. In questo caso, aggiungiamo un header Content-Security-Policy-Report-Only alle pagine quando transitano attraverso il nostro perimetro. Quando i file JavaScript cercano di andare in esecuzione sulla pagina, i browser inviano una segnalazione direttamente a Cloudflare. Poiché utilizziamo un header report-only, i proprietari delle applicazioni sono esentati dall'obbligo di dover manutenere degli elenchi di elementi consentiti per ricavare le informazioni di sicurezza necessarie.

Per ciascun report visionato procediamo a confrontare il file JavaScript con le dipendenze storiche di quella particolare zona, e controlliamo se il file sia nuovo. Se il file risulta nuovo inviamo un avviso, in modo che i clienti possano effettuare le dovute verifiche e stabilire se la modifica fosse prevista oppure no.

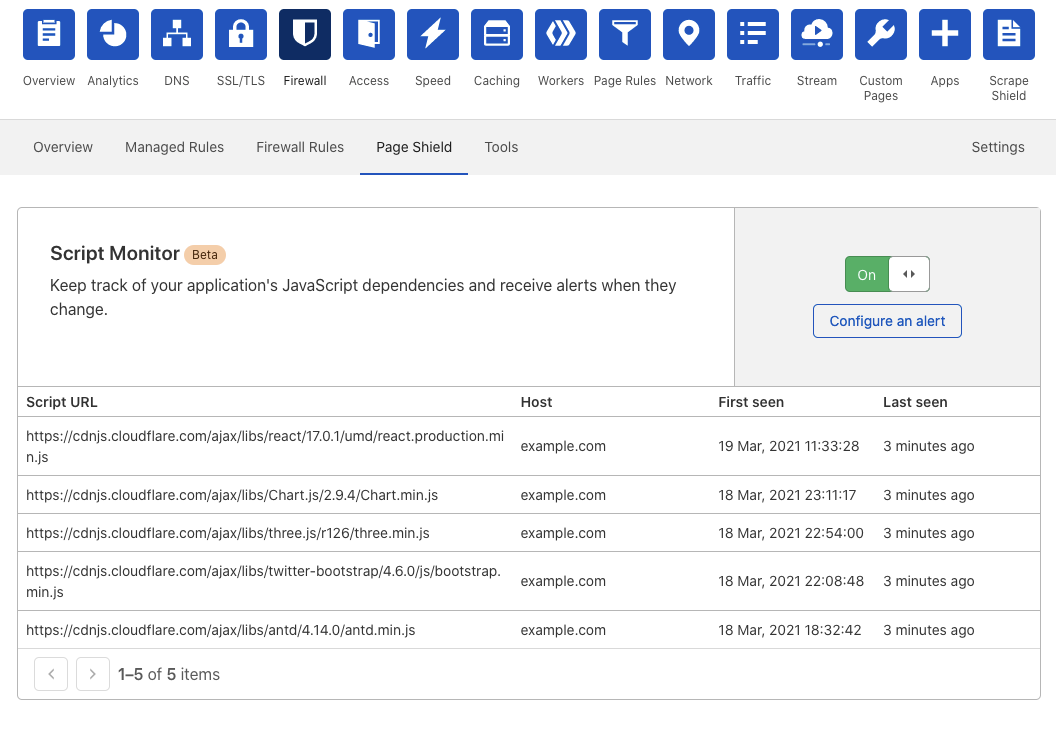

I partecipanti alla fase beta vedranno la scheda di Page Shield nella sezione Firewall della dashboard della propria zona. All'interno sarà possibile vedere la tabella di Script Monitor mentre traccia le dipendenze JavaScript della propria zona. Per ciascuna dipendenza sarà possibile visionare la data di prima rilevazione, la data di ultima rilevazione e il dominio host sul quale è stata rilevata.

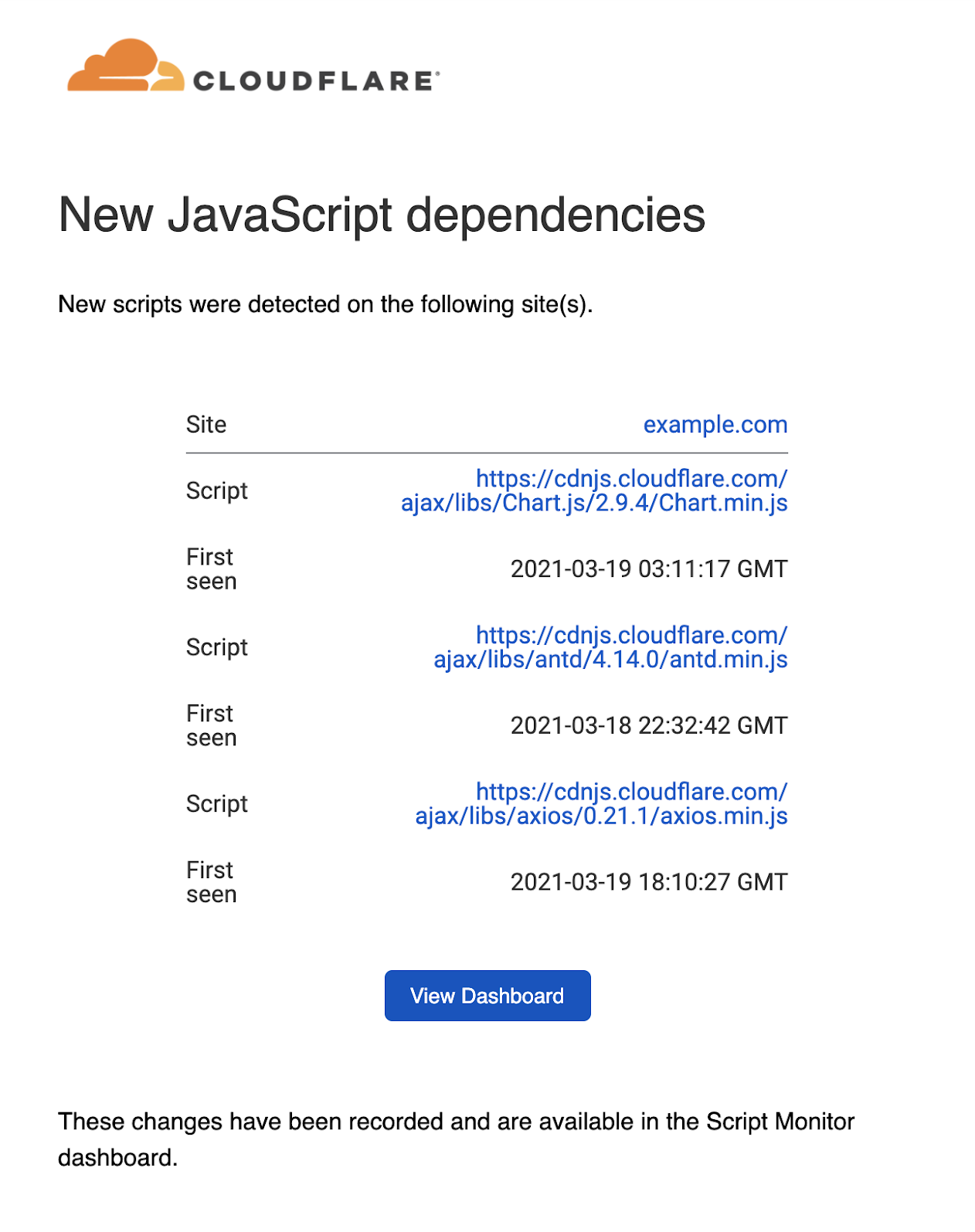

Nella dashboard sarà inoltre possibile configurare gli avvisi di Script Monitor. Ogni volta che un nuovo file JavaScript viene richiesto dal proprio sito, il sistema invia degli avvisi tramite e-mail o a PagerDuty.

Cosa ci aspetta

La nostra missione è rendere migliore Internet. Questa ambizione si estende anche ai browser degli utenti finali, poiché nel corso degli ultimi anni abbiamo osservato un aumento degli attacchi preoccupante. Grazie a Page Shield, aiuteremo le applicazioni a rilevare e mitigare anche gli attacchi più subdoli, e a fare in modo che le informazioni sensibili dei loro utenti rimangano al sicuro.

Stiamo già incorporando in Script Monitor delle funzionalità di rilevamento delle modifiche al codice. Questo tipo di rilevamento raccoglierà periodicamente le dipendenze JavaScript dei siti, e ne analizzerà il comportamento. Quando viene rilevato un nuovo comportamento del codice nei file esistenti, un avviso tempestivo consentirà di ricontrollare le modifiche per determinare se il nuovo codice è un aggiornamento innocuo o un elemento infetto.

Il passo successivo al rilevamento delle modifiche al codice è l'analisi intelligente dei file JavaScript. Benché l'avvisare i proprietari delle applicazioni dei cambiamenti apportati alle loro dipendenze costituisca senz'altro un modo per puntare i riflettori su potenziali attacchi, questo è solo l'inizio. Abbiamo lavorato con i nostri partner nel campo della sicurezza per acquisire dei campioni del codice JavaScript di Magecart, e abbiamo ottenuto la prova inconfutabile della nostra capacità di individuare con precisione il codice dannoso. Abbiamo in programma di affinare ulteriormente le nostre tecniche, in modo da poter avvisare i clienti di Page Shield quando riteniamo che le loro dipendenze siano dannose.

Abbiamo discusso a lungo con i nostri clienti, e ci siamo resi conto che manutenere gli elenchi consentiti CSP è un'attività estremamente complessa dal punto di vista operativo. Ad esempio, se viene distribuito del codice JavaScript lato client senza che sia stato previamente incluso nell'elenco, i browser provvederanno a bloccarlo automaticamente. Per questo motivo useremo il nostro posizionamento come proxy inverso per implementare un modello di blocco a sicurezza negativa. In questo modo i proprietari delle applicazioni avranno la possibilità di bloccare script singoli senza dover manutenere un elenco di elementi consentiti, dando così ai clienti la possibilità di inviare nuovo codice senza inutili complicazioni.

Registrati per la versione beta

A partire da oggi, tutti i sottoscrittori dei piani Business e Enterprise possono registrarsi qui per partecipare al beta test riservato di Page Shield. Tutti i partecipanti avranno la possibilità di attivare Script Monitor e di cominciare a monitorare il codice JavaScript dei loro siti.