Au moment où nous célébrons le huitième anniversaire du Projet Galileo, nous souhaitons présenter une vue d'ensemble du type de cyberattaques auxquelles les organisations protégées par le projet ont dû faire face. Cette année s'est révélée source de nouveaux défis pour beaucoup. Nous espérons donc que l'analyse des attaques lancées contre ces groupes vulnérables permettra aux chercheurs, aux membres de la société civile et aux organismes ciblés de bénéficier d'informations stratégiques quant à la manière de protéger au mieux leurs collaborateurs.

Dans le cadre de cet article de blog, nous souhaitons nous concentrer sur les attaques perpétrées contre les organisations situées en Ukraine et sur la croissance considérable de l'activité des attaques DDoS observée après le début du conflit. Au sein du tableau de bord Radar associé au projet, nous analysons en profondeur les tendances en matière d'attaques visant les participants au projet Galileo issus de divers secteurs, notamment ceux des droits humains, du journalisme et des organismes communautaires à but non lucratif.

Pour consulter l'ensemble du rapport, rendez-vous dans le tableau de bord Radar lancé à l'occasion du huitième anniversaire du projet Galileo.

Comprendre les données

- Dans le cadre de ce tableau de bord, nous avons analysé les données recueillies entre le 1er juillet 2021 et le 5 mai 2022 pour les 1 900 organisations du monde entier placées sous l'égide du projet.

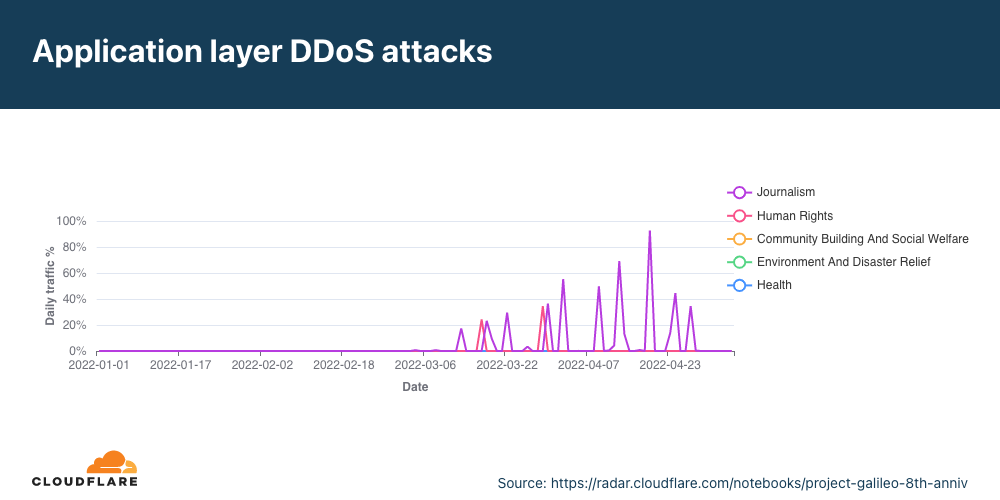

- La section des attaques DDoS recense le trafic que nous avons déjà déterminé comme faisant partie d'une attaque DDoS sur la couche 7 (couche applicative). Ces attaques prennent souvent la forme d'un flot malveillant de requêtes produit dans l'intention de saturer un site et d'entraîner sa mise hors ligne. Nous bloquons les requêtes associées à l'attaque, tout en veillant à ce que les requêtes légitimes atteignent le site et à maintenir la présence en ligne de ce dernier.

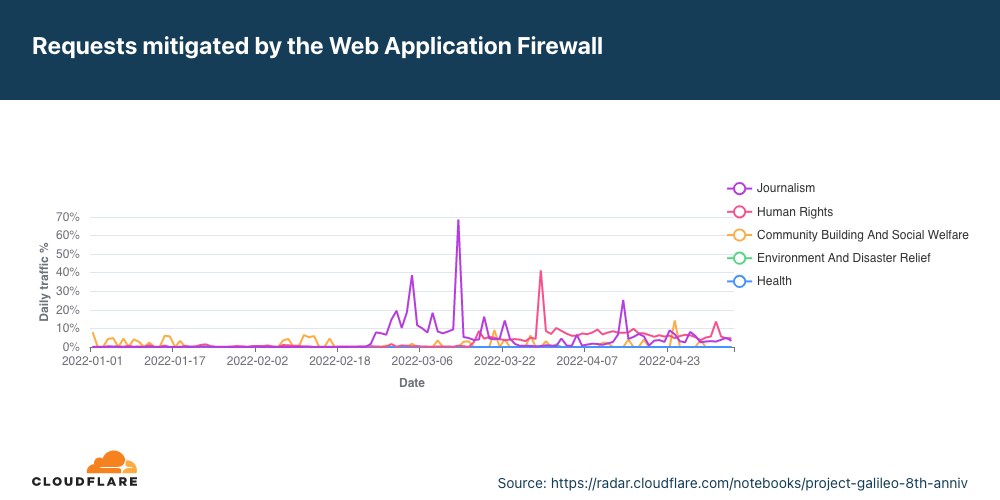

- Le trafic atténué par le pare-feu d'applications web (WAF) correspond à ce que le pare-feu de Cloudflare a déterminé comme du trafic malveillant et qu'il a donc bloqué. Nous proposons des services de niveau Business gratuits dans le cadre du projet Galileo. De même, notre pare-feu WAF constitue l'un des précieux outils utilisés pour atténuer les tentatives d'exploitation de vulnérabilités visant à accéder sans autorisation à l'application en ligne d'une organisation.

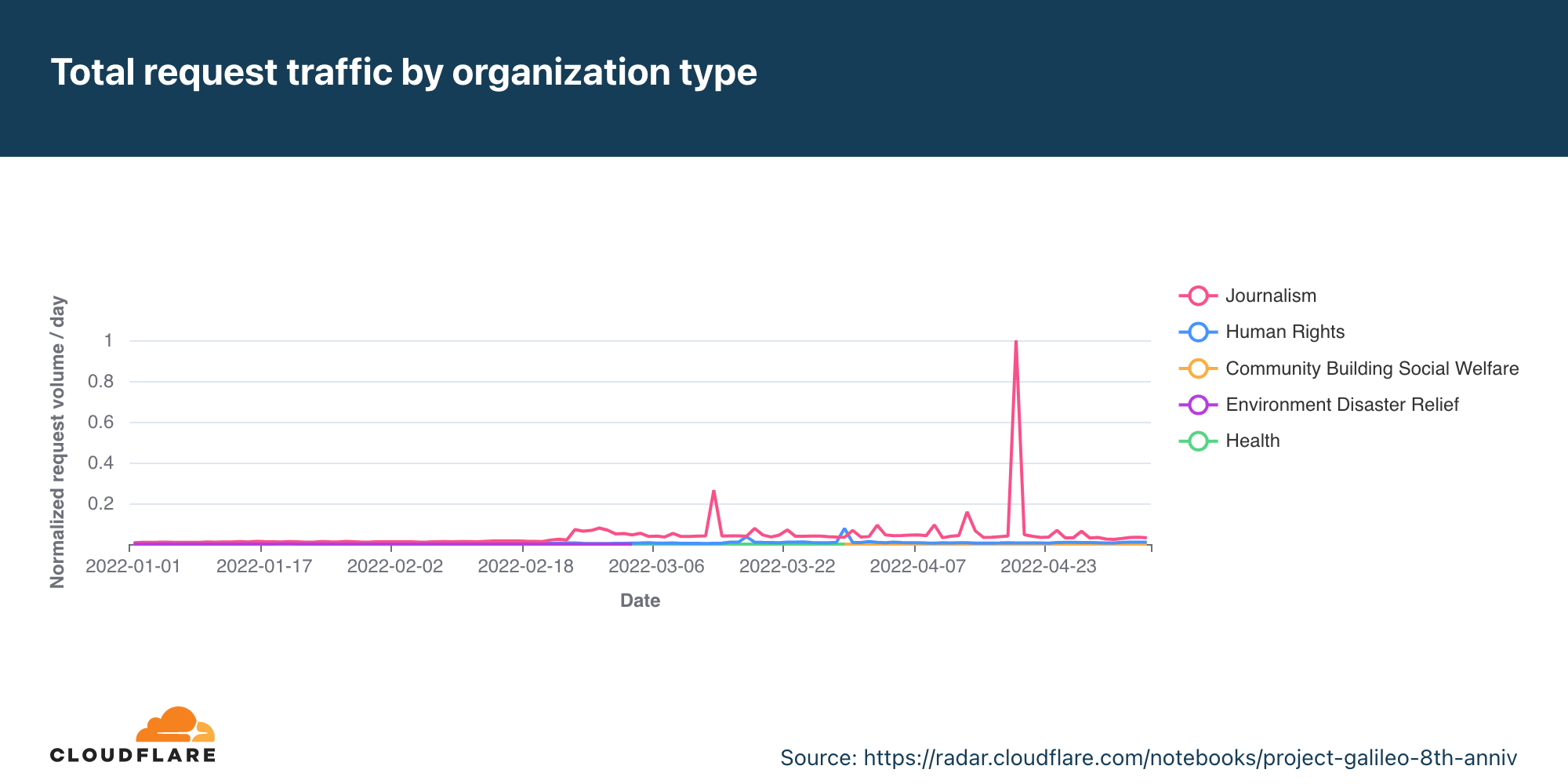

- Pour les graphiques illustrant les fluctuations au niveau du trafic ou des domaines dans le cadre du projet Galileo, nous prenons comme référence le trafic quotidien moyen (nombre de requêtes) relevé pour les deux premières semaines de juillet 2021.

Points importants de l'année écoulée

- Nous continuons d'observer une augmentation de l'activité des cyberattaques, avec près de 18 milliards d'attaques constatées entre juillet 2021 et mai 2022. La moyenne s'établit à presque 57,9 millions de cyberattaques par jour au cours des neuf derniers mois, soit une augmentation de près de 10 % par rapport à l'année dernière.

- Lors d'une attaque d'envergure survenue en avril, le trafic DDoS atténué visant les organisations situées en Ukraine constituait jusqu'à 90 % du trafic total.

- Après le début de la guerre en Ukraine, les candidatures au projet ont bondi de 177 % au mois de mars 2022.

- Les organisations spécialisées dans le journalisme et les médias en Europe et dans la région Amériques ont vu leur trafic augmenter d'environ 150 % au cours de l'année passée.

- Nous avons observé un certain nombre de cyberattaques relativement simples contre des organisations qui officient dans le domaine des droits humains et du journalisme. Jusqu'à 40 % des requêtes atténuées par le pare-feu WAF ont été classées parmi les anomalies HTTP, c'est-à-dire la catégorie la plus vaste de l'ensemble des règles WAF. Ce type d'attaque peut porter préjudice aux organisations non protégées, mais se retrouve bloqué automatiquement par Cloudflare.

- Entre juillet 2021 et mai 2022, les organisations situées en Europe représentaient systématiquement la moitié, voire les deux tiers, du trafic des requêtes issues de l'ensemble des régions couvertes par le projet.

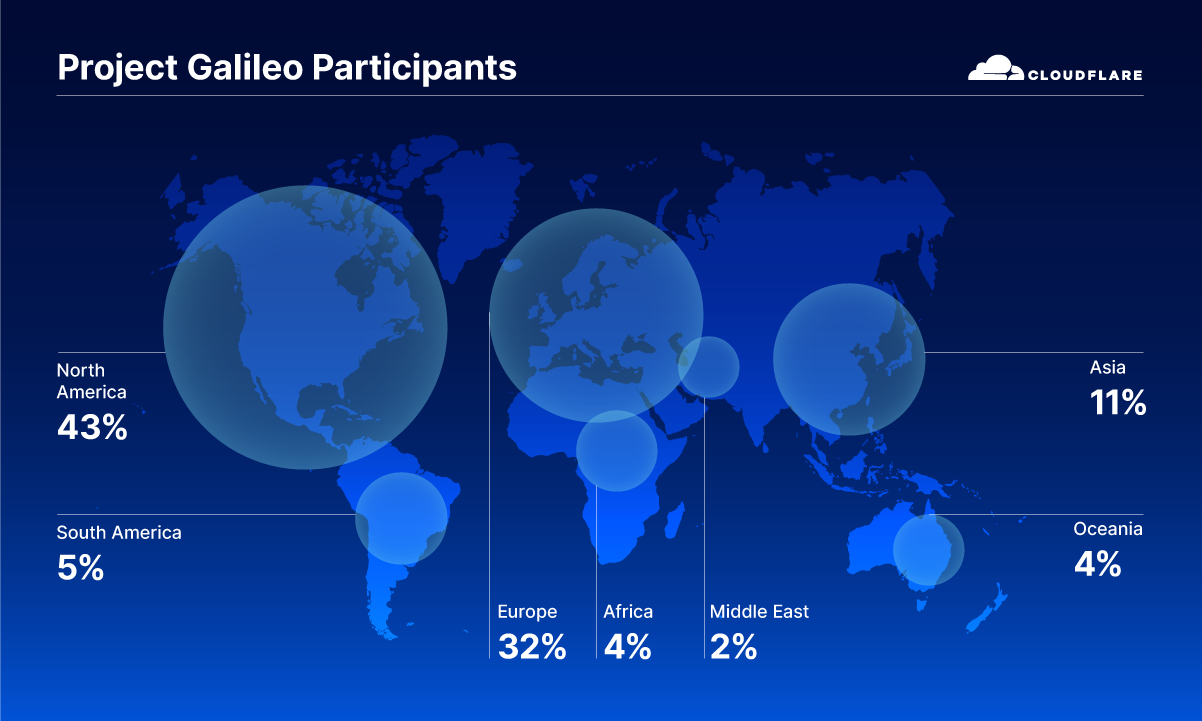

Couverture mondiale du projet Galileo

Protéger les organisations basées en Ukraine

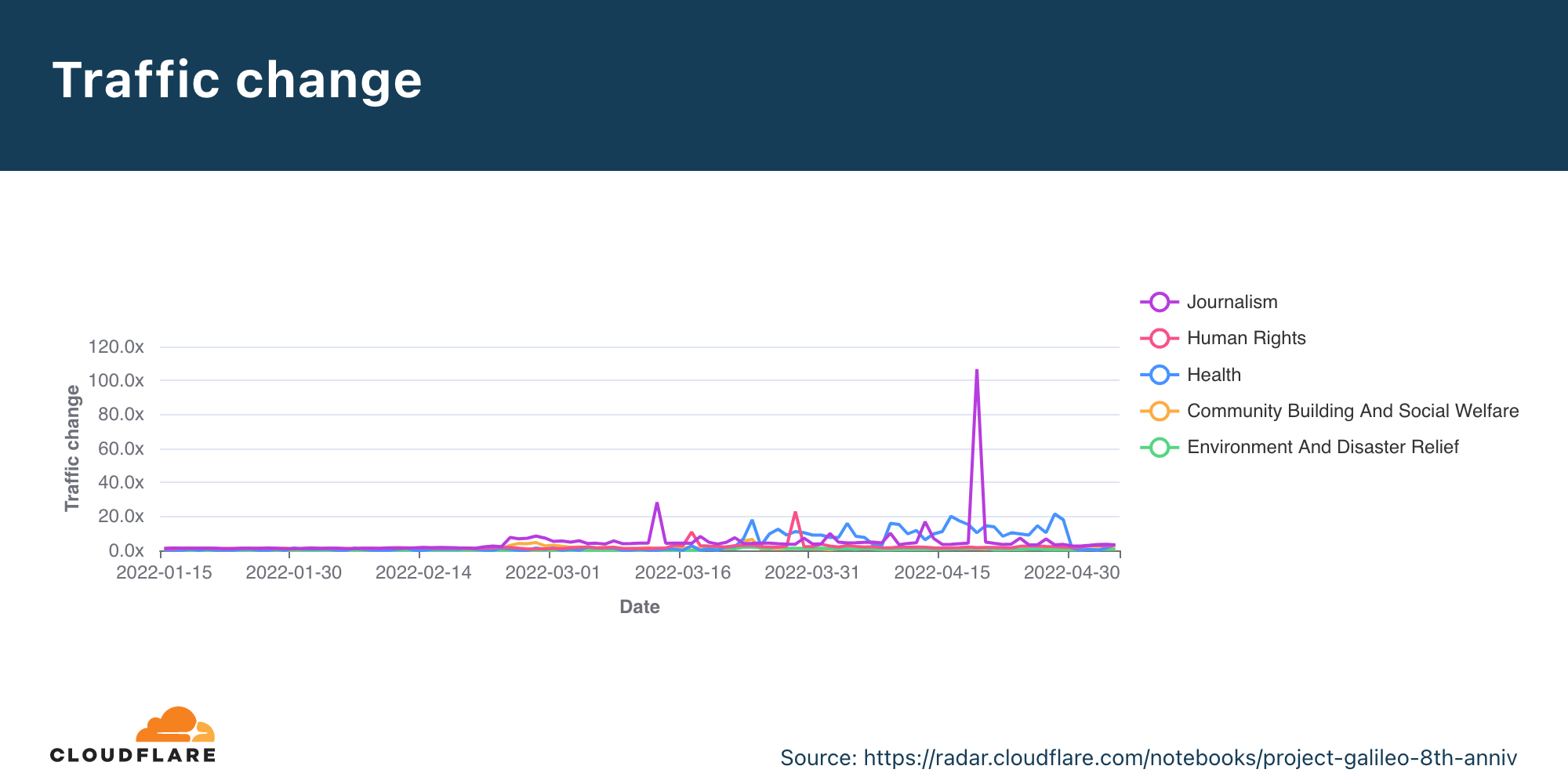

Lorsque la guerre a commencé en Ukraine, nous avons constaté une augmentation des candidatures au projet Galileo émanant d'organisations à la recherche d'une aide de notre part. Un grand nombre de ces candidatures provenaient d'organismes en proie à une attaque DDoS en cours. Nous avons néanmoins remarqué la présence de sites soumis à de forts pics de trafic découlant des recherches d'informations sur l'invasion russe effectuées par des Ukrainiens restés sur le terrain. Si le trafic issu des organisations basées en Ukraine se montrait relativement faible avant le début de la guerre, les augmentations de trafic résultent principalement de l'activité des organisations évoluant dans le secteur du journalisme et des médias.

Avant la guerre, les organisations consacrées au développement de la collectivité et à la sécurité sociale, comme celles qui assurent une assistance directe aux réfugiés ou qui mettent à disposition des plateformes de dons permettant de soutenir la population restée en Ukraine, ne comptaient que pour une faible proportion du trafic atténué par le pare-feu d'applications web (WAF). Toutefois, après le début de la guerre, ce sont les entités journalistiques qui ont connu le plus de trafic atténué par le pare-feu WAF, avec des pics fréquents, comme celui du 13 mars qui totalisait 69 % du trafic. Au cours de cette période d'intensification du nombre de requêtes atténuées par le pare-feu WAF (qui a commencé à la fin du mois de février), la majorité des attaques ont été classées dans la catégorie des attaques par injection SQL. Le trafic atténué par le pare-feu WAF concernant des organismes consacrés aux droits humains a augmenté au milieu du mois de mars, jusqu'à représenter 5 à 10 % du trafic.

Le trafic DDoS atténué pour les organisations situées en Ukraine s'est concentré sur une période allant de la mi-mars au mois de mai, avec une rapide hausse du pourcentage de trafic représenté. Les premiers pics tournaient autour des 20 %. Ils ont ensuite connu une augmentation rapide, avant de reculer. Lors d'une attaque survenue le 19 avril, le trafic DDoS atténué représentait plus de 90 % du trafic de la journée.

Depuis le début du conflit, l'augmentation du trafic issu d'organisations protégées s'est montrée variable selon les catégories. Le trafic des organismes consacrés à la santé a ainsi connu une croissance mesurée entre 20 et 30 fois la valeur de référence établie entre la fin mars et la fin avril. Exception faite des pics liés aux attaques, le trafic associé aux entités journalistiques s'est généralement révélé 3 à 4 fois supérieur à la valeur de référence. La croissance des autres catégories se situait généralement à moins de 3 fois la valeur de référence.

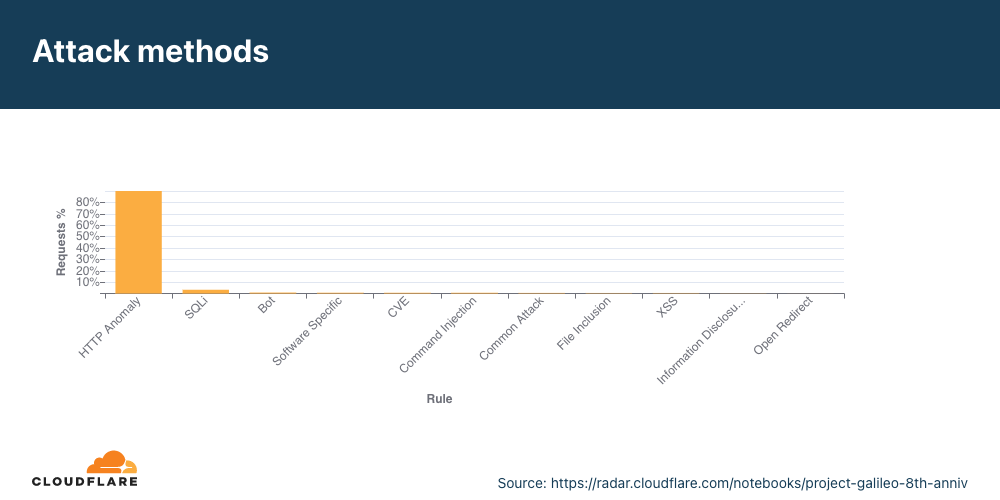

Pour le trafic atténué par le pare-feu applicatif web (WAF), c'est la règle des anomalies HTTP qui a été le plus fréquemment appliquée, elle était associée à 92 % des requêtes. Les requêtes de contenu web (requêtes HTTP) se présentent selon une structure attendue, constituée d'en-têtes et de valeurs associées. Certains acteurs malveillants envoient des requêtes mal formées comportant diverses anomalies, comme l'absence d'en-tête ou l'utilisation de méthodes de requêtes non prises en charge, de ports non standard, voire d'un encodage de caractères non valide. Ces requêtes entrent dans la catégorie des « anomalies HTTP ». Souvent associées aux attaques simplistes et dénuées de sophistication, ces requêtes anormales sont automatiquement bloquées par le pare-feu WAF de Cloudflare.

Tandis que la guerre se poursuit, nous continuons d'intégrer et de protéger les organisations basées en Ukraine et dans les pays limitrophes afin de leur garantir un accès à l'information. Toute organisation ukrainienne sous la menace d'une attaque peut déposer une demande de protection gratuite en vertu du projet Galileo en se rendant sur www.cloudflare.com/fr-fr/galileo. Nous nous chargerons d'accélérer le processus d'examen et d'approbation de ces demandes.

Méthodes d'attaques en fonction de la région

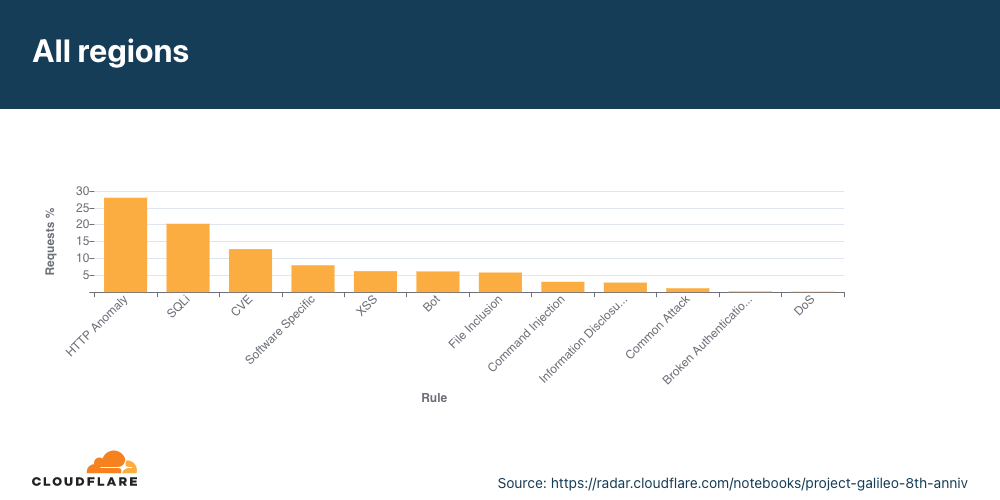

Qu'il s'agisse de la région Amériques, Asie-Pacifique, Europe ou Afrique/Moyen-Orient, la catégorie « Anomalie HTTP » représente la proportion la plus élevée des requêtes atténuées, avec 20 % des requêtes atténuées identifiées comme tentatives d'injection SQL et près de 13 % comme tentatives d'exploitation de vulnérabilités CVE spécifiques. Les CVE (pour Common Vulnerabilities and Exposures, failles et vulnérabilités courantes) regroupent les vulnérabilités en cybersécurité rendues publiques. Cloudflare surveille l'apparition de nouvelles vulnérabilités et détermine rapidement celles pour lesquelles la publication d'ensembles de règles supplémentaires s'avère nécessaire afin de protéger nos utilisateurs. Selon la vulnérabilité, il peut s'agir d'attaques sophistiquées, mais tout dépend de leur sévérité. Les possibilités d'identification et la réponse apportée par les professionnels de la sécurité entrent également en ligne de compte.

Dans notre rapport précédent, nous avions identifié des tendances similaires en matière d'attaques, notamment avec les attaques par injection SQL et les anomalies HTTP. Répertoriées comme anomalies de l'agent utilisateur, ces dernières constituaient en effet une forte proportion des requêtes atténuées.

Méthodes d'attaque par type d'organisation

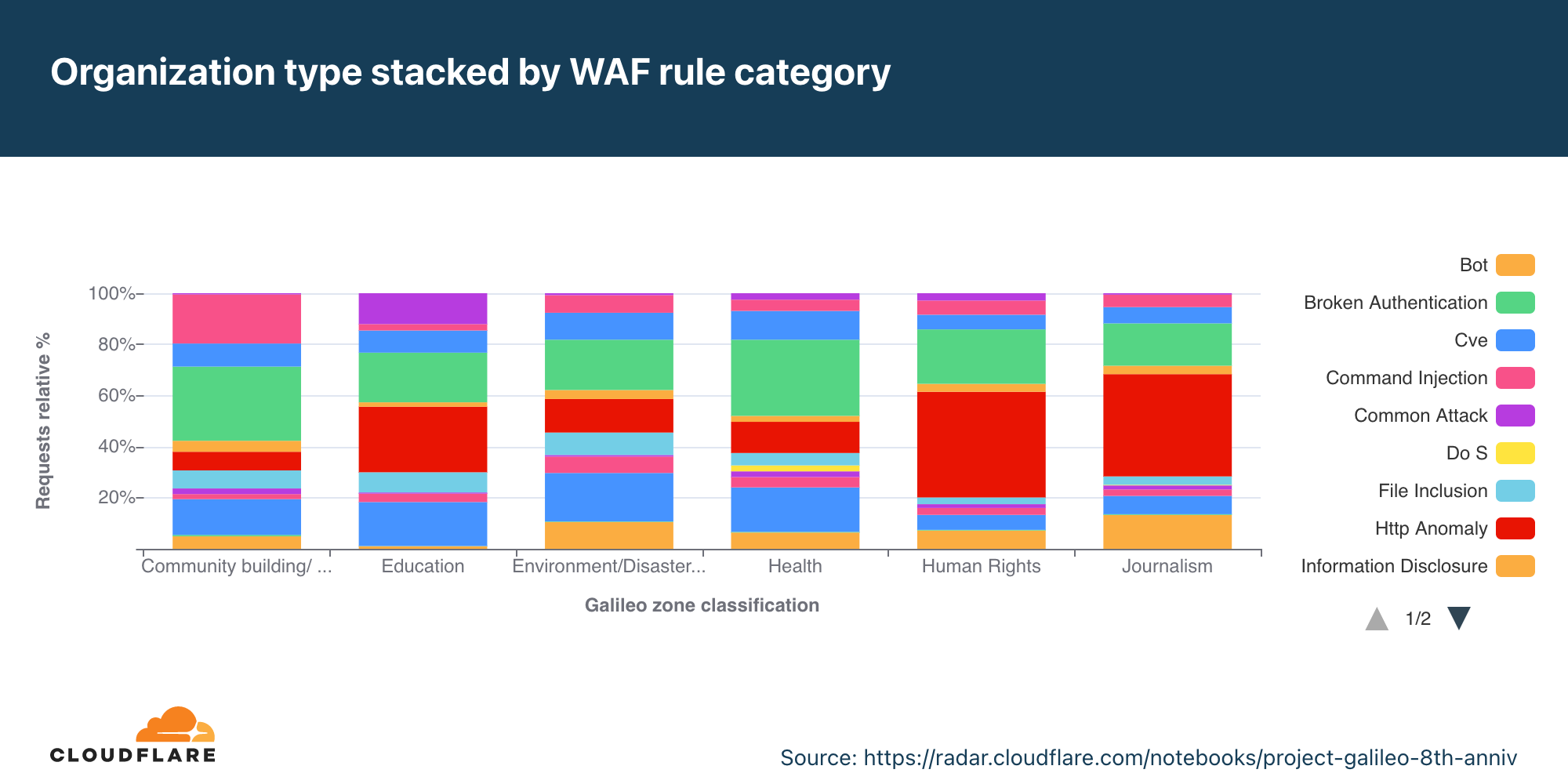

Nous protégeons diverses organisations dans le cadre du projet Galileo. Pour les besoins de ce tableau de bord, nous les avons réparties en 6 groupes : développement de la collectivité/sécurité sociale, éducation, préservation de l'environnement/aide humanitaire, droits humains et journalisme. Pour comprendre les menaces pesant sur ces groupes, nous avons décomposé les types d'attaques dont nous avons observé l'atténuation par le pare-feu d'applications web. Une majorité du trafic atténué correspondait à des anomalies HTTP et des attaques de type SQLi (injection SQL).

Le SQLi (SQL injection, injection SQL) est une technique d'attaque conçue pour modifier ou récupérer des données dans des bases de données SQL. En insérant des instructions SQL spécialisées au sein d'un champ de saisie, les pirates tentent d'exécuter des commandes qui leur permettront de récupérer/modifier des données dans la base, de détruire des données sensibles ou de pratiquer d'autres types de manipulation.

En savoir plus sur le tableau de bord Radar du huitième anniversaire. Consultez le rapport complet sur les tendances en matière d'attaques que nous avons observées à l'encontre d'une large variété d'organisations protégées dans le cadre du projet Galileo.