La vulnérabilité révélée hier dans Log4j, une bibliothèque de journalisation basée sur Java, permet aux acteurs malveillants d'exécuter du code sur un serveur distant. Nous avons mis à jour le pare-feu WAF de Cloudflare afin de protéger votre infrastructure contre cette attaque zero-day. Cette dernière repose également sur l'exploitation des serveurs autorisés à se connecter sans restriction à Internet. Pour résoudre ce problème, votre équipe peut déployer Cloudflare One dès aujourd'hui, afin de filtrer et de journaliser la manière dont votre infrastructure se connecte à n'importe quelle destination.

Sécuriser le trafic entrant et sortant

Vous trouverez plus de détails sur la vulnérabilité dans l'analyse que nous avons publiée un peu plus tôt aujourd'hui. Toutefois, l'attaque proprement dite démarre au moment où son auteur ajoute une chaîne spécifique aux éléments à journaliser par le serveur. Les mises à jour effectuées ce jour au niveau du pare-feu WAF de Cloudflare bloquent l'envoi de cette chaîne malveillante à vos serveurs. Nous continuons à vous recommander fortement de mettre immédiatement à jour vos instances de Log4j, afin d'empêcher d'éventuels mouvements latéraux.

Si la chaîne a déjà été journalisée, la vulnérabilité compromet les serveurs en trompant ces derniers afin de les amener à envoyer une requête vers un serveur LDAP malveillant. La destination du serveur malveillant peut être n'importe quelle URL arbitraire. Les acteurs malveillants qui contrôlent cette URL peuvent alors répondre à la requête par du code arbitraire, exécutable par le serveur.

Au moment de la publication de cet article de blog, aucun schéma cohérent de noms d'hôtes malveillants ne semble se détacher, à la différence des schémas observés lors de l'attaque SUNBURST. Tout serveur ou réseau assorti d'une connectivité illimitée à l'Internet public constitue néanmoins un risque dans le cadre de cette vulnérabilité spécifique et des autres vulnérabilités reposant sur l'exploitation de cette fenêtre ouverte.

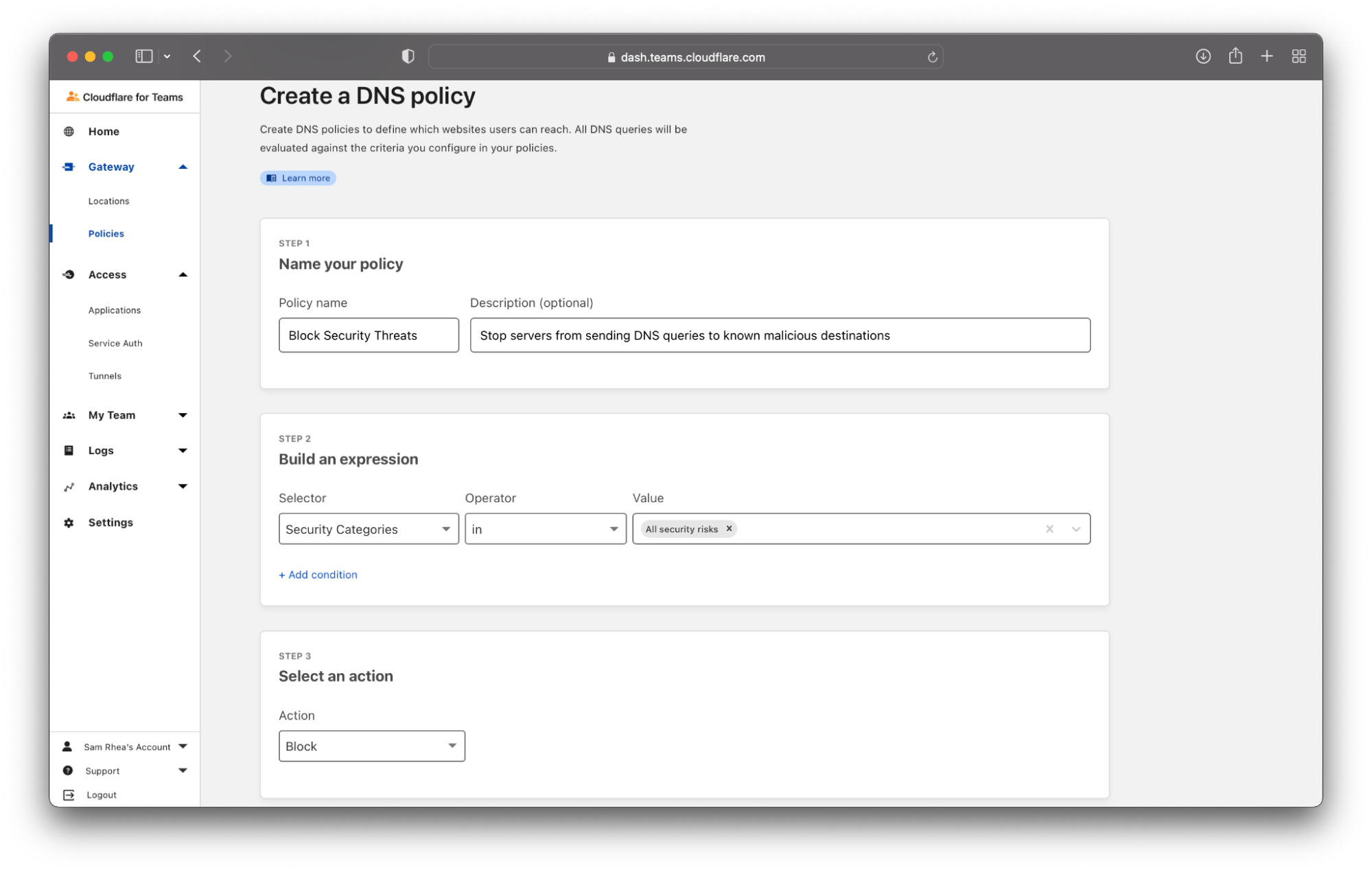

Pour commencer, filtrez et journalisez les requêtes DNS en deux clics

D'après ce que nous avons observé dans les rapports précédents, la vulnérabilité s'appuie principalement sur la connectivité aux adresses IP. Le pare-feu réseau de Cloudflare, la deuxième étape de la marche à suivre décrite dans cet article de blog, se concentre sur ce niveau de la structure de sécurité. Votre équipe peut cependant adopter une stratégie de défense profonde en déployant dès aujourd'hui le résolveur DNS protecteur de Cloudflare. Les mesures de filtrage DNS mises en œuvre par ce dernier permettent d'accroître en quelques minutes la sécurité et la visibilité de tous les serveurs qui doivent communiquer avec Internet.

Si vous configurez Cloudflare Gateway en tant que résolveur DNS pour ces serveurs, toute requête DNS effectuée par ces derniers afin de trouver l'adresse IP d'un hôte donné (malveillant ou non) sera envoyée en premier lieu vers un datacenter Cloudflare proche. Cloudflare gère le résolveur DNS le plus rapide du monde : vous n'avez donc pas à faire de compromis sur les performances pour bénéficier de ce niveau de sécurité renforcé ou de nos fonctions de journalisation supplémentaires. Lorsque la requête arrive, le réseau Cloudflare peut alors :

- filtrer vos requêtes DNS, afin de bloquer la résolution des requêtes effectuées pour découvrir l'adresse de destinations malveillantes connues ; et

- journaliser chaque requête, si vous souhaitez analyser et procéder à un audit de ces dernières après des événements potentiels.

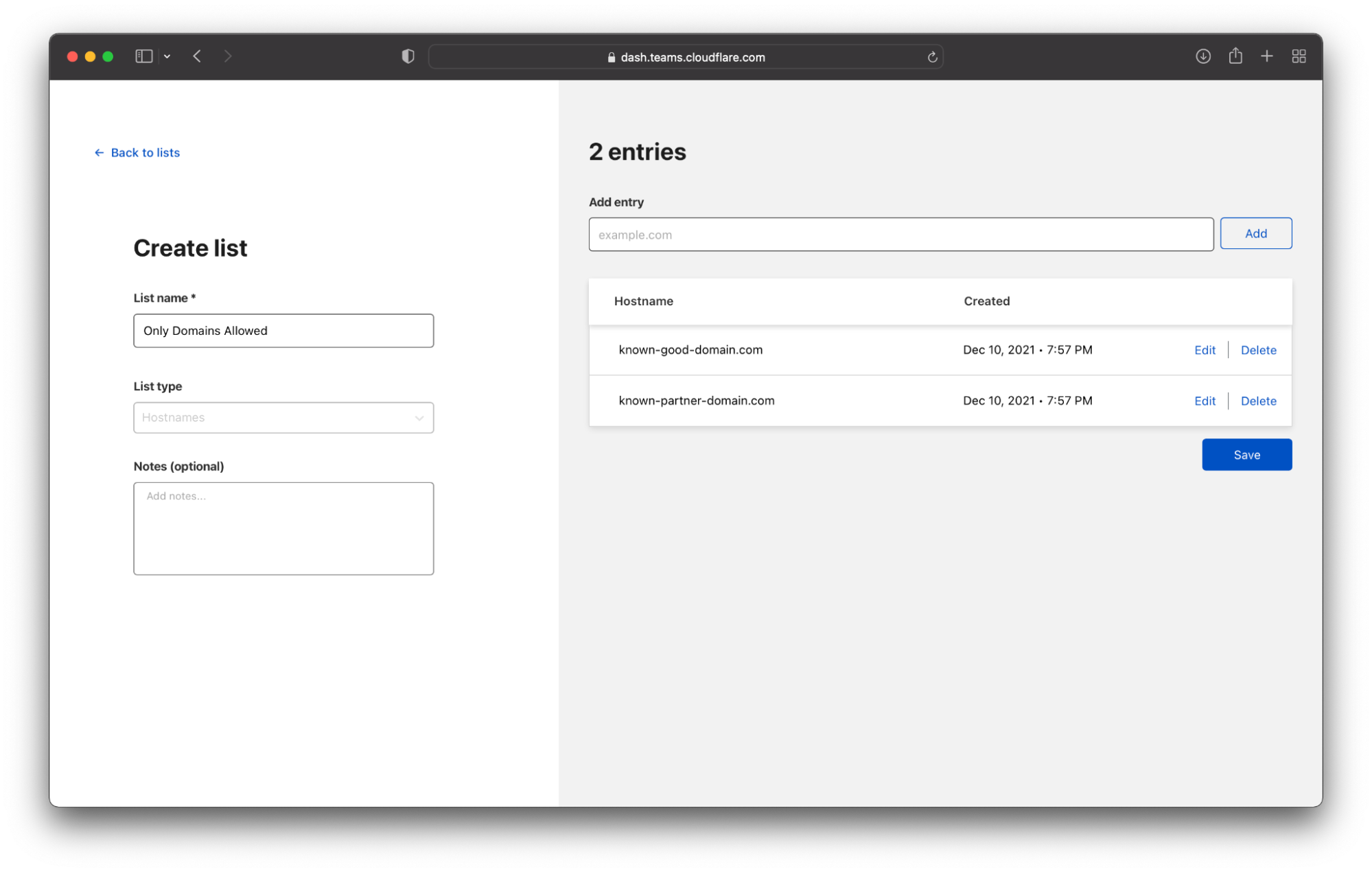

De même, si vous connaissez chaque hôte auquel vos serveurs doivent se connecter, vous pouvez concevoir un modèle de sécurité positive grâce à Cloudflare Gateway. Dans ce modèle, votre ressource ne peut adresser de requêtes DNS qu'aux domaines que vous leur fournissez. Les requêtes adressées à n'importe quelle autre destination, notamment les destinations nouvelles et les destinations arbitraires susceptibles de faire partie d'une attaque, seront bloquées par défaut.

> Prêt à vous lancer dès aujourd'hui ? Vous pouvez commencer à filtrer et journaliser l'ensemble des requêtes DNS effectuées par vos serveurs ou l'intégralité de votre réseau à l'aide des instructions que vous trouverez ici.

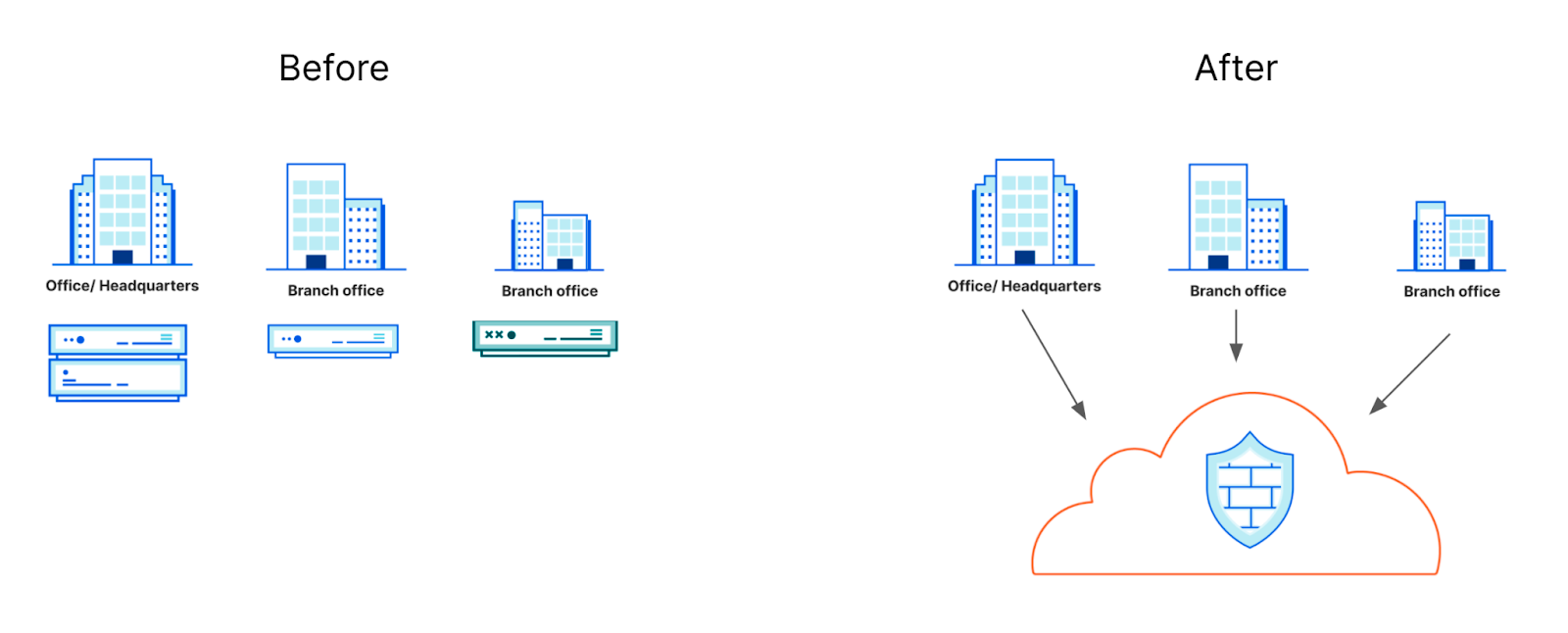

Deuxième étape, sécurisez le trafic réseau quittant votre infrastructure

Le filtrage DNS protecteur permet d'accroître la sécurité et la visibilité en quelques minutes, mais les acteurs malveillants peuvent cibler l'ensemble des autres moyens par lesquels vos serveurs communiquent avec Internet. Traditionnellement, les entreprises déployaient des pare-feu réseau dans leurs datacenters afin de filtrer le trafic entrant et sortant de leur réseau. Les équipes devaient mener des exercices de planification de capacité, acheter des équipements et installer le matériel. Certains de ces équipements ont finalement migré vers le cloud, mais les difficultés liées à leur déploiement sont essentiellement restées les mêmes.

Le pare-feu réseau de Cloudflare One aide votre équipe à sécuriser l'ensemble de votre trafic à l'aide d'une solution cloud-native unique, ne nécessitant aucun effort de gestion d'équipement matériel ou virtuel. Le déploiement de cette couche de sécurité ne nécessite de votre part qu'une simple décision quant à la manière dont vous souhaitez envoyer le trafic vers Cloudflare. Diverses options d'accès s'offrent à vous pour connecter votre réseau, dont la connexion au niveau de la couche réseau (tunnels GRE ou IPsec), la connexion directe et la connexion par appareil client.

Une fois votre réseau connecté, le trafic quittant ce dernier sera d'abord redirigé vers un datacenter Cloudflare. Le réseau Cloudflare appliquera des filtres sur les couches 3 à 5 du modèle OSI. Vos administrateurs pourront alors créer des politiques fondées sur l'adresse IP, le port ou le protocole (à la fois sans et avec état). Si vous souhaitez gagner encore plus de temps, Cloudflare s'appuie sur les données dont nous disposons sur les menaces sur Internet pour créer des listes gérées à votre place. Le blocage de ces menaces s'effectue alors en un seul clic.

À l'instar des requêtes DNS, si vous savez que vos serveurs et les services de votre réseau n'ont besoin de joindre que certaines adresses IP ou des ports spécifiques, vous pouvez concevoir un modèle de sécurité positive basé sur des listes d'autorisation permettant de limiter les connexions et le trafic aux seules destinations que vous spécifiez. Dans l'un ou l'autre modèle, le réseau Cloudflare s'occupera de la journalisation pour vous. Votre équipe peut exporter ces journaux vers votre SIEM afin de les conserver à des fins d'audit ou d'analyse supplémentaire, en cas d'investigation sur une attaque potentielle.

> Prêt à sécuriser votre réseau ? Suivez le guide disponible ici et faites-nous savoir que vous souhaitez commencer. Nous accompagnerons votre équipe tout au long du processus.

Troisièmement, inspectez et filtrez le trafic HTTP

Certaines attaques s'appuieront sur le fait de convaincre vos serveurs et points de terminaison d'envoyer des requêtes HTTP vers des destinations spécifiques, dans le but de faire fuiter des données ou de télécharger des logiciels malveillants au sein de votre infrastructure. Pour vous aider à résoudre ce problème, vous pouvez disposer en couches les fonctions d'inspection HTTP, d'analyse des virus et de journalisation au sein du réseau Cloudflare.

Si vous avez suivi l'étape 2 ci-dessus, vous pouvez utiliser le même accès réseau que celui que vous avez configuré afin de mettre à jour le trafic UDP et TCP. La solution de passerelle web sécurisée (Secure Web Gateway) de Cloudflare pourra ainsi appliquer des mesures de journalisation et de filtrage HTTP aux requêtes quittant votre réseau. Si vous avez besoin de mesures de contrôle plus précises, vous pouvez déployer le logiciel client de Cloudflare afin de concevoir des règles qui ne s'appliqueront qu'à certains points de terminaison de votre infrastructure.

Comme pour toutes les autres couches de ce modèle de sécurité, vous pouvez également autoriser vos serveurs à se connecter à une liste de destinations approuvées. La passerelle web sécurisée de Cloudflare autorisera et journalisera ces requêtes, tout en bloquant les requêtes cherchant à joindre d'autres destinations.

> Prêt à commencer l'inspection et le filtrage HTTP de votre trafic ? Suivez les instructions disponibles ici et démarrez dès aujourd'hui.

Et ensuite ?

Le déploiement de mesures de filtrage et de journalisation vous aidera à vous protéger contre la prochaine attaque ou les prochaines tentatives d'exploitation de la vulnérabilité du moment, mais nous vous encourageons tous à déployer immédiatement les correctifs adéquats sur vos instances de la bibliothèque Log4j.

À l'heure où nous écrivons ces lignes, nous sommes en train de mettre à jour les ensembles de règles gérés déjà existants afin qu'ils incluent des rapports sur les destinations utilisées pour exploiter la vulnérabilité qui nous occupe aujourd'hui. Nous continuerons à mettre à jour ces politiques à mesure que nous en apprendrons davantage sur cette dernière.