À l'occasion de chaque semaine consacrée à l'innovation, Cloudflare examine les performances de son réseau par rapport à ses concurrents. Au cours des dernières semaines, nous nous sommes concentrés sur la rapidité qu'offre notre réseau par rapport aux solutions de proxy inversé, comme Akamai, ou aux plateformes de vente de solutions d'informatique périphérique comparables à notre Supercloud, telles que Fastly et AWS. À l'occasion de la CIO Week, nous souhaitons vous montrer comment notre réseau se positionne par rapport à nos concurrents proposant des services de proxy de transfert. Ces produits font partie de notre plateforme Zero Trust, qui contribue à la sécurisation des applications et des expériences Internet connectées à l'Internet public, par opposition à notre proxy inverse, qui protège vos sites web des utilisateurs extérieurs.

Nous avons réalisé une série de tests comparant nos services Zero Trust à Zscaler. Nous avons comparé Cloudflare Access, notre produit Zero Trust de protection des applications, à Zscaler Private Access (ZPA). Nous avons comparé Cloudflare Gateway, notre solution Secure Web Gateway, à Zscaler Internet Access (ZIA), et enfin, la solution d'isolement de navigateur à distance de Cloudflare à Zscaler Cloud Browser Isolation. Nous avons découvert que Cloudflare Gateway est 58 % plus rapide que ZIA dans nos tests, que Cloudflare Access est 38 % plus rapide que ZPA dans le monde entier et que la solution d'isolement de navigateur de Cloudflare est 45 % plus rapide que Zscaler Cloud Browser Isolation dans le monde entier. Aux fins de chacun de ces tests, nous avons mesuré le 95e percentile des temps jusqu'au premier octet (Time to First Byte) et de réponse (Response), qui caractérisent le temps nécessaire pour qu'un utilisateur transmette une requête et obtienne le début de la réponse (temps jusqu'au premier octet) et la fin de la réponse (réponse). Ces tests ont été conçus dans l'optique d'essayer de mesurer les performances du point de vue de l'utilisateur final.

Dans cet article de blog, nous expliquerons pourquoi les performances sont importantes pour chacun de ces produits, nous examinerons dans le détail les valeurs mesurées, afin de démontrer que nous sommes plus rapides, et nous expliquerons comment nous avons mesuré les performances pour chaque produit.

Pourquoi les performances sont-elles importantes ?

Les performances sont importantes, car elles affectent l'expérience de vos employés et leur capacité à accomplir leur travail. Qu'il s'agisse d'accéder à des services par le biais de produits de contrôle des accès, d'établir des connexions à l'Internet public par l'intermédiaire d'une solution Secure Web Gateway ou de sécuriser des sites externes grâce à une solution d'isolement de navigateur à distance, toutes ces expériences doivent être fluides.

Supposons qu'Anna, qui travaille chez Acme Corporation, se connecte depuis Sydney à Microsoft 365 ou Teams. Si la solution Secure Web Gateway d'Acme est située à Singapour, loin d'Anna, le trafic est susceptible d'être acheminé depuis Sydney jusqu'à Singapour, puis de revenir à Sydney avant d'atteindre la messagerie d'Anna. Si Acme Corporation, comme de nombreuses autres entreprises, demande à Anna d'utiliser Microsoft Outlook en mode en ligne, son expérience, pendant qu'elle attend l'envoi et la réception de ses e-mails, risque d'être terriblement lente. Microsoft 365 préconise de maintenir une latence aussi réduite que possible et une bande passante aussi élevée que possible. Le saut supplémentaire que doit effectuer Anna via sa passerelle pourrait réduire le débit et augmenter la latence, offrant une mauvaise expérience à Anna.

Dans un autre exemple, si Anna se connecte à une application hébergée et protégée comme Jira pour renseigner des tickets, elle ne veut certainement pas passer son temps à attendre le chargement des pages ou l'authentification de ses requêtes. Dans une application exigeant le contrôle des accès, la première chose que vous faites, lorsque de la connexion, consiste à vous identifier. Si la procédure de connexion demande beaucoup de temps, vous risquez d'être distrait par un message quelconque d'un collègue ou simplement de ne pas avoir le courage d'effectuer votre travail. Et même une fois authentifié, vous souhaitez que l'expérience habituelle de cette application soit rapide et fluide : les utilisateurs ne devraient jamais remarquer la sécurité Zero Trust lorsqu'elle est déployée dans les meilleures conditions.

Si ces produits ou expériences se montrent lents, il peut arriver bien pire que les plaintes de vos utilisateurs : ces derniers peuvent chercher des manières de désactiver les produits ou de les contourner, au risque de compromettre la sécurité de votre entreprise. Une suite de produits Zero Trust est totalement inefficace si personne ne l'utilise en raison de sa lenteur. Garantir la rapidité d'une solution Zero Trust est indispensable à son efficacité : le personnel ne cherchera pas à la désactiver, au risque de compromettre sa propre sécurité, s'il est à peine conscient de sa présence.

Un service tel que Zscaler peut s'avérer plus performant que de nombreuses solutions anciennes et obsolètes, mais le réseau sur lequel s'exécute le service n'est toujours pas à la hauteur d'un réseau performant et optimisé comme celui de Cloudflare. Nous avons testé tous nos produits Zero Trust face aux produits équivalents de Zscaler, et nous allons vous démontrer que nos solutions sont plus rapides. Alors, nous allons examiner les données dans le détail et vous montrer comment et pourquoi Cloudflare est plus rapide dans trois scénarios Zero Trust essentiels, en commençant par Secure Web Gateway : nous allons comparer Cloudflare Gateway et Zscaler Internet Access (ZIA).

Cloudflare Gateway: une solution Secure Web Gateway performante à l'entrée de vos locaux

Une solution Secure Web Gateway doit être rapide, car elle se comporte comme un « entonnoir » à travers lequel transite l'ensemble du trafic destiné à Internet d'une organisation. Lorsqu'une solution Secure Web Gateway est lente, c'est tout le trafic des utilisateurs destiné à Internet qui est ralenti. Si le trafic destiné à Internet est ralenti, les utilisateurs peuvent être tentés de désactiver la solution, au risque d'exposer l'organisation à des attaques.

Toutefois, en plus d'être proche des utilisateurs, une solution Secure Web Gateway performante doit également disposer d'un nombre suffisant d'interconnexions au reste d'Internet, afin d'éviter les chemins lents vers les sites web auxquels veulent accéder les utilisateurs. Gardez à l'esprit que le trafic acheminé par l'intermédiaire d'une solution Secure Web Gateway suit le chemin d'un proxy de transfert : les utilisateurs se connectent au proxy, et le proxy se connecte aux sites web auxquels essaient d'accéder les utilisateurs. Il incombe donc au proxy de disposer de connexions suffisantes, afin de veiller à ce que le trafic des utilisateurs puisse être acheminé le plus rapidement possible vers sa destination.

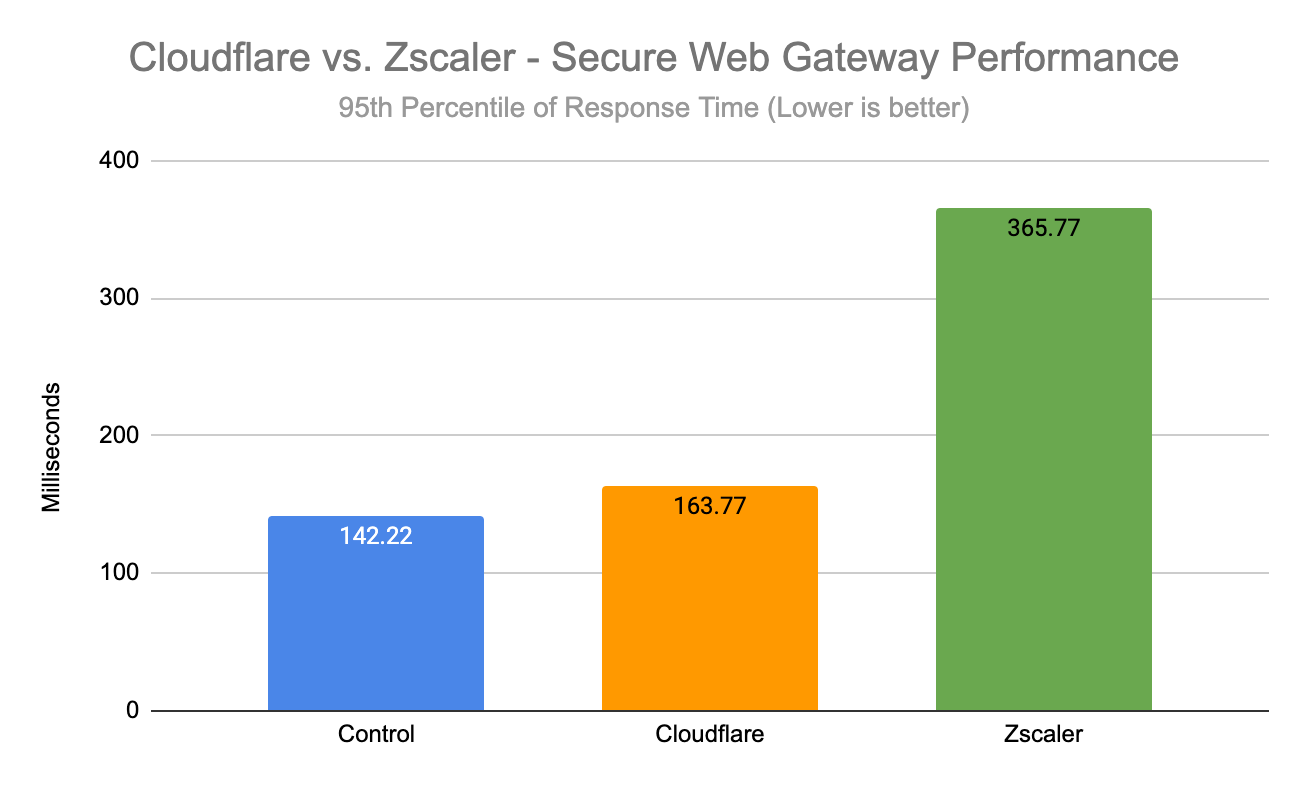

Lors de la comparaison de produits Secure Web Gateway, nous avons comparé Cloudflare Gateway et le client WARP à Zscaler Internet Access (ZIA), qui remplit les mêmes fonctions. Heureusement pour les utilisateurs de Cloudflare, la solution Gateway et le réseau Cloudflare bénéficient d'une intégration profonde aux réseaux du « dernier kilomètre » à proximité des utilisateurs, et le réseau de Cloudflare est également l'un des réseaux les mieux interconnectés du monde. Notre réseau le plus interconnecté se montre 55 % plus rapide que ZIA pour les scénarios d'utilisation de la solution Gateway. Le diagramme de quartiles ci-dessous représente le 95e percentile du temps de réponse pour Cloudflare, Zscaler et un ensemble de contrôle n'utilisant aucune solution de passerelle:

| Secure Web Gateway - Temps de réponse | |

|---|---|

| 95e percentile (ms) | |

| Contrôle | 142,22 |

| Cloudflare | 163,77 |

| Zscaler | 365,77 |

Ces données démontrent que Cloudflare est non seulement beaucoup plus rapide que Zscaler pour les scénarios d'utilisation de solutions Gateway, mais que l'expérience avec Cloudflare est en réalité plus comparable à l'absence totale de solution de passerelle qu'à Zscaler.

Pour mesurer au mieux l'expérience des utilisateurs finaux de la solution Gateway, nous examinons le 95e percentile du temps de réponse de l'utilisateur final : nous mesurons le temps nécessaire pour qu'un utilisateur franchisse le proxy, pour que le proxy adresse une requête à un site web sur Internet, puis renvoie enfin la réponse. Cette mesure est importante, car elle fournit une représentation précise de l'expérience vécue par les utilisateurs.

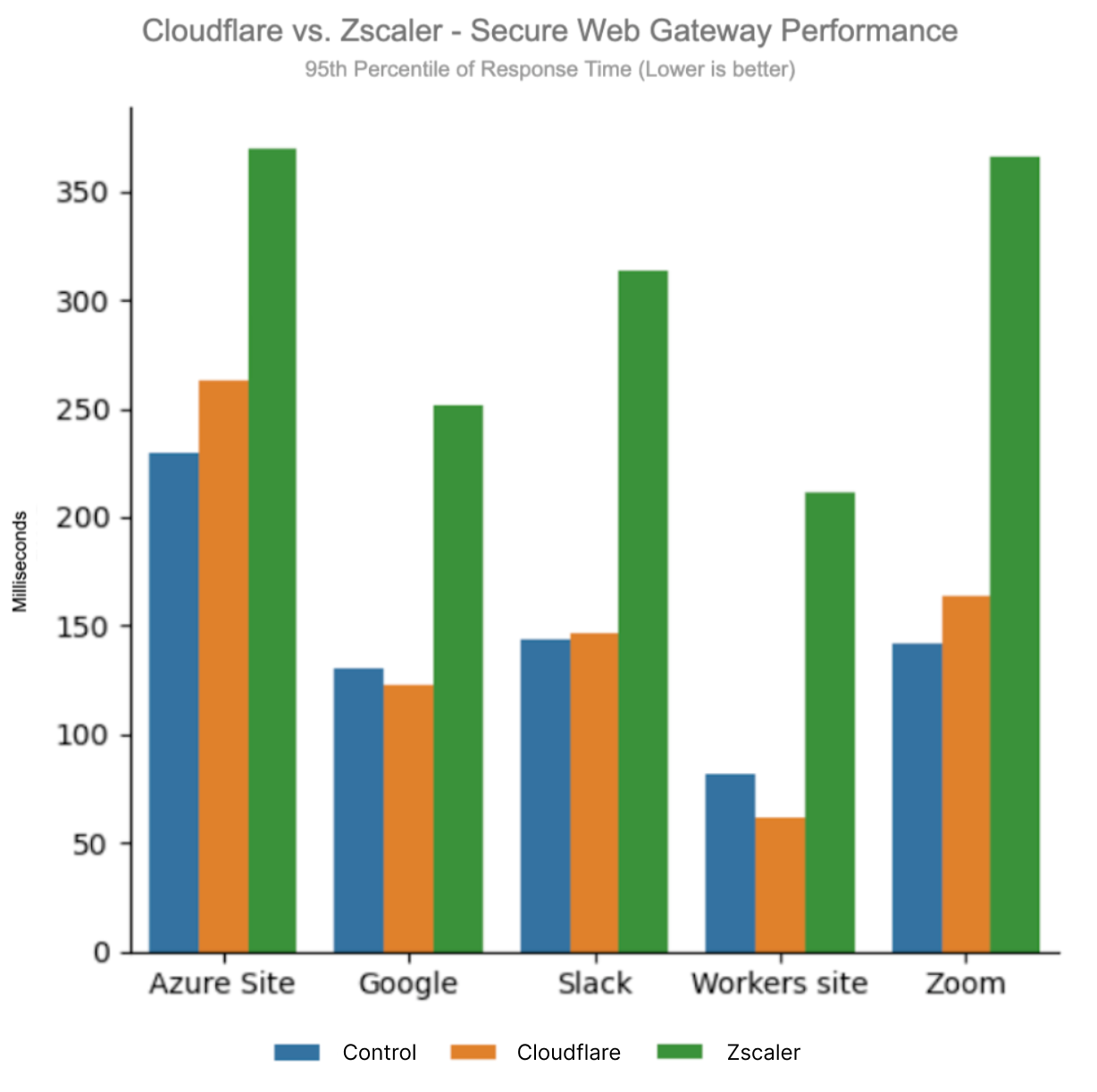

Lorsque nous avons réalisé notre comparatif avec Zscaler, nous avons demandé à notre client utilisateur final d'essayer d'accéder à cinq sites web différents : un site web hébergé dans Azure, une instance Workers protégée par Cloudflare, Google, Slack et Zoom (c'est-à-dire des sites web auxquels les utilisateurs se connectent régulièrement). Dans chacun de ces cas, Cloudflare a surpassé Zscaler ; et dans le cas de l'instance Workers protégée par Cloudflare, Gateway a même surpassé la valeur de contrôle correspondant au 95e percentile du temps de réponse. Voici un diagramme de quartiles représentant le 95e percentile de réponses, avec une répartition en fonction des points de terminaison auxquels étaient transmises les requêtes dans le cadre de nos tests :

Quelle que soit la ressource à laquelle vous accédez sur Internet, la solution Gateway de Cloudflare surpasse Zscaler Internet Access (ZIA) en termes de temps de réponse de bout en bout. Mais pourquoi sommes-nous tellement plus rapides que Zscaler ? La réponse est liée à un paramètre que Zscaler appelle « latence du proxy ».

La latence du proxy est le temps que passe une requête utilisateur sur une machine Zscaler avant d'être transmise à sa destination, puis retransmise à l'utilisateur. Cette valeur exclut complètement le temps que met un utilisateur pour joindre Zscaler, ainsi que le temps que met Zscaler pour joindre la destination, et limite la mesure aux millisecondes consacrées par Zscaler au traitement des requêtes.

Selon le SLA relatif à la latence de Zscaler, 95 % des requêtes passent moins de 100 ms sur un équipement Zscaler. Zscaler promet que la latence pouvant être mesurée à sa périphérie (et non la latence de bout en bout, qui importe réellement) sera de 100 ms ou moins pour 95 % des requêtes d'utilisateurs. Vous pouvez même consulter ces indicateurs dans Zscaler Digital Experience, si vous souhaitez les évaluer par vous-même. Si nous parvenons à extraire cette latence du proxy des journaux de Zscaler et à comparer cette valeur à l'indicateur équivalent de Cloudflare, nous pouvons évaluer nos performances par rapport aux indicateurs du SLA de Zscaler. Bien que ces indicateurs ne soient pas encore divulgués aux clients, nous avons pu activer le traçage sur Cloudflare, afin de mesurer la latence du proxy de Cloudflare.

Les résultats indiquent qu'au 95e percentile, Zscaler dépasse les conditions de son SLA, tandis que le proxy de Cloudflare affiche une latence de 7 ms. Par ailleurs, lorsque la latence de notre proxy est de 100 ms (et donc, conforme à l'accord de niveau de service de Zscaler), la latence du proxy de Zscaler est plus de 10 fois supérieure. La latence du proxy de Zscaler explique l'écart de performances que nous observons au 95e percentile, Zscaler étant 140 à 240 ms plus lent que Cloudflare pour chacun des sites. Voici les valeurs de latence du proxy Zscaler à différents percentiles ; d'abord, pour tous les sites testés, puis avec une répartition par site :

| Zscaler Internet Access (ZIA) | Latence du proxy (ms) à P90 | Latence du proxy (ms) à P95 | Latence du proxy (ms) à P99 | Latence du proxy (ms) à P99,9 | Latence du proxy (ms) à P99,957 |

|---|---|---|---|---|---|

| Global | 06,0 | 142,0 | 625,0 | 1 071,7 | 1 383,7 |

| Site Azure | 97,0 | 181,0 | 458,5 | 1 032,7 | 1 291,3 |

| Zoom | 206,0 | 254,2 | 659,8 | 1 297,8 | 1 455,4 |

| Slack | 118,8 | 186,2 | 454,5 | 1 358,1 | 1 625,8 |

| Site Workers | 97,8 | 184,1 | 468,3 | 1 246,2 | 1 288,6 |

| 13,7 | 100,8 |

392,6 | 848,9 | 1 115,0 |

At the 95th percentile, not only were their proxy latencies out of SLA, those values show the difference between Zscaler and Cloudflare: taking Zoom as an example, if Zscaler didn’t have the proxy latency, they would be on-par with Cloudflare and the control. Cloudflare’s equivalent of proxy latency is so small that using us is just like using the public Internet:

| Cloudflare Gateway | P90 Proxy Latency (ms) | P95 Proxy Latency (ms) | P99 Proxy Latency (ms) | P99.9 Proxy Latency (ms) | P99.957 Proxy Latency (ms) |

|---|---|---|---|---|---|

| Global | 5,6 | 7,2 | 15,6 | 32,2 | 101,9 |

| Site Azure | 6,2 | 7,7 | 12,3 | 18,1 | 19,2 |

| Zoom | 5,1 | 6,2 | 9,6 | 25,5 | 31,1 |

| Slack | 5,3 | 6,5 | 10,5 | 12,5 | 12,8 |

| Workers Site | 5,1 | 6,1 | 9,4 | 17,3 | 20,5 |

| 5,3 | 7,4 | 12,0 | 26,9 | 30,2 |

Il peut sembler étrange d'inclure le percentile 99,957, mais cette valeur représente le percentile auquel les latences du proxy de Cloudflare dépassent enfin 100 ms. La latence du proxy de Cloudflare (99,957 %) est même plus rapide que la latence du proxy de Zscaler au 90e percentile. Cloudflare est plus rapide que Zscaler, même au regard de l'indicateur qui intéresse Zscaler et au regard duquel Zscaler s'engage, bien que la latence du proxy ne soit pas l'indicateur qui intéresse ses clients.

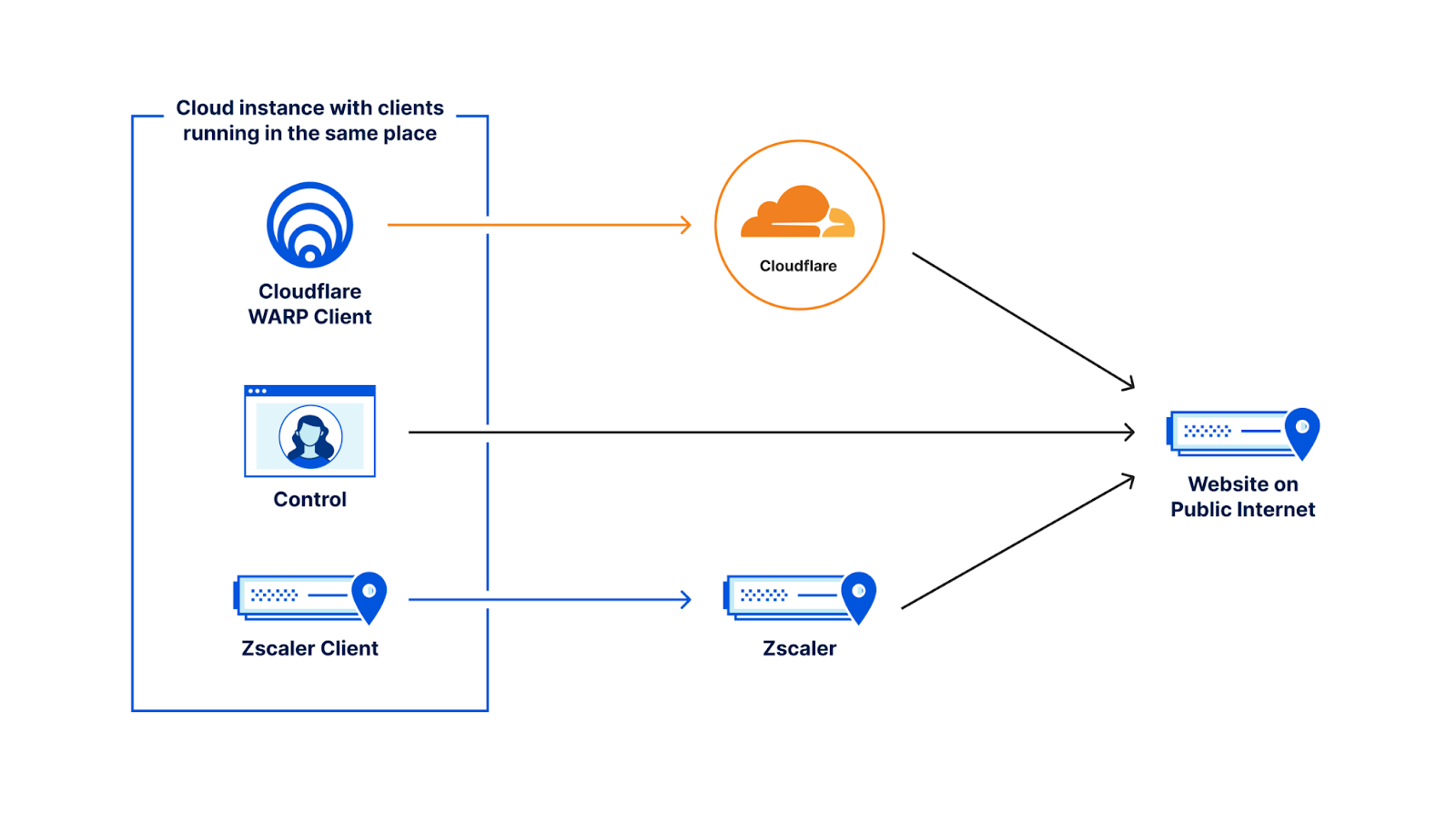

Il n'a pas été facile d'obtenir cette représentation des données. Les systèmes de test existants, tels que Catchpoint, ne sont pas adaptés à cette tâche, car les tests de performance nécessitent l'exécution du client ZIA ou du client WARP sur le point de terminaison utilisé pour le test. Nous avons également veillé à exécuter les tests de Cloudflare et de Zscaler sur des machines similaires, au même endroit, afin de mesurer les performances aussi précisément que possible. Ceci nous permet de mesurer les réponses de bout en bout depuis un même endroit, là où s'exécutent les deux environnements de test :

Dans notre configuration, nous avons disposé trois machines virtuelles dans le Cloud, côte à côte : la première exécutait Cloudflare WARP et se connectait à notre solution Gateway, la deuxième exécutait ZIA et la troisième n'exécutait aucun proxy, afin de fournir un ensemble de valeurs de contrôle. Ces machines virtuelles envoyaient des requêtes toutes les trois minutes aux cinq points de terminaison mentionnés ci-dessus, et ont enregistré, pour la durée de chaque requête, les temps de réponse du navigateur HTTP. Sur cette base, nous avons été en mesure d'obtenir une vue pertinente des performances, telles qu'elles sont observées par l'utilisateur.

Un bref récapitulatif jusqu'à présent : du point de vue des utilisateurs finaux, Cloudflare est plus rapide que Zscaler lorsque sa solution est utilisée pour protéger les utilisateurs de l'Internet public via une solution Secure Web Gateway. Cloudflare s'avère même plus rapide que Zscaler, selon la définition restreinte mise en avant par Zscaler des performances avec une solution Secure Web Gateway. Cependant, examinons les scénarios dans lesquels vous avez besoin d'un accès Zero Trust pour des applications spécifiques.

Cloudflare Access : le plus rapide des proxys Zero Trust

Le contrôle des accès doit être fluide et transparent pour les utilisateurs : le meilleur compliment pouvant être adressé à une solution Zero Trust est que les employés remarquent à peine sa présence. Les services tels que Cloudflare Access et Zscaler Private Access (ZPA) permettent aux utilisateurs de mettre en cache les informations d'authentification sur le réseau du fournisseur, garantissant ainsi un accès sécurisé et rapide aux applications, afin d'offrir aux utilisateurs l'expérience fluide qu'ils désirent. Par conséquent, disposer d'un réseau permettant de minimiser le nombre de connexions nécessaires, tout en réduisant la latence des requêtes de vos applications, aide à assurer une expérience Internet rapide et réactive.

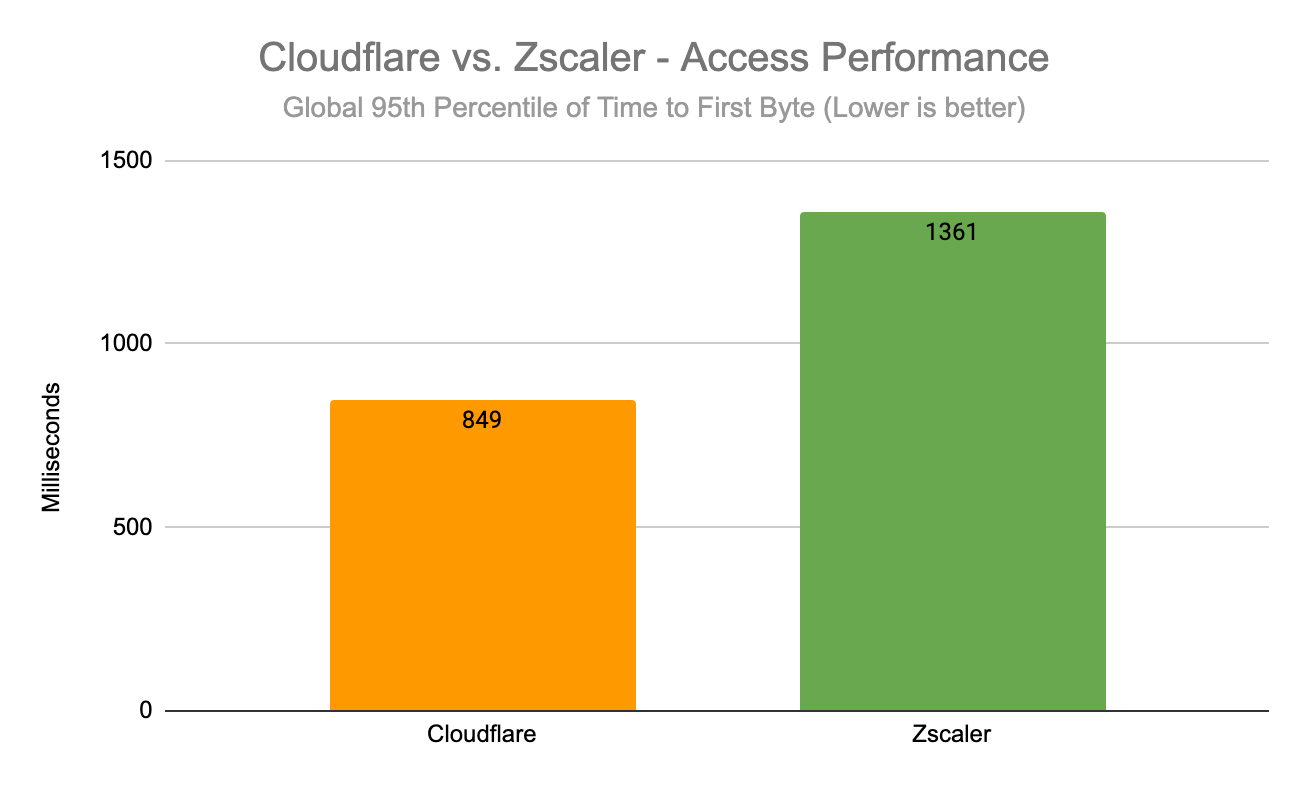

Cloudflare Access accomplit tout cela 38 % plus rapidement que Zscaler Private Access (ZPA), vous assurant ainsi de bénéficier d'une application rapide et sécurisée, où que vous soyez dans le monde :

| ZT Access – Temps jusqu'au premier octet (monde) | |

|---|---|

| 95e percentile (ms) | |

| Cloudflare | 849 |

| Zscaler | 1 361 |

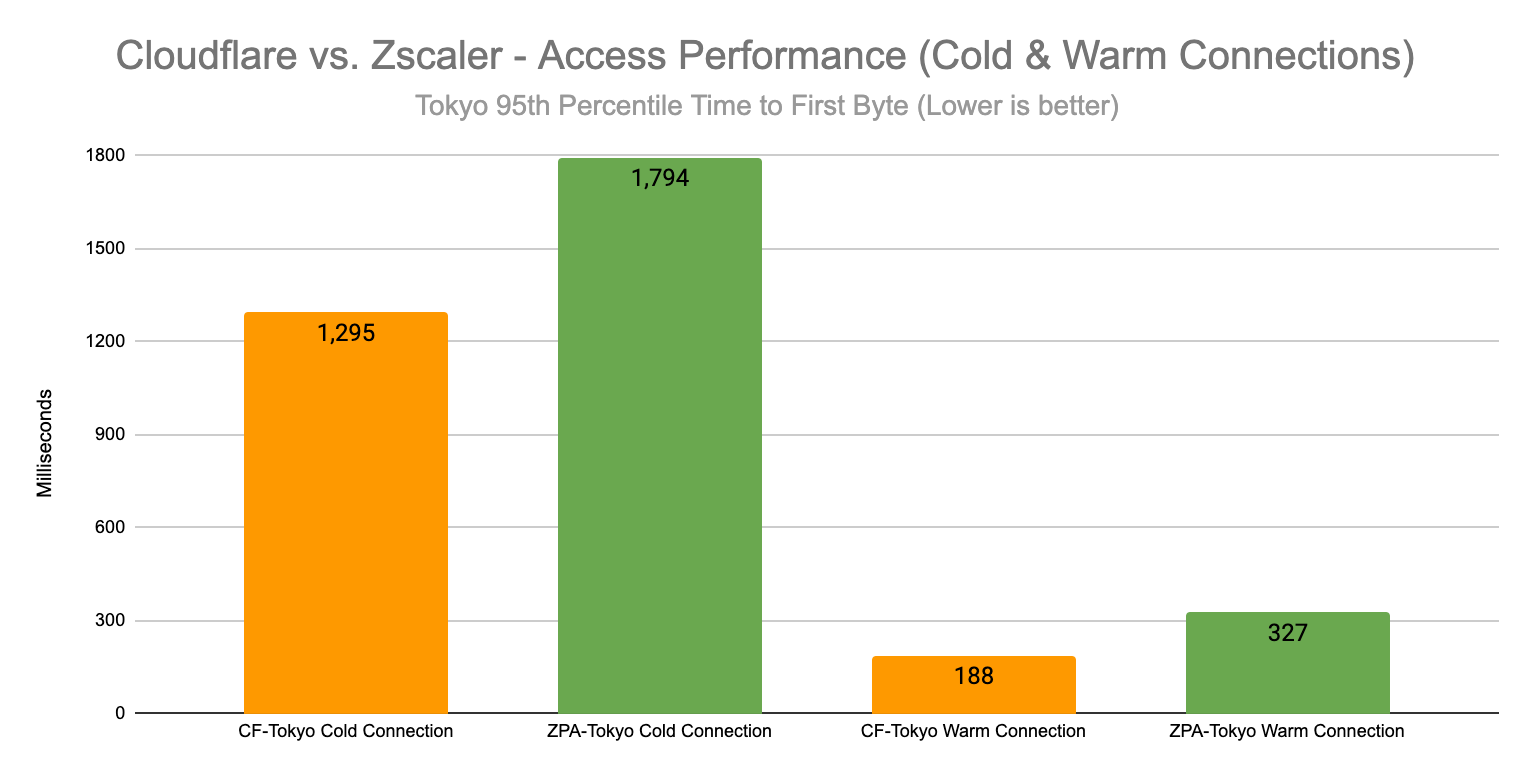

Lorsque nous examinons les données dans le détail, nous constatons que Cloudflare est systématiquement plus rapide, partout dans le monde. Prenons l'exemple de Tokyo, où le 95e percentile du temps jusqu'au premier octet de Cloudflare est 22 % plus rapide que celui de Zscaler :

Lorsque nous évaluons Cloudflare par rapport à Zscaler dans le cadre de scénarios d'accès aux applications, nous examinons deux scénarios distincts, qui doivent être mesurés individuellement. Dans le premier scénario, un utilisateur se connecte à son application et doit s'authentifier. Dans ce cas, le service Zero Trust Access redirige l'utilisateur vers une page de connexion ; l'utilisateur s'authentifie, puis il est redirigé vers son application.

Nous appelons cela une « nouvelle session », car aucune information d'authentification n'est mise en cache ou n'existe déjà sur le réseau d'accès. Le deuxième scénario est appelé « session existante », lorsqu'un utilisateur a déjà été authentifié et que ces informations d'authentification peuvent être mises en cache. Ce scénario est généralement beaucoup plus rapide, car son exécution ne nécessite pas d'appel supplémentaire à un fournisseur d'identité.

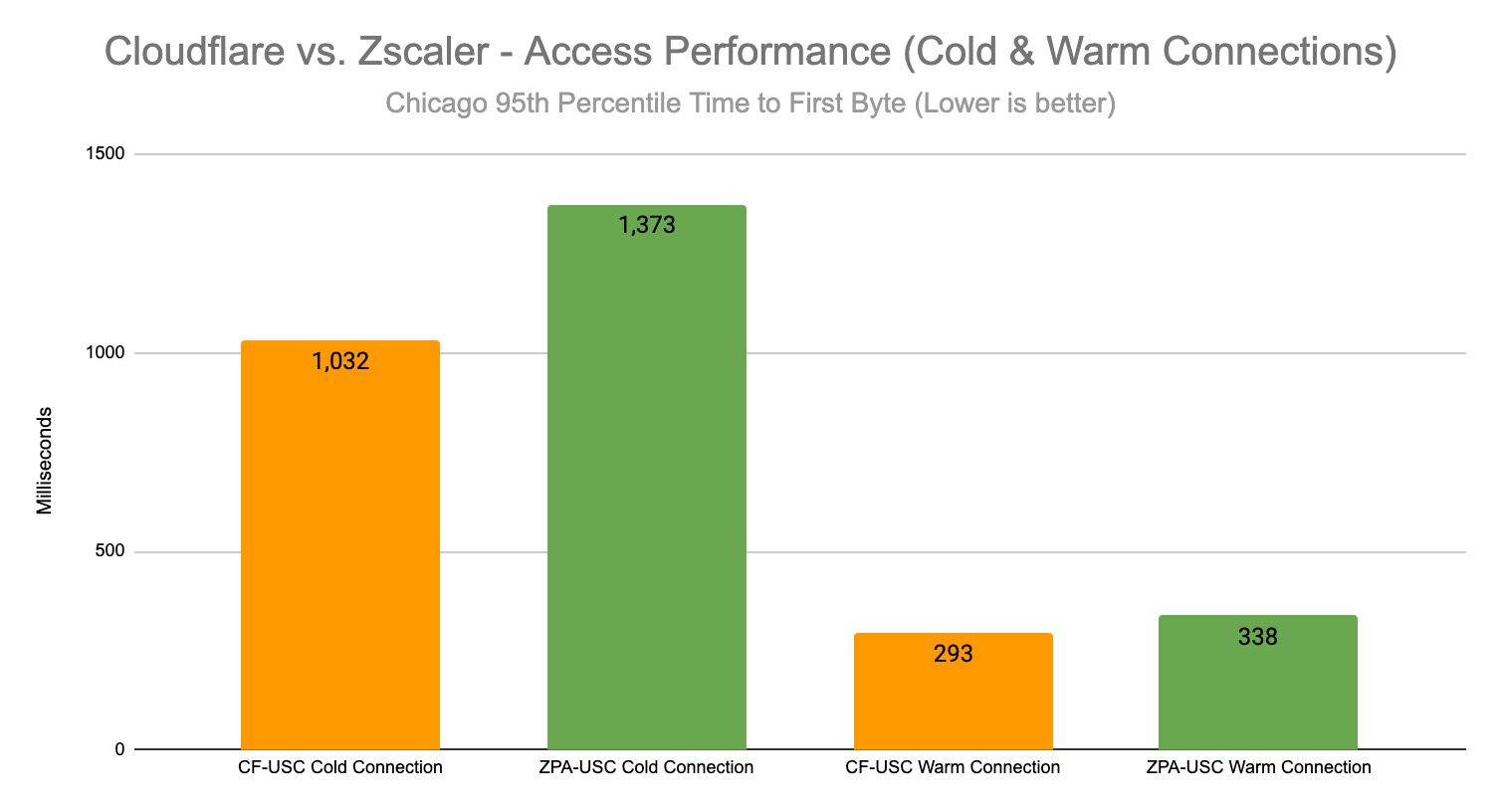

Nous tenons à mesurer ces scénarios séparément, car lorsque nous examinons les valeurs du 95e percentile, nous examinons presque toujours de nouvelles sessions, si nous réunissons les sessions nouvelles et existantes. Dans les deux scénarios, toutefois, Cloudflare s'avère systématiquement plus rapide, dans toutes les régions. Voici à quoi ressemblent ces données lorsque nous choisissons un endroit dans lequel Zscaler est plus susceptible de disposer d'une excellente connectivité : les utilisateurs situés à Chicago (Illinois, États-Unis) qui se connectent à une application hébergée dans la région centrale des États-Unis.

| ZT Access – Temps jusqu'au premier octet, 95e percentile (Chicago) |

||

|---|---|---|

| Nouvelles sessions (ms) | Sessions existantes (ms) | |

| Cloudflare | 1 032 | 293 |

| Zscaler | 1 373 | 338 |

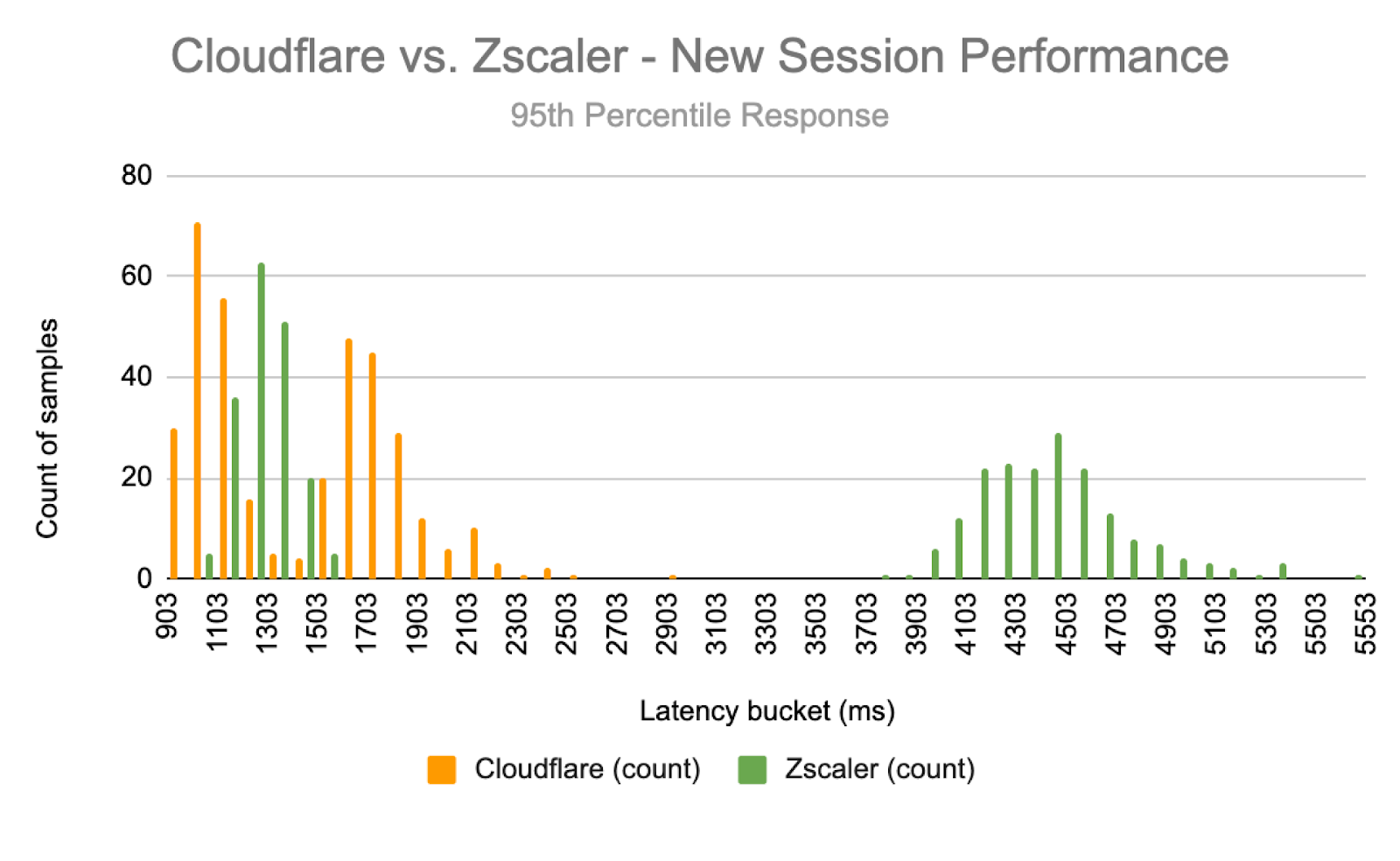

Là encore, Cloudflare est également plus rapide, dans l'ensemble. Voici un histogramme des temps de réponse au 95e percentile pour l'ensemble des nouvelles connexions :

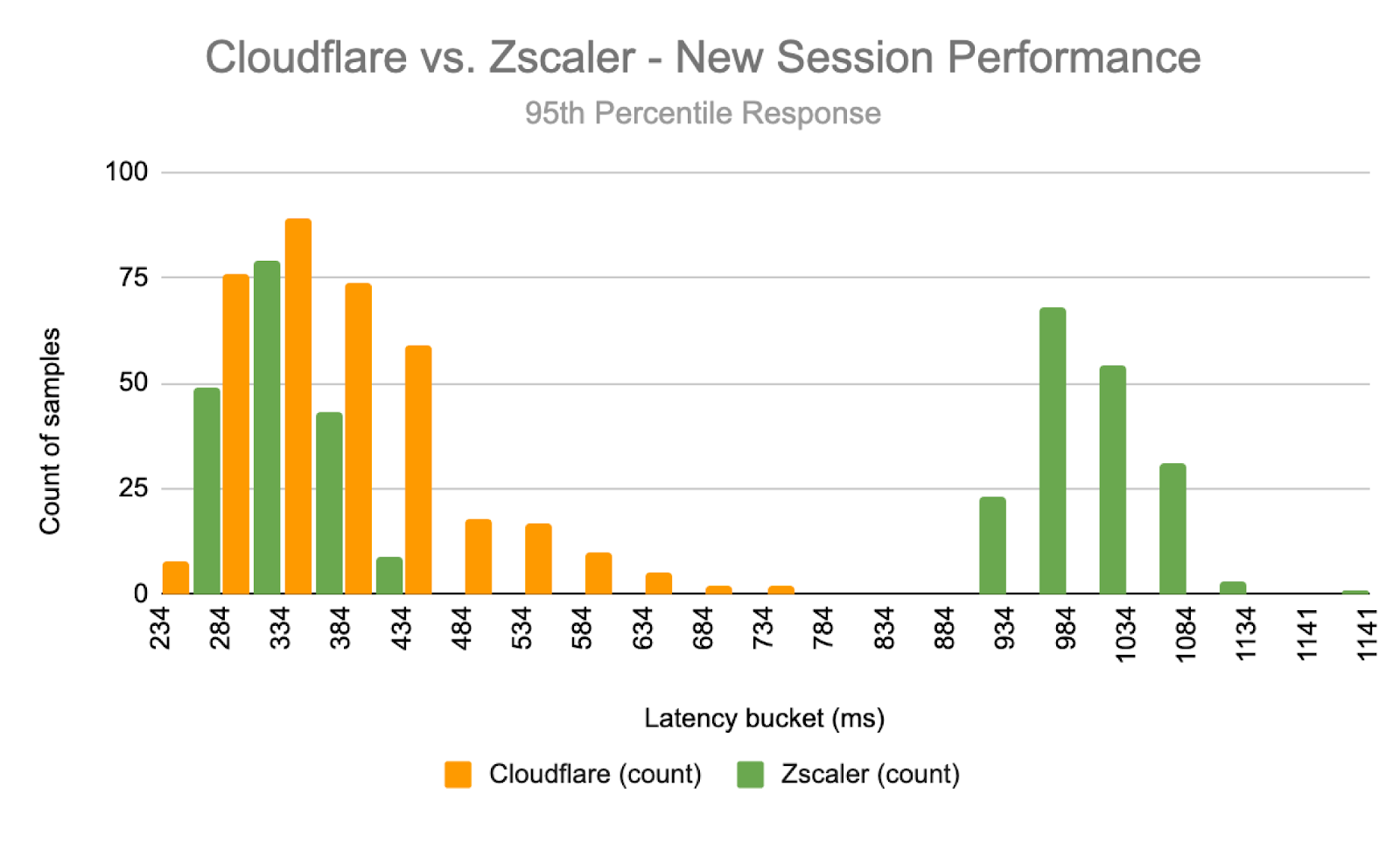

Comme vous pouvez le constater, le réseau de Cloudflare améliore réellement les performances lors de la connexion, en aidant à trouver des chemins optimaux vers les fournisseurs d'authentification, afin de récupérer les identifiants de connexion. Pendant ce test, Cloudflare ne met jamais plus de 2,5 secondes à renvoyer une réponse de connexion, tandis que la moitié des temps de réponse de Zscaler au 95e percentile sont presque deux fois plus longs, d'environ quatre secondes. Cela suggère que le réseau de Zscaler n'est pas aussi bien interconnecté, ce qui entraîne une latence dès les premiers stades de la connexion. Toutefois, cela peut également suggérer que Zscaler pourrait se montrer plus rapide lorsque la connexion est établie et que toutes les données sont mises en cache. Sur une connexion existante, toutefois, Cloudflare reste en tête :

Les performances de Zscaler et de Cloudflare sont plus proches dans les groupes de faibles latences ; cependant, les temps de réponse de Cloudflare sont beaucoup plus cohérents, et comme vous pouvez le constater, le chargement de la moitié des réponses de Zscaler demande près d'une seconde. Cela montre à quel point le réseau de Cloudflare est bien interconnecté : parce que nous sommes présents dans un plus grand nombre d'endroits, nous proposons une meilleure expérience applicative et ne présentons pas autant de valeurs marginales avec une latence élevée et des performances applicatives insatisfaisantes.

Nous avons pris le parti de séparer ces sessions nouvelles et existantes, car il est important d'examiner les chemins de requêtes similaires pour établir une comparaison correcte. Par exemple, si nous comparons une requête transmise via Zscaler dans une session existante et une requête transmise via Cloudflare dans une nouvelle session, nous constatons que Cloudflare est beaucoup plus lent que Zscaler, en raison de la nécessité pour l'équipement de s'authentifier. Aussi, lorsque nous avons fait appel à un tiers pour élaborer ces tests, nous avons veillé à ce que ce paramètre soit pris en compte.

Aux fins de ces tests, Cloudflare a fait appel à une entreprise tierce, Miercom, pour exécuter une série de tests destinés à reproduire l'expérience d'un utilisateur final se connectant à une ressource protégée par Cloudflare ou Zscaler. Miercom a configuré des instances d'applications dans 14 endroits à travers le monde et a élaboré un test consistant à se connecter à l'application par l'intermédiaire de différents fournisseurs d'accès Zero Trust, afin d'accéder à certains contenus. La méthodologie du test est décrite ci-dessous, mais vous pouvez consulter le rapport intégral, dans lequel Miercom détaille sa méthodologie de test, ici :

- L'utilisateur se connecte à l'application depuis un navigateur imité par une instance Catchpoint – nouvelle session

- L'utilisateur s'authentifie auprès de son fournisseur d'identité

- L'utilisateur accède à la ressource

- L'utilisateur actualise la page dans le navigateur et essaie d'accéder à la même ressource, cette fois avec des identifiants déjà présents – session existante

Cette démarche nous permet de comparer Cloudflare et Zscaler en termes de performances applicatives pour les sessions nouvelles et existantes, et démontre que nous sommes plus rapides. Nous sommes également plus rapides dans les scénarios d'utilisation de solutions Secure Web Gateway.

Des scénarios d'utilisation de solutions Secure Web Gateway et d'accès Zero Trust peuvent être sécurisés davantage avec une solution d'isolement de navigateur à distance. La solution d'isolement de navigateur à distance propose une méthode sans client, permettant à la fois de sécuriser l'accès aux données au sein d'une application et d'offrir une protection contre les menaces lors de la consultation de ressources sur l'Internet public.

Solution d'isolement de navigateur de Cloudflare : votre sympathique voisin navigateur web

Les produits d'isolement de navigateur à distance sont fortement tributaires de l'Internet public : si votre connexion à votre produit d'isolement de navigateur n'est pas performante, votre expérience de navigation vous paraîtra déconcertante et lente. La solution d'isolement de navigateur à distance est très fortement tributaire des performances pour proposer aux utilisateurs une expérience fluide et sans heurts : si toutes les performances sont aussi rapides qu'elles devraient l'être, les utilisateurs ne devraient même pas remarquer qu'ils utilisent une solution d'isolement de navigateur. Aux fins de ce test, nous opposons Cloudflare Browser Isolation à Zscaler Cloud Browser Isolation.

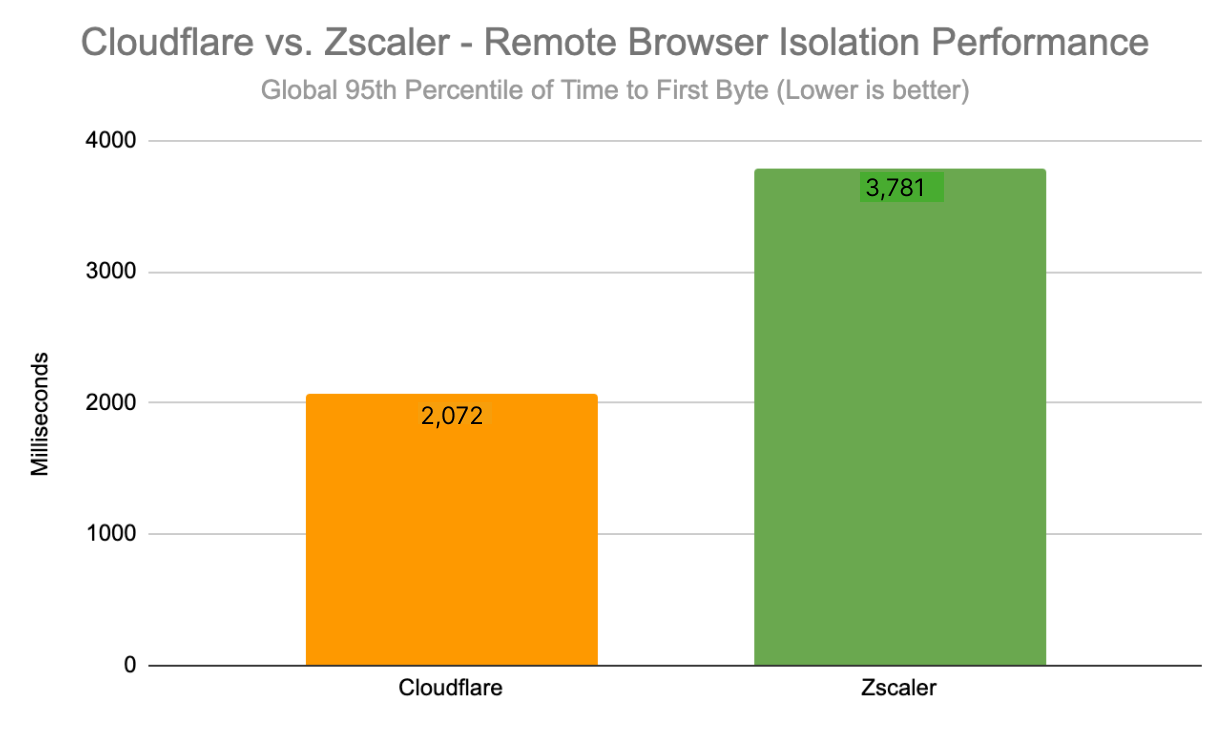

Cloudflare s'avère, une fois encore, plus rapide que Zscaler en termes de performances d'une solution d'isolement de navigateur à distance. Si l'on compare le temps au premier octet au 95e percentile, Cloudflare est 45 % plus rapide que Zscaler dans toutes les régions :

| ZT RBI – Temps jusqu'au premier octet (monde) | |

|---|---|

| 95e percentile (ms) | |

| Cloudflare | 2 072 |

| Zscaler | 3 781 |

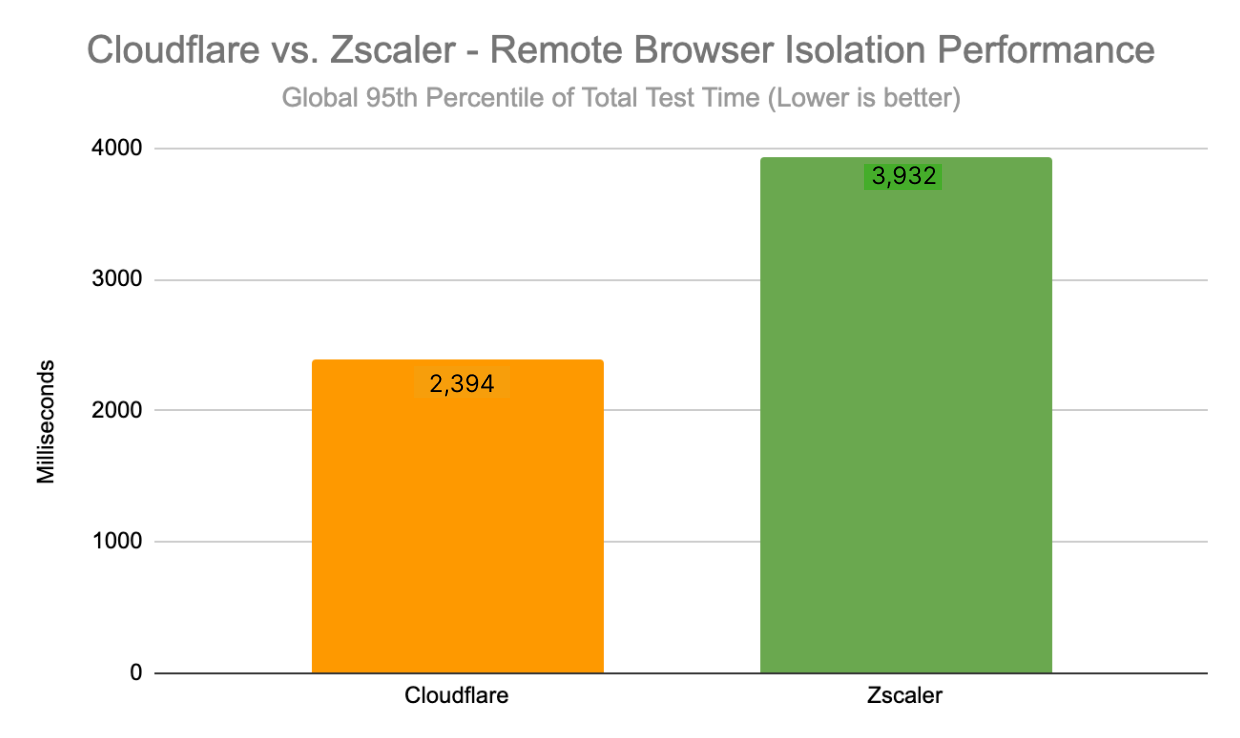

Si l'on compare le temps de réponse total, c'est-à-dire la capacité d'un produit d'isolement de navigateur à fournir une réponse complète à l'utilisateur, Cloudflare reste 39 % plus rapide que Zscaler :

| ZT RBI – Temps jusqu'au premier octet (monde) | |

|---|---|

| 95e percentile (ms) | |

| Cloudflare | 2 394 |

| Zscaler | 3 932 |

Le réseau de Cloudflare s'illustre vraiment ici, nous aidant à proposer la meilleure expérience utilisateur à nos clients. Le réseau de Cloudflare étant incroyablement performant et proche des appareils des utilisateurs finaux, nous sommes en mesure de réduire notre temps de réponse et notre temps jusqu'au premier octet, et ainsi, de contribuer à améliorer l'expérience des utilisateurs finaux.

Pour mesurer ces résultats, nous avons demandé à Miercom de nous aider à obtenir les données dont nous avions besoin. À cette fin, Miercom a établi des connexions entre les nœuds de Catchpoint et les solutions d'isolement de navigateur de Cloudflare et Zscaler dans le monde entier, depuis les 14 mêmes sites, et a essayé d'accéder avec des équipements simulant des clients à des applications par le biais de produits d'isolement de navigateur dans chaque région. Pour plus d'informations sur la méthodologie de test, vous pouvez consulter le rapport de Miercom, disponible ici.

Des performances de nouvelle génération dans un monde Zero Trust

Dans un monde dépourvu de solutions Zero Trust, vous et vos équipes informatiques étiez les opérateurs des réseaux, ce qui vous permettait d'en contrôler les performances. Si ce contrôle était rassurant, il représentait également une charge énorme pour vos équipes informatiques, qui devaient gérer les connexions du « kilomètre intermédiaire » entre les bureaux et les ressources. Dans le monde Zero Trust, toutefois, votre réseau est désormais... eh bien, c'est l'Internet public. Cela signifie moins de travail pour vos équipes, mais beaucoup plus de responsabilités pour votre fournisseur d'accès Zero Trust, qui doit gérer les performances pour chacun de vos utilisateurs. Plus votre fournisseur d'accès Zero Trust est capable d'améliorer les performances de bout en bout, meilleure est l'expérience de vos utilisateurs et moins vous encourez de risques. Pour les applications en temps réel telles que l'authentification et les solutions Secure Web Gateway, il est essentiel que l'expérience utilisateur soit particulièrement réactive.

Un fournisseur d'accès Zero Trust doit non seulement sécuriser vos utilisateurs sur l'Internet public, mais il doit également optimiser l'Internet public, afin de s'assurer que vos utilisateurs bénéficient d'une protection continue. L'adoption d'une architecture Zero Trust ne réduit pas seulement le besoin de réseaux d'entreprise ; elle permet également d'acheminer plus naturellement le trafic des utilisateurs vers les ressources. Cependant, étant donné que votre fournisseur d'accès Zero Trust doit veiller sur tous vos utilisateurs et vos applications, l'évaluation des performances est un aspect critique pour atténuer la frustration de vos utilisateurs et réduire la probabilité qu'ils se plaignent, qu'ils soient moins productifs, voire qu'ils désactivent les solutions. Cloudflare améliore continuellement son réseau, afin de s'assurer que les utilisateurs bénéficient toujours de la meilleure expérience possible – et cela, non seulement en appliquant des correctifs au routage, mais également en étendant les accords d'interconnexion et en ajoutant de nouveaux sites. C'est grâce à ces efforts infatigables que nous sommes aujourd'hui le plus rapide des fournisseurs d'accès Zero Trust.Consultez la page de notre comparatif pour des informations plus détaillées sur les performances de l'architecture réseau de Cloudflare face à Zscaler.