« Ne jamais faire confiance, toujours vérifier. »

La quasi-intégralité de ceux à qui nous parlons ces derniers temps comprennent et acceptent ce principe fondamental du Zero Trust. Alors, qu'est-ce qui les freine encore ? La récrimination que nous entendons le plus souvent est la suivante : ils ne savent tout simplement pas par où commencer. Leurs outils de sécurité et leur infrastructure réseau sont bien souvent en place depuis des années. De même, le flou entourant le parcours de mise en œuvre et l'implication d'applications sur lesquelles les utilisateurs comptent pour leurs tâches quotidiennes peuvent paraître intimidants.

S'il n'existe pas de réponse universelle, plusieurs de nos clients ont convenu que le déchargement des applications clés de leur VPN traditionnel vers une solution d'accès réseau Zero Trust (Zero Trust Network Access, ZTNA) native du cloud, comme Cloudflare Access, constitue un excellent point de départ. Cette approche leur permet en effet de profiter d'une mise à jour accessible et significative de leur activité.

Pour tout dire, GartnerⓇ a prédit que « D'ici à 2025, au moins 70 % des nouveaux déploiements d'accès à distance seront principalement traités par une solution d'accès réseau Zero Trust (ZTNA) par rapport aux VPN, tandis que cette part composait moins de 10 % de l'ensemble à la fin 2021 ».1 En accordant la priorité à un projet ZTNA, les dirigeants chargés de l'informatique et de la sécurité peuvent mieux protéger leur entreprise contre les attaques, comme les rançongiciels, tout en améliorant simultanément le flux de travail quotidien de leurs collaborateurs. Le compromis entre la sécurité et l'expérience utilisateur s'appuie sur une vision du monde dépassée : les entreprises peuvent véritablement améliorer ces deux aspects en suivant la voie du ZTNA.

Vous pouvez faire vos premiers pas dans cet univers ici en profitant gratuitement de Cloudflare Access. Ce guide vous expliquera pourquoi ce changement est nécessaire et comment le mettre en œuvre.

Les raisons pour lesquelles personne n'apprécie son VPN

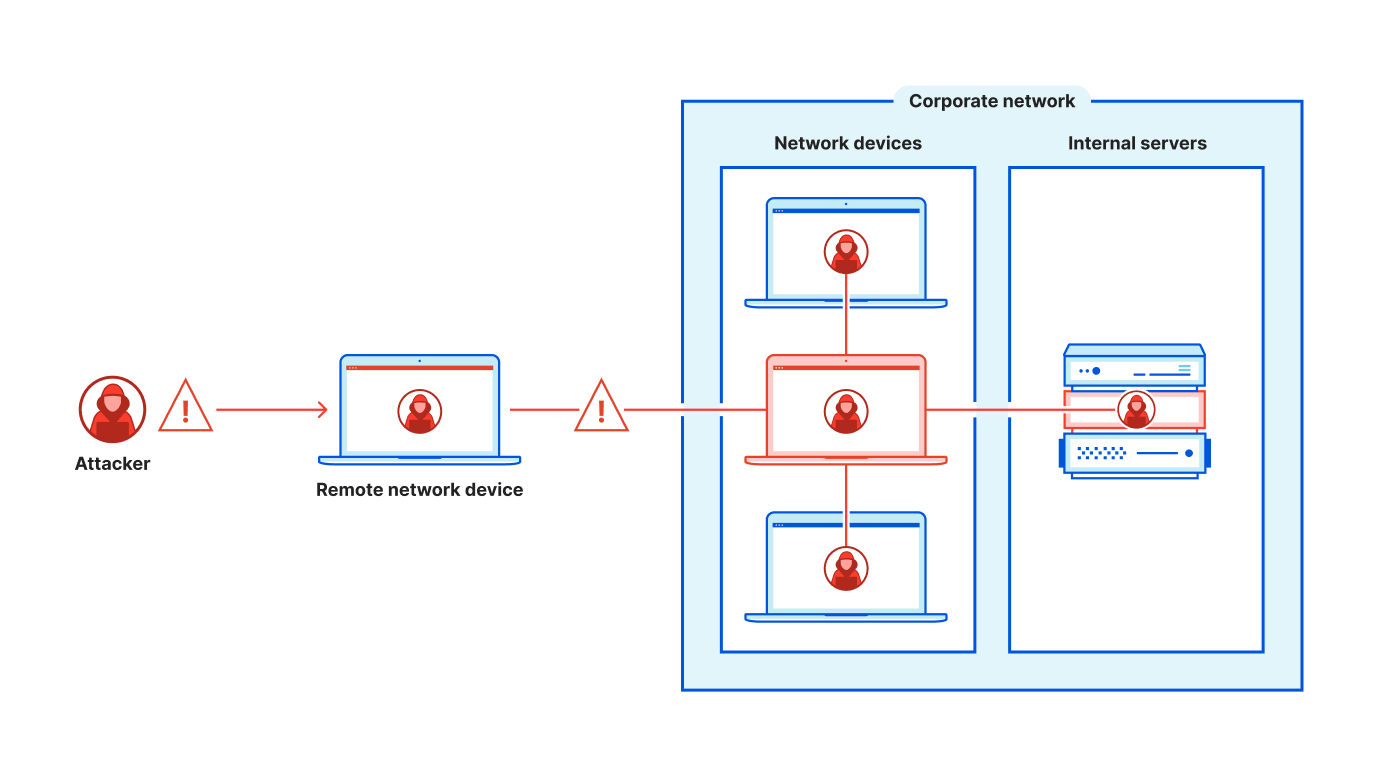

L'accès au niveau du réseau et la confiance par défaut accordée par les VPN engendrent des failles de sécurité évitables en invitant la possibilité de mouvements latéraux au sein de votre réseau. Après avoir dérobé des identifiants, les acteurs malveillants peuvent ainsi pénétrer dans ce dernier via un point d'entrée moins sensible, puis parcourir le réseau afin de dénicher des informations plus stratégiques à exploiter. Face au contexte haussier des attaques, la menace ne s'avère que trop réelle pour être ignorée, d'autant plus lorsque la voie vers l'atténuation de cette menace se révèle tout à fait accessible.

En parallèle, les performances des VPN semblent coincées dans les années 90… et pas de manière ludique ou nostalgique. Les collaborateurs doivent endurer des connexions lentes et peu fiables, qui n'ont tout simplement pas été conçues pour l'échelle actuelle de l'accès à distance. À l'époque de la « Grande réorganisation » et vu la situation actuelle du recrutement, le fait de proposer une expérience inférieure à la moyenne et basée sur une technologie obsolète aux équipes n'offre pas un formidable retour sur investissement. De plus, les professionnels de l'informatique et de la sécurité disposant d'un vaste choix en termes de postes vacants, ils pourraient ne pas vouloir composer avec des tâches manuelles et évitables, issues d'une pile technologique dépassée. Sous l'angle de la sécurité et de l'ergonomie, la migration vers une solution de remplacement aux VPN vaut la peine qu'on y pense.

Définir le principe du moindre privilège en termes d'accès comme la nouvelle position par défaut

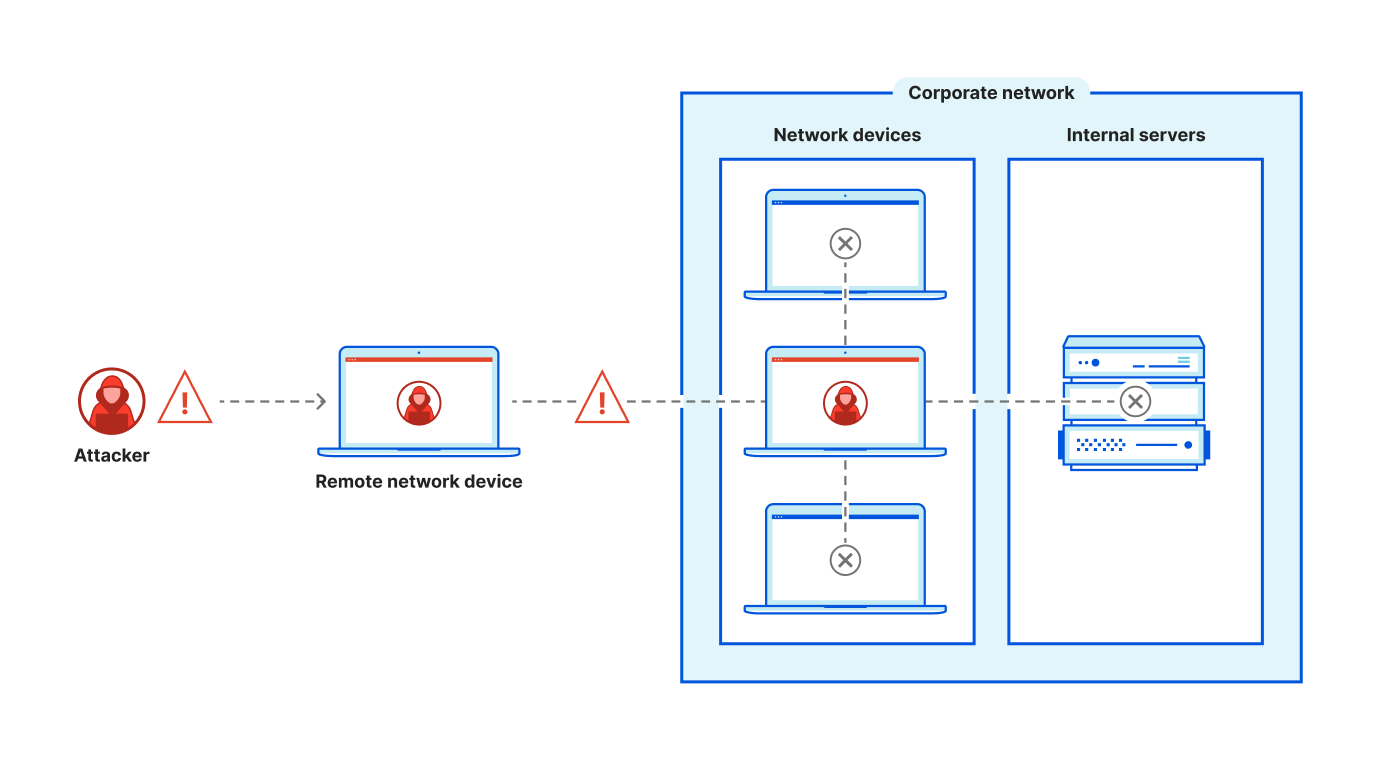

Plutôt que d'authentifier un utilisateur et de lui donner accès à toutes les ressources situées sur votre réseau, la mise en place d'un accès ZTNA ou d'un « périmètre défini par logiciel » autorise les accès en fonction de la ressource, éliminant ainsi les mouvements latéraux potentiels. Chaque tentative d'accès est évaluée en fonction de règles Zero Trust basées sur l'identité, le niveau de sécurité de l'appareil, la position géographique et d'autres informations contextuelles. Les utilisateurs sont constamment réévalués lorsque le contexte change et tous les événements sont journalisés, afin d'améliorer la visibilité sur tous les types d'applications.

En tant que cofondateur d'Udaan, Amod Malviya a remarqué ce qui suit : « Les VPN sont une cause de frustration et engendrent d'innombrables cycles perdus pour les collaborateurs et les techniciens informatiques chargés de les assister. En outre, les VPN traditionnels confèrent un faux sentiment de sécurité aux utilisateurs. Grâce à Cloudflare Access, nous disposons d'une solution beaucoup plus fiable, intuitive et sécurisée, contrôlant chaque accès et chaque utilisateur. Je considère cette solution comme la version 2.0, voire 3.0, de l'authentification. »

Meilleure sécurité et meilleure expérience utilisateur ne vont pas toujours de pair, mais l'architecture fondamentale du ZTNA améliore réellement les deux, par rapport aux VPN traditionnels. Que les utilisateurs accèdent à Office 365 ou à votre application de RH personnalisée et sur site, chaque occurrence de connexion est traitée de la même manière. Avec le contrôle des règles Zero Trust se déroulant en coulisses, chaque application apparaît soudain comme une application SaaS pour vos utilisateurs finaux. Comme l'on dit nos amis chez OneTrust lorsqu'ils ont mis en œuvre le ZTNA, « nos collaborateurs se connectent aux outils dont ils ont besoin sans même se rendre compte que c'est Cloudflare qui soutient notre infrastructure. Tout ce qu'ils voient, c'est que ça fonctionne ».

Assembler le plan d'un projet ZTNA

Les VPN sont tellement enracinés dans l'infrastructure d'une entreprise qu'en remplacer intégralement un peut nécessiter un temps considérable, en fonction du nombre total d'utilisateurs et d'applications qu'il prend en charge. Toutefois, le fait de progresser par paliers présente toujours une forte valeur stratégique. Vous pouvez abandonner votre VPN à votre rythme, en laissant le ZTNA et le VPN coexister pendant un temps, mais l'important reste de commencer à emprunter cette voie.

Pensez aux applications (une ou deux) actuellement protégées par votre VPN qui présenteraient le plus de valeur en étant pilotées par ZTNA, comme celles associées à des réclamations connues ou à un grand nombre de tickets de support. Parallèlement, pensez aux applications internes fortement utilisées ou employées par des utilisateurs particulièrement essentiels ou à haut risque. Si vous avez prévu des renouvellements de licence ou des mises à jour des équipements physiques pour votre ou vos VPN, les applications placées derrière l'infrastructure associée peuvent également constituer un choix raisonné pour une modernisation de leur pilotage.

Il est important d'impliquer les bonnes parties prenantes lorsque vous commencerez à dresser les plans de votre projet. Pour votre pilote ZTNA, votre équipe principale devrait, au minimum, impliquer un administrateur d'identité et/ou un administrateur gérant les applications internes utilisées par les collaborateurs, plus un administrateur réseau comprenant le flux de trafic de votre entreprise en lien avec votre VPN. Ces perspectives vous aideront à envisager les implications du déploiement de votre projet de manière globale, en particulier si sa portée s'avère dynamique.

Exécuter un plan de transition pour une application pilote

Étape 1 : connectez votre application interne au réseau Cloudflare

Le tableau de bord Zero Trust vous guidera à travers quelques étapes simples destinées à configurer votre connecteur d'applications, sans machine virtuelle requise. En quelques minutes, vous pourrez créer un tunnel pour le trafic de votre application et acheminer ce dernier en fonction des noms d'hôte publics ou de vos itinéraires réseau privés. Le tableau de bord vous fournira une chaîne de commandes à copier/coller dans votre ligne de commande afin de faciliter la configuration du routage initial. De là, Cloudflare prendra le relais et gèrera votre configuration automatiquement.

Une application web pilote pourrait être le choix le plus simple pour commencer à ce stade, mais vous pouvez également l'étendre au SSH, au VNC, au RDP ou aux adresses IP et aux noms d'hôte internes via le même processus de travail. Une fois votre tunnel opérationnel et fonctionnel, vous aurez créé le moyen par lequel vos utilisateurs accéderont de manière sécurisée à vos ressources et, pour l'essentiel, éliminé la potentialité de mouvements latéraux au sein de votre réseau. Votre application ne sera pas visible de l'Internet public, un aspect qui réduit considérablement votre surface d'attaque.

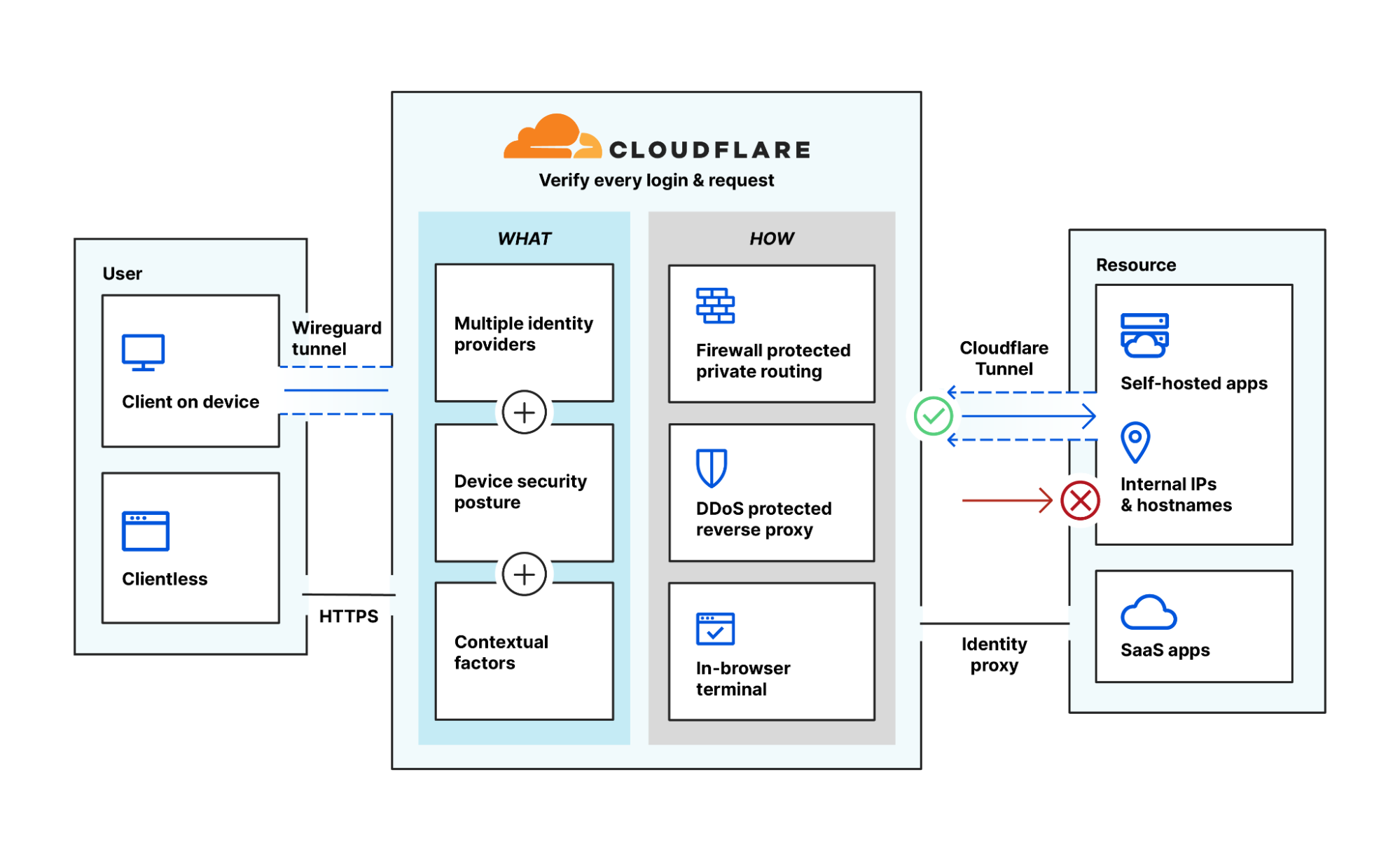

Étape 2 : intégrez la protection de l'identité et des points de terminaison

Cloudflare Access agit comme une couche d'agrégation pour vos outils de sécurité existants. Grâce à la prise en charge de plus d'une dizaine de fournisseurs d'identité (IdP, Identity Providers) comme Okta, Microsoft Azure AD, Ping Identity ou OneLogin, vous pouvez associer plusieurs IdP simultanés ou des entités distinctes (tenants) d'un IdP unique. Cette opération peut s'avérer particulièrement utile pour les entreprises en cours de fusion/acquisition ou qui connaissent actuellement des mises à jour relatives à la conformité (p. ex. l'incorporation d'un tenant FedRAMP distinct).

Dans une mise en œuvre ZTNA, cette association permet aux deux outils de faire valoir leurs points forts. L'IdP détient les magasins d'utilisateurs et exécute l'authentification d'identité, tandis que Cloudflare Access contrôle les règles Zero Trust plus larges qui définissent en définitive les autorisations d'accès à un vaste ensemble de ressources.

De manière similaire, les administrateurs peuvent intégrer des fournisseurs de protection des points de terminaison courants, comme Crowdstrike, SentinelOne, Tanium ou VMware Carbon Black, afin d'incorporer le niveau de sécurité des appareils dans des ensembles de règles Zero Trust. Pour plus de précision encore, les décisions d'accès peuvent intégrer des scores de risque liés au niveau de sécurité des appareils.

Vous pouvez trouver des raccourcis à cette étape si vous prévoyez d'utiliser un système d'authentification plus simple, comme les codes PIN à usage unique ou les fournisseurs d'identité sociaux pour vos utilisateurs externes, comme vos partenaires ou vos sous-traitants. Vous pourrez incorporer des IdP ou des fournisseurs de protection des points de terminaison supplémentaires à n'importe quel moment du processus de maturation de votre déploiement ZTNA, sans altérer votre configuration fondamentale. Chaque intégration ne fait qu'ajouter à votre liste source de signaux contextuels à votre disposition.

Étape 3 : configurez vos règles Zero Trust

En fonction de vos niveaux d'assurance pour chaque application, vous pouvez personnaliser vos politiques Zero Trust afin de limiter, de manière appropriée, l'accès aux utilisateurs autorisés à l'aide de signaux contextuels. Une application à faible risque pourrait, par exemple, simplement ne nécessiter que le fait que les adresses e-mail se terminent par « @entreprise.com » et une réponse par SMS ou à une invite d'authentification multifacteurs (MultiFactor Authentication, MFA) envoyée par e-mail. Les applications à plus haut risque pourraient demander spécifiquement une authentification MFA par jeton physique, plus un contrôle du niveau de sécurité de l'appareil ou toute autre validation personnalisée effectuée à l'aide d'API externes.

L'authentification MFA, en particulier, peut être difficile à mettre en œuvre avec des applications sur site plus anciennes utilisant nativement des outils d'authentification unique (Single Sign-On, SSO) traditionnels. L'utilisation de Cloudflare Access en tant que proxy inverse aide à proposer une couche d'agrégation permettant de simplifier le déploiement de la MFA pour l'ensemble de vos ressources, indépendamment de l'endroit où elles résident.

Étape 4 : testez immédiatement l'accès sans client

Après avoir connecté une application à Cloudflare et configuré le niveau de règles d'autorisation désiré, les utilisateurs finaux peuvent, dans la plupart des cas, tester l'accès web, SSH ou VNC sans utiliser de client sur appareil. Cette approche sans téléchargement ni déploiement d'outils de gestion des appareils mobiles (Mobile Device Management, MDM) peut permettre d'accélérer l'adoption du ZTNA pour les applications essentielles et s'avérer particulièrement utile pour mettre en place l'accès des tiers.

Veuillez noter qu'un client sur appareil peut toujours être utilisé pour d'autres scénarios d'utilisation, comme la protection des PME ou des applications à client lourd, la vérification du niveau de sécurité des appareils ou l'activation du routage privé. Cloudflare Access peut traiter n'importe quel trafic TCP ou UDP arbitraire de couche 4 à 7. De même, par l'intermédiaire de ponts vers un système de WAN en tant que service (WAN-as-a-service), il peut également décharger certains scénarios d'utilisation du VPN, comme le trafic server-to-client (serveur vers client) initié par protocole ou par ICMP, comme la VoIP.

À ce stade de la mise en place d'une application pilote, le ZTNA est opérationnel ! Les applications de première priorité peuvent être déchargées de votre VPN une à la fois, au rythme qui vous convient, afin de vous aider à moderniser votre sécurité des accès. Quoi qu'il en soit, le renforcement et le remplacement intégral d'un VPN sont deux choses très différentes.

Vers un remplacement intégral du VPN

Si certaines ressources essentielles peuvent apparaître très clairement comme candidates au déchargement de votre VPN, la portée totale de l'opération pourrait se révéler accablante, avec potentiellement des milliers d'adresses IP internes et de domaines à envisager. Vous pouvez configurer les entrées des connexions de secours sur le domaine local dans Cloudflare Access afin qu'elles pointent vers votre résolveur DNS interne pour certains noms d'hôte internes. Cette opération peut vous aider à disséminer plus efficacement l'accès aux ressources rendues disponibles via votre Intranet.

Les administrateurs peuvent également avoir des difficultés à comprendre précisément la portée totale de l'utilisation actuelle du VPN. Hors problèmes de visibilité potentiels, l'étendue totale des applications et des utilisateurs peut être en flux dynamique, en particulier dans les grandes entreprises. Vous pouvez utiliser le rapport d'identification des réseaux privés disponible dans Cloudflare Access pour contrôler de manière passive l'état du trafic sur votre réseau au fil du temps. Pour les applications identifiées qui nécessitent une protection supplémentaire, les flux de travail Access vous permettent de resserrer les règles Zero Trust selon les besoins.

Ces deux fonctionnalités peuvent vous aider à réduire l'anxiété entourant le retrait total d'un VPN. En commençant à bâtir votre réseau privé sur celui de Cloudflare, vous rapprochez votre entreprise de l'adoption d'une véritable sécurité Zero Trust.

Les répercussions sur l'activité observées par nos clients

Le déchargement d'applications de votre VPN et la migration vers le ZTNA peuvent avoir des effets mesurables sur votre activité, même à court terme. Bon nombre de nos clients évoquent une amélioration de l'efficacité de leur équipe informatique, une intégration plus rapide des nouveaux collaborateurs et une réduction du temps consacré aux tickets d'assistance liés à l'accès. Après la mise en œuvre de Cloudflare Access, eTeacher Group a, par exemple, réduit le temps d'intégration de ses collaborateurs de 60 % et ainsi aidé l'ensemble de ses équipes à être opérationnelles plus rapidement.

Même si vous prévoyez de faire coexister votre VPN en même temps qu'une opération de modernisation à la cadence plus lente, vous pourrez toujours suivre les tickets informatiques concernant les applications spécifiques que vous avez fait migrer vers le ZTNA afin de vous aider à mesurer les répercussions. Le nombre total de tickets est-il en baisse ? Le temps consacré à la résolution a-t-il diminué ? Au fil du temps, vous pourrez également travailler en collaboration avec les RH afin de dégager un retour qualitatif par le biais d'enquêtes sur les interactions de vos collaborateurs. Vos collaborateurs ont-ils l'impression de disposer des outils nécessaires avec l'ensemble actuel ? Ont-ils l'impression que leur productivité a augmenté ou que certaines de leurs réclamations ont trouvé leur réponse ?

Bien entendu, les améliorations de la stratégie de sécurité peuvent également contribuer à atténuer le risque de coûteuses violations de données, ainsi que leurs effets dommageables et persistants sur la réputation de la marque. L'identification précise des relations de cause à effet encadrant les avantages en termes de coût de chaque petite amélioration peut relever davantage de l'art que de la science ici, avec bien trop de variables à prendre en compte. Pourtant, la diminution de votre dépendance au VPN constitue un grand pas vers la réduction de votre surface d'attaque et contribue à dégager un important retour sur investissement, peu importe la durée totale de votre parcours vers le Zero Trust.

Planifier le remplacement de votre VPN

Notre obsession pour la simplicité des produits a déjà aidé bon nombre de nos clients à abandonner leurs VPN et nous sommes impatients de faire plus encore.

Vous pouvez commencer à faire vos premiers avec Cloudflare Access ici, afin de renforcer votre VPN. Suivez les étapes décrites ci-dessus avec vos pilotes ZTNA prioritaires, mais pour une maîtrise plus précise de votre calendrier, vous pouvez également définir votre propre roadmap Zero Trust afin de déterminer l'ordre dans lequel les projets doivent s'enchaîner.

Pour un résumé complet de la Cloudflare One Week et des actualités, rendez-vous sur notre webinaire récapitulatif.

___

1Nat Smith, Mark Wah, Christian Canales. (8 avril 2022). Emerging Technologies: Adoption Growth Insights for Zero Trust Network Access (Technologies émergentes : statistiques relatives à la croissance de l'adoption de l'accès réseau Zero Trust). GARTNER est une marque déposée et une marque de service de Gartner, Inc. ou de ses filiales aux États-Unis et dans le monde entier, et sont utilisées ici avec son accord. Tous droits réservés.