Tandis que les directeurs informatiques tentent d'avancer dans un dédale de complexités en essayant d'assembler de multiples solutions, nous élargissons notre collaboration avec Microsoft pour créer une des meilleures solutions Zero Trust disponibles sur le marché. Aujourd'hui, nous annonçons quatre intégrations entre Microsoft Azure Active Directory (Azure AD) et Cloudflare Zero Trust qui devraient conduire à une réduction proactive des risques. Ces offres intégrées accordent une place plus grande à l'automatisation, ce qui permet aux équipes de sécurité de se concentrer sur les menaces plus que sur la mise en œuvre et la maintenance.

Qu'est-ce que le Zero Trust et pourquoi est-il important ?

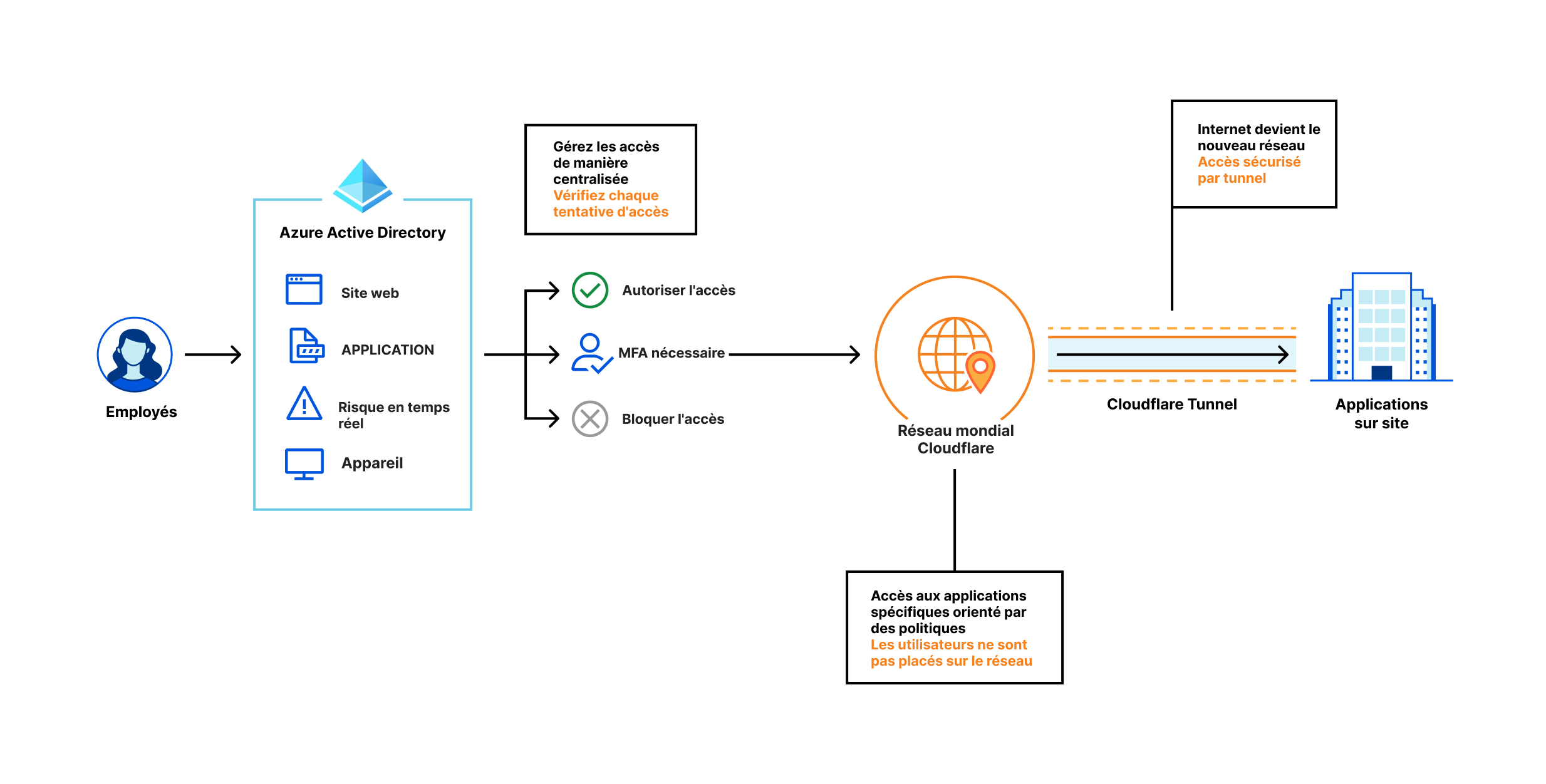

Le terme « Zero Trust » est trop souvent utilisé à mauvais escient dans ce secteur, générant une certaine confusion. Examinons donc ce concept dans le détail. L'architecture Zero Trust met en avant une stratégie fondée sur le principe « ne jamais faire confiance, toujours vérifier ». Pour la représenter, vous pourriez employer l'analogie suivante : avec le périmètre de sécurité traditionnel, c'est-à-dire le modèle du « château entouré de douves », l'accès à la porte principale du château (habituellement, un VPN) permet automatiquement d'accéder à toutes les pièces situées à l'intérieur du bâtiment (par exemple, les applications). Avec le modèle Zero Trust, vous devez demander l'accès à chaque pièce fermée (ou application) individuellement ; vous ne pouvez plus y accéder depuis la porte principale. Parmi les composants essentiels du modèle Zero Trust figurent l'identité (par exemple, Azure AD, c'est-à-dire « qui »), les applications (par exemple, une instance SAP ou une application personnalisée sur Azure, c'est-à-dire les applications), des politiques (par exemple, des règles Cloudflare Access, c'est-à-dire « qui est autorisé à accéder à quelle application »), des appareils (par exemple, un ordinateur portable géré par Microsoft Intune, c'est-à-dire la sécurité du point de terminaison demandant l'accès), ainsi que d'autres signaux contextuels.

Le Zero Trust est encore plus important aujourd'hui dans la mesure où toutes les entreprises, quelle que soit leur taille, sont confrontées à une accélération de la transformation numérique et à une répartition géographique de plus en plus large de leurs effectifs. La transition entre le modèle du château entouré de douves et une forme d'Internet qui devient votre réseau d'entreprise exige une vérification de chaque utilisateur accédant à chaque ressource. En conséquence, toutes les entreprises en particulier celles qui ont de plus en plus recours au large portefeuille cloud de Microsoft adoptent une architecture Zero Trust comme élément essentiel de leur parcours dans le cloud.

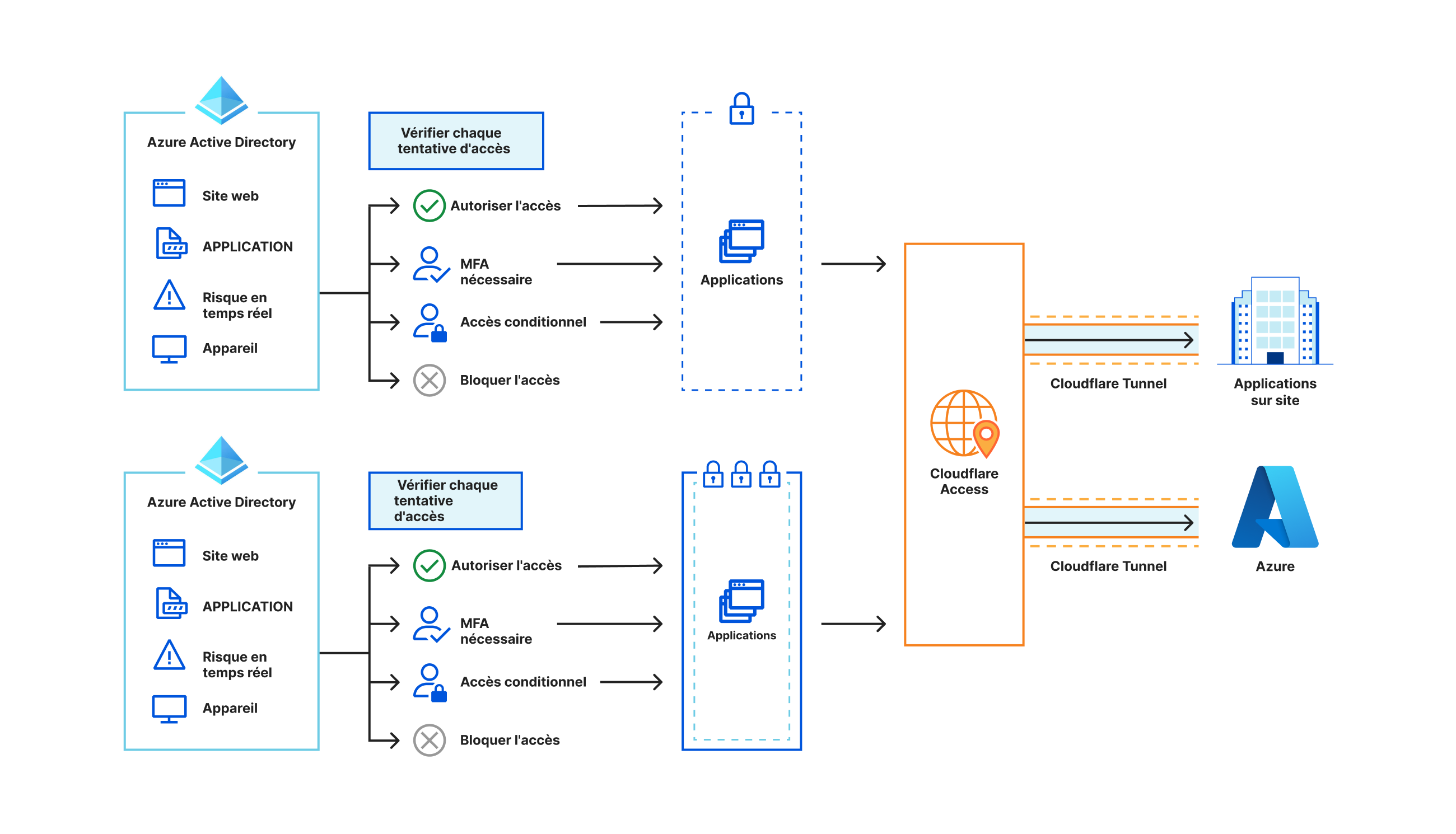

La plateforme Zero Trust de Cloudflare propose une approche moderne de l'authentification pour les applications Saas et applications internes. La plupart des entreprises disposent souvent d'un mélange d'applications d'entreprise ; dont certaines relèvent d'un système SaaS et d'autres sont hébergées sur site ou sur Azure. Le produit ZTNA (Zero Trust Network Access) de Cloudflare fait partie de notre plateforme Zero Trust et donne l'impression que ces applications sont des applications SaaS qui permettent aux employés d'y accéder de manière fluide et cohérente. Cloudflare Access agit comme un proxy inverse unifié dont la fonction est d'appliquer des contrôles d'accès en vérifiant que chaque requête est authentifiée, autorisée et chiffrée.

Cloudflare Zero Trust et Microsoft Azure Active Directory

Des milliers de nos clients utilisent Microsoft Azure AD et Cloudflare Access dans le cadre de leur architecture Zero Trust. Nos intégrations avec Microsoft, annoncées l'année dernière, ont renforcé la sécurité sans compromettre les performances pour nos clients communs. La plateforme Zero Trust de Cloudflare s'intègre avec Azure AD, offrant une expérience fluide d'accès aux applications pour le personnel hybride de votre entreprise.

En résumé, les intégrations que nous avons lancées ont permis de résoudre deux problèmes cruciaux :

- Pour les applications sur site existantes, la participation de Cloudflare en tant que partenaire d'accès hybride sécurisé à Azure AD a permis aux clients de déployer l'authentification unique (SSO) pour centraliser la gestion des accès aux applications sur site existantes, sans effort de développement supplémentaire. Nos clients communs déploient désormais facilement Cloudflare Access sous la forme d'une couche de sécurité supplémentaire, avec des fonctions intégrées d'amélioration des performances, en amont de leurs applications existantes.

- Pour les applications qui s'exécutent sur Microsoft Azure, les clients communs peuvent intégrer Microsoft Azure AD avec Cloudflare Zero Trust, puis créer des règles fondées sur l'identité de l'utilisateur, l'appartenance à des groupes et les politiques d'accès conditionnel d'Azure AD. Les utilisateurs peuvent s'authentifier avec leurs informations d'identification Azure AD et se connecter à Cloudflare Access en quelques étapes simples, grâce au connecteur d'applications de Cloudflare, Cloudflare Tunnel, qui permet d'exposer les applications en cours d'exécution sur Azure. Consultez le guide d'installation et de configuration de Cloudflare Tunnel.

Conscient de l'esprit d'innovation qui a été celui de Cloudflare dans les solutions Zero Trust et de sécurité, Microsoft nous a récompensés en tant qu'Innovateur en matière de logiciels de sécurité lors des Microsoft Security Excellence Awards de 2022, un classement prestigieux au sein de la communauté des partenaires de Microsoft.

Mais nous n'avons pas fini d'innover. Nous avons écouté les retours de nos clients et pour tenter de résoudre leurs problématiques, nous annonçons plusieurs nouvelles intégrations.

Intégrations Microsoft que nous annonçons aujourd'hui

Les quatre nouvelles intégrations que nous annonçons aujourd'hui sont les suivantes :

1. Accès conditionnel par application : les clients d'Azure AD peuvent utiliser leurs politiques d'accès conditionnel existantes dans Cloudflare Zero Trust.

Azure AD permet aux administrateurs de créer et d'appliquer des politiques à la fois sur les applications et sur les utilisateurs avec l'accès conditionnel. Il propose un large éventail de paramètres servant à contrôler l'accès de l'utilisateur aux applications (par exemple le niveau de risque de l'utilisateur, le niveau de risque à la connexion, la plateforme des appareils, l'emplacement, les applications client, etc). Cloudflare Access prend désormais en charge des politiques d'accès conditionnel par application. Les équipes de sécurité sont ainsi en mesure de définir leurs conditions de sécurité dans Azure AD ou dans Cloudflare Access et de les appliquer dans les deux produits sans modifier une ligne de code.

Par exemple, les clients peuvent avoir des niveaux de contrôle plus précis pour une application interne de gestion des salaires et appliqueront par conséquent des politiques d'accès conditionnel spécifique sur Azure AD. En revanche, pour une application de type informatif généraliste telle qu'un wiki interne, les clients peuvent appliquer des règles moins strictes dans les politiques d'accès conditionnel Azure AD. Dans ce cas, les politiques d'accès conditionnel Azure AD et des groupes d'application peuvent toutes être connectées directement à Cloudflare Zero Trust en toute fluidité et sans aucune modification de code.

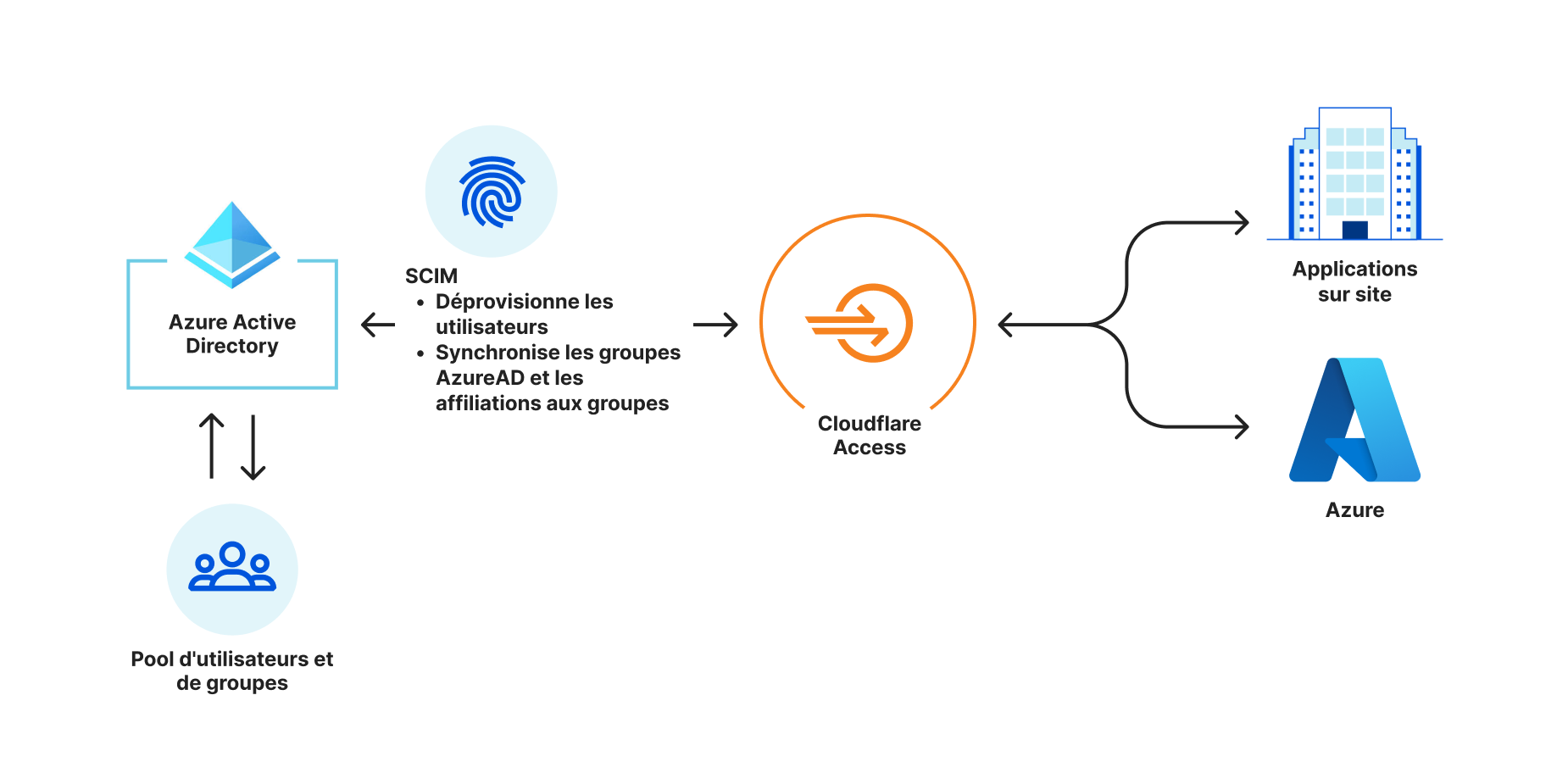

2. SCIM : Synchronisation autonome des groupes Azure AD entre Cloudflare Zero Trust et Azure Active Directory, ce qui fait gagner des centaines d'heures à l'organisation du directeur informatique.

Les politiques Cloudflare Access peuvent utiliser Azure AD pour vérifier l'identité d'un utilisateur et pour donner des informations le concernant (par exemple, ses nom et prénom, son e-mail, son appartenance à un groupe, etc). Ces attributs d'utilisateur ne sont pas toujours constants et peuvent changer dans le temps. Lorsqu'un utilisateur conserve l'accès à certaines ressources sensibles alors qu'il ne le devrait plus, les conséquences peuvent être graves.

Il arrive souvent lorsque les attributs d'un utilisateur changent, qu'un administrateur doive examiner et mettre à jour toutes les politiques d'accès qui peuvent concerner l'utilisateur en question. Cette procédure est fastidieuse et le résultat sujet aux erreurs.

La spécification SCIM (System for Cross-domain Identity Management) garantit que les identités présentes au travers des entités sont toujours à jour. Nous sommes heureux d'annoncer que les clients communs d'Azure AD et Cloudflare Access seront bientôt en mesure de mettre en place l'approvisionnement et l'annulation de l'approvisionnement pour des utilisateurs et groupes SCIM. Il en découlera les faits suivants :

-

Les sélecteurs de groupe de politiques IdP seront désormais préremplis par les groupes Azure AD et seront synchronisés en permanence. Toutes les modifications apportées au groupe de politiques apparaîtront instantanément dans Access sans incidence pour les administrateurs.

-

Lorsqu'un utilisateur perd ses privilèges sur Azure AD, l'ensemble des accès de l'utilisateur sont révoqués dans Cloudflare Access et Gateway. Cela permet de garantir que les modifications sont effectuées quasiment en temps réel, et réduit les risques pour la sécurité.

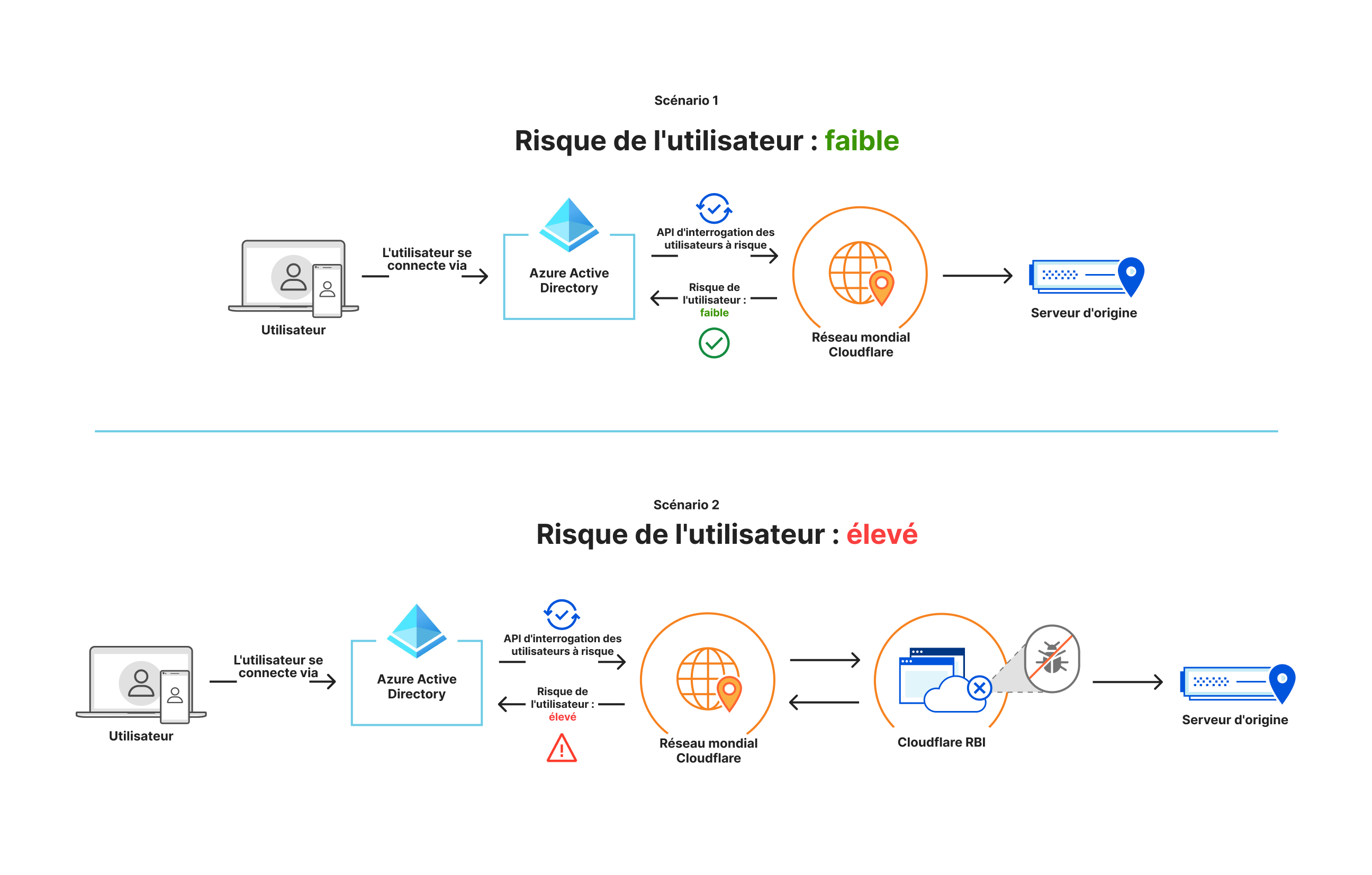

3. Isolement de l'utilisateur à risque : permet aux clients communs d'ajouter une couche de sécurité supplémentaire en isolant les utilisateurs pour lesquels les risques sont élevés (d'après les signaux envoyés par AD), tels que de prestataires, sur des sessions de navigateur isolées via un produit RBI de Cloudflare.

Azure AD classe les utilisateurs selon un risque faible, moyen ou élevé en fonction d'un grand nombre de points de données qu'il analyse. Les utilisateurs peuvent passer d'un groupe de risque à un autre en fonction de leurs activités. Les utilisateurs peuvent être jugés à risque en fonction de nombreux facteurs tels que la nature de leur emploi (c'est-à-dire s'ils sont prestataires), un comportement de connexion suspect, des fuites de données d'identification, etc... Si ces utilisateurs sont associés à un risque élevé, il existe un moyen à faible risque de leur donner accès aux ressources/applications lorsque l'utilisateur fait l'objet d'une évaluation plus avancée.

Nous prenons désormais en charge l'intégration de groupes Azure AD avec la solution d'isolation de navigateur de Cloudflare. Lorsqu'un utilisateur est classé comme étant à haut risque sur Azure AD, nous utilisons ce signal pour isoler automatiquement son trafic grâce à notre intégration avec Azure AD. Cela signifie qu'un utilisateur à haut risque peut accéder à des ressources depuis un navigateur sécurisé et isolé. Si le profil de risque de l'utilisateur change d'élevé à faible, il n'est plus soumis à la politique d'isolation appliquée aux utilisateurs à haut risque.

4. Sécurisation des clients communs de Government Cloud : permet aux clients de Government Cloud (GCC) de bénéficier d'une sécurité renforcée grâce à la gestion centralisée des identités et des accès via Azure AD, ainsi qu'à une couche supplémentaire de sécurité grâce à leur connexion au réseau mondial de Cloudflare, qui leur évite d'être exposés à l'ensemble d'Internet.

Le programme Secure Hybrid Access (SHA) permettra prochainement aux clients de Government Cloud (GCC) d'intégrer Microsoft Azure AD avec Cloudflare Zero Trust et de créer des règles fondées sur l'identité des utilisateurs, l'appartenance à des groupes et des politiques d'accès conditionnel d'Azure AD. Les utilisateurs s'authentifieront avec leurs informations d'identification Azure AD et se connecteront à Cloudflare Access en quelques étapes simples, avec Cloudflare Tunnel, qui permet d'exposer les applications en cours d'exécution sur la plateforme Microsoft Azure.

« La transformation numérique a créé un nouveau paradigme de sécurité qui a poussé les organisations à accélérer leur adoption du Zero Trust. La solution conjointe de Cloudflare Zero Trust et Azure Active Directory été un facteur de croissance pour Swiss Re dans la mesure où elle a facilité les déploiements de la solution Zero Trust auprès de nos effectifs et nous permet de nous concentrer sur notre activité principale. Elle nous a donné de quoi aller au-delà du SSO pour accorder à nos effectifs aux bonnes capacités d'adaptation un accès sécurisé et fluide aux applications, où qu'ils se trouvent. La solution conjointe nous offre également une solution Zero Trust qui concerne les personnes, les appareils et les réseaux. »

– Botond Szakács, Directeur, Swiss Re

« À mesure que les entreprises continuent d'adopter des stratégies orientées avant tout vers le cloud, la mise en place d'un modèle de sécurité Zero Trust dans le cloud est devenue une absolue nécessité. Cloudflare et Microsoft ont conjointement développé de solides intégrations de produits pour aider les équipes des directeurs informatiques à empêcher les attaques de manière proactive, à contrôler dynamiquement les politiques et les risques et à intensifier l'automatisation en harmonie avec les pratiques recommandées en matière de Zero Trust. »

– Joy Chik, President, Identité et Accès réseau, Microsoft

Essayer maintenant

Vous souhaitez en savoir plus sur la manière dont nos produits Zero Trust s'intègrent avec Azure Active Directory ? Consultez cette vaste architecture de référence qui peut vous accompagner dans votre mise en route avec le modèle Zero Trust et poursuivez avec les scénarios d'utilisation ci-dessus au besoin. Vous pouvez également visionner ce webinaire réalisé conjointement avec Microsoft et qui met en lumière notre solution conjointe Zero Trust et vous explique comment vous y mettre.

Et maintenant ?

Ce n'est qu'un débutous ne faisons que commencer. Nous souhaitons poursuivre l'innovation et faire en sorte que la solution conjointe Cloudflare Zero Trust et Microsoft Security parvienne à résoudre vos problèmes. N'hésitez pas à nous faire part de ce que vous attendez de nous tandis que vous continuez d'utiliser cette solution conjointe.