Pour les DSI, la gestion de la connectivité réseau est un processus complexe, souvent rendu plus complexe encore. Les réseaux d'entreprises comportent de très nombreux composants qui doivent être connectés, et chaque composant doit être connecté d'une manière différente : les appareils des utilisateurs doivent disposer d'une connectivité gérée par l'intermédiaire d'une passerelle Secure Web Gateway (SWG), les bureaux doivent être connectés via l'Internet public ou une connectivité dédiée, les datacenters doivent être gérés avec leur connectivité privée ou publique dédiée ; et en plus de tout cela, vous devez gérer la connectivité au cloud ! La gestion de la connectivité pour tous ces différents scénarios et l'ensemble de leurs exigences en matière de confidentialité et de conformité peut être une tâche exaspérante – alors que tout ce que vous, vous souhaitez, c'est proposer à vos utilisateurs un accès confidentiel, sécurisé et non intrusif à leurs ressources.

Cloudflare vous aide à simplifier le narratif de votre connectivité avec Cloudflare One. Aujourd'hui, nous sommes heureux d'annoncer que nous prenons en charge l'interconnexion directe au cloud avec Cloudflare Network Interconnect ; Cloudflare devient ainsi votre ressource unique pour tous vos besoins d'interconnexion.

Les clients utilisant IBM Cloud, Google Cloud, Azure, Oracle Cloud Infrastructure (OCI) et Amazon Web Services peuvent désormais ouvrir des connexions directes depuis leurs instances de cloud privé vers Cloudflare. Dans cet article de blog, nous allons expliquer pourquoi l'interconnexion directe au cloud est importante et comment Cloudflare simplifie cette démarche et intègre la connexion directe au cloud aux produits Cloudflare One existants, afin d'offrir des niveaux de sécurité inédits aux réseaux d'entreprise reposant sur Cloudflare.

La confidentialité dans un cloud public

L'offre des prestataires de cloud est fondée sur l'idée que la capacité de traitement qu'ils fournissent peut être utilisée par tous : votre VM dans le cloud et ma VM dans le cloud peuvent s'exécuter l'une à côté de l'autre, sur une même machine, sans qu'aucun de nous n'en sache quoi que ce soit. Il en va de même pour les bits acheminés par une connexion filaire, qui entrent et sortent de ces clouds : vos bits et les miens peuvent circuler sur le même fil, entrelacés les uns avec les autres, sans qu'aucun de nous n'en ait conscience.

L'abstraction de la propriété et le renoncement à celle-ci sont réconfortants, d'une certaine manière, mais peuvent être terrifiants, sous un autre angle : aucun de nous n'a besoin de gérer une machine physique et d'acheter sa connectivité dédiée ; en revanche, nous n'avons aucune garantie concernant l'endroit où résident nos données et notre capacité de traitement, ni la forme sous laquelle ils existent, si ce n'est qu'ils résident dans un datacenter comptant des millions d'autres utilisateurs.

Pour de nombreuses entreprises, ce postulat n'est pas acceptable : les entreprises ont besoin d'une capacité de traitement à laquelle elles seules peuvent accéder. Peut-être que la plateforme de traitement dans le cloud conserve des données de paiement qui ne doivent pas être accessibles au public, et doivent uniquement être accessibles par le biais d'une connexion privée. Peut-être que le client cloud doit se conformer à des restrictions gouvernementales en matière de confidentialité, qui exigent que le cloud ne soit pas accessible depuis l'Internet public. Ou peut-être que le client n'a tout simplement pas confiance dans les clouds publics ou dans l'Internet public, et qu'il souhaite limiter autant que possible son exposition. Les clients veulent un cloud privé auquel ils sont les seuls à pouvoir accéder : un cloud privé virtuel, ou VPC (« Virtual Private Cloud »).

Pour aider à résoudre ce problème et garantir que seuls les propriétaires d'une capacité de traitement dans le cloud puissent accéder à celle-ci avec la certitude qu'elle restera privée, les clouds ont développé des interconnexions de cloud privé : des câbles directs entre les clouds et leurs clients. Peut-être les connaissez-vous sous le nom de leurs produits : AWS appelle le sien DirectConnect, Azure l'appelle ExpressRoute, Google Cloud l'appelle Cloud Interconnect, OCI l'appelle FastConnect et IBM l'appelle Direct Link. En fournissant au datacenter du client une connectivité à un cloud privé, les clouds relèvent le principal défi de leurs clients : proposer une capacité de traitement privative. Grâce à ces liaisons privées, les VPC sont uniquement accessibles depuis les réseaux d'entreprise auxquels ils sont connectés. Cette démarche assure une sécurité à toute épreuve, tout en permettant aux clients de confier aux fournisseurs de cloud l'exploitation et la maintenance des datacenters.

La confidentialité sur l'Internet public

Si les VPC et l'interconnexion directe des clouds ont résolu le problème du transfert de l'infrastructure vers le cloud, toutefois, à mesure que les réseaux d'entreprise se sont éloignés des déploiements sur site, le cloud a lancé un défi entièrement nouveau : comment préserver mes connexions de cloud privé si je démantèle le réseau d'entreprise connectant toutes mes ressources entre elles ?

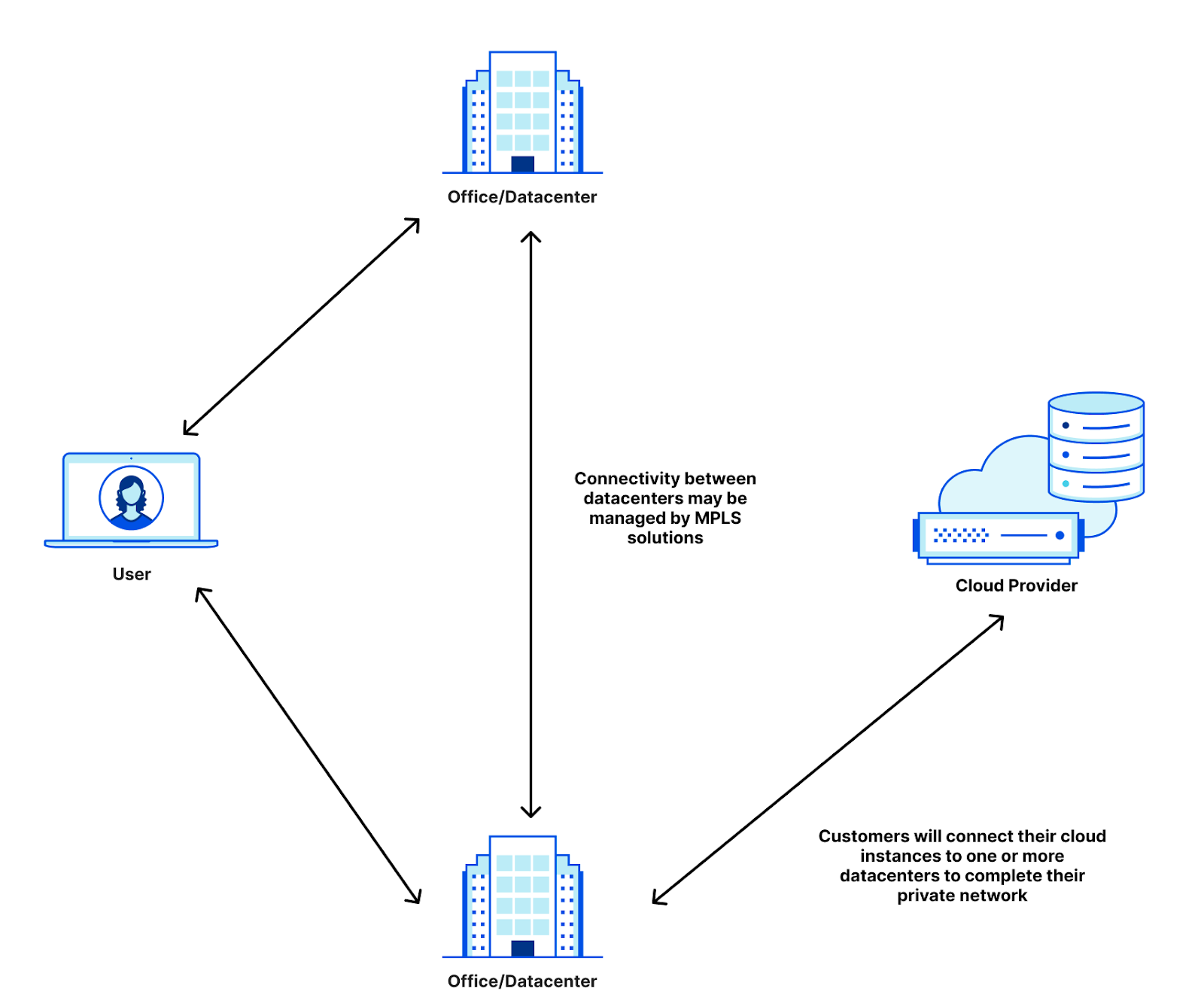

Prenons l'exemple d'une entreprise interconnectant un datacenter, des bureaux et une instance Azure. Aujourd'hui, cette entreprise peut employer des utilisateurs distants qui se connectent à des applications hébergées dans le datacenter, dans les bureaux ou dans l'instance de cloud. Les utilisateurs présents dans les bureaux peuvent se connecter à des applications dans le cloud ; aujourd'hui, tout cela est géré par l'entreprise. À cette fin, l'entreprise peut utiliser des VPN permettant aux utilisateurs distants d'accéder au datacenter ou aux bureaux via une connexion tunnellisée, avant d'accéder aux applications nécessaires. Les bureaux et le datacenter sont souvent connectés par des lignes MPLS, louées à des fournisseurs de connectivité. Et enfin, l'instance privée d'IBM est connectée via IBM Direct Link. Les DSI doivent donc gérer trois fournisseurs de connectivité différents, sans même parler des politiques d'accès des applications internes, des pare-feu déployés sur le réseau couvrant plusieurs sites, ni même du déploiement du routage MPLS sur l'infrastructure sous-jacente du fournisseur.

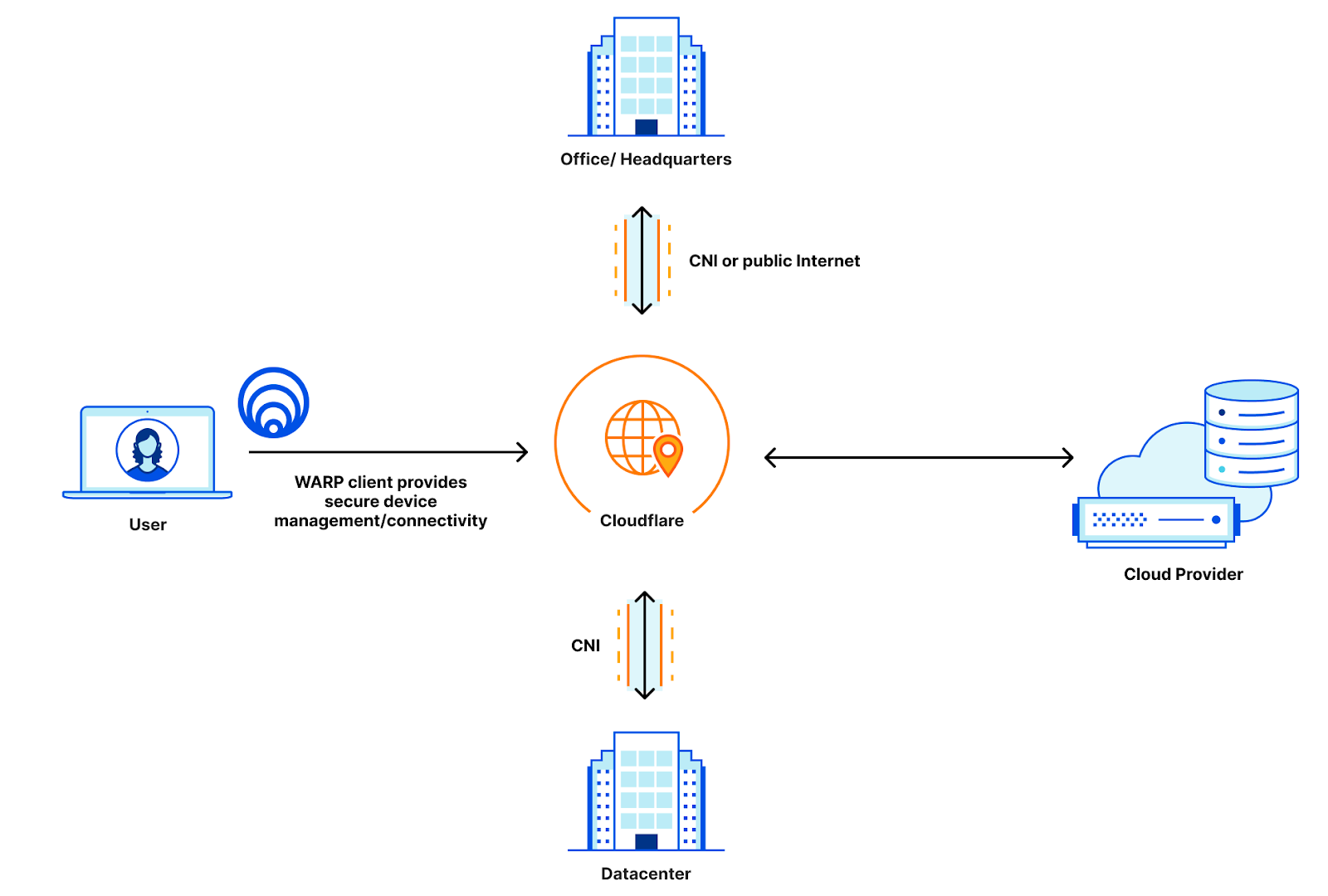

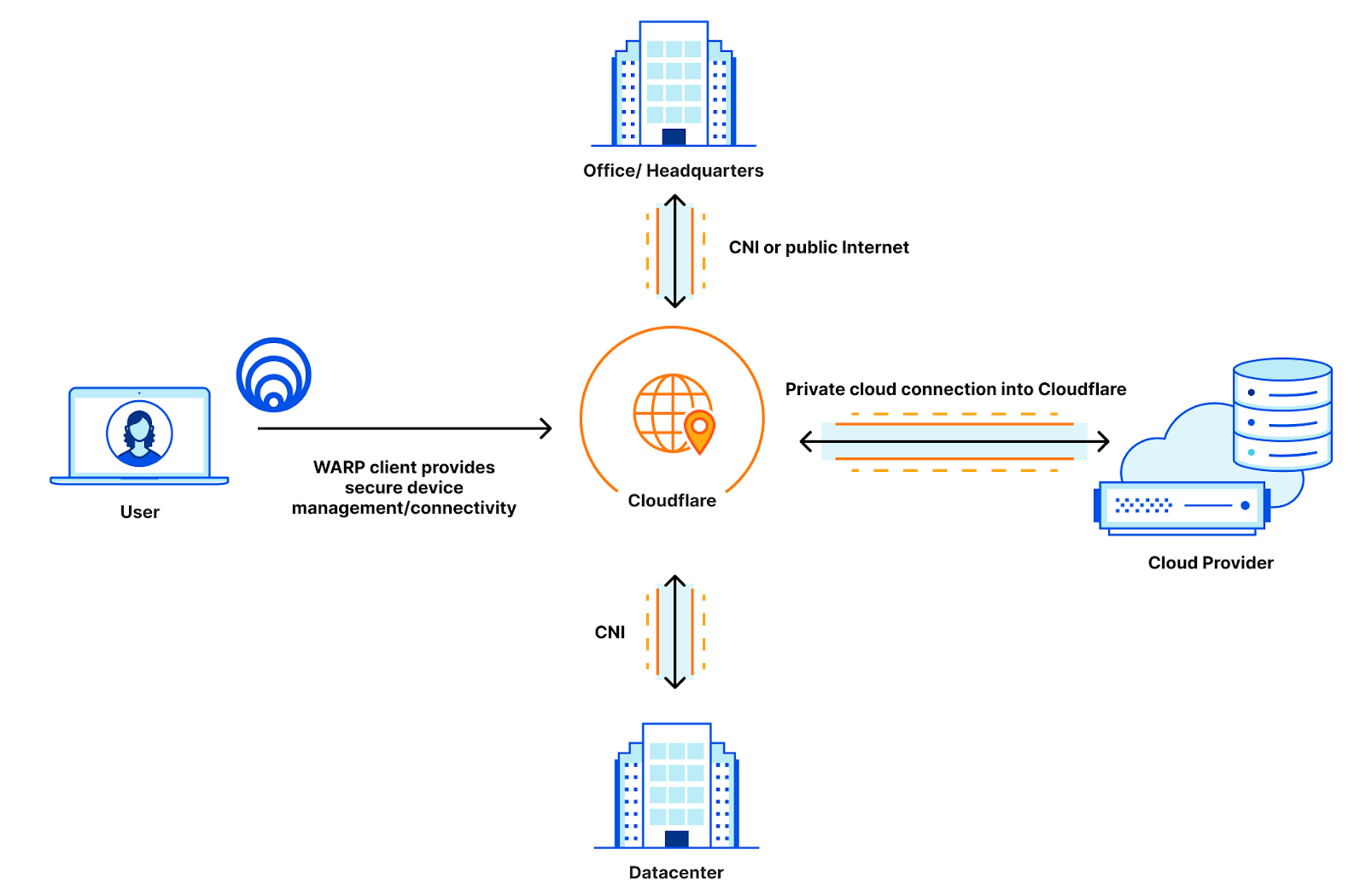

Cloudflare One contribue à simplifier cette situation en permettant aux entreprises d'insérer Cloudflare en tant que réseau couvrant l'ensemble des différentes options de connectivité. Au lieu de gérer des connexions entre différents bâtiments et clouds, tout ce que vous avez à faire, c'est gérer vos connexions à Cloudflare.

WARP gère la connectivité des utilisateurs distants, Cloudflare Network Interconnect fournit la connectivité privée à Cloudflare depuis les datacenters et les bureaux ; l'ensemble peut être géré à l'aide de politiques Access, pour contrôler les applications, et de Magic WAN, qui fournit le routage acheminant le trafic de vos utilisateurs jusqu'à sa destination. Lorsque nous avons lancé Cloudflare One, nous avons pu simplifier le narratif de la connectivité, afin qu'il se présente comme ceci :

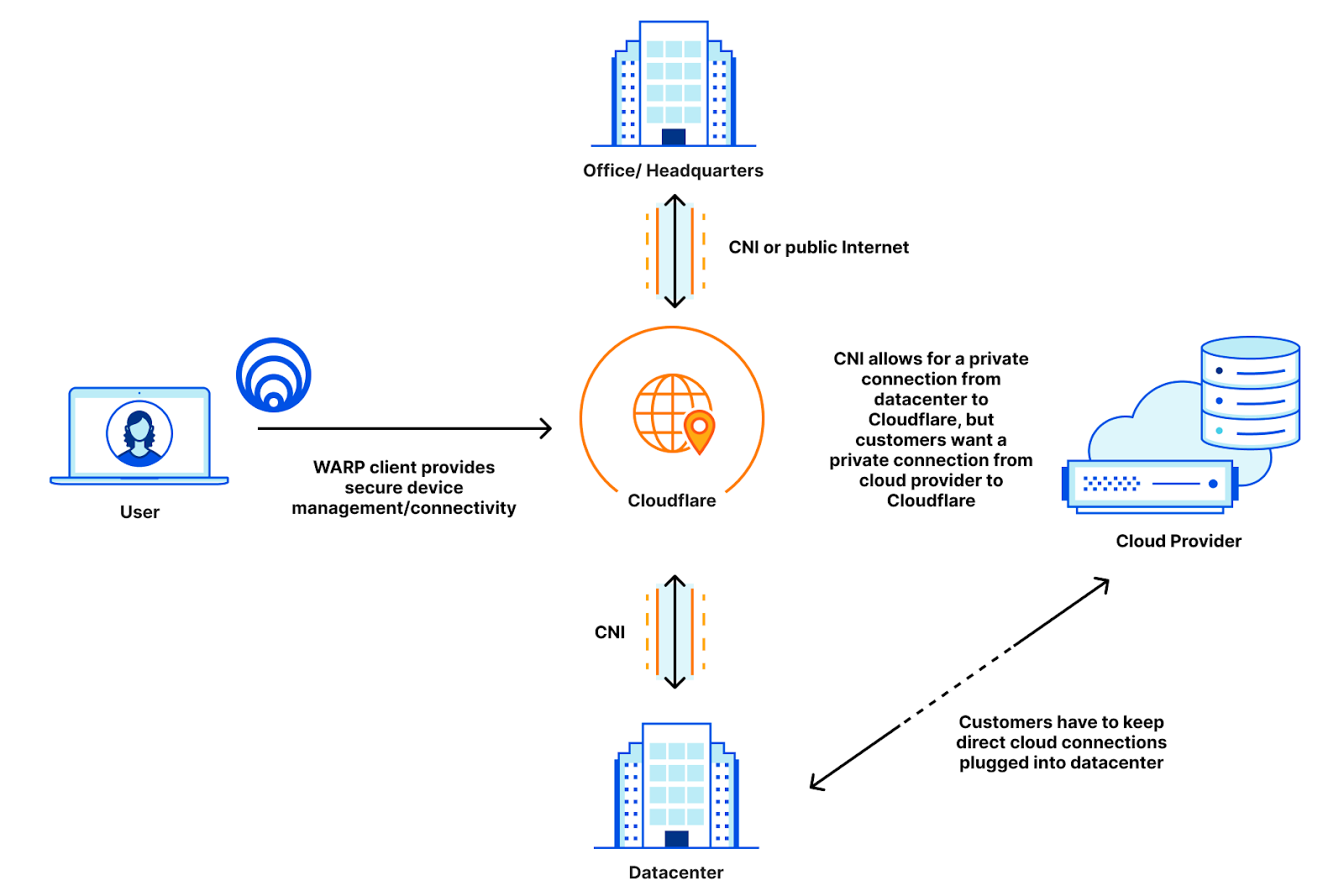

Auparavant, les utilisateurs de clouds privés devaient soit exposer leurs instances de cloud à l'Internet public, soit gérer un routage peu optimisé en préservant la connectivité de leurs instances de cloud privé à leurs datacenters, au lieu de se connecter directement à Cloudflare. Cela nécessitait que ces clients gèrent des connexions privées directes à leurs datacenters, ce qui ajoutait de la complexité à une solution pourtant censée offrir davantage de simplicité :

Maintenant que CNI assure la prise en charge des environnements de cloud, cette entreprise peut ouvrir une liaison de cloud privé directement dans Cloudflare, plutôt que dans son datacenter. L'entreprise peut ainsi utiliser Cloudflare comme un véritable intermédiaire entre toutes ses ressources ; elle peut également compter sur Cloudflare pour gérer les pare-feu, les politiques d'accès et le routage pour l'ensemble de ses ressources, réduisant ainsi à un fournisseur unique – Cloudflare – le nombre de prestataires auxquels elle fait appel pour le routage de son trafic.

Après avoir directement connecté toutes ses ressources à Cloudflare, l'entreprise peut gérer son routage entre ressources et ses pare-feu via Magic WAN ; elle peut définir ses politiques d'utilisation directement dans Access et, via Gateway, peut définir des politiques de trafic sortant vers l'Internet public depuis l'un des plus de 250 datacenters de Cloudflare. Tous les bureaux et les clouds communiquent entre eux sur un réseau hermétiquement clos, sans accès public, ni liens d'interconnexion partagés par le public – et surtout, toutes ces mesures de sécurité et de confidentialité sont mises en œuvre de manière totalement transparente pour l'utilisateur.

Parlons maintenant de la manière dont nous pouvons connecter votre cloud à notre infrastructure.

Connectivité rapide au cloud

L'aspect le plus important de la connectivité au cloud est sa simplicité : vous ne devriez pas avoir à attendre longuement que des interconnexions soient disponibles, à vous procurer des lettres d’autorisation, à surveiller les niveaux de lumière et à prendre toutes les dispositions que vous contraindrait à prendre le provisionnement de votre connectivité. L'obtention d'une connexion auprès de votre fournisseur de cloud devrait être une démarche entièrement cloud-native : vous devriez pouvoir provisionner la connectivité cloud directement depuis vos portails existants et suivre les étapes existantes prévues pour établir votre connexion directe au cloud.

C'est pourquoi notre nouvelle prise en charge du cloud facilite encore davantage la connexion à Cloudflare. Nous proposons désormais la prise en charge d'une connectivité directe au cloud avec IBM, AWS, Azure, Google Cloud et OCI, vous permettant ainsi d'établir des connexions directes depuis votre fournisseur de cloud à Cloudflare, comme vous le feriez avec un datacenter. Grâce au transfert des connexions privées vers Cloudflare, vous n'avez plus besoin d'assurer la maintenance de votre infrastructure. Cloudflare devient votre infrastructure, et vous n'avez donc plus à vous préoccuper d'établir et de configurer des interconnexions avec vos équipements, d'obtenir des lettres d'autorisation ou de relever les niveaux de lumière. Pour vous montrer à quel point cette démarche peut être facile, prenons un exemple, avec Google Cloud.

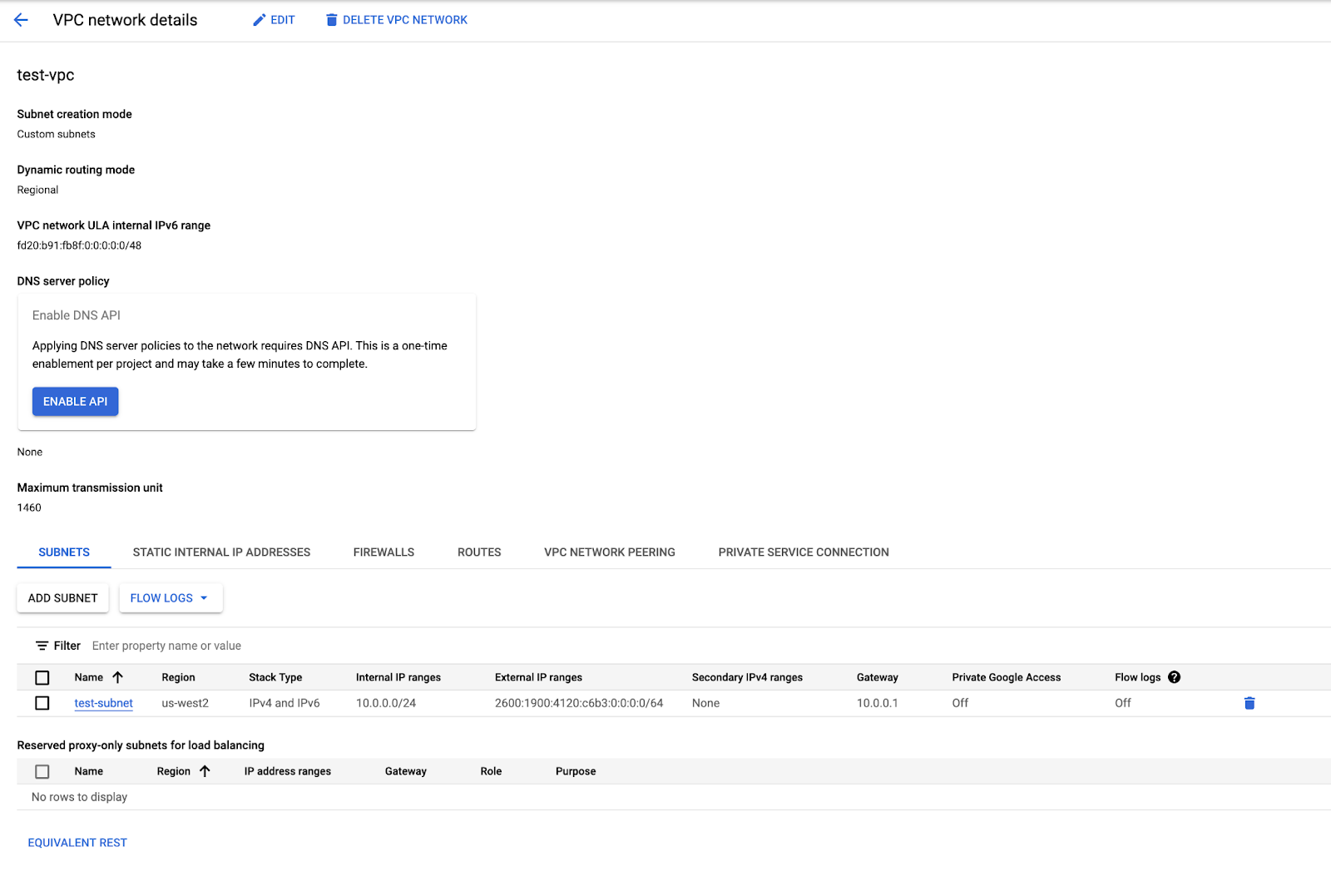

La première étape du provisionnement de la connectivité dans un cloud, quel qu'il soit, consiste à demander une connexion. Dans Google Cloud, vous pouvez le faire en sélectionnant « Private Service Connect » dans les détails du réseau VPC :

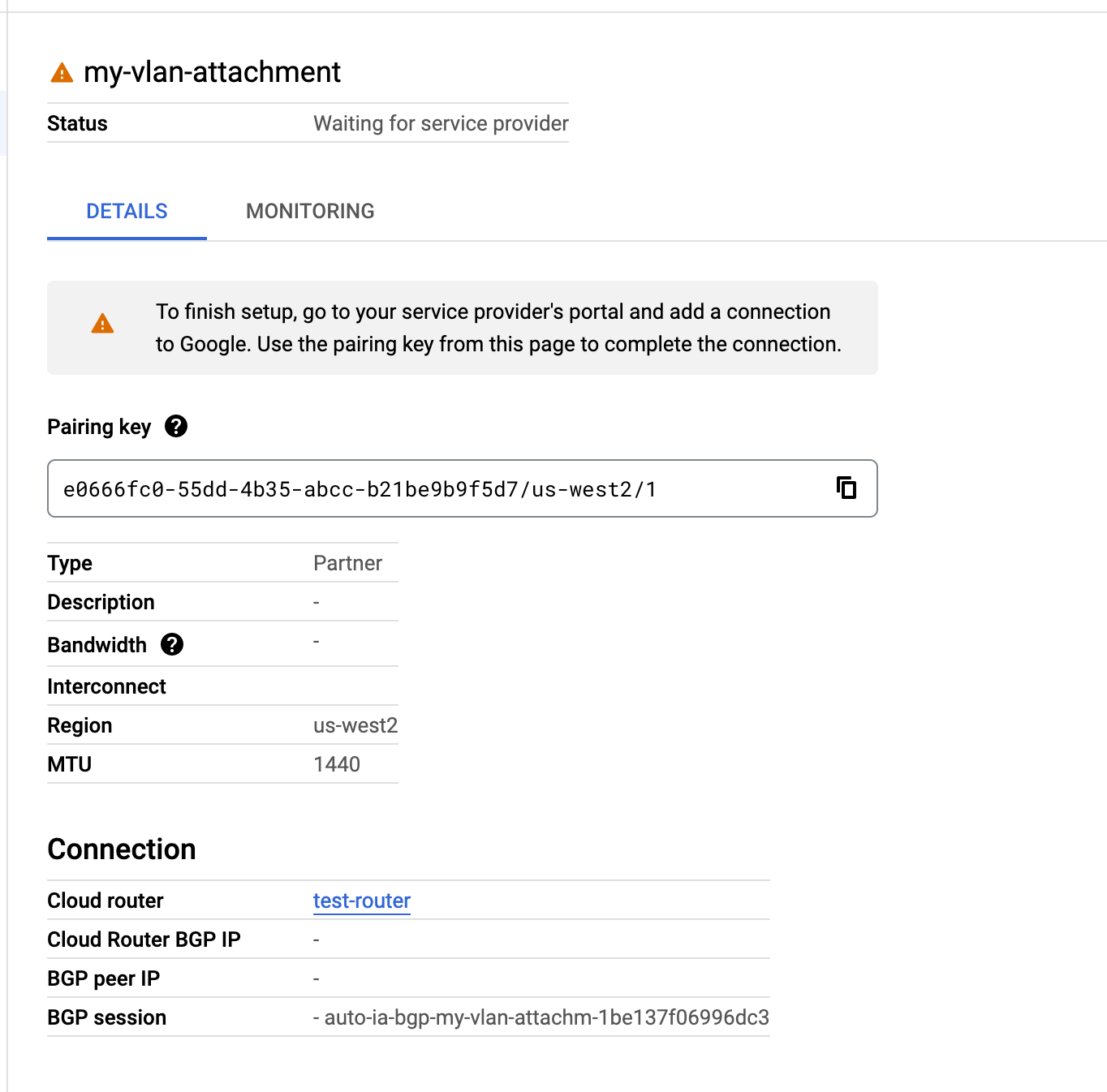

Ceci vous permet de sélectionner une connexion partenaire ou une connexion directe. Dans le cas de Cloudflare, vous devez sélectionner une connexion partenaire. Suivez les instructions pour sélectionner une région de connexion et un site de datacenter ; vous obtiendrez alors ce que l'on appelle un identifiant de connexion, qui est utilisé par Google Cloud et Cloudflare pour identifier la connexion privée à votre VPC :

Vous remarquerez, sur cette capture d'écran, qu'il est indiqué que vous devez configurer la connexion du côté partenaire. Dans ce cas, vous pouvez utiliser cette clé pour provisionner automatiquement une connexion virtuelle sur une liaison existante. Le processus de provisionnement comprend cinq étapes :

- Attribution de VLAN uniques à votre connexion, afin de garantir une connexion privée

- Attribution d'adresses IP uniques pour une connexion BGP point à point

- Provisionnement d'une connexion BGP du côté de Cloudflare

- Transmission de ces informations à Google Cloud et création de la connexion

- Acceptation de la connexion et finalisation du provisionnement BGP sur votre VPC

Toutes ces étapes sont exécutées automatiquement, en quelques secondes ; ainsi, à l'instant où vous obtenez votre adresse IP et vos VLAN, Cloudflare a déjà provisionné la terminaison de la connexion de son côté. Lorsque vous avez accepté et configuré la connexion, tout est prêt ; vous pouvez facilement commencer à utiliser le routage privé de votre trafic par l'intermédiaire de Cloudflare.

Maintenant que vous avez terminé la configuration de votre connexion, examinons comment intégrer la connectivité privée à vos instances de cloud à tous vos produits Cloudflare One.

Routage privé avec Magic WAN

Magic WAN offre une intégration extrêmement performante à Cloud CNI, permettant aux clients de connecter leurs VPC directement au réseau privé configuré avec Magic WAN. Le routage étant privé, vous pouvez même annoncer vos espaces d'adressage privés réservés au routage interne, tel que votre espace 10.0.0.0/8.

Auparavant, votre VPC cloud devait être adressable publiquement. Avec la solution Cloud CNI, toutefois, nous attribuons une plage d'adresses IP point à point ; ainsi, vous pouvez annoncer vos espaces internes à Cloudflare, et Magic WAN acheminera le trafic vers vos espaces d'adressage internes.

Sécurisez l'authentification avec Access

De nombreux clients plébiscitent l'association de Cloudflare Tunnel et d'Access pour sa capacité à proposer des chemins sécurisés vers les serveurs d'authentification hébergés par les fournisseurs de cloud. Mais que faire si vous ne souhaitez pas que votre serveur d'authentification soit accessible au public ? Avec Access + Cloud CNI, vous pouvez connecter vos services d'authentification à Cloudflare ; Access acheminera alors tout votre trafic d'authentification par le chemin privé jusqu'à votre service, sans emprunter l'Internet public.

Gérez votre trafic cloud sortant avec Gateway

Même si vous souhaitez protéger vos services de cloud contre tout accès par des utilisateurs extérieurs à votre réseau, il peut arriver que vos services de cloud aient besoin de communiquer avec l'Internet public. Heureusement pour vous, Gateway vous vient en aide et, avec Cloud CNI, vous pouvez établir un chemin privé vers Cloudflare, qui gérera l'ensemble de vos politiques de sortie. Vous avez ainsi l'assurance de pouvoir surveiller attentivement le trafic sortant de votre service de cloud depuis l'emplacement depuis lequel vous surveillez tout le reste du trafic quittant votre réseau.

Cloud CNI : sûre, performante, simple

Cloudflare s'engage à rendre la sécurité Zero Trust et la sécurité des réseaux faciles et discrètes. Avec Cloud CNI, Cloudflare propose une nouvelle solution pour rendre la gestion de votre réseau aussi simple que tout le reste ; ainsi, vous pouvez laisser de côté la construction de votre réseau et commencer à prioriser les solutions que vous souhaitez déployer sur celui-ci.

Si vous êtes intéressé par Cloud CNI, contactez-nous dès aujourd'hui pour vous connecter à un monde Zero Trust fluide et simple.