Nous sommes heureux d'annoncer aujourd'hui que les solutions Cloudflare Access et Gateway prennent désormais en charge le protocole System for Cross-domain Identity Management (SCIM, système de gestion des identités interdomaines). Avant de nous intéresser plus avant aux implications de cette prise en charge, marquons une pause pour revoir ensemble le protocole SCIM, ainsi que les solutions Cloudflare Access et Gateway.

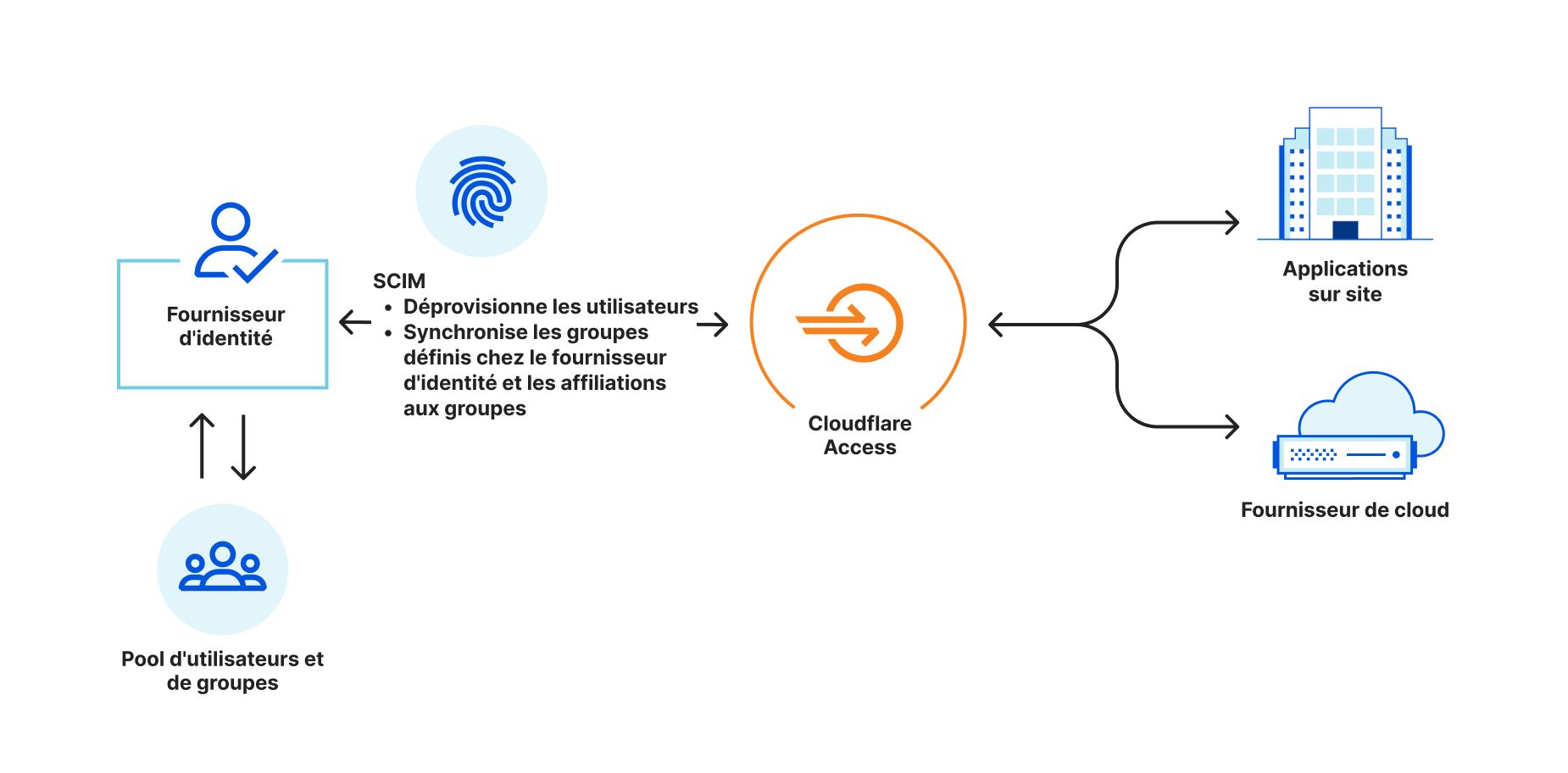

Le protocole SCIM permet aux entreprises de gérer les identités des utilisateurs et d'accéder aux ressources sur plusieurs systèmes et domaines. Il est souvent utilisé pour automatiser le processus de création, de mise à jour et de suppression des comptes et des autorisations utilisateur, ainsi que pour assurer la synchronisation de ces comptes et de ces autorisations sur différents systèmes.

La plupart des entreprises disposent par exemple d'un fournisseur d'identité, tel qu'Okta ou Azure Active Directory, qui stocke des informations sur ses collaborateurs, comme leur nom, leur adresse et l'intitulé de leur poste. De même, l'entreprise utilise probablement des applications cloud à des fins de collaboration. Afin d'accéder aux applications cloud, les collaborateurs doivent créer un compte et se connecter à l'aide d'un nom d'utilisateur et d'un mot de passe. Au lieu de créer et de gérer manuellement ces comptes, l'entreprise peut passer par le SCIM pour automatiser le processus. Le système sur site et l'application cloud sont tous deux configurés pour prendre en charge le SCIM.

Lorsqu'un nouveau collaborateur est ajouté aux dossiers du fournisseur d'identité (ou supprimé de ces derniers), le protocole SCIM crée automatiquement un compte pour le collaborateur dans l'application cloud, à l'aide des informations provenant du système sur site. Si les informations d'un collaborateur sont mises à jour chez le fournisseur d'identité, comme lors d'un changement de poste, le SCIM actualise automatiquement les informations correspondantes dans l'application cloud. Si un collaborateur quitte l'entreprise, son compte est supprimé des deux systèmes via le SCIM.

Le protocole SCIM aide les entreprises à gérer efficacement les identités des utilisateurs et leurs accès sur plusieurs systèmes, afin de réduire le besoin d'intervention manuelle et de garantir l'exactitude et l'actualité des informations de l'utilisateur.

La solution Cloudflare Access assure un accès sécurisé à vos applications et à vos ressources internes. Elle s'intègre à votre fournisseur d'identité existant afin de mettre en place une authentification forte pour vos utilisateurs et de garantir que seuls les utilisateurs autorisés ont accès aux ressources de votre entreprise. Après l'authentification réussie d'un utilisateur via le fournisseur d'identité, Access lance une session pour cet utilisateur. Une fois la session expirée, Access redirige l'utilisateur vers le fournisseur d'identité.

En parallèle, la solution complète de passerelle web sécurisée (Secure Web Gateway, SWG) Cloudflare Gateway tire parti des mêmes configurations de fournisseur d'identité qu'Access afin de permettre aux administrateurs de concevoir des politiques d'inspection DNS, réseau et HTTP basées sur l'identité. Une fois qu'un utilisateur se connecte à l'aide du client WARP via le fournisseur d'identité, son identité est enregistrée et évaluée en fonction des éventuelles politiques créées par l'administrateur de son entreprise.

Les défis avant le SCIM

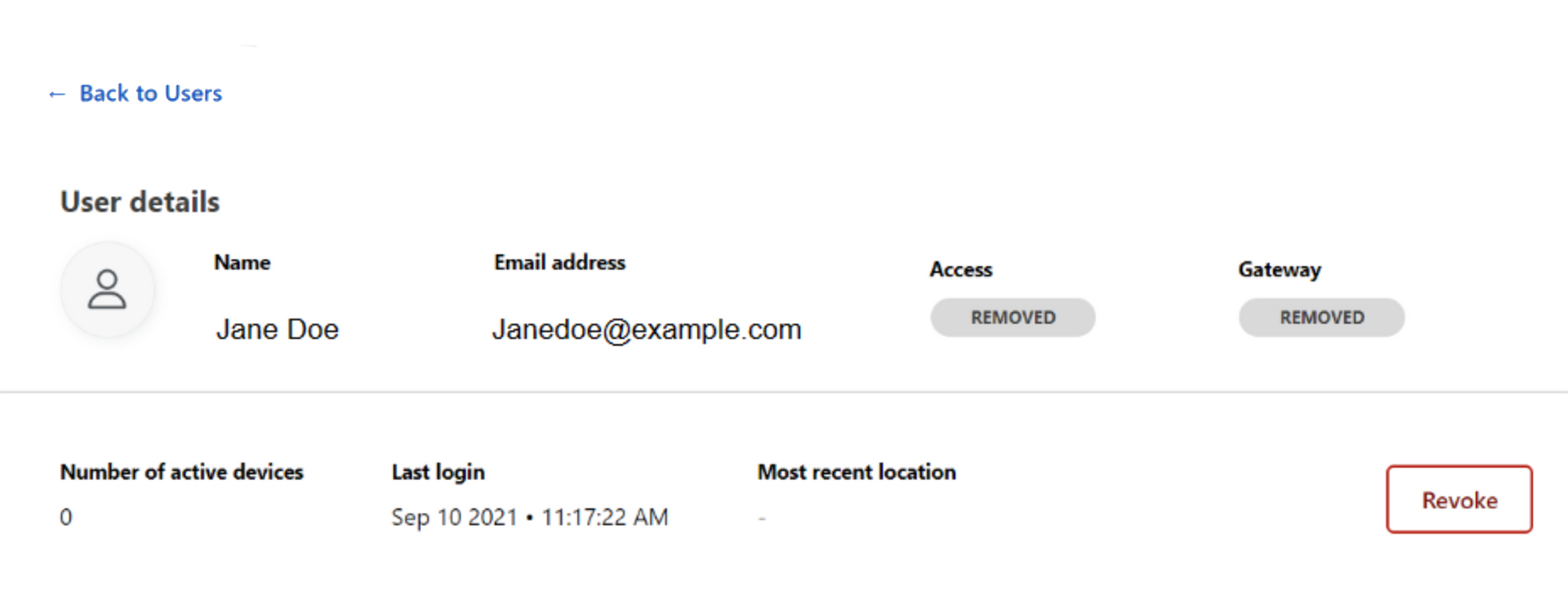

Avant le SCIM, lorsqu'un utilisateur devait être déprovisionné (p. ex. s'il quittait l'entreprise, en raison d'une violation de la sécurité ou d'autres facteurs), un administrateur devait supprimer l'accès de ce dernier à la fois chez le fournisseur d'identité et dans Access. La raison en était que la session Cloudflare Zero Trust d'un utilisateur restait active jusqu'à ce qu'il tente de se connecter à nouveau via le fournisseur d'identité. Cette opération s'avérait chronophage et sujette aux erreurs. En outre, elle laissait de la place aux vulnérabilités de sécurité si l'accès d'un utilisateur n'était pas supprimé en temps opportun.

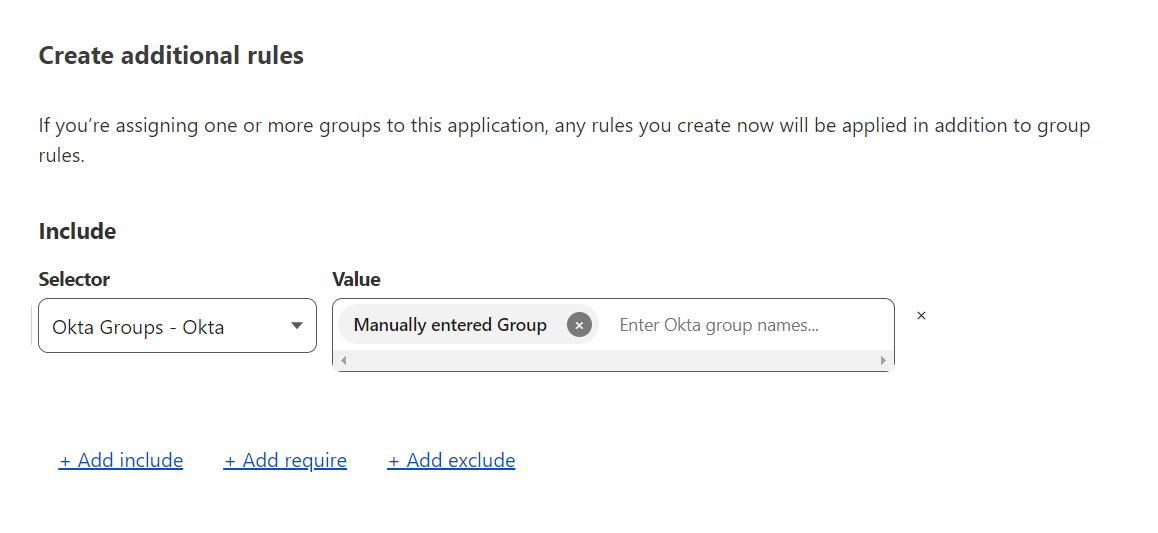

Un autre problème rencontré par Cloudflare Access et Gateway résidait dans le fait que les groupes définis chez le fournisseur d'identité devaient être saisis manuellement. De ce fait, si un groupe était modifié chez un fournisseur d'identité, un administrateur devait actualiser manuellement la valeur au sein du tableau de bord de Cloudflare Zero Trust afin de refléter la modification. Ce processus se montrait fastidieux chronophage et entraînait des incohérences si les mises à jour n'étaient pas effectuées promptement. De plus, une certaine expertise et des ressources supplémentaires étaient nécessaires pour gérer ce dernier de manière efficace.

SCIM pour Access et Gateway

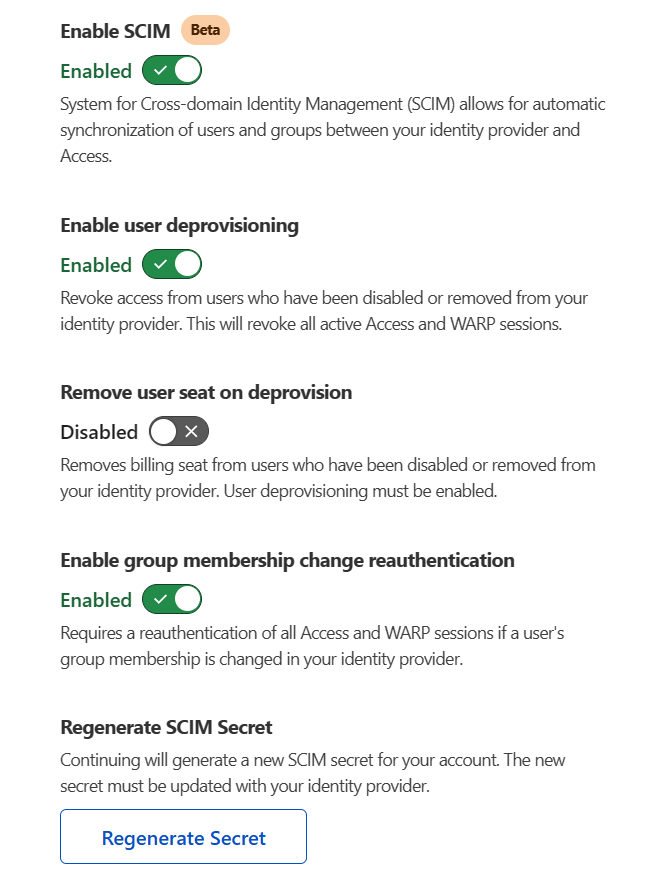

Désormais, grâce à l'intégration du protocole SCIM, les solutions Access et Gateway peuvent déprovisionner automatiquement les utilisateurs après leur désactivation chez un fournisseur d'identité et synchroniser les groupes définis chez le fournisseur d'identité. Cette opération permet de garantir que seuls les utilisateurs actifs et figurant dans le groupe approprié peuvent accéder aux ressources de votre entreprise. La sécurité de votre réseau s'en trouve donc accrue.

Pour le déprovisionnement d'un utilisateur via le protocole SCIM, ce dernier reste à l'écoute des éventuels événements de désactivation d'utilisateur chez le fournisseur d'identité et révoque alors les sessions actives de cet utilisateur. Cette opération supprime immédiatement l'accès de l'utilisateur aux applications protégées par Access et à sa session ouverte via WARP pour Gateway.

En outre, l'intégration du protocole SCIM permet la synchronisation des informations relatives aux groupes définis chez le fournisseur d'identité dans les politiques d'Access et de Gateway. Cette fonctionnalité implique que tous les groupes définis chez le fournisseur d'identité sont automatiquement disponibles dans les générateurs de politiques d'Access et de Gateway. Une option permet également de forcer automatiquement un utilisateur à s'authentifier à nouveau s'il change de groupe.

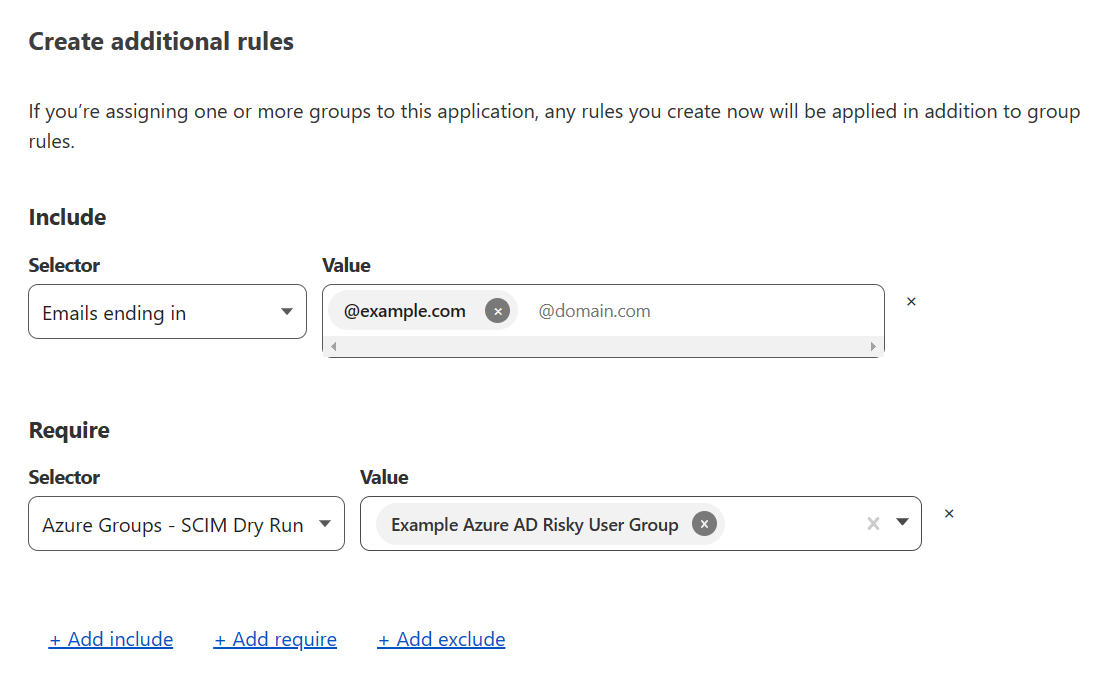

Par exemple, si vous souhaitiez créer une politique Access qui ne s'appliquait qu'aux utilisateurs aux adresses e-mail associées au domaine « exemple.com » et n'appartenant pas au groupe d'utilisateurs à risque, vous pourriez concevoir la politique comme décrit ci-dessous en sélectionnant simplement le groupe d'utilisateurs à risque dans un menu déroulant :

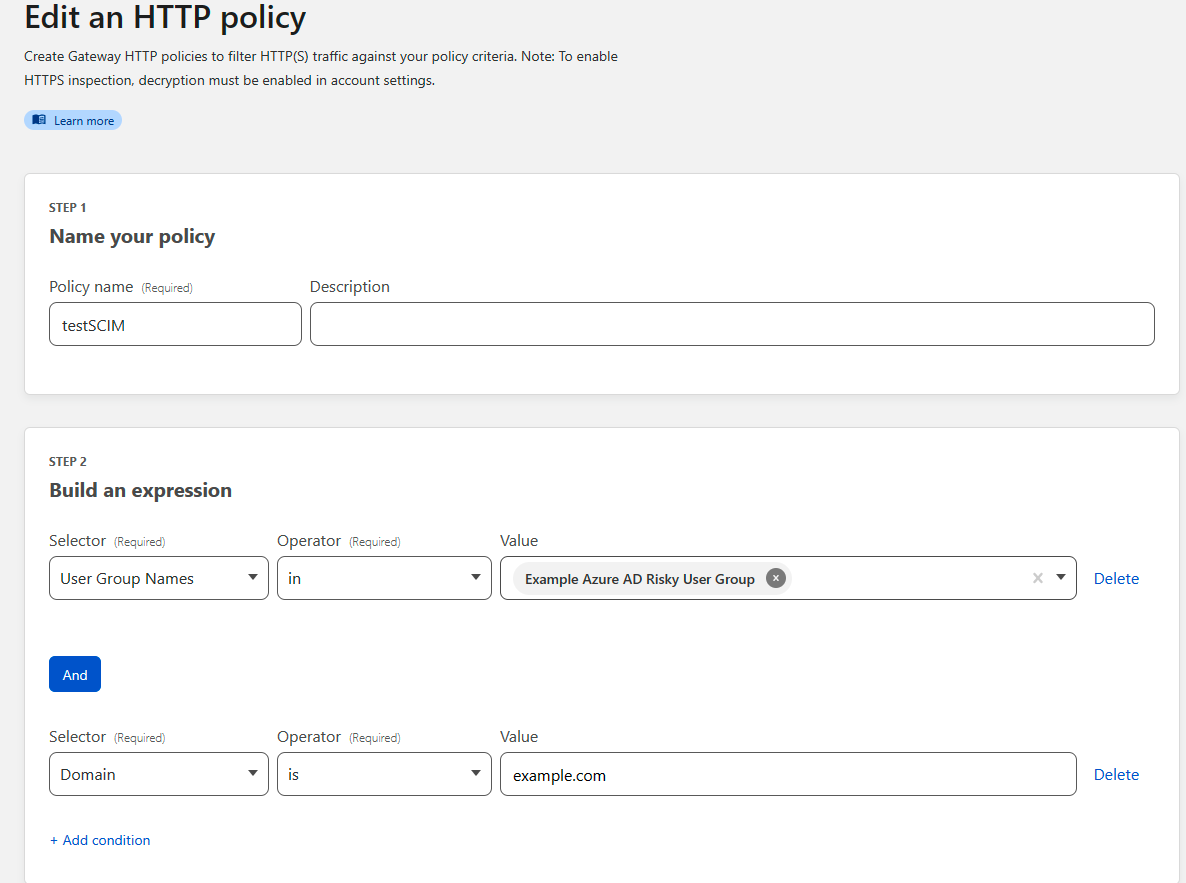

De manière similaire, si vous souhaitiez créer une politique Gateway afin de bloquer le domaine « exemple.com » et l'ensemble de ses sous-domaines pour les mêmes utilisateurs, vous pourriez concevoir la politique ci-dessous :

Et maintenant ?

Pour le moment, la prise en charge du protocole SCIM est disponible chez Azure Active Directory et Okta pour les applications auto-hébergées. À l'avenir, nous prévoyons d'étendre cette prise en charge à d'autres fournisseurs d'identité, ainsi qu'à Access for SaaS.

Essayer maintenant

Le protocole SCIM est désormais accessible à tous les clients Zero Trust. Il peut ainsi être utilisé pour améliorer les opérations et la sécurité en général. Essayez par vous-même le SCIM pour Access et Gateway dès aujourd'hui.