Durante los últimos diez años, Cloudflare se ha convertido en una parte importante de la infraestructura de Internet, garantizando la seguridad y eficiencia de los sitios, los servicios web y las API. Internet no solo está creciendo en términos de capacidad y número de personas que lo utilizan, también está evolucionando en cuanto a su diseño y funcionalidad. Como protagonista en el ecosistema de Internet, Cloudflare tiene la responsabilidad de contribuir a su crecimiento, respetando y aportando valor a sus usuarios. Hoy vamos a presentar algunas iniciativas que ayudarán a mejorar los protocolos de Internet con respecto a un aspecto que es importante para nuestros clientes y los usuarios de Internet en todo el mundo: la privacidad.

Entre ellas, destacamos:

- Cómo solucionar una de las últimas fugas de información importante en HTTPS mediante Encrypted Client Hello (ECH), anteriormente conocido como SNI cifrado

- Cómo aumentar el nivel de privacidad del DNS con Oblivious DNS-over-HTTPS (ODoH)

- Cómo desarrollar un protocolo superior para la autenticación de contraseñas OPAQUE, que reduzca la probabilidad de que se vulneren los datos personales.

Cada uno de estos protocolos tiene un impacto en un aspecto de Internet que influye en nuestra experiencia en línea y nuestra huella digital. Seamos conscientes o no, hay mucha información privada sobre nosotros y nuestras vidas circulando en Internet, pero podemos ayudar a solucionarlo.

Durante más de un año, hemos estado trabajando con organismos de normalización como el IETF (Internet Engineering Task Force) y nos hemos asociado con las firmas más importantes en tecnología de Internet (incluidos Mozilla, Google, Equinix, entre otros) para diseñar, implementar y probar estos nuevos protocolos de preservación de la privacidad en Internet. Cada uno de estos tres protocolos tratan un aspecto crítico de nuestra experiencia en Internet y esperamos que promuevan una mejora real en la privacidad en línea a medida que avance su implementación.

Trayectoria de trabajo de Cloudflare

Una de las principales misiones de Cloudflare es apoyar y desarrollar tecnología que ayuda a mejorar Internet. Como industria, hemos logrado un progreso excepcional para que Internet sea más seguro y fiable. Cloudflare se enorgullece de haber aportado su granito de arena en este progreso a través de múltiples iniciativas desarrolladas año tras año.

Te presentamos, a continuación, algunas de ellas:

- Universal SSL™. Hemos sido uno de los impulsores de la encriptación de la web. En 2014, lanzamos Universal SSL para ofrecer a nuestros clientes encriptación de sitios web de forma gratuita, y hemos estado trabajando activamente junto con autoridades de certificación como Let's Encrypt, navegadores web y operadores de sitios web para ayudar a eliminar contenido mixto. Antes de que se lanzara Universal SSL (™) para ofrecer HTTPS gratis a todos los clientes de Cloudflare, solo el 30 % de las conexiones a los sitios web estaba cifrado, pero ahora este porcentaje es del 80 % y un porcentaje mucho mayor de todo el tráfico de Internet. Junto con nuestros esfuerzos para encriptar la web, hemos contribuido al proyecto de transparencia de certificados con Nimbus y Merkle Town, que ha mejorado la responsabilidad del ecosistema de certificados en el que HTTPS se apoya para obtener confianza.

- TLS 1.3 y QUIC. También hemos sido defensores a ultranza de la actualización de los protocolos de seguridad vigentes. Tomemos como ejemplo Transport Layer Security (TLS), el protocolo subyacente que protege HTTPS. Los ingenieros de Cloudflare contribuyeron al diseño de TLS 1.3, la última versión del estándar, y en 2016 lanzamos el soporte para una versión inicial del protocolo. Esta implementación inicial promovió mejoras en la versión final del protocolo. TLS 1.3 es ahora el protocolo de cifrado más utilizado en la web y un componente clave de la nueva norma QUIC, de la que también fuimos usuarios pioneros.

- Asegurar el enrutamiento, el nombre y la hora. Hemos realizado grandes esfuerzos para ayudar a proteger otros componentes críticos de Internet. Nuestros esfuerzos para ayudar a proteger el enrutamiento a través de nuestro kit de herramientas RPKI, el estudio de medición y nuestra herramienta "Is BGP Safe Yet" han mejorado significativamente la resistencia de Internet contra las molestas fugas de rutas. Nuestro servicio de sincronización horaria (time.cloudflare.com) ha contribuido a mantener sincronizados los relojes de Internet de los usuarios con protocolos más seguros como NTS y Roughtime. También hemos hecho que el sistema DNS sea más seguro al admitir DNS mediante HTTPS (DNS-over-HTTPS) y DNS mediante TLS (DNS-over-TSL) cuando lanzamos 1.1.1.1, junto con el protocolo DNSSEC de un solo clic en nuestro servicio y registro DNS autoritativo.

Continuar mejorando la seguridad de los sistemas de confianza en línea es de suma importancia para el crecimiento de Internet. Sin embargo, hay un principio aún más importante en juego: el respeto. La infraestructura subyacente a Internet debe diseñarse para respetar a sus usuarios.

Creación de una cultura de Internet que respete la privacidad de los usuarios

Si un usuario inicia sesión en un sitio web o servicio específico con una política de privacidad, sabes lo que se espera que ese sitio haga con tus datos. Está explícito. No existe ningún contrato entre los usuarios y los operadores de Internet propiamente dicho. Es posible que tengas un contrato con tu proveedor de servicios de Internet y el sitio que estás visitando, pero es muy poco probable que sepas siquiera por qué redes circulan tus datos. La noción de Internet de la mayoría de la gente se limita a lo que ven en sus pantallas, por lo que es difícil imaginar que acepten o incluso entiendan lo que significaría una política de privacidad de un mayorista de tránsito o una caja intermediaria de inspección.

Sin encriptación, la información de la navegación por Internet se comparte con innumerables terceros en línea a medida que fluye por las redes. Sin un enrutamiento seguro, el tráfico de los usuarios puede ser secuestrado e interrumpido. Sin protocolos que preserven la privacidad, la experiencia en línea de los usuarios no es tan privada como podrían pensar o esperar. La infraestructura de Internet debe diseñarse de una manera que respete sus expectativas.

La buena noticia es que Internet evoluciona constantemente. Uno de los grupos que ayudan a marcar las pautas de esa evolución es la IAB (Internet Architecture Board), que ofrece supervisión arquitectónica al IETF, el principal órgano de normas de Internet. La IAB ha publicado recientemente el documento de petición de comentarios RFC 8890, que explica cómo se debe priorizar a los usuarios finales al diseñar protocolos de Internet. Este establece que, si hay un conflicto entre los intereses de los usuarios finales y los intereses de los proveedores de servicios, corporaciones o gobiernos, las decisiones del IETF deberían favorecer a los usuarios finales. Uno de los intereses primordiales de los usuarios finales es el derecho a la privacidad, y el IAB publicó el RFC 6973 para indicar cómo los protocolos de Internet deben tenerla en cuenta.

Las publicaciones técnicas del blog que nos ocupa tratan sobre las mejoras concebidas en Internet para respetar la privacidad del usuario. La privacidad es un tema complejo que abarca múltiples disciplinas, por lo que es importante tener claro lo que queremos decir con "mejorar la privacidad". Nos referimos específicamente a cambiar los protocolos que manejan la información confidencial de privacidad que ahora está expuesta en línea, y de modificarlos para que estos datos estén expuestos a un número menor de participantes. Estos datos siguen existiendo, simplemente ya no están disponibles o visibles para terceros sin que se construya un mecanismo para recabarlos en una capa más alta de la pila de Internet, la capa de aplicación. Estos cambios trascienden la encriptación de los sitios weby profundizan en algunos de los diseños de los sistemas que son fundamentales para hacer de Internet lo que es.

Herramientas: criptografía y servidores proxy seguros

Las herramientas que te aseguran que los datos se pueden usar sin ser vistos son la criptografía y los servidores proxy seguros.

La criptografía permite que la información se transforme en un formato en el que un número muy limitado de personas (las que tienen la clave) puede interpretar. Algunos describen la criptografía como una herramienta que transforma los problemas de seguridad de los datos en problemas de administración de claves. Es una descripción graciosa, pero exacta. La cuestión de la privacidad también se simplifica si solo los titulares de las claves pueden ver los datos.

Otra herramienta principal para proteger el acceso a los datos es la segmentación. Al limitar físicamente qué partes tienen acceso a los datos, puedes construir muros de privacidad efectivos. Una arquitectura común es contar con servidores proxy de políticas de seguridad basadas en el conocimiento de aplicaciones para transferir datos de un lugar a otro. Dichos servidores proxy se pueden configurar para eliminar datos confidenciales o bloquear transferencias de datos entre partes de acuerdo con los términos de la política de privacidad.

Ambas herramientas son eficaces, por separado, pero pueden ser incluso más eficaces si se combinan. El "onion routing" o enrutamiento de cebolla, como se conoce en español (técnica criptográfica subyacente a Tor) es un ejemplo de cómo los servidores proxy y el cifrado se pueden compaginar para hacer cumplir estrictamente las propiedades de privacidad. A grandes rasgos, si la parte A quiere enviar datos a la parte B, puede cifrar los datos con la clave de la parte B y cifrar los metadatos con la clave de un proxy y enviarlos al proxy.

Las plataformas y servicios diseñados sobre Internet pueden incorporar sistemas de consentimiento, como políticas de privacidad presentadas a través de las interfaces de usuario. La infraestructura de Internet se basa en capas de protocolos subyacentes, y como esas capas de Internet están muy por debajo del nivel de interactuación del usuario, es casi imposible construir un término de consentimiento del usuario. A fin de respetar a los usuarios y protegerlos de los problemas de privacidad, los protocolos que aglutinan Internet deben diseñarse con la privacidad habilitada por defecto.

Datos vs Metadatos

La transición de una web en su mayor parte sin cifrar a una web cifrada ha hecho mucho por la privacidad de los usuarios finales. Por ejemplo, los "acechadores de las cafeterías " ya no son un problema para la mayoría de los sitios. Al acceder a la mayoría de los sitios en línea, los usuarios ya no difunden todos los aspectos de su experiencia de navegación web (consultas de búsqueda, versiones de su navegador, cookies de autenticación, etc.) a través de Internet para que cualquier participante en la ruta pueda verlos. Si un sitio está configurado adecuadamente para utilizar HTTPS, los usuarios pueden estar seguros de que sus datos están a salvo de los fisgones y que solo llegan a la parte a la que están destinados, porque sus conexiones están tanto encriptadas como autenticadas.

Sin embargo, HTTPS solo protege el contenido de las solicitudes web. Aunque solo navegues por los sitios a través de HTTPS, eso no significa que tus patrones de navegación sean privados. Esto se debe a que HTTPS no encripta un aspecto importante del intercambio: los metadatos. Cuando realizas una llamada telefónica, los metadatos son el número de teléfono, no el contenido de la llamada. Los metadatos son los datos sobre los datos.

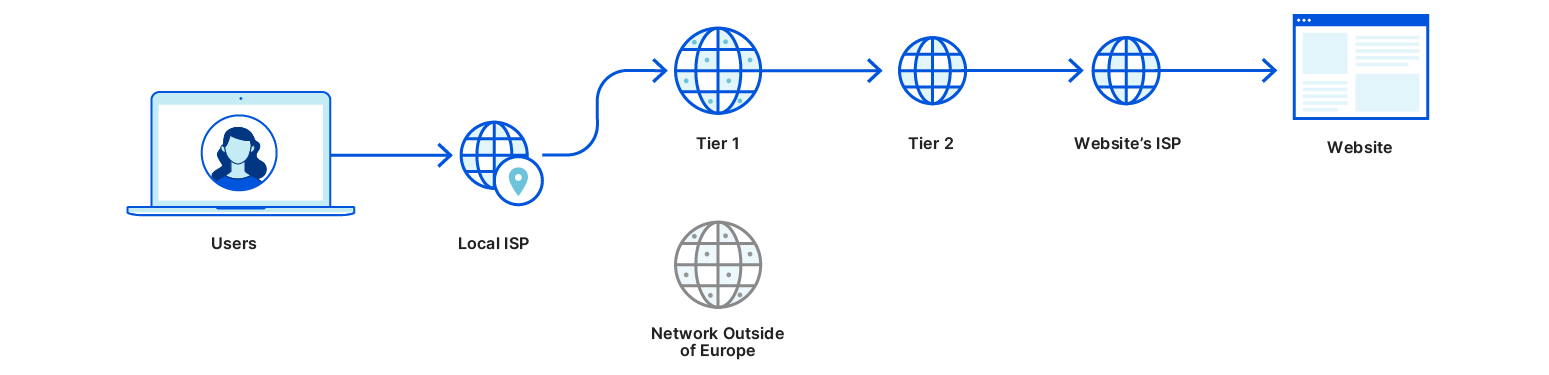

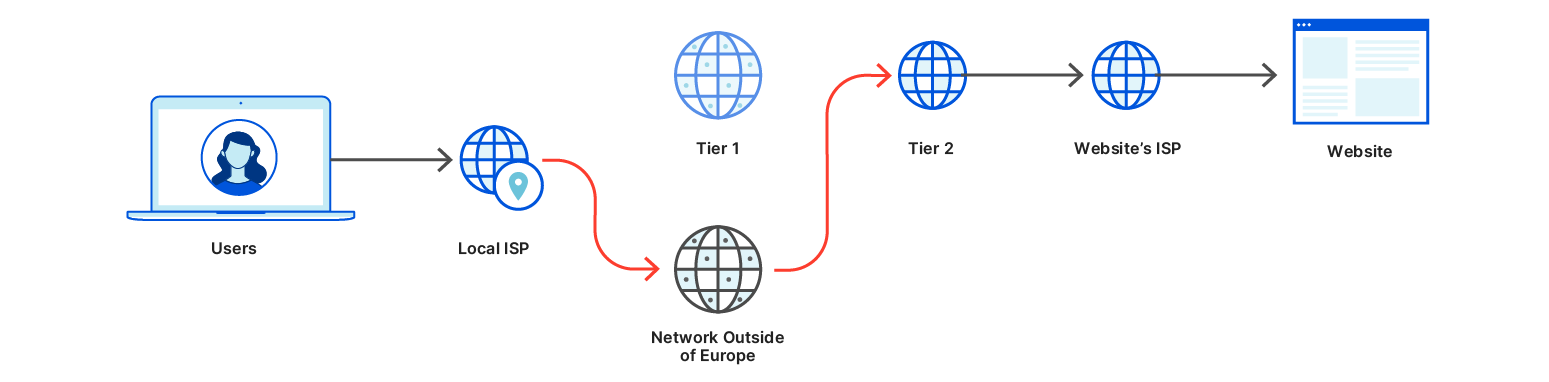

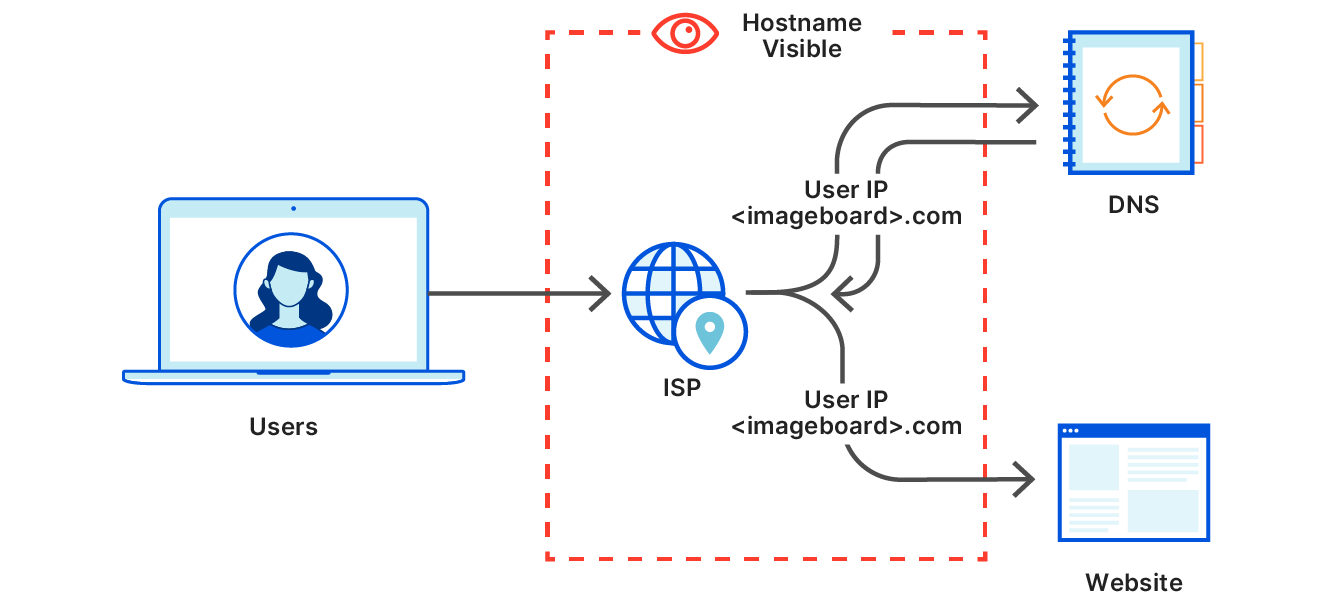

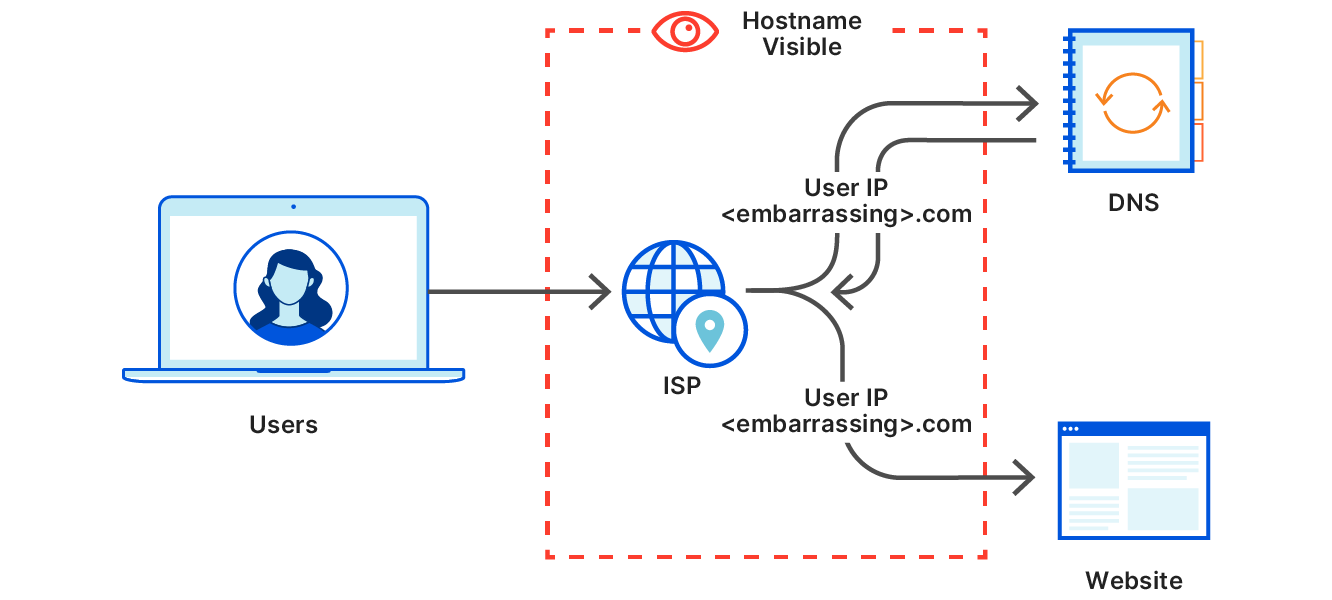

Para ilustrar la diferencia y entender por qué es importante, fíjate en el diagrama de lo que sucede cuando visitas un sitio web como un tablero de imágenes. Digamos que vas a una página específica en ese tablero (https://<imageboard>.com/room101/) que tiene imágenes incrustadas alojadas en <embarrasing>.com.

El espacio dentro de la línea de puntos representa la parte de Internet que tienen que atravesar tus datos. Podría ser tu red de área local o cafetería, tu ISP, un proveedor de tránsito de Internet o la parte de la red del proveedor de nubes que aloja el servidor. Los usuarios a menudo no tienen una relación con estas entidades ni un contrato para evitar que estas partes manipulen datos del usuario. Y aunque esas entidades no miren los datos, un observador bien situado que intercepte el tráfico de Internet podría ver cualquier información enviada sin cifrar. Lo mejor sería que no lo viera en absoluto. En este ejemplo, la visita del usuario a <imageboard>.com puede ser vista por un observador, lo cual es de esperar. Sin embargo, aunque el contenido de la página está encriptado, es posible saber qué página específica de las que has visitado puede ser vista, ya que <embarrassing>.com también es visible.

Por lo general, si los datos están disponibles para las partes en ruta en Internet, algunas de ellas acabarán utilizándolos. También es cierto que estas partes en ruta necesitan algunos metadatos para facilitar el transporte de estos datos. Este equilibrio se analiza en el documento RFC 8558, que explica cómo los protocolos deben diseñarse exhaustivamente con respecto al equilibrio entre demasiados metadatos (perjudicial para la privacidad) y muy pocos metadatos (perjudicial para las operaciones).

En un mundo ideal, los protocolos de Internet tendrían que diseñarse con el principio de privilegio mínimo. Ofrecerían la cantidad mínima de información necesaria para que las partes en ruta (los circuitos) hagan el trabajo de transportar los datos al lugar correcto, y todo lo demás debe considerarse confidencial de forma predeterminada. Los protocolos actuales, entre ellos, TLS 1.3 y QUIC, no reflejan necesariamente este diseño ideal donde los metadatos son privados.

Identificar quién eres y lo que haces en línea puede comportar la creación de perfiles

La publicación de hoy refleja dos niveles de protección de metadatos: el primero implica limitar la cantidad de metadatos que están disponibles para observadores externos (como los proveedores de servicios de Internet), y el segundo implica limitar la cantidad de metadatos que los usuarios comparten con los propios proveedores de servicios.

Los nombres de host son un ejemplo de metadatos que se deben proteger de los observadores, que es lo que DoH y ECH pretenden hacer. Sin embargo, no tiene sentido ocultar el nombre de host del sitio que estás visitando. Tampoco tiene sentido ocultarlo de un servicio de directorio como el DNS. ¡Un servidor DNS necesita saber qué nombre de host estás resolviendo para hacerlo por ti!

El problema de la privacidad surge cuando un proveedor de servicios sabe qué sitios estás visitando y quién eres. Los sitios web individuales no tienen esta combinación de información arriesgada (excepto en el caso de las cookies de terceros, que desaparecen pronto en los navegadores), pero los proveedores de DNS sí. Afortunadamente, no es necesario que un proveedor de DNS sepa el nombre de host del servicio al que te diriges y la IP de la que vienes. Distinguir ambas acciones, que es el objetivo de ODoH, es bueno para la privacidad.

Internet es parte de "nuestra" infraestructura

Las carreteras deben estar bien pavimentadas, bien iluminadas, tener una señalización precisa y una buena conexión. No están diseñadas para detener los automóviles en función de quién está dentro. ¡Ni deberían hacerlo! Al igual que la infraestructura de transporte, es responsabilidad de la infraestructura de Internet llevar los datos a donde deben ir, pero no mirar dentro de los paquetes ni emitir juicios. Pero Internet se compone de ordenadores y software, y este último tiende a escribirse para tomar decisiones basadas en los datos que tiene disponibles.

Los protocolos que preservan la privacidad intentan eliminar la tentación de los proveedores de infraestructura de espiar lo que hay dentro y basar sus decisiones en datos personales. Un protocolo que no preserva la privacidad, como HTTP, mantiene los datos personales y metadatos, tales como contraseñas, direcciones IP y nombres de host como partes explícitas de los datos enviados a través de la red. El hecho de que sean explícitos permite que cualquier observador los recopile y actúe sobre ellos. Un protocolo como HTTPS lo perfecciona, ya que hace que algunos de los datos (como las contraseñas y el contenido del sitio) estén implícitos en los datos de la red mediante encriptación.

Los tres protocolos que estamos explorando hoy amplían este concepto.

- ECH toma algunos de los metadatos sin cifrar en TLS (como el nombre de host) y los encripta con una clave que se obtuvo de antemano.

- ODoH (una nueva variante de DoH diseñada conjuntamente por los ingenieros de Apple y Cloudflare) utiliza servidores proxy y encriptación en capas para hacer que la fuente de una consulta de DNS sea invisible para el resolutor de DNS. De esta forma, se protege la dirección IP personal del usuario a la hora de resolver los nombres de host.

- OPAQUE utiliza criptografía avanzada para hacer contraseñas implícitas incluso para el servidor. Al usar una construcción llamada Oblivious Pseudo-Random Function (como se ha visto en Privacy Pass), el servidor no aprende la contraseña, lo único que sabe es si el usuario conoce o no la contraseña.

Al garantizar que la infraestructura de Internet funciona más bien como una infraestructura física, se protege más fácilmente la privacidad del usuario. La privacidad en Internet es mayor si solo se recaban datos privados cuando el usuario tiene la posibilidad de dar su consentimiento para ello.

Trabajemos juntos

Por mucho que nos entusiasme trabajar en nuevas formas de aumentar la privacidad de Internet, la innovación a escala mundial no ocurre sola. Cada uno de estos proyectos es el trabajo de un grupo de colaboración de personas que trabajan en organizaciones como el IETF y el IRTF. Es fundamental que los protocolos surjan a través de un proceso de consenso que involucre a todas las partes que componen el conjunto interconectado de sistemas que alimentan Internet. Desde los creadores de navegadores hasta los criptógrafos, los operadores de DNS y los administradores de sitios web, verdaderamente se trata de un esfuerzo global de equipo.

También reconocemos que los cambios técnicos radicales en Internet inevitablemente también tendrán repercusiones que trascenderán la comunidad técnica. La adopción de estos nuevos protocolos puede tener implicaciones legales y políticas. Estamos trabajando de forma activa con los gobiernos y los grupos de la sociedad civil para ayudar a que se familiaricen con el impacto de estos cambios potenciales.

Deseamos compartir nuestro trabajo actual y esperamos que otras empresas interesadas se unan al desarrollo de estos protocolos. Los proyectos a los que hoy estamos dando difusión fueron diseñados a partir del trabajo conjunto de expertos académicos, grupos de la industria y entusiastas de la tecnología. Para su desarrollo, han participado ingenieros y becarios de Cloudflare Research, cuyo trabajo destacaremos más adelante, que han contado con el apoyo de toda la plantilla de Cloudflare.

Si te interesa este tipo de proyectos, ¡trabaja con nosotros!