In den letzten zehn Jahren hat sich Cloudflare zu einem wichtigen Bestandteil der Internet-Infrastruktur entwickelt, der Websites, APIs und Webdienste unterstützt, um sie sicherer und effizienter zu machen. Das Internet verzeichnet nicht nur ein Wachstum bei Kapazität und Nutzern, sondern entwickelt sich auch hinsichtlich seiner Struktur und Funktionsweise weiter. Als einer der Hauptakteure im Ökosystem Internet hat Cloudflare die Verantwortung, zu einem Wachstum des World Wide Web beizutragen, das die Nutzer respektiert und ihnen Vorteile bringt. Heute stellen wir mehrere Ansätze zur Verbesserung von Internet-Protokollen vor, die etwas respektieren, das unseren Kunden und Internetnutzern rund um den Erdball am Herzen liegt: Datenschutz.

Es geht um folgende Initiativen:

- Schließung eines der letzten Datenlecks bei HTTPS durch Encrypted Client Hello (ECH), vormals Encrypted SNI

- Weitere Verstärkung des Datenschutzes bei DNS durch die Unterstützung von Oblivious DNS-over-HTTPS (ODoH)

- Entwicklung eines übergeordneten Protokolls für die Passwortauthentifizierung, OPAQUE, das die Wahrscheinlichkeit von Passwortverletzungen verringert.

Jedes dieser Projekte wirkt sich auf einen Aspekt des Internet aus, der Einfluss auf unsere Online-Aktivität und unseren digitalen Fußabdruck hat. Ob den Nutzern dies bewusst ist oder nicht – online kursieren viele vertrauliche Informationen über sie und ihr Leben. Wir können zu einer Lösung dieses Problems beitragen.

Seit über einem Jahr arbeiten wir über Standardisierungsgremien wie der IETF und in Partnerschaft mit den größten Namen aus dem Bereich Internettechnologie (darunter Mozilla, Google, Equinix) an der Entwicklung, Bereitstellung und Erprobung dieser neuen Protokolle zur Wahrung des Datenschutzes auf Internetebene. Jedes dieser Protokolle berührt einen entscheidenden Aspekt unseres Online-Lebens und es steht zu erwarten, dass sie mit zunehmender Verbreitung zu einer echten Stärkung des Datenschutzes im Internet beitragen.

Eine feste Tradition bei Cloudflare

Zu den wichtigsten Zielen von Cloudflare gehört es, Technologien zu unterstützen und entwickeln, die das Internet besser machen. Als Branche haben wir bemerkenswerte Fortschritte dabei erzielt, ein sichereres und robusteres Internet zu schaffen. Cloudflare ist stolz darauf, in den vergangenen Jahren durch zahlreiche Initiativen zu diesem Fortschritt beigetragen zu haben.

Das Wesentliche in Kürze:

- Universal SSL™. Bei der Verschlüsselung des Web zählten wir zu den treibenden Kräften. Im Jahr 2014 haben wir Universal SSL eingeführt, um unseren Kunden SSL-Verschlüsselung von Websites kostenlos zur Verfügung zu stellen. Wir arbeiten außerdem aktiv gemeinsam mit Zertifikatsstellen wie Let's Encrypt, Anbietern von Webbrowsern und Website-Betreibern an der Beseitigung von gemischten Inhalten. Vor der Einführung von Universal SSL™ waren gerade einmal 30 % der Verbindungen zu Websites verschlüsselt. Dank der Bemühungen der Branche sind es inzwischen 80 % und auch der gesamte Internet-Traffic ist zu einem viel höheren Teil verschlüsselt. Doch wir haben nicht nur unseren Teil zur Verschlüsselung des Web beigetragen, sondern auch über Nimbus und Merkle Town das Certificate Transparency-Projekt unterstützt. Dadurch hat sich die Zuverlässigkeit des Zertifikat-Ökosystems verbessert, auf die sich HTTPS zur Vertrauensgewährleistung stützt.

- TLS 1.3 und QUIC. Wir waren auch ein großer Befürworter der Modernisierung bestehender Sicherheitsprotokolle. Man nehme beispielsweise Transport Layer Security (TLS), das zugrunde liegende Protokoll, das HTTPS sichert. Cloudflare-Ingenieure haben an der Entwicklung von TLS 1.3, der neuesten Version des Standards, mitgewirkt und im Jahr 2016 haben wir begonnen, eine frühe Version des Protokolls zu unterstützen. Diese frühe Anwendung hat zu Verbesserungen an der endgültigen Version des Protokolls beigetragen. TLS 1.3 ist heute das am weitesten verbreitete Verschlüsselungsprotokoll im Internet und eine wesentliche Komponente des sich gerade entwickelnden QUIC-Standards, den wir ebenfalls frühzeitig übernommen haben.

- Schutz von Routing, Naming und Zeitmessung. Wir haben auch große Anstrengungen unternommen, um andere wichtige Bestandteile des Internet abzuschirmen. Unsere Bemühungen, das Routing durch unser RPKI Toolkit, unsere Messstudie und unser „Is BGP Safe Yet“-Tool zu schützen, haben die Widerstandsfähigkeit des Internet gegenüber störenden Routen-Leaks deutlich erhöht. Unser Zeitdienst (time.cloudflare.com) hat zu einer Abstimmung der Uhren und sichereren Protokollen wie NTS und Roughtime beigetragen. Außerdem haben wir das DNS sicherer gemacht, indem wir DNS-over-HTTPS und DNS-over-TLS auf 1.1.1.1 beim Start unterstützt haben. Zur Sicherheit beigetragen haben wir auch durch Ein-Klick-DNSSEC bei unserem autoritativen DNS-Dienst und Registrar.

Für das Wachstum des Internet ist es äußerst wichtig, die Sicherheit der Vertrauenssysteme online weiter zu verbessern. Von noch größerer Bedeutung ist jedoch ein anderer grundlegender Leitgedanke: Respekt. Die dem Internet zugrundeliegende Infrastruktur sollte so gestaltet sein, dass sie die Nutzer respektiert.

Aufbau eines Internet, das die Nutzer respektiert

Wenn man sich bei einer konkreten Website oder einem Dienst mit einer Datenschutzrichtlinie anmeldet, weiß man, wie die Website oder der Dienst mit den eigenen Daten verfahren dürfen, da die Regeln dafür ausdrücklich formuliert sind. Doch zwischen Nutzern und Betreibern des Internet selbst existieren keine Abkommen dieser Art. Unter Umständen besteht eine Vereinbarung mit dem Internet Service Provider (ISP) und der besuchten Website, doch als Anwender wissen Sie wahrscheinlich nicht einmal, über welche Netzwerke Ihre Daten übertragen werden. Die meisten Menschen haben keine Vorstellung vom Internet jenseits dessen, was sich auf ihrem Bildschirm abspielt. Deshalb ist schwer vorstellbar, dass eine Datenschutzrichtlinie eines großen Internetanbieters oder einer Middlebox zur Überprüfung von Datenpaketen akzeptiert würde oder die Nutzer überhaupt verstehen würden, worum es sich dabei handelt.

Ohne Verschlüsselung werden Informationen zum Surfverhalten im Internet bei der Übertragung dieser Daten zwischen Netzwerken stillschweigend unzähligen Dritten offengelegt. Ohne ein sicheres Routing kann der Datenverkehr der Nutzer gekapert und gestört werden. Fehlen Datenschutz-Protokolle, wird das Online-Verhalten der Nutzer weniger vertraulich behandelt, als sie annehmen. Die Infrastruktur des Internet wird diesen Erwartungen in ihrem Aufbau nicht gerecht.

Die gute Nachricht ist, dass sich das Internet ständig weiterentwickelt. Eine der Organisationen, die diese Entwicklung lenken, ist das Internet Architecture Board (IAB). Dieses übernimmt die architektonische Aufsicht für die Internet Engineering Task Force (IETF), das wichtigste Gremium für die Vorgabe von Internet-Standards. Kürzlich wurde der Standard RFC 8890 herausgebracht. Darin erklärt das IAB, wie Endnutzern bei der Entwicklung von Internet-Protokollen Priorität eingeräumt werden sollte. In dem Text wird erläutert, dass bei einem Interessenkonflikt zwischen Endnutzern auf der einen Seite und Dienstanbietern, Unternehmen oder Regierungen auf der anderen die IETF zugunsten der Endnutzer entscheiden sollte. Zu den wesentlichen Rechten der User gehört das Recht auf Datenschutz und das IAB hat den Standard RFC 6973 veröffentlicht, um zu vermitteln, in welcher Weise Internet-Protokolle Datenschutz berücksichtigen sollten.

In den heutigen Beiträgen unseres Technik-Blogs geht es um Verbesserungen des Internet, die auf die Einhaltung der Datenschutzrechte seiner Nutzer abzielen. Datenschutz ist ein komplexes Thema, mit dem sich zahlreiche Fachrichtungen beschäftigen. Deshalb muss unbedingt klar definiert werden, was mit einer „Verbesserung des Datenschutzes“ genau gemeint ist. Konkret sollen Protokolle, die mit derzeit im Netz noch offengelegten datenschutzrelevanten Informationen zu tun haben, so angepasst werden, dass künftig weniger Akteure Einblick in diese Daten nehmen können. Diese Information verschwinden nicht, sie sollen nur für Dritte nicht mehr zugänglich oder einsehbar sein. Dabei soll jedoch kein Mechanismus geschaffen werden, der sie auf einer höheren Ebene der Internetprotokollfamilie, der Anwendungsschicht, erfasst. Diese Anpassungen gehen weit über die reine Website-Verschlüsselung hinaus und greifen tief in einige der grundlegenden Systemstrukturen ein, die das Wesen des Internet ausmachen.

Das Handwerkszeug: Verschlüsselung und sichere Proxys

Zwei Werkzeuge, die sicherstellen, dass Daten ohne Einsichtnahme verwendet werden können, sind Verschlüsselung und sichere Proxys.

Durch Verschlüsselung können Informationen in ein Format umgewandelt werden, das nur eine sehr begrenzte Anzahl von Personen (diejenigen, die im Besitz des Schlüssels sind) verstehen kann. Manche beschreiben Verschlüsselung als ein Werkzeug, das das Problem von der Datensicherheit auf die Verwaltung von Schlüsseln verlagert. Das ist amüsant, trifft die Sache aber durchaus. Dank Verschlüsselung lässt sich leichter über Datenschutz nachdenken, da nur Schlüsselinhaber Einblick in die Daten haben.

Ein weiteres Instrument bei der Kontrolle des Datenzugangs ist Isolierung / Segmentierung. Durch eine physische Beschränkung der Zahl der Akteure mit Datenzugang wird faktisch ein Datenschutzwall errichtet. Ein gängiges Schema besteht darin, für die Datenübertragung auf richtlinientreue Proxys zurückzugreifen. Diese Proxys können so konfiguriert werden, dass vertrauliche Daten entfernt oder Datenübertragungen zwischen den Beteiligten gemäß den Bestimmungen der Datenschutzrichtlinie blockiert werden.

Diese beiden Werkzeuge sind für sich genommen effektiv, können aber beim Datenschutz noch größere Wirkung entfalten, wenn sie kombiniert werden. Ein Beispiel dafür ist Onion Routing (die Verschlüsselungstechnik, die Tor zugrunde liegt). In groben Zügen funktioniert diese Methode folgendermaßen: Wenn Teilnehmer A Daten an Teilnehmer B senden möchte, kann er die Daten mit dem Schlüssel von B und die Metadaten mit dem Schlüssel eines Proxy verschlüsseln und an den Proxy senden.

Plattformen und Dienste, die auf dem Internet aufbauen, können Einwilligungssysteme wie Datenschutzrichtlinien schaffen und diese den Benutzer über Schnittstellen unterbreiten. Die Infrastruktur des Internet beruht auf Protokollschichten. Da diese so weit unterhalb der Ebene liegen, auf der die Nutzer mit ihnen interagieren, ist es fast unmöglich, eine Struktur aufzubauen, mit der die Erteilung der Einwilligung der Anwender geregelt werden kann. Um den Nutzern den nötigen Respekt zu zeigen und sie vor Datenschutzproblemen zu bewahren, sollte Datenschutz bei den Protokollen, die das Internet zusammenhalten, standardmäßig berücksichtigt werden.

Daten und Metadaten

Der Übergang von einem weitgehend unverschlüsselten zu einem verschlüsselten Web hat viel zur Stärkung des Endnutzer-Datenschutzes beigetragen. Zum Beispiel sind „Café-Stalker“ für die meisten Websites heute kein Problem mehr. Im Gegensatz zu früher posaunen die Nutzer beim Online-Zugriff auf die meisten Websites inzwischen nicht mehr jeden Aspekt ihres Surfaktivität (Suchanfragen, Browser-Versionen, Authentifizierungs-Cookies usw.) über das Internet aus, sodass sie für jeden Akteur entlang des Datenpfads einsehbar sind. Wenn eine Website ordnungsgemäß für die Verwendung von HTTPS konfiguriert ist, können die Anwender darauf vertrauen, dass ihre Daten vor Dritten sicher sind und nur den vorgesehenen Kommunikationsteilnehmer erreichen, da ihre Verbindungen sowohl verschlüsselt als auch authentifiziert sind.

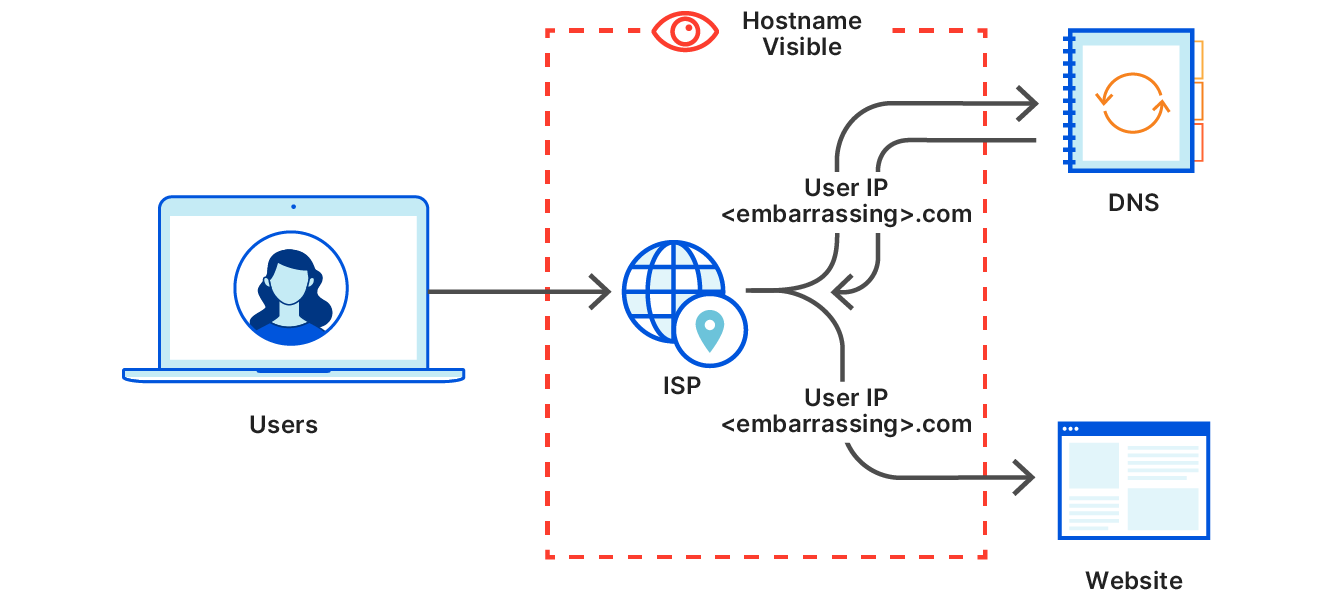

Allerdings schützt HTTPS nur die Inhalte von Webanfragen. Selbst wenn Sie Websites ausschließlich über HTTPS aufrufen, bedeutet das nicht automatisch, dass Ihr Surfverhalten auch vertraulich behandelt wird. Das liegt daran, dass HTTPS einen wichtigen Aspekt des Datenaustauschs nicht verschlüsselt: die Metadaten. Nimmt man einen Telefonanruf als Beispiel, sind die Metadaten nicht das Thema des Telefongesprächs, sondern die Telefonnummer. Bei Metadaten handelt es sich also um Daten zu den Daten.

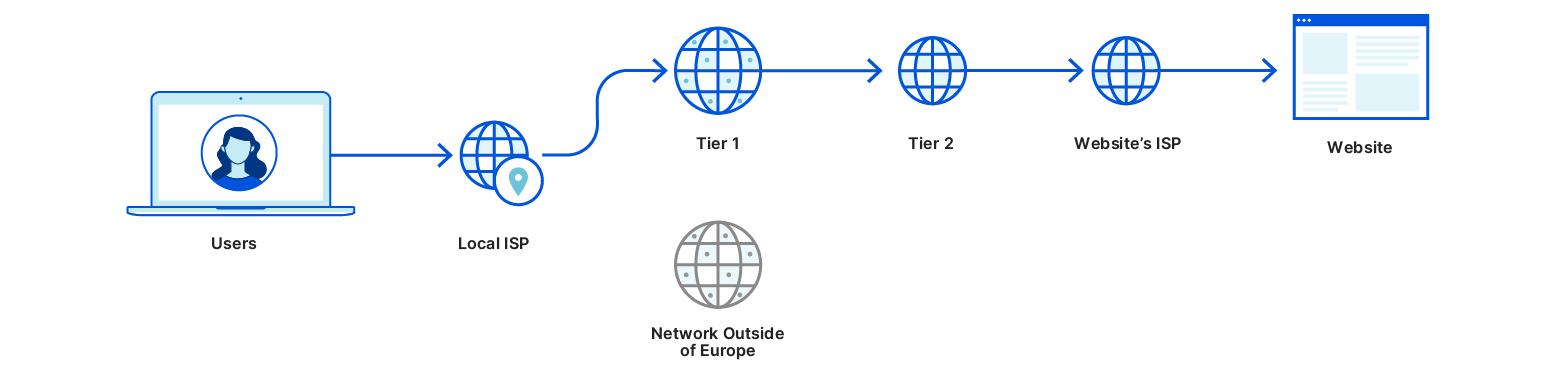

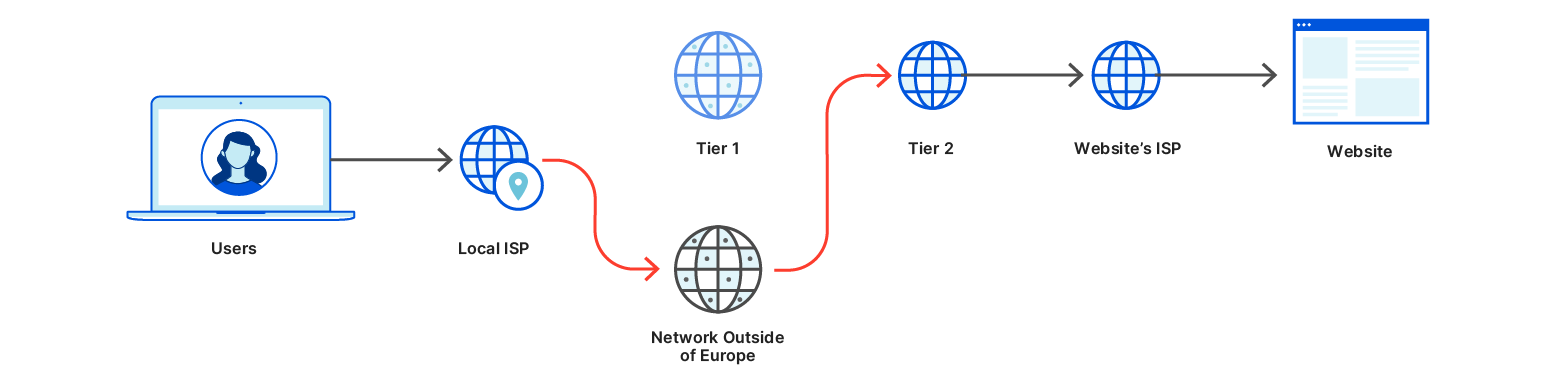

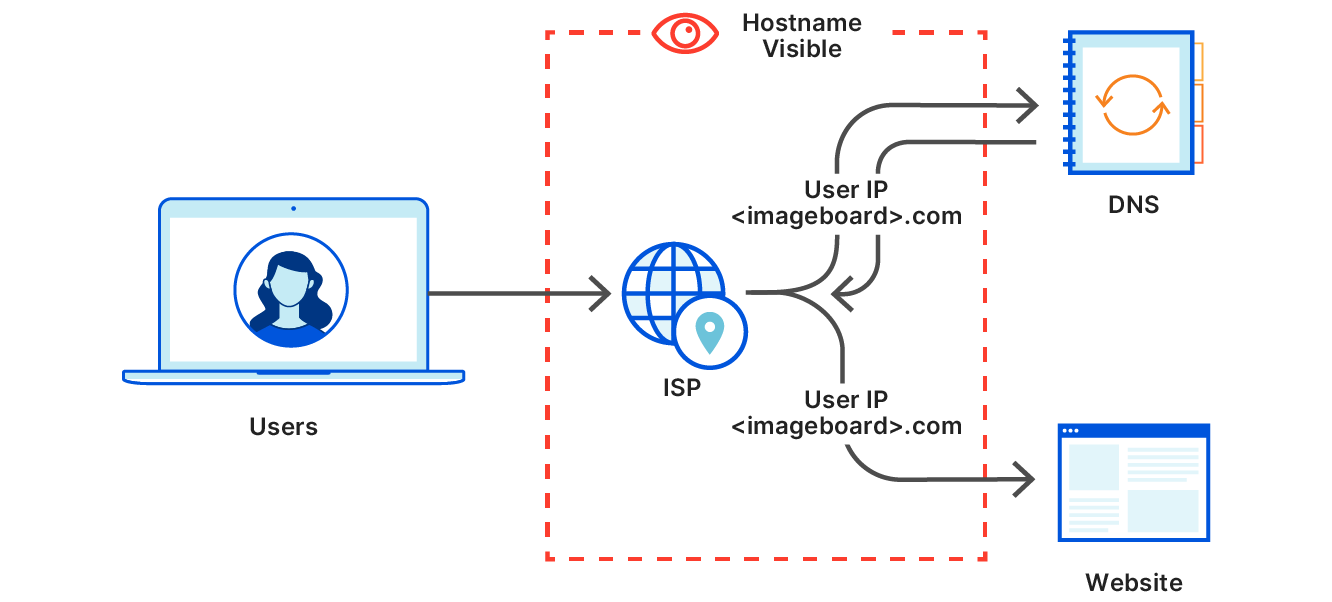

Das folgende Diagramm soll diese Abgrenzung veranschaulichen und verdeutlichen, warum sie wichtig ist. Es zeigt, was passiert, wenn Sie ein Imageboard oder eine andere Website aufrufen. Nehmen wir an, Sie öffnen eine bestimmte Seite dieses Boards (https://<imageboard>.com/room101/), auf der konkrete, auf <embarassing>.com gehostete Bilder eingebettet sind.

Der Bereich innerhalb der Punktlinie stellt hier den Teil des Internet dar, den Ihre Daten durchlaufen müssen. Dazu gehören Ihr lokales Netzwerk oder das eines Cafés, Ihr ISP oder ein Datenverkehrs-Dienstleister. Es kann sich aber auch um den Netzwerkteil des Cloud-Providers handeln, der den Server hostet. Nutzer haben oft keine Beziehung zu diesen Firmen beziehungsweise keinen Vertrag, der diese Unternehmen daran hindern würde, die Nutzerdaten zu verwenden. Und selbst wenn diese Akteure keinen Einblick in die Daten nehmen, könnte ein gut positionierter Beobachter den Internet-Traffic abfangen und sie vollständig unverschlüsselt sehen. Am besten wäre es also, wenn die Daten für diese Anbieter einfach gar nicht sichtbar wären. Bei diesem Beispiel kann ein Beobachter sehen, dass der Nutzer <imageboard>.com besucht hat, was zu erwarten ist. Doch obwohl der Seiteninhalt verschlüsselt ist, kann man auch sehen, welche konkrete Seite aufgerufen wurde, da <embarassing>.com ebenfalls sichtbar ist.

Eine allgemeine Regel lautet: Wenn Daten für Akteure entlang des Pfads im Internet verfügbar sind, werden einige dieser Akteure diese Daten auch verwenden. Richtig ist auch, dass solche Akteure für eine leichtere Übertragung dieser Informationen eine gewisse Zahl an Metadaten benötigt. In RFC 8558 wird daher erläutert, wie Protokolle so ausgestaltet werden können, dass sie die richtige Balance halten, sodass weder zu viele Metadaten in Umlauf sind (was dem Datenschutz abträglich ist), noch zu wenige (was den Betrieb beeinträchtigt).

In einer perfekten Welt würde bei der Entwicklung von Protokollen das Prinzip des niedrigsten Privilegs angewandt. Somit würde nur die Mindestmenge an Informationen bereitgestellt werden, die die auf dem Pfad befindlichen Akteure benötigen, um die Daten an ihrem Bestimmungsort zu befördern. Alles andere sollte standardmäßig vertraulich behandelt werden. Aktuelle Protokolle wie TLS 1.3 und QUIC sorgen zwar für eine wichtige Annäherung an dieses Ideal, werden den Anforderungen an den Schutz der Metadaten jedoch nicht voll gerecht.

Wer weiß, wer Sie sind und was Sie online tun, kann ein Profil von Ihnen erstellen

Die heutigen Ankündigungen bilden zwei Ebenen des Metadatenschutzes ab: Die erste umfasst die Begrenzung der Menge an Metadaten, die Drittbeobachtern (beispielsweise ISPs) zur Verfügung stehen. Die zweite beinhaltet die Begrenzung der Menge an Metadaten, die Nutzer mit den Dienstanbietern selbst teilen.

Hostnamen sind ein Beispiel für Metadaten, die vor den Blicken Dritter geschützt werden müssen. Genau darauf zielen DoH und ECH ab. Allerdings ist es nicht sinnvoll, den Hostnamen vor der besuchten Website oder vor einem Verzeichnisdienst wie DNS zu verbergen. Ein DNS-Server muss wissen, welchen Hostnamen Sie auflösen möchten, um ihn für Sie aufzulösen!

Ein Datenschutzproblem tritt dann auf, wenn ein Service-Provider weiß, welche Websites Sie besuchen und wer Sie sind. Einzelne Websites verfügen nicht über diese riskante Verbindung von Informationen (außer im Fall von Cookies von Drittanbietern, die bald aus den Browsern verschwinden), DNS-Anbieter hingegen schon. Glücklicherweise ist es eigentlich nicht notwendig, dass ein DNS-Resolver sowohl den Hostnamen des von Ihnen angesteuerten Dienstes als auch Ihre Ursprungs-IP kennt. Die von ODoH angestrebte Entflechtung dieser beiden Informationen stärkt den Datenschutz.

Das Internet ist Teil „unserer“ Infrastruktur

Straßen sollten gut gepflastert, gut beleuchtet, genau beschildert und optimal angeschlossen sein. Sie sind nicht darauf ausgelegt, Fahrzeuge mit bestimmten Insassen zu stoppen. Und das sollte auch nicht so sein! Ähnlich wie die Verkehrsinfrastruktur hat die Internet-Infrastruktur die Aufgabe, Daten an ihren Bestimmungsort zu befördern – nicht jedoch, in Pakete hineinzuschauen und deren Inhalt zu bewerten. Doch das Internet besteht aus Computern und Software. Und Software ist nun einmal in der Regel so geschrieben, dass damit Entscheidungen auf Grundlage der zur Verfügung stehenden Daten getroffen werden können.

Datenschutz-Protokolle versuchen, unter anderem für Infrastrukturanbieter die Versuchung zu beseitigen, Einblick zu nehmen und Entscheidungen anhand personenbezogener Daten zu treffen. Bei einem Protokoll wie HTTP, das nicht datenschutzorientiert ist, werden Daten und Metadaten wie Passwörter, IP-Adressen und Hostnamen in offener Form über das Netz übertragen. Damit hat jeder Beobachter die Möglichkeit, sie zu erfassen und zu verwerten. Ein Protokoll wie HTTPS schafft eine gewisse Abhilfe, indem es einige Daten (etwa Passwörter und Website-Inhalte) durch Verschlüsselung fremden Blicken im Netz entzieht.

Die drei Protokolle, mit denen wir uns heute beschäftigen, erweitern dieses Konzept.

- Bei ECH werden die meisten unverschlüsselten Metadaten im TLS (einschließlich des Hostnamens) mittels eines im Voraus eingeholten Schlüssels verschlüsselt.

- ODoH (eine neue, von Apple- und Cloudflare-Ingenieueren entwickelte Variante von DoH) verwendet Proxys und mehrschichtige Verschlüsselung, um die Quelle einer DNS-Abfrage für den DNS-Resolver unsichtbar zu machen. Dadurch wird die IP-Adresse des Nutzers bei der Auflösung von Hostnamen geschützt.

- OPAQUE nutzt eine Verschlüsselungstechnik, um das Passwort sogar vor dem Server zu verbergen. Mithilfe einer Konstruktion namens Oblivious Pseudo-Random Function (wie bei Privacy Pass gesehen) erfährt der Server das Passwort selbst nicht, sondern lediglich, ob der Nutzer das Passwort kennt oder nicht.

Indem sichergestellt wird, dass sich Internet-Infrastruktur in größerem Maße wie physische Infrastruktur verhält, wird es leichter, Nutzerdaten zu schützen. Der Datenschutz im Internet verbessert sich, wenn vertrauliche Daten nur unter der Bedingung erhoben werden können, dass der Nutzer die Gelegenheit erhält, dem zuzustimmen.

Gemeinsames Handeln

Auch wenn wir mit großer Begeisterung an der Entwicklung neuer Wege für ein datenschutzfreundlicheres Internet arbeiten, findet Innovation im globalen Maßstab niemals in einem Vakuum statt. Jedes dieser Projekte ist das Werk einer Gruppe von Menschen, die in Organisationen wie der IETF und der IRTF im offenen Austausch zusammenarbeiten. Es ist entscheidend, dass Protokolle aus einem Prozess der Konsensbildung hervorgehen. Dieser muss alle Bestandteile der vernetzten Systeme umfassen, auf denen das Internet beruht. Von Browser-Herstellern über Kryptographen und DNS-Betreiber bis hin zu Website-Verwaltern – hierbei handelt es sich um eine weltweite Gemeinschaftsarbeit im wahrsten Sinn des Wortes.

Uns ist auch bewusst, dass weitreichende technische Veränderungen des Internet unweigerlich auch Auswirkungen haben werden, die über die Tech-Community hinausreichen. Die Anwendung dieser neuen Protokolle kann juristische oder richtlinienbezogene Konsequenzen haben. Wir arbeiten aktiv mit Regierungen und Organisationen der Zivilgesellschaft zusammen, um diese über die Folgen dieser möglichen Änderungen aufzuklären.

Wir freuen uns darauf, Sie an unserer Arbeit teilhaben zu lassen und hoffen, dass sich weitere Interessierte in die Entwicklung dieser Protokolle einbringen. Die heute vorgestellten Projekte wurden von Experten aus Wissenschaft und Industrie sowie interessierten Laien gemeinsam entwickelt und durch Ingenieure von Cloudflare Research (einschließlich Praktikanten, auf deren Arbeit wir noch besonders eingehen werden) mit Unterstützung aller Mitarbeiter von Cloudflare umgesetzt.

Sollten Sie an dieser Art von Tätigkeit interessiert sein: Wir stellen ein!