In den letzten Wochen kam es zu massiven Ransomware- und DDoS-Angriffskampagnen (Distributed Denial of Service), die Aspekte kritischer Infrastrukturen auf der ganzen Welt unterbrachen, darunter einen der größten Betreiber von Erdölpipelinesystemen und eines der weltweit größten Fleischverarbeitungsunternehmen. Zu Beginn dieses Quartals wurden mehr als 200 Organisationen in ganz Belgien, darunter die Websites der Regierung und des Parlaments sowie andere Dienste, mit DDoS-Angriffen attackiert.

Und während die meisten Amerikaner am 4. Juli den Independence Day feierten, wurden hunderte US-Unternehmen von einem Ransomware-Angriff getroffen, bei dem 70 Millionen USD in Bitcoin gefordert wurden. Die Angreifer, von denen bekannt ist, dass sie mit REvil, einer russischen Ransomware-Gruppe, in Verbindung stehen, nutzten mehrere bisher unbekannte Schwachstellen in IT-Management-Software. Zu den Zielen gehörten Schulen, kleine öffentliche Einrichtungen, Reise- und Freizeitunternehmen sowie Kreditgenossenschaften, um nur einige zu nennen. Die Bedrohung durch Ransomware und Ransom-DDoS ist nicht neu (lesen Sie unsere Beiträge über Ransomware und Ransom-DDoS aus dem Q1 2021). Allerdings haben die jüngsten Angriffe auf Internetwebsites von u.a. Weingütern, professionellen Sportteams, Fährdiensten und Krankenhäusern dazu geführt, dass sie nicht mehr nur ein Hintergrundgeräusch sind, sondern Schlagzeilen machen, die unser tägliches Leben beeinflussen. Tatsächlich haben die jüngsten Angriffe Ransomware und DDoS ganz oben auf die National Security-Prioritätenliste von US-Präsident Biden gebracht.

Die DDoS-Angriffstrends, die über das Cloudflare-Netzwerk im Q2 2021 beobachtet wurden, liefern ein aussagekräftiges Bild der gesamten globalen Cyber-Bedrohungslandschaft. Hier sind einige Highlights der DDoS-Angriffstrends, die im Jahr 2021 in Q2 beobachtet wurden.

- Mehr als 11 % der von uns befragten Kunden, die von einem DDoS-Angriff betroffen waren, berichteten, dass sie in den ersten sechs Monaten dieses Jahres eine Drohung oder eine Ransomware-Lösegeldforderung erhalten haben. Das Notfall-Onboarding von Kunden, die gerade von einem aktiven DDoS-Angriff betroffen waren, hat sich im ersten Halbjahr 2021 um 41,8 % gegenüber dem zweiten Halbjahr 2020 erhöht.

- HTTP-DDoS-Angriffe, die auf Websites der Regierungsverwaltung/des öffentlichen Sektors abzielten, nahmen um 491 % zu. Damit war dies die am zweithäufigsten angegriffene Branche nach den Verbraucherdiensten, deren DDoS-Aktivitäten um 684 % im Quartalsvergleich zunahmen.

- China ist nach wie vor das Land mit den meisten DDoS-Aktivitäten, die ihren Ursprung innerhalb seiner Grenzen haben – 7 von 1.000 HTTP-Anfragen, die aus China stammen, waren Teil eines HTTP-DDoS-Angriffs, der auf Websites abzielte. Mehr als 3 von 100 IP-Paketen, die in unseren Rechenzentren in China aufgenommen wurden, waren Teil eines DDoS-Angriffs auf der Netzwerkebene, der auf eine ungeschützte Netzwerkinfrastruktur abzielte.

- Zu den neu aufkommenden Bedrohungen gehörten Amplification-DDoS-Angriffe, die das Quote of the Day (QOTD)-Protokoll missbrauchen, das im Quartalsvergleich um 123 % anstieg. Mit der zunehmenden Verbreitung des QUIC-Protokolls nahmen auch die Angriffe über QUIC zu, die im zweiten Quartal 2021 einen eklatanten Anstieg von 109 % im Vergleich zum Vorquartal verzeichneten.

- Die Anzahl der DDoS-Angriffe auf der Netzwerkebene im Bereich von 10-100 Gbit/s stieg im Quartalsvergleich um 21,4 %. Ein Kunde, der angegriffen wurde, ist Hypixel, ein amerikanisches Gaming-Unternehmen. Hypixel blieb ohne Ausfallzeiten und ohne Performance-Einbußen für seine Spieler online, selbst unter einer aktiven DDoS-Angriffskampagne mit mehr als 620 Gbit/s. Lesen Sie ihre Fallstudie hier.

Sie möchten alle Erkenntnisse zu Angriffen in allen Regionen und Branchen weltweit einsehen? Besuchen Sie hierzu das interaktive Radar-Dashboard von Cloudflare.

DDoS-Angriffe in der Anwendungsschicht

DDoS-Angriffe in der Anwendungsschicht – auch HTTP-DDoS-Angriffe genannt – sind Versuche, Störungen an einem HTTP-Server dergestalt hervorzurufen, dass er keine Anfragen mehr verarbeiten kann: Wenn ein Server mit einer Flut von Anfragen überlastet wird, übergeht er legitime Anfragen oder stürzt sogar ab.

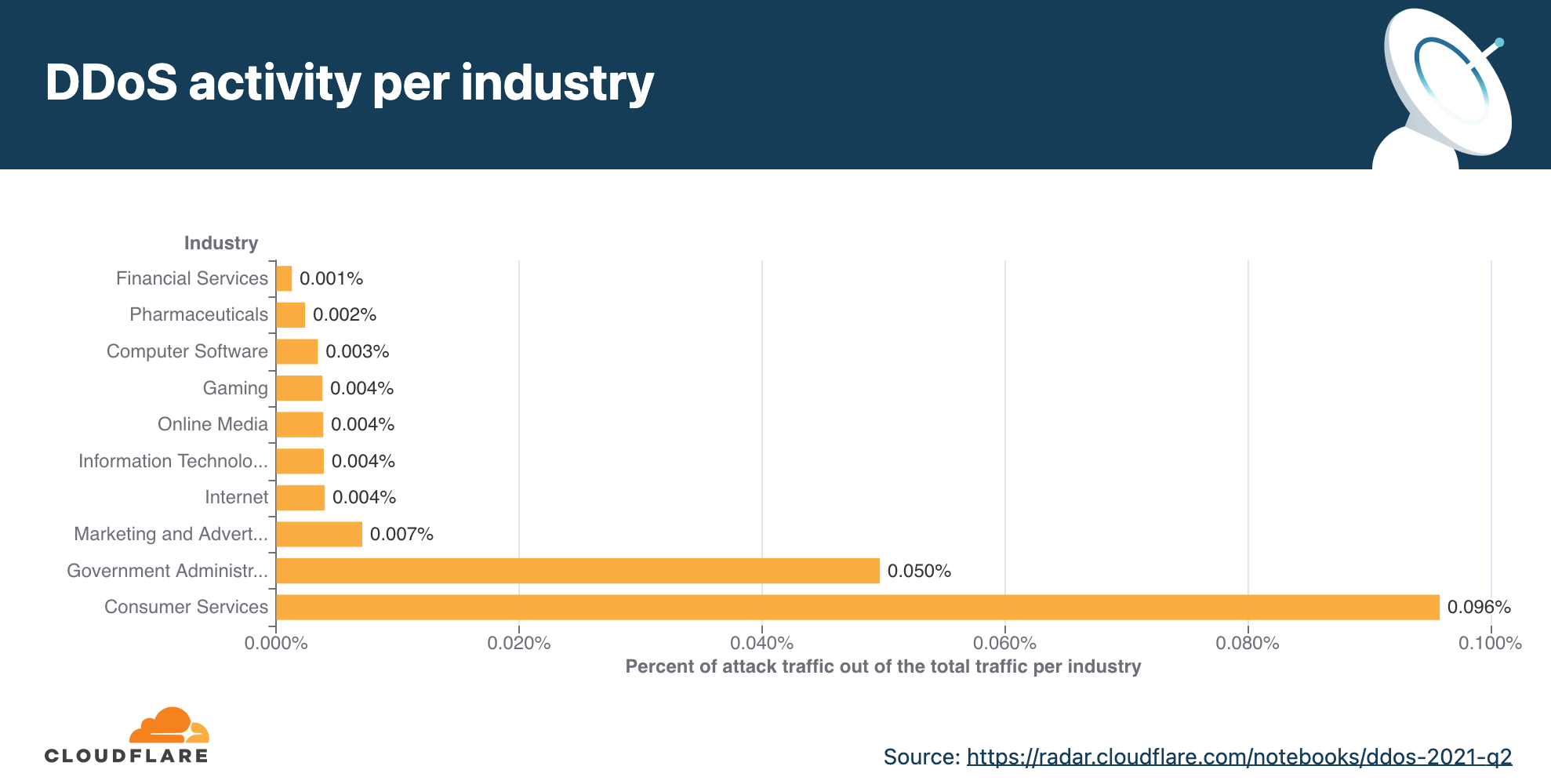

DDoS-Angriffsaktivität aufgeschlüsselt nach wirtschaftlichen Branchen.

Wenn wir Attacken analysieren, berechnen wir unter anderem die „DDoS-Aktivitätsrate“, also den prozentualen Anteil des Angriffs-Traffics am gesamten Datenverkehr. Auf diese Weise erhalten wir normalisierte Datenpunkte und können statistische Verzerrungen vermeiden, wie zum Beispiel ein größeres Rechenzentrum, welches natürlich mehr Traffic und damit eben auch mehr Angriffe verarbeitet.

Im Q2 2021 waren Verbraucherdienste die am häufigsten ins Visier genommene Branche, gefolgt von Regierungsadministration und Marketing/Werbung.

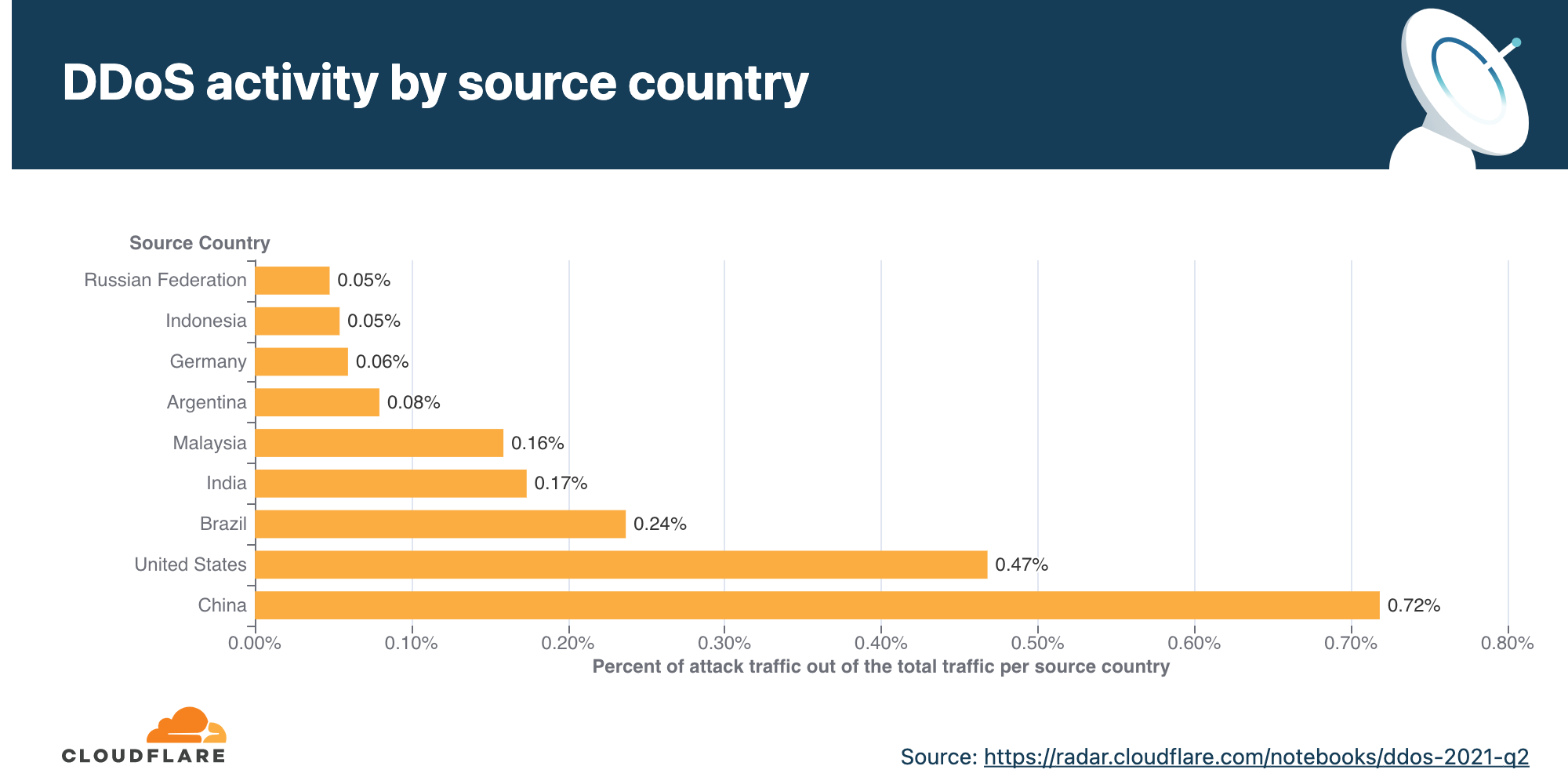

Aufschlüsselung der DDoS-Angriffe pro Herkunftsland

Um den Ursprung der HTTP-Angriffe zu verstehen, die wir über das Netzwerk von Cloudflare beobachtet haben, schauen wir uns die Quell-IP-Adresse des Clients an, der die Angriffs-HTTP-Anfragen generiert. Im Gegensatz zu Angriffen auf der Netzwerkebene können Quell-IPs bei HTTP-Angriffen nicht gefälscht werden. Eine hohe DDoS-Aktivitätsrate in einem bestimmten Land deutet auf große Botnetze hin, die von innen heraus operieren.

China und die USA bleiben auf dem ersten bzw. zweiten Platz, was den Prozentsatz der DDoS-Aktivitäten betrifft, die aus ihrem Staatsgebiet stammen. In China waren 7 von 1.000 HTTP-Anfragen Teil eines HTTP-DDoS-Angriffs, während in den USA fast 5 von 1.000 HTTP-Anfragen Teil eines Angriffs waren.

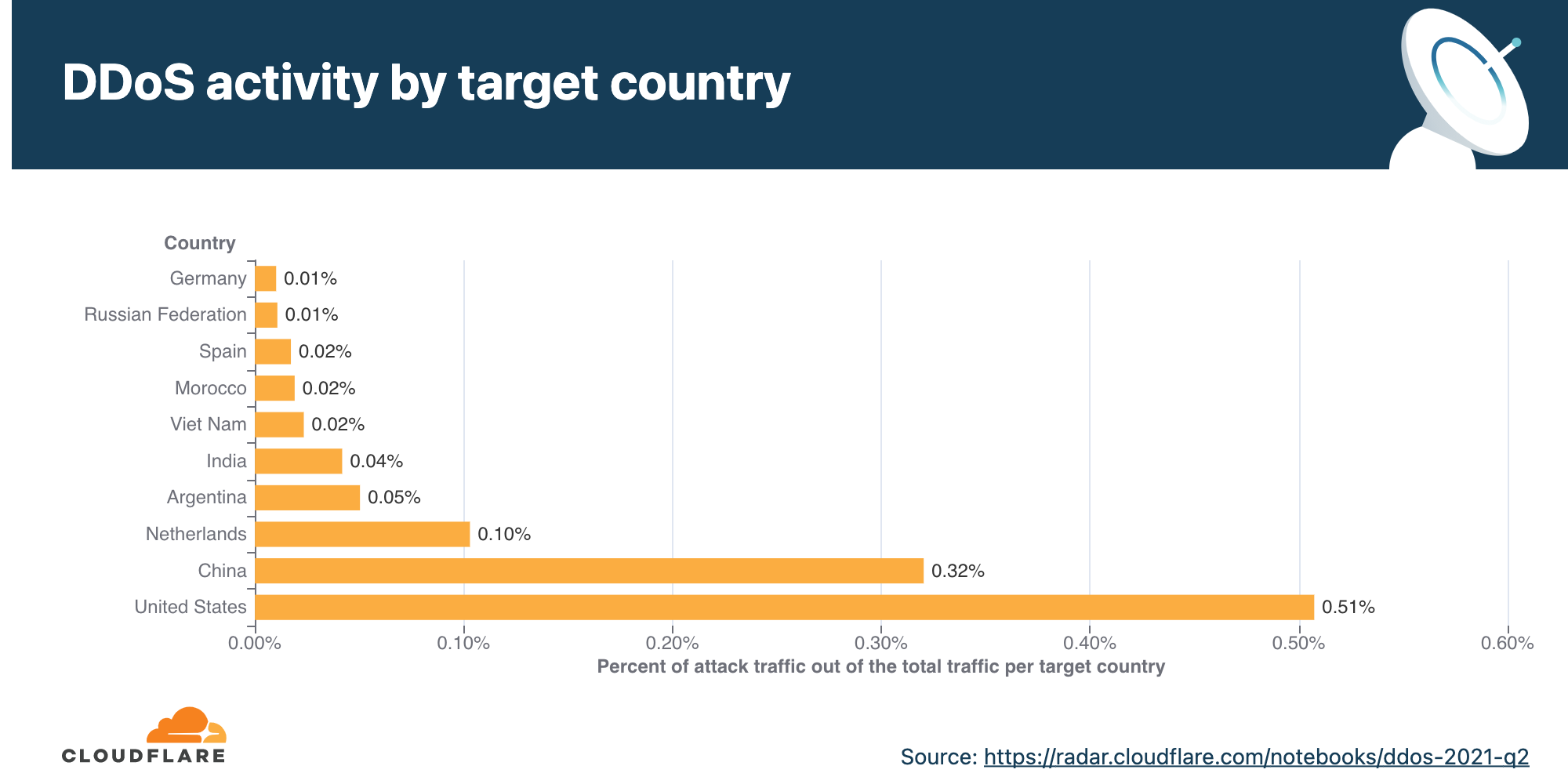

Aufschlüsselung der DDoS-Angriffe pro Zielland

Um zu ermitteln, in welchen Ländern die Ziele der DDoS-Angriffe ansässig sind, schlüsseln wir die DDoS-Aktivitäten nach den Abrechnungsländern unserer Kunden auf. Beachten Sie, dass Cloudflare keine Gebühren für den Angriffs-Traffic erhebt und seit 2017 Pionierarbeit bei der Bereitstellung von nutzungsunabhängigem und unbefristetem DDoS-Schutz geleistet hat. Durch einen Querverweis der Angriffsdaten mit dem Rechnungsland unserer Kunden können wir feststellen, welche Länder am meisten angegriffen wurden.

Die Daten aus dem Jahr 2021 deuten darauf hin, dass Organisationen in den USA und China am häufigsten Ziel von HTTP-DDoS-Angriffen waren. Tatsächlich war eine von 200 HTTP-Anfragen, die an in den USA ansässige Unternehmen gerichtet waren, Teil einer DDoS-Attacke.

DDoS-Angriffe in der Netzwerkschicht

Angriffe in der Anwendungsschicht (Layer 7 des OSI-Modells) nehmen die Applikationen ins Visier, auf die die Benutzer des angebotenen Dienstes zugreifen möchten; Attacken in der Netzwerkschicht hingegen sollen die ungeschützte Netzwerkinfrastruktur (z. B. die Inline-Router und andere Netzwerkserver) und die eigentliche Internetverbindung stören.

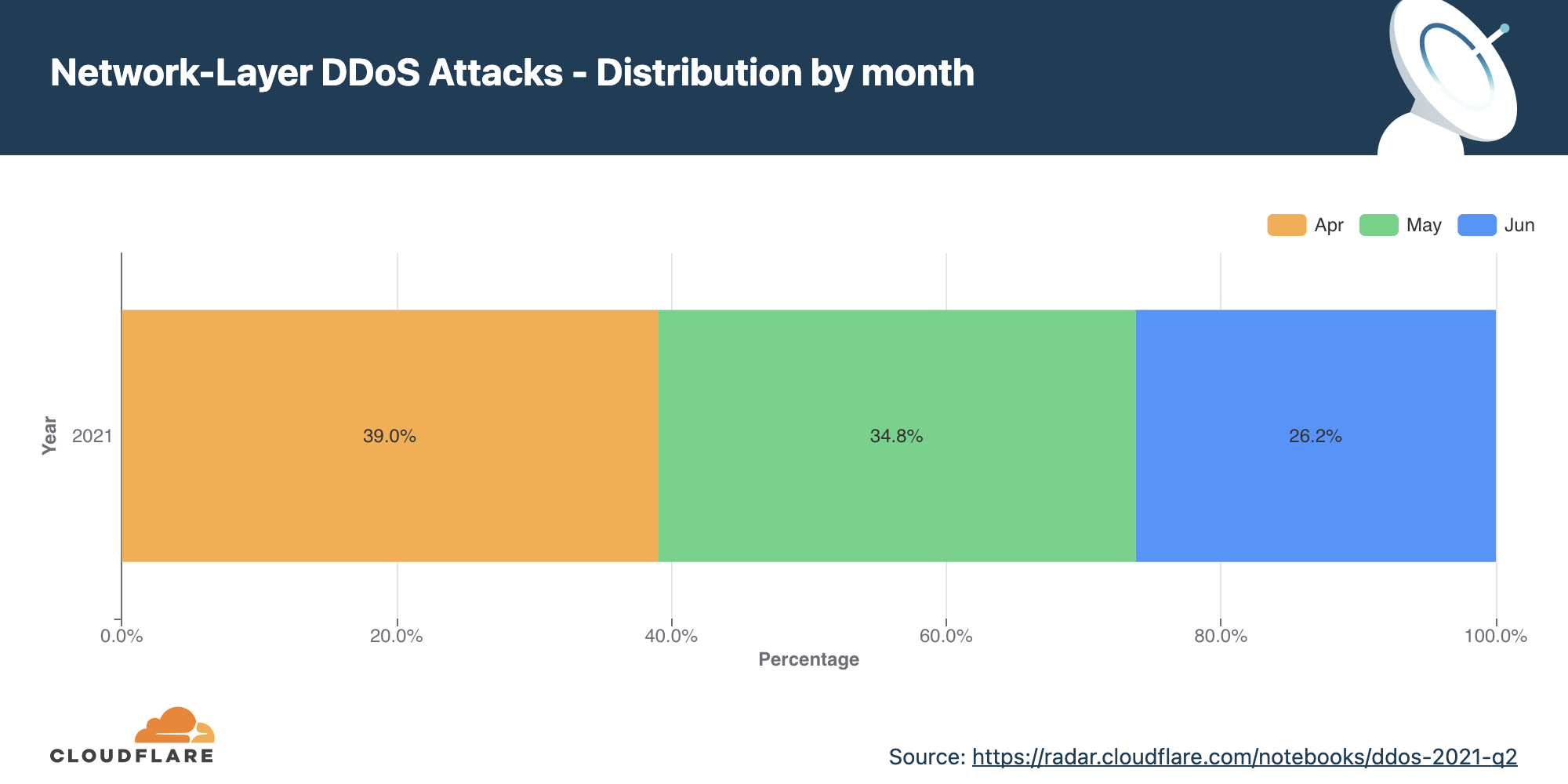

Die obige Grafik zeigt die Verteilung der DDoS-Angriffe auf der Netzwerkebene im Q2 2021.

Verteilung der Angriffe nach Größe (Paketrate und Bitrate)

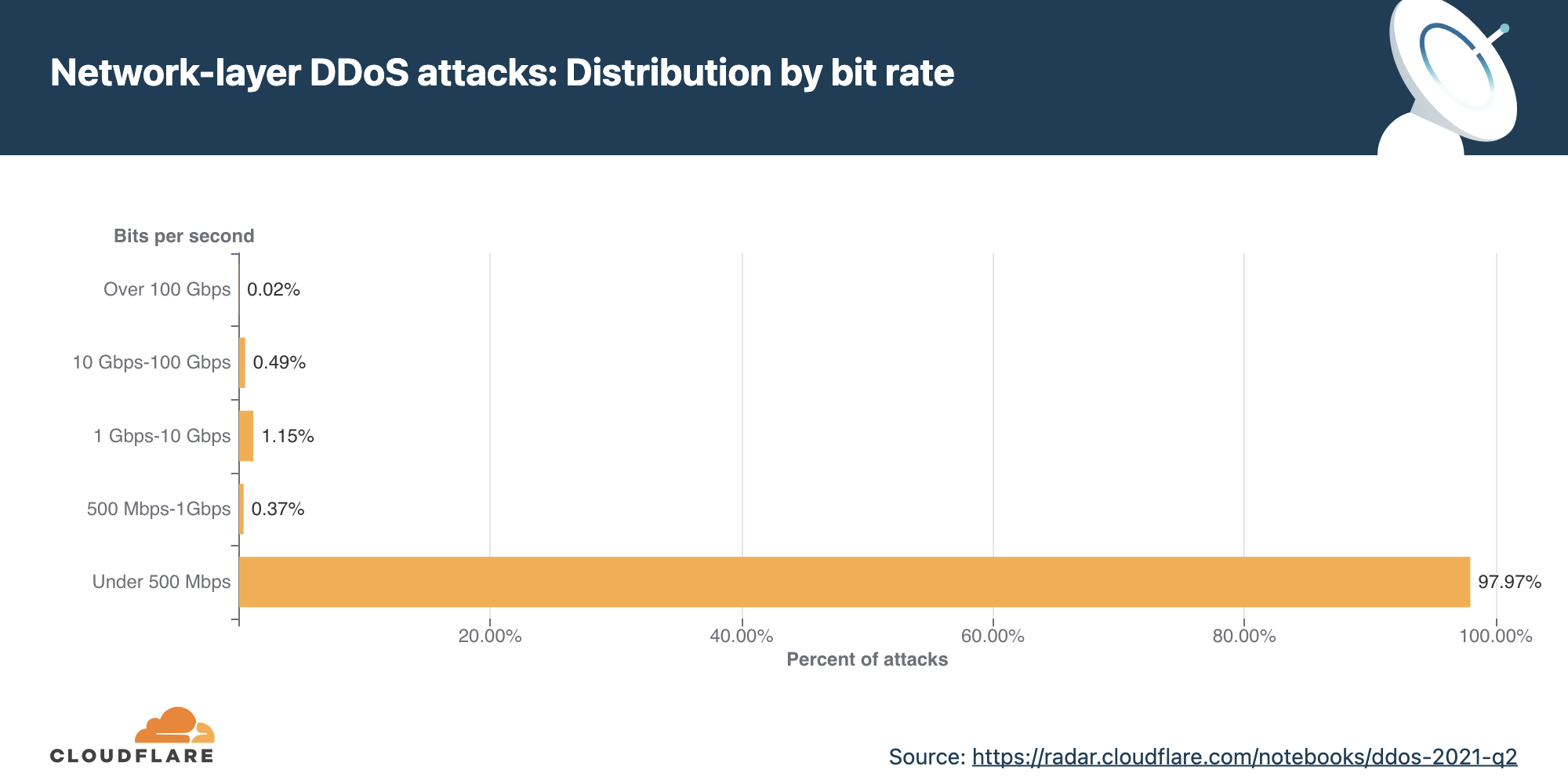

Es gibt verschiedene Möglichkeiten, die Größe eines L3/4-DDoS-Angriffs zu messen. Man kann sich das reine Volumen des Angriffs-Traffics ansehen, das als Bitrate (in Gigabits pro Sekunde, Gbit/s) ausgedrückt wird; oder man stellt auf die Paketrate (die Anzahl der pro Sekunde gelieferten Datenpakete, Mpps) ab. Angriffe mit hohen Bitraten sollen die Internetverbindung auslasten, während man mit hohen Paketraten die Router oder andere Inline-Hardwaregeräte an ihre Grenzen bringen möchte.

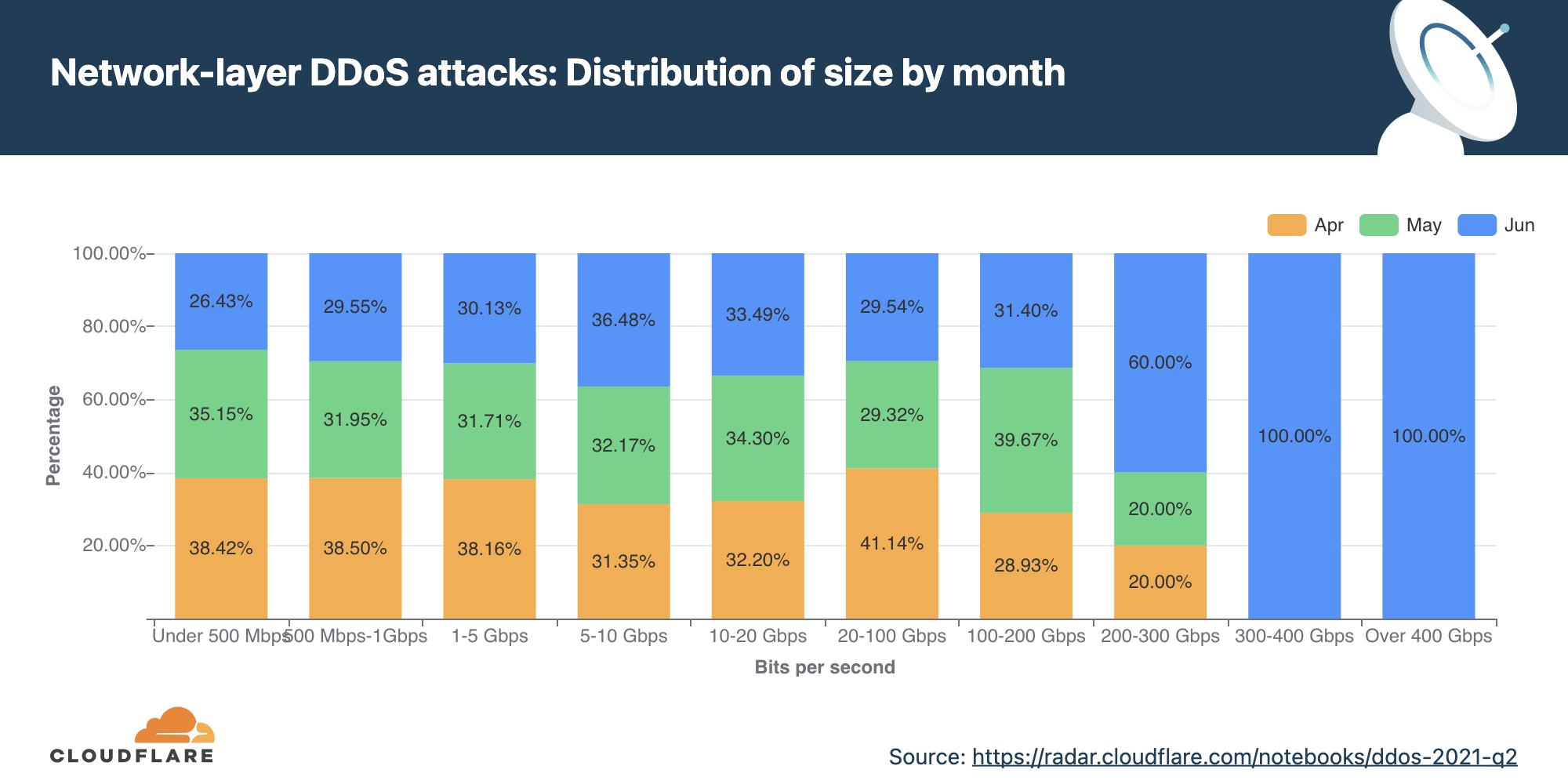

Die Verteilung der Angriffe nach ihrer Größe (in Bitrate) und dem Monat ist unten dargestellt. Wie in der Grafik zu sehen ist, wurden alle Angriffe über 300 Gbit/s im Monat Juni beobachtet.

Gemessen an der Bitrate machten Angriffe mit weniger als 500 Mbit/s die Mehrheit aller im Q2 2021 beobachteten DDoS-Angriffe aus.

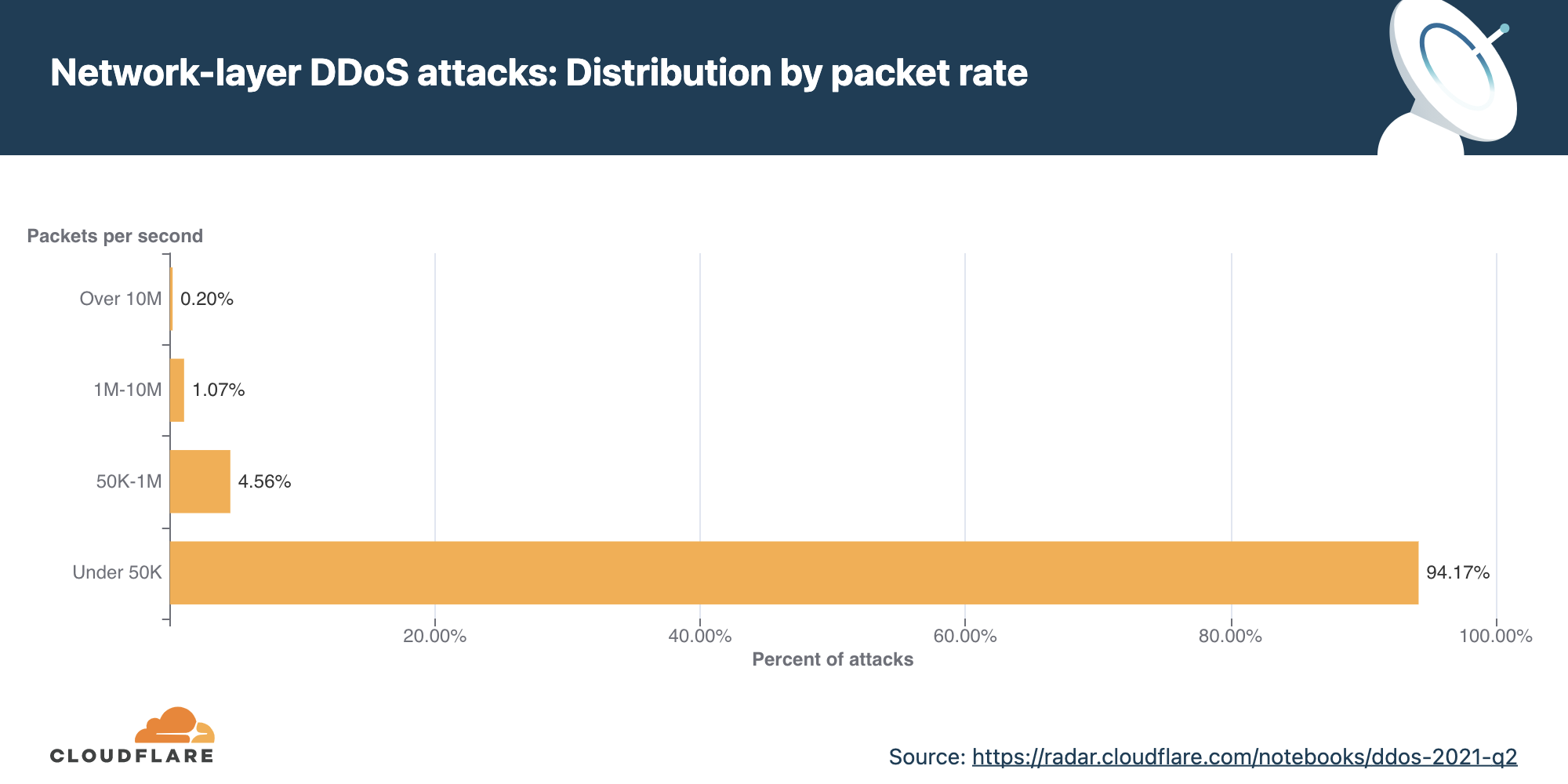

Ähnliches zeigt sich bei Betrachtung der Paketrate: Fast 94 % der Angriffe lagen unter 50.000 pps. Obwohl Angriffe von 1-10 Mio. pps nur 1 % aller beobachteten DDoS-Angriffe ausmachten, ist diese Zahl um 27,5 % höher als im letzten Quartal, was darauf hindeutet, dass auch größere Angriffe nicht abnehmen.

Beachten Sie, dass Angriffe unter 500 Mbit/s und 50.000 pps im Vergleich zu anderen, für Schlagzeilen sorgenden Großangriffen zwar „klein“ erscheinen mögen, aber oft ausreichen, um große Störungen für Internetwebsites zu verursachen, die nicht durch einen cloudbasierten DDoS-Schutzdienst geschützt sind. Viele Unternehmen erhalten von ihren Providern Uplinks mit einer Bandbreitenkapazität von weniger als 1 Gbit/s. Wenn man davon ausgeht, dass auch der legitime Traffic über deren öffentliche Netzwerkschnittstelle laufen muss, wird klar, dass auch DDoS-Angriffe mit weniger als 500 Mbit/s oft in der Lage sind, exponierte Internetwebsites lahmzulegen.

Verteilung nach Angriffsdauer

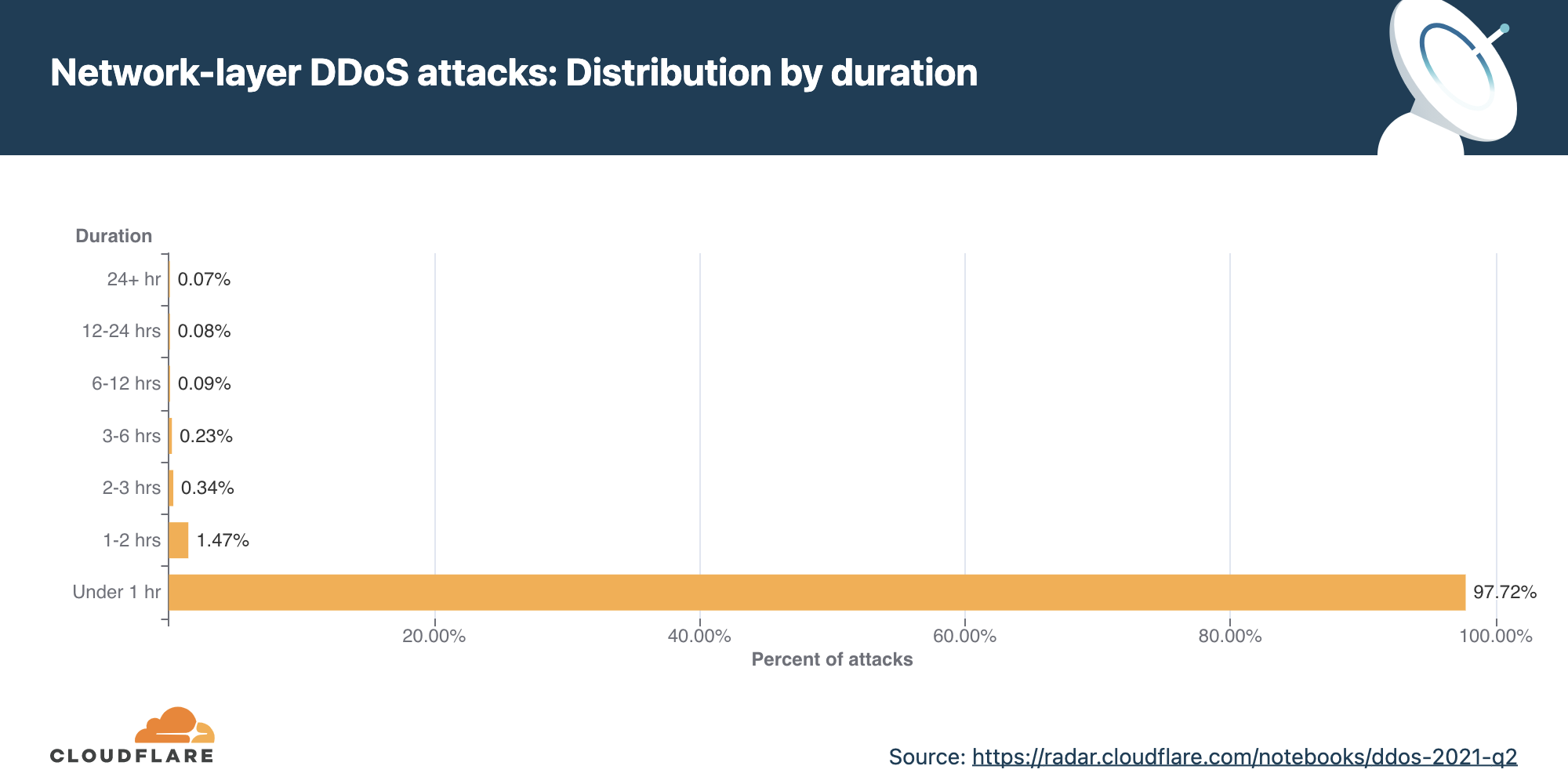

Cloudflare verzeichnet weiterhin einen hohen Anteil an DDoS-Angriffen, die weniger als eine Stunde dauern. Im Q2 2021 dauerten über 97 % aller DDoS-Angriffe weniger als eine Stunde.

Derartige Blitzattacken sind ein Versuch, einen Schaden zu verursachen, ohne von DDoS-Abwehrsystemen erkannt zu werden. Lösungen zum Schutz vor DDoS-Attacken, die auf manuellen Analysen und Gegenmaßnahmen basieren, erweisen sich bei dieser Art von Angriffen gegebenenfalls als nutzlos, weil die Störung schon vorbei ist, bevor der Analyst den Angriffs-Traffic überhaupt identifiziert hat.

Alternativ kann mithilfe von Blitzattacken auch zuerst einmal getestet werden, wie gut das Angriffsziel geschützt ist. Tools zur Durchführung von Belastungstests und automatisierten DDoS-Attacken sind im Darknet ohne Weiteres erhältlich. Mit ihnen lassen sich zum Beispiel kurze SYN-Floods durchführen, gefolgt von einem weiteren schnellen Angriff mit einem anderen Angriffsvektor. Auf diese Weise können Hacker herausfinden, wie ihre Opfer sicherheitstechnisch aufgestellt sind, um dann größere und länger andauernde Angriffe mit höheren Datenmengen in die Wege zu leiten - welche mit hohen Kosten verbunden sind.

In anderen Fällen generieren die Angreifer kleine DDoS-Angriffe als Beweis und Warnung für die Zielorganisation, dass der Angreifer wirklich in der Lage ist, später echten Schaden anzurichten. Oft folgt dann eine Lösegeldforderung an das Zielunternehmen, in der eine Zahlung gefordert wird. Ansonsten würde ein Angriff erfolgen, der die Netzwerkinfrastruktur noch gründlicher lahmlegen könnte.

Dies unterstreicht die Notwendigkeit eines stets aktiven, automatisierten DDoS-Schutzes. Lösungen zum Schutz vor DDoS-Angriffen, die auf manuellen Analysen und Gegenmaßnahmen basieren, erweisen sich bei dieser Art von Angriffen gegebenenfalls als nutzlos, weil die Störung schon vorbei ist, bevor der Analyst den Traffic überhaupt identifizieren konnte.

Verteilung der Angriffe nach Angriffsvektoren

Mit dem Begriff „Angriffsvektor“ bezeichnet man die Methode, die bei einer Attacke zur Anwendung kommt.

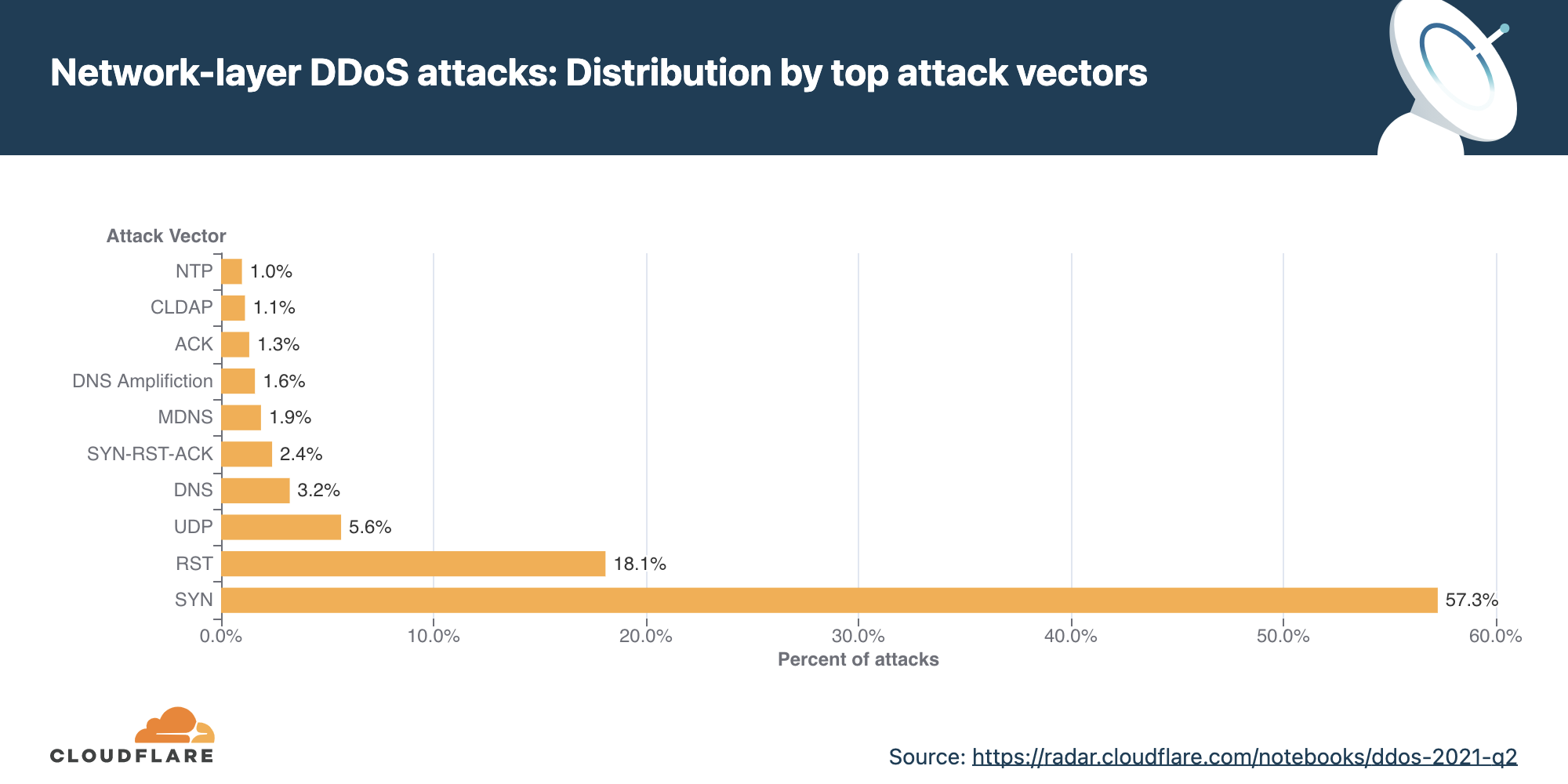

Wie in den vergangenen Quartalen beobachtet, sind Angriffe mit SYN-Floods und UDP-basierten Protokollen nach wie vor die beliebtesten Methoden der Angreifer.

Bei einem SYN-Flood-Angriff handelt es sich um eine DDoS-Attacke, die bei den Grundvoraussetzungen des TCP-Protokolls ansetzt. Der Aufbau einer zustandsabhängigen TCP-Verbindung zwischen einem Client und einem Server beginnt mit einem TCP-Handshake in drei Schritten: Der Client sendet zuerst ein Verbindungsanforderungspaket mit einem Synchronisierungsflag (SYN-Flag). Der Server antwortet mit einem Paket, das die Anforderung bestätigt (ACK - Acknowledgement) und seinerseits ein Synchronisierungsflag (SYN) enthält. Abschließend antwortet der Client wiederum mit einem Bestätigungspaket (ACK). Damit ist eine Verbindung aufgebaut und der Datenaustausch kann stattfinden, bis die Verbindung wieder abgebaut wird. Doch genau dieser zustandsabhängige Prozess kann von Hackern missbraucht werden, um Denial-of-Service-Attacken durchzuführen.

Dabei sendet der Angreifer immer wieder neue SYN-Pakete und versucht auf diese Weise, einen Server in die Knie zu zwingen oder die Routingtabelle, die den Status von TCP-Verbindungen enthält, zu überfüllen. Der Router antwortet mit einem SYN-ACK-Paket, weist jeder einzelnen Verbindung eine bestimmte Menge Speicherplatz zu und wartet vergeblich darauf, dass der Client mit dem abschließenden ACK-Paket antwortet. Wenn eine ausreichend hohe Anzahl an Verbindungen den Speicher des Routers komplett in Anspruch nimmt, ist er nicht mehr in der Lage, legitimen Clients weiteren Speicherplatz zuzuweisen: Der Router stürzt ab oder ist jedenfalls unfähig, Verbindungen zu den legitimen Clients aufzubauen – es kommt zu einer Dienstverweigerung (Denial of Service).

Neue Bedrohungen

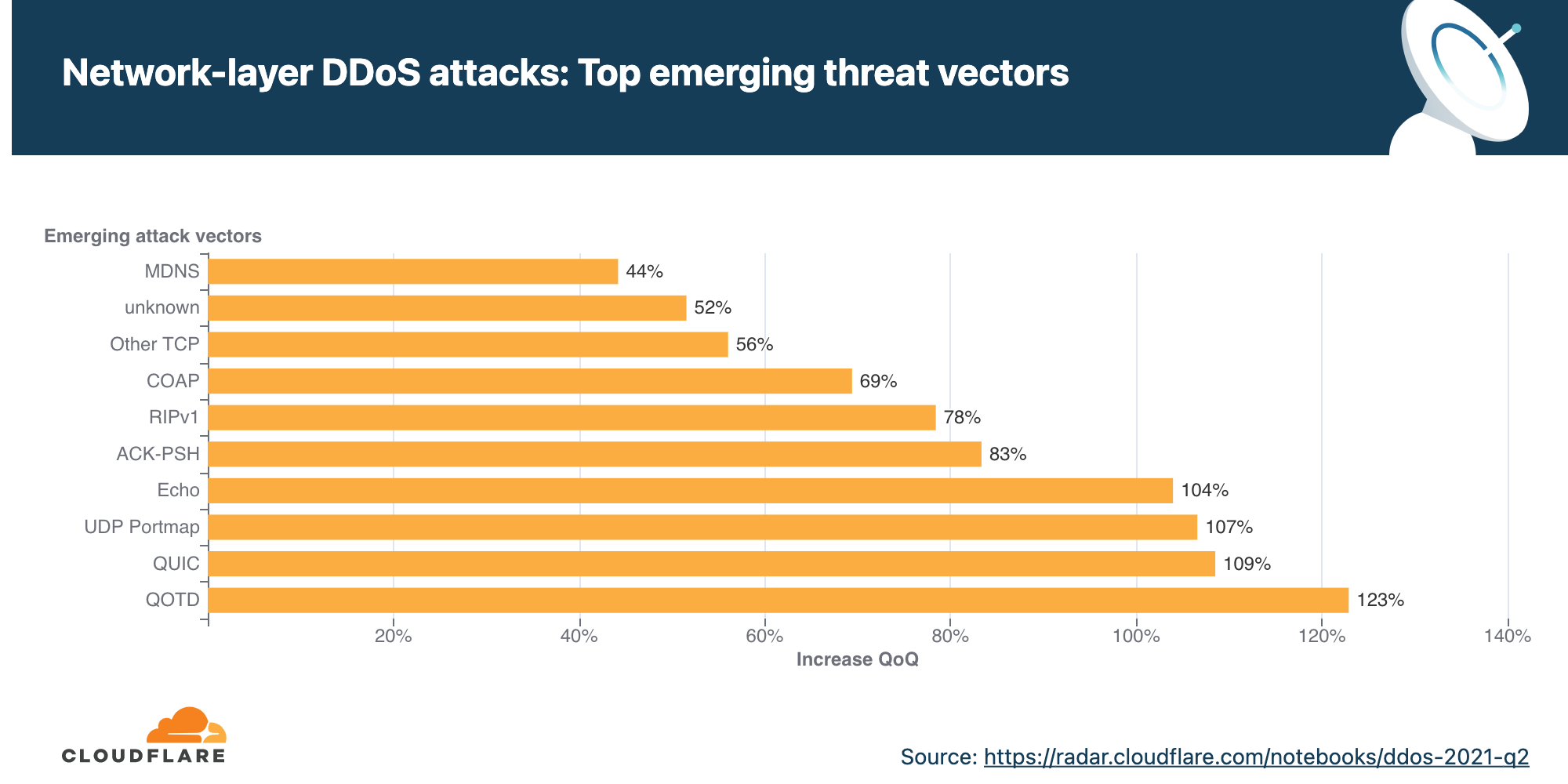

Zu den aufkommenden Bedrohungen gehörten DDoS-Amplification-Angriffe, die den Quote of the Day (QOTD) Dienst missbrauchen, der im Quartalsvergleich um 123 % anstieg. QOTD wurde in RFC-865 (1983) definiert und kann entweder über das UDP- oder TCP-Protokoll gesendet werden. Es wurde ursprünglich für die Fehlersuche und als Messwerkzeug entwickelt, wobei es keine spezifische Syntax für das Zitat gibt. Der RFC empfiehlt jedoch die Verwendung von ASCII-Zeichen und die Begrenzung der Länge auf 512 Zeichen.

Darüber hinaus haben wir im Quartalsvergleich einen Anstieg von 107 % bei UDP Portmap- und Echo-Angriffen festgestellt –– allesamt sehr alte Angriffsvektoren. Dies könnte darauf hindeuten, dass Angreifer alte Methoden und Angriffstools wieder hervorkramen, um zu versuchen, Schutzsysteme zu überwinden.

Wie wir in den vergangenen Quartalen gesehen haben, nimmt die Akzeptanz des QUIC-Protokolls weiter zu. Folglich nehmen auch die Angriffe über QUIC zu, genauer gesagt Flood- und Amplification-Angriffe von Nicht-QUIC-Traffic an Orten, an denen wir QUIC-Traffic erwarten. Im Q2 2021 stiegen diese Arten von Angriffen um 109 % im Vergleich zum Vorquartal. Dieser anhaltende Trend könnte darauf hindeuten, dass Angreifer versuchen, die QUIC-ausgewiesenen Ports und Gateways in die Netzwerke von Unternehmen zu missbrauchen - auf der Suche nach Schwachstellen und Sicherheitslücken.

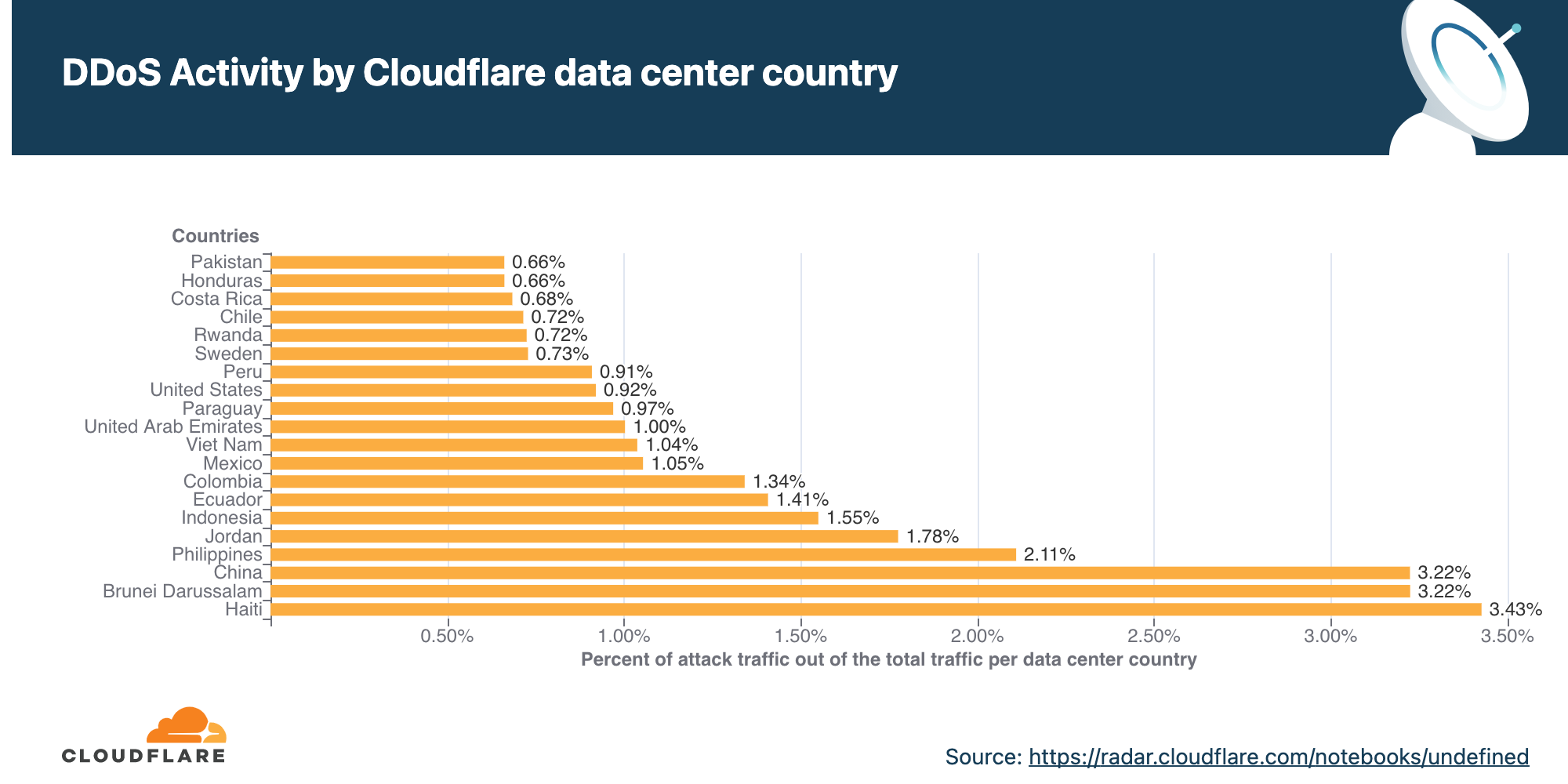

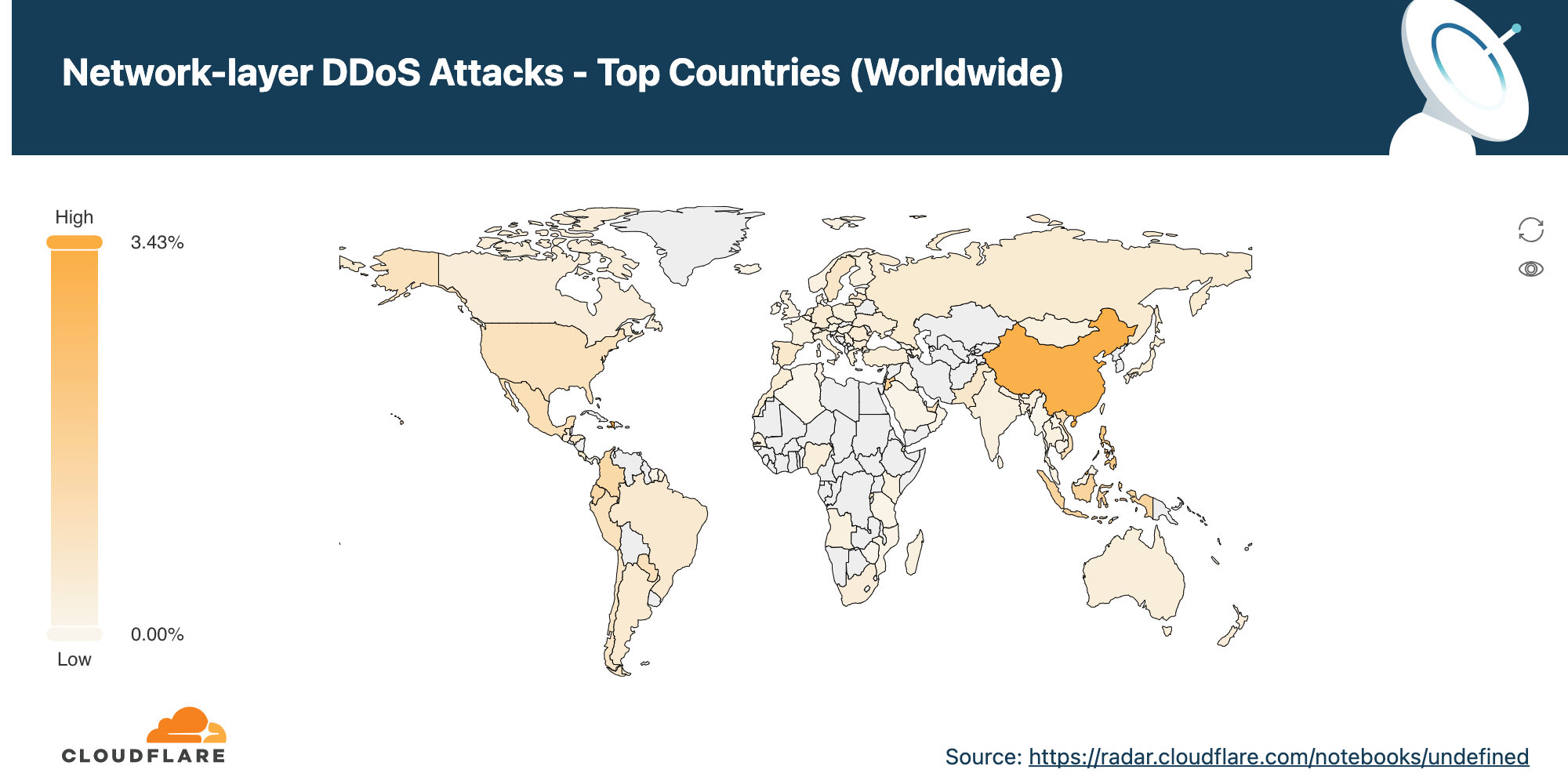

Aufschlüsselung der DDoS-Angriffe nach Standort der Cloudflare Rechenzentren

Im Q2 2021 beobachtete unser Rechenzentrum in Haiti den größten Prozentsatz an DDoS-Angriffs-Traffic auf der Netzwerkebene, gefolgt von Brunei (fast 3 von 100 Paketen waren Teil eines Angriffs) und China.

Beachten Sie, dass wir bei der Analyse von DDoS-Angriffen auf der Netzwerkebene den Traffic nach den Standorten der Cloudflare-Edge-Rechenzentren einordnen, in denen der Traffic aufgenommen wurde, und nicht nach der Quell-IP. Der Grund dafür ist, dass Angreifer bei Angriffen auf der Netzwerkebene die Quell-IP-Adresse spoofen (verfälschen) können, um die Angriffsquelle zu verschleiern und Zufälligkeit in die Angriffseigenschaften zu bringen. Für einfache DDoS-Schutzsysteme wird es dadurch schwieriger, den Angriff zu blockieren. Würde das Land auf Grundlage einer gefälschten Quell-IP abgeleitet, hätte das eine Verfälschung der Ergebnisse zur Folge. Das Problem der gefälschten IPs wird dadurch gelöst, dass die Angriffsdaten nach dem Standort des Rechenzentrums von Cloudflare angezeigt werden, in dem der Angriff beobachtet wurde. In unserem Bericht bieten wir geografisch genaue Angaben, weil wir Rechenzentren in über 200 Städten auf der ganzen Welt unterhalten.

Auf dem Dashboard des Radar DDoS Report sehen Sie eine interaktive Karte, mit der Sie sich einen Überblick über alle Regionen und Länder verschaffen können.

Ein Hinweis zu Ransomware und Ransom-DDoS — eine wachsende globale Bedrohung

In den letzten Wochen gab es wieder einen starken Anstieg von Cyber-Bedrohungen mit Lösegeldforderungen: Ransomware und Ransom-DDoS (RDDoS).

Was also ist Ransomware und Ransom-DDoS, und wie unterscheiden sie sich?

Ransomware ist eine bösartige Software, die die Systeme und Datenbanken eines Unternehmens verschlüsselt und sie damit unzugänglich und unbrauchbar macht. Malware wird in der Regel über Phishing-E-Mails in die Systeme eines Unternehmens eingeschleust, indem Mitarbeiter dazu verleitet werden, auf einen Link zu klicken oder eine Datei herunterzuladen. Sobald die Malware auf dem Gerät des Mitarbeiters installiert ist, verschlüsselt sie das Gerät und kann sich auf das gesamte Netzwerk mit den Servern des Unternehmens und den Geräten der Mitarbeiter ausbreiten. Der Angreifer verlangt Geld, in der Regel in Form von Bitcoin, damit die Systeme wieder entschlüsselt und der Organisation wieder Zugriff auf deren Systeme gewährt wird.

Im Gegensatz zu einem Ransomware-Angriff werden bei einem Ransom-DDoS-Angriff die Systeme eines Unternehmens nicht verschlüsselt; die Angreifer versuchen lediglich, die Systeme auszuschalten, wenn das Lösegeld nicht gezahlt wird. Was Ransom-DDoS-Angriffe noch gefährlicher macht ist die Tatsache, dass der Angreifer keinen Zugriff auf die internen Systeme eines Unternehmens benötigt, bevor die Angriffe ausgeführt werden. Bei einer starken DDoS-Schutzstrategie hat ein Ransom-DDoS-Angriff jedoch wenig bis keine Auswirkungen auf Unternehmen.

Ransomware und Ransom-DDoS-Bedrohungen betreffen die meisten Branchen in aller Welt — die Finanzbranche, das Transportwesen, die Öl- und Gasindustrie, Konsumgüter und sogar das Bildungs- und Gesundheitswesen.

Entitäten, die sich als „Fancy Lazarus“, „Fancy Bear“, „Lazarus Group“ und „REvil“ ausgeben, starten erneut Ransomware- und Ransomware-DDoS-Angriffe gegen die Websites und Netzwerkinfrastruktur von Unternehmen, wenn nicht innerhalb einer bestimmten Frist ein Lösegeld gezahlt wird. Bei DDoS-Bedrohungen wird vor der Lösegeldforderung in der Regel ein kleiner DDoS-Angriff als eine Art Demonstration gestartet. Der Demonstrationsangriff erfolgt typischerweise über UDP und dauert etwa 30-120 Minuten.

Die Lösegeldforderung wird in der Regel an die gängigen Gruppen-E-Mail-Aliase des Unternehmens gesendet, die online öffentlich zugänglich sind, wie z. B. noc@, support@, help@, legal@, abuse@ usw. In mehreren Fällen ist sie im Spam gelandet. In anderen Fällen haben wir erlebt, dass Mitarbeiter die Lösegeldforderung als Spam missachteten, was die Reaktionszeit des Unternehmens verlängerte und zu weiteren Schäden an ihren Internetwebsites und -anwendungen führte.

Cloudflare empfiehlt Unternehmen, welche eine Drohung oder Lösegeldforderung erhalten haben, wiefolgt zu handeln:

- Geraten Sie nicht in Panik. Wir empfehlen Ihnen, das Lösegeld nicht zu bezahlen: Die Zahlung von Lösegeld ermutigt und finanziert böswillige Akteure bloß weiter. Es gibt auch keine Garantie, dass Sie nicht trotzdem wieder angegriffen werden.

- Kontaktieren Sie die örtlichen Strafverfolgungsbehörden: Seien Sie bereit, eine Kopie des erhaltenen Lösegeldschreibens und andere Protokolle oder Paketerfassungen vorzulegen.

- Aktivieren Sie eine effektive DDoS-Schutzstrategie: Cloudbasierter DDoS-Schutz kann im Falle einer aktiven Bedrohung schnell aktiviert werden, und mit einem Team von Sicherheitsexperten an Ihrer Seite können Risiken schnell und effektiv bekämpft werden.

Hier ist ein kurzes Video von Cloudflare CTO John Graham-Cumming, das sich mit der Bedrohung durch Ransom-DDoS-Angriffe befasst.

Cloudflare schützt Hypixel vor einer massiven DDoS-Angriffskampagne

Bei Cloudflare waren unsere Teams im vergangenen Quartal außerordentlich damit beschäftigt, eine Vielzahl neuer und bestehender Kunden, die entweder einen Ransomware-Lösegeldforderung erhalten haben oder unter einem aktiven DDoS-Angriff standen, schnell in unseren Magic Transit Service einzubinden.

Ein solcher Kunde ist Hypixel Inc., das Entwicklungsstudio hinter dem weltweit größten Minecraft-Minigame-Server. Mit über 24 Mio. eindeutigen Logins bis heute und einem Weltrekord von 216.000+ gleichzeitigen Spielern auf dem PC arbeitet das Hypixel-Team hart daran, die Erfahrung von Millionen von Spielern auf der ganzen Welt zu verbessern.

Die Gaming-Industrie ist oft Gegenstand einiger der größten volumetrischen DDoS-Angriffe – und als eine der bekanntesten Marken ist Hypixel besonders vielen Angriffen ausgesetzt. Verfügbarkeit und Hochperformanz sind für das Funktionieren der Hypixel Server von grundlegender Bedeutung. Jede wahrgenommene Ausfallzeit oder spürbare Verzögerung könnte dazu führen, dass massenhaft Spieler den Dienst verlassen.

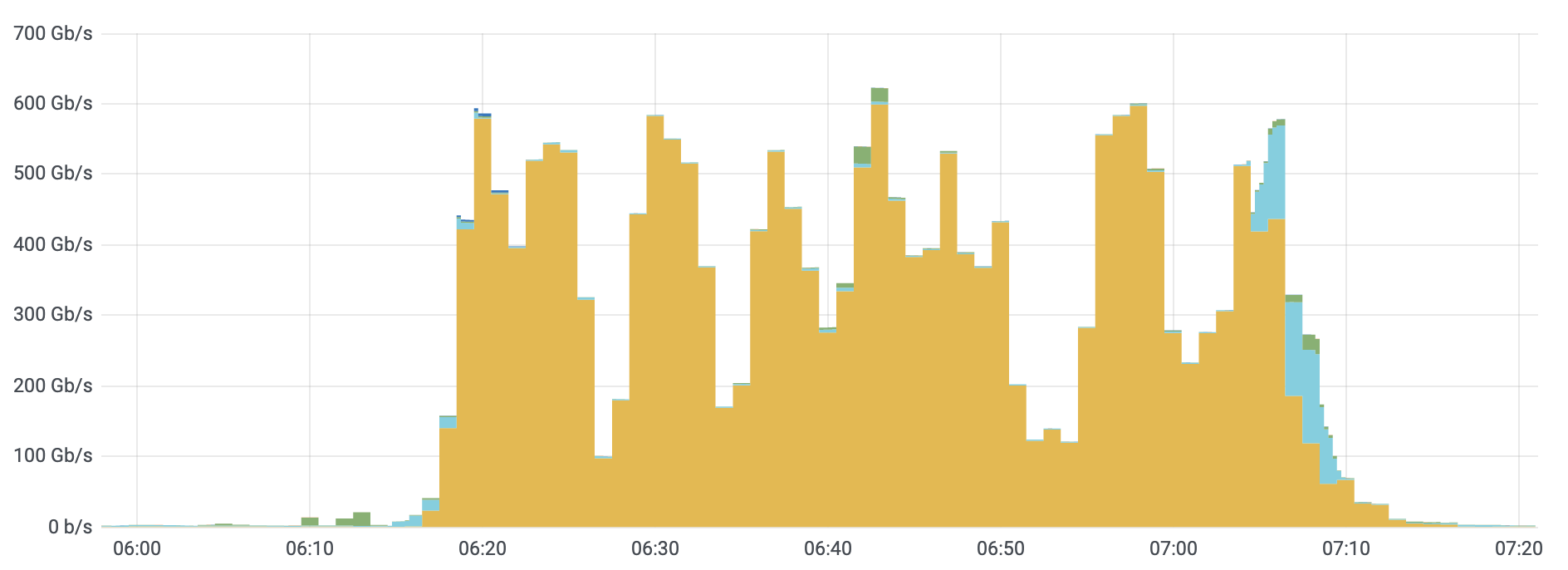

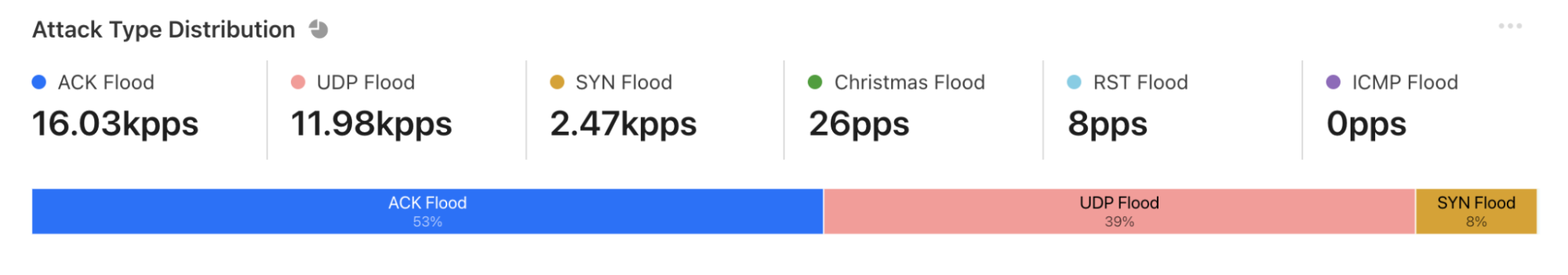

Als Hypixel einer massiven DDoS-Angriffskampagne ausgesetzt war, wandte sich das Unternehmen an Cloudflare, um seine Services mit Cloudflare um Magic Transit zu erweitern, Cloudfares BGP-basierten DDoS-Schutzservice für die Netzwerkinfrastruktur. Nach einem schnellen Onboarding über Nacht war Cloudflare automatisch in der Lage, DDoS-Angriffe auf ihr Netzwerk zu erkennen und abzuwehren — einige davon waren weit über 620 Gbit/s. Der DDoS-Angriff umfasste hauptsächlich TCP-Floods und UDP-Amplification-Angriffe. In der Grafik stellen die verschiedenen Farben die verschiedenen Cloudflare-Systeme dar, die zur Erkennung und Abwehr des Multi-Vektor-Angriffs beitragen – dies unterstreicht den Wert unseres mehrschichtigen DDoS-Ansatzes.

Selbst als sich die Angriffsmuster in Echtzeit änderten, schirmte Magic Transit das Netzwerk von Hypixel ab. Da der gesamte saubere Traffic über das hochperformante Netzwerk von Cloudflare mit niedriger Latenz geroutet wurde, bemerkten die Benutzer von Hypixel keine Veränderung des Spielerlebnisses — selbst während eines aktiven volumetrischen DDoS-Angriffs.

Während der Angriffskampagne erkannte und entschärfte Cloudflare automatisch über 5.000 DDoS-Angriffe: 53 % waren ACK-Floods, 39 % waren UDP-basierte Angriffe und 8 % SYN-Floods.

„Wir hatten mehrere Angriffe mit weit über 620 Gbit/s ohne jegliche Auswirkungen auf unsere Spieler. Ihr Spielerlebnis blieb unterbrechungsfrei und schnell, dank Cloudflare Magic Transit.“ - Simon Collins-Laflamme, CEO, Hypixel Inc.

Hypixel begann die Implementierung von Cloudflare-Produkten mit dem Einsatz von Cloudflare Spectrum zum Schutz ihrer Gaming-Infrastruktur vor DDoS-Angriffen. Mit dem Anwachsen der Nutzerbasis wurden weitere Cloudflare-Produkte eingeführt, um die Robustheit und Widerstandsfähigkeit der gesamten kritischen Infrastruktur zu stärken. Heute nutzt das Unternehmen mehrere Cloudflare-Produkte, darunter CDN, Rate Limiting, Spectrum, Argo Smart Routing, und Load Balancing, um eine sichere Infrastruktur aufzubauen, die Spielern auf der ganzen Welt die Echtzeit-Spielerlebnisse bietet, die sie benötigen.

Holen Sie sich ganzheitlichen Schutz vor Cyber-Angriffen jeglicher Art

DDoS-Angriffe stellen nur eine Facette der vielen Cyber-Bedrohungen dar, mit denen Unternehmen heute konfrontiert sind. Immer mehr Unternehmen machen sich den Zero-Trust-Ansatz zu eigen, was auch bedeutet, dass Einkäufer im Bereich Netzwerk und Sicherheit größeren Bedrohungen im Zusammenhang mit dem Netzwerkzugang gegenübersehen werden. Auch mit einem steigenden Anstieg von hochentwickelten Bot-basierten und Ransomware-Angriffen ist zu rechnen.

Wenn es bei Cloudflare um die Entwicklung neuer Produkte geht, wird Integration großgeschrieben. Cloudflare One ist eine Lösung, die Unternehmen nicht nur mithilfe eines Zero Trust-Sicherheitsmodells einen besseren Ansatz zum Schutz von Geräten, Daten und Anwendungen bietet, sondern auch weitreichend in unsere bestehende Plattform mit Sicherheits- und DDoS-Lösungen integriert wurde.

Tatsächlich bietet Cloudflare eine integrierte Lösung mit einem Spitzenangebot an Komponenten präsentieren, die von unterschiedlicher Seite Anerkennung gefunden haben – hier nur eine Auswahl:

- DDoS: „Leader“ im Bereich DDoS-Abwehr („The Forrester Wave™: DDoS Mitigation Solutions, Q1 2021“)1

- WAF: Cloudflare wurde im „Magic Quadrant for Web Application Firewalls“ von Gartner 2020 als „Challenger“ eingestuft (und kam dabei auf den ersten Platz in der Kategorie „Ability to Execute“ [Umsetzbarkeit]).3

- Zero Trust: Gemäß „Omdia Market Radar: Zero-Trust Access Report, 2020“ ist Cloudflare ein führender Anbieter.4

- Webschutz: Laut „Global Holistic Web Protection Market, 2020“ von Frost & Sullivan ist Cloudflare im Hinblick auf Innovation ein führender Anbieter.4

Cloudflares globales (und wachsendes) Netzwerk befindet sich in einer einzigartigen Position, um DDoS-Schutz und andere Sicherheits-, Performance- und Zuverlässigkeits-Services mit unvergleichlicher Größe, Geschwindigkeit und Intelligenz bereitzustellen.

Wenn Sie weitere Informationen zu Cloudflares DDoS-Lösung wünschen, kontaktieren Sie uns oder legen Sie gleich los.

____

1Forrester Wave™: „DDoS Mitigation Solutions, Q1 2021“, Forrester Research, Inc., 3. März 2021. Zugriff auf den Bericht unter https://www.cloudflare.com/de-de/forrester-wave-ddos-mitigation-2021/

2Gartner, „Magic Quadrant for Web Application Firewalls“, Analysten: Jeremy D'Hoinne, Adam Hils, John Watts, Rajpreet Kaur, 19. Oktober 2020. https://www.cloudflare.com/de-de/gartner-mq-waf-2020/

3 https://www.cloudflare.com/de-de/lp/omdia-zero-trust/

6https://www.cloudflare.com/de-de/lp/frost-radar-holistic-web/