Aktualisierung vom 24. Juni 2022: Wir haben das Botnetz, das einen DDoS-Angriff mit 26 Millionen Anfragen pro Sekunde ausgeführt hat, „Mantis“ getauft, nach dem Fangschreckenkrebs: klein, aber sehr schlagkräftig. „Mantis“ war in der vergangenen Woche besonders aktiv und hat sowohl VoIP-Anwendungen als auch Kryptowährungswebsites mit HTTP-DDoS-Attacken von bis zu 9 Millionen Anfragen pro Sekunde ins Visier genommen.

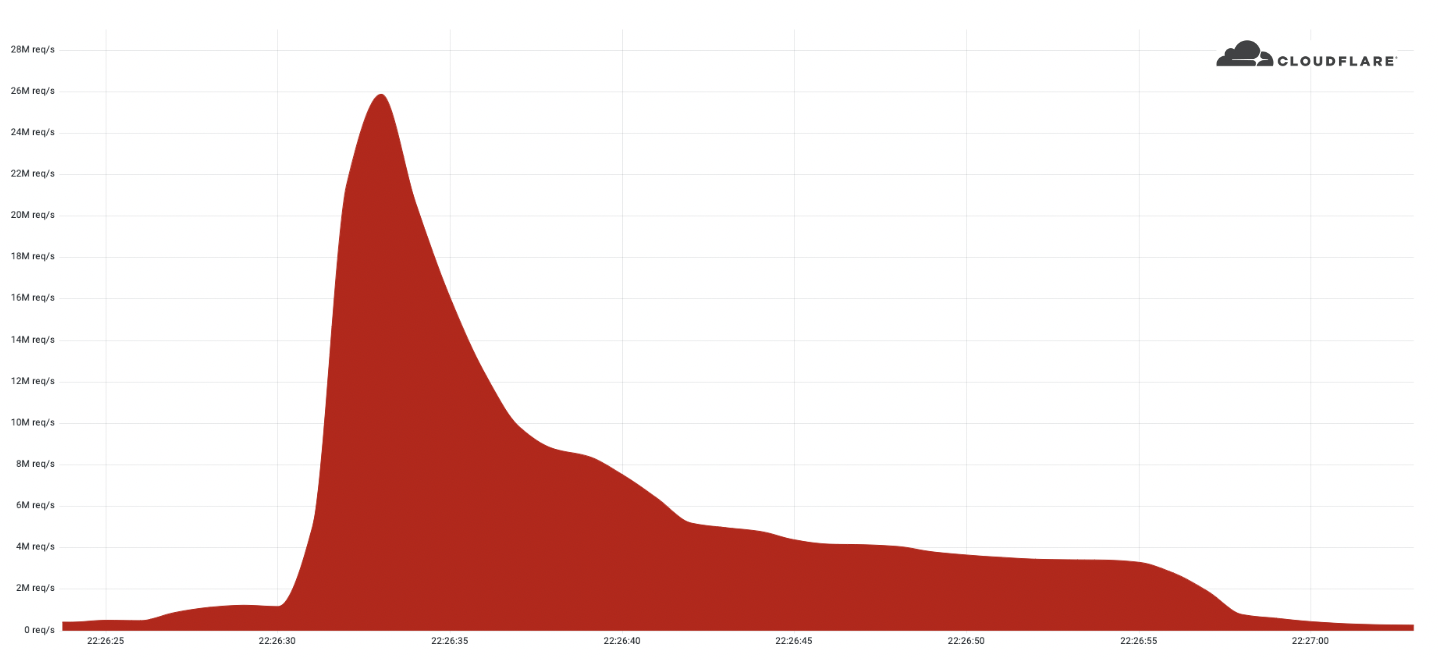

Letzte Woche hat Cloudflare einen DDoS-Angriff mit 26 Millionen Anfragen pro Sekunde automatisch erkannt und abgewehrt. Dabei handelte es sich um die größte HTTPS-DDoS-Attacke, die jemals verzeichnet wurde.

Der Angriff zielte auf eine Kunden-Website ab, die den Free-Tarif von Cloudflare nutzt. Ähnlich wie ein vorangegangener Überfall mit 15 Millionen Anfragen pro Sekunde ging auch dieser seinen Ursprung im Wesentlichen nicht bei Internetdienstleistern, sondern bei Cloud-Providern. Das lässt darauf schließen, dass statt weitaus weniger mächtigen IoT (Internet of Things)-Geräten hier virtuelle Maschinen und leistungsstarke Server für den Angriff gekapert und eingesetzt wurden.

Nie dagewesene Dimension

Vergangenes Jahr wurde ein Rekord-Angriff nach dem anderen verzeichnet. Im August 2021 etwa machten wir eine HTTP-DDoS-Attacke mit 17,2 Millionen Anfragen pro Sekunde öffentlich und im April 2022 einen HTTPS-DDoS-Angriff mit 15 Millionen Anfragen pro Sekunde. Diese wurden jeweils von unserem verwalteten Regelsatz für HTTP-DDoS-Attacken automatisch erkannt, der sich auf unserer autonomes DDoS-Schutzsystem an der Edge stützt.

Der DDoS-Angriff mit 26 Millionen Anfragen pro Sekunde wurde von einem kleinen, aber mächtigen Botnetz aus 5.067 Geräten ausgeführt. Auf dem Höhepunkt gingen von jedem Knoten ungefähr 5.200 Anfragen pro Sekunde aus. Zum Vergleich haben wir ein anderes, weitaus größeres, aber weniger wirkungsvolles Botnetz mit mehr als 730.000 Geräten verfolgt. Dieses war nicht in der Lage, mehr als eine Million Anfragen pro Sekunde zu generieren. Im Durchschnitt waren es nur ungefähr 1,3 Anfragen pro Sekunde und Gerät. Kurz gesagt verfügte das erste Botnetz aufgrund seiner virtuellen Maschinen und Server über eine im Schnitt 4.000 Mal höhere Schlagkraft.

Zu vermerken ist auch, dass dieser Angriff über HTTPS ausgeführt wurde. Solche DDoS-Überfälle sind aufgrund der erforderlichen Rechenressourcen teurer, weil der Aufbau einer sicheren verschlüsselten TLS-Verbindung mit höheren Kosten verbunden ist. Der finanzielle Aufwand ist nicht nur für die Angreifer höher, sondern auch für die Opfer, die die Attacke abwehren müssen. Wir haben in der Vergangenheit sehr große Angriffe über (unverschlüsselte) HTTP-Verbindungen registriert, doch diese Attacke stach aufgrund der für ihren Maßstab benötigten Ressourcen aus der Masse heraus.

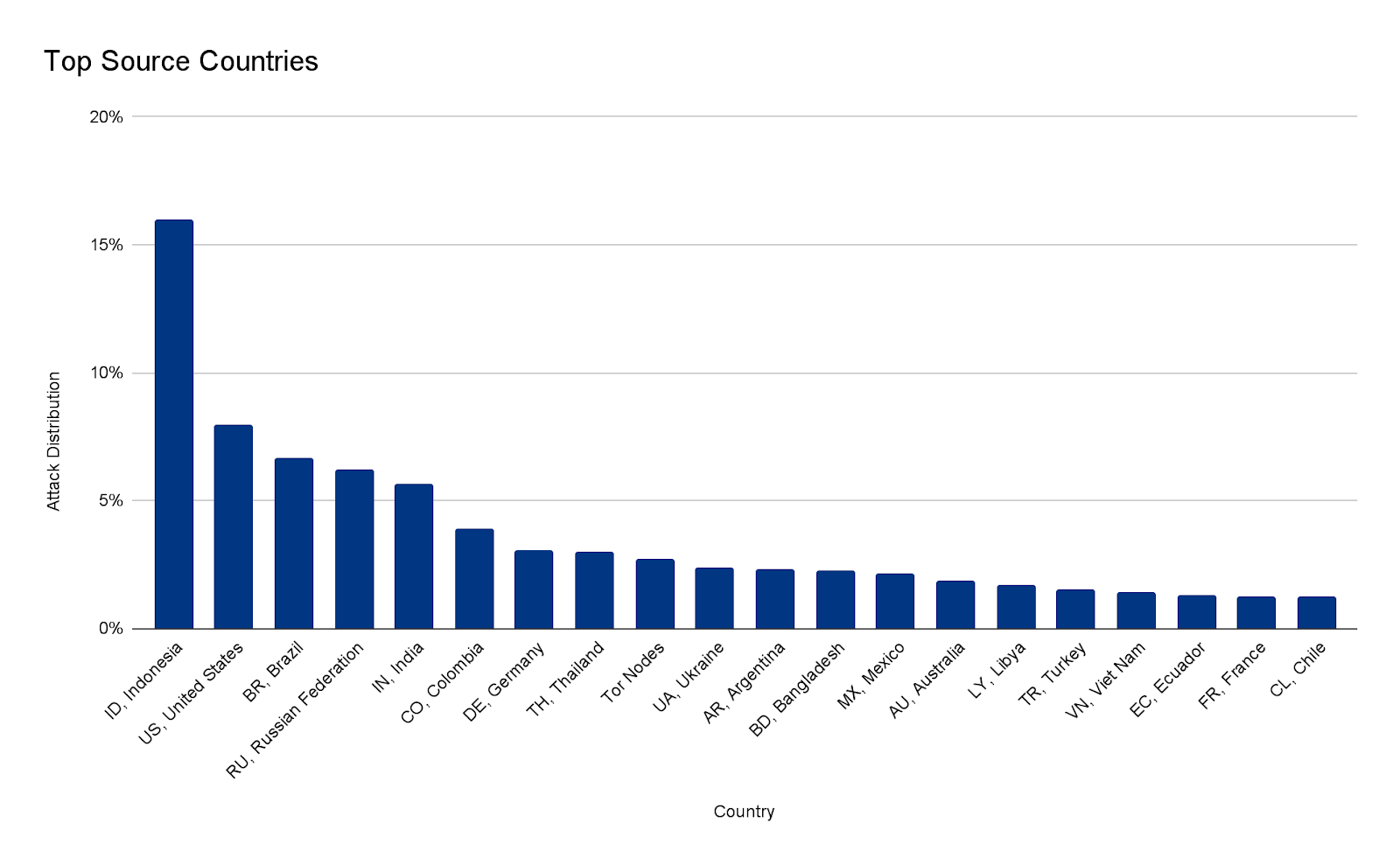

Innerhalb von nicht einmal 30 Sekunden erzeugte dieses Botnetz über 212 Millionen HTTPS-Anfragen, die aus mehr als 1.500 Netzwerken in 121 Ländern stammten. Die größte Rolle spielten dabei Indonesien, die Vereinigten Staaten, Brasilien und Russland. Rund 3 % des Angriffs gingen von Tor-Knoten aus.

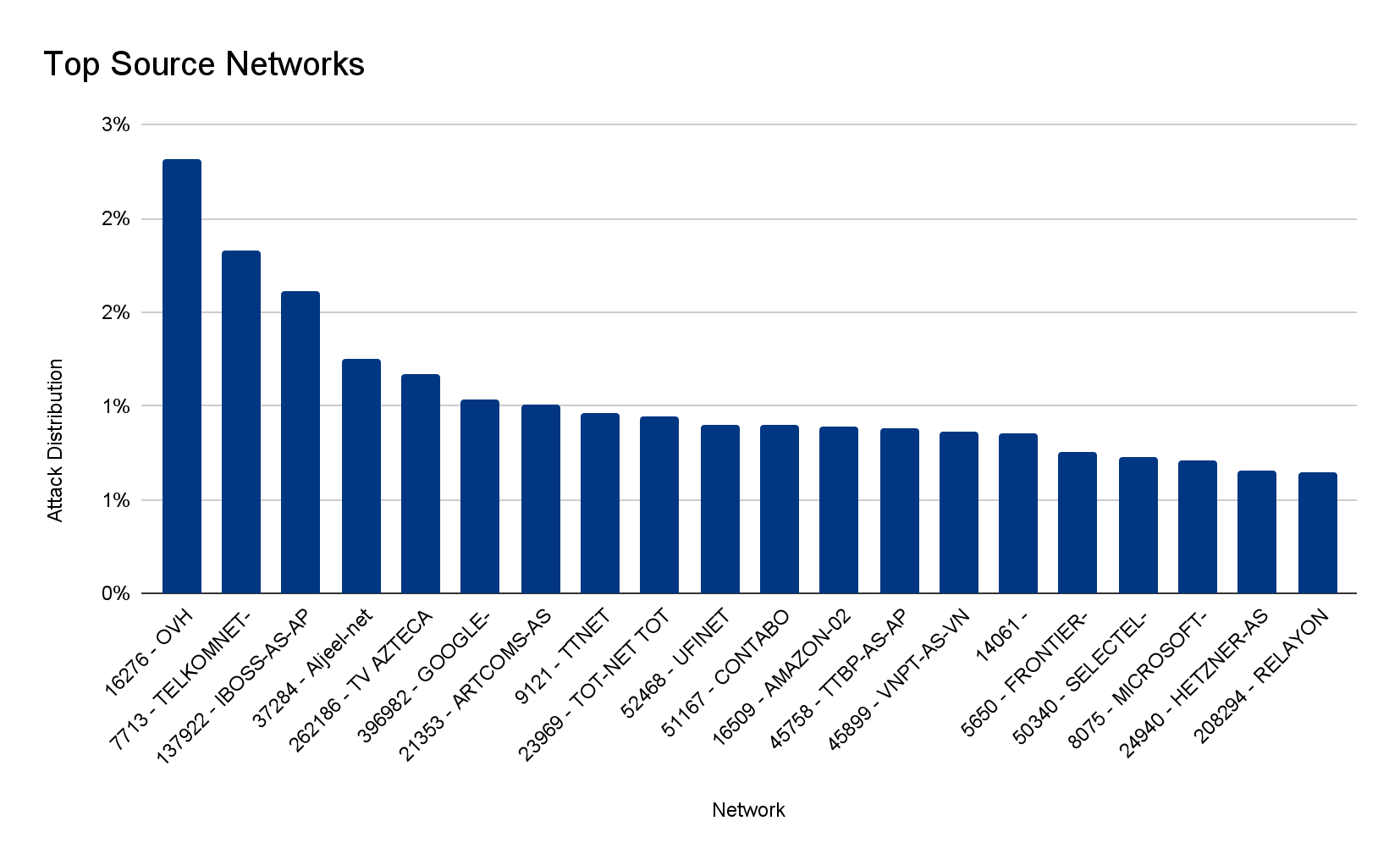

Die wichtigsten Ursprungsnetzwerke waren OVH (Autonomous System Number [ASN] 16276) aus Frankreich, Telkomnet (ASN 7713) aus Indonesien, iboss (ASN 137922) aus den USA und Ajeel (ASN 37284) aus Libyen.

Die DDoS-Bedrohungslandschaft

Wer sich mit der Abwehr von DDoS-Angriffen beschäftigt, muss zunächst die zugehörige Bedrohungslandschaft durchdringen. Wie unser aktueller Bericht zu DDoS-Trends zeigt, sind die meisten Attacken klein, d. h. es handelt sich um Cybervandalismus. Doch auch damit lässt sich Websites schwerer Schaden zufügen. Großangriffe wiederum nehmen an Umfang und Häufigkeit zu, sind aber nach wie vor kurz und schnell. Die Angreifer versuchen, mit ihrem Botnetz nur einmal und zügig, dafür aber mit voller Wucht zuzuschlagen, um nach Möglichkeit unter dem Radar zu bleiben.

DDoS-Attacken mögen von Menschen eingeleitet werden, ausgeführt werden sie jedoch von Maschinen. Bis auf der anderen Seite ein Mensch darauf reagieren kann, sind sie womöglich schon wieder vorüber. Und selbst eine kurze Attacke kann deutlich längere Netzwerk- und Anwendungsausfälle zur Folge haben, die Einnahmeverluste und Imageschäden bedeuten. Aus diesem Grund wird empfohlen, Websites und Internetanwendungen durch einen dauerhaft aktiven, automatischen Abwehrdienst zu schützen, der Angriffe ohne menschliches Zutun erkennen und neutralisieren kann.

Unser Ziel: ein besseres Internet

Bei Cloudflare wird unser Handeln grundsätzlich von dem Ziel bestimmt, ein besseres Internet zu schaffen. Daraus leitet sich auch die Vision des DDoS-Teams ab: Wir wollen, dass DDoS-Angriffe in der Zukunft folgenlos bleiben. Daher bieten wir einen hinsichtlich Zeit und Volumen unbegrenzten Schutz. Unsere Tarife gelten unabhängig von Größe, Anzahl und Dauer der Angriffe. In der heutigen Zeit ist das besonders wichtig, weil gerade zu beobachten ist, dass die Attacken an Größe und Frequenz zunehmen.

Sie nutzen Cloudflare noch nicht? Starten Sie jetzt mit unseren Free- und Pro-Tarifen zum Schutz Ihrer Websites oder kontaktieren Sie uns für umfassenden DDoS-Schutz für Ihr gesamtes Netzwerk mit Magic Transit.