Willkommen zu unserem ersten DDoS-Bericht 2022 (insgesamt der neunte Bericht). Dieser Bericht enthält neue Datenpunkte und Erkenntnisse sowohl auf der Anwendungsebene als auch auf der Netzwerkebene, die zwischen Januar und März 2022 im globalen Cloudflare-Netzwerk beobachtet wurden.

Im ersten Quartal 2022 gab es einen massiven Anstieg der DDoS-Angriffe auf der Anwendungsebene. Die Gesamtzahl der DDoS-Angriffe auf der Netzwerkebene ging dagegen zurück. Trotz des Rückgangs verzeichneten wir einen Anstieg der volumetrischen DDoS-Angriffe um bis zu 645 % im Quartalsvergleich. Zudem konnten wir einen neuen Zero-Day-Reflection-Angriff mit einem Verstärkungsfaktor von 220 Milliarden Prozent abwehren.

Im russischen und ukrainischen Cyberspace waren Online-Medien und die Rundfunkmedien die am stärksten betroffenen Branchen. In unseren Cloudflare-Rechenzentren in Aserbaidschan und Palästina haben wir enorme Spitzen bei den DDoS-Aktivitäten festgestellt. Dies deutet auf die Präsenz von Botnetzen hin, die von innen heraus operieren.

Die wichtigsten Erkenntnisse auf einen Blick

Der russische und ukrainische Cyberspace

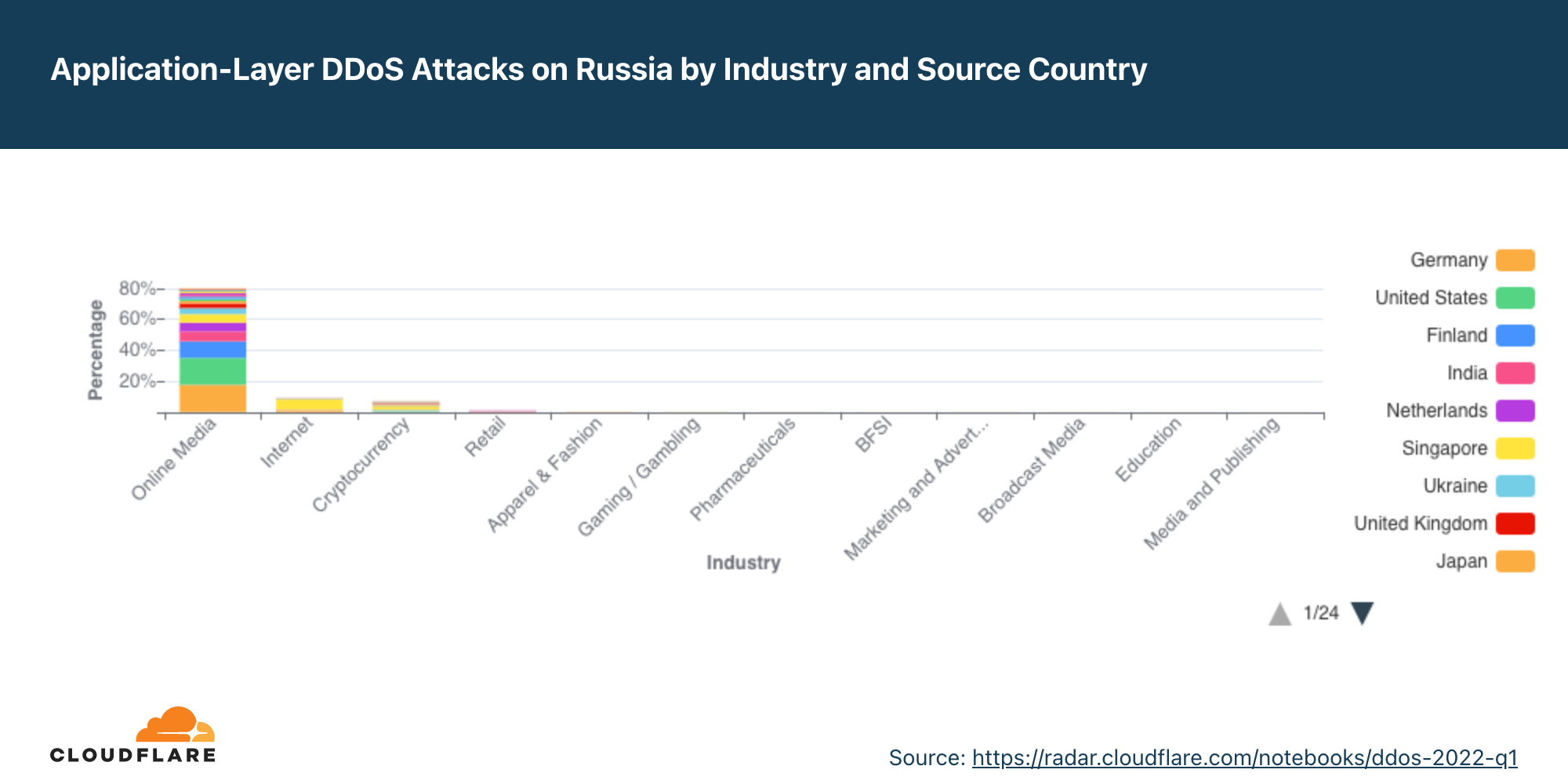

- In Russland waren Online-Medienunternehmen im ersten Quartal die am häufigsten ins Visier genommene Branche. Am zweithäufigsten wurde die Internetbranche angegriffen, danach die Branchen Kryptowährungen und der Einzelhandel. Viele Angriffe auf russische Unternehmen im Bereich Kryptowährung hatten ihren Ursprung in der Ukraine oder den USA. Doch auch aus Russland selbst kamen zahlreiche Angriffe.

- Die Mehrzahl der HTTP-DDoS-Angriffe, die auf russische Unternehmen abzielten, kamen aus Deutschland, den USA, Singapur, Finnland, Indien, den Niederlanden und der Ukraine. Wichtig zu beachten: Zu wissen, woher der Cyberangriffsverkehr kommt, ist nicht dasselbe wie zu wissen, wo sich der Angreifer befindet.

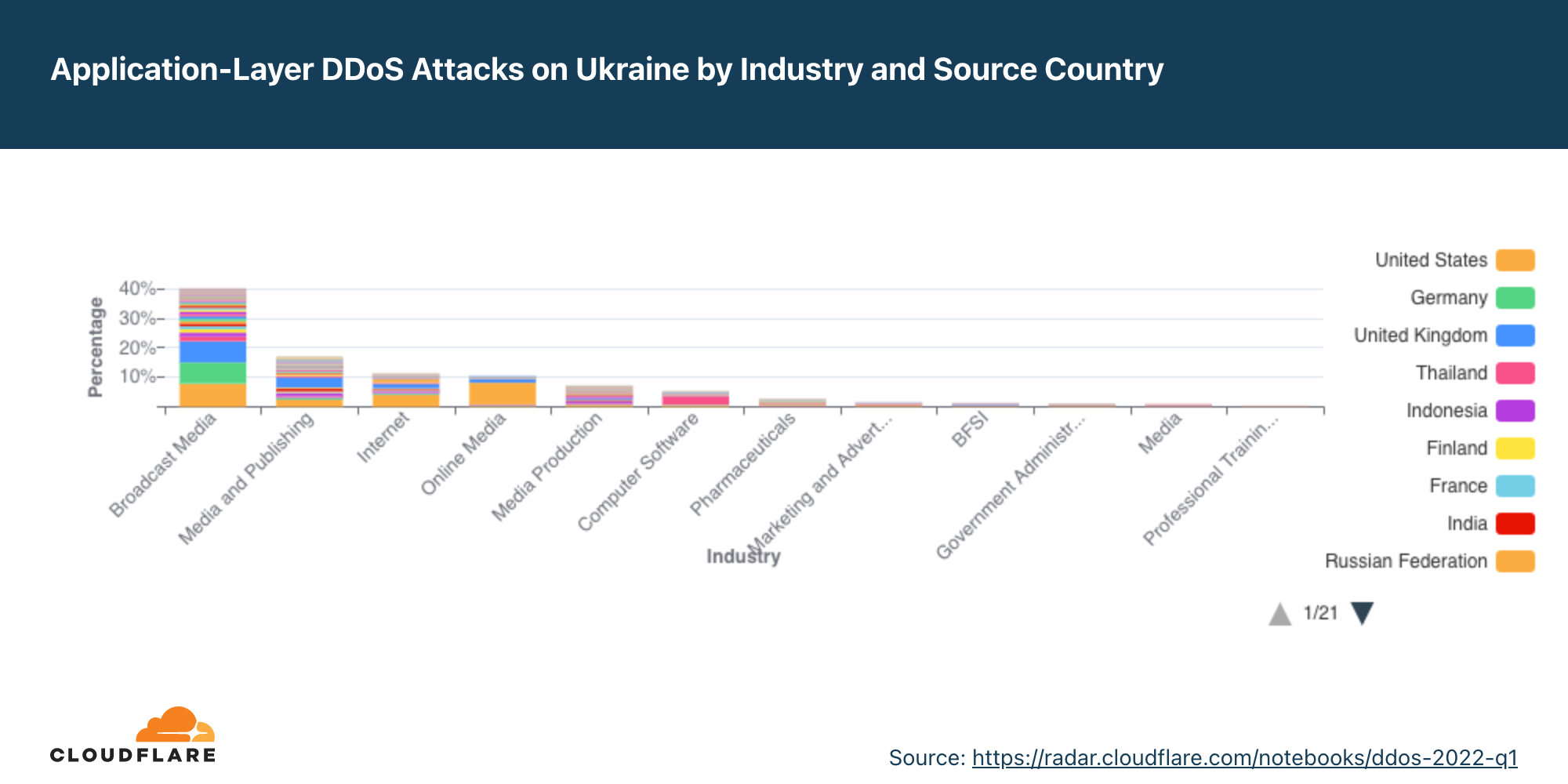

- Die Angriffe auf die Ukraine zielten auf Websites von Rundfunk- und Fernsehanstalten und scheinen stark verteilt zu sein. Sie stammen aus mehr Ländern, was auf den Einsatz globaler Botnetze hindeuten könnte. Dennoch stammte der meiste Angriffs-Traffic aus den USA, Russland, Deutschland, China, dem Vereinigten Königreich und Thailand.

Lesen Sie mehr darüber Was Cloudflare unternimmt, um das offene Internet in Russland zu erhalten und Angriffe zu verhindern.

Ransom-DDoS-Angriff

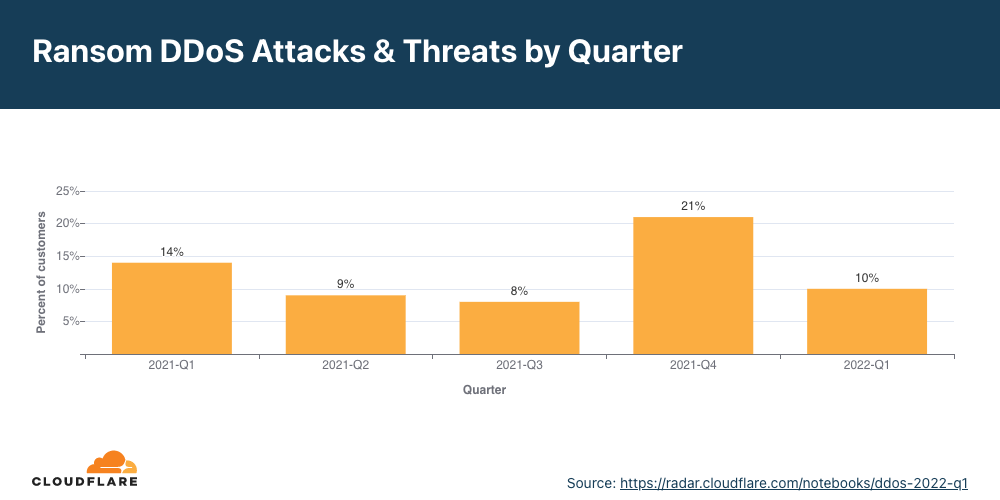

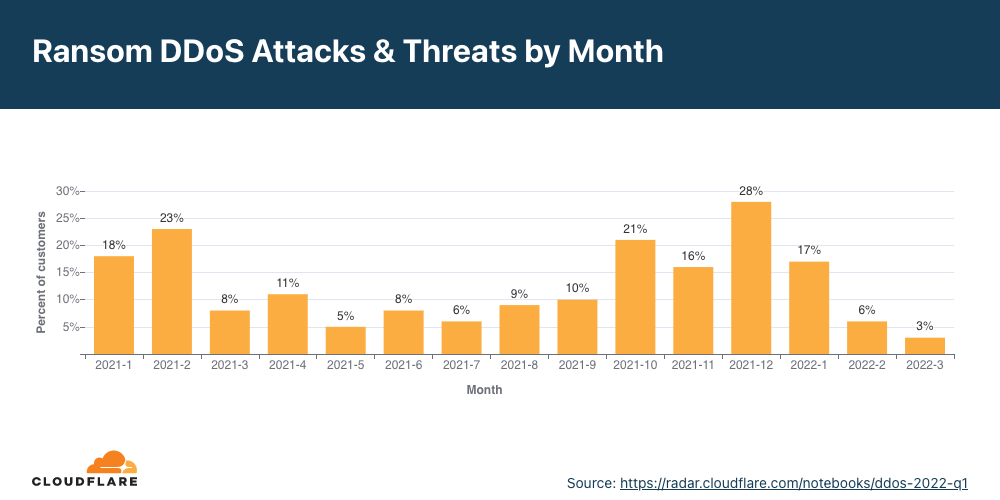

- Im Januar 2022 berichteten mehr als 17 % der Befragten, dass sie Ziel von DDoS-Angriffen mit Lösegeldforderungen waren oder im Voraus eine Drohung erhalten hatten.

- Diese Zahl sank im Februar drastisch auf 6 % und im März auf 3 %.

- Im Vergleich zu den vorangegangenen Quartalen zeigt sich, dass in Q1 insgesamt nur 10 % der Befragten von einem DDoS-Angriff mit Lösegeldforderungen berichteten. Dies entspricht einem Rückgang von 28 % im Vergleich zum Vorjahr und 52 % im Vergleich zum Vorquartal.

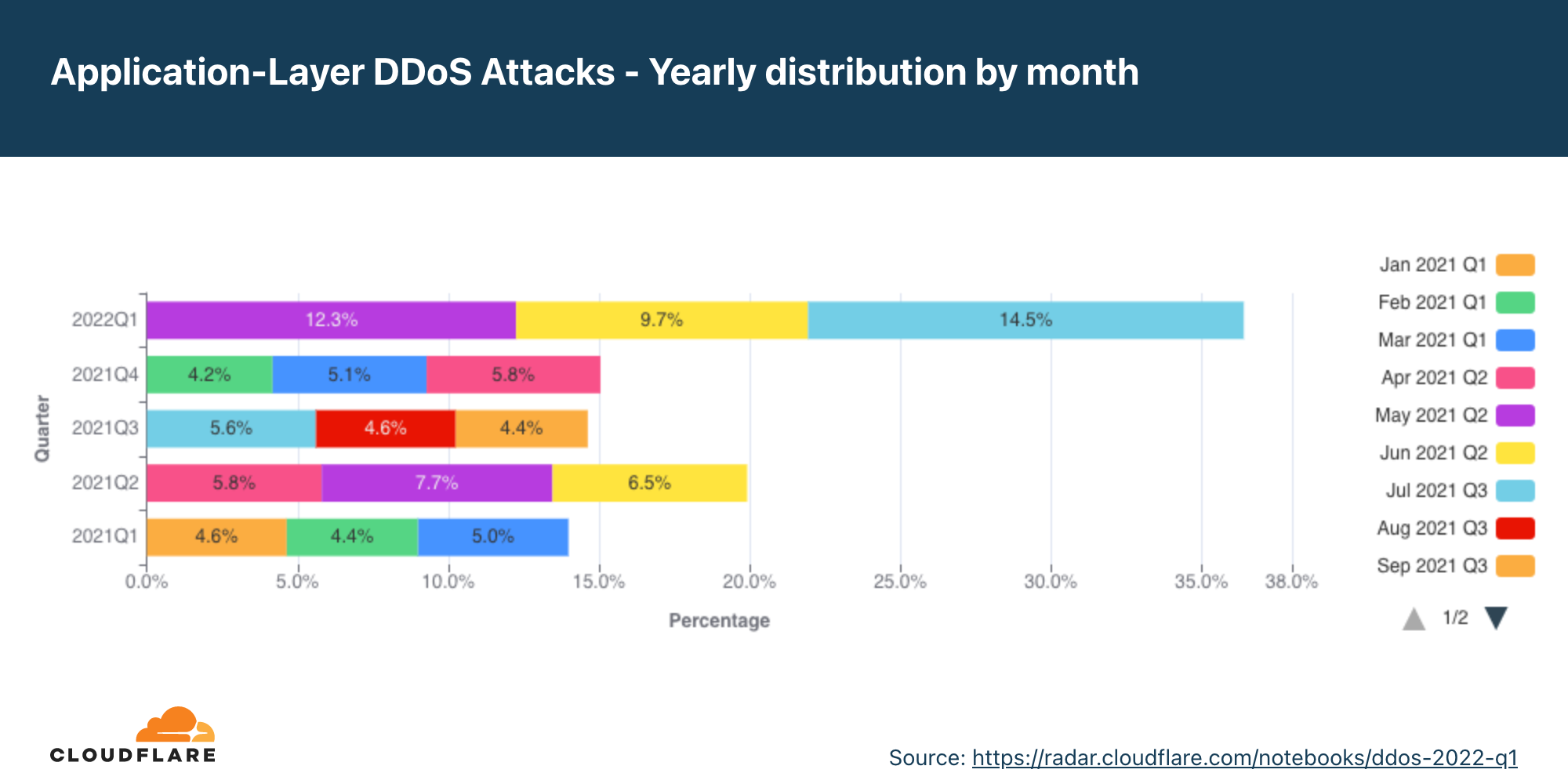

DDoS-Angriffe auf Anwendungsschicht

- In den letzten 12 Monaten gab es in keinem Quartal derart viele Angriffe auf Anwendungsebene wie im Q1 2022. DDoS-Angriffe auf der HTTP-Ebene stiegen um 164 % gegenüber dem Vorjahr und 135 % gegenüber dem Vorquartal.

- Im März 2022 gab es mehr HTTP-DDoS-Angriffe als im gesamten 4. Quartal (und 3. und 1. Quartal) zusammen.

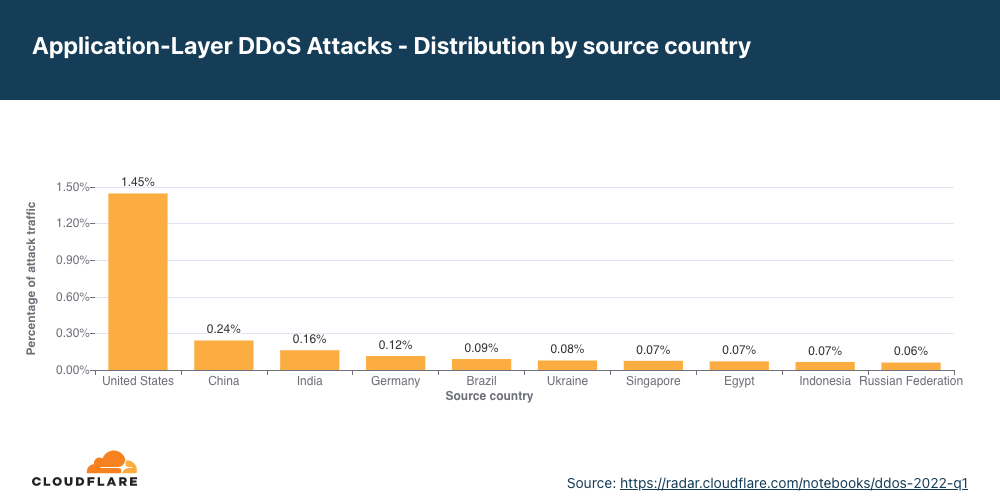

- Nach vier aufeinanderfolgenden Quartalen, in denen China die Hauptquelle für HTTP-DDoS-Angriffe war, haben die USA in diesem Quartal die Führung übernommen. Von den USA ausgehende HTTP-DDoS-Angriffe stiegen um atemberaubende 6.777 % im Vorquartal und 2.225 % im Vorjahreszeitraum.

DDoS-Angriffe auf Netzwerkschicht

- Die Angriffe auf der Netzwerkebene stiegen in Q1 um 71 % im Vergleich zum Vorjahr, gingen aber im Quartalsvergleich um 58 % zurück.

- Die Telekommunikationsbranche war am häufigsten Ziel von DDoS-Angriffen auf der Netzwerkebene, gefolgt von Glücksspielunternehmen und der Informationstechnologie- und Dienstleistungsbranche.

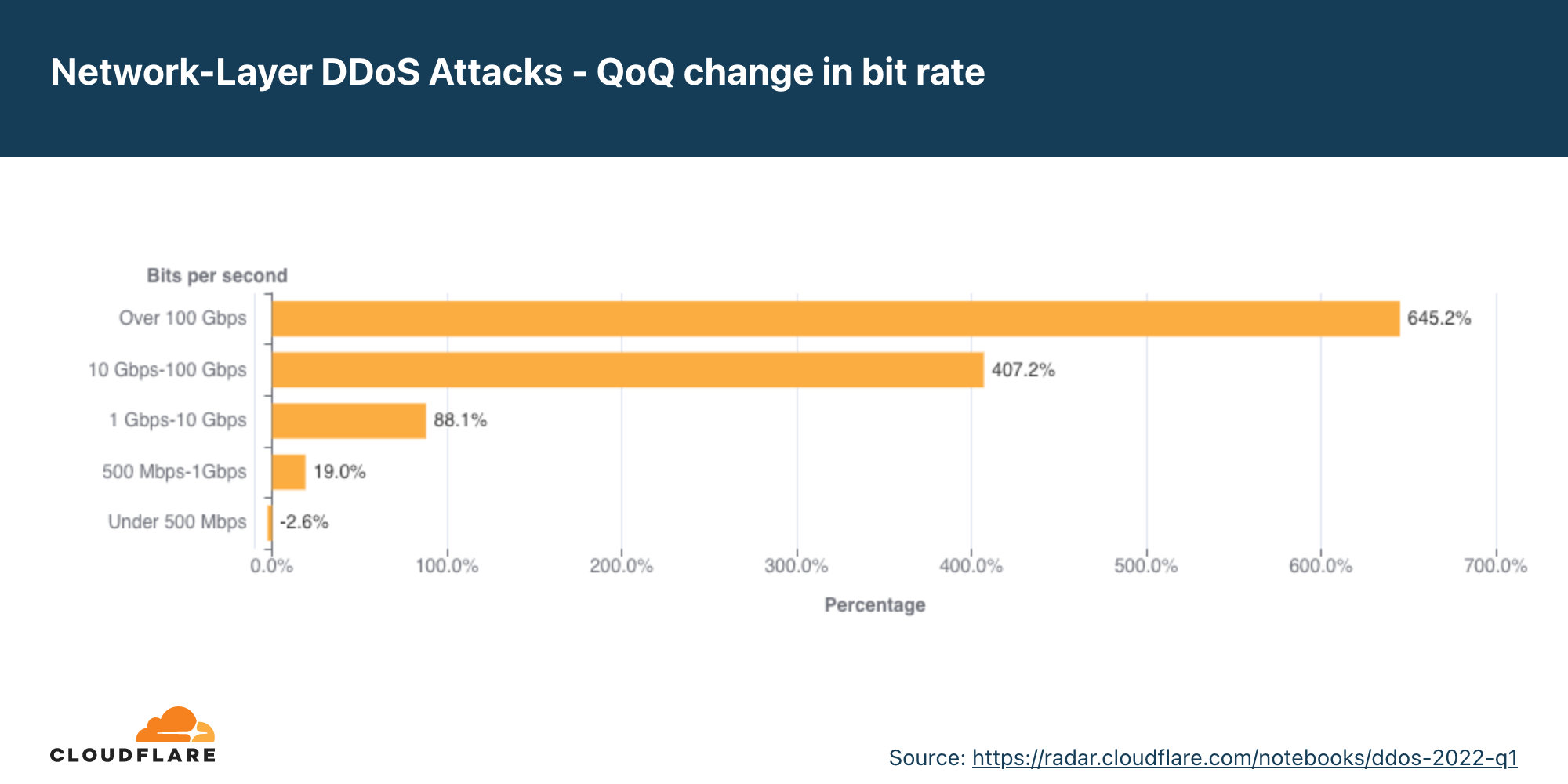

- Volumetrische Angriffe haben im Q1 zugenommen. Angriffe mit mehr als 10 Mpps (Millionen Pakete pro Sekunde) wuchsen um mehr als 300 % im Quartalsvergleich. Angriffe mit mehr als 100 Gbit/s wuchsen um 645 % im QoQ.

Dieser Bericht basiert auf DDoS-Angriffen, die von den DDoS-Schutzsystemen von Cloudflare automatisch erkannt und abgewehrt wurden. Mehr über die Funktionsweise erfahren Sie in diesem ausführlichen Blog-Beitrag.

Ein Hinweis dazu, wie wir DDoS-Angriffe messen, die über unser Netzwerk beobachtet werden

Um Angriffstrends zu analysieren, berechnen wir die „DDoS-Aktivitätsrate“, welche entweder dem prozentualen Anteil des Angriffs-Traffics am gesamten Datenverkehr (Angriffs- + sauberer Traffic) entspricht, der in unserem globalen Netzwerk, an einem spezifischen Standort oder in einer spezifischen Kategorie verzeichnet wurde. Wir messen die Prozentsätze, um die Datenpunkte zu normalisieren und Verzerrungen zu vermeiden, die sich in den absoluten Zahlen widerspiegeln, z. B. in Bezug auf ein Cloudflare-Rechenzentrum, das mehr Gesamt-Traffic und wahrscheinlich auch mehr Angriffe erhält.

Ransom-Angriffe

Unsere Systeme analysieren ständig den Datenverkehr und wenden automatisch Schutzmaßnahmen an, wenn DDoS-Angriffe entdeckt werden. Jeder DDoS-Kunde wird zu einer automatischen Umfrage aufgefordert, die uns hilft, die Art des Angriffs und den Erfolg der Abwehrmaßnahmen besser zu verstehen.

Seit über zwei Jahren befragt Cloudflare angegriffene Kunden, ob sie eine Drohung oder Lösegeldforderung erhalten haben, um den DDoS-Angriff zu stoppen. Im letzten Quartal, Q4 2021, haben wir ein rekordverdächtiges Niveau an gemeldeten Ransomware-DDoS-Angriffen verzeichnet (einer von fünf Kunden). In diesem Quartal haben wir einen Rückgang der Ransomware-DDoS-Angriffe verzeichnet. Nur noch einer von 10 Befragten meldete einen Ransomware-DDoS-Angriff. Dies entspricht einem Rückgang von 28 % im Vergleich zum Vorjahr und 52 % im Vergleich zum Vorquartal.

Der Prozentsatz der Befragten, die angaben, von einem Ransom-DDoS-Angriff betroffen zu sein oder Drohungen im Vorfeld eines solchen Angriffs erhalten zu haben.

Wenn wir die Daten nach Monaten aufschlüsseln, sehen wir, dass im Januar 2022 die meisten Befragten berichteten, eine Lösegeldforderung in Q1 erhalten zu haben. Fast jeder fünfte Kunde (17 %).

DDoS-Angriffe auf Anwendungsschicht

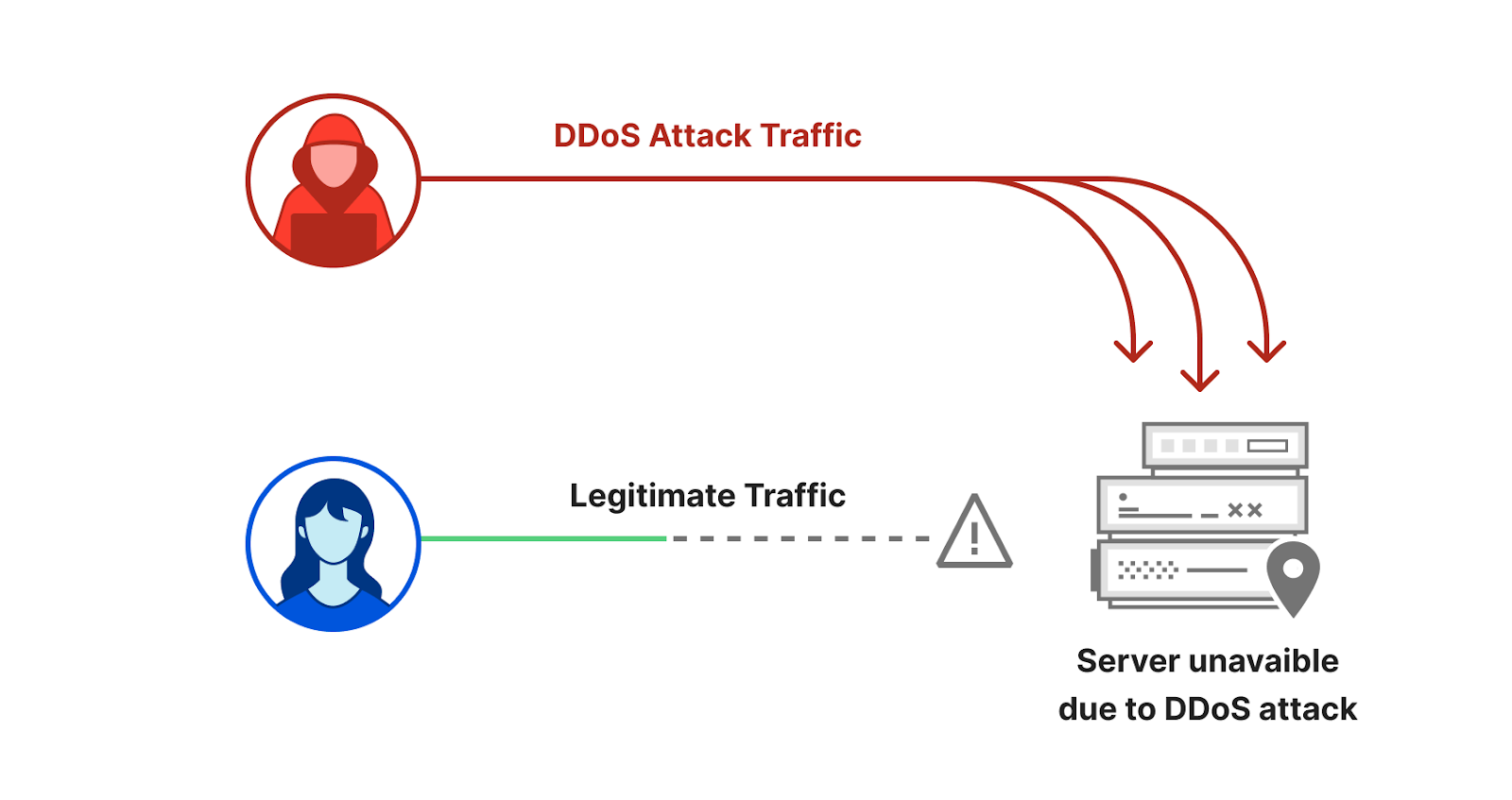

DDoS-Angriffe in der Anwendungsschicht – genauer gesagt HTTP-DDoS-Attacken – sind normalerweise Versuche, einen Webserver zu stören, sodass er keine legitimen Nutzer-Anfragen mehr verarbeiten kann: Wenn ein Server eine Flut von Anfragen erhält und nicht alle bearbeiten kann, verwirft er legitime Anfragen und stürzt in manchen Fällen sogar ab. Für die Nutzer hat das eine schlechtere Performance oder einen Ausfall zur Folge.

In Q1 stiegen die DDoS-Angriffe auf der Anwendungsebene um 164 % gegenüber dem Vorjahr und 135 % gegenüber dem Vorquartal - das Traffic-reichste Quartal des letzten Jahres.

DDoS-Angriffe auf der Anwendungsebene erreichten im ersten Quartal 2022 einen neuen Höchststand. Allein im März gab es mehr HTTP-DDoS-Angriffe als im gesamten Q4 2021 (und Q3 und Q1).

DDoS-Angriffe auf Anwendungsschicht aufgeschlüsselt nach Branche

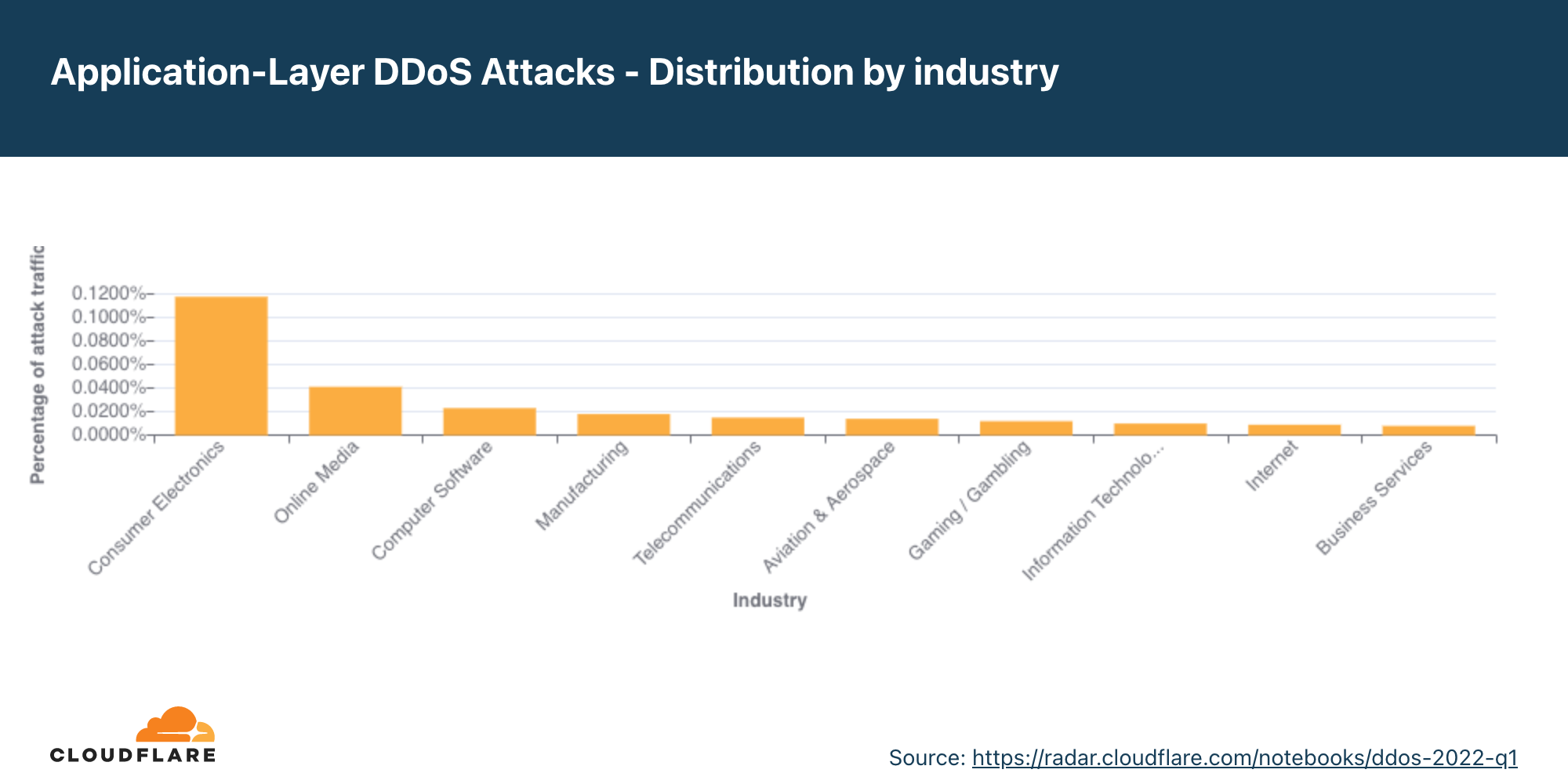

Die Unterhaltungselektronik war in Q1 die am stärksten betroffene Branche.

Global betrachtet wurde die Unterhaltungselektronikbranche mit einem Anstieg von 5.086 % im Quartalsvergleich am häufigsten angegriffen. An zweiter Stelle stand die Online-Medienbranche mit einem Anstieg der Angriffe um 2.131 % im Quartalsvergleich. An dritter Stelle folgten die Computer-Software-Unternehmen mit einem Anstieg von 76 % im Quartalsvergleich und 1.472 % im Vergleich zum Vorjahr.

Wenn wir uns jedoch nur auf die Ukraine und Russland konzentrieren, sehen wir, dass Rundfunk- und Fernsehsender, Online-Medienunternehmen und Internetfirmen am stärksten betroffen waren. Lesen Sie mehr darüber, Was Cloudflare unternimmt, um das offene Internet in Russland zu erhalten und Angriffe zu verhindern.

DDoS-Angriffe auf Anwendungsschicht aufgeschlüsselt nach Ursprungsland

Um den Ursprung der HTTP-Attacken in Erfahrung zu bringen, nutzen wir die Geolokalisierungsinformationen der Ursprungs-IP-Adresse des Clients, von dem die für den Angriff eingesetzten HTTP-Anfragen ausgegangen sind. Anders als bei Angriffen in der Netzwerkschicht können Ursprungs-IP-Adressen bei HTTP-Angriffen nicht verfälscht werden. Ein hoher Prozentsatz an DDoS-Aktivität in einem Land signalisiert normalerweise, dass dort Botnetze nicht nur aktiv sind, sondern auch von innerhalb der Landesgrenzen agieren bzw. dort betrieben werden.

Nach vier aufeinanderfolgenden Quartalen, in denen China die Hauptquelle für HTTP-DDoS-Angriffe war, haben die USA in diesem Quartal die Führung übernommen. Von den USA ausgehende HTTP-DDoS-Angriffe stiegen um atemberaubende 6.777 % im Vorquartal und 2.225 % im Vorjahreszeitraum. Nach China folgen auf dem zweiten Platz Indien, Deutschland, Brasilien und die Ukraine.

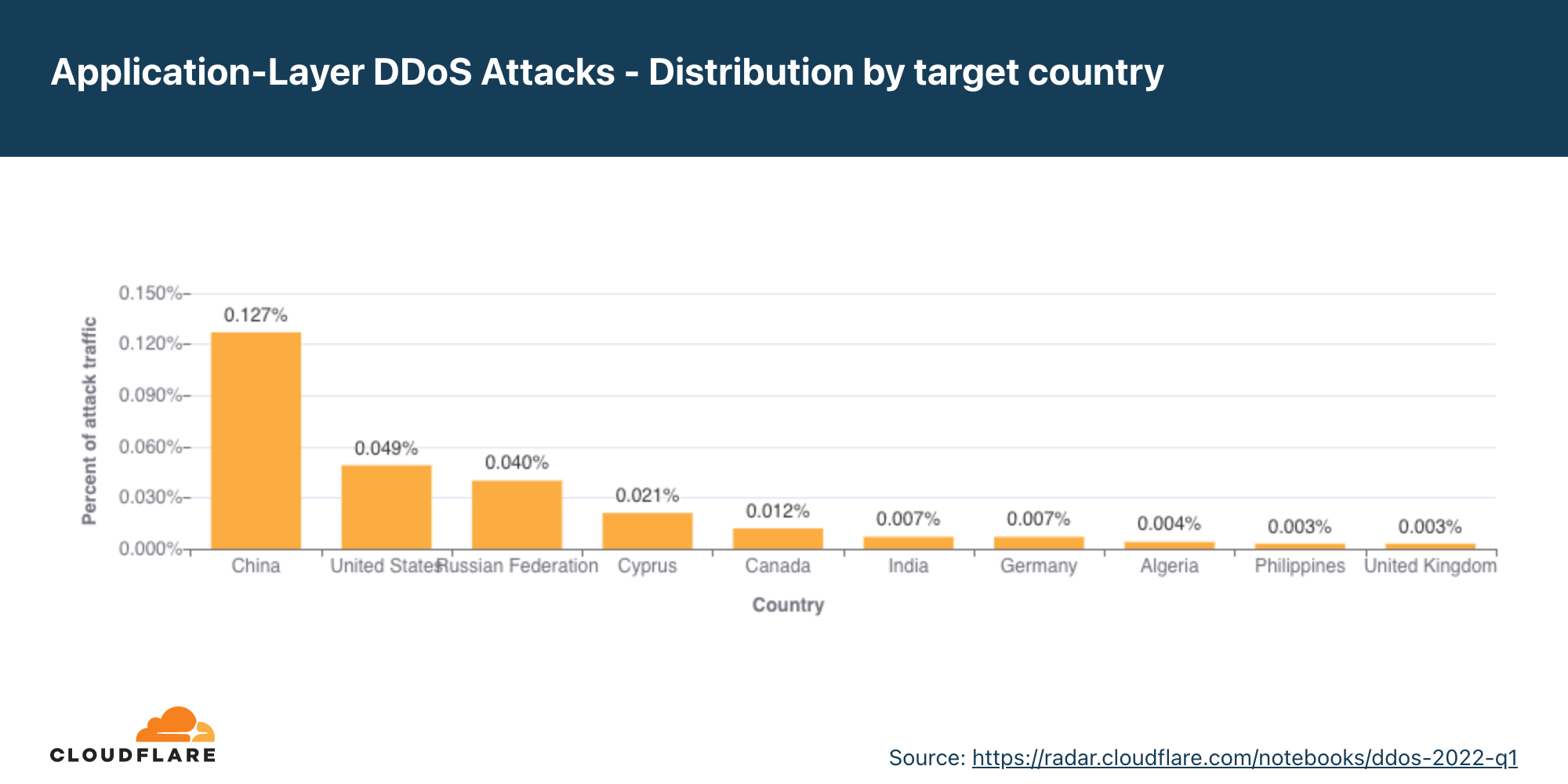

DDoS-Angriffe auf Anwendungsschicht aufgeschlüsselt nach Zielland

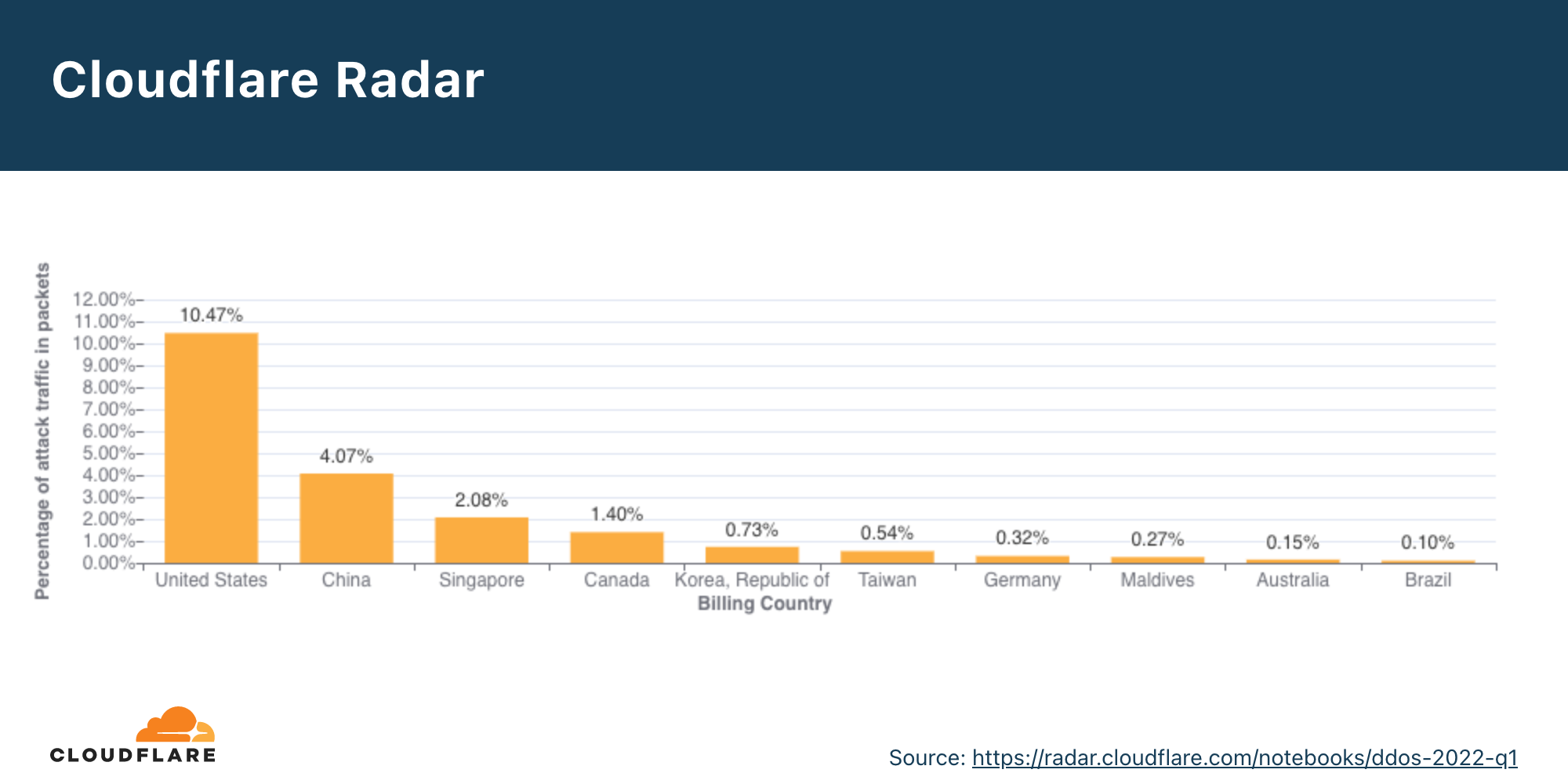

Um herauszufinden, auf welche Länder die meisten HTTP-DDoS-Angriffe abzielen, haben wir die DDoS-Angriffe nach den Ländern der Rechnungsadressen unserer Kunden aufgeschlüsselt und als prozentualen Anteil an allen DDoS-Angriffen dargestellt.

Die USA fallen auf den zweiten Platz zurück, nachdem sie drei Quartale in Folge an der Spitze lagen. Organisationen in China waren am häufigsten Ziel von HTTP-DDoS-Angriffen, gefolgt von den USA, Russland und Zypern.

DDoS-Angriffe auf Netzwerkschicht

Bei Angriffen in der Anwendungsschicht (Layer 7 im OSI-Modell) sind die Dienste betroffen, auf die Endnutzer zugreifen wollen (in unserem Fall HTTP/S). Demgegenüber zielen Attacken in der Netzwerkschicht auf eine Überlastung der Netzwerkinfrastruktur (wie Router und Server innerhalb des Netzwerkpfads) und der Internetverbindung selbst ab.

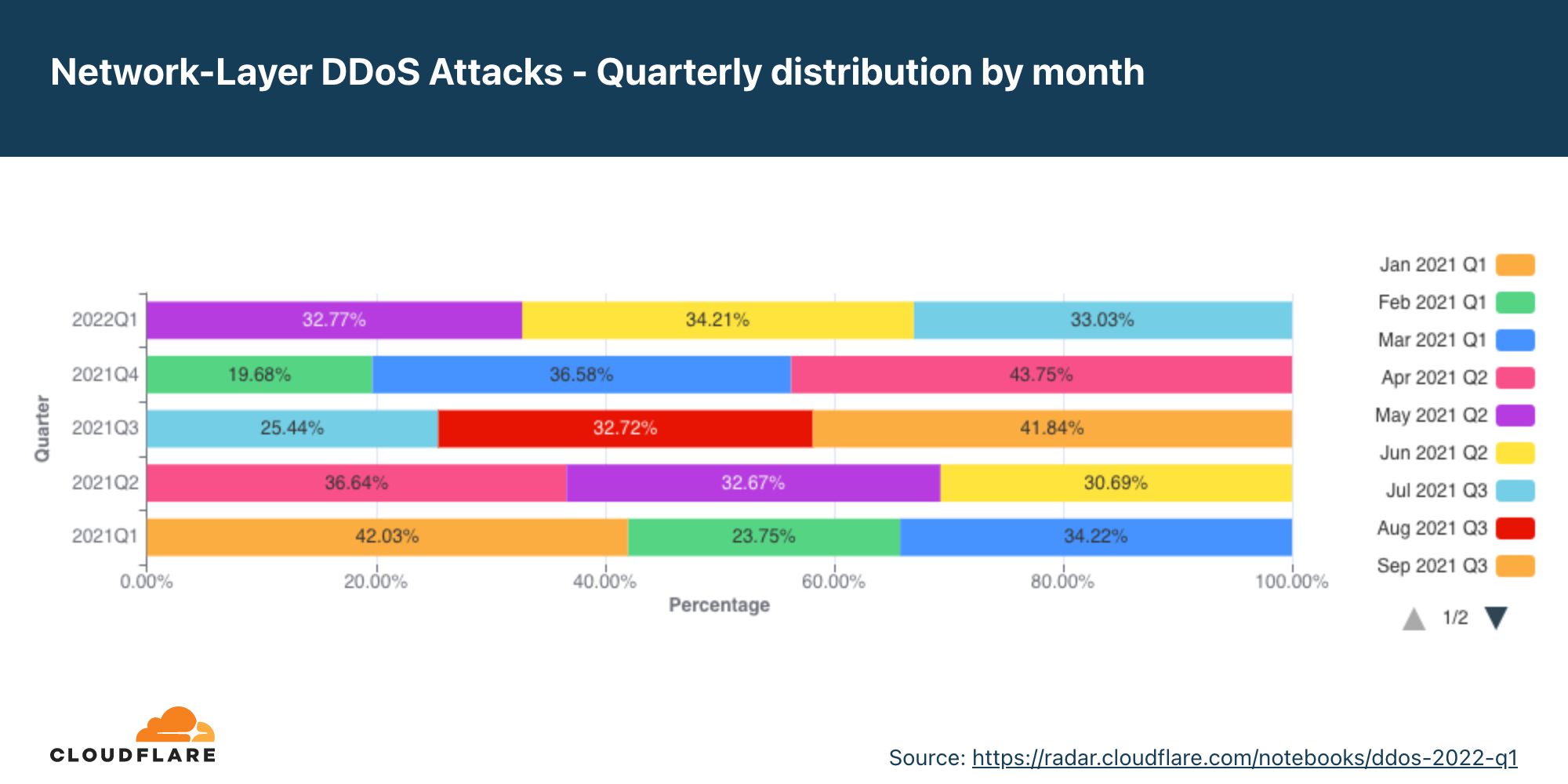

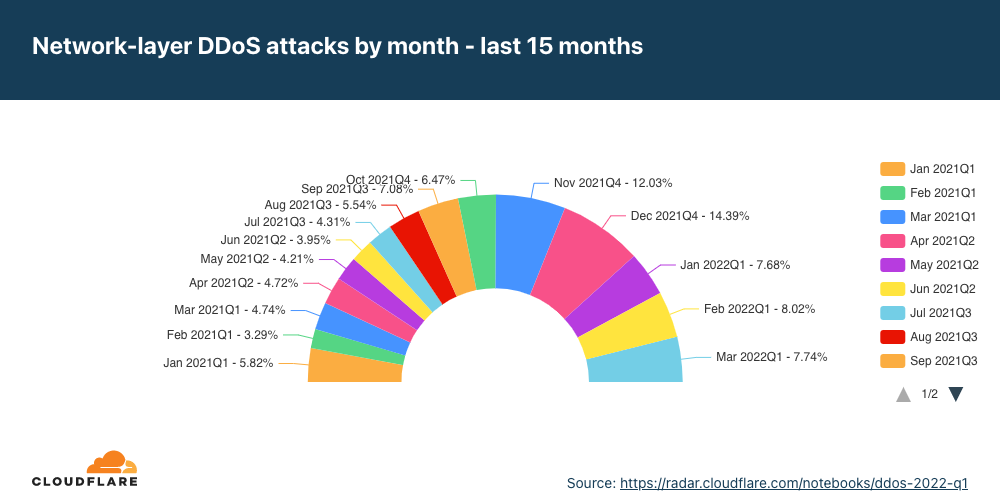

DDoS-Angriffe auf Netzwerkschicht aufgeschlüsselt nach Monat

Während die HTTP-DDoS-Angriffe in Q1 sprunghaft anstiegen, gingen die DDoS-Angriffe auf der Netzwerkebene zwar um 58 % im Vergleich zum Vorquartal zurück. Im Vergleich zum Vorjahr stiegen sie jedoch immer noch um 71 %.

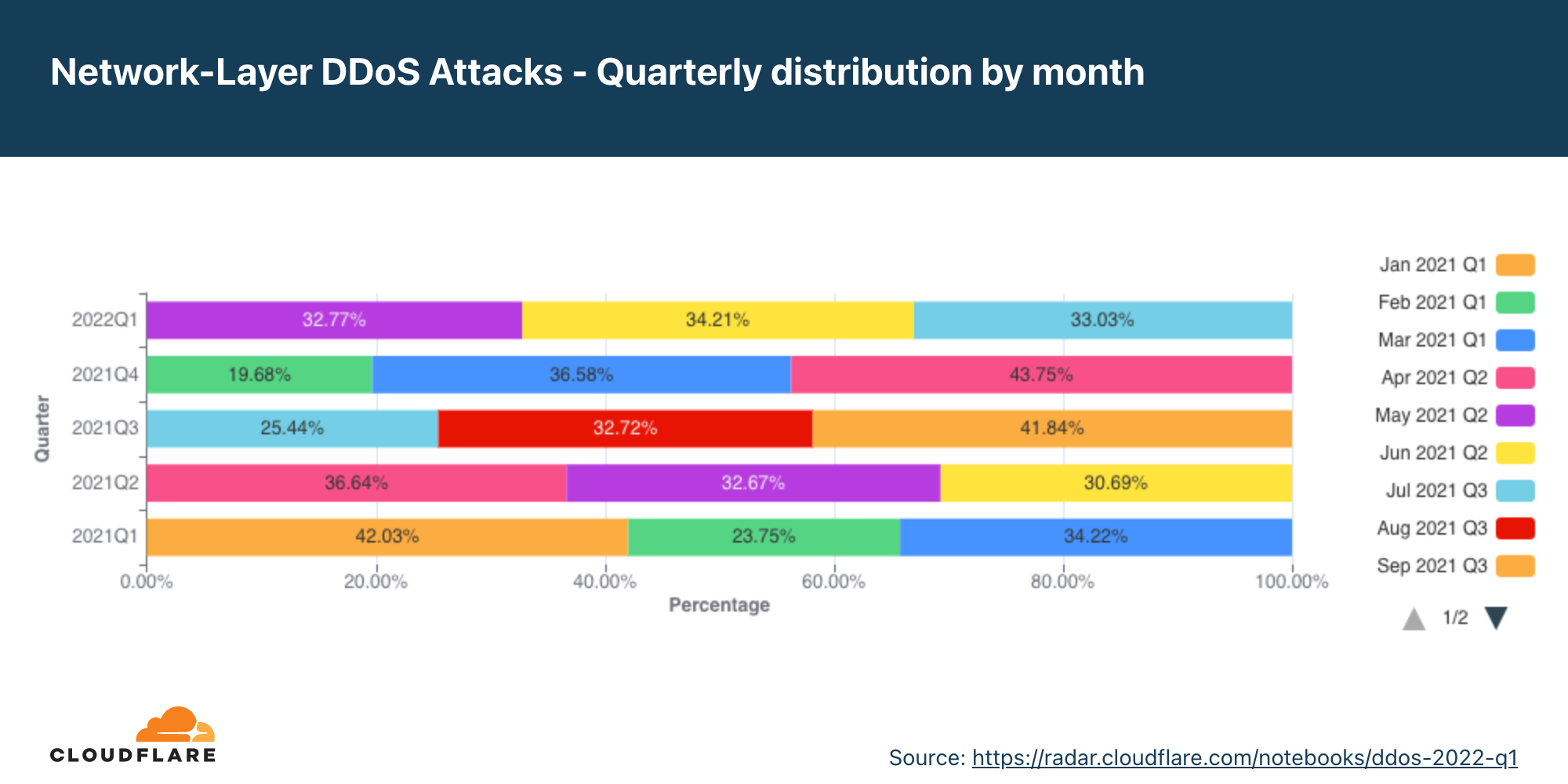

Wenn wir uns das erste Quartal genauer ansehen, stellen wir fest, dass die Anzahl der DDoS-Angriffe auf der Netzwerkebene mit etwa einem Drittel der Angriffe in jedem Monat weitgehend konstant blieb.

![Graph of the yearly distribution of network-layer DDoS attacks by month in the past 12 months]](https://blog.cloudflare.com/content/images/2022/04/image28.png)

Cloudflare wehrt Zero-Day Amplification DDoS-Angriff ab

Unter diesen DDoS-Angriffen auf der Netzwerkebene sind auch Zero-Day-DDoS-Angriffe, die Cloudflare automatisch erkannt und abgewehrt hat.

Anfang März haben Forscher von Cloudflare dazu beigetragen, eine Zero-Day-Sicherheitslücke in Business-Telefonsystemen von Mitel zu untersuchen und offenzulegen. Diese Sicherheitslücke ermöglicht es Angreifern unter anderem, einen Amplification-DDoS-Angriff zu starten. Bei dieser Art von Angriff wird der Datenverkehr von den verwundbaren Mitel-Servern an die Opfer weitergeleitet, wobei der dabei gesendete Datenverkehr um den Faktor 12 verstärkt wird. In diesem speziellen Fall betrug der Verstärkungsfaktor 220 Milliarden Prozent. Mehr darüber erfahren Sie in unserem aktuellen Blog-Beitrag.

Wir haben mehrere dieser Angriffe in unserem Netzwerk beobachtet. Einer von ihnen zielte auf einen nordamerikanischen Cloud-Anbieter, der den Cloudflare Magic Transit Service nutzt. Der Angriff ging von 100 Quell-IPs aus, hauptsächlich aus den USA, Großbritannien, Kanada, den Niederlanden, Australien und etwa 20 weiteren Ländern. Er erreichte Spitzenwerte von über 50 Mpps (~22 Gbit/s) und wurde von Cloudflare-Systemen automatisch erkannt und abgewehrt.

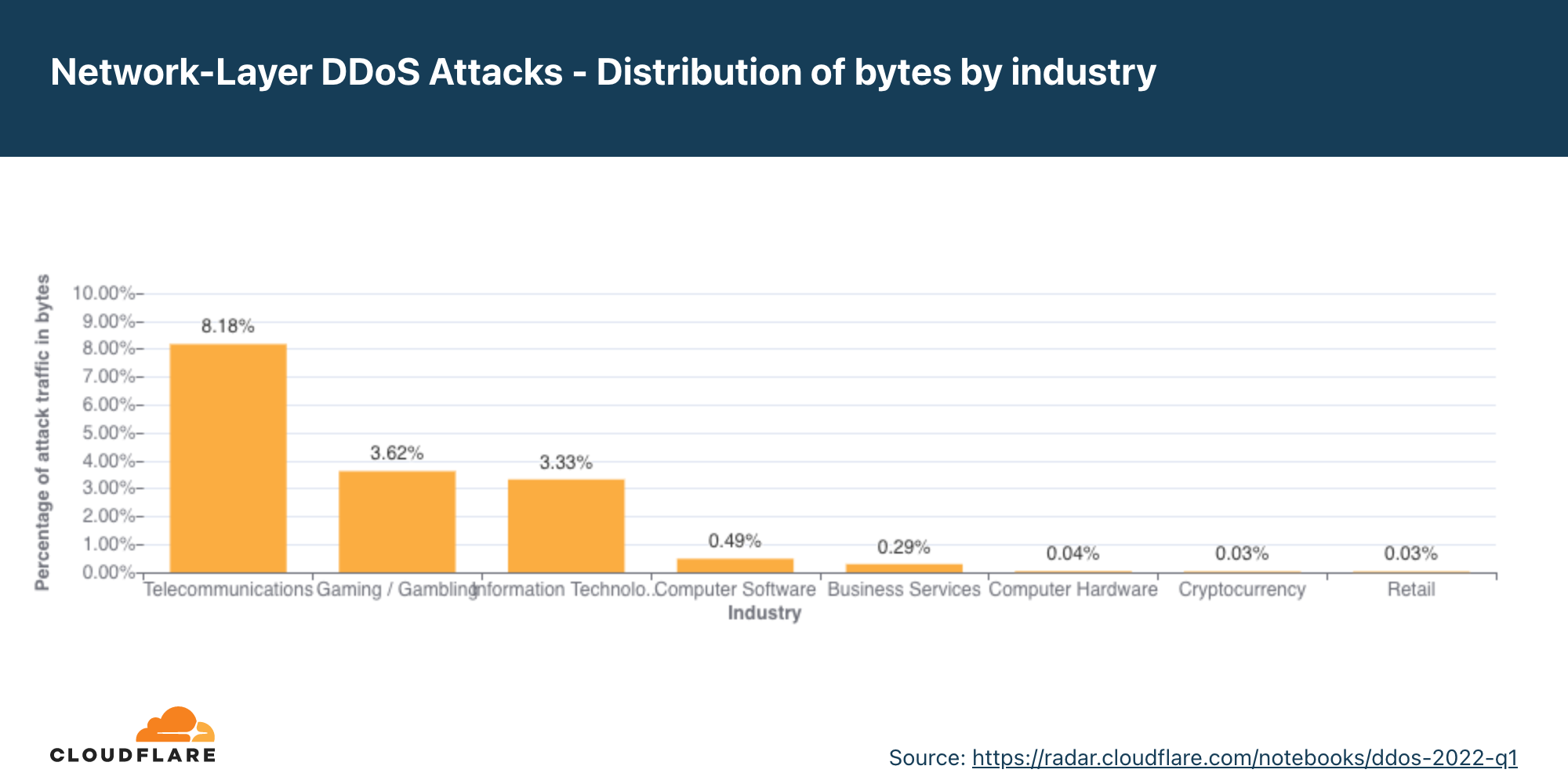

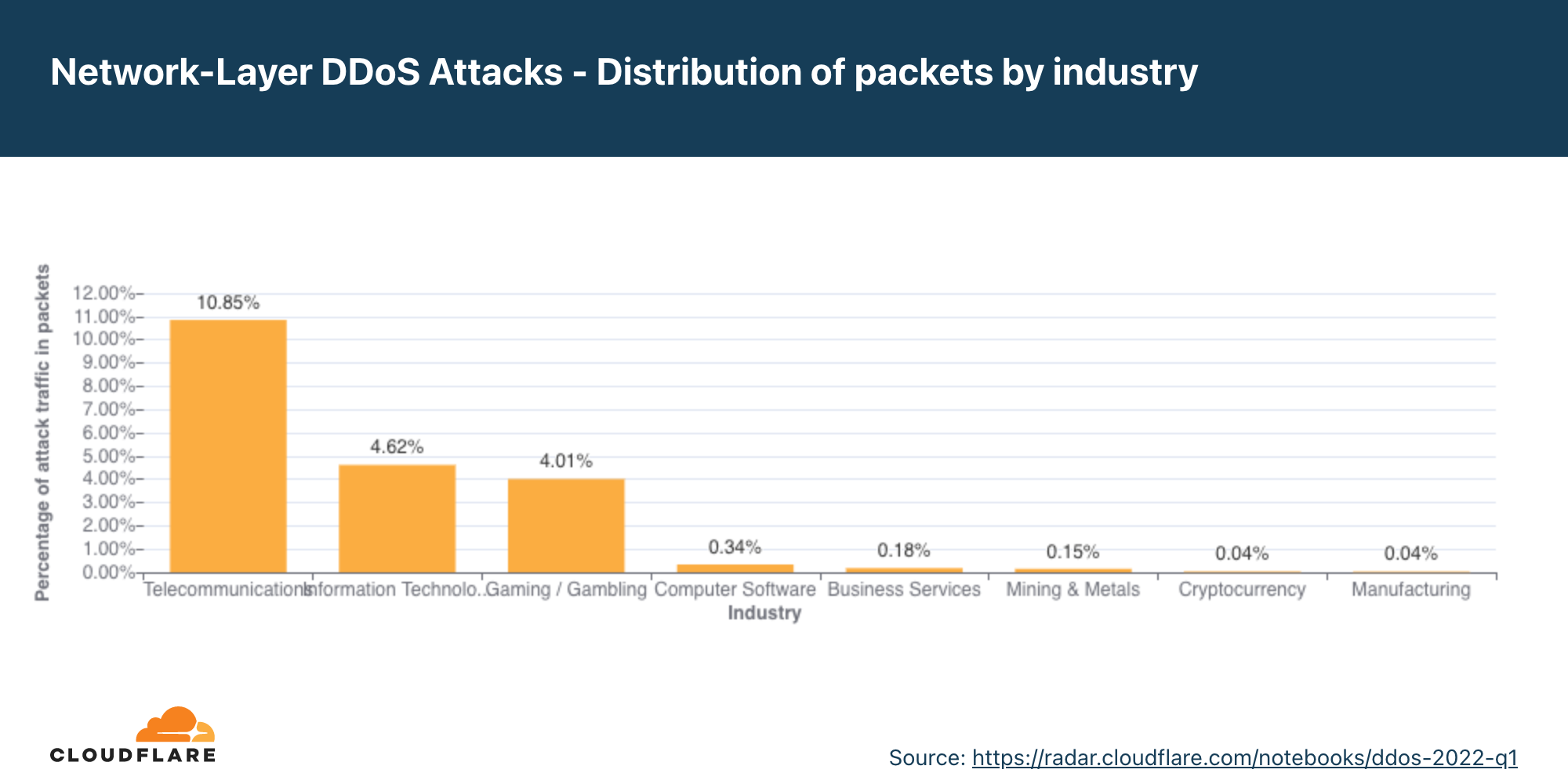

DDoS-Angriffe auf Netzwerkschicht aufgeschlüsselt nach Branche

Viele DDoS-Angriffe auf der Netzwerkebene zielen direkt auf die IP-Bereiche von Cloudflare ab. Diese IP-Bereiche servicieren unsere WAF/CDN-Kunden, den autoritativen DNS-Dienst von Cloudflare, 1.1.1.1 – den öffentlichen Resolver von CloudflareCloudflare public DNS resolver 1.1.1.1, Cloudflare Zero Trust-Produkte und unsere Unternehmensniederlassungen, um nur einige zu nennen. Darüber hinaus weisen wir unseren Kunden über unser Produkt Spectrum dedizierte IP-Adressen zu und bewerben die IP-Präfixe anderer Unternehmen über unsere Produkte Magic Transit, Magic WAN, und Magic Firewall für den L3/4-DDoS-Schutz.

In diesem Bericht haben wir zum ersten Mal damit begonnen, DDoS-Angriffe auf der Netzwerkebene nach den Branchen unserer Kunden zu klassifizieren, die Spectrum- und Magic-Produkte verwenden. Anhand dieser Klassifizierung können wir erkennen, welche Branchen am stärksten von DDoS-Angriffen auf der Netzwerkebene betroffen sind.

Wenn wir uns die Q1-Statistiken ansehen, können wir feststellen, dass die Telekommunikationsbranche in Bezug auf die Angriffspakete und Angriffsbytes, die gegen Cloudflare-Kunden gerichtet waren, am stärksten betroffen war. Mehr als 8 % aller Angriffsbytes und 10 % aller Angriffspakete, die Cloudflare abwehrte, zielten auf Telekommunikationsunternehmen.

Nicht allzu weit dahinter, auf den Plätzen zwei und drei, folgen die Branchen Glücksspiel und Informationstechnologie und Dienstleistungen.

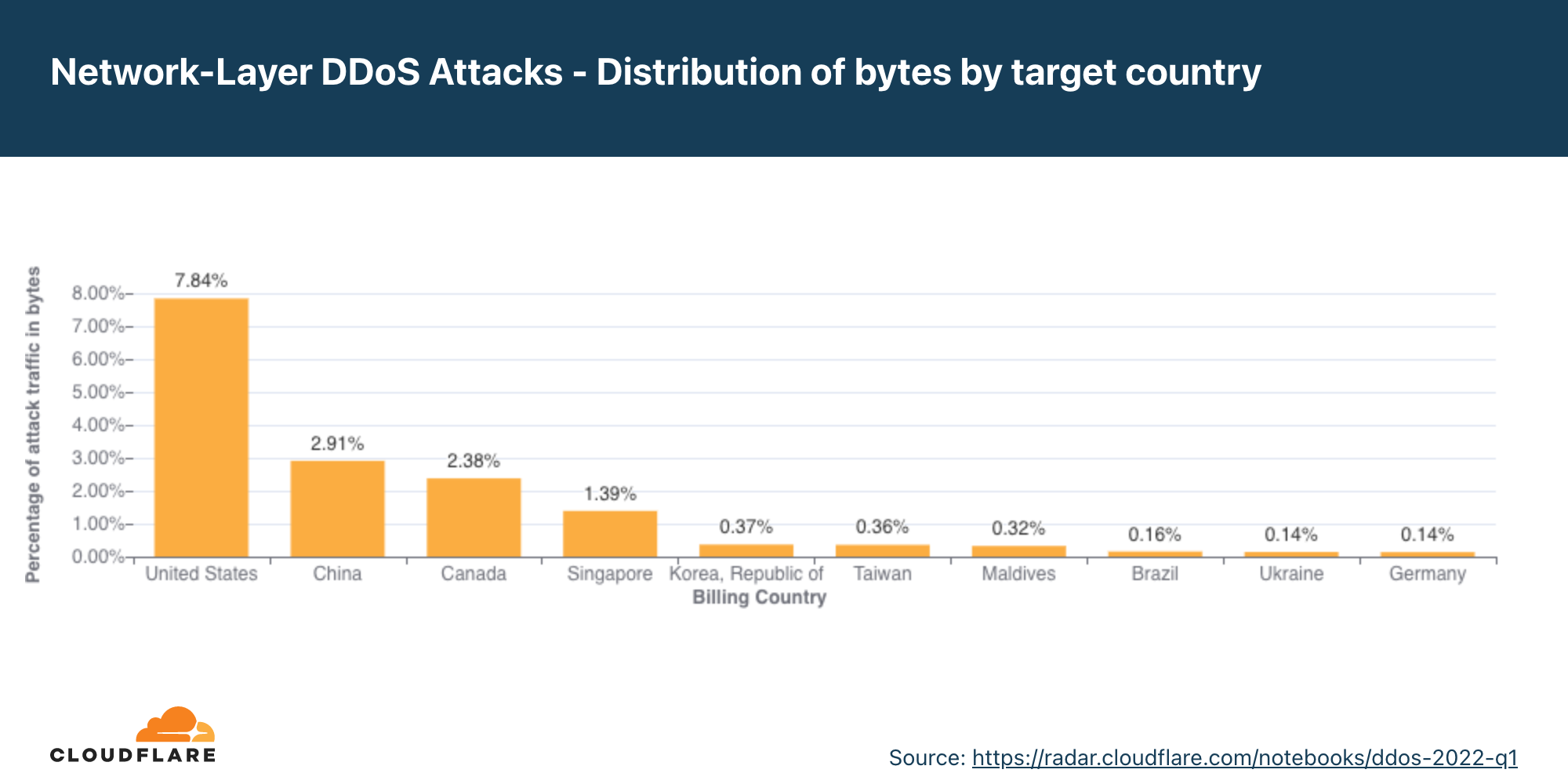

DDoS-Angriffe auf der Netzwerkschicht aufgeschlüsselt nach Zielland

Ähnlich wie bei der Klassifizierung nach der Branche unserer Kunden können wir auch bei DDoS-Angriffen auf der Anwendungsebene die Angriffe nach dem Rechnungsland unserer Kunden einordnen, um die am häufigsten angegriffenen Länder zu ermitteln.

Ein Blick auf die Zahlen des ersten Quartals zeigt, dass die USA das Ziel des höchsten Anteils am DDoS-Angriffsverkehr waren – über 10 % aller Angriffspakete und fast 8 % aller Angriffsbytes. Nach den USA folgen China, Kanada und Singapur.

DDoS-Angriffe auf der Netzwerkschicht aufgeschlüsselt nach Land, aus dem der Traffic eingeht

Wenn wir versuchen zu verstehen, wo DDoS-Angriffe auf der Netzwerkebene ihren Ursprung haben, können wir nicht dieselbe Methode anwenden wie bei der Analyse von Angriffen auf der Anwendungsebene. Um einen DDoS-Angriff auf der Anwendungsebene zu starten, müssen erfolgreiche Handshakes zwischen dem Client und dem Server stattfinden, um eine HTTP/S-Verbindung herzustellen. Damit ein erfolgreicher Handshake stattfinden kann, dürfen die Angreifer ihre Quell-IP-Adresse nicht spoofen (fälschen). Der Angreifer kann zwar Botnets, Proxys und andere Methoden verwenden, um seine Identität zu verschleiern, aber die Quell-IP-Adresse des angreifenden Clients stellt die Angriffsquelle von DDoS-Angriffen auf der Anwendungsebene ausreichend dar.

Andererseits ist für DDoS-Angriffe auf der Netzwerkebene in den meisten Fällen kein Handshake erforderlich. Angreifer können die Quell-IP-Adresse spoofen (fälschen), um die Angriffsquelle zu verschleiern und Zufälligkeit in die Angriffseigenschaften zu bringen. Dies kann es für einfache DDoS-Schutzsysteme schwieriger machen, den Angriff zu blockieren. Wenn wir also das Herkunftsland aus einer gefälschten Quell-IP ableiten würden, bekämen wir ein 'gefälschtes Land'.

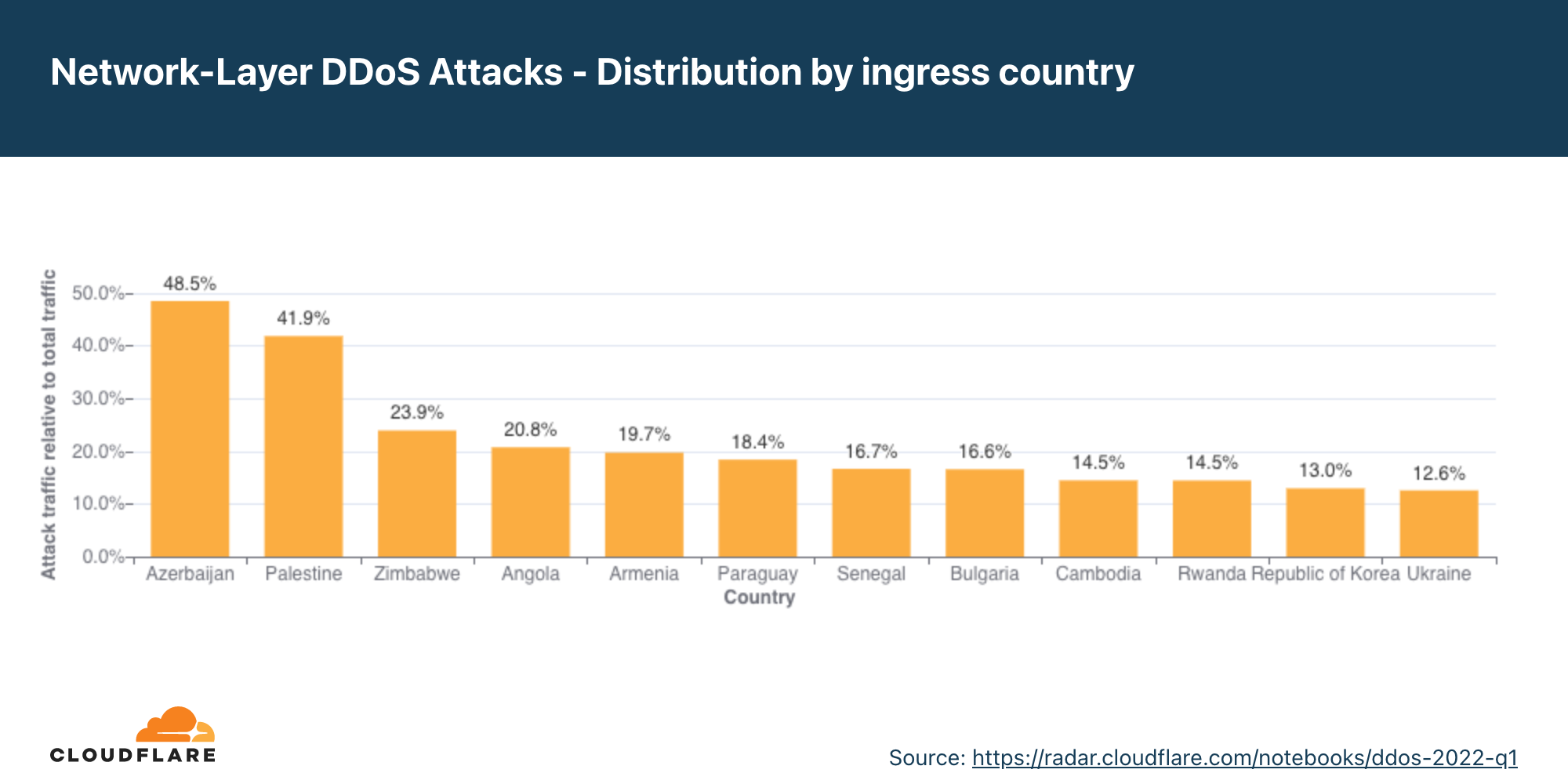

Aus diesem Grund haben wir bei der Analyse der Quellen von DDoS-Angriffen auf der Netzwerkebene den Datenverkehr nach den Standorten der Cloudflare-Edge-Rechenzentren aufgeschlüsselt, in denen der Datenverkehr aufgenommen wurde, und nicht nach der (potenziell) gefälschten Quell-IP, um zu verstehen, woher die Angriffe stammen. Wir sind in der Lage, in unserem Bericht eine geografische Genauigkeit zu erreichen, da wir Datenzentren in über 270 Städten auf der ganzen Welt haben. Doch selbst diese Methode ist nicht 100%ig genau, da der Datenverkehr aus verschiedenen Gründen, die von der Kostenreduzierung bis hin zum Stau- und Ausfallmanagement reichen, über verschiedene Internet Service Provider und Länder umgeleitet werden kann.

In Q1 stieg der Prozentsatz der Angriffe, die in den Rechenzentren von Cloudflare in Aserbaidschan entdeckt wurden, um 16.624 % gegenüber dem Vorquartal und 96.900 % gegenüber dem Vorjahr. Damit ist Aserbaidschan das Land mit dem höchsten Prozentsatz an DDoS-Aktivitäten auf der Netzwerkebene (48,5 %).

Nach unserem Rechenzentrum in Aserbaidschan folgt unser Rechenzentrum in Palästina, wo erstaunliche 41,9 % des gesamten Datenverkehrs DDoS-Traffic war. Dies entspricht einem Anstieg von 10.120 % im Quartalsvergleich und 46.456 % im Vergleich zum Vorjahr.

Sie möchten alle Regionen und Länder betrachten? Benutzen Sie hierzu unsere interaktive Karte .

Angriffsvektoren

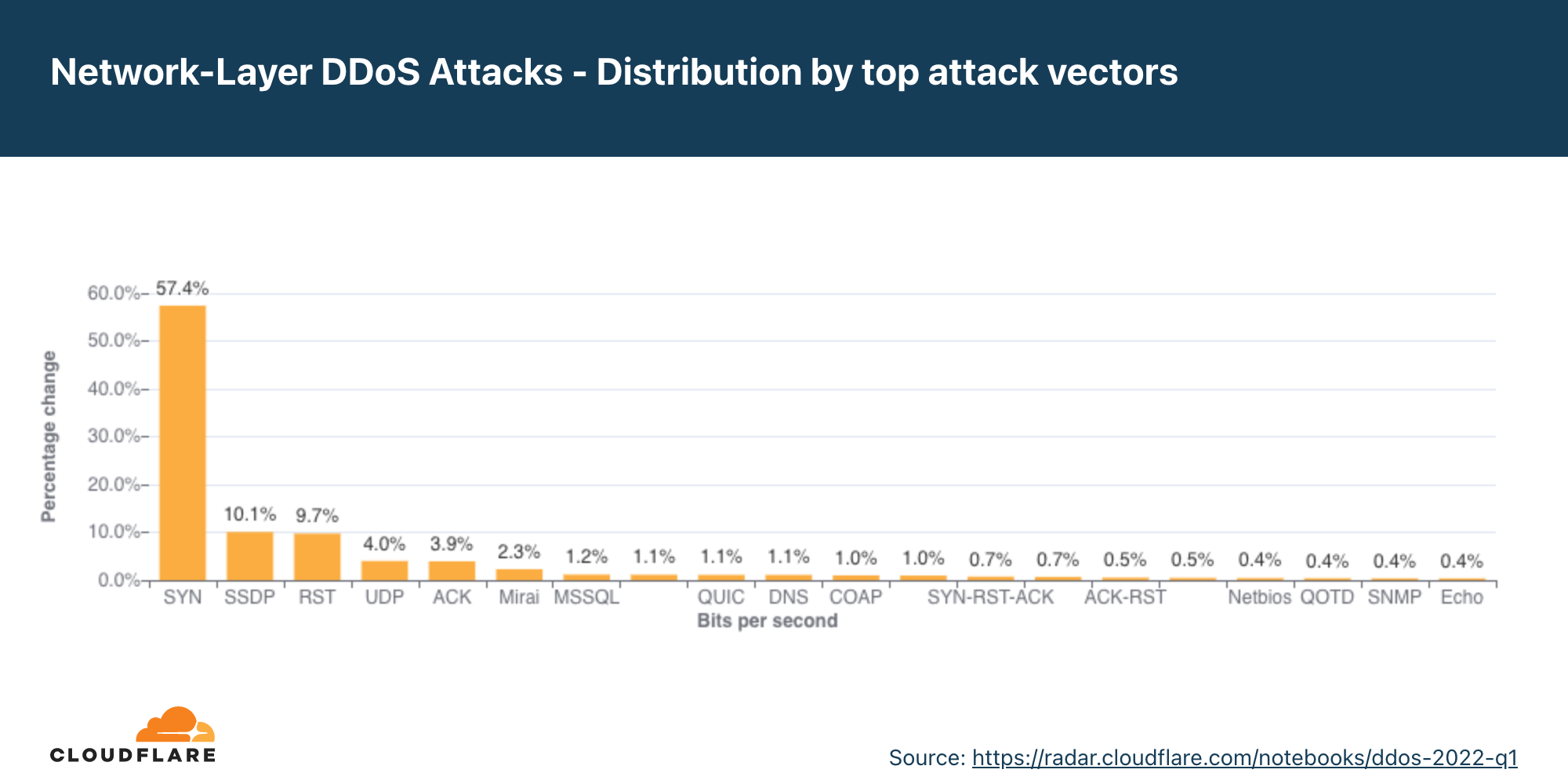

SYN-Floods sind nach wie vor der beliebteste DDoS-Angriffsvektor, während die Verwendung von generischen UDP-Floods in Q1 deutlich zurückgeht.

Ein Angriffsvektor ist ein Begriff, der die Methode beschreibt, die der Angreifer für seinen DDoS-Angriff verwendet, d. h. das IP-Protokoll, Paketattribute wie TCP-Flags, Flooding-Methode und andere Kriterien.

In Q1 machten SYN-Floods 57 % aller DDoS-Angriffe auf der Netzwerkebene aus. Dies entspricht einem Anstieg von 69 % im Vergleich zum Vorquartal und einem Anstieg von 13 % im Vergleich zum Vorjahr. An zweiter Stelle stehen die Angriffe über SSDP, die um mehr als 1,100 % im Quartalsvergleich gestiegen sind. Es folgten RST-Floods und Angriffe über UDP. Im letzten Quartal belegten generische UDP-Floods den zweiten Platz, aber dieses Mal sanken die generischen UDP-DDoS-Angriffe im Quartalsvergleich um 87 % von 32 % auf nur noch 3,9 %.

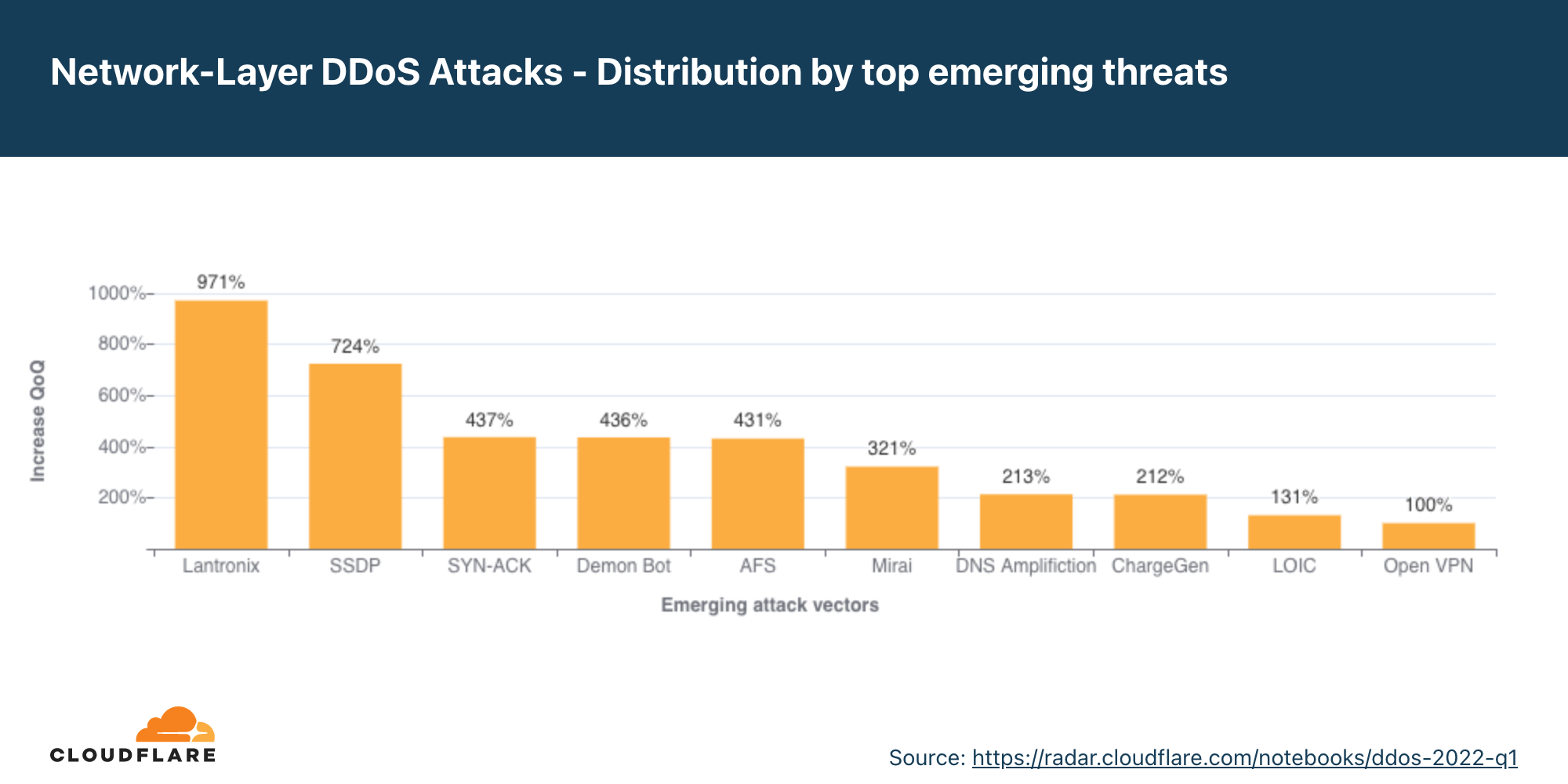

Neue Bedrohungen

Die Identifizierung der wichtigsten Angriffsvektoren hilft Unternehmen, die Bedrohungslandschaft zu verstehen. Dies wiederum kann ihnen helfen, ihr Sicherheitsniveau zu verbessern, um sich gegen diese Bedrohungen zu schützen. Ebenso kann das Wissen um neu aufkommende Bedrohungen, die vielleicht noch keinen großen Teil der Angriffe ausmachen, dazu beitragen, sie abzuwehren, bevor sie zu einer bedeutenden Kraft werden.

Wenn wir uns die neu aufkommenden Angriffsvektoren in Q1 ansehen, können wir einen Anstieg der DDoS-Angriffe feststellen, die auf Lantronix-Dienste (+971 %im Quartalsvergleich) und SSDP-Reflection-Angriffe (+724 % im Quartalsvergleich) zurückgehen. Außerdem stiegen die SYN-ACK-Angriffe um 437 % und die Angriffe durch Mirai-Botnetze um 321 % im Vergleich zum Vorquartal.

Angreifer reflektiert Datenverkehr von Lantronix Discovery Service

Lantronix ist ein US-amerikanisches Software- und Hardwareunternehmen, das unter anderem Lösungen für die Verwaltung des Internets der Dinge (IoT) anbietet. Eines der Tools, die sie zur Verwaltung ihrer IoT-Komponenten anbieten, ist das Lantronix Discovery Protocol. Es ist ein Befehlszeilen-Tool, das Ihnen beim Suchen und Finden von Lantronix-Geräten hilft. Das Erkennungstool ist UDP-basiert, was bedeutet, dass kein Handshake erforderlich ist. Die Quell-IP kann gefälscht werden. Ein Angreifer kann also das Tool verwenden, um mit einer 4-Byte-Anfrage nach öffentlich zugänglichen Lantronix-Geräten zu suchen, die dann wiederum mit einer 30-Byte-Antwort von Port 30718 antworten. Indem die Quell-IP des Opfers gefälscht wird, richten alle Lantronix-Geräte ihre Antworten auf das Opfer aus – das Ergebnis ist ein Reflection/Amplification-Angriff.

Simple Service Discovery Protocol, das für die Reflection von DDoS-Angriffen verwendet wird

Das SSDP-Protokoll (Simple Service Discovery Protocol) funktioniert ähnlich wie das Lantronix Discovery-Protokoll, ist aber für Universal Plug-and-Play (UPnP)-Geräte wie an das Netzwerk angeschlossene Drucker gedacht. Durch den Missbrauch des SSDP-Protokolls können Angreifer einen Reflection-basierten DDoS-Angriff erzeugen, der die Infrastruktur des Zielobjekts überlastet und dessen Internetwebsites lahmlegt. Lesen Sie hier mehr über SSDP-basierte DDoS-Angriffe.

DDoS-Angriffe auf Netzwerkschicht aufgeschlüsselt nach Angriffsrate

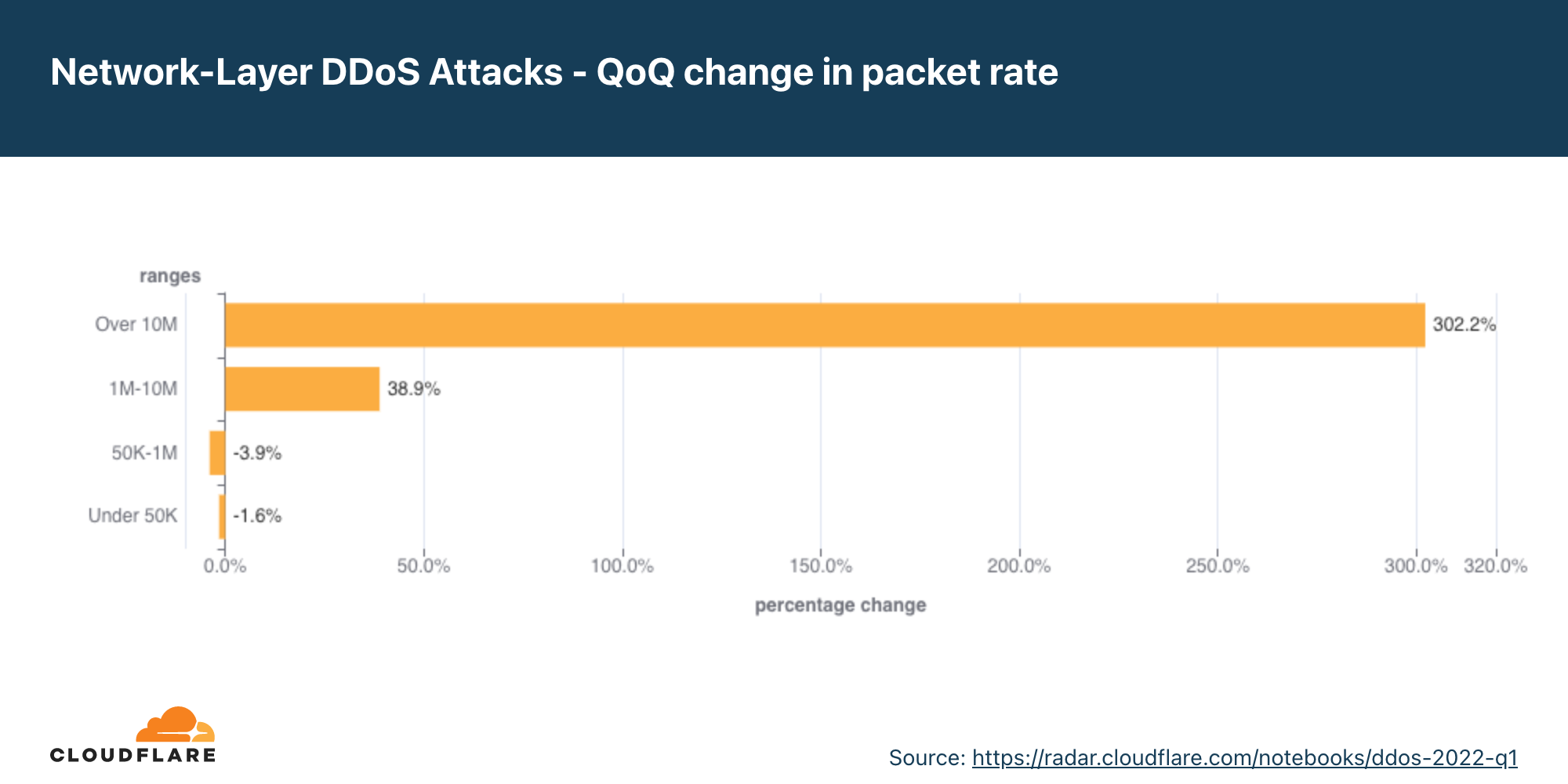

Im Q1 haben wir einen massiven Anstieg der volumetrischen DDoS-Angriffe registriert – sowohl in Bezug auf die Paketrate als auch auf die Bitrate. Angriffe mit mehr als 10 Mpps wuchsen um mehr als 300 % gegenüber dem Vorquartal, und Angriffe mit mehr als 100 Gbit/s wuchsen um 645 % gegenüber dem Vorquartal.

Es gibt verschiedene Möglichkeiten, die Größe eines L3/4-DDoS-Angriffs zu messen. So kann man sich das Volumen des damit einhergehenden Traffics ansehen, das als Bitrate ausgedrückt wird. Diese wird in Terabit pro Sekunde oder Gigabit pro Sekunde angegeben. Ein anderer Messwert ist die Anzahl der übermittelten Datenpakete. Diese sogenannte Paketrate wird in Millionen Paketen pro Sekunde angegeben.

Angriffe mit hohen Bitraten zielen darauf ab, die Internetverbindung zu belegen, sodass es zu einer Denial of Service (Nichtverfügbarkeit) kommt. Mit hohen Paketraten dagegen wird versucht, die Server, Router oder andere Hardwaregeräte innerhalb des Netzwerkpfads durch Überlastung lahmzulegen. Diese Geräte wenden eine bestimmte Speicher- und Rechenleistung zur Verarbeitung eines Datenpakets auf. Werden sie daher mit Paketen regelrecht bombardiert, sind ihre Verarbeitungskapazitäten unter Umständen irgendwann erschöpft. In einem solchen Fall werden Pakete „verworfen“ – mit anderen Worten: Die Appliance ist nicht in der Lage, sie zu verarbeiten. Für Nutzer hat das zur Folge, dass die von ihnen angesteuerten Dienste nicht richtig funktionieren oder nicht mehr verfügbar sind.

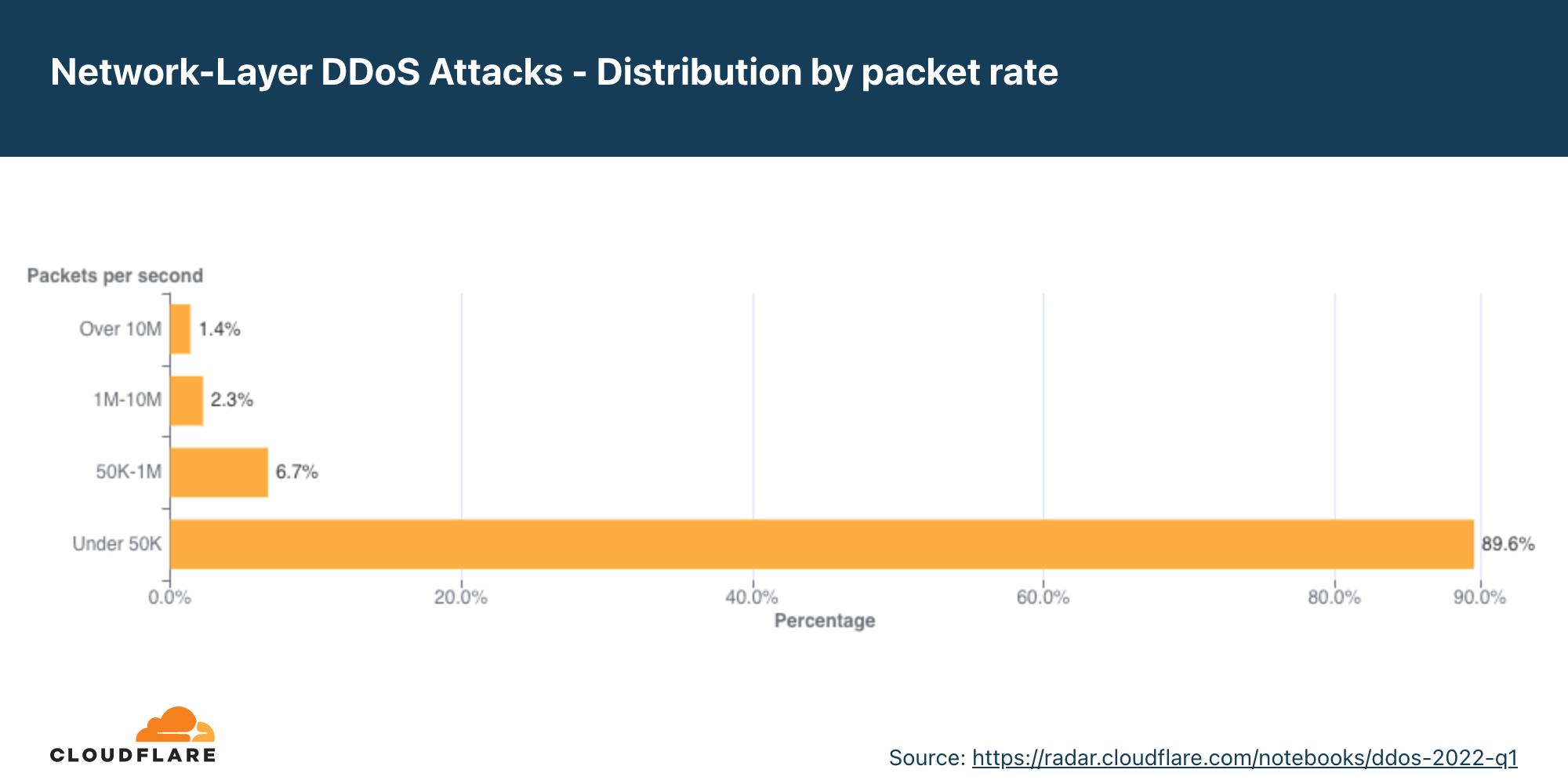

Verteilung nach Paketrate

Die Mehrheit der DDoS-Angriffe auf der Netzwerkebene bleibt unter 50.000 Paketen pro Sekunde. 50 kpps sind bei der Dimension des Cloudflare-Netzwerks eher am unteren Ende des Spektrums angesiedelt. Dennoch kann es leicht ungeschützte Internetwebsites zum Absturz bringen und sogar eine Standard-Gigabit-Ethernet-Verbindung überlasten.

Wenn wir uns die Veränderungen bei den Angriffsgrößen ansehen, können wir feststellen, dass Angriffe mit mehr als 10 Mpps im Quartalsvergleich um über 300 % zugenommen haben. Ebenso stiegen die Angriffe von 1-10 Mpps um fast 40 % im Vergleich zum Vorquartal.

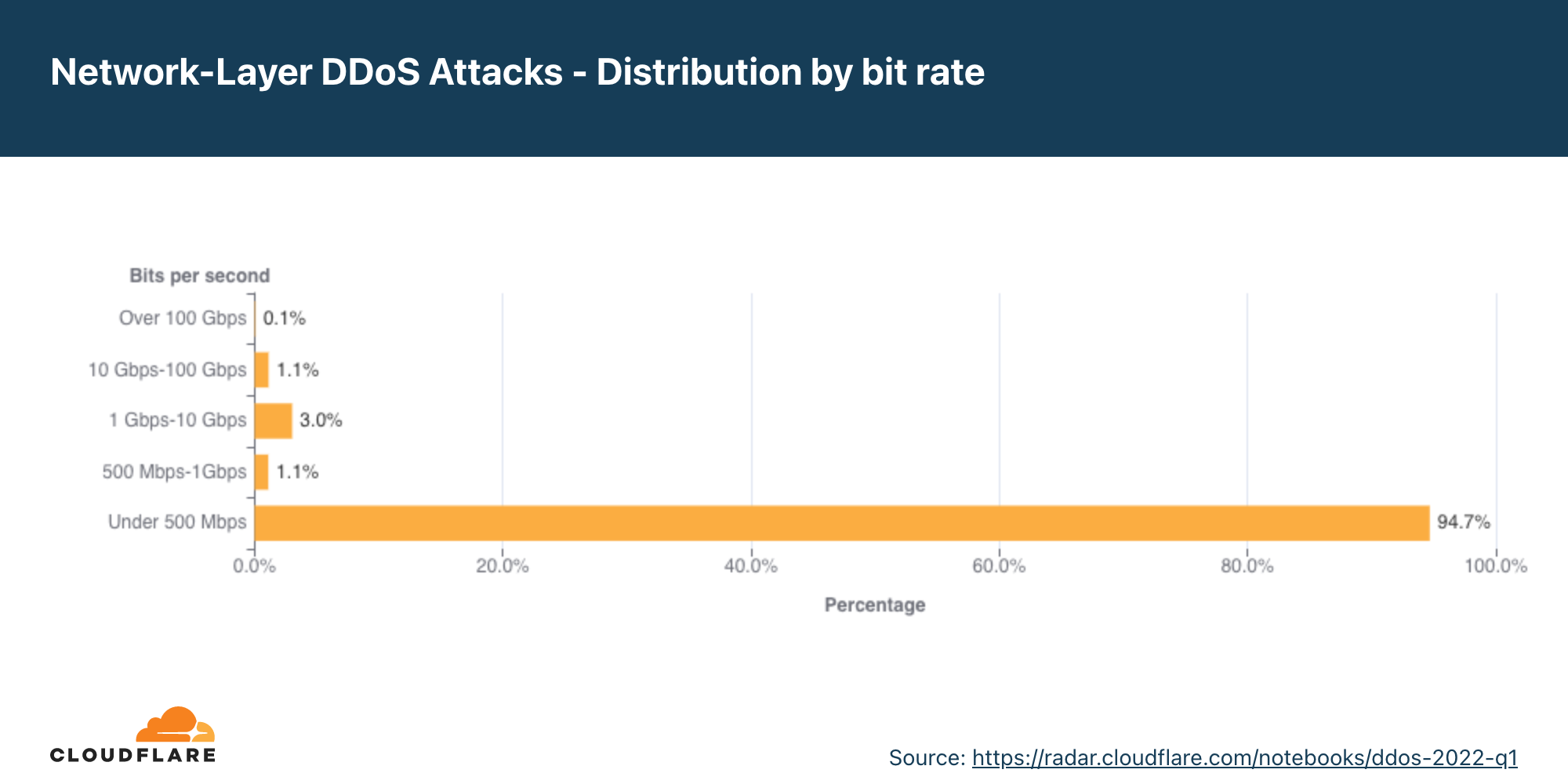

Verteilung nach Bitrate

Die Mehrheit der DDoS-Angriffe auf der Netzwerkebene bleiben im Q1 unter 500 Mbit/s. Bei der Größe des Cloudflare-Netzwerks ist auch dies ein winziger Tropfen auf den heißen Stein. Dennoch können ungeschützte Internetwebsites mit weniger Kapazität sehr schnell zum Erliegen kommen oder zumindest eine Standard-Gigabit-Ethernet-Verbindung überlasten.

Ähnlich wie im Bereich der Pakete pro Sekunde können wir auch hier einen starken Anstieg feststellen. Die Zahl der DDoS-Angriffe mit Spitzenwerten von über 100 Gbit/s stieg im Quartalsvergleich um 645 %, die Zahl der Angriffe mit Spitzenwerten von 10 bis 100 Gbit/s um 407 %, die Zahl der Angriffe mit Spitzenwerten von 1 bis 10 Gbit/s um 88 % und die Zahl der Angriffe mit Spitzenwerten von 500 Mbit/s bis 1 Gbit/s sogar um fast 20 % im Quartalsvergleich.

DDoS-Angriffe auf Netzwerkschicht aufgeschlüsselt nach Dauer

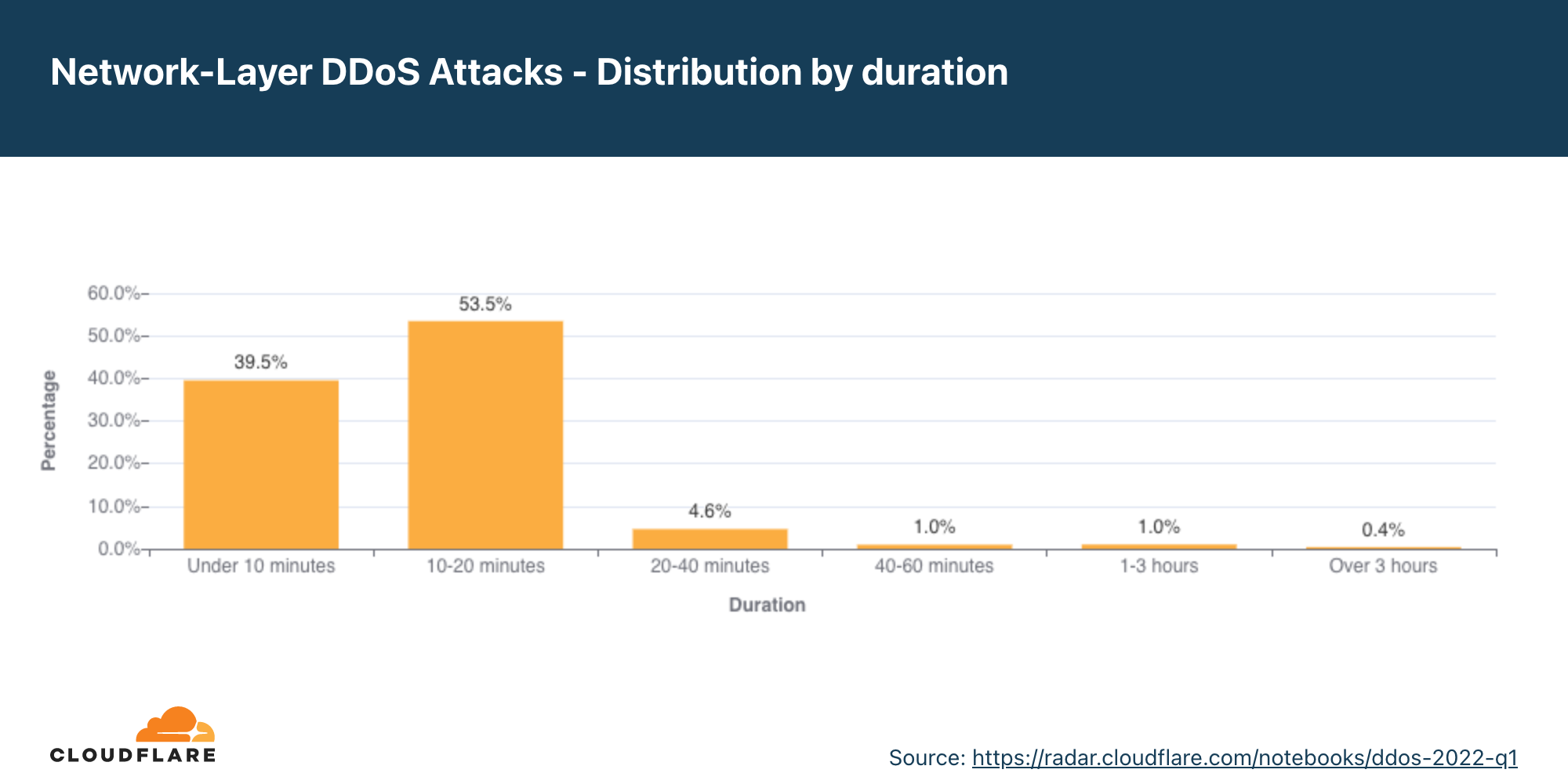

Die meisten Attacken sind nach weniger als einer Stunde vorbei, was wieder einmal die Notwendigkeit automatisch handelnder und ständig aktiver DDoS-Abwehrlösungen unterstreicht.

Zur Ermittlung der Dauer eines Angriffs wird die Zeit zwischen dem Moment, in dem er von unseren Systemen erstmals als solcher erkannt wird, und dem Augenblick, in dem wir das letzte Paket mit der Signatur dieser Attacke auf dieses konkrete Ziel registrieren, gemessen.

In vorhergehenden Berichten haben wir eine Aufschlüsselung der „Angriffe unter einer Stunde“ und der größeren Zeitspannen vorgenommen. In den meisten Fällen dauern jedoch über 90 Prozent der Angriffe weniger als eine Stunde. Ausgehend von diesem Bericht haben wir die kurzen Angriffe aufgeschlüsselt und nach kürzeren Zeitspannen gruppiert, um eine detailliertere Analyse zu ermöglichen.

Eine wichtige Sache, die Sie bedenken sollten, ist, dass die Auswirkungen eines erfolgreichen Angriffs, auch wenn er nur ein paar Minuten dauert, weit über die Dauer des ursprünglichen Angriffs hinausgehen können. IT-Mitarbeiter, die auf einen erfolgreichen Angriff reagieren, müssen womöglich Stunden oder sogar Tage investieren, um ihre Dienste wiederherzustellen.

Im ersten Quartal 2022 dauerten mehr als die Hälfte der Angriffe 10-20 Minuten, etwa 40 % endeten innerhalb von 10 Minuten, weitere ~5 % dauerten 20-40 Minuten und die restlichen dauerten länger als 40 Minuten.

Kurze Attacken bleiben leicht unbemerkt, insbesondere solche, die ein Ziel für wenige Sekunden mit einer großen Zahl an Paketen, Bytes oder Anfragen bombardieren. In diesen Fällen haben Abwehrlösungen, die auf einer manuellen Bekämpfung mittels Sicherheitsanalyse beruhen, keine Chance, den Angriff rechtzeitig zu unterbinden. Es bleibt dann nur die Möglichkeit, ihn im Nachhinein zu untersuchen und auf Grundlage der dabei gewonnenen Erkenntnisse eine neue Regel zu erstellen, anhand derer der Traffic anschließend auf das Angriffsprofil hin gefiltert werden kann. Dann besteht zumindest eine gewisse Hoffnung, dass die nächste Attacke erkannt wird. Ebenso wenig zielführend ist der Einsatz eines „On Demand“-Services, bei dem das Sicherheitsteam den Traffic während eines Angriffs zu einem DDoS-Dienst umleitet, weil die Attacke vorüber ist, bevor der Datenverkehr dort ankommt.

Es wird empfohlen, dass Unternehmen automatisierte, ständig aktive DDoS-Schutzdienste verwenden, die den Datenverkehr analysieren und in Echtzeit Fingerprints erstellen, die schnell genug sind, um kurzlebige Angriffe zu blockieren.

Zusammenfassung

Cloudflare hat es sich zur Aufgabe gemacht, ein besseres Internet zu schaffen. Ein besseres Internet ist ein sicheres, schnelleres und zuverlässigeres Internet für alle - auch im Angesicht von DDoS-Angriffen. Als Teil unserer Mission bieten wir seit 2017 zeitlich unbeschränkten und unbegrenzten DDoS-Schutz kostenlos für alle unsere Kunden. Im Laufe der Jahre ist es für Angreifer immer einfacher geworden, DDoS-Angriffe zu starten. Auch wenn es inzwischen sehr einfach geworden ist, möchten wir dafür sorgen, dass es für Organisationen jeder Größe noch einfacher und kostenlos ist, sich vor DDoS-Angriffen aller Art zu schützen.

Sie nutzen Cloudflare noch nicht? Starten Sie jetzt mit unseren Free- und Pro-Tarifen zum Schutz Ihrer Websites oder kontaktieren Sie uns für umfassenden DDoS-Schutz für Ihr gesamtes Netzwerk mit Magic Transit.