隆重宣布与 CrowdStrike 的多项新集成。这些集成将 Cloudflare 庞大的网络和 Zero Trust 套件与 CrowdStrike 的端点检测和响应 (EDR) 及事件补救产品的力量结合在一起。

Cloudflare 相信我们的解决方案能与客户的现有技术堆栈轻松集成。通过我们的合作和集成解决方案,我们使客户更容易一起使用 Cloudflare 和合作伙伴的解决方案,进一步增强他们的安全态势并释放更多价值。我们与 CrowdStrike 的合作就是这种努力一个很好的例子。

Cloudflare 和 CrowdStrike 正在共同努力,简化 IT 和安全团队采用 Zero Trust 的过程。通过扩大合作关系,共同客户能通过多重集成来识别、调查威胁并进行补救:

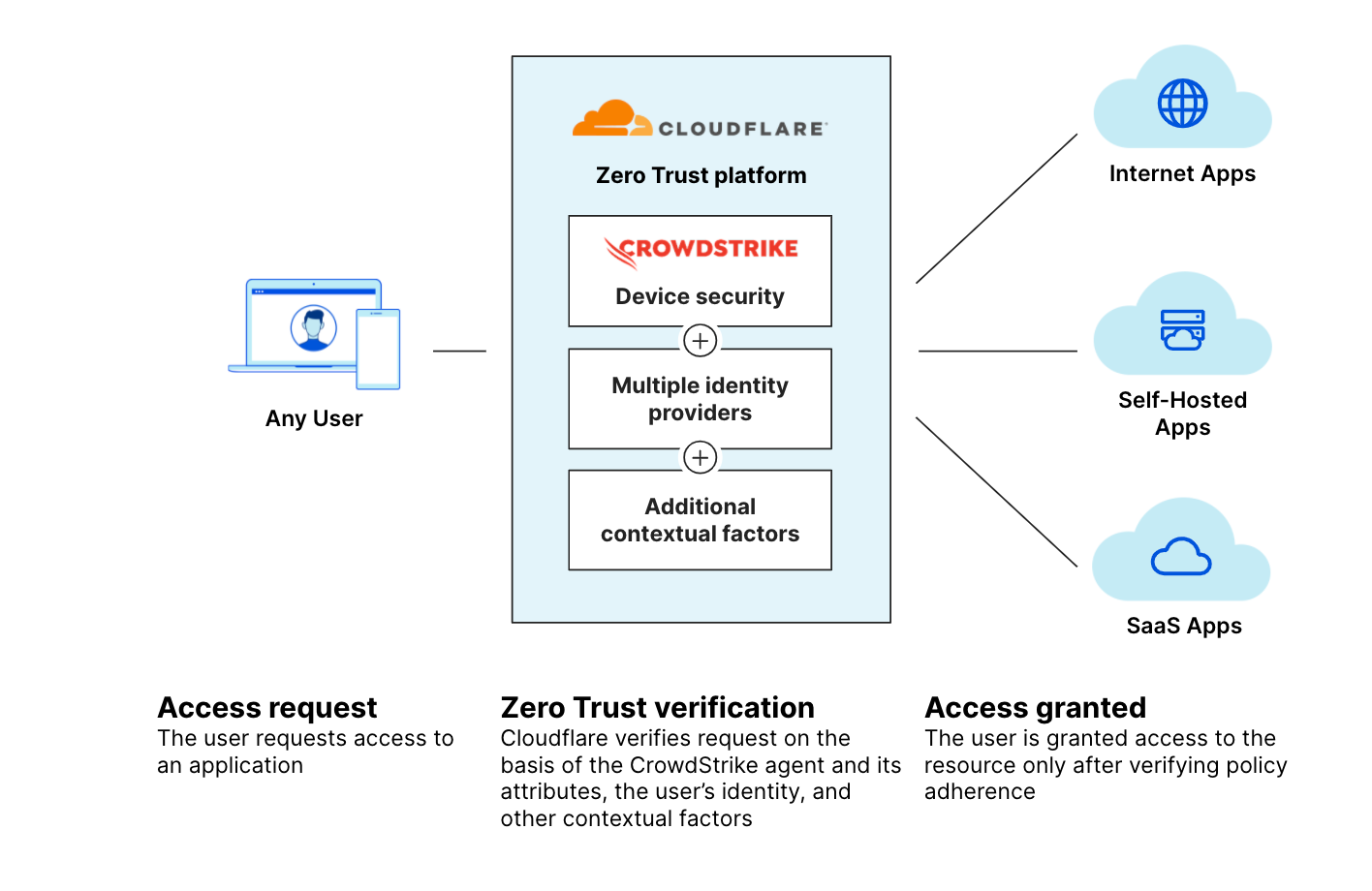

首先, 通过将 Cloudflare 的 Zero Trust 服务与 CrowdStrike 为客户提供持续实时设备态势评估的 Falcon Zero Trust Assessment (ZTA)相结合,我们的客户能在授权用户访问内部或外部应用程序前验证用户的设备态势。

第二, 我们在 2021 年 12 月加入了 CrowdXDR Alliance,并正在与 CrowdStrike 合作,共享安全遥测数据和其他洞察,使客户能更容易识别和缓解威胁。Cloudflare 的全球网络覆盖 100 多个国家/地区的 250 多个城市,平均每天拦截 760 亿次网络威胁。这为客户提供了无以伦比的洞察力,帮助安全团队更好地保护他们的组织。通过加入 CrowdXDR Alliance,我们将能使用来自 Cloudflare 全球网络的信号与 CrowdStrike 的领先端点保护,帮助共同客户阻止针对其网络任何地方的网络攻击。

**第三,**CrowdStrike 是 Cloudflare 的事件响应合作伙伴之一,提供快速有效的支持。CrowdStrike 的事件响应团队每天都在积极应对攻击状况,帮助客户缓解攻击,使其网站和网络恢复正常。我们与 CrowdStrike 的合作确保受到攻击时能进行快速修复,从而保护组织免受对手的攻击。

“一家公司识别、调查和补救威胁的速度在很大程度上决定了它最终能取得怎样的成就。我们与 Cloudflare 的合作让企业能够在攻击发生时快速采取行动,以遏制暴露,并尽快恢复正常运营。”—— **Thomas Etheridge,**高级副总裁,CrowdStrike Services

CrowdStrike 的端点安全与 Cloudflare 的 Zero Trust 服务完美结合

在详细介绍集成如何工作前,让我们先回顾一下 Cloudflare 的 Zero Trust 服务。

Cloudflare Access 和 Gateway

Cloudflare Access 确定用户是否应该被允许访问应用程序。为此,它使用我们的全球网络来检查每个请求或连接的身份、设备态势、位置、多因素方法和很多其他属性。Access 还记录每个请求和连接——为管理员提供高可见性。这一切的结果就是:使客户能够淘汰传统 VPN。

Cloudflare Gateway 用于在用户连接到互联网的其他部分时提供保护。与其将流量回传到一个集中的位置,用户连接到就近的 Cloudflare 数据中心,我们在这里应用一层或多层的安全、过滤和记录,然后将流量加速传送到最终目的地。

与 CrowdStrike 集成 Zero Trust

Cloudflare 客户现能基于 CrowdStrike 代理在端点的存在来构建 Access 和 Gateway 策略。通过结合我们的 Zero Trust 客户端,我们能够利用 CrowdStrike 在用户设备周围提供的增强遥测技术。

CrowdStrike 的 Zero Trust 评估 (ZTA) 提供持续的实时安全态势评估,覆盖组织的所有端点,无论位置、网络或用户是什么。ZTA 得分实现基于设备运行状况和合规检查的条件策略来缓解风险。这些策略会在每次发起连接请求时进行评估,使得条件访问适应设备不断变化的状况。

通过这一集成,组织能够在其现有 Cloudflare Access 和 Gateway 策略基础上构建策略,确保用户被授予访问权限前满足最低的 ZTA 分数或版本要求。由于这些策略在我们的整个 Zero Trust 上均有效,组织能使用这些策略构建强大规则来调用浏览器隔离、租户控制、反病毒或其 Cloudflare 部署的任何部分。

“CrowdStrike Falcon 平台通过验证访问控制保护客户,帮助客户减少他们的攻击面,简化、赋能和加速他们的 Zero Trust 旅程。通过扩大与 Cloudflare 的合作,我们将使共同客户更容易在所有端点和整个企业网络上加强他们的 Zero Trust 安全态势。”- Michael Sentonas,首席技术官,CrowdStrike

集成如何工作

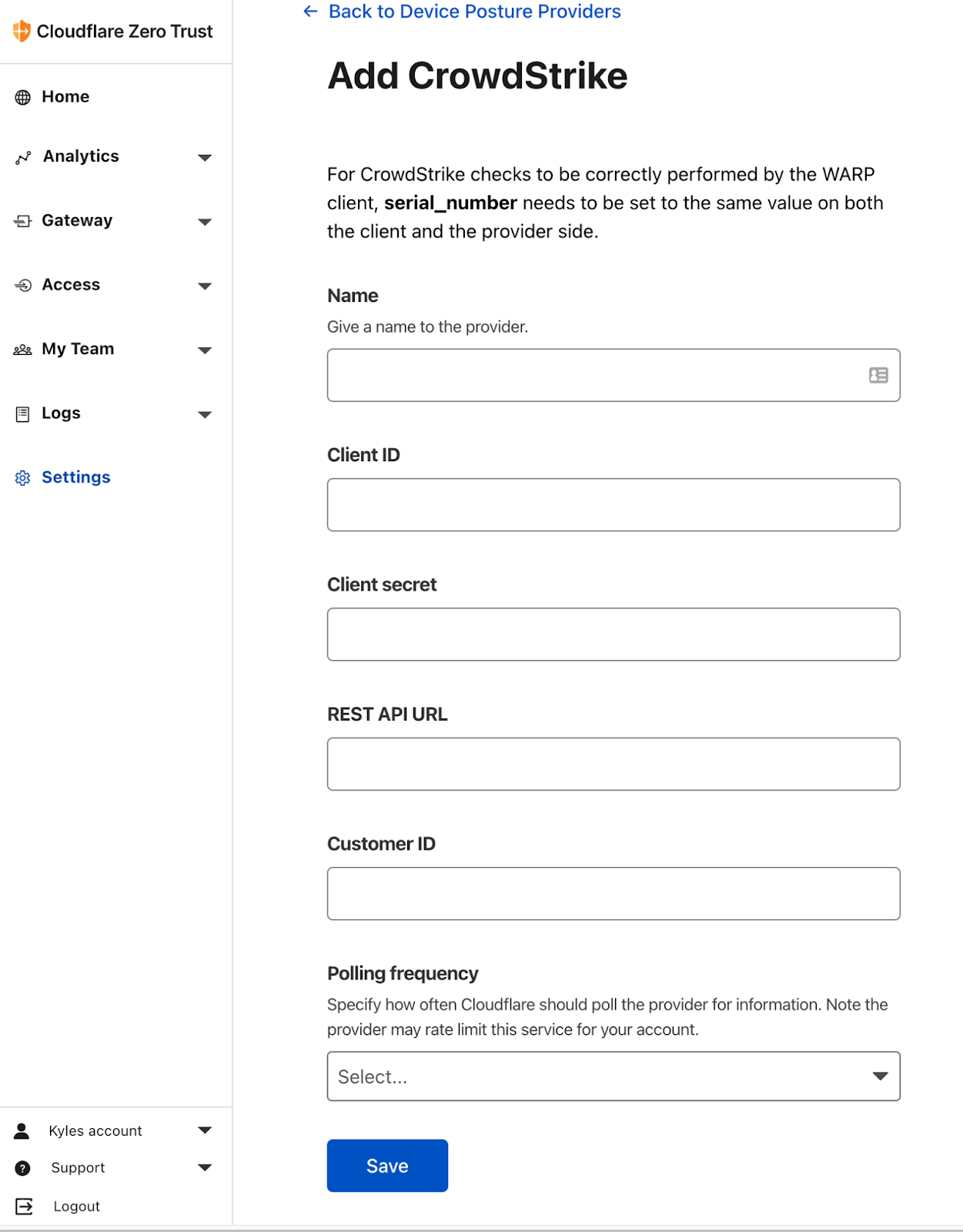

我们的 Zero Trust 套件客户可在 Cloudflare Zero Trust 仪表板中将 CrowdStrike 添加为设备态势提供商:Settings(设置) → Devices (设备)→ Device Posture Providers(设备态势提供商)。要求以下来自 CrowdStrike 仪表板的详细信息:ClientID,Client Secret,REST API URL 和 Customer ID。

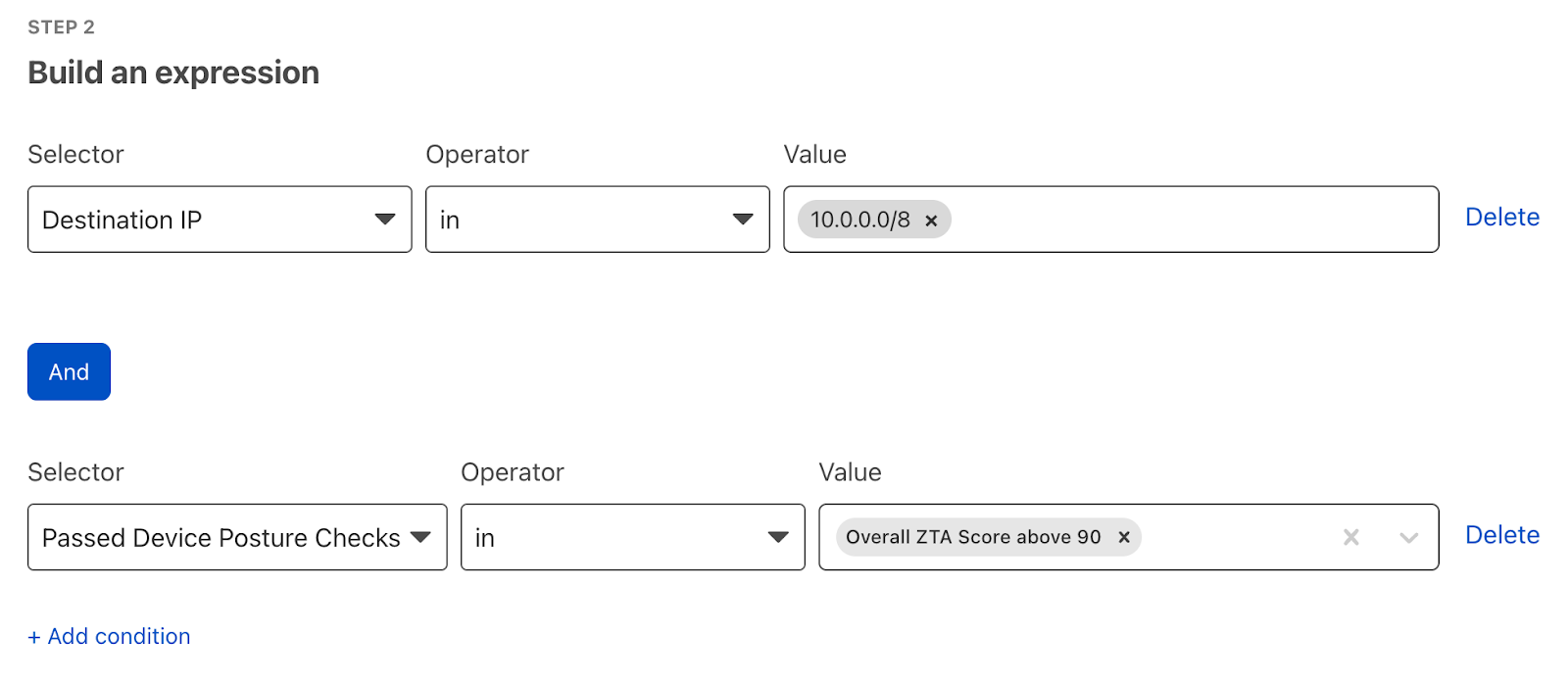

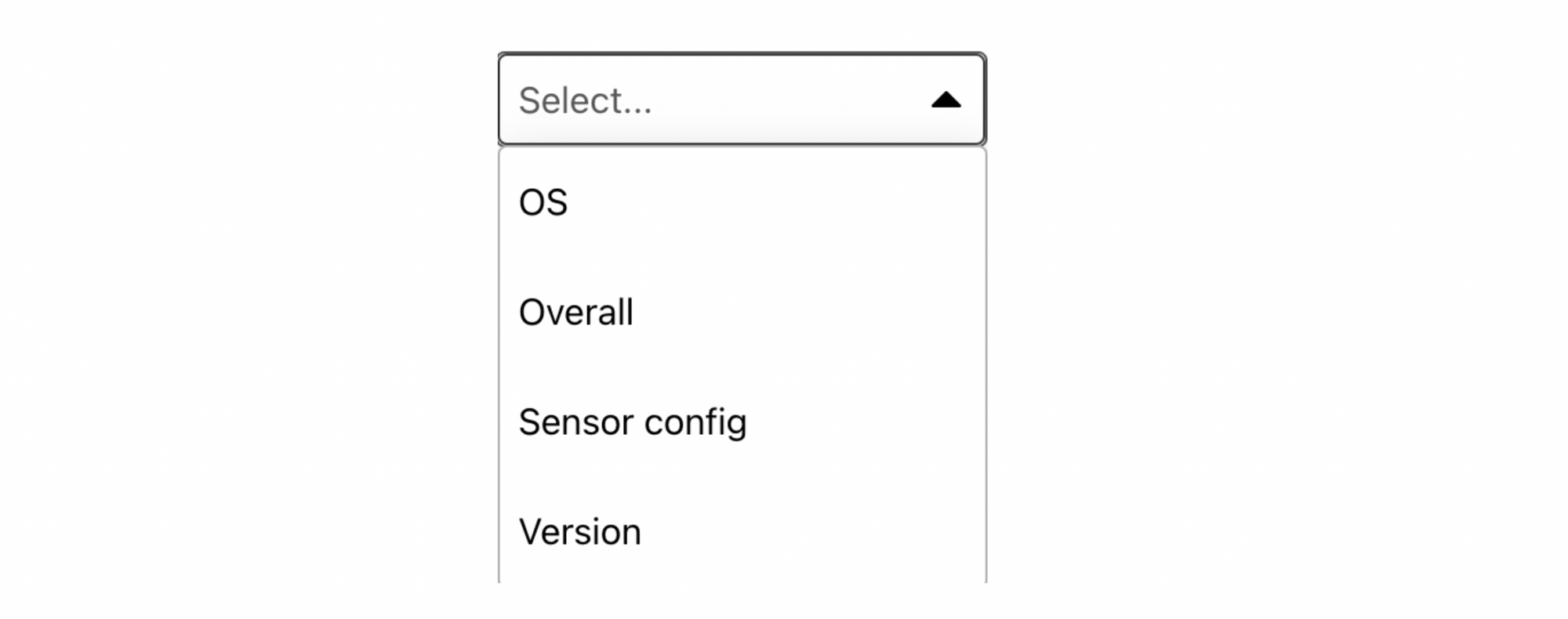

在创建 CrowdStrike 态势提供商后,客户能创建具体的设备态势检查,要求用户的设备满足特定的 ZTA 得分阈值。

这些规则现在能用于创建 Access 和 Gateway 策略来允许或拒绝对应用、网络或站点的访问。管理员可选择阻止或隔离使用来自恶意或不安全设备的用户或用户组。

接下来会发生什么?

未来几个月内,我们将进一步增强与 CrowdStrike 的集成,允许客户将其 Cloudflare 日志与 Falcon 遥测数据关联起来,以便及时发现和缓解复杂的威胁。如果您正在使用 Cloudflare Zero Trust 产品,并有意使用这一与 CrowdStrike 的集成,请访问我们的开发文档,以了解如何启用。如果您要了解更多信息或有其他问题,请填写表格或联系您的 Cloudflare CSM 或 AE,我们将乐于提供协助。