Nous sommes particulièrement heureux d'annoncer aujourd'hui plusieurs nouvelles intégrations à l'écosystème CrowdStrike. Ces intégrations associent la puissance du vaste réseau et de la suite Zero Trust de Cloudflare aux solutions de détection/intervention sur les points de terminaison (EDR, Endpoint Detection and Response) et de résolution des incidents de CrowdStrike.

Chez Cloudflare, nous croyons au développement de solutions facilement intégrables à la pile technologique existante de nos clients. Grâce à nos partenariats et à nos intégrations, nous facilitons pour nos clients l'utilisation conjointe des solutions Cloudflare avec celles de nos partenaires, afin de leur permettre de renforcer leur stratégie de sécurité et de dégager plus de valeur. Notre partenariat avec CrowdStrike constitue un exemple marquant de cette démarche.

Ensemble, Cloudflare et CrowdStrike s'efforcent de simplifier l'adoption des solutions Zero Trust pour les équipes informatiques et de sécurité. Ce partenariat élargi permet ainsi à nos clients communs d'identifier, d'enquêter et de répondre plus rapidement aux menaces par le biais de plusieurs intégrations.

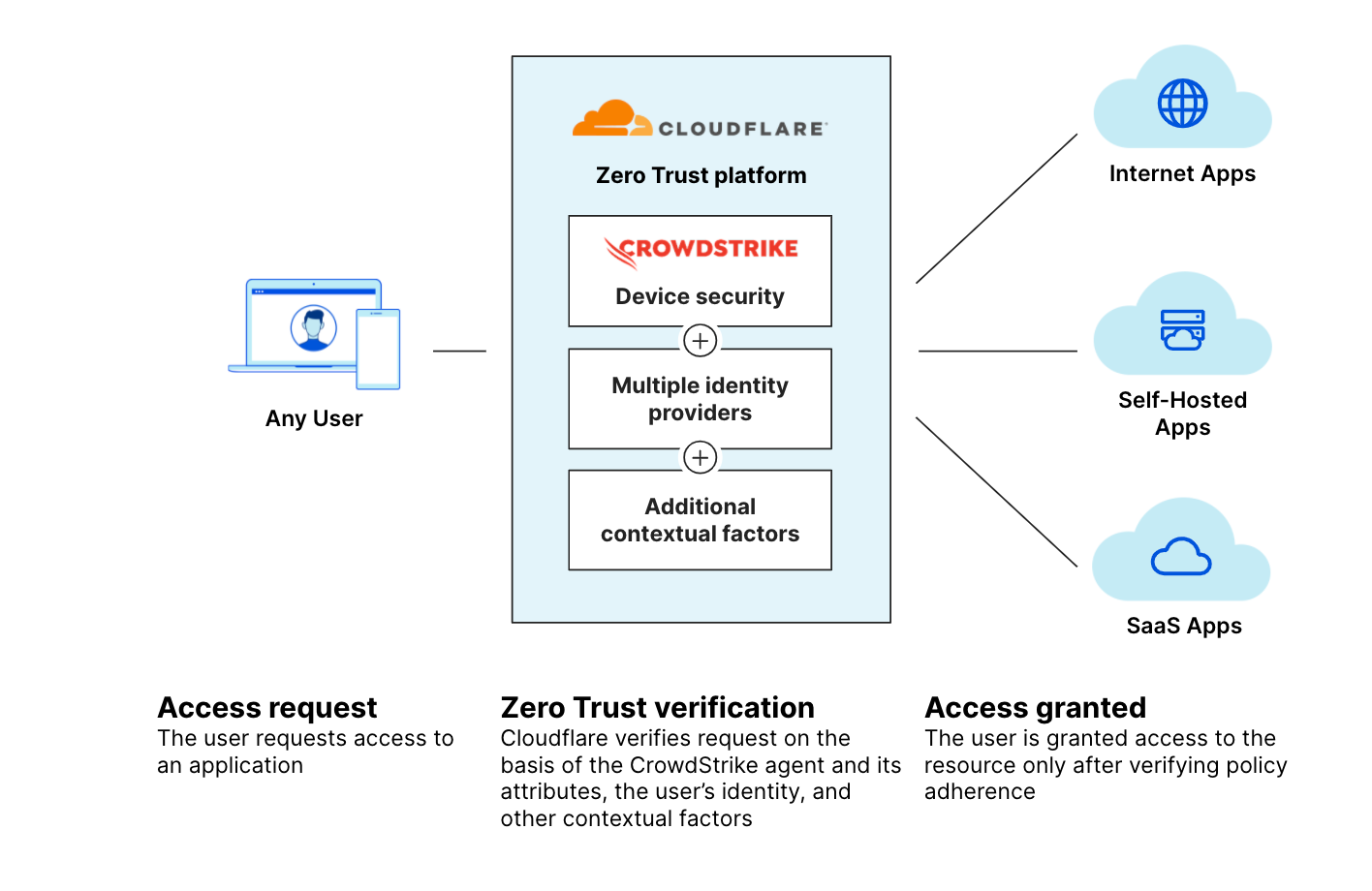

Premièrement, en intégrant les services Zero Trust de Cloudflare à l'outil Falcon Zero Trust Assessment (ZTA) de CrowdStrike (qui assure l'évaluation de la stratégie de sécurité des appareils en temps réel et en continu), nos clients peuvent vérifier le niveau de sécurité des appareils des utilisateurs avant de leur accorder l'accès aux applications internes ou externes.

Deuxièmement, nous avons rejoint la CrowdXDR Alliance en décembre 2021 et conclu un partenariat avec CrowdStrike pour partager des mesures télémétriques et d'autres indicateurs qui permettront de faciliter l'identification et l'atténuation des menaces pour nos clients. Le réseau mondial de Cloudflare couvre plus de 250 villes réparties dans plus de 100 pays et bloque en moyenne 76 milliards de cybermenaces chaque jour. Ces chiffres nous permettent ainsi de proposer des informations stratégiques inégalables à nos clients et d'aider les équipes de sécurité à mieux protéger leur entreprise. En rejoignant la CrowdXDR Alliance, nous pourrons utiliser les signaux de sécurité issus de notre réseau mondial en conjonction avec la fantastique solution de protection des points de terminaison de CrowdStrike, afin d'aider nos clients mutuels à bloquer les cyberattaques partout sur leur réseau.

Troisièmement, CrowdStrike constitue l'un des partenaires de réponse aux incidents de Cloudflare, et assure une assistance rapide et efficace en la matière. L'équipe d'intervention de CrowdStrike s'occupe jour après jour des situations d'attaques actives, en aidant les clients à atténuer les effets des attaques et en s'efforçant de rétablir la présence en ligne de leurs propriétés web et de leur réseau. Notre partenariat avec CrowdStrike permet la résolution rapide des scénarios d'attaque afin de protéger les entreprises contre leurs adversaires.

« La vitesse à laquelle une entreprise peut identifier, étudier et atténuer une menace influe fortement sur la manière dont elle émergera de l'incident. Notre partenariat avec Cloudflare confère aux entreprises la possibilité d'agir rapidement et de maîtriser l'exposition lors d'une attaque, afin de leur permettre de récupérer et de reprendre leurs activités le plus vite possible. »– Thomas Etheridge, directeur principal adjoint, CrowdStrike Services

La rencontre entre la solution de protection des points de terminaison de CrowdStrike et les services Zero Trust de Cloudflare

Avant de nous lancer plus avant dans le détail du fonctionnement de cette intégration, récapitulons les services Zero Trust de Cloudflare.

Cloudflare Access et Gateway

Cloudflare Access détermine si un utilisateur doit ou non se faire accorder l'accès à une application. Le service s'appuie sur notre réseau mondial pour vérifier chaque requête ou connexion en contrôlant de nombreux attributs, comme l'identité, le niveau de sécurité de l'appareil, la position géographique, la méthode multifacteurs et bien d'autres. Access journalise également chacune de ces requêtes et de ces connexions afin d'offrir une large visibilité aux administrateurs. En définitive, le service permet aux clients d'abandonner leurs solutions VPN traditionnelles.

Cloudflare Gateway protège les utilisateurs lorsqu'ils se connectent au reste d'Internet. Plutôt que de rediriger le trafic vers un emplacement centralisé (on parle également de backhauling), les utilisateurs se connectent à un datacenter Cloudflare proche, au sein duquel nous appliquons une ou plusieurs couches de sécurité, de filtrage et de journalisation, avant d'accélérer leur trafic vers sa destination finale.

Intégration de Zero Trust à CrowdStrike

Les clients de Cloudflare peuvent désormais concevoir des politiques Access et Gateway basées sur la présence d'un agent CrowdStrike dans le point de terminaison. En tandem avec notre client Zero Trust, cette solution nous permet de tirer parti des mesures télémétriques approfondies proposées par CrowdStrike au sujet de l'appareil de l'utilisateur.

L'outil d'évaluation Zero Trust (ZTA, Zero Trust Assessment) de CrowdStrike assure l'évaluation de la stratégie de sécurité des appareils (en temps réel et en continu) sur l'ensemble des points de terminaison d'une entreprise, indépendamment de la position géographique, du réseau ou de l'utilisateur. Les scores ZTA permettent l'application de politiques conditionnelles basées sur l'intégrité de l'appareil et les tests de conformité afin d'atténuer les risques. Ces politiques sont évaluées chaque fois qu'une requête de connexion est effectuée et permettent ainsi d'adapter l'accès conditionnel aux conditions évolutives de l'appareil.

Grâce à cette intégration, les entreprises peuvent s'appuyer sur leurs politiques Cloudflare Access et Gateway existantes pour définir des conditions minimales de score ou de version avant d'accorder l'accès à un utilisateur. Comme ces politiques fonctionnent sur l'ensemble de notre plateforme Zero Trust, les entreprises peuvent les mettre à profit pour concevoir de puissantes règles mettant en œuvre l'isolation de navigateur, les mesures de contrôle des utilisateurs, l'antivirus ou toute autre partie de leur déploiement Cloudflare.

« La plateforme CrowdStrike Falcon sécurise les clients grâce à des mesures de contrôle des accès vérifiés, afin de les aider à réduire leur surface d'attaque, tout en simplifiant, en dynamisant et en accélérant leur parcours Zero Trust. En développant notre partenariat avec Cloudflare, nous facilitons, pour nos clients communs, le renforcement de leur stratégie de sécurité Zero Trust sur l'ensemble de leurs points de terminaison et de leur réseau d'entreprise. »- Michael Sentonas, directeur de la technologie (CTO) de CrowdStrike

Fonctionnement de l'intégration

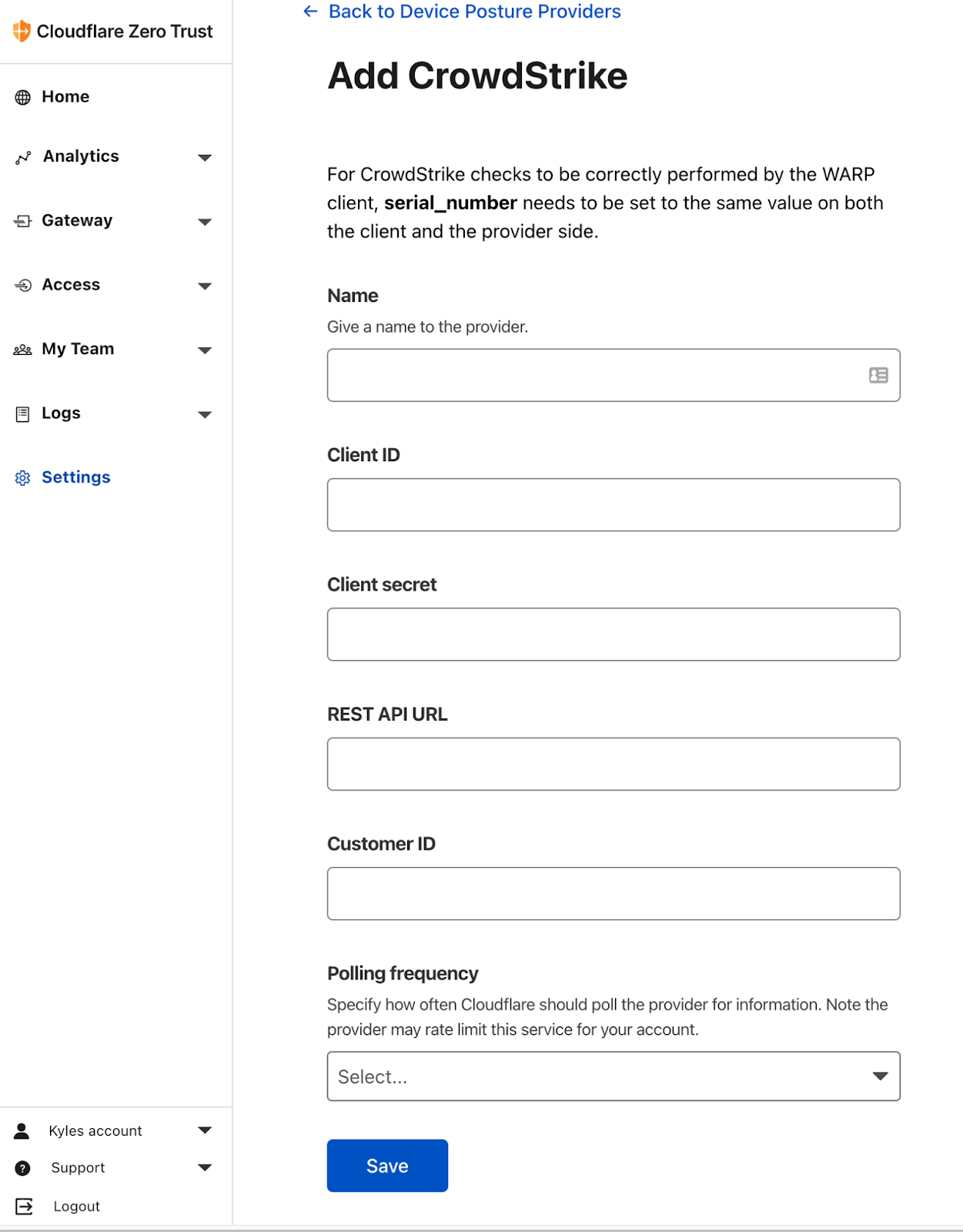

Les clients qui utilisent notre suite Zero Trust peuvent ajouter CrowdStrike en tant que fournisseur de niveau de sécurité des appareils dans le tableau de bord de Cloudflare Zero Trust, sous Paramètres → Appareils → Fournisseur de niveau de sécurité des appareils. Les détails requis du tableau de bord CrowdStrike sont les suivants : ClientID, Client Secret, REST API URL et Customer ID.

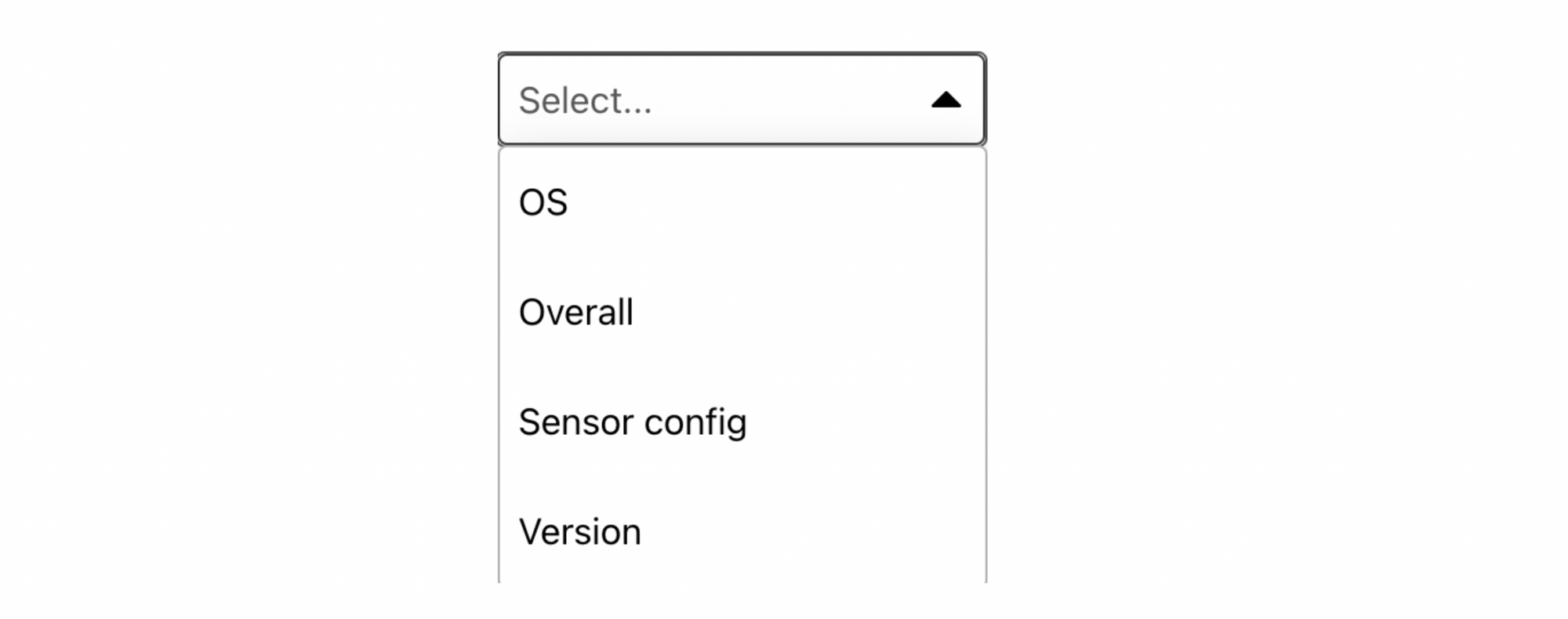

Après la création de CrowdStrike en tant que Fournisseur de niveau de sécurité, les clients peuvent concevoir des tests du niveau de sécurité demandant aux appareils des utilisateurs d'atteindre un certain seuil en matière de score ZTA.

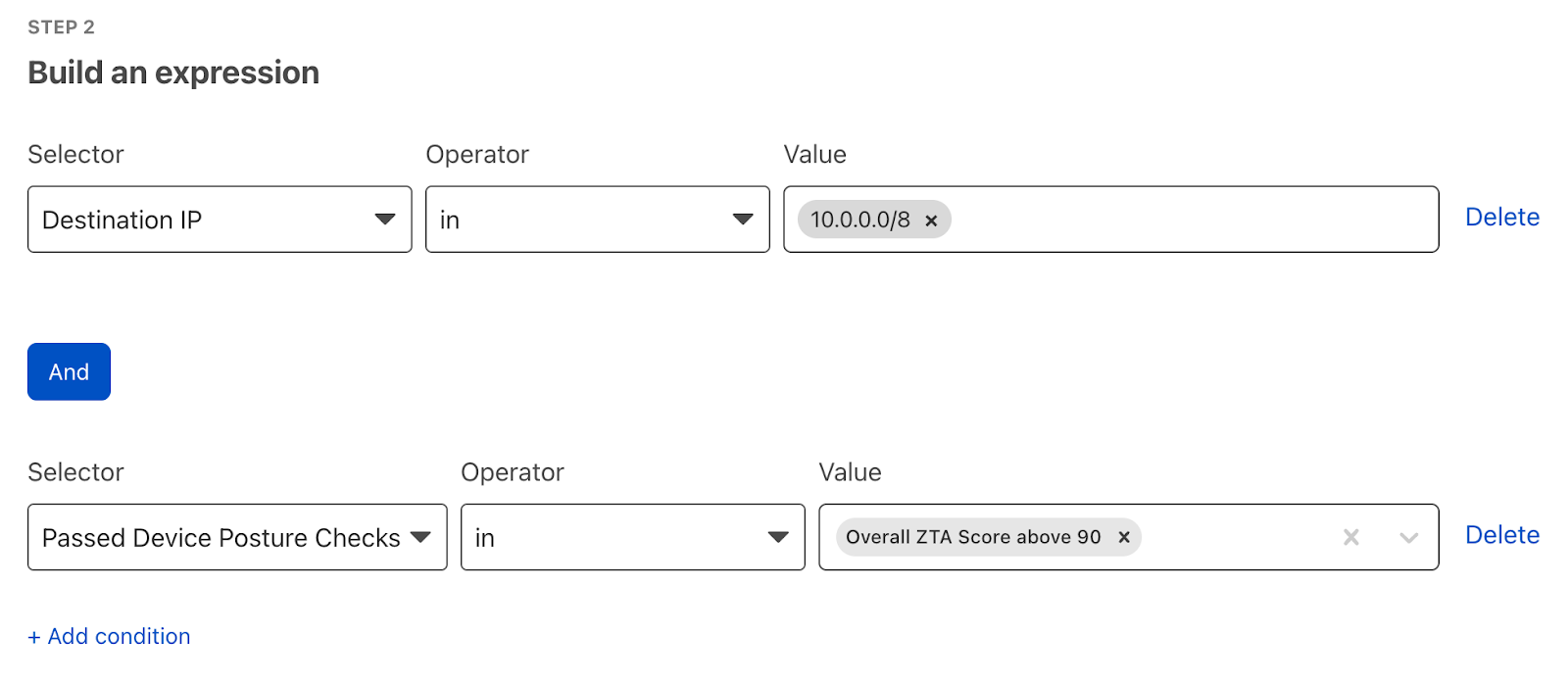

Ces règles peuvent désormais être utilisées pour créer des politiques conditionnelles Access et Gateway permettant d'autoriser ou de refuser l'accès aux applications, aux réseaux ou aux sites. Les administrateurs peuvent choisir de bloquer ou d'isoler les utilisateurs ou les groupes d'utilisateurs liés à des appareils malveillants ou non sécurisés.

Quelle est l'étape suivante ?

Dans les mois à venir, nous renforcerons davantage nos intégrations à CrowdStrike en permettant aux clients de mettre en corrélation leurs journaux Cloudflare avec la télémétrie de Falcon, afin de détecter et d'atténuer les menaces sophistiquées en temps opportun.

Si vous utilisez déjà les produits Zero Trust de Cloudflare et que cette intégration à CrowdStrike vous intéresse, rendez-vous dans notre documentation pour vous informer sur la manière dont vous pouvez l'activer. Si vous souhaitez en savoir plus ou si vous avez d'autres questions, n'hésitez pas à remplir notre formulaire ou à entrer en contact avec votre CSM ou votre AE Cloudflare. Nous nous ferons un plaisir de vous aider.