Trong tháng qua, nhiều nhà cung cấp Giao thức thoại qua Internet (VoIP) bị nhiều cuộc tấn công Từ chối dịch vụ phân tán (DDoS) nhắm đến từ các tổ chức tự xưng là REvil. Các cuộc tấn công đa vector kết hợp cả các cuộc tấn công L7 nhắm mục tiêu vào các trang web HTTP quan trọng và điểm cuối API, cũng như các cuộc tấn công L3/4 nhắm vào cơ sở hạ tầng máy chủ VoIP. Trong một số trường hợp, các cuộc tấn công này tác động đáng kể đến các dịch vụ VoIP của mục tiêu và tính khả dụng của trang web/API.

Mạng của Cloudflare có thể bảo vệ và tăng tốc cơ sở hạ tầng thoại và video một cách hiệu quả nhờ phạm vi tiếp cận toàn cầu, bộ lọc traffic tinh vi và cách tiếp cận độc đáo về các hình thức tấn công và thông tin về mối đe dọa.

Nếu bạn hoặc tổ chức của bạn đã bị nhắm mục tiêu bởi các cuộc tấn công DDoS, các cuộc tấn công đòi tiền chuộc và/hoặc các nỗ lực tống tiền, hãy tìm kiếm sự trợ giúp ngay lập tức để bảo vệ tài sản Internet của bạn. Chúng tôi khuyên bạn không nên trả tiền chuộc và hãy báo cáo cho các cơ quan thực thi pháp luật tại địa phương của bạn.

Giọng nói (và video, biểu tượng cảm xúc, hội nghị, meme mèo và lớp học từ xa) qua IP

Thoại qua IP (VoIP) là một thuật ngữ được sử dụng để mô tả một nhóm công nghệ cho phép truyền thông đa phương tiện qua Internet. Công nghệ này cho phép bạn thực hiện cuộc gọi FaceTime với bạn bè, các bài học trong lớp học ảo của bạn qua Zoom và thậm chí một số cuộc gọi "bình thường" mà bạn thực hiện từ điện thoại.

Các nguyên lý đằng sau VoIP tương tự như các cuộc gọi kỹ thuật số truyền thống qua mạng chuyển mạch kênh. Sự khác biệt chính là phương tiện được mã hóa, ví dụ, thoại hoặc video, được chia thành các đơn vị bit nhỏ được truyền qua Internet dưới dạng tải trọng của các gói IP theo các giao thức phương tiện được xác định đặc biệt.

“Chuyển mạch gói” dữ liệu thoại này, so với “chuyển mạch kênh” truyền thống, dẫn đến việc sử dụng tài nguyên mạng hiệu quả hơn nhiều. Do đó, gọi qua VoIP có thể tiết kiệm chi phí hơn nhiều so với gọi qua POTS (“dịch vụ điện thoại cũ đơn giản”). Chuyển sang VoIP có thể cắt giảm chi phí viễn thông cho các doanh nghiệp đến hơn 50%, vì vậy không hề ngạc nhiên rằng cứ ba doanh nghiệp thì có một doanh nghiệp đã ứng dụng các công nghệ VoIP. VoIP rất linh hoạt, có thể mở rộng và đặc biệt hữu ích trong việc kết nối mọi người với nhau từ xa trong đại dịch.

Một giao thức quan trọng đằng sau hầu hết các cuộc gọi VoIP là Giao thức Khởi tại Phiên (SIP). SIP được định nghĩa lần đầu trong RFC-2543 (1999) và được thiết kế để phục vụ như một giao thức mô-đun và linh hoạt để bắt đầu cuộc gọi (“phiên”), cho dù là thoại hoặc video, hai bên hay nhiều bên.

Tốc độ là chìa khóa đối với VoIP

Giao tiếp trong thời gian thực giữa mọi người cần cảm thấy tự nhiên, tức thì và phản hồi linh hoạt. Do đó, một trong những tính năng quan trọng nhất của một dịch vụ VoIP tốt là tốc độ. Người dùng trải nghiệm điều này như âm thanh tự nhiên và video độ nét cao, không có độ trễ hoặc giật hình. Nhận thức của người dùng về chất lượng cuộc gọi thường được đo lường và theo dõi chặt chẽ bằng cách sử dụng các chỉ số như Đánh giá cảm quan về chất lượng giọng nói và Điểm ý kiến trung bình. Trong khi SIP và các giao thức VoIP khác có thể được triển khai bằng cách sử dụng TCP hoặc UDP như một giao thức cơ bản, UDP thường được chọn vì bộ định tuyến và máy chủ xử lý chúng nhanh hơn.

UDP là một giao thức không đáng tin cậy, không có trạng thái và không đảm bảo về Chất lượng Dịch vụ (QoS). Điều này có nghĩa là các bộ định tuyến và máy chủ thường sử dụng ít bộ nhớ và năng lượng điện toán hơn để xử lý các gói UDP và do đó có thể xử lý nhiều gói hơn mỗi giây. Xử lý gói nhanh hơn dẫn đến việc lắp ráp trọng tải của gói (phương tiện được mã hóa) nhanh hơn và do đó chất lượng cuộc gọi tốt hơn.

Theo hướng dẫn của tốc độ càng nhanh càng tốt, Máy chủ VoIP sẽ cố gắng xử lý các gói nhanh nhất có thể trên cơ sở ai đến trước được phục vụ trước. Vì UDP là không trạng thái, nó không biết gói nào thuộc về các cuộc gọi hiện có và gói nào đang cố gắng bắt đầu một cuộc gọi mới. Các chi tiết đó nằm trong các tiêu đề SIP dưới dạng yêu cầu và phản hồi không được xử lý cho đến khi tiếp tục xếp chồng lên mạng.

Khi tốc độ gói tin trên giây tăng vượt quá khả năng của bộ định tuyến hoặc máy chủ, nguyên tắc tốc độ càng nhanh càng tốt thực sự trở thành một bất lợi. Trong khi hệ thống chuyển mạch kênh truyền thống sẽ từ chối các kết nối mới khi đạt đến dung lượng của nó và cố gắng duy trì các kết nối hiện có mà không bị suy giảm, máy chủ VoIP, trong cuộc đua xử lý càng nhiều gói càng tốt, sẽ không thể xử lý tất cả các gói hoặc tất cả các cuộc gọi khi dung lượng của nó bị vượt quá. Điều này gây ra độ trễ và gián đoạn cho các cuộc gọi đang diễn ra và không thực hiện được hoặc nhận cuộc gọi mới.

Nếu không có biện pháp bảo vệ thích hợp, cuộc đua giành lấy trải nghiệm cuộc gọi tuyệt vời sẽ phải trả giá bằng bảo mật mà những kẻ tấn công đã học cách tận dụng.

Các máy chủ DDoSing VoIP

Những kẻ tấn công có thể tận dụng UDP và giao thức SIP để áp đảo các máy chủ VoIP không được bảo vệ bằng các gói UDP được chế tạo đặc biệt. Một trong những cách mà những kẻ tấn công áp đảo các máy chủ VoIP là giả vờ bắt đầu các cuộc gọi. Mỗi khi một yêu cầu bắt đầu cuộc gọi độc hại được gửi đến nạn nhân, máy chủ của họ sẽ sử dụng sức mạnh tính toán và bộ nhớ để xác thực yêu cầu. Nếu kẻ tấn công có thể tạo đủ số lần bắt đầu cuộc gọi, chúng có thể áp đảo máy chủ của nạn nhân và ngăn nó xử lý các cuộc gọi hợp pháp. Đây là một kỹ thuật DDoS truyền thống được áp dụng cho SIP.

Một biến thể của kỹ thuật này là tấn công phản xạ SIP. Cũng giống như kỹ thuật trước, kẻ tấn công cũng sử dụng các yêu cầu bắt đầu cuộc gọi độc hại. Tuy nhiên, trong biến thể này, kẻ tấn công không gửi trực tiếp traffic độc hại đến nạn nhân. Thay vào đó, kẻ tấn công gửi chúng đến hàng nghìn máy chủ SIP ngẫu nhiên không chủ ý trên toàn Internet và chúng giả mạo nguồn traffic độc hại để trở thành nguồn của nạn nhân được nhắm đến. Điều đó khiến hàng nghìn máy chủ SIP bắt đầu gửi các câu trả lời không mong muốn cho nạn nhân, khiến họ sau đó phải sử dụng các tài nguyên tính toán để phân biệt xem chúng có hợp pháp hay không. Điều này cũng có thể làm máy chủ nạn nhân thiếu tài nguyên cần thiết để xử lý các cuộc gọi hợp pháp, dẫn đến sự kiện từ chối dịch vụ trên diện rộng cho người dùng. Nếu không có biện pháp bảo vệ thích hợp, các dịch vụ VoIP có thể rất dễ bị tấn công DDoS.

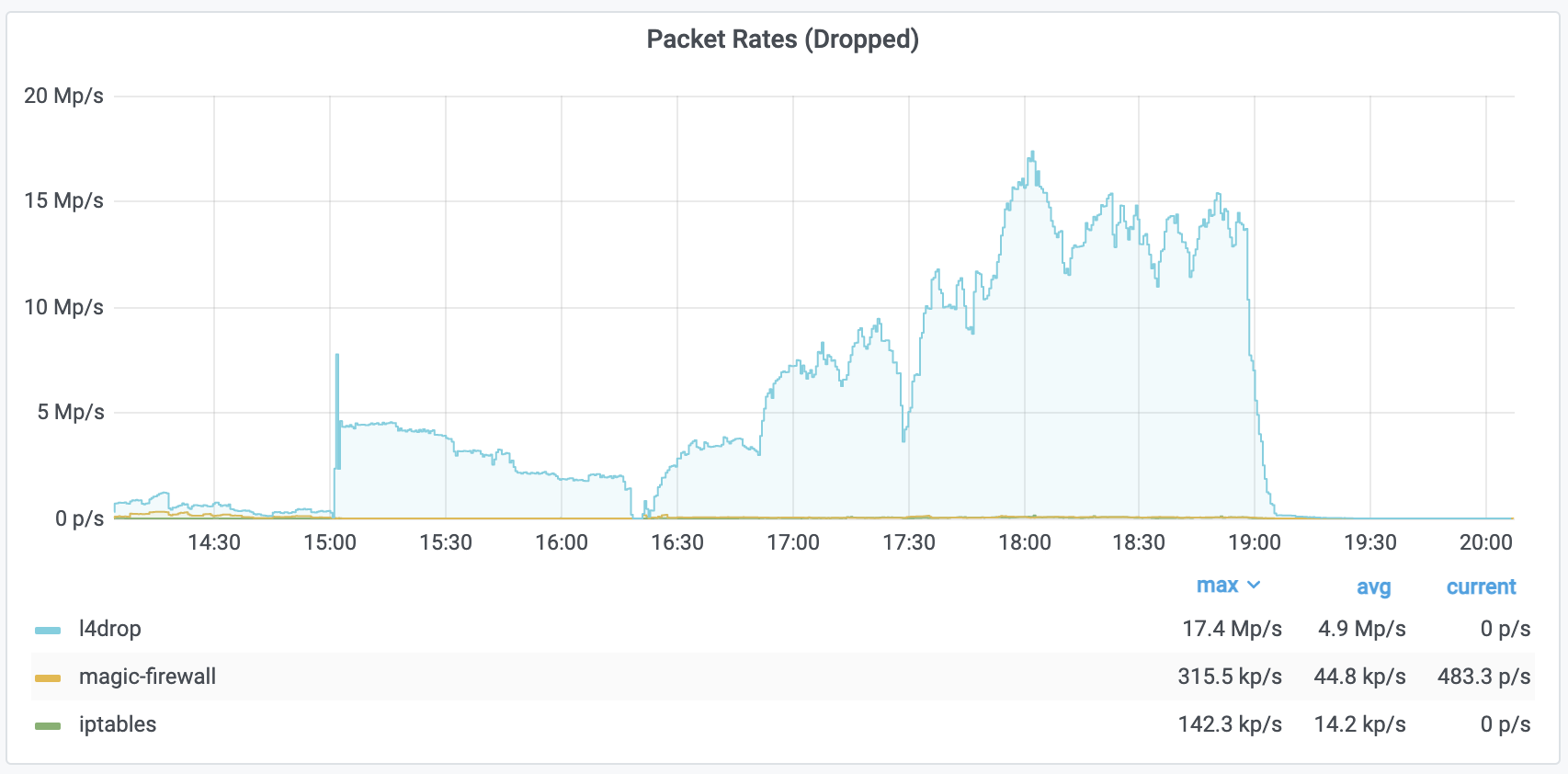

Biểu đồ bên dưới cho thấy một cuộc tấn công DDoS UDP đa vectơ gần đây nhắm mục tiêu vào cơ sở hạ tầng VoIP được bảo vệ bởi dịch vụ Magic Transit của Cloudflare. Cuộc tấn công chỉ đạt đỉnh trên 70 Gbps và 16 triệu gói mỗi giây. Mặc dù đây không phải là cuộc tấn công lớn nhất mà chúng tôi từng thấy, nhưng các cuộc tấn công ở quy mô này có thể có tác động lớn đến cơ sở hạ tầng không được bảo vệ. Cuộc tấn công cụ thể này kéo dài hơn 10 giờ một chút và được tự động phát hiện và giảm thiểu.

Dưới đây là hai biểu đồ bổ sung về các cuộc tấn công tương tự được phát hiện vào tuần trước nhằm vào cơ sở hạ tầng SIP. Trong biểu đồ đầu tiên, chúng ta thấy nhiều giao thức được sử dụng để khởi động cuộc tấn công, với phần lớn traffic đến từ phản xạ DNS (giả mạo) và các vectơ khuếch đại và phản xạ phổ biến khác. Các cuộc tấn công này đạt đỉnh tại hơn 130 Gbps và 17,4 triệu pps.

Bảo vệ các dịch vụ VoIP mà không làm giảm hiệu suất

Một trong những yếu tố quan trọng nhất để cung cấp dịch vụ VoIP chất lượng là tốc độ. Độ trễ càng thấp càng tốt. Dịch vụ Magic Transitcủa Cloudflare có thể giúp bảo vệ cơ sở hạ tầng VoIP quan trọng mà không ảnh hưởng đến độ trễ và chất lượng cuộc gọi.

Kiến trúc Anycast của Cloudflare, cùng với kích thước và quy mô mạng của chúng tôi, giảm thiểu và thậm chí có thể cải thiện độ trễ cho traffic được định tuyến qua Cloudflare so với Internet công cộng. Hãy xem bài mới của chúng tôi từ Speed Week của Cloudflare để biết thêm thông tin chi tiết về cách hoạt động của tính năng này, bao gồm kết quả thử nghiệm cho thấy mức độ cải thiện hiệu suất trung bình 36% trên toàn cầu đối với mạng khách hàng thực sử dụng Magic Transit.

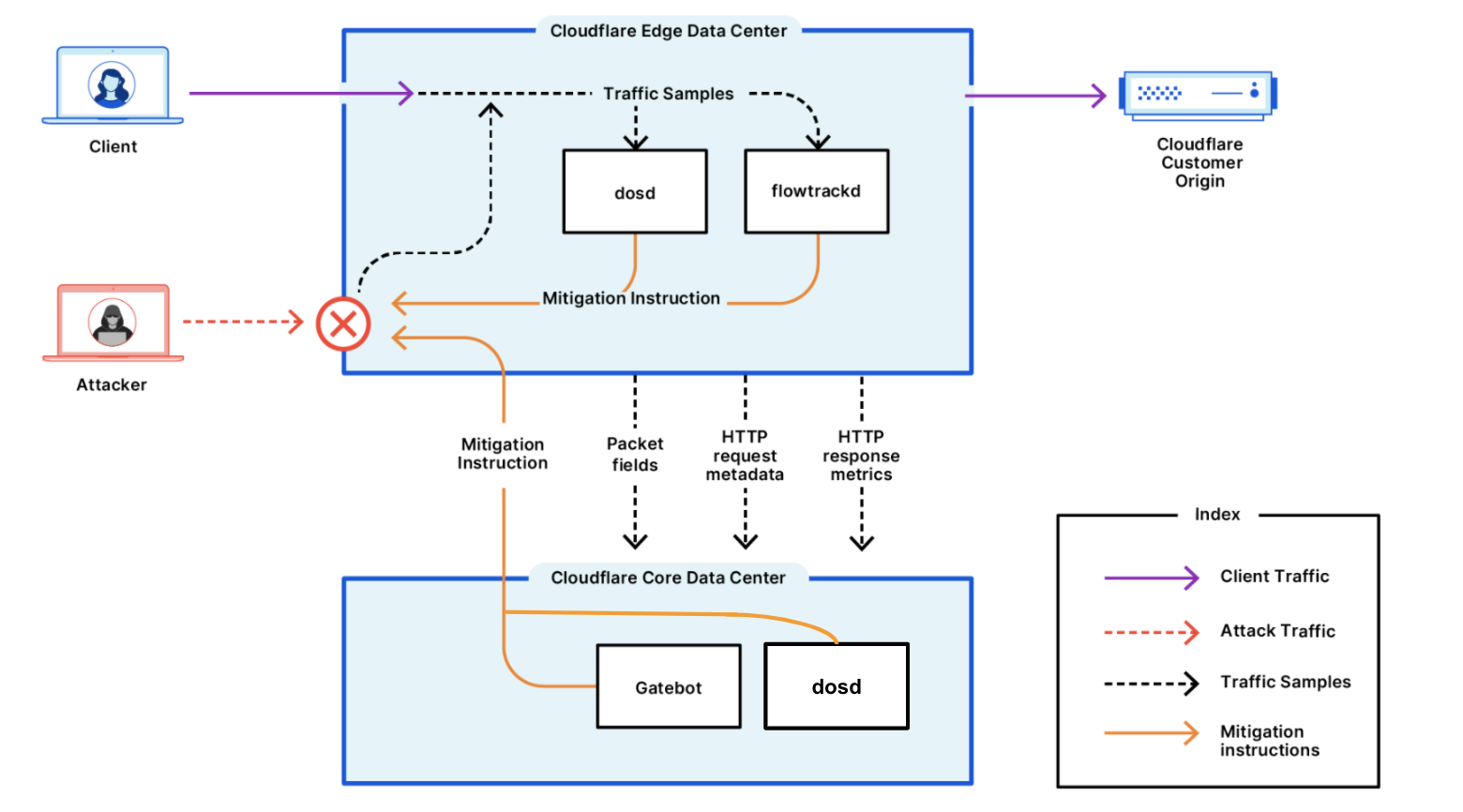

Hơn nữa, mọi gói được nhập vào trung tâm dữ liệu của Cloudflare đều được phân tích để phát hiện các cuộc tấn công DDoS bằng cách sử dụng nhiều lớp phát hiện ngoài đường dẫn để tránh độ trễ. Khi một cuộc tấn công được phát hiện, mạng biên tạo ra một dấu vân tay thời gian thực phù hợp với các đặc điểm của các gói tấn công. Sau đó, dấu vân tay được khớp trong Đường dẫn dữ liệu eXpress của hạt nhân Linux (XDP) để nhanh chóng thả các gói tấn công ở tốc độ dây mà không gây ra thiệt hại tài sản thế chấp cho các gói hợp pháp. Gần đây, chúng tôi cũng đã triển khai các quy tắc giảm thiểu chuyên biệt bổ sung để kiểm tra traffic UDP để xác định xem đó có phải là traffic SIP hợp lệ hay không.

Việc phát hiện và giảm thiểu được thực hiện độc lập trong mọi máy chủ biên Cloudflare — không có "scrubbing center" với dung lượng hạn chế và phạm vi triển khai hạn chế trong phương trình. Ngoài ra, thông tin về mối đe dọa tự động được chia sẻ trên mạng của chúng tôi trong thời gian thực để 'dạy' các máy chủ biên khác về cuộc tấn công.

Tính năng phát hiện cạnh cũng hoàn toàn có thể cấu hình được. Khách hàng của Cloudflare Magic Transit có thể sử dụng L3/4 DDoS Managed Ruleset để điều chỉnh và tối ưu hóa cài đặt bảo vệ chống DDoS của họ, đồng thời cũng tạo ra các quy tắc tường lửa cấp gói tùy chỉnh (bao gồm kiểm tra gói chuyên sâu) bằng cách sử dụng Magic Firewall để thực thi một mô hình bảo mật chủ động.

Mang mọi người đến gần nhau, từ xa

Sứ mệnh của Cloudflare là giúp xây dựng một môi trường Internet tốt hơn. Một phần quan trọng trong sứ mệnh đó là đảm bảo rằng mọi người trên khắp thế giới có thể giao tiếp với bạn bè, gia đình và đồng nghiệp của họ mà không bị gián đoạn - đặc biệt là trong thời điểm đại dịch COVID này. Mạng của chúng tôi được định vị duy nhất để giúp thế giới luôn kết nối, cho dù thực hiện điều đó bằng cách giúp các nhà phát triển xây dựng hệ thống liên lạc theo thời gian thực hay bằng cách giữ cho các nhà cung cấp VoIP luôn trực tuyến.

Tốc độ mạng và công nghệ bảo vệ chống DDoS tự động, luôn bật của chúng tôi giúp các nhà cung cấp VoIP tiếp tục phục vụ khách hàng của họ mà không phải hy sinh hiệu suất hoặc phải nhượng bộ những kẻ tấn công DDoS đòi tiền chuộc.

Trò chuyện với chuyên gia Cloudflare để tìm hiểu.

Bạn đang bị tấn công? Hãy liên hệ hotline của chúng tôi để được hỗ trợ ngay lập tức.