ตลอดเดือนที่ผ่านมา ผู้ให้บริการ Voice over Internet Protocol (VoIP) หลายรายได้กลายเป็นเป้าหมายของการโจมตีแบบ Distributed Denial of Service (DDoS) จากกลุ่มที่เรียกตนเองว่า REvil การโจมตีในลักษณะ Multi-vector นี้จะผสานการโจมตี L7 ที่พุ่งเป้าไปยังเว็บไซต์ HTTP ที่สำคัญๆ และ API Endpoint ต่างๆ รวมไปถึงการโจมตี L3/4 ที่พุ่งเป้าไปยังโครงสร้างพื้นฐานของเซิร์ฟเวอร์ VoIP และในบางครั้งการโจมตีเหล่านี้เป็นเหตุให้เกิดผลกระทบที่สร้างความเสียหายต่อบริการ VoIP ของเป้าหมาย รวมถึงความพร้อมให้บริการของเว็บไซต์/API

เครือข่ายของ Cloudflare สามารถปกป้องและเพิ่มความเร็วให้กับโครงสร้างพื้นฐานของเสียงและวิดีโอได้อย่างมีประสิทธิภาพเนื่องมาจากการเข้าถึงได้ทั่วโลก ชุดตัวกรองการรับส่งข้อมูลที่สลับซับซ้อน และมุมมองพิเศษเฉพาะต่อรูปแบบการโจมตีและข้อมูลภัยคุกคามเชิงลึก

หากคุณหรือองค์กรของคุณตกเป็นเป้าของการโจมตี DDoS การโจมตีเพื่อเรียกค่าไถ่ และ/หรือการกระทำเพื่อขู่กรรโชก โปรดขอความช่วยเหลือเพื่อปกป้อง Internet property ของคุณโดยทันที เราแนะนำว่าไม่ควรจ่ายค่าไถ่ และให้แจ้งหน่วยงานที่มีอำนาจตามกฎหมายในพื้นที่ของคุณทราบ

เสียง (รวมถึงวิดีโอ อิโมจิ การประชุม มีมรูปแมว และห้องเรียนทางไกล) ผ่านทาง IP

Voice over IP (VoIP) เป็นคำที่ใช้อธิบายกลุ่มของเทคโนโลยีที่ช่วยให้เกิดการสื่อสารข้อมูลมัลติมีเดียผ่านอินเทอร์เน็ต เทคโนโลยีนี้ทำให้สามารถใช้การโทร FaceTime หาเพื่อนของคุณ เรียนรู้ในห้องเรียนเสมือนผ่าน Zoom และแม้แต่โทรออกด้วยโทรศัพท์มือถือของคุณ “ตามปกติ”

หลักการที่อยู่เบื้องหลัง VoIP ก็เหมือนๆ กับโทรศัพท์ดิจิทัลผ่านเครือข่ายสลับวงจรแบบดั้งเดิม ข้อแตกต่างสำคัญคือสื่อข้อมูลที่เข้ารหัส เช่น เสียงหรือวิดีโอ จะถูกแบ่งเป็นหน่วยย่อยของบิตซึ่งส่งผ่านอินเทอร์เน็ตเป็น Payload ของแพ็คเก็ต IP ตามโปรโตคอลของสื่อข้อมูลที่กำหนดโดยเฉพาะ

“การสลับแพ็คเก็ต” ของข้อมูลเสียงนี้ส่งผลให้การใช้ทรัพยากรเครือข่ายมีประสิทธิภาพเพิ่มขึ้นกว่าเดิมมาก เมื่อเทียบกับ “การสลับวงจร” แบบดั้งเดิม ด้วยเหตุนี้การโทรผ่าน VoIP จึงสามารถประหยัดค่าใช้จ่ายกว่าการโทรผ่าน POTS (“บริการโทรศัพท์ธรรมดาแบบเดิม”) เป็นอย่างมาก การเปลี่ยนมาใช้ VoIP สามารถช่วยให้ธุรกิจต่างๆ ลดค่าโทรศัพท์ลงได้กว่า 50% นั่นจึงไม่ใช่เรื่องแปลกที่องค์กรธุรกิจจำนวนหนึ่งในสี่ได้ปรับเปลี่ยนมาใช้เทคโนโลยี VoIP เป็นที่เรียบร้อยแล้ว VoIP มีความยืดหยุ่น สามารถปรับขนาดได้ และมีประโยชน์ในการเชื่อมโยงผู้คนเข้าหากันจากระยะไกลโดยเฉพาะอย่างยิ่งในระหว่างโรคระบาดครั้งใหญ่นี้

โปรโตคอลสำคัญที่อยู่เบื้องหลังการโทร VoIP ส่วนใหญ่คือ Session Initiation Protocol (SIP) ที่นำมาใช้กันอย่างกว้างขวาง เดิมทีกำหนดให้ SIP อยู่ใน RFC-2543 (1999) และออกแบบมาเพื่อทำหน้าที่เป็นโปรโตคอลแบบโมดูลาร์ที่มีความยืดหยุ่นเพื่อเริ่มต้นการโทร (“เซสชัน”) ไม่ว่าจะเป็นเสียงหรือวิดีโอ แบบสองฝ่ายหรือหลายฝ่ายก็ตาม

ความเร็วคือหัวใจหลักของ VoIP

การสื่อสารแบบเรียลไทม์ระหว่างผู้คนนั้นต้องให้ความรู้สึกเป็นธรรมชาติ รวดเร็วทันที และตอบสนองฉับไว ฉะนั้นแล้วคุณลักษณะสำคัญที่สุดอย่างหนึ่งของ VoIP ที่ดีก็คือความเร็วนั่นเอง ผู้ใช้งานจะสัมผัสสิ่งนี้จากเสียงที่ได้ยินเป็นธรรมชาติและภาพวิดีโอที่มีความละเอียดสูงโดยไม่ล่าช้าหรือสะดุด จึงมีการวัดและติดตามคุณภาพการโทรที่ผู้ใช้รับรู้อย่างใกล้ชิดโดยใช้เกณฑ์ชี้วัดอย่าง Perceptual Evaluation of Speech Quality และ Mean Opinion Score แม้ว่าโปรโตคอล SIP และโปรโตคอล VoIP อื่นๆ จะสามารถดำเนินการโดยใช้ TCP หรือ UDP เป็นโปรโตคอลพื้นฐานได้ แต่โดยทั่วไปแล้วมักเลือก UDP เนื่องจากเป็นโปรโตคอลที่เราเตอร์และเซิร์ฟเวอร์ประมวลผลได้รวดเร็วกว่า

UDP นั้นเป็นโปรโตคอลที่ไม่เสถียร ไร้สถานะ และพัฒนาขึ้นมาโดยไม่มีการรับประกันคุณภาพของการให้บริการ (QoS) นั่นหมายความว่าปกติแล้วเราเตอร์และเซิร์ฟเวอร์จะใช้หน่วยความจำและความสามารถเชิงคำนวณน้อยกว่าในการประมวลผลแพ็คเก็ต UDP ดังนั้นจึงสามารถประมวลผลจำนวนแพ็คเก็ตต่อวินาทีได้มากขึ้น การประมวลผลแพ็คเก็ตที่เร็วขึ้นย่อมส่งผลให้การประกอบ Payload (สื่อข้อมูลที่เข้ารหัส) ของแพ็คเก็ตไวขึ้น และด้วยเหตุนี้จึงมีคุณภาพการโทรดีกว่า

ภายใต้แนวทางปฏิบัติที่ว่า เร็วกว่าย่อมดีกว่า เซิร์ฟเวอร์ VoIP จะพยายามประมวลผลแพ็คเก็ตให้เร็วที่สุดเท่าที่จะทำได้โดยใช้หลักเกณฑ์มาก่อนได้ก่อน ด้วยเหตุที่ไร้สถานะ UDP จึงไม่รู้ว่าแพ็คเก็ตใดเป็นของการโทรใดในปัจจุบัน และแพ็คเก็ตใดพยายามเริ่มต้นการโทรใหม่ รายละเอียดดังกล่าวจะอยู่ในส่วนหัวของ SIP ในรูปแบบของการร้องขอและการตอบสนองซึ่งจะไม่ได้รับการประมวลผลจนกว่าจะอยู่ด้านบนของ Network Stack

เมื่ออัตราของแพ็คเก็ตต่อวินาทีเพิ่มขึ้นจนเกินขีดความสามารถของเราเตอร์หรือเซิร์ฟเวอร์ แนวทางปฏิบัติที่ว่า_เร็วกว่าย่อมดีกว่า_จึงกลายเป็นข้อเสียเปรียบ แม้ว่าระบบสลับวงจรแบบดั้งเดิมจะปฏิเสธการเชื่อมต่อใหม่เมื่อเต็มขีดความสามารถของระบบแล้ว และพยายามรักษาการเชื่อมต่อปัจจุบันโดยไม่ให้มีข้อบกพร่อง แต่เซิร์ฟเวอร์ VoIP ซึ่งรีบเร่งประมวลผลแพ็คเก็ตให้ได้จำนวนมากที่สุดจะไม่สามารถรับมือกับแพ็คเก็ตหรือการโทรทั้งหมดได้เมื่อเกินขีดความสามารถของระบบ ด้วยเหตุนี้จึงส่งผลให้เกิดเวลาแฝงและการหยุดชะงักของสายที่กำลังโทร รวมถึงทำให้การโทรออกหรือรับสายใหม่ล้มเหลว

หากไม่มีการปกป้องอย่างเหมาะสม การรีบเร่งเพื่อสร้างประสบการณ์การโทรที่ยอดเยี่ยมจะมาพร้อมต้นทุนด้านความปลอดภัย ซึ่งผู้โจมตีก็เรียนรู้ที่จะใช้ประโยชน์จากสิ่งนี้

การโจมตีเซิร์ฟเวอร์ VoIP ด้วย DDoS

ผู้โจมตีสามารถใช้ประโยชน์จาก UDP และโปรโตคอล SIP ในการกระหน่ำจู่โจมเซิร์ฟเวอร์ VoIP ที่ไม่มีการปกป้องด้วยแพ็คเก็ต UDP จำนวนมหาศาลที่สร้างขึ้นมาเป็นพิเศษ วิธีการหนึ่งที่ผู้โจมตีกระหน่ำจู่โจมเซิร์ฟเวอร์ VoIP คือโดยการทำให้หลงเชื่อว่าเริ่มต้นการโทร โดยในแต่ละครั้งที่มีการส่งคำขอเริ่มต้นการโทรที่ประสงค์ร้ายไปหาเหยื่อ เซิร์ฟเวอร์ของเหยื่อจะใช้ความสามารถเชิงคำนวณและหน่วยความจำเพื่อยืนยันความถูกต้องของคำขอนั้นๆ หากสามารถสร้างการเริ่มต้นการโทรเป็นจำนวนที่มากพอ ผู้โจมตีก็จะสามารถกระหน่ำจู่โจมเซิร์ฟเวอร์ของเหยื่อ และป้องกันไม่ให้เซิร์ฟเวอร์ประมวลผลการโทรปกติได้ และนี่คือเทคนิค DDoS แบบคลาสสิกที่ใช้กับ SIP

อีกรูปแบบหนึ่งของเทคนิคนี้คือการโจมตี SIP แบบ Reflection โดยใช้คำขอเริ่มต้นการโทรที่ประสงค์ร้าย เช่นเดียวกับเทคนิคก่อนหน้านี้ อย่างไรก็ดี ในรูปแบบนี้ผู้โจมตีจะไม่ส่งทราฟฟิกประสงค์ร้ายไปหาเหยื่อโดยตรง แต่ผู้โจมตีจะส่งทราฟฟิกไปยังเซิร์ฟเวอร์ SIP ที่ไม่รู้จักหลายพันเซิร์ฟเวอร์แบบไม่เจาะจงโดยกระจายไปทั่วทั้งอินเทอร์เน็ต และปลอมแปลงแหล่งที่มาของทราฟฟิกประสงค์ร้ายว่ามีต้นทางมาจากเหยื่อที่ต้องการโจมตี ด้วยเหตุนี้เอง เซิร์ฟเวอร์ SIP หลายพันเซิร์ฟเวอร์จึงเริ่มต้นส่งการตอบกลับที่ไม่ได้ร้องขอไปหาเหยื่อ ซึ่งต้องใช้ทรัพยากรด้านการคำนวณเพื่อทำการแยกแยะว่าเป็นสิ่งปกติหรือไม่ เหตุการณ์นี้อาจทำให้เซิร์ฟเวอร์ของเหยื่อขาดแคลนทรัพยากรที่จำเป็นเพื่อประมวลผลการโทรปกติด้วย ส่งผลให้เกิดการปฏิเสธให้บริการผู้ใช้ในวงกว้าง หากไม่มีการปกป้องอย่างเหมาะสม บริการ VoIP อาจตกเป็นเหยื่อของการโจมตี DDoS ได้ง่ายมากๆ

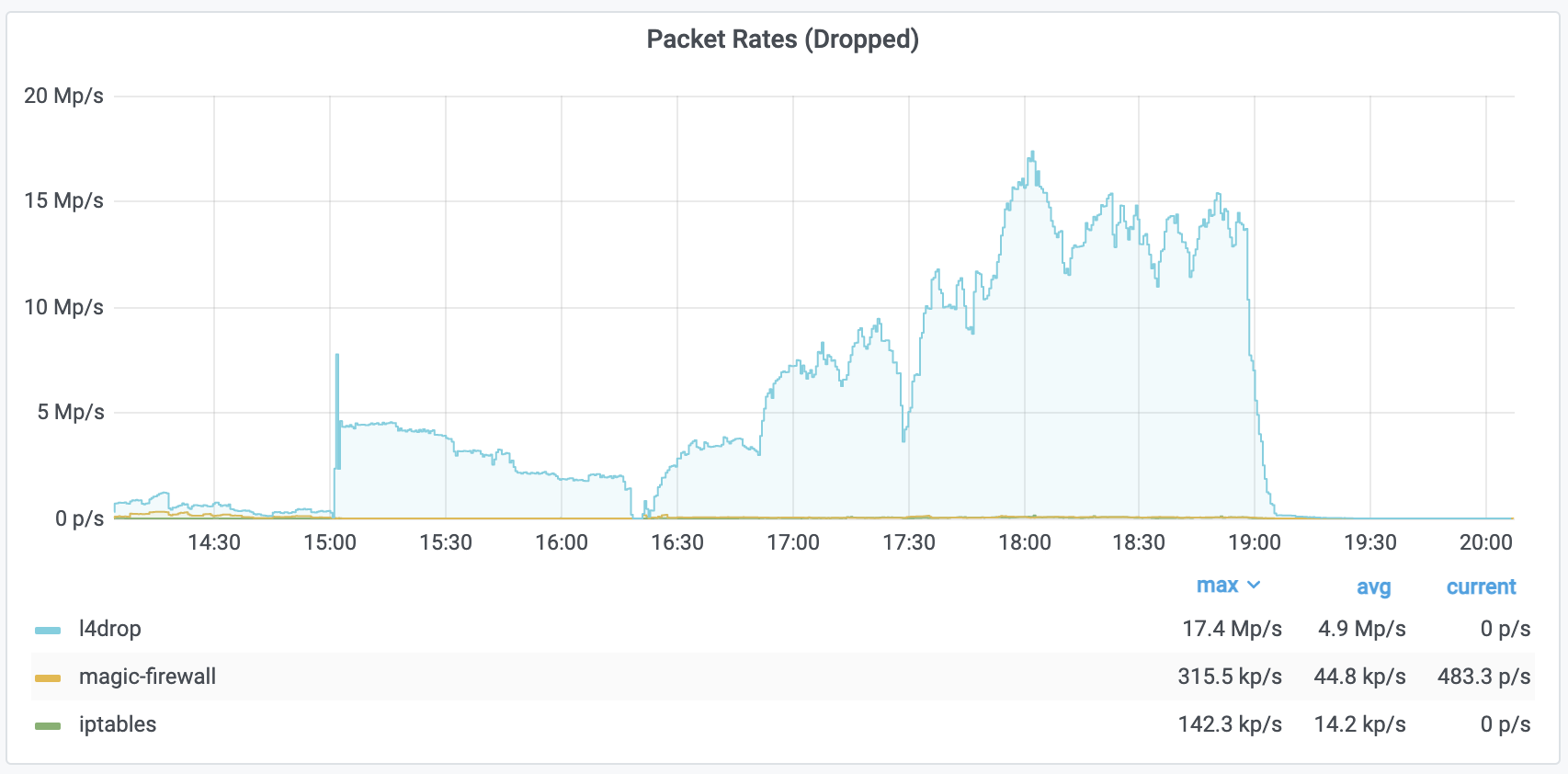

กราฟด้านล่างแสดงให้เห็นการโจมตี DDoS ด้วย UDP แบบ Multi-vector ที่เกิดขึ้นล่าสุด ซึ่งพุ่งเป้าไปที่โครงสร้างพื้นฐาน VoIP ที่ได้รับการปกป้องโดยบริการ Magic Transit ของ Cloudflare การโจมตีนี้เกิดขึ้นสูงสุดที่ระดับใกล้กับ 70 Gbps และ 16 ล้านแพ็คเก็ตต่อวินาที ถึงแม้ไม่ใช่การโจมตีขนาดใหญ่ที่สุดเท่าที่เราเคยเห็นมา แต่การโจมตีขนาดนี้ก็สามารถส่งผลกระทบอันใหญ่หลวงต่อโครงสร้างพื้นฐานที่ไม่ได้รับการปกป้อง การโจมตีแบบเจาะจงนี้คงอยู่เป็นเวลานานกว่า 10 ชั่วโมงและถูกตรวจพบและลดผลกระทบโดยอัตโนมัติ

ด้านล่างนี้เป็นอีกสองกราฟเพิ่มเติมของการโจมตีโครงสร้างพื้นฐาน SIP ในลักษณะเดียวกันที่พบเห็นเมื่อสัปดาห์ก่อน ในกราฟแรกเราจะเห็นการใช้หลายๆ โปรโตคอลเพื่อเริ่มการโจมตี โดยมีปริมาณทราฟฟิกมากมายมาจาก DNS Reflection (ที่ถูกปลอมแปลง) รวมถึงเวกเตอร์แบบ Amplification และ Reflection ทั่วไปอื่นๆ การโจมตีเหล่านี้เกิดขึ้นสูงสุดในระดับที่มากกว่า 130 Gbps และ 17.4 ล้านแพ็คเก็ตต่อวินาที

การปกป้องบริการ VoIP โดยไม่ต้องแลกกับประสิทธิภาพที่ลดลง

ปัจจัยสำคัญสูงสุดอย่างหนึ่งของการให้บริการ VoIP ที่มีคุณภาพก็คือความเร็ว และยิ่งมีค่าเวลาแฝงต่ำเท่าไหร่ก็ยิ่งดี บริการ Magic Transit ของ Cloudflare สามารถช่วยปกป้องโครงสร้างพื้นฐาน VoIP ที่สำคัญยิ่ง โดยไม่กระทบต่อค่าเวลาแฝงและคุณภาพการโทร

โครงสร้างสถาปัตยกรรมของ Cloudflare’s Anycast เมื่อประกอบกับขนาดและสเกลของเครือข่ายของเราแล้ว ช่วยลดเวลาแฝงให้ต่ำที่สุด และที่ยิ่งกว่านั้นยังสามารถปรับปรุงเวลาแฝงของทราฟฟิกที่กำหนดเส้นทางผ่าน Cloudflare เมื่อเทียบกับอินเทอร์เน็ตสาธารณะ ลองเข้าไปดูโพสต์ล่าสุดของเราจาก Cloudflare’s Speed Week สำหรับรายละเอียดเพิ่มเติมเกี่ยวกับวิธีการทำงาน รวมถึงผลการทดสอบที่แสดงให้เห็นประสิทธิภาพที่เพิ่มขึ้นเฉลี่ย 36% ทั่วโลกของเครือข่ายลูกค้าจริงที่ใช้ Magic Transit

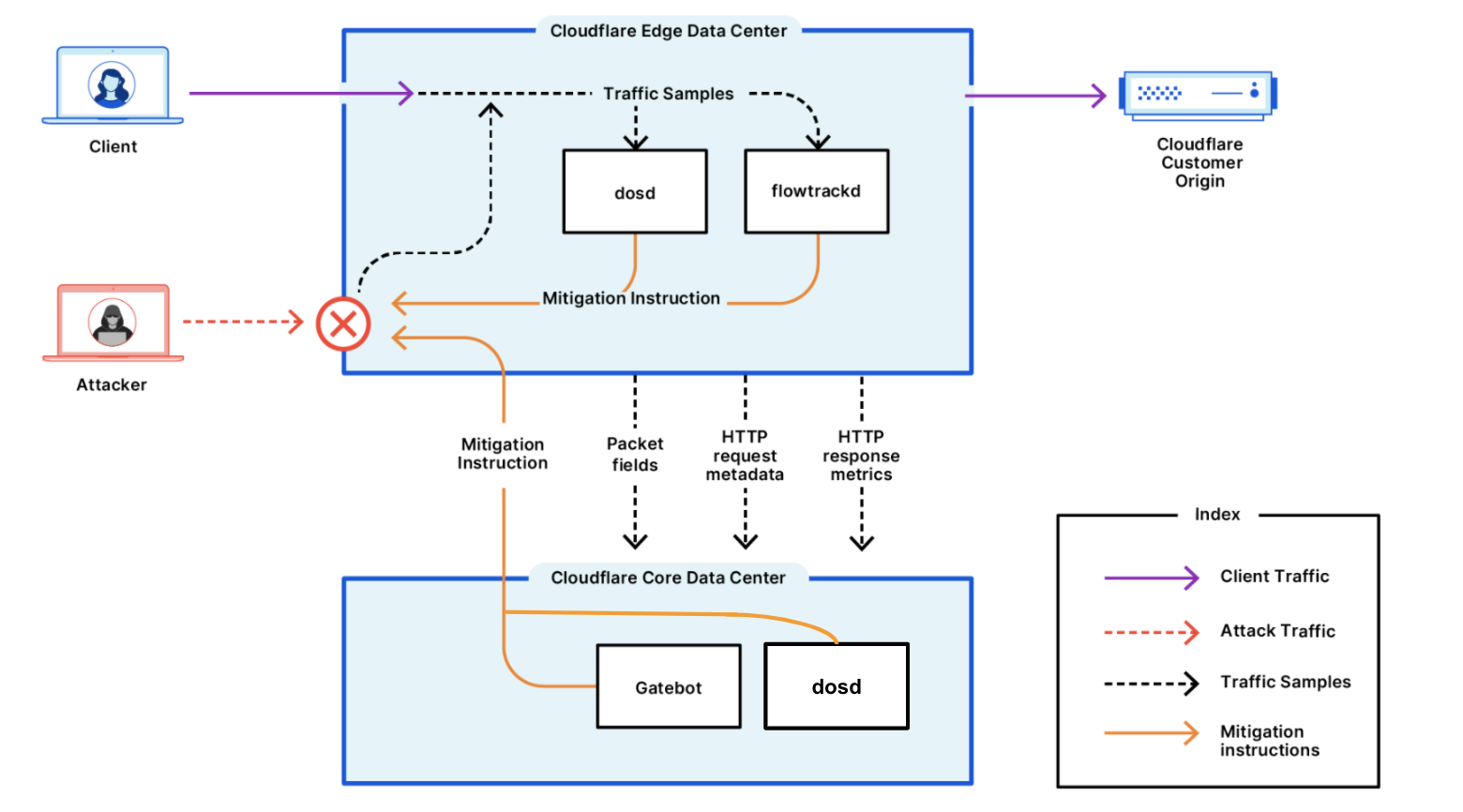

ยิ่งไปกว่านั้น ทุกแพ็คเก็ตที่นำเข้ามาในศูนย์ข้อมูล Cloudflare จะได้รับการวิเคราะห์เพื่อค้นหาการโจมตี DDoS โดยใช้การตรวจจับแบบ Out-of-Path ในหลายเลเยอร์เพื่อไม่ให้เกิดเวลาแฝง เมื่อตรวจพบการโจมตีแล้ว อุปกรณ์ Edge จะสร้างลายนิ้วมือแบบเรียลไทม์ซึ่งตรงกับลักษณะเฉพาะของแพ็คเก็ตโจมตี จากนั้นจะมีการจับคู่ลายนิ้วมือดังกล่าวใน eXpress Data Path (XDP) ของ Linux Kernel เพื่อนำแพ็คเก็ตโจมตีออกไปอย่างรวดเร็วที่อัตรา Wirespeed โดยไม่สร้างความเสียหายข้างเคียงกับแพ็คเก็ตปกติ ล่าสุดเรายังได้ปรับใช้กฏการลดความเสี่ยงแบบเจาะจงเพิ่มเติมในการตรวจสอบทราฟฟิก UDP เพื่อพิจารณาว่าเป็นทราฟฟิก SIP ที่ถูกต้องหรือไม่

การตรวจจับและการลดความเสี่ยงนี้จะเกิดขึ้นอัตโนมัติภายในเซิร์ฟเวอร์ Edge ทุกเครื่องของ Cloudflare — นี่คือ “Scrubbing Center” ที่ไม่มีข้อจำกัดเรื่องความสามารถและขอบเขตการปรับใช้งานอยู่ในสมการ นอกจากนี้ จะมีการแชร์ข้อมูลภัยคุกคามเชิงลึกระหว่างเครือข่ายของเราแบบเรียลไทม์เพื่อ ‘ถ่ายทอดความรู้’ เกี่ยวกับการโจมตีให้กับเซิร์ฟเวอร์ Edge อื่นๆ

การตรวจสอบของเซิร์ฟเวอร์ Edge ยังสามารถกำหนดค่าได้เต็มรูปแบบ ลูกค้าผู้ใช้งาน Cloudflare Magic Transit สามารถใช้ L3/4 DDoS Managed Ruleset เพื่อปรับแต่งและเพิ่มประสิทธิภาพการตั้งค่าการป้องกัน DDoS ของตน และยังสามารถสร้าง Firewall Rule ระดับแพ็คเก็ตที่กำหนดเอง (รวมทั้งการตรวจสอบแพ็คเก็ตแบบลึก) โดยใช้ Magic Firewall เพื่อบังคับใช้โมเดลความปลอดภัยแบบ Positive

เชื่อมโยงผู้คนเข้าหากันจากระยะไกล

พันธกิจของ Cloudflare คือช่วยสร้างสรรค์อินเทอร์เน็ตให้ดียิ่งขึ้น ส่วนสำคัญของพันธกิจนี้คือการทำให้มั่นใจว่าผู้คนทั่วโลกสามารถสื่อสารกับเพื่อน ครอบครัว และเพื่อนร่วมงานอย่างไม่ขาดตอน — โดยเฉพาะอย่างยิ่งในระหว่างช่วงเวลาที่เกิด COVID นี้ เครือข่ายของเราอยู่ในสถานะที่ไม่เหมือนใคร นั่นคือการช่วยให้โลกเชื่อมต่อถึงกัน ไม่ว่าจะโดยการช่วยให้นักพัฒนาสร้างระบบสื่อสารแบบเรียลไทม์ หรือโดยการช่วยผู้ให้บริการ VoIP ให้ออนไลน์อยู่ตลอด

ความเร็วของเครือข่ายของเราและเทคโนโลยีการป้องกัน DDoS ที่ทำงานอัตโนมัติตลอดเวลาของเราช่วยผู้ให้บริการ VoIP ในการให้บริการลูกค้าของตนอย่างต่อเนื่องโดยไม่ต้องแลกกับประสิทธิภาพที่ลดลง หรือต้องยอมแพ้ให้กับผู้ข่มขู่กรรโชกโดยใช้ DDoS เพื่อเรียกค่าไถ่

คุยกับผู้เชี่ยวชาญของ Cloudflare เพื่อเรียนรู้เพิ่มเติม

กำลังถูกโจมตีอยู่ใช่ไหม? ติดต่อสายด่วนของเราเพื่อพูดคุยในทันที